👍點「贊」📌收「藏」👀關「注」💬評「論」

? ? ? ?在金融科技深度融合的背景下,信息安全已從單純的技術攻防擴展至架構、合規、流程與創新的系統工程。作為一名從業十多年的老兵,將系統闡述數字銀行安全體系的建設路徑與方法論,旨在提出一套可落地、系統化、前瞻性的新一代安全架構。

| 序號 | 主題 | 內容簡述 |

|---|---|---|

| 1 | 安全架構概述 | 全局安全架構設計,描述基礎框架。 |

| 👉2 | 默認安全 | 標準化安全策略,針對已知風險的標準化防控(如基線配置、補丁管理)。 |

| 3 | 可信縱深防御 | 多層防御體系,應對未知威脅與高級攻擊(如APT攻擊、零日漏洞)。 |

| 4 | 威脅感知與響應 | 實時監測、分析威脅,快速處置安全事件,優化第二、三部分策略。 |

| 5 | 實戰檢驗 | 通過紅藍對抗演練驗證防御體系有效性,提升安全水位。 |

| 6 | 安全數智化 | 運用數據化、自動化、智能化(如AI)提升安全運營(各部分)效率。 |

目錄

4.默認安全建設方案

4.1 信息安全基線

4.1.1 信息安全基線概述

1.傳統安全基線vs數字銀行安全基線

2.法規與監管雙驅動

3. 數字銀行推進信息安全基線的挑戰

4. 信息安全基線的價值

4.1.2 信息安全基線結構

1.組織保障

2.信息安全管理制度

4.1.3 (重要!)安全基線制定的方法論

1.圍繞數據生命周期的基線

●數據采集

●數據存儲

●數據使用

●數據傳輸

●數據輸出與共享

2.圍繞權限管控的基線

●事前權限管控基線

●事中權限管控基線

●事后權限管控基線

4.2?信息安全基線運營體系

4.2.1 基線的常態化評審機制

1. 新基線內容的評審流程

2. 已有基線的調整與廢止

3. 基線評審參考標準

4.2.2 基線風險治理步驟

1.風險評估

2.風險推修

3.修復校驗

👍點「贊」?📌收「藏」?👀關「注」?💬評「論」

4.默認安全建設方案

默認安全建設方案分成如下五大內容,本文說說信息安全基線。

| 模塊 | 核心目標 |

|---|---|

| 💉 信息安全基線 | 統一安全防御標準 |

| 🏗? 安全資產建設 | 沉淀可復用的防護能力 |

| 🔄 增量風險管控 | 業務投產即安全 |

| 🧹 存量風險治理 | 已知風險動態清零 |

| 🔍 風險發現體系演進 | 持續提升風險檢出能力 |

| 治理類型 | 對象 | 核心邏輯 | 實現效果 |

|---|---|---|---|

| 增量管控 | 新增業務 | 變更 → 感知 → 修復 → 安全投產 | 預防“帶病上線” |

| 存量治理 | 線上業務 | 巡檢 → 發現 → 處置 → 閉環驗證 | 已知風險動態清零 |

4.1 信息安全基線

4.1.1 信息安全基線概述

1.傳統安全基線vs數字銀行安全基線

| 對比維度 | 傳統安全基線 | 數字銀行信息安全基線 | 核心差異 |

|---|---|---|---|

| 核心理念 | 局部防護 | 全局治理 | 從碎片化到體系化 |

| 覆蓋范圍 | 獨立系統 (如單臺服務器/網絡設備) | 全企業視角 (數字銀行整體架構) | 系統級 → 企業級 |

| 主要目標 | 解決技術漏洞 滿足基本合規 | 構建可落地的安全治理大綱 支撐業務發展 | 從被動防護到主動治理 |

| 內容構成 | ? 安全配置建議 ? 能力標準 | 框架清晰+指標可度量+對照執行: ? 安全域劃分 ? 安全水位指標 ? 執行路線圖 | 從建議到可執行框架 |

| 驅動因素 | 技術風險 | 多維度驅動: ? 行業監管要求 ? 業務實際需求 ? 安全風險優先級 | 單一技術 → 業務融合 |

| 實施路徑 | 自下而上 (技術團隊主導) | 自上而下 (組織保障+制度先行) | 逆向實施 → 頂層設計 |

| 治理特點 | ? 靜態標準 ? 一次性強檢 | 動態持續治理: ? 可追蹤進展 ? 可度量效果 ? 持續優化 | 靜態合規 → 動態治理 |

| 業務銜接 | 與業務分離 | 深度結合業務場景: ? 匹配業務流 ? 平衡效率與安全 | 技術孤島 → 業務賦能 |

| 典型應用場景 | ? 服務器加固 ? 防火墻配置 | ? 數據生命周期管控 ? 隱私計算實施 ? 全鏈路血緣追蹤 | 基礎防護 → 深度治理 |

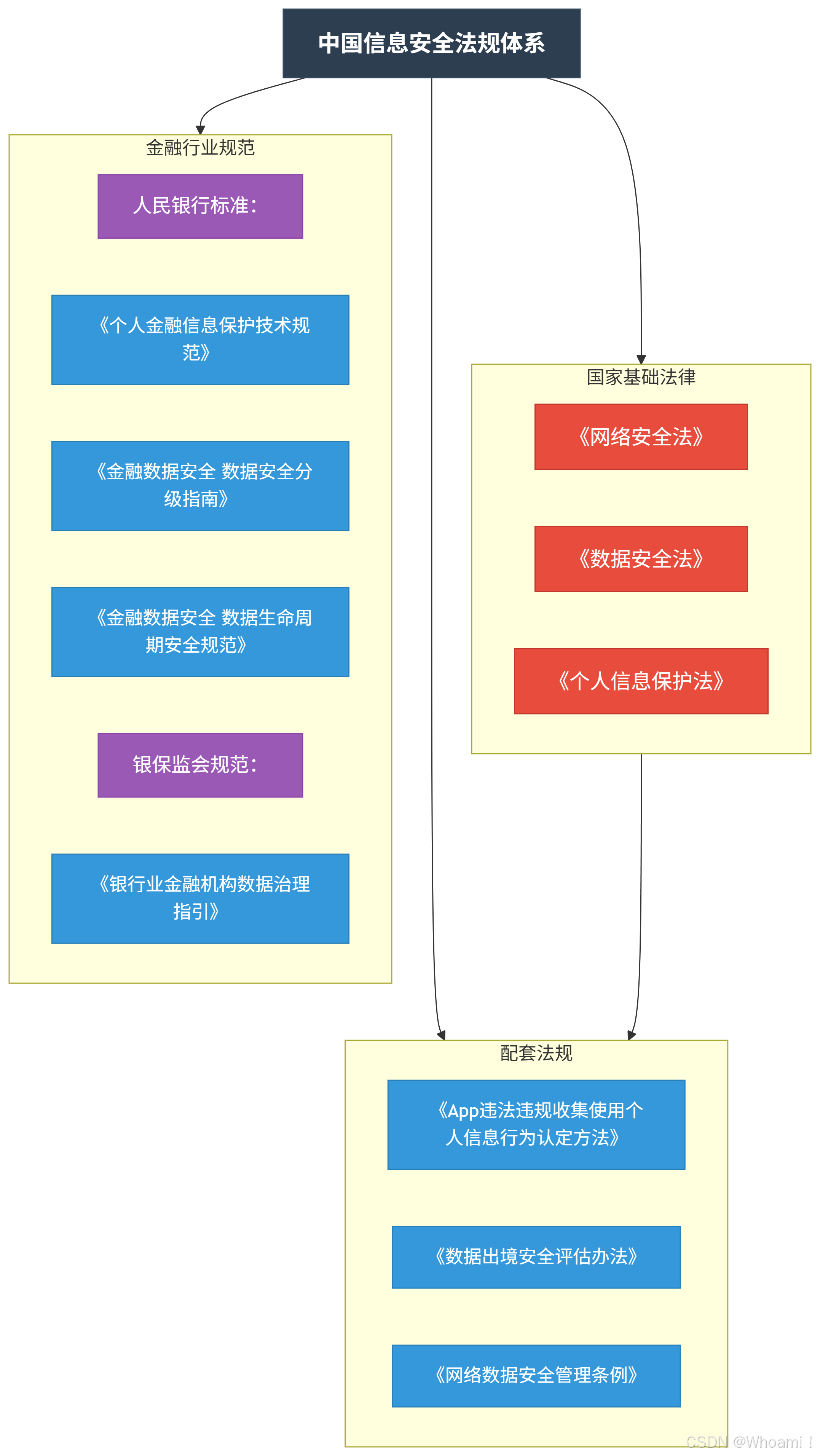

2.法規與監管雙驅動

📌?核心目標:安全治理有章可循

3. 數字銀行推進信息安全基線的挑戰

| 挑戰維度 | 具體表現 | 所需能力 |

|---|---|---|

| 數據復雜性 | 海量、多維、碎片化、持續流動 | 數據地圖、全鏈路血緣分析 |

| 安全威脅 | 未知風險增加,傳統手段失效 | 用戶異常行為分析、生命周期精細管控 |

| 監管壓力 | 專數專用、可用不可見、防濫用 | 高精度訪問控制、隱私計算技術 |

| 業務平衡 | 效率與安全的矛盾 | 定制化基線,匹配業務場景 |

關鍵概念

| 術語 | 說明 |

|---|---|

| 可用不可見 | 數據可計算但內容不可訪問(如隱私計算) |

| 可算不可識 | 數據可分析但無法識別個人身份 |

| 全鏈路血緣 | 追蹤數據從產生到銷毀的全流程關系 |

???核心矛盾:強監管要求?vs?業務效率

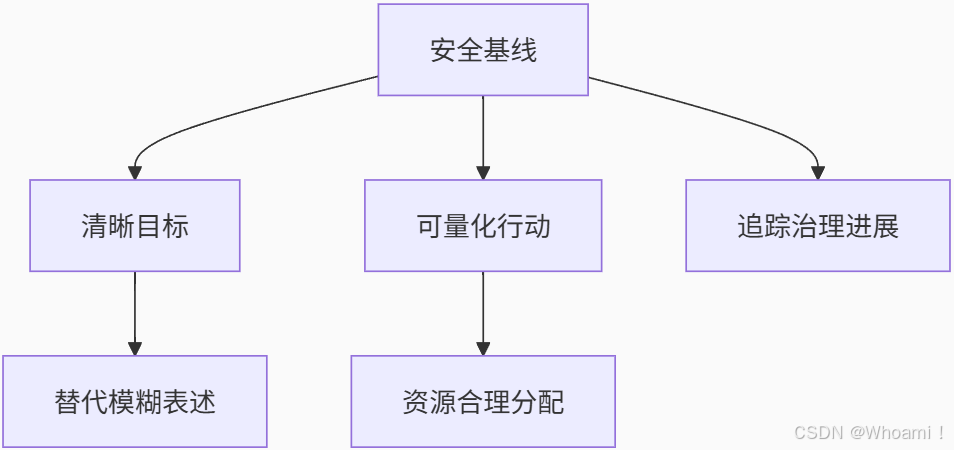

4. 信息安全基線的價值

(1)明確風險治理目標與進展

(2)支持高效管理溝通

| 溝通場景 | 基線支撐作用 |

|---|---|

| 風險治理匯報 | 提供可執行指標,證明資源必要性 |

| 跨部門協作 | 用統一標準對齊業務目標 |

| 行業對標 | 通過橫向比較明確投資需求 |

💡?核心價值:將安全語言轉化為管理層可理解的業務指標

4.1.2 信息安全基線結構

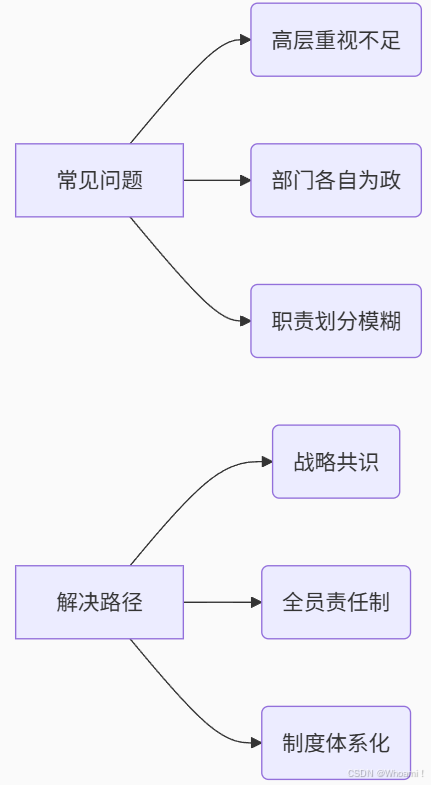

1.組織保障

💡常見問題與解決思路

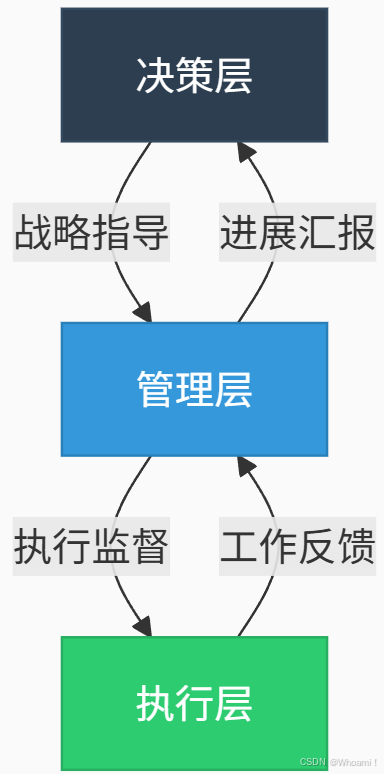

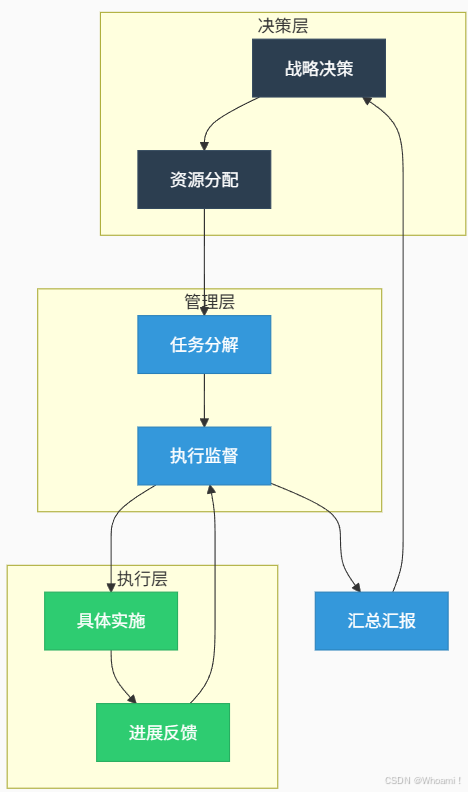

🔒三層管理架構體系

閉環工作流:

三層管理架構職責明細表

| 層級 | 組成人員 | 核心職責 | 關鍵輸出 |

|---|---|---|---|

| 決策層 (如信息安全委員會) | 銀行總負責人 CIO/CISO 合規法務負責人 風險管理負責人 | ??戰略決策:評估信息安全重大事項 ??全面監督:跟蹤風險管理水平 ??合規指導:確保法律要求落地 ??資源保障:協調人力財力物力 | ? 安全戰略規劃 ? 風險治理決議 ? 年度預算審批 |

| 管理層 (如信息安全工作組) | 信息安全部 合規法務部 部門安全接口人 | ??執行推動:落地委員會決策 ??進展匯報:定期里程碑報告 ??風險反饋:重大風險解決方案 ??需求協調:跨部門安全協作 | 📊 季度進展報告 ?? 重大風險預警 🔄 需求變更記錄 |

| 執行層 | 研發人員 運營人員 產品經理 合規專員 | ??措施落地:安全體系建設 ??事件響應:安全運營處理 ??權限管控:系統訪問審核 ??進展反饋:定期工作匯報 | 🔧 系統加固記錄 📌 事件響應報告 |

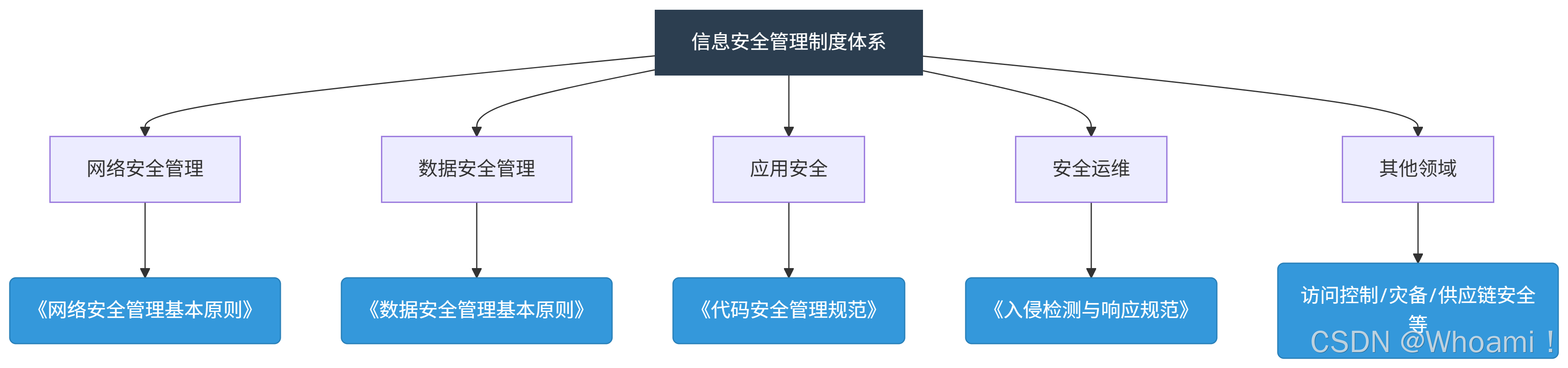

2.信息安全管理制度

? ? ? ? 分析法律法規、行業行規要求,制定全面信息安全治理目標和制度規范,可包括:

| 要素 | 內容說明 | 實施要點 |

|---|---|---|

| 法律依據 | 整合《網絡安全法》 《數據安全法》等要求 | ? 建立法規條款對照表 |

| 風險覆蓋 | 網絡/數據/應用/運維全領域 | ?? 定期風險識別更新 |

| 可執行性 | 明確操作標準與責任邊界 | 🔧?崗位操作手冊配套 |

| 約束力 | 關聯績效考核與獎懲機制 | 📌?安全問責制度落地 |

💡?制度價值:將抽象的安全要求轉化為可衡量、可追溯、可問責的具體行為準則,為數字銀行構建“制度-執行-監督”三位一體的治理閉環。

4.1.3 (重要!)安全基線制定的方法論

本部分內容以數據安全為例!

注意:下文字多、費眼,請瞪大眼睛!

1.圍繞數據生命周期的基線

數據安全生命周期:?

數據采集 ---> 數據存儲 ---> 數據使用 ---> 數據傳輸 ---> 數據輸出與共享 --->數據刪除與銷毀

●數據采集

? ? ? 數字銀行在數據采集階段,因需獲取用戶個人信息、企業內部敏感信息及外部合作方信息,存在違規采集、數據源篡改、機密信息泄露等安全風險,基線的模版如下:

| 基線要求 | 要求描述 |

| 指定采集責任人 | 采集行為需要有對應的業務責任人,如應用系統采集的責任人一般為應用擁有者,責任人應該明確知悉采集的敏感數據情況,并同步相關部門完成數據采集合規性評估 |

| 采集合規評估流程 | 根據企業情況,采集合規評估組可能包括:信息安全部門、合規部門、法務部門等。評估流程中會判斷多方面內容的合規性,包括但不限于: · 敏感數據的類別(如用戶個人身份信息、企業內部敏感數據、外部機構共享數據) · 敏感數據的名稱、含義 · 數據采集頻率 |

| 高敏感數據安全要求 | 根據企業情況,對高敏感數據的采集行為可能有額外安全要求,包括但不限于: · 數據源身份動態認證 · 采集數據落盤前加密 · 即時清除緩存等 |

| 外部接口安全評估 | 若數據采集渠道為第三方接口,接入數據前,需要有關部門(如信息安全部)進行外部數據引入安全評估,包括但不限于: 業務背展、引入方式、域名、流量、接口洋情、數據字段、數據使用范用等 |

| 采集合規性整改 | 采集檢測(如App掃描檢測)結果,以工單形式反饋業務整改,寫明整改期限、具體要求等 |

●數據存儲

? ? ? ? 數字銀行的數據存儲具有大數據存儲、敏感資產遍布、載體多樣化的特點,數據存儲過程會帶來數據丟失、不可用、篡改、泄露等風險,基線的模版如下:

| 基線要求 | 要求描述 |

| 禁止存儲的內容 | 根據行業合規、企業規范的要求,明確禁止各類存儲介質(客戶端、大數據庫、日志等)存儲某些非必需的敏感數據(或需要交易完成后即刻清除緩存、使用后即刻本地擦除等),包括但不限于: · 非本銀行發行的銀行卡信息(卡號、磁條信息、PIN、CVN、有效期等) 若某些場景下有數據存儲的必要,需要獲得客戶、外部機構或管理結構的授權,執行相應的審批授權流程 |

| 大數據加密存儲 | · 根據數據分級分類標準,大于一定敏感等級(如C3以上)的用戶個人信息,包括個人金融信息,在落盤大數據系統時應當默認開啟存儲加密或字段加密功能,作為數據防泄密的其中一道保護屏障。 · 存儲介質不限于存儲桶、關系型/非關系型數據庫、日志系統等。并且,算法安全等級應不低于某一級別(如AES-128級別)應采用符合行業標準的加密、簽名算法,如國密SM2/3/4。 |

| 統一密鑰管理系統 | · 代碼或配置文件中往往會包含機密信息,如:系統認證授權Token、證書/簽名私鑰、數據加密鑰、用戶名密碼等,原則上,若這些機密信息涉及敏感信息的代碼或配置文件(如代碼硬編碼),均須接入密鑰管理系統(KMS)進行密鑰生命周期的統一管理。 · 對于接入KMS的密鑰,需要記錄所屬應用、應用部署情況、密鑰算法、名稱、證書詳情等 |

| 日志的脫教存儲 | 應用系統在輸出調試信息、日志記錄時,不應該包含高敏感信息(如日志中打印了用戶個人身份信息、登錄密碼)。應具備日志敏感信息檢測能力與自動脫敏能力,以減少該渠道數據泄露的風險 |

| API敏感數據存儲 | 如果系統間通過API調用高敏感數據,須經過授權驗證。并且,對于通過API調用的其他系統的高敏感數據,不得未經授權存儲副本 |

| 應用系統分類分級 | 基于應用系統所涉及的敏感教據類別與等級(即:數據分級分類標準)、存儲調用數據量、用戶類型等,對應用進行系統安全定級,從而制定相應的資產保護策略 |

●數據使用

? ? ? ??數據使用是數據生命周期的關鍵環節,包含眾多使用場景,如數據訪問、數據加工、數據下載、開發測試、數據展示等,并且受業務屬性影響存在較多特殊場景,需要重點關注和持續更新安全基線要求。數據使用環節常見的安全風險包括:非授權訪問、數據泄露與盜取、篡改等。

| 基線要求 | 要求描述 |

| 應用權限統一管理 | 企業辦公應用應集中接入權限管理系統,進行統一的認證與授權管理,以及對敏感數據資產的權限管理; · 一個用戶可能綁定一個或多個不同種類或級別的工作角色。 · 定期審計清理應用系統中不活躍、離職、轉崗、冗余的權限,對于高風險類權限,盡量將權限細化至最小功能點粒度 |

| 數據庫訪問權限 | 各類數據庫(公有云/混合云部署、存儲桶、關系型/非關系型數據庫)訪問配置應嚴格遵守安全紅線,比如,存儲個人可識別信息(人臉識別數據、個人生理信息等)或敏感金融信息(征信報告、法律認證文件等)時應默認設置私有訪問性,嚴禁各種形式的公共讀寫、遍歷權限、非生產環境訪問(如測試開發環境訪問) |

| 開發測試數據使用 | 禁止在測試開發環境直接使用真實客戶數據,若存在使用情況,應進行敏感教數據脫敏或刪除整改 |

| 敏感數據脫敏訪問 | · 嚴禁在應用、系統、日志中以明文形式輸出用戶個人敏感信息及系統安全憑證。對敏感數據(如用戶個人數據、用戶密碼等)的訪問,包括前端頁面展示、數據庫查詢、API接口查詢、日志記載等形式,均需要對返回結果進行脫敏處理。 · 脫敏規則應遵循企業統一的脫敏規范,包括敏感信息的范圍、各類別字段的具體脫敏規則、員工角色與脫敏規則的綁定關系 |

| 數據查詢管控 | · 員工查詢用戶個人數據,需要有明確工作場景的支持,并留下工單記錄或審計日志。 · 數據查詢也應遵循最小化策略,即員工完成業務需求所需的最小數據范圍。 · 嚴格控制后臺開放式查詢功能,限制批量明細查詢場景(如限制敏感數據的返回量閾值識別異常數據訪問請求量級),降低數據批量泄露風險。 |

| 數據下載管控 | · 原則上不允許員工在線上系統擅自下載導出數據,尤是是下載到本地 · 數據下載行為需要對接統一的下載分發系統,對各數據平臺下載操作分別設置獨立的權限碼,嚴格控制員工的下載相關權限授權流程,非業務必需場景禁止下載。 · 增加數據下載審計功能,全量接入審計日志,做到人員操作可溯源 |

| 植入水印保護 | 當應用系統展示包含敏感信息的文檔、報表、配置、接口等形式的信息時,應當添加不同形式的水印標志,包括但不限于: · 網頁水印、圖片明水印、數據暗水印等。 · 水印內容應包括:數據訪問者識別信息,方便事后追溯(如信息泄露源頭)。 · 水印質量應考慮魯棒性,使水印內容難以篡改、刪除 |

| 數據使用審計日志 | · 各應用系統必須打印審計日志,確保數據的查詢、編輯、下載、變更行為有跡可查,尤其是高敏感數據的日志記錄埋點,并保證日志的數據質量,方便下游接入大數據分析。· 嚴格管控日志系統的操作管控,防止日志內容被修改,維護證據鏈完整性 |

●數據傳輸

? ? ? ? 數據傳輸涉及企業內部系統間傳輸,以及與外部多方之間傳輸(如客戶端采集上報傳輸、第二/三方數據共享傳輸)。數據傳輸環節常見安全風險包括敏感數據泄露、篡改等。

| 基線要求 | 要求描述 |

| 傳輸路徑與協議 ? | · 企業與不同外部機構進行數據交互時,應經由統一網關進行安全管控。如確有特殊場景需要通過其他渠道傳輸數據,應經過統一安全評估后再進行 · 數據傳輸應采用安全傳輸協議:保護機密性、完整性、可用性等,如使用TLS 1.2/1.3版本的HTTPS,或其他安全協議 |

| 傳輸合規性評審 | 合規性涉及多方面評審,包括但不限于: · 應用系統是否可開放外網數據傳輸 · 傳輸流程報備(傳輸的數據內容、接口名稱、域名或IP等) · 并留有工單以備審計 |

| 數據跨境傳輸 | 若數據接收側IP地址定位在中國境外,則須事前報備到法務、合規側審核,完成跨境安全性及合規性審批,與業務方確認傳輸場景、接收方、數據內容等,進行相應安全加固或接口下線。 遵守行業數據跨境管理規范。對于境外接收方為外部機構的應對機構進行安全盡職調查 |

●數據輸出與共享

? ? ???數據輸出與共享可以視為數據使用的重要場景,也是數據泄露發生頻率較高的渠道。

| 基線要求 | 要求描述 |

| 內部數據外發管控 | · 禁止在未經安全審批報備的情況下,將任何企業內部文件(包括但不限于用戶個人數據、內部工作文檔、生產測試數據、代碼配置文件等)通過任何渠道(包括但不限于郵件、IM軟件、可移動設備、無線設備、云同步、接口等),外發至員工個人非辦公設備、外部機構甚至境外機構 · 對禁止的外發渠道須進行必要的關閉與安全監控,做到事前預防、事中響應、事后溯源。若通過API接口形式外發交換數據,接口應對接服務鑒權能力、使用安全的傳輸協議、完成安全能力評估等,以降低公網暴露風險 |

| 敏感數據的共享 | 根據企業要求,對不同敏感等級的數據進行外發管控。比如, · 高敏感數據:禁止外發 · 中低敏感數據:外發前須完成脫敏處理、加密處理或水印處理中的一項或多項 |

| 數據接收方安全能力評估 | 數據接收方的安全能力直接影響著數據泄露、濫用的風險,比如共享給接收方的數據涉及企業機密數據的情況。因此,數據外發前,也有必要推動數據接收方的安全能力評估,對安全能力達標的第三方發送敏感數據 |

●數據刪除與銷毀

? ? ? ?當應用系統下線、數據主體或用戶主動提出刪除數據、數據保存期限到期、開發測試數據集不再使用等場景發生時,業務、安全等部門需要對數據刪除與銷毀負責。數據銷毀額外要求被刪除數據無法復原,比如通過加密刪除銷毀密鑰、物理銷毀等方式。數據逾期未刪除或刪除不完全導致泄露(比如公有云數據),可能會帶來違反合規要求的風險。

2.圍繞權限管控的基線

? ? ? ? 在系統權限授予用戶的事先、事中、事后三個階段,應依據多維度場景對用戶申請與使用權限的行為進行限制、阻斷與預警。管控場景主要包括以下五類:

-

環境側:IP、終端ID、瀏覽器版本、網絡類型、操作時間、訪問位置

-

權限側:普通權限、敏感權限/重要權限

-

用戶側:外包賬號、正式員工賬號、公共賬號

-

應用側:應用類型、應用重要程度

-

其他:用戶風險值

●事前權限管控基線

在系統授予用戶權限前,可根據不同場景,結合權限申請流程、時長、用戶類型等因素,設置限制條件或動態調整控制策略。

| 基線要求 | 要求描述 |

| 用戶申請權限 (黑名單) | 通過配置系統策路,默認拒絕外包人員對基礎設施運維生產環境權限申請的發起。如: · 外包人員不能發起線上環境log、admin、root權限申請; · 外包賬號不能發起線上業務系統管理員權限申請; · 技術人員賬號不能發起線上業務系統權限申請; · 外包賬號不能發起部分重要提作申請,如系統配置權限等; · 外包人員不能發起全局類基礎設施權限申請; · 業務人員不能發起技術數據訂正類權限申請。 |

| 用戶申請權限 (白名單) | 通過系統策略配置和白名單實現對基礎設施運維生產環境log、admin、root賬號權限的申請 |

| 用戶申請授權時長 | 業務外包人員賬號申請業務系統權限的授權時長不能超過N天; 用戶對重要/敏感權限的授權使用時長不能超過N天 |

| 用戶權限申請流程 | 用戶申請普通權限:審批節點包含主管和權限owner; 用戶申請重要/敏感權限:審批節點包含主管、權限owner、部門權限管理員/部門負表人; 對于未填寫具體申請原因的權限申請,系統默認自動拒絕申請; 對于用戶訪問環境(IP、終端ID、瀏覽器版本、網絡訪問類型、撰作時間、訪問位置)異常的權限 申請,額外增加安全審批節點。 |

●事中權限管控基線

在權限使用過程中,可通過增強二次身份驗證、行為阻斷等方式,動態實施管控。

| 基本要求 | 要求描述 |

|---|---|

| 用戶賬號 | 根據用戶賬號(正式賬號、外包賬號、公共賬號)類型對長期未登錄使用的不活躍賬號及時進行鎖定 |

| 用戶賬號 | 根據用戶狀態對離職人員賬號進行鎖定 |

| 用戶賬號 | 根據用戶狀態對轉崗人員賬號訪問應用系統進行阻斷攔載,完成權限評審后方可放行 |

| 用戶賬號 | 根據用戶賬號(正式賬號、外包賬號、公共賬號)類型對長期未使用的權限及時進行凍結和回收 |

| 用戶賬號 | 根據用戶狀態對離職人員權限進行回收 |

| 訪問范圍 | 外包員工訪問應用范圍受限制,僅允許對授予權所在應用訪問,其他默認拒絕 |

| 身份驗證 | 特殊情況登錄增加二次身份驗證: · 如瀏覽器版本與上次訪問不一致 · 凌晨2:00~5:00訪間應用系統 · 訪問安全等級比較高的業務系統 · 當日密碼連續錯誤鎖定2次及以上賬號登錄驗證 · 公共賬號訪問應用系統 · 終端ID信息與上次訪問不一致 · 系統管理員訪問相應系統等 |

●事后權限管控基線

在權限使用后,系統應基于操作人、操作類型、對象、結果、時間等維度進行審計與分析,對異常行為進行感知分析。

| 基本要求 | 要求描述 |

|---|---|

| 成功下載 | · 下載敏感/重要數據超過N次/周 · 下載敏感/重要數據超過X條 · 下載敏感/重要數據超過M/位 |

| 失敗下載 | · 連續下載失敗次數超過N次 · 累計下載失敗次數超過M次 |

| 成功查詢 | · 查詢敏感/重要數據累計超過N次/周 |

| 成功刪除 | · 刪除用戶授權關系 · 刪除/鎖定用戶賬號 · 刪除/凍結應用系統權限配置數據 |

| 失敗刪除 ? | · 刪除用戶授權關系 · 刪除/鎖定用戶賬號 · 刪除/凍結應用系統權限配置數據連續超過N次,累計超過M次 |

| 成功添加 | · 激活用戶賬號,無拉起審批流的授權數據添加 |

| 失敗添加 | · 激活用戶賬號,無拉起審批流的授權數據添加 · 連續超過N次,累計超過M次 |

| 失敗類操作 | · 激活賬號失敗; · 連續登錄失敗超過N次,累計登錄失敗超過M次; · 添加用戶授權關系失敗 |

4.2?信息安全基線運營體系

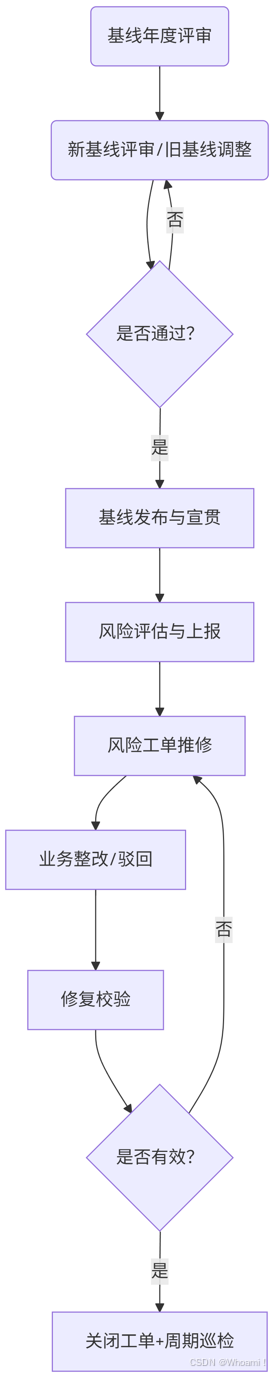

信息安全基線的持續有效運營需建立常態化評審機制,并基于基線要求地推進風險治理工作。

信息安全基線運營全流程:

4.2.1 基線的常態化評審機制

基線評審按實施周期分為年度評審與周期性審核。

1. 新基線內容的評審流程

①篩選風險項

安全部門牽頭,業務部門參與。基于以下內容篩選高優風險項與需維護的現有要求:

-

年度安全規劃

-

上年度治理進度與效果

-

安全風險自查結果

②風險項評審

逐一設計基線要求,明確風險根源、治理規劃與技術/管理方案,提交至基線工作組評審。

評審綜合考慮:

-

? 風險必要性

-

? 優先級

-

? 治理方案可實施性

-

? 影響成本

2. 已有基線的調整與廢止

工作組每半年(或定期)依據以下因素進行基線優化:

-

業務反饋與治理效果

-

基線覆蓋率

-

風險變化與合規更新

-

業務場景適應性

緊急變更(如監管審查)可上報至企業高層(如信息安全委員會)協調資源。

3. 基線評審參考標準

| 類別 | 說明 |

|---|---|

| 可執行性 | 建議性要求不宜直接作為基線;基線應清晰、具體、可執行 |

| 可實施性 | 運營成本過高或無法執行的要求不宜作為基線 |

| 可落地性 | 方案難以落地的要求不宜作為基線 |

4.2.2 基線風險治理步驟

基線發布需經企業高層認可,發布后續開展基線內容的宣傳、考核、培訓與風險治理工單推送。

然后風險根據基線進行治理,步驟如下:

-

1.風險評估

-

通過自動化巡檢、風險填報等方式,識別并匯總風險點

-

與責任人確認風險,根據業務優先級與成本分配資源

-

-

2.風險推修

-

通過工單平臺推送風險整改任務

-

業務側整改或駁回(加入白名單)

-

高風險項設置卡點或專項治理,明確修復周期

-

-

3.修復校驗

-

對修復結果進行校驗,統計運營效果

-

有效修復則關閉工單,進入周期性巡檢

-

確保產品迭代與評估結果可追溯

-

參考資料:《數字銀行安全體系構建》

👍點「贊」?📌收「藏」?👀關「注」?💬評「論」

🔥您的支持,是我持續創作的最大動力!🔥

)

)

)

_274)

多幀視頻圖像去噪 (一))