下載地址:

https://download.vulnhub.com/webmachine/Web-Machine-N7.ova

使用方法:

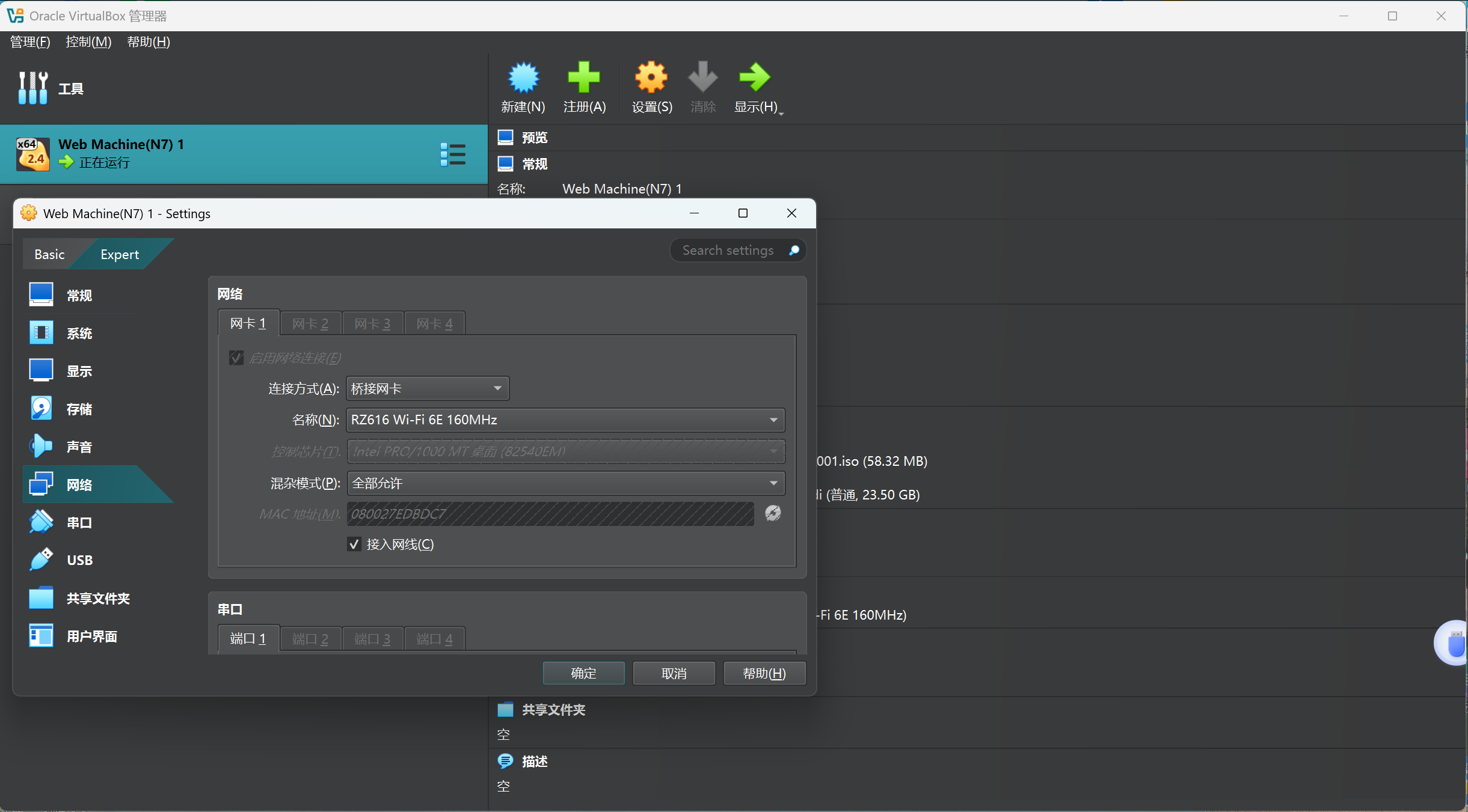

靶場下載好以后不用解壓,需要使用Oracle VirtualBox虛擬機打開,用VMware會報錯。安裝Oracle VirtualBox虛擬機時安裝地址不能隨便選擇,要么按照默認路徑裝,要么就要配置安裝文件夾權限,這方面網上有教程,大家可以看一下。

打開虛擬機后,將虛擬機的網絡連接方式換成橋接,大家可以看到這里還顯示了mac地址。

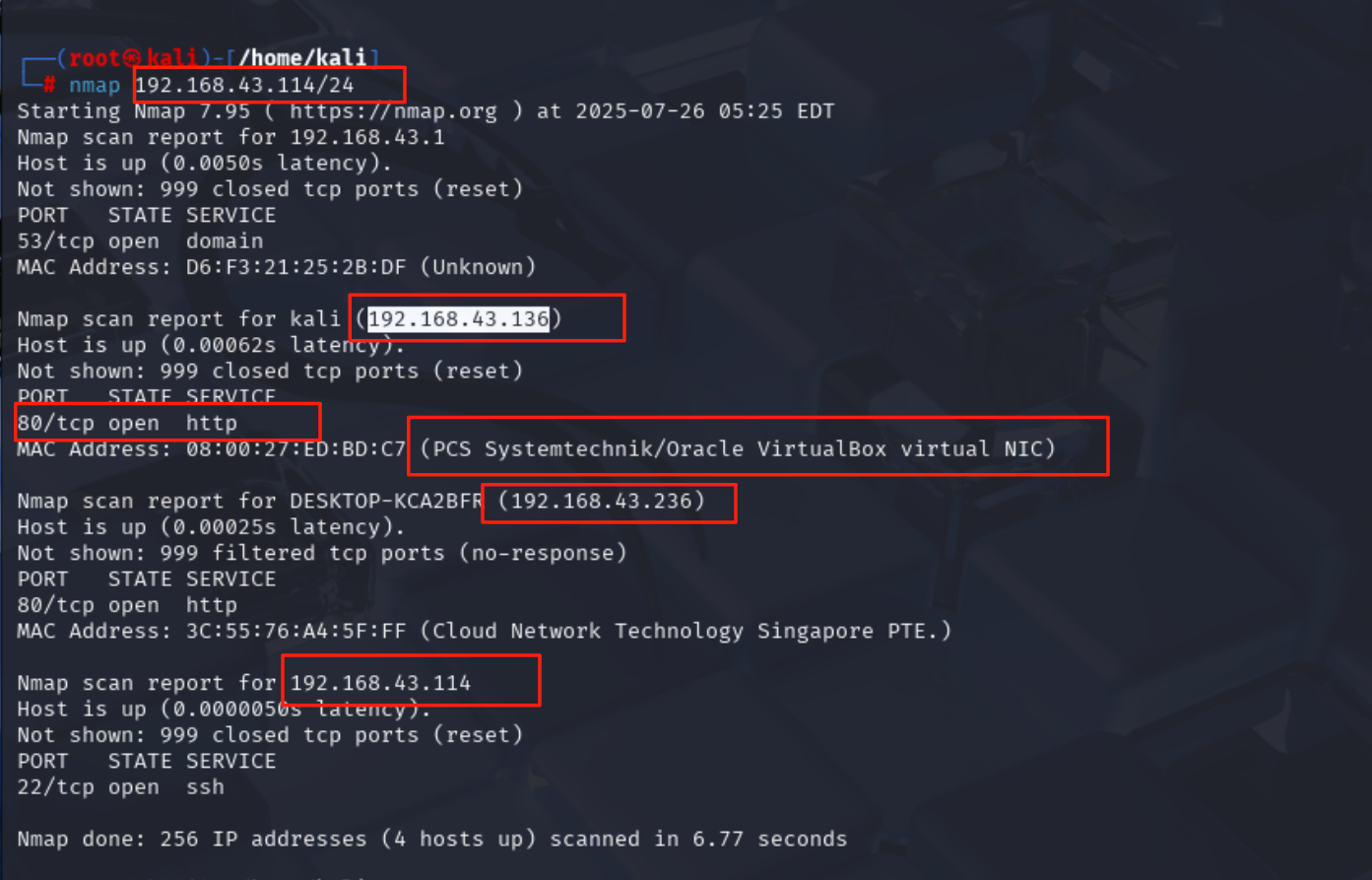

然后打開虛擬機,用nmap掃描這個網段的存活主機,命令是nmap ip/掩碼(IP和掩碼看物理機的)。括號里面的是主機名,Oracle VirtualBox的虛擬機主機名里面會帶Oracle VirtualBox,要是找不到或者有多個Oracle VirtualBox就看括號前面的mac地址,上一張圖上可以看出來。

找到IP地址后,并且nmap掃出來他只開放了80端口。這里我建議使用命令nmap -A IP再看一下有沒有隱藏端口和域名,這里我試了,沒有。

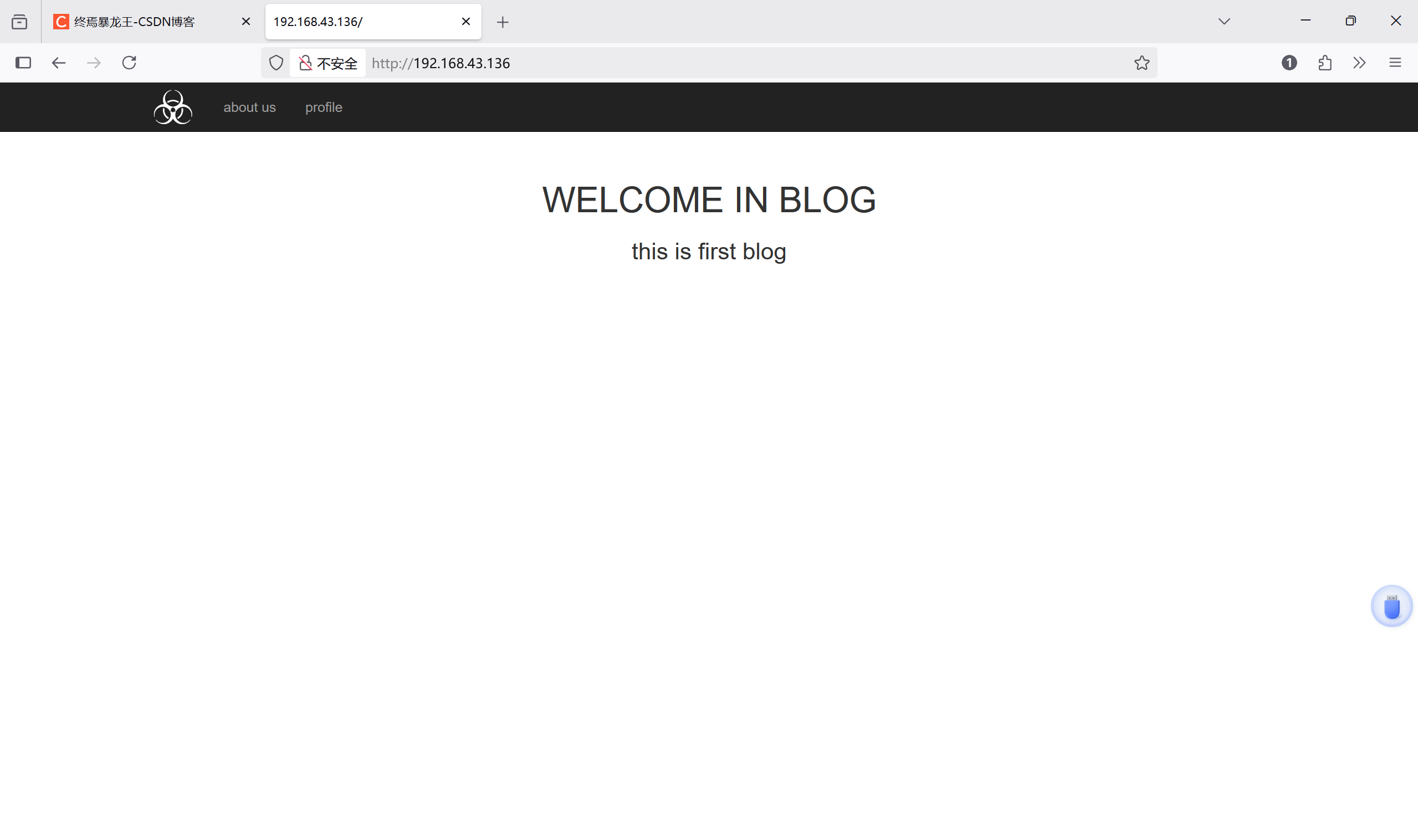

瀏覽器訪問一下,頁面如下:

靶場攻略:?

頁面掃描

觀察靶場頁面,已經點了點上面兩個按鈕,都沒有什么能用的,那么我們只能找其他頁面了

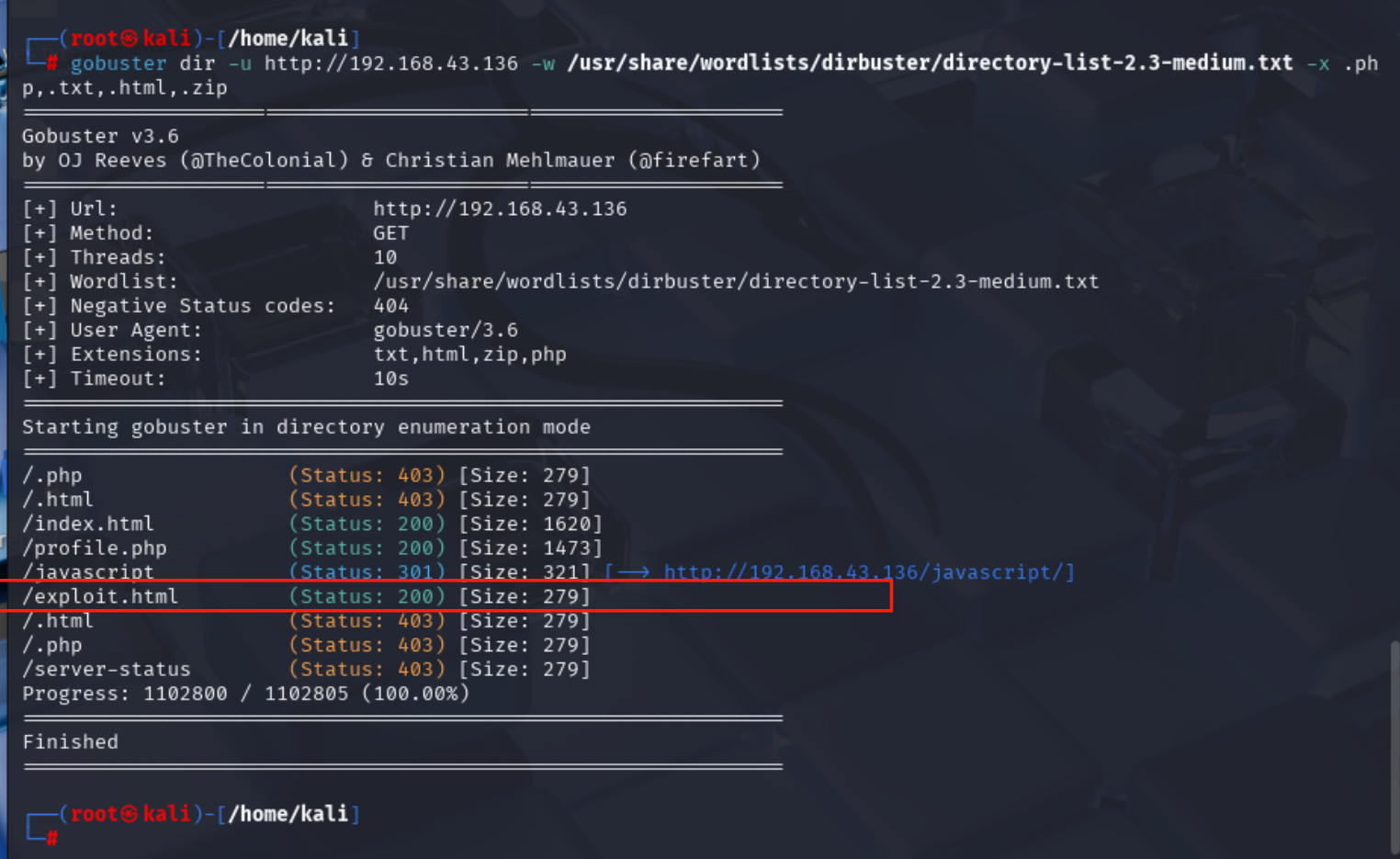

這里我分享一下頁面掃描的工具,都是kali自帶的:dirsearch、dirb、gobuster

命令分別是;

dirsearch:dirsearch -u http://192.168.43.136

dirb:dirb http://192.168.43.136

gobuster:gobuster dir -u http://192.168.43.136 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

此外還有御劍、webrobot、dirmap,windows上也能用

博主目前只知道這些,事實上仍然有關鍵頁面沒有找到,我還差得遠。

在使用gobuster后找到了需要的頁面:

瀏覽器訪問一下:

上傳文件:

我們試著上傳一個文件結果保存

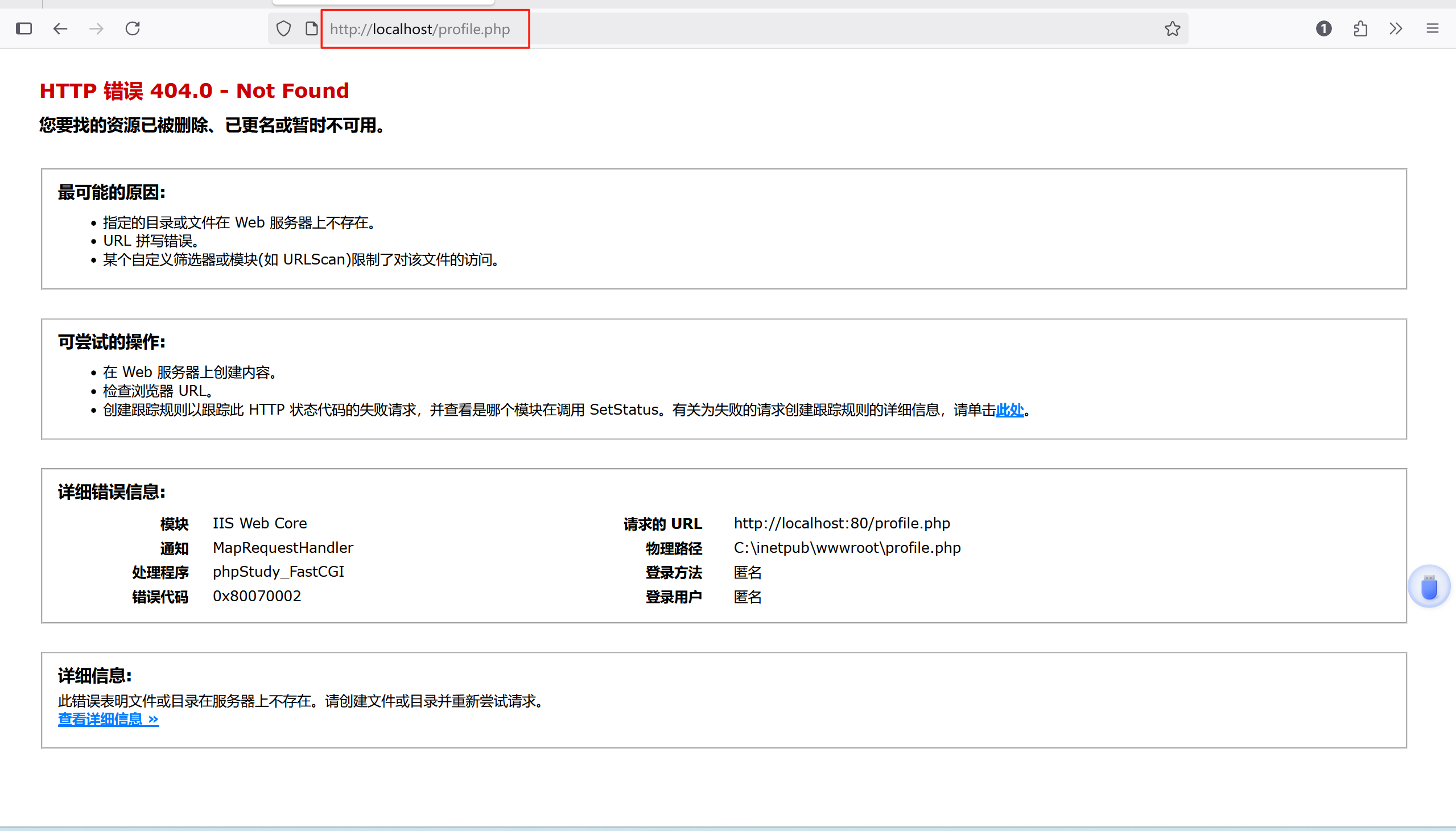

我們觀察url發現文件被上傳到localhost/profile.php,localhost代表的是127.0.0.1,也就是本機,我電腦上又沒有profile.php文件,肯定是上傳的地址寫錯了

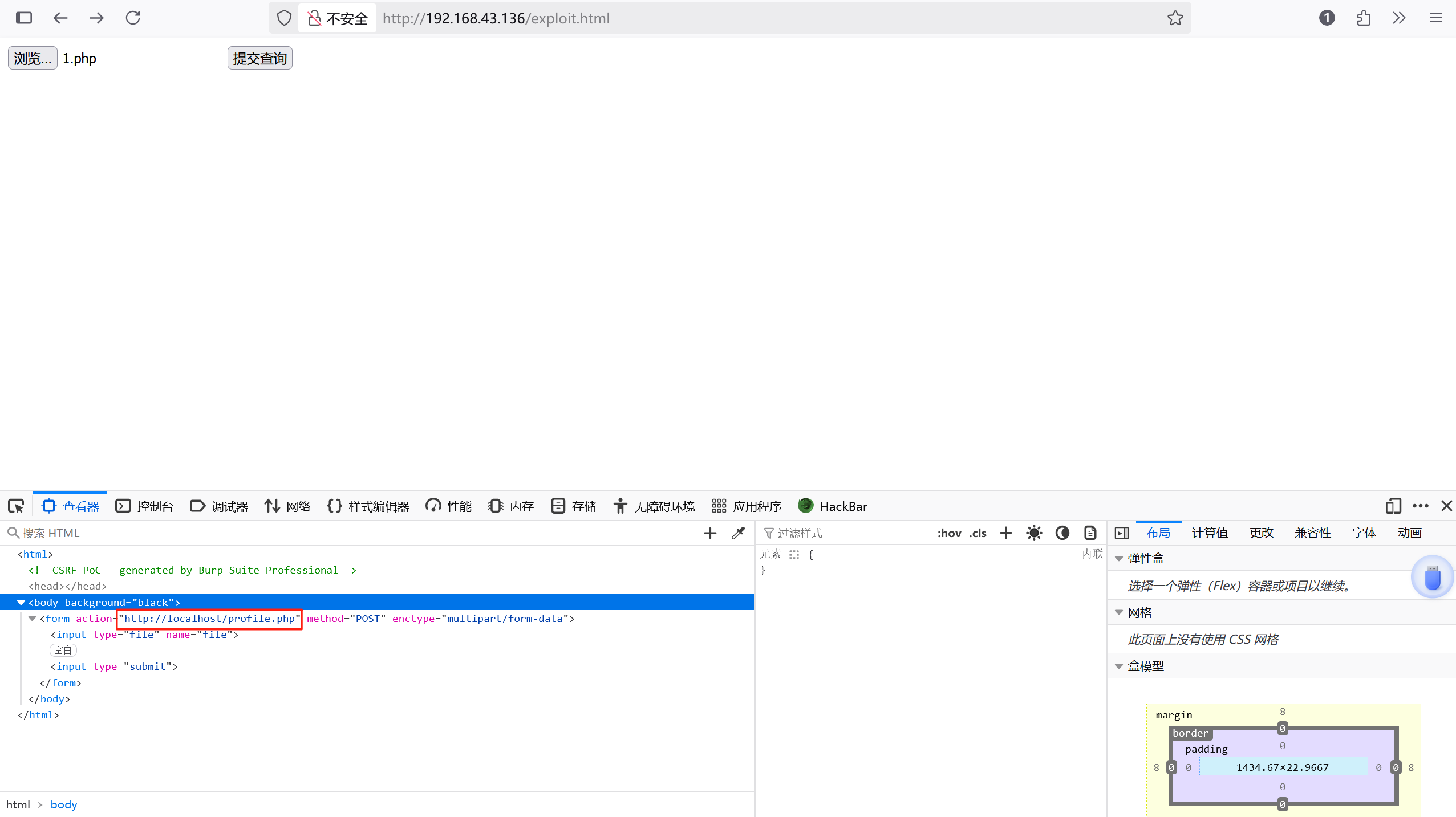

我們返回頁面,觀察源代碼:

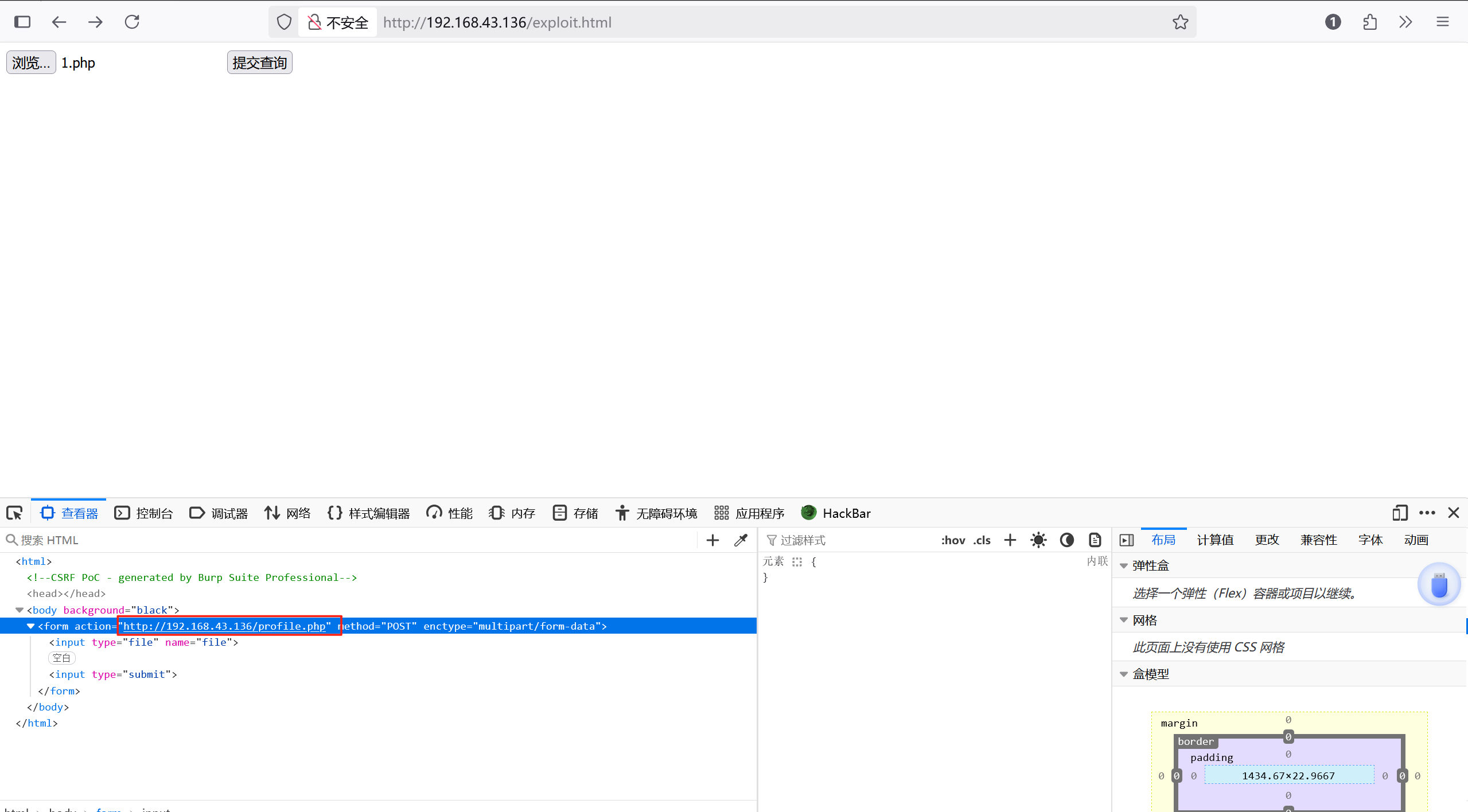

果然,前端代碼里寫的提交地址是http://localhost/profile.php,我們給他改一下,把localhost改成他的IP

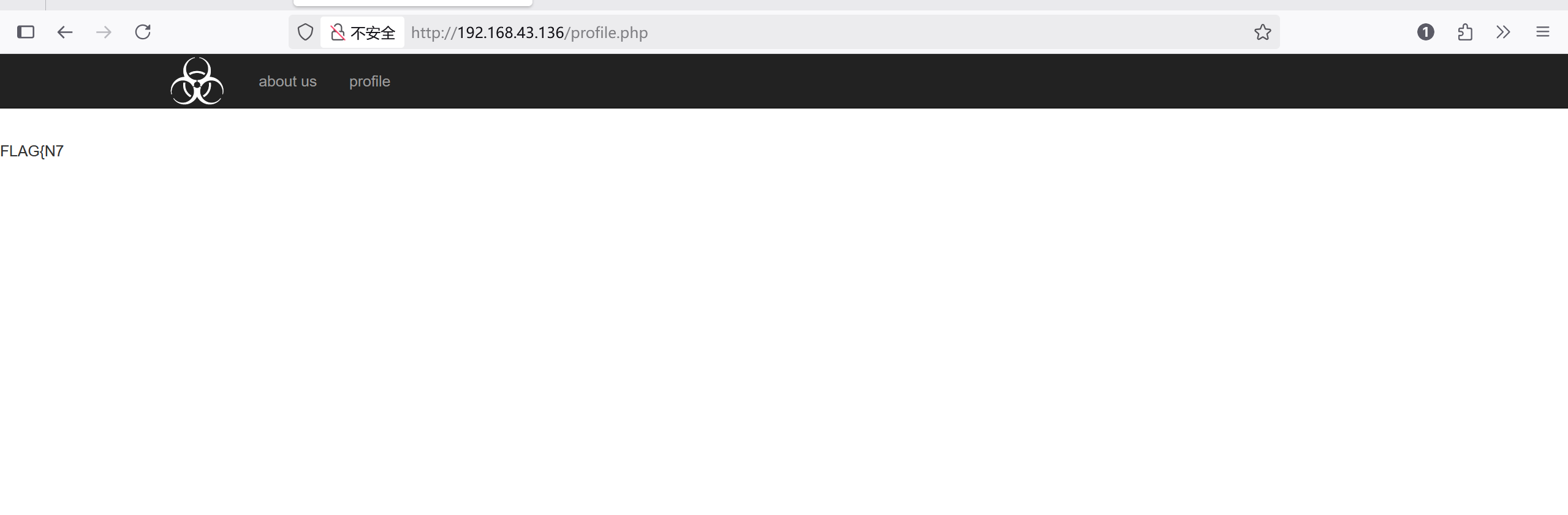

再次上傳就可以上傳成功了,上傳成功后頁面如下

我們獲得了一部分flag!

事實上看見文件上傳功能我想試一試文件上傳漏洞,但是他不返回文件存儲路徑,在猜測了幾個路徑無果后,以我目前的水平就沒有辦法了。

其實這個時候我已經沒思路了,于是我就在網上找教程,教程里說還有/enter network頁面和/enter network/admin.php頁面。

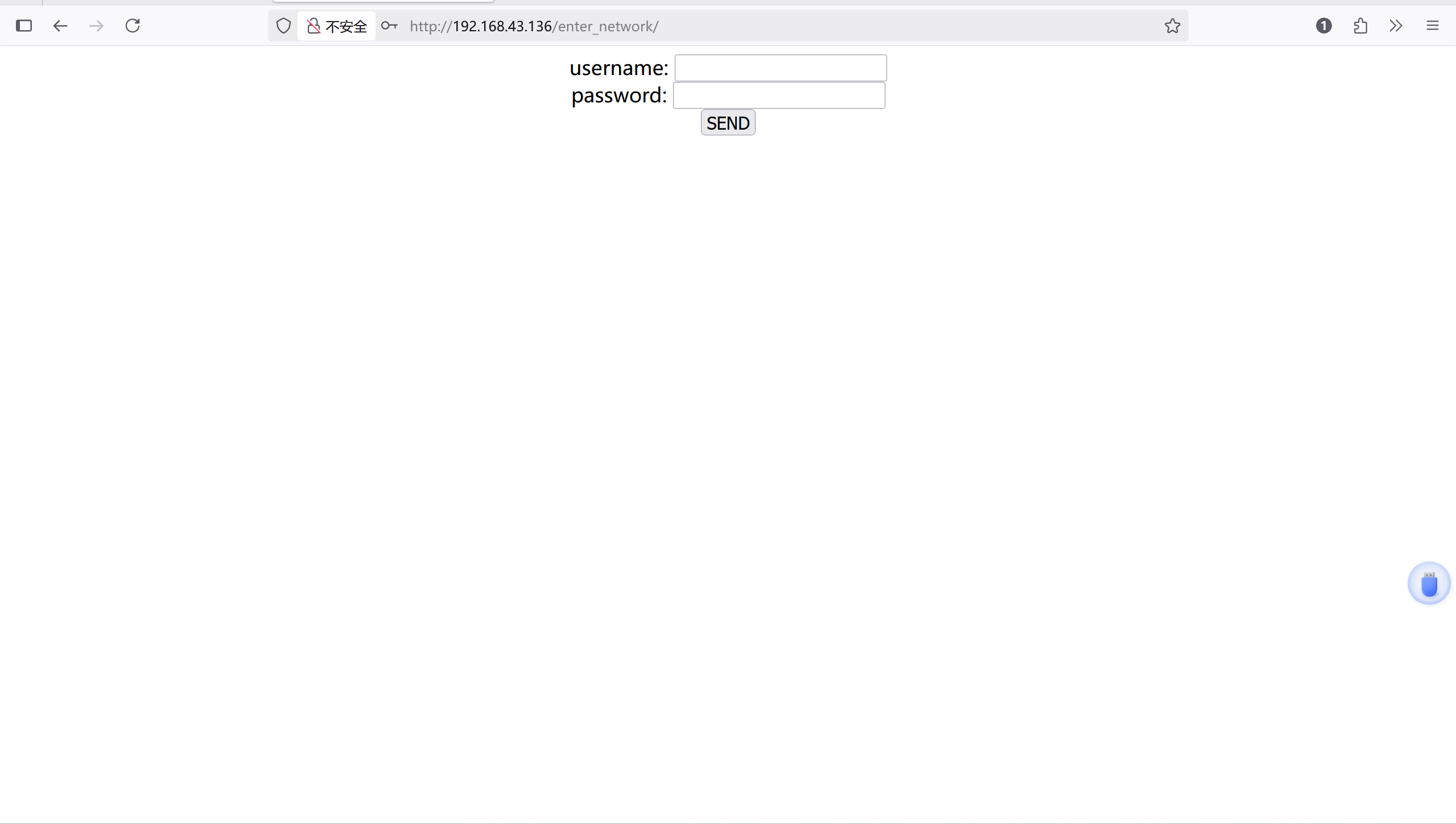

/enter network頁面:

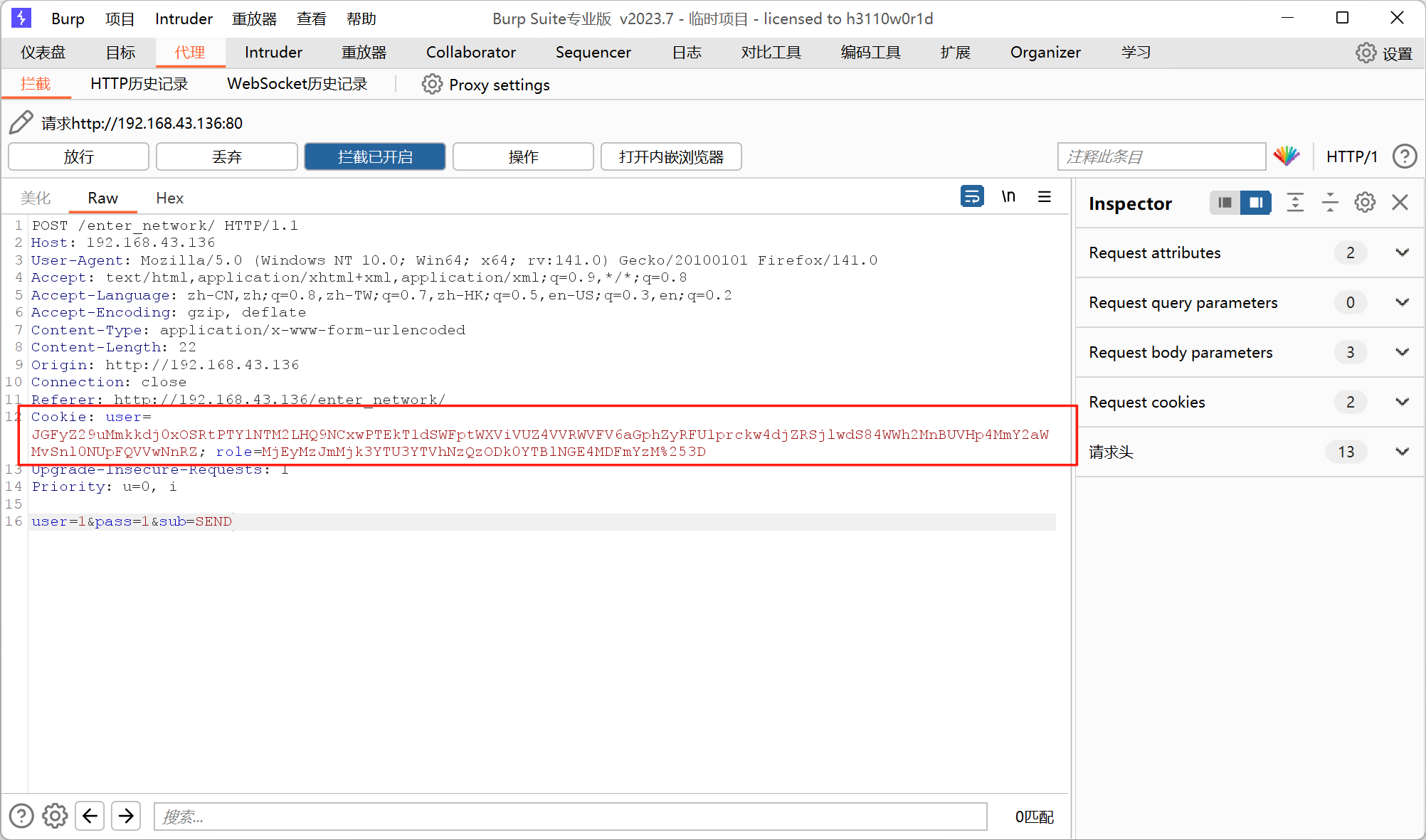

我們訪問/enter network界面,這個界面是一個登錄界面,我們隨便輸點對象,頁面沒有變化,那我們就抓包

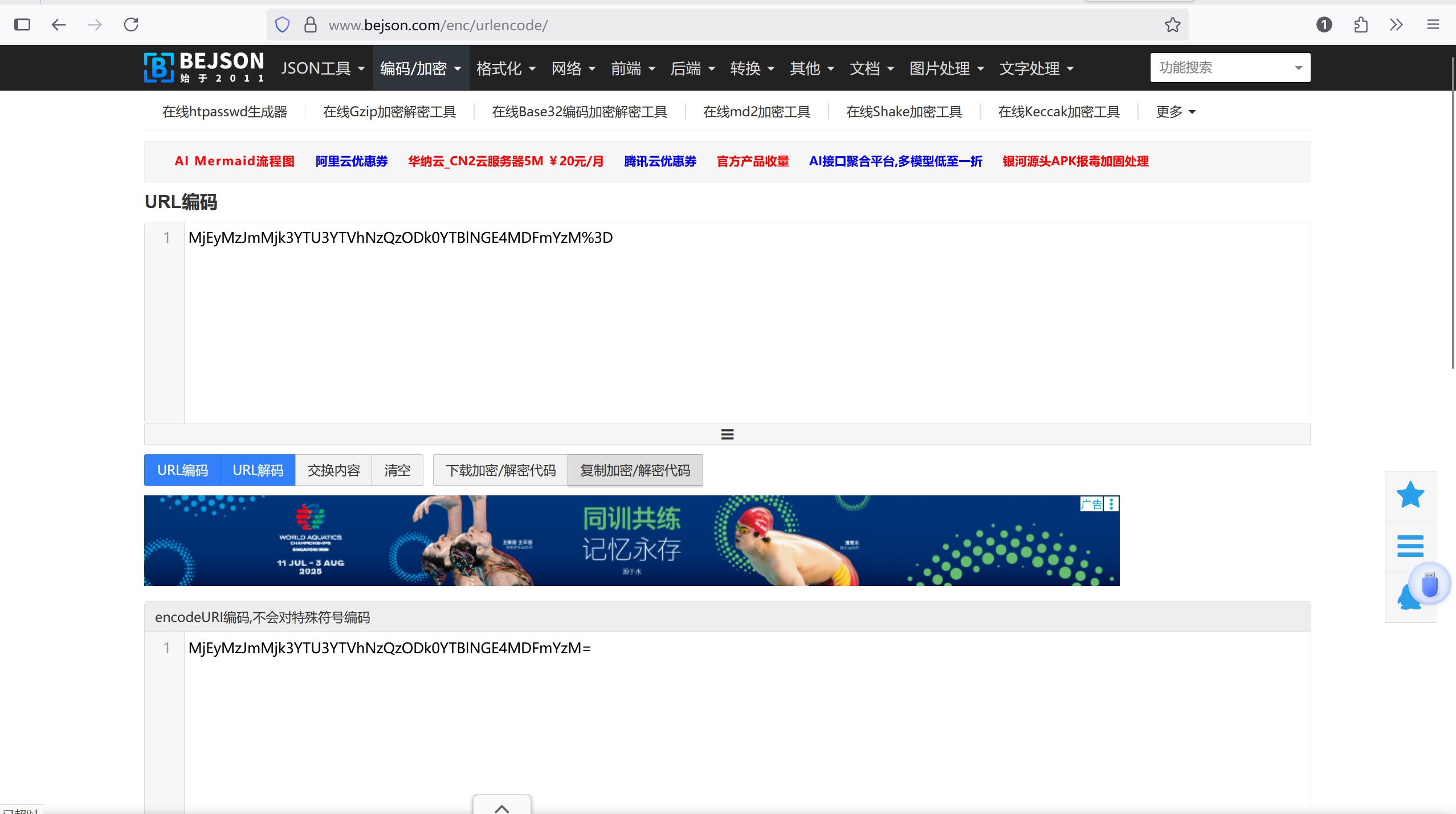

數據包里我們發現了cookie字段,但是cookie一般是登錄成功后才給的,我猜測他這里應該是只要username和password有值就算登陸成功。我們看到cookie里有user和role兩個部分,好像都經過了加密,其中user我解密不了,role部分可以通過url解碼兩次,base64解碼一次,md5解碼一次解密:

最后結果是admin。

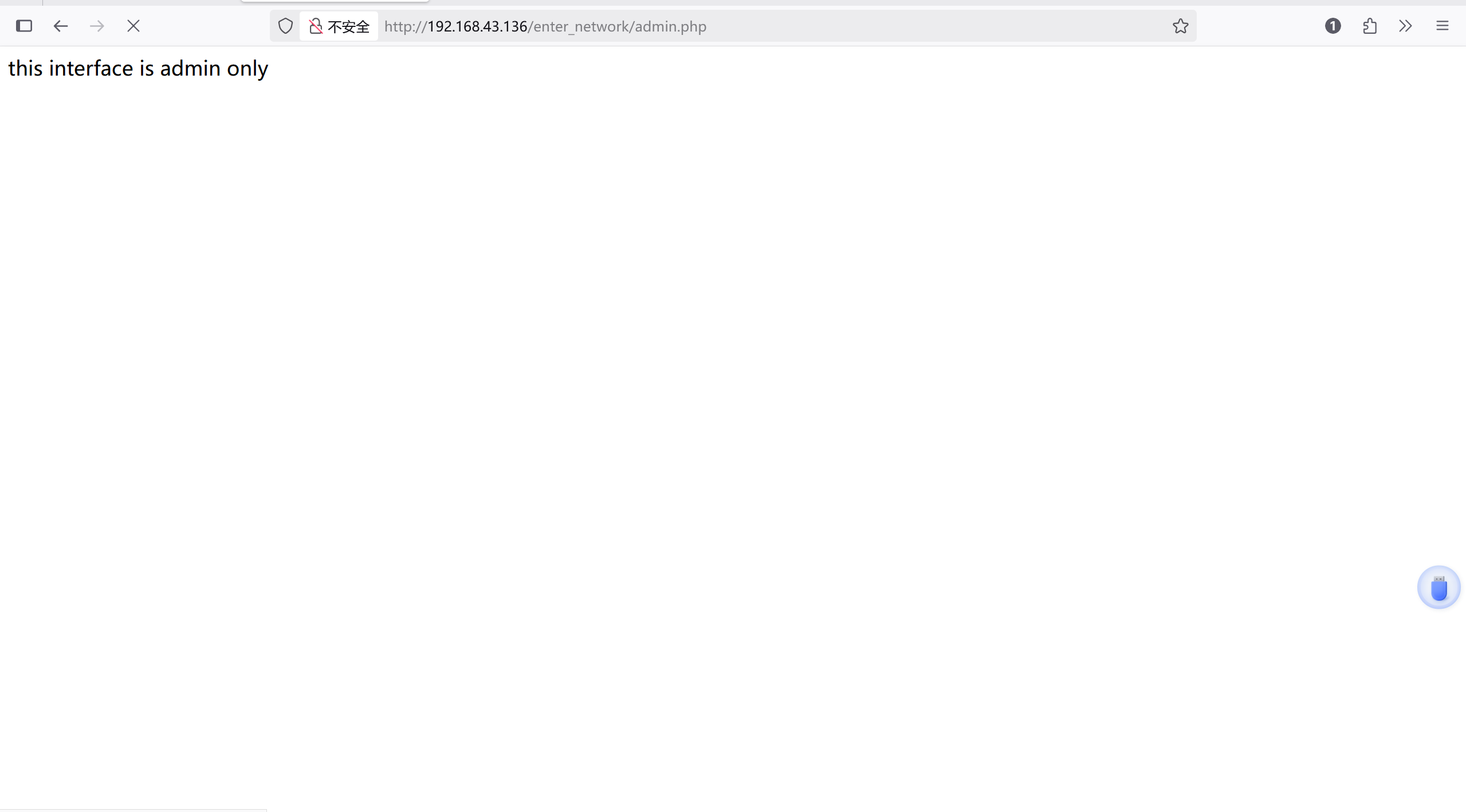

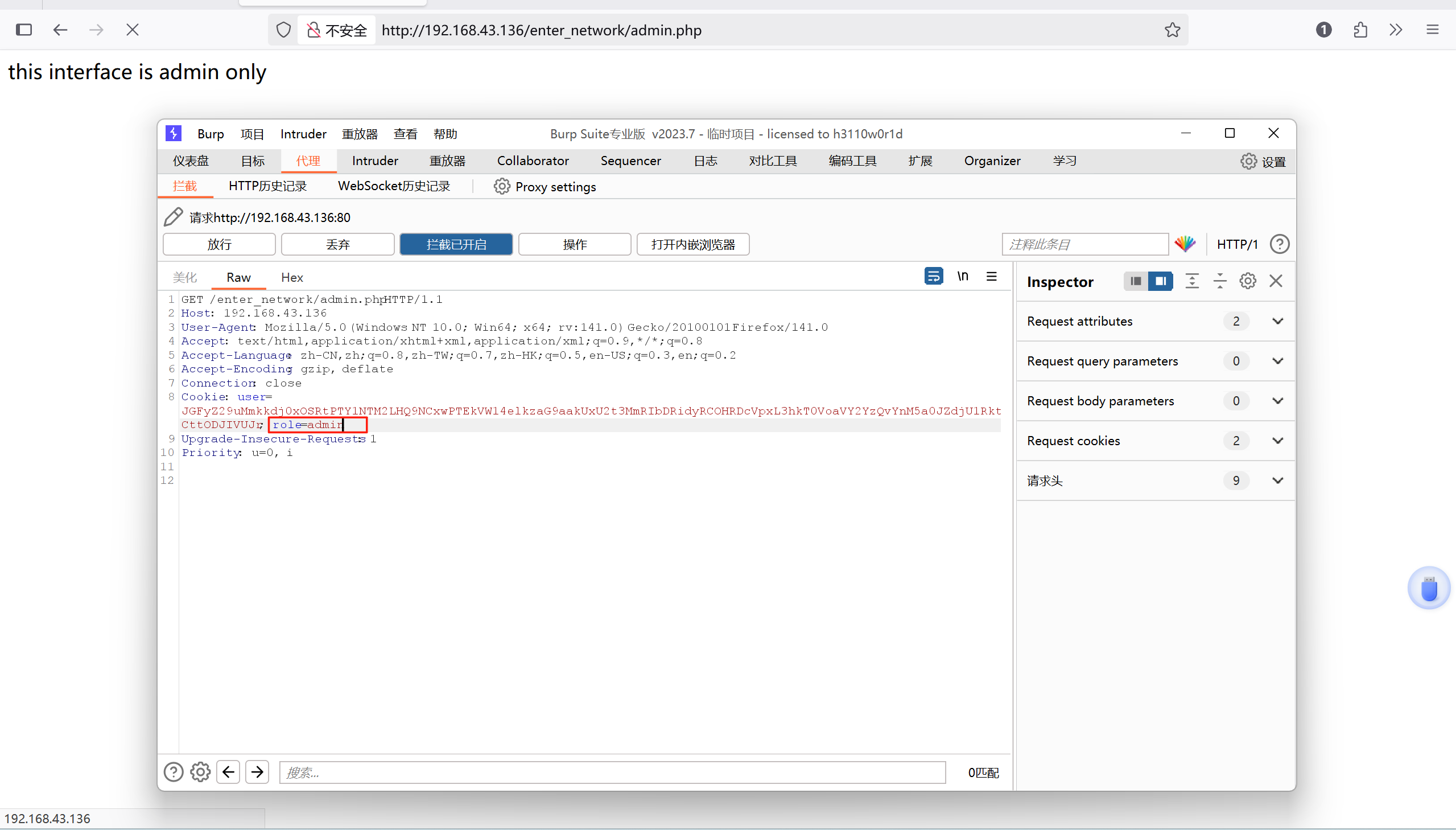

/enter network/admin.php頁面

訪問/enter network/admin.php界面,頁面如下:

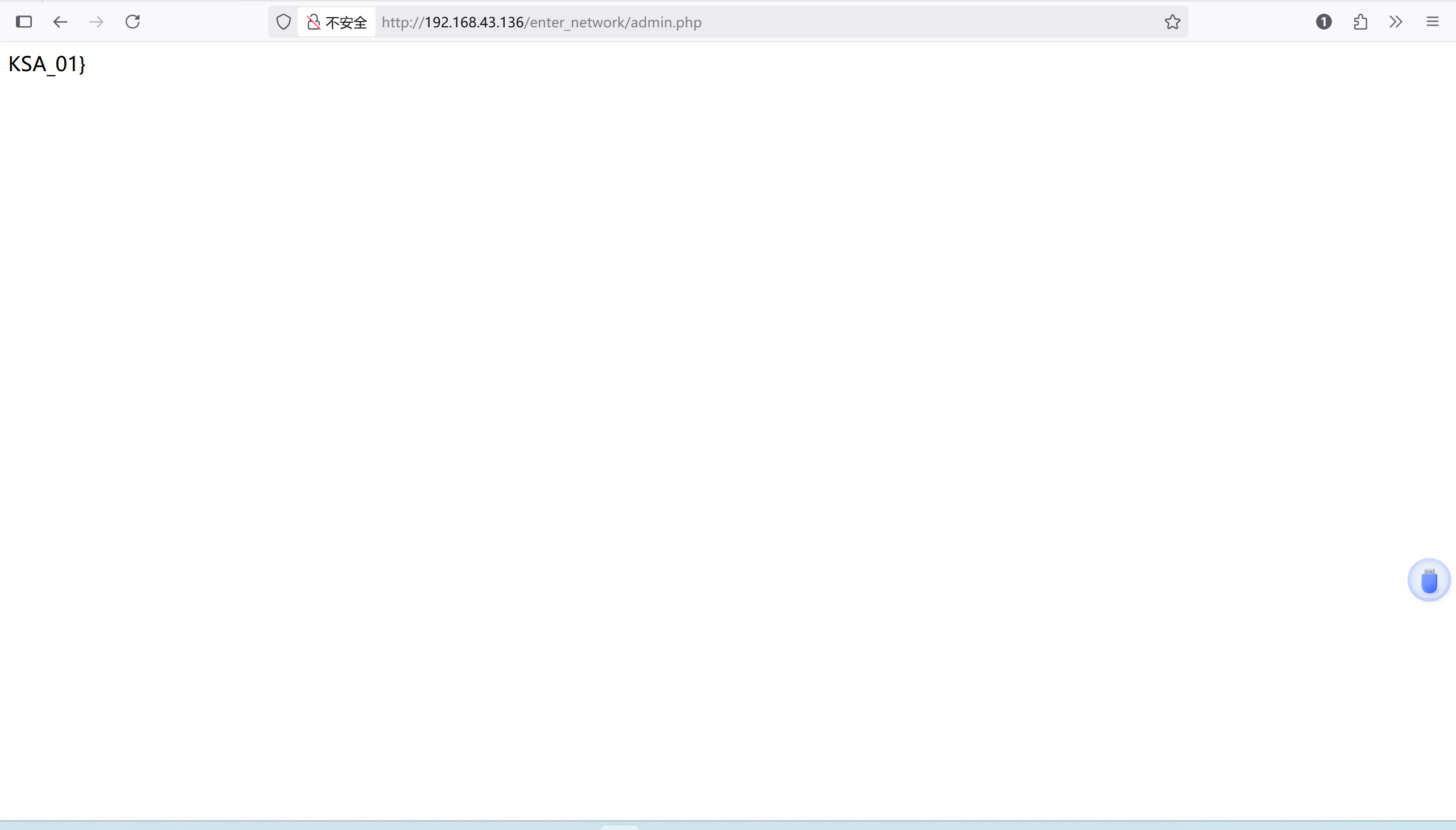

他說只有admin才能訪問這個頁面,我們抓包發現cookie字段里有role,我們把role的值改成admin

到這里就可以結束了。我做不下去了,網上也找不到教程,/enter network頁面和/enter network/admin.php頁面?是不是還有中間的flag呢?如果有朋友可以回答,希望可以不吝賜教。

)

![[數據結構]#7 哈希表](http://pic.xiahunao.cn/[數據結構]#7 哈希表)

)