什么是XPath注入?

XPath注入(XPath Injection)是一種針對使用XPath查詢語言的應用程序的安全攻擊技術,類似于SQL注入。當應用程序使用用戶提供的輸入來構造XPath查詢而沒有進行適當的過濾或轉義時,攻擊者可以通過構造惡意輸入來修改原始的XPath查詢邏輯,從而獲取未授權的數據訪問權限或執行其他惡意操作。

XPath是XML路徑語言(XML Path Language),用于在XML文檔中導航和查詢節點。許多Web應用和服務(尤其是基于XML的系統和SOAP Web服務)使用XPath來處理XML數據。

XPath注入原理

XPath注入的基本原理是攻擊者通過在輸入字段中插入特殊的XPath語法,改變原本的查詢邏輯。例如:

原始安全查詢:

//user[username='$username' and password='$password']

如果應用程序直接將用戶輸入拼接到XPath查詢中,當攻擊者輸入:

- 用戶名:

admin' or '1'='1 - 密碼:任意值(如

123)

構造出的XPath查詢將變為:

//user[username='admin' or '1'='1' and password='123']

由于'1'='1'永遠為真,這個查詢將返回第一個用戶(通常是管理員),從而繞過身份驗證。

XPath注入的危害

- 繞過身份驗證:如上述例子所示,攻擊者可繞過登錄驗證

- 數據泄露:獲取敏感數據或整個XML文檔內容

- 權限提升:獲取更高權限的用戶數據

- 拒絕服務:構造復雜查詢消耗系統資源

- 邏輯破壞:修改應用程序的正常查詢邏輯

XPath注入與SQL注入的異同

相同點:

- 都是注入攻擊

- 原理相似:通過輸入惡意代碼改變原查詢意圖

- 防御方法類似:參數化查詢、輸入驗證等

不同點:

- SQL注入針對數據庫,XPath注入針對XML文檔

- XPath沒有多語句執行(不像SQL的

;分隔) - XPath標準沒有權限系統,所有數據對查詢都可見

- XPath注入通常影響范圍更小(限于XML文檔)

XPath注入示例

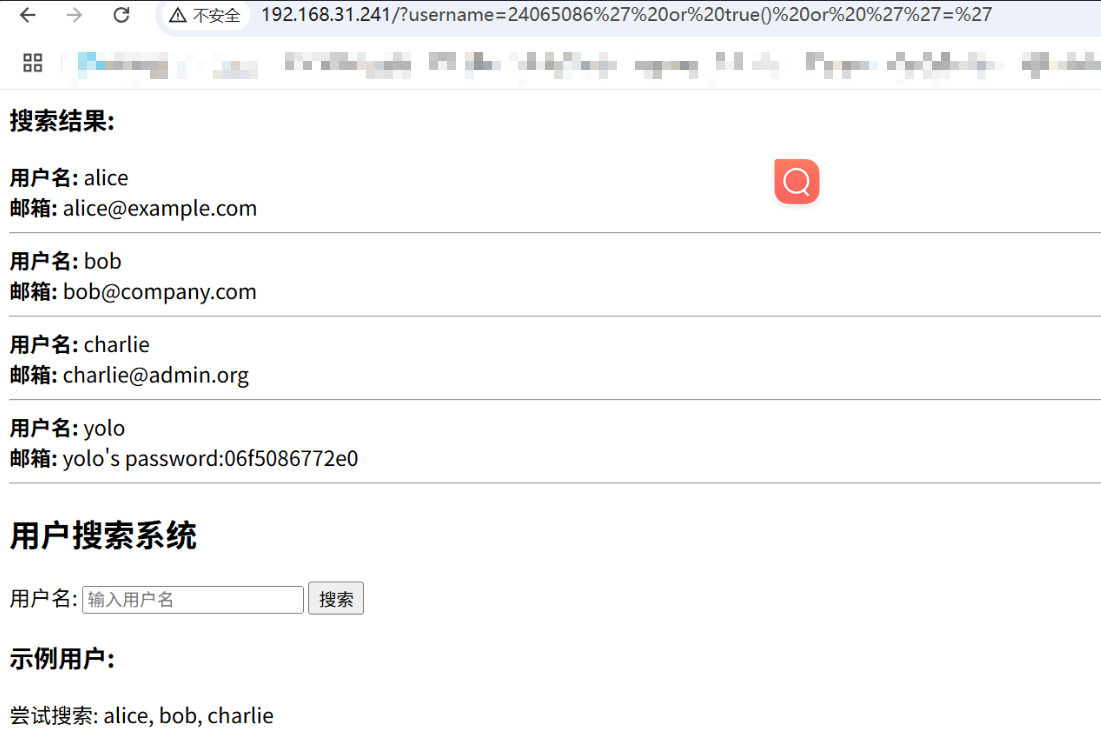

示例1:簡單注入

//user[username='$input'] // 原始查詢

//user[username='' or 1=1 or 'a'='a'] // 注入后,返回所有用戶

通過構造永真查詢注出xml所有內容:

示例2:盲注

//user[starts-with(username, 'a') and password='$password']

// 通過響應時間或返回結果判斷條件真假

示例3:獲取整個文檔

//*[contains(name(), '$input')] // 原始查詢

//*[contains(name(), 'x')] | //*[contains(name(), 'y')] // 注入后獲取所有節點

防御XPath注入的方法

-

輸入驗證:

- 白名單驗證:只允許預期的字符和格式

- 類型檢查:確保輸入符合預期的數據類型

-

參數化XPath查詢:

- 使用預編譯的XPath表達式

- 將用戶輸入作為參數傳遞,而不是拼接字符串

- 例如在Java中使用XPath的

setParameter方法

-

最小權限原則:

- 限制XPath查詢只能訪問必要的數據

- 避免使用

//等寬泛的路徑表達式

-

轉義特殊字符:

- 對用戶輸入中的XPath特殊字符(

' " [ ] = / // *等)進行轉義

- 對用戶輸入中的XPath特殊字符(

-

錯誤處理:

- 使用自定義錯誤頁面,避免泄露XPath查詢細節

- 記錄錯誤日志但不向用戶顯示技術細節

-

使用XQuery代替XPath:

- XQuery提供了更安全的查詢構造方式

實際代碼示例

不安全的代碼(Java):

String username = request.getParameter("username");

String password = request.getParameter("password");

String query = "//user[@username='" + username + "' and @password='" + password + "']";

XPathExpression expr = xpath.compile(query);

安全的參數化查詢(Java):

String query = "//user[@username=$username and @password=$password]";

XPathExpression expr = xpath.compile(query);

expr.setParameter("username", request.getParameter("username"));

expr.setParameter("password", request.getParameter("password"));

檢測XPath注入漏洞

-

手動測試:

- 在輸入字段嘗試特殊字符:

' " [ ] = / // * or and not - 嘗試布爾表達式:

' or 1=1 or 'a'='a - 觀察系統響應差異

- 在輸入字段嘗試特殊字符:

-

自動化工具:

- 使用OWASP ZAP、Burp Suite等工具掃描

- 專門的XPath注入測試工具

-

代碼審計:

- 檢查所有XPath查詢構造點

- 查找字符串拼接構造查詢的模式

總結

XPath注入雖然不如SQL注入常見,但對于使用XML數據存儲和處理的應用仍然構成嚴重威脅。由于XPath沒有內置的權限系統,一旦發生注入,攻擊者可能訪問整個XML文檔。通過實施嚴格的輸入驗證、使用參數化查詢和安全編碼實踐,可以有效地防御XPath注入攻擊。

開發人員應當意識到,任何使用用戶輸入構造查詢的地方都可能存在注入風險,XPath查詢也不例外。在設計和實現基于XML的系統時,應將XPath注入防護作為整體安全策略的一部分。

)

)

)