一、野蠻模式簡介

野蠻模式VPN是指IPsec VPN中IKE協商采用野蠻模式(Aggressive Mode)的虛擬專用網絡。它是IKE第一階段協商的一種方式,與主模式相對,具有協商速度快但安全性稍低的特點。以下是具體介紹:

1、工作原理:野蠻模式允許同時傳送與安全關聯(SA)、密鑰交換和認證相關的載荷,將這些載荷組合到一條消息中,減少了消息的往返次數。它只需交互3個消息,就可完成IKE第一階段協商,相比主模式的6個消息,協商速度更快。

2、安全性:由于受到交換次數的限制,野蠻模式的ID信息會在1、2個消息中以明文的方式發送給對端,對對端身份沒有保護,存在一定安全風險。而主模式會在5、6個消息中對ID信息進行加密,安全性更高。

3、適用場景:適用于企業總部和分支路由器其中一端外網無固定公網IP地址的場景,如以DHCP方式連接Internet的情況。還適用于存在NAT設備的情況,因為野蠻模式支持NAT轉換,當防火墻以旁路模式或橋模式放于內網,與分部設備建立VPN時需要穿過其他出口設備,此時采用野蠻模式較為合適。

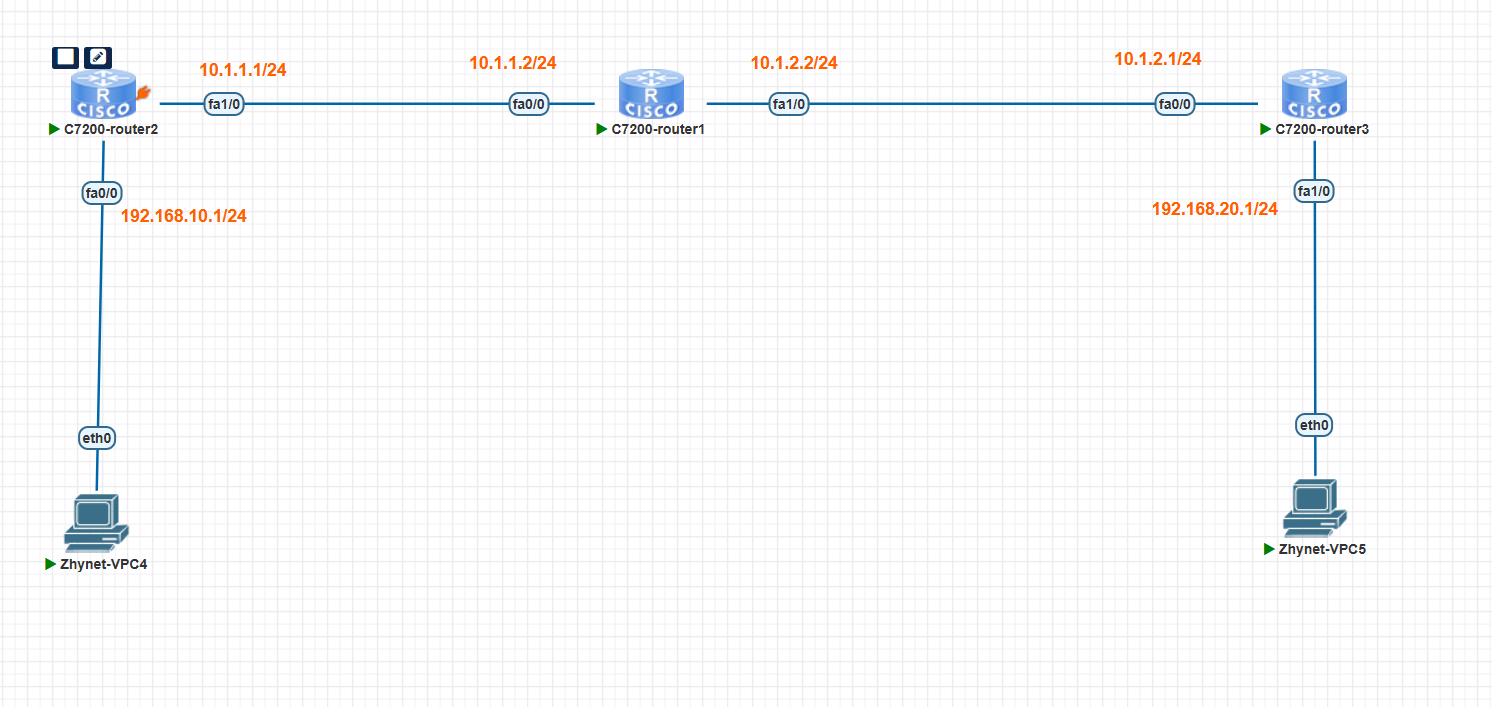

二、實驗拓撲

三、實驗配置

R2配置

###R2路由器上連通性配置

R2(config)#interface e0/0

R2(config-if)#ip address 192.168.10.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#interface e1/0

R2(config-if)#ip address 10.1.1.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.2###R2路由器IpSec配置

R2(config)#crypto isakmp enable (optional)默認啟用###R2路由器IpSec isakmp配置(階段一的策略)

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#group 2###R2路由器Pre-Share認證配置以及野蠻模式:

R2(config)#crypto keyring ruijie //定義密鑰鏈 ruijie

R2(conf-keyring)#pre-shared-key hostname 10.1.2.1 key ruijie123456 // ruijie123456 為 Pre-Share 密鑰###R2配置isakmp profile:

R2(config)#crypto isakmp profile rj

R2(conf-isa-prof)#keyring ruijie //調用 ruijie 密鑰鏈

R2(conf-isa-prof)#match identity host 10.1.2.1 //cisco 為對端 ID

R2(conf-isa-prof)#initiate mode aggressive //可選,開啟野蠻模式。###R2路由器IpSec變換集配置(階段二的策略)

R2(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode tunnel###R2配置動態MAP

R2(CONFIG)#crypto dynamic-map ruijie 10

R2(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#set isakmp-profile rj //調用 profile ###R2路由器靜態加密圖并綁定動態map:

R2(config)#crypto map cisco 10 ipsec-isakmp dynamic ruijieR3配置

R3 (config)#interface e0/0

R3 (config-if)#ip address 10.1.2.1 255.255.255.0

R3 (config-if)#no shutdown

R3 (config)#interface e1/0

R3 (config-if)#ip address 192.168.20.1 255.255.255.0

R3 (config-if)#no shutdown

R3 (config)#ip route 0.0.0.0 0.0.0.0 10.1.2.1

###R3路由器IpSec配置

R3(config)#crypto isakmp enable (optional)默認啟用

###R3路由器IpSec isakmp配置(階段一的策略)

R3(config)#crypto isakmp policy 10

R3(config-isakmp)#hash md5

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#group 2

###R3路由器Pre-Share認證配置以及使用積極模式:

R3(config)#crypto isakmp peer address 10.1.1.1 //R3 為發起者,此時為對端 IP

R3(config-isakmp-peer)#set aggressive-mode password ruijie123456

R3(config-isakmp-peer)#set aggressive-mode client-endpoint fqdn cisco (使用 FQDN 全域名作為自己的身份,如:cisco)

###R3路由器IpSec變換集配置(階段二的策略)

R3(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R3(cfg-crypto-trans)#mode tunnel

###R3路由器加密圖的配置

R3(config)#crypto map cisco 10 ipsec-isakmp

R3(config-crypto-map)#set peer 10.1.1.1

R3(config-crypto-map)#set transform-set cisco

R3(config-crypto-map)#match address 101

###R3路由器定義感興趣流量

R3(config)#access-list 101 permit ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

###R3路由器加密圖綁定到接口

R3(config)#interface e0/0

R3(config-if)#crypto map ciscoR1只需配置兩端接口IP地址

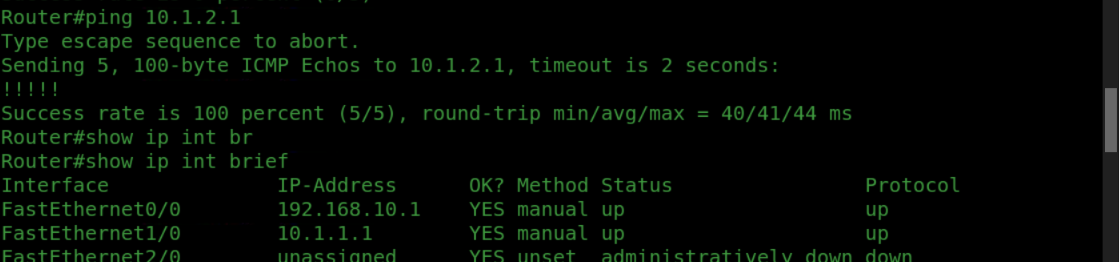

測試連通性

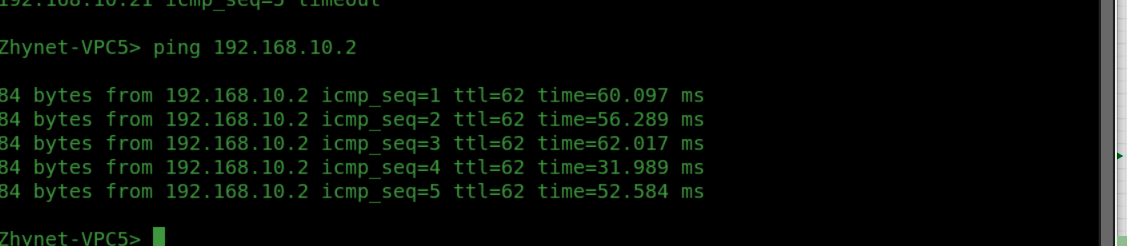

先使用pc5 ping pc4

再使用pc4 ping pc5

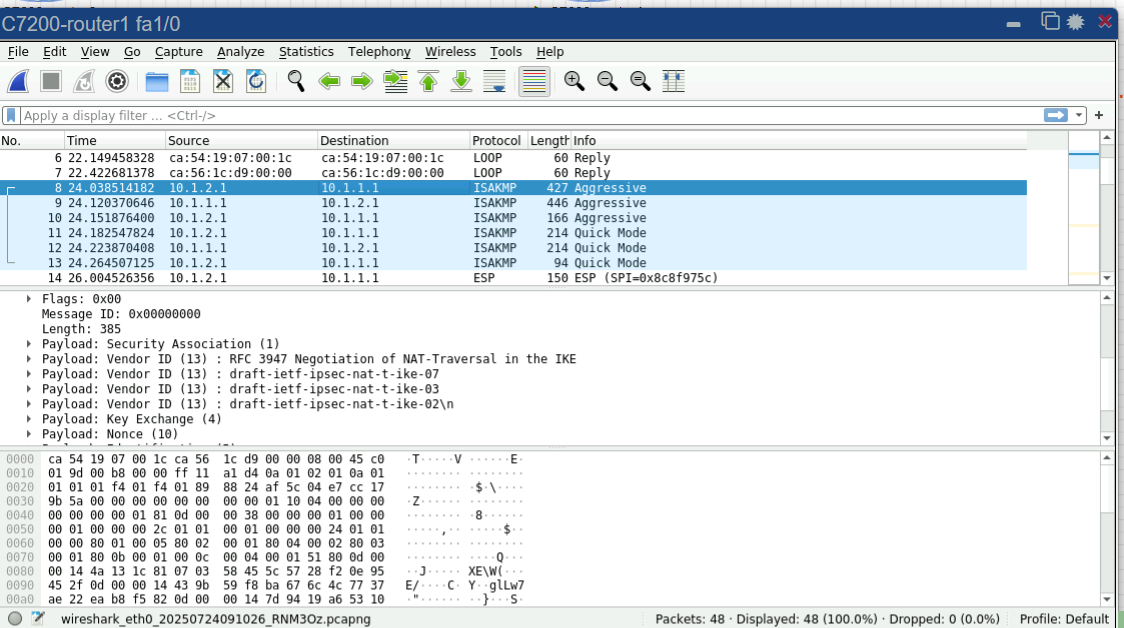

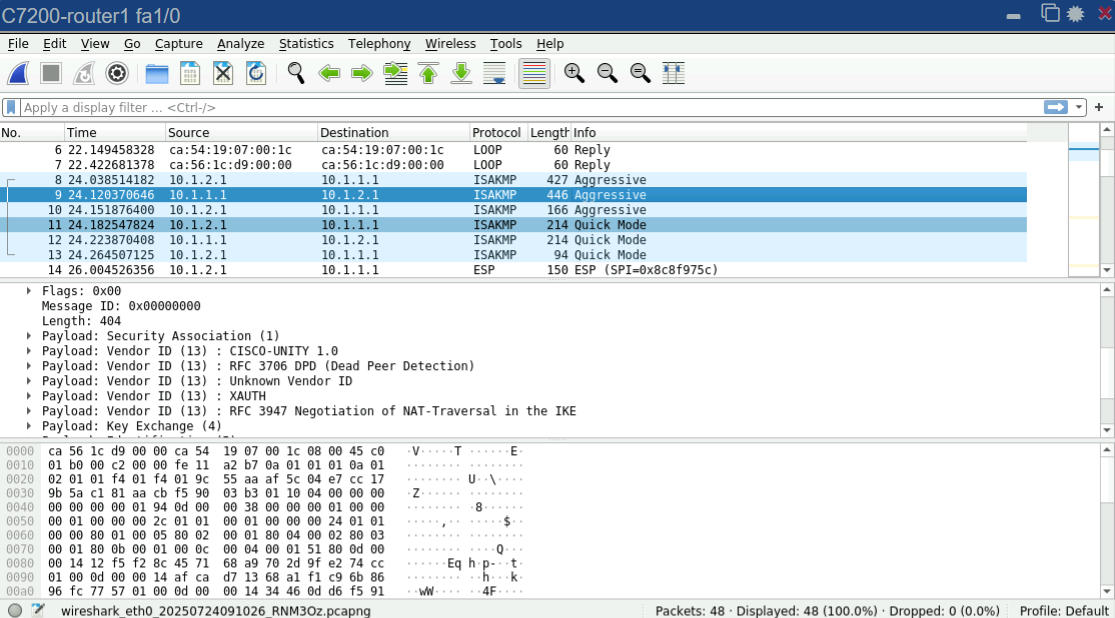

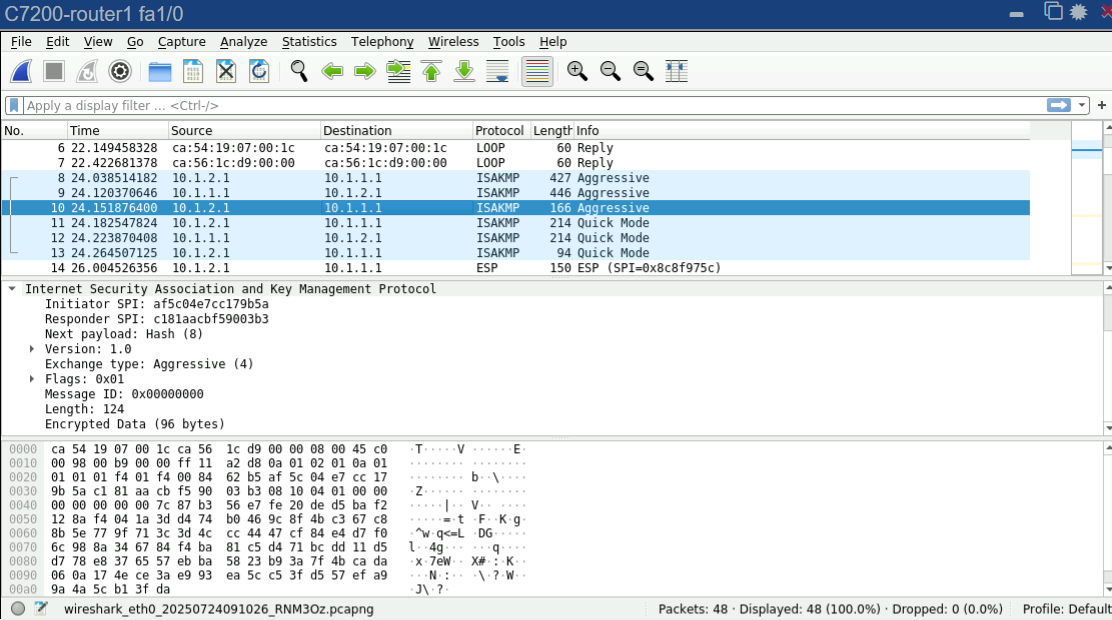

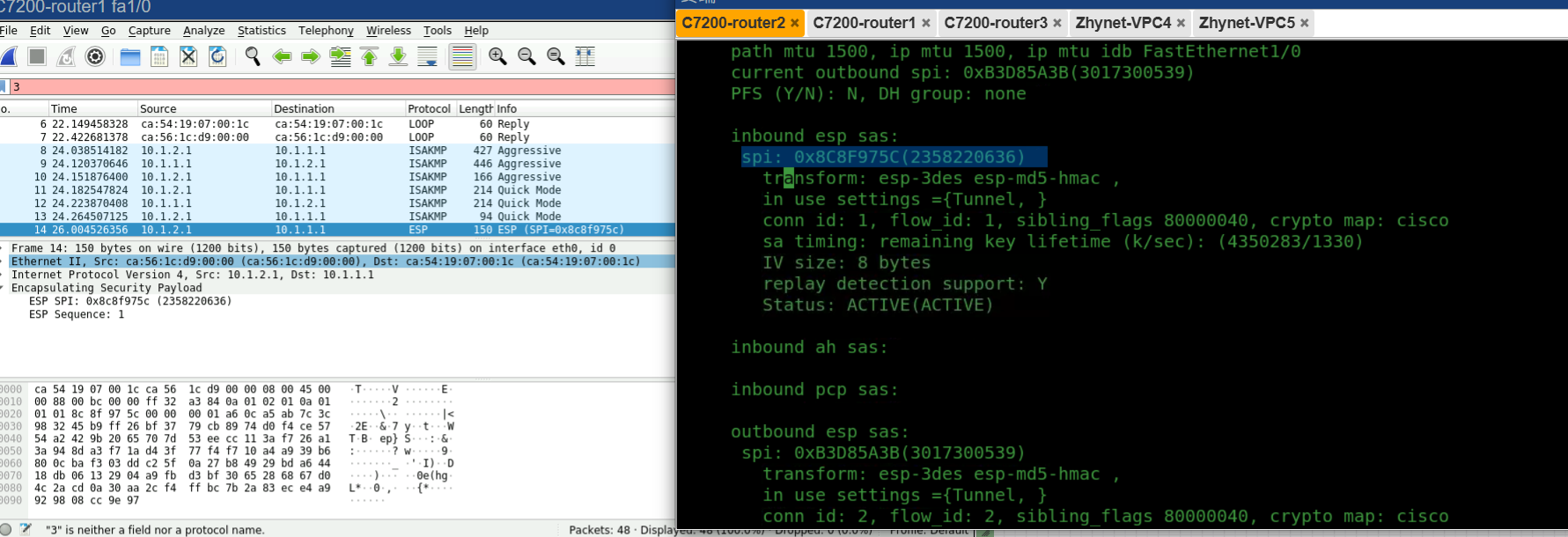

抓包測試如下

野蠻模式允許同時傳送與安全關聯(SA)、密鑰交換和認證相關的載荷,將這些載荷組合到一條消息中,減少了消息的往返次數。它只需交互 3 個消息,就可完成 IKE 第一階段協商,相比主模式的 6 個消息,協商速度更快。

由于受到交換次數的限制,野蠻模式的 ID 信息會在 1、2 個消息中以明文的方式發送給對端,對對端身份沒有保護,存在一定安全風險。而主模式會在 5、6 個消息中對 ID 信息進行加密,安全性更高。

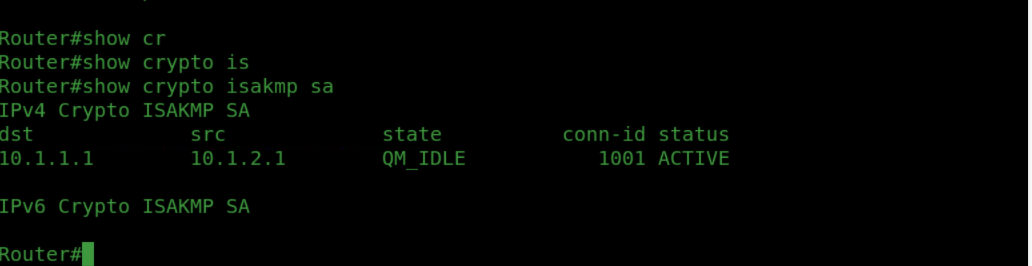

查看路由器isakmp sa

state 為QM_IDLE說明第一階段成功

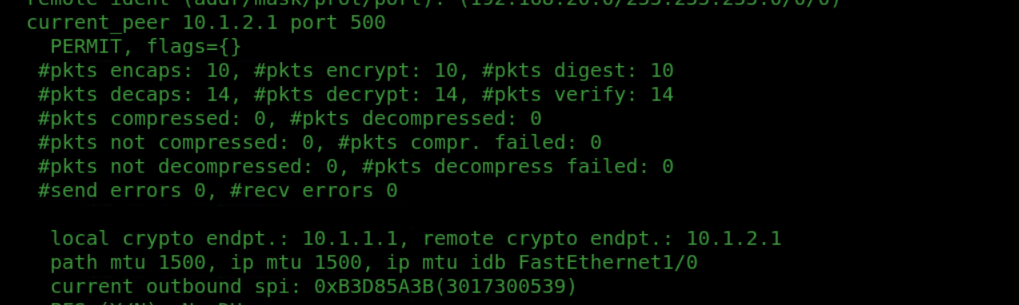

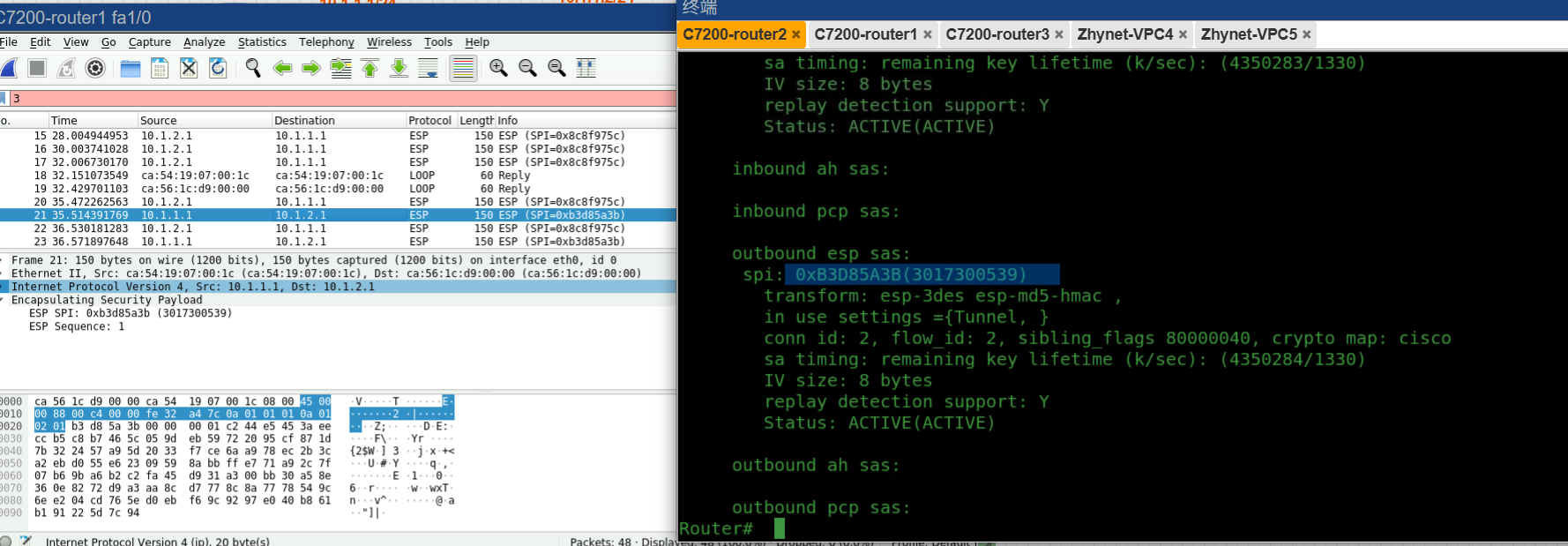

查看路由器IPSec?sa

數字非0說明IPsec sa 已經開始對IP數據進行保護

R2的入向SA的 SPI對應R3的出 向SA的SPI,即 相同SPI的SA中 安全策略及密 鑰匙相同的

當R3收到R2發送過來的ESP報文后,提取ESP頭部中的SPI,在本地 SADB中找到該SPI對應的SA后,進行驗證及解密操作,還原原始IP數據

ZooKeeper 發展歷史)

)

)

:ようなN)

)

)