文章目錄

- 一、文件解析漏洞

- 1.Apache HTTPD多后綴解析漏洞

- 二、目錄遍歷漏洞

- 1.Apache目錄遍歷漏洞

- 2.Nginx目錄穿越漏洞

服務器配置錯誤漏洞指因服務器(含系統、Web服務、數據庫等)的參數設置、權限分配、組件配置等不當,導致的安全問題,如默認賬號未改、開啟危險功能等,可能引發信息泄露、權限濫用甚至服務器被控制。

一、文件解析漏洞

文件解析漏洞是由于服務器對文件類型的識別或處理邏輯存在缺陷,導致攻擊者可通過構造特殊文件名(如“test.php.jpg”“test.jpg%00.php”)或利用特定配置,讓本應被當作非腳本文件(如圖片、文本)處理的文件,被服務器誤解析為可執行腳本(如PHP、ASP)并執行,從而實現惡意代碼注入、服務器控制等攻擊。常見于Web服務器(如Apache、IIS)或腳本語言的解析規則配置不當場景。

1.Apache HTTPD多后綴解析漏洞

Apache HTTPD多后綴解析漏洞是由于Apache對文件名后綴的解析規則存在特性,當文件名包含多個后綴時,會從右向左識別,以最后一個可識別的腳本后綴(如.php)作為解析依據。

例如,攻擊者構造“test.jpg.php”或“test.php.jpg”(若中間后綴不被識別),服務器會將其當作PHP腳本執行。這使得本應作為圖片等靜態文件處理的文件被誤解析為可執行腳本,從而可能被利用注入并執行惡意代碼,造成安全風險。該漏洞本質是Apache解析機制被不當利用,常見于未正確限制文件上傳后綴或解析規則配置不嚴謹的場景。

二、目錄遍歷漏洞

目錄遍歷漏洞是指由于Web應用對用戶輸入的文件路徑驗證不足,攻擊者可通過構造包含“…/”“…/…/”等目錄跳轉字符的請求,繞過應用程序的訪問限制,訪問或操作服務器上本不應被訪問的目錄及文件(如系統配置文件、敏感數據等)。

例如,若應用直接將用戶輸入的參數拼接為文件路徑進行讀取,攻擊者輸入“…/…/etc/passwd”可能會成功訪問系統用戶信息文件,導致敏感信息泄露或服務器安全受到威脅。

1.Apache目錄遍歷漏洞

Apache 目錄遍歷漏洞是指 Apache 服務器因配置不當(如開啟了目錄瀏覽功能且未正確限制訪問范圍),或 Web 應用對用戶輸入的路徑處理存在缺陷,導致攻擊者可通過構造特殊請求路徑(如包含 “…/” 等跳轉字符),繞過權限限制訪問服務器上的敏感目錄及文件。

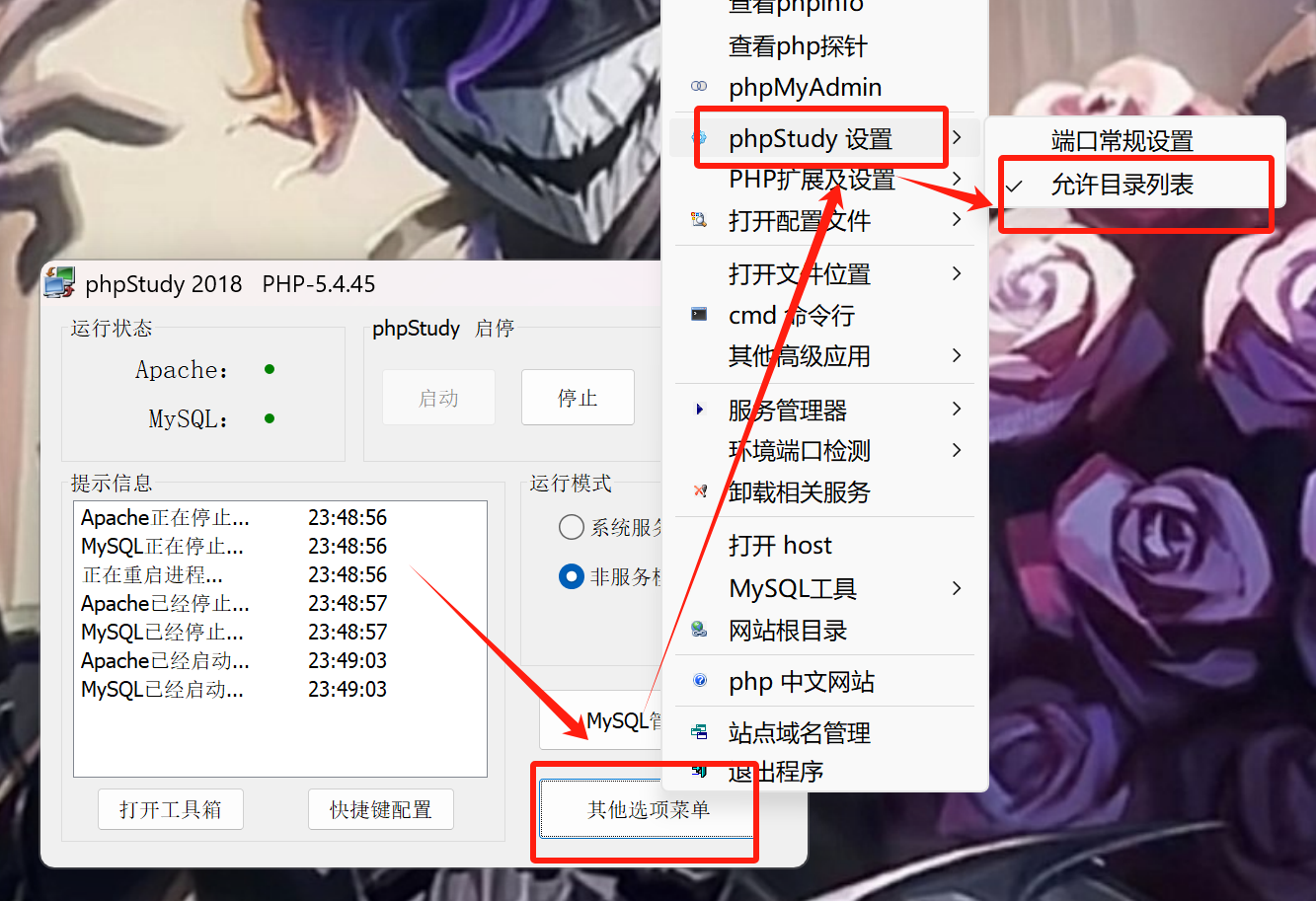

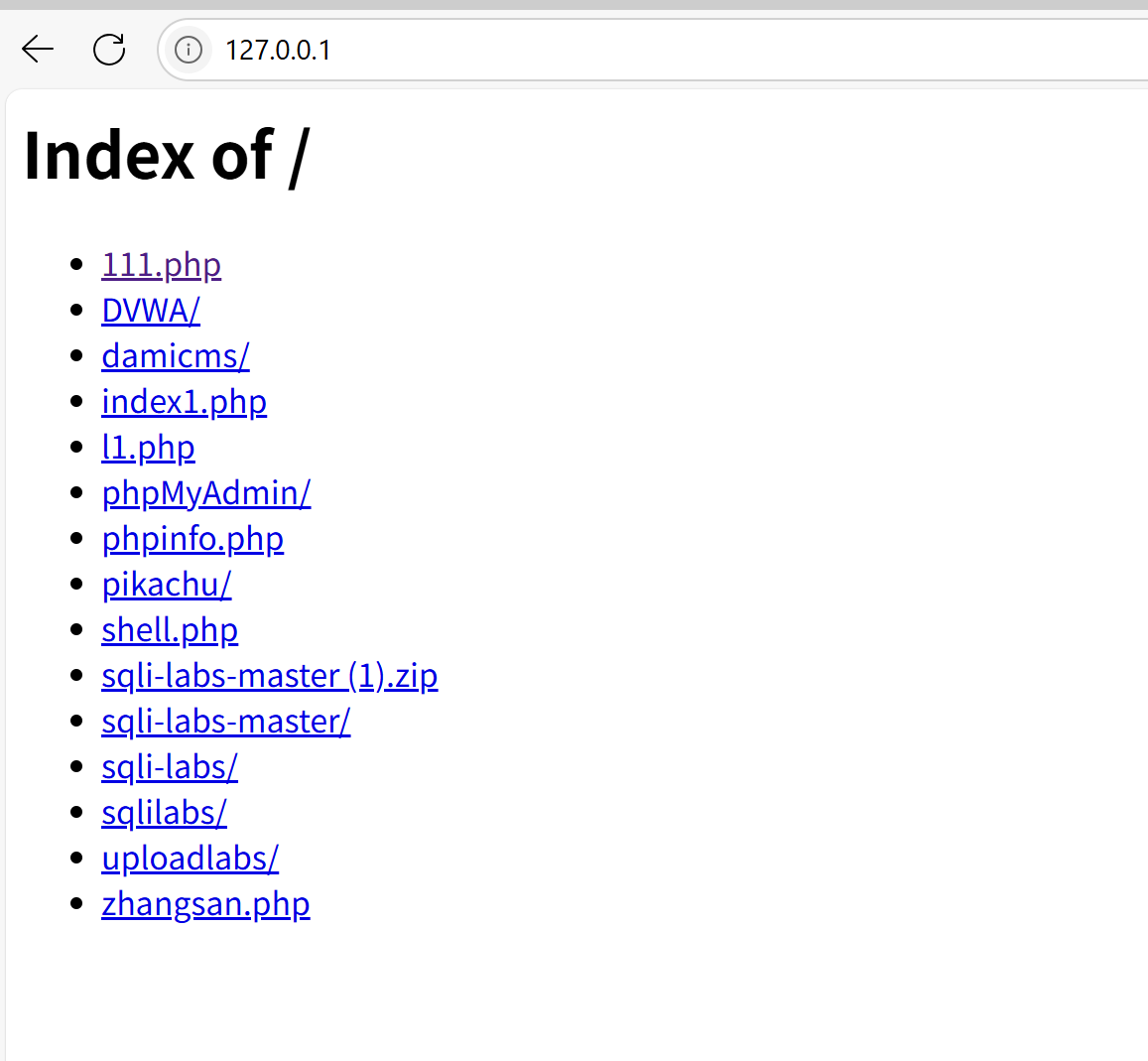

打開允許目錄列表,訪問127.0.0.1,就可以看到所有目錄。

2.Nginx目錄穿越漏洞

Nginx 目錄穿越漏洞是指由于 Nginx 服務器配置不當或特定版本存在的缺陷,導致攻擊者可通過構造包含特殊字符(如 “…/”“…%2f” 等)的 URL 請求,繞過應用程序的路徑限制,訪問服務器上本不應被允許訪問的上級目錄及其中的敏感文件。

例如,當 Nginx 配置中存在對靜態資源的路徑解析不當(如錯誤使用別名 alias 配置且未正確處理尾部斜杠),或未對用戶輸入的路徑參數進行嚴格過濾時,攻擊者可利用 “…/…/” 等目錄跳轉序列,訪問網站根目錄之外的系統文件(如 /etc/passwd、配置文件等),造成敏感信息泄露,甚至為進一步攻擊提供條件。該漏洞本質是 Nginx 對路徑的解析和訪問控制機制存在缺陷,多見于配置不嚴謹或使用存在漏洞的舊版本環境。

積分推導)

)

)