網絡安全研究人員近日披露了Windows Server 2025中委托管理服務賬戶(dMSA,Delegated Managed Service Accounts)存在的"關鍵設計缺陷"。據Semperis公司向The Hacker News提供的報告顯示:"該漏洞可能導致高危害攻擊,使攻擊者能夠實施跨域橫向移動,并永久獲取Active Directory中所有托管服務賬戶及其資源的訪問權限。"

漏洞技術原理

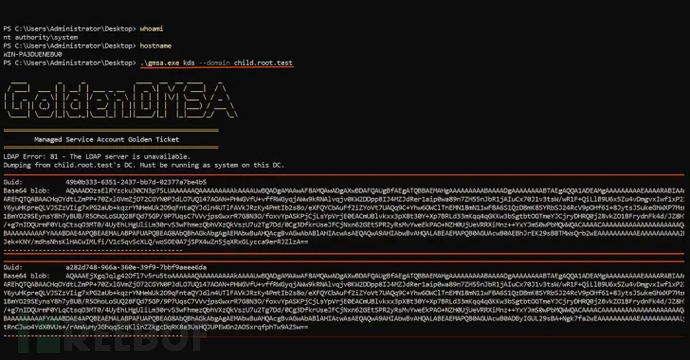

該漏洞被命名為黃金dMSA(Golden dMSA),攻擊者成功利用后,可繞過身份驗證機制,為所有委托管理服務賬戶(dMSA)和組管理服務賬戶(gMSA,group Managed Service Accounts)及其關聯服務賬戶生成密碼。網絡安全公司評估其攻擊復雜度較低,因為該漏洞顯著簡化了暴力破解密碼生成的難度。

但攻擊者需事先獲取密鑰分發服務(KDS,Key Distribution Service)根密鑰,這類密鑰通常僅限特權賬戶(如域管理員、企業管理員和SYSTEM賬戶)持有。KDS根密鑰被視為微軟gMSA基礎設施的核心組件,作為主密鑰使攻擊者無需連接域控制器即可推導出任何dMSA或gMSA賬戶的當前密碼。

安全研究員Adi Malyanker指出:"該攻擊利用了一個關鍵設計缺陷:密碼生成計算使用的結構包含可預測的時間相關組件,僅有1024種可能組合,使得暴力破解在計算上變得輕而易舉。"

攻擊影響范圍

委托管理服務賬戶是微軟為替代傳統服務賬戶而設計的新功能,隨Windows Server 2025推出,旨在防范Kerberoasting攻擊。該功能將身份驗證直接綁定到Active Directory(AD)中明確授權的機器,從而消除憑據竊取風險。只有AD中映射的特定機器身份才能訪問賬戶。

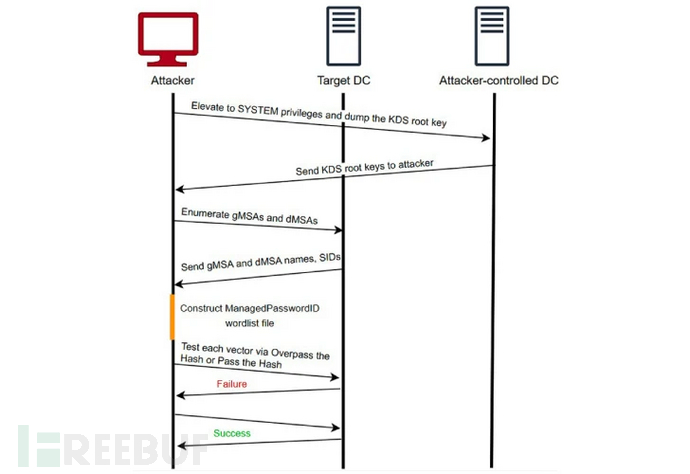

黃金dMSA攻擊與黃金gMSA攻擊類似,攻擊者在域內獲取提升權限后,可通過四個步驟實施攻擊:

- 通過在域控制器上提升至SYSTEM權限提取KDS根密鑰材料

- 使用LsaOpenPolicy和LsaLookupSids API或基于輕量目錄訪問協議(LDAP)的方法枚舉dMSA賬戶

- 通過定向猜測識別ManagedPasswordID屬性和密碼哈希

- 為與泄露密鑰關聯的任何gMSA或dMSA生成有效密碼(即Kerberos票據),并通過哈希傳遞(Pass the Hash)或超哈希傳遞(Overpass the Hash)技術進行測試

Malyanker強調:"獲取KDS根密鑰后,此過程無需額外特權訪問,使其成為特別危險的持久化方法。該攻擊凸顯了托管服務賬戶的關鍵信任邊界問題——它們依賴域級加密密鑰保障安全。雖然自動密碼輪換能有效防御常規憑據攻擊,但域管理員、DNS管理員和打印操作員可完全繞過這些保護,危及整個林中的所有dMSA和gMSA。"

企業級安全威脅

Semperis指出,黃金dMSA技術會將入侵轉化為林范圍的持久后門,因為從林中任意域獲取KDS根密鑰就足以攻破該林中所有域的每個dMSA賬戶。這意味著單次KDS根密鑰提取就可被武器化,實現跨域賬戶入侵、全林憑據收集以及利用被攻陷dMSA賬戶進行跨域橫向移動。

Malyanker特別指出:"即使在配置多個KDS根密鑰的環境中,系統出于兼容性考慮始終使用第一個(最舊的)KDS根密鑰。這意味著我們入侵的原始密鑰可能因微軟的設計而長期保留——形成可持續數年的持久后門。"

更令人擔憂的是,該攻擊完全繞過了常規的憑據保護(Credential Guard)機制——這些機制本應用于保護NTLM密碼哈希、Kerberos票據授予票據(TGT)和憑據,確保只有特權系統軟件能訪問它們。

微軟在2025年5月27日收到負責任的漏洞披露后回應:"如果攻擊者擁有用于派生密鑰的機密信息,就能以該用戶身份進行驗證。這些功能從未設計用于防范域控制器被入侵的情況。"Semperis已發布開源概念驗證(PoC)代碼演示該攻擊。

Malyanker警告:"從入侵單個域控制器開始,最終將演變為控制整個企業林中所有受dMSA保護的服務。這不僅是權限提升,更是通過單個加密漏洞實現企業級的數字統治。"

)

![[BrowserOS] Nxtscape瀏覽器核心 | 瀏覽器狀態管理 | 瀏覽器交互層](http://pic.xiahunao.cn/[BrowserOS] Nxtscape瀏覽器核心 | 瀏覽器狀態管理 | 瀏覽器交互層)

)

—— 多元素控件)

)