JSON Web Token 簡稱JWT

一、起源:

這一切的起源都源于網景公司的一個天才程序員,為了解決http協議無狀態問題,就讓瀏覽器承擔了一部分“記憶”責任(每次客戶端,訪問服務器,自身就攜帶cookie,用于表明自身身份)

由于直接在cookie中攜帶敏感信息,有用戶篡改信息、惡意盜取的安全風險。于是有些公司決定將信息統一管理,只是給用戶一個”session_id”,標識自己的身份。下次客戶端通過cookie攜帶這個標識去訪問服務器時,服務器能通過該標識作為索引查到用戶存在服務器中的信息。

由于這種統一式管理,會壓榨服務器的性能。為了給服務器減負,token就應運而生。將相關數據加密簽名之后,繼續發回客戶端。也擺脫了用戶篡改信息的可能。

但由于加密算法沒有統一,這時jwt就作為一種標準(統一了token格式與驗證規則),出來統一了token的江湖,他的作用就像restful規范了API設計一樣,讓不同系統都能更加順暢的理解和使用token。

--由多篇cookie、token、restful、jwt博客、視頻總結而來

二、定義:

1、跨域認證問題

在互聯網早期,傳遞認證信息的方式大都如下:

1、用戶向服務器發送用戶名和密碼。

2、服務器驗證通過后,在當前對話(session)里面保存相關數據,比如用戶信息。

3、服務器向用戶返回一個 session_id,寫入用戶的 Cookie。

4、用戶隨后的每一次請求,都會通過 Cookie,將 session_id 傳回服務器。

5、服務器收到 session_id,找到前期保存的數據,由此得知用戶的身份。

問題: 用戶少或者是單機,還能應付過來,若是用戶多了,需要多安裝幾臺服務器。就需要持久化層(常見的就是數據庫)優點是結構清晰,缺點是工程量大,并且持久層一掛,訪問全都變成500了。

最最最重要的是,如果你想要去訪問一家公司下的其他網站,由于cookie默認不能跨域,

所以就產生了另一種新思路:

2、JWT原理

另一種方案是服務器索性不保存 session 數據了,所有數據都保存在客戶端,每次請求都發回服務器。JWT 就是這種方案的一個代表。

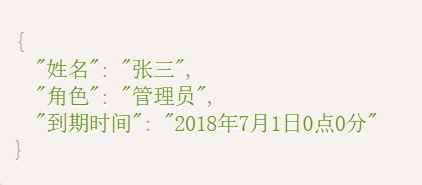

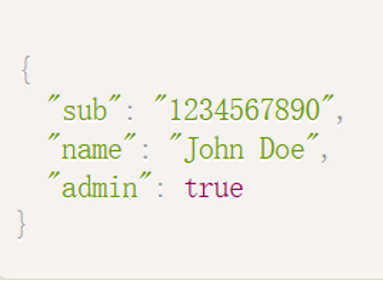

JWT 的原理是,服務器認證以后,生成一個 JSON 對象,發回給用戶,就像下面這樣。

用戶與服務器通訊時,都需要發回這個json對象。

為了防止用戶篡改數據,服務器在生成這個對象的時候,會加上簽名(后方會詳細解釋)

此時服務器就不再改變session數據了。(服務器變為了無狀態)

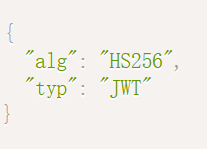

3、JWT數據結構

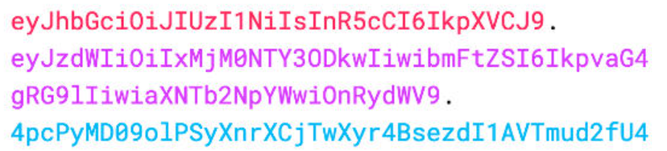

實際上,交互時傳遞的JWT,長的是這個樣子:

它是一個很長的字符串,中間用點(.)分隔成三個部分。(注意jwt是不換行的,這里是方便演示

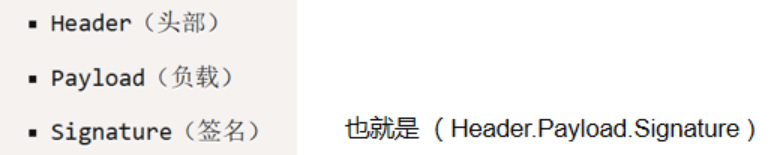

JWT的3部分如下:

官網介紹:https://jwt.io/introduction?

咱們接下來,詳細介紹一下jwt的3個部分

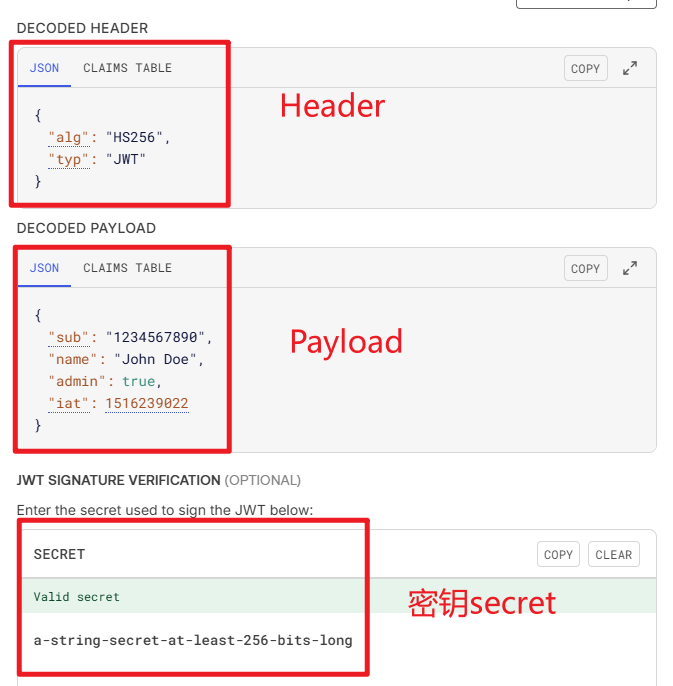

Header

Header 部分是一個 JSON 對象,描述 JWT 的元數據,通常是下面的樣子。

alg(algorithm):算法(HS256

typ(type):這個令牌的類型(JWT

最后將上面的JSON對象使用Base64URL算法加密轉化成字符串

Payload

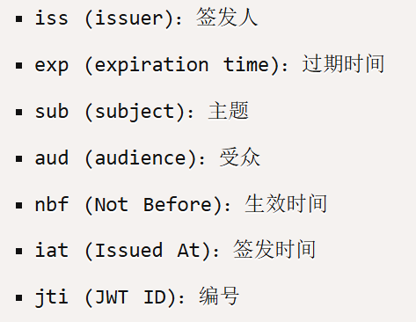

Payload 部分也是一個 JSON 對象,用來存放實際需要傳遞的數據。JWT 規定了7個官方字段,供選用。

當然你也可以自定義一些:

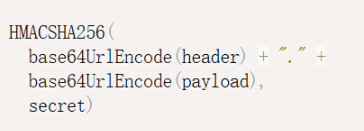

Signature

這部分通常放置的是一個密鑰,這個密鑰只有服務器才知道,不能泄露給用戶。

然后,使用 Header 里面指定的簽名算法(默認是 HMAC SHA256),按照下面的公式產生簽名。

算出簽名以后,把 Header、Payload、Signature 三個部分拼成一個字符串,每個部分之間用"點"(.)分隔,就可以返回給用戶。

總

最后JWT是用如下方式生成:

JWT = base64UrlEncode(header) + "."+ base64UrlEncode(payload) + "."+

HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

// 分別對header與payload進行base64url轉義編碼

// 最后用secret為密鑰,通過256算法加密簽名4、JWT使用方法

客戶端收到服務器返回的 JWT,可以儲存在 Cookie 里面,也可以儲存在 localStorage。

此后,客戶端每次與服務器通信,都要帶上這個 JWT。你可以把它放在 Cookie 里面自動發送,但是這樣不能跨域,所以更好的做法是放在 HTTP 請求的頭信息Authorization字段里面。

通過如下方式存儲:

前端可以這樣調用:

另一種做法是,跨域的時候,JWT 就放在 POST 請求的數據體里面。

5、JWT特點

1、JWT 默認是不加密,但也是可以加密的。生成原始 Token 以后,可以用密鑰再加密一次。 (不加密的情況下,不能寫私密信息)

2、JWT 不僅可以用于認證,也可以用于交換信息。有效使用 JWT,可以降低服務器查詢數據庫的次數。

3、不可變性(不同角度--優缺點),JWT一但簽發,不到期之前就不能修改信息(因為服務器不保存session),除非提前安置好了其他手段

4、JWT包含了認證信息,一旦泄露,任何人都可以獲得該令牌的所有權限。為減少盜用,JWT的有效期應該設置的短些。

5、為了減少盜用,jwt不應該使用HTTP協議明碼傳輸,要使用HTTPS協議傳輸。

三、應用:

不同的語言,有不同的解決方法。

我這里拿go語言舉例說明:

1、創建認證結構體與jwt聲明結構體

var jwtKey = []byte("my_secret_key") // 自己生成的密鑰

// Credentials 用戶憑證結構體

type Credentials struct {Username string `json:"username"`Password string `json:"password"`

}// Claims JWT聲明結構體

type Claims struct {Username string `json:"username"`jwt.RegisteredClaims // 注冊表

}

2、創建登入函數,并創建jwt令牌

// loginHandler 處理登入函數

func loginHandler(w http.ResponseWriter, r *http.Request) {// 這里簡化了驗證creds := Credentials{Username: "123", //r.FormValue("username"),Password: "123", //r.FormValue("password"),}// 實例驗證// 創建jwt聲明// 是的,創建jwtexpirationTime := time.Now().Add(5 * time.Minute)claims := &Claims{ // 集合sUsername: creds.Username,RegisteredClaims: jwt.RegisteredClaims{ExpiresAt: jwt.NewNumericDate(expirationTime),},}// 生成JWT令牌token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)tokenString, err := token.SignedString(jwtKey)if err != nil {// 過程}// 可以通過cookie攜帶http.SetCookie(w, &http.Cookie{Name: "jwt_token",Value: tokenString,// 可選:加 HttpOnly、Secure 等HttpOnly: true,Secure: true, // 生產環境建議開})// 也可以直接返回Token給客戶端 (實際應用應為HttpOnly Cookie)w.Write([]byte(tokenString))}3、中間件驗證,并獲取令牌

// JWT認證中間件

func authMiddleware(next http.HandlerFunc) http.HandlerFunc {return func(w http.ResponseWriter, r *http.Request) {// 從Authorization頭獲取tokenauthHeader := r.Header.Get("Authorization")if authHeader == "" {w.WriteHeader(http.StatusUnauthorized)fmt.Fprint(w, "Missing authorization header")return}// 驗證Bearer格式tokenString := authHeader[len("Bearer "):]claims := &Claims{}// 解析并驗證Tokentoken, err := jwt.ParseWithClaims(tokenString, claims, func(token *jwt.Token) (interface{}, error) {return jwtKey, nil})if err != nil || !token.Valid {w.WriteHeader(http.StatusUnauthorized)fmt.Fprintf(w, "Invalid token: %v", err)return}// 將聲明信息存入請求上下文ctx := context.WithValue(r.Context(), "claims", claims)next.ServeHTTP(w, r.WithContext(ctx))}

}?4、獲取令牌信息

func protectedHandler(w http.ResponseWriter, r *http.Request) {// 從上下文中獲取用戶名claims, ok := r.Context().Value("claims").(*Claims)if !ok {w.WriteHeader(http.StatusUnauthorized)return}fmt.Fprintf(w, "歡迎訪問受保護頁面, %s!", claims.Username)

}

?5、注冊路由

func main() {// 注冊路由http.HandleFunc("/login", loginHandler)http.HandleFunc("/protected", authMiddleware(protectedHandler))fmt.Println("http://localhost:8080//login")http.ListenAndServe(":8080", nil)

}四、替換方案

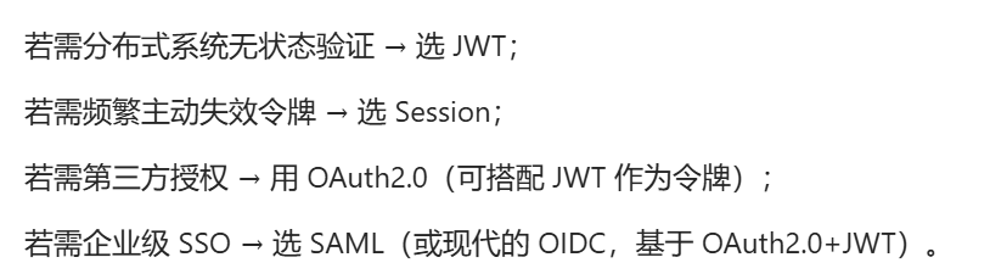

大多技術,并非不可替代。一招吃遍天下鮮,往往是不妥當的

用在什么樣的場景更適合用哪一種技術這樣的眼光看待問題,將會更加妥當。

下方是我搜集來的資料,可做了解

OAuth2.0:?

OAuth 2.0 優點:支持第三方授權,保護用戶隱私安全;有多種授權模式,適配不同場景,靈活度高;互聯網廣泛應用,大廠支持,便于開發第三方登錄。

OAuth 2.0 缺點:協議復雜,開發者難理解實現,易安全配置不當;授權服務器防護差易致令牌泄露,不同模式也有安全風險 。

SAML:

SAML 優點:支持企業級 SSO,跨安全域傳遞身份權限,實現單點登錄;是開放標準協議,兼容性、互操作性好;支持數字簽名與加密,保障身份信息安全。

SAML 缺點:基于 XML,消息冗長,配置維護復雜,需專業知識;XML 解析開銷大,大量請求影響性能;企業部署要調整網絡、安全策略,成本高 。

借鑒資料:

1、jwt官網?

2、JSON Web Token 入門教程

基礎支持模塊(游戲窗口、游戲對象、物理系統、動畫系統、射線檢測))

--流密碼)

)