一、前言

在DVWA靶場的XSS攻擊下結合CSRF攻擊完成修改密碼

也就是在具有XSS漏洞的情況下實施CSRF攻擊

二、實驗

環境配置與上一篇博客一致,有興趣可以參考CSRF跨站請求偽造實戰-CSDN博客

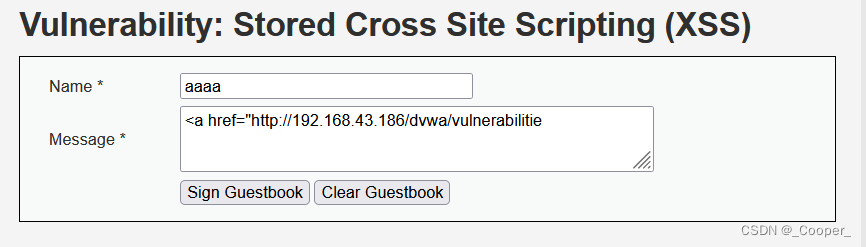

首先登錄DVWA,打開XSS模塊

name隨便輸入,message輸入我們構造的payload

<a href="http://192.168.43.186/dvwa/vulnerabilities/csrf/?password_new=111111&password_conf=111111&Change=Change"><img src="http://192.168.43.148/lufei.jpg"></a>

這塊代碼由上一篇博客介紹,這里大概說明一下。

我們構造的payload是用于修改登錄密碼,在頁面插入一張圖片,誘導用戶點擊之后,攻擊也就完成,用戶的密碼會修改為我們定義的密碼,上面的111111

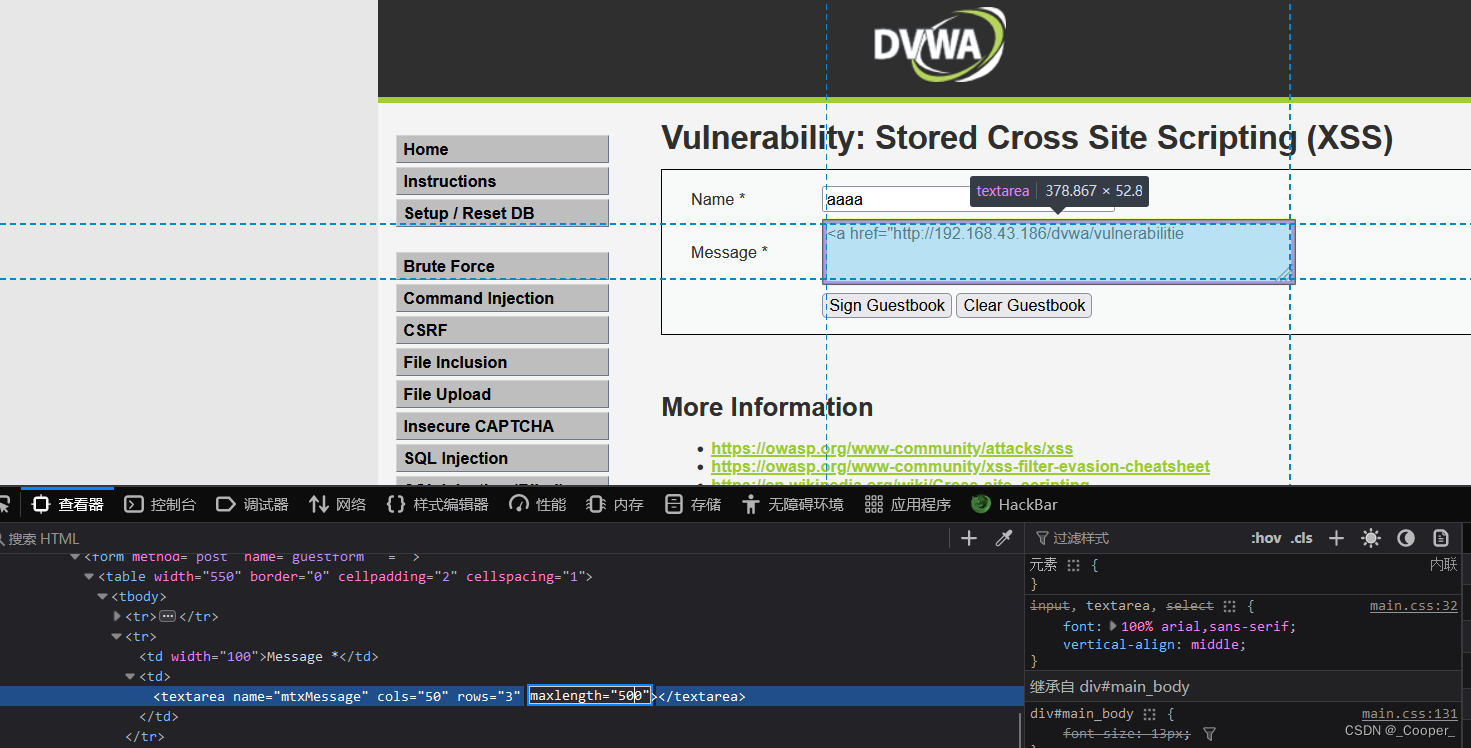

此時的前端限制輸入長度,按F12修改一下

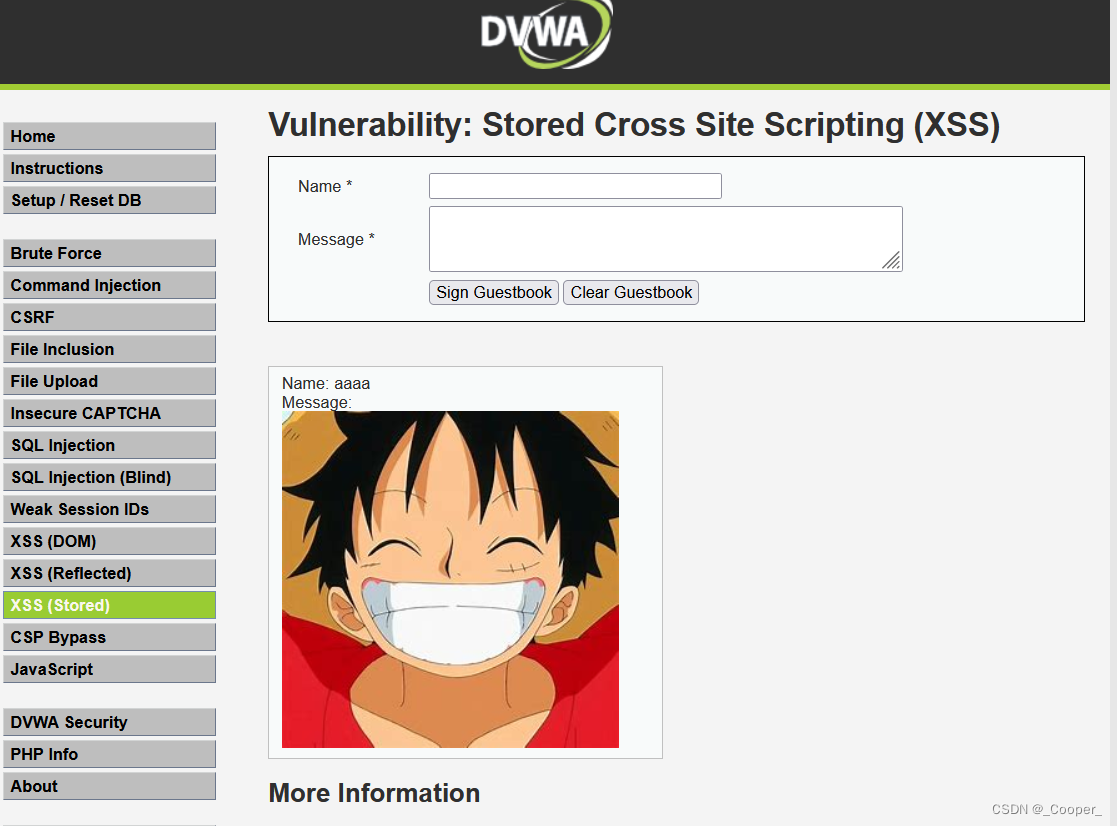

點擊提交之后得到以下內容

圖片可以換成具有誘導性的圖片,當用戶點擊圖片之后會跳轉到頁面,提示密碼修改完成

實驗結束,若有不準確的地方歡迎指導!

Linux基本命令)

)

)