PHP刷新是點擊刷新之后原來的圖片替換掉,換成新的圖片。

?把inhoneJPG給替換掉

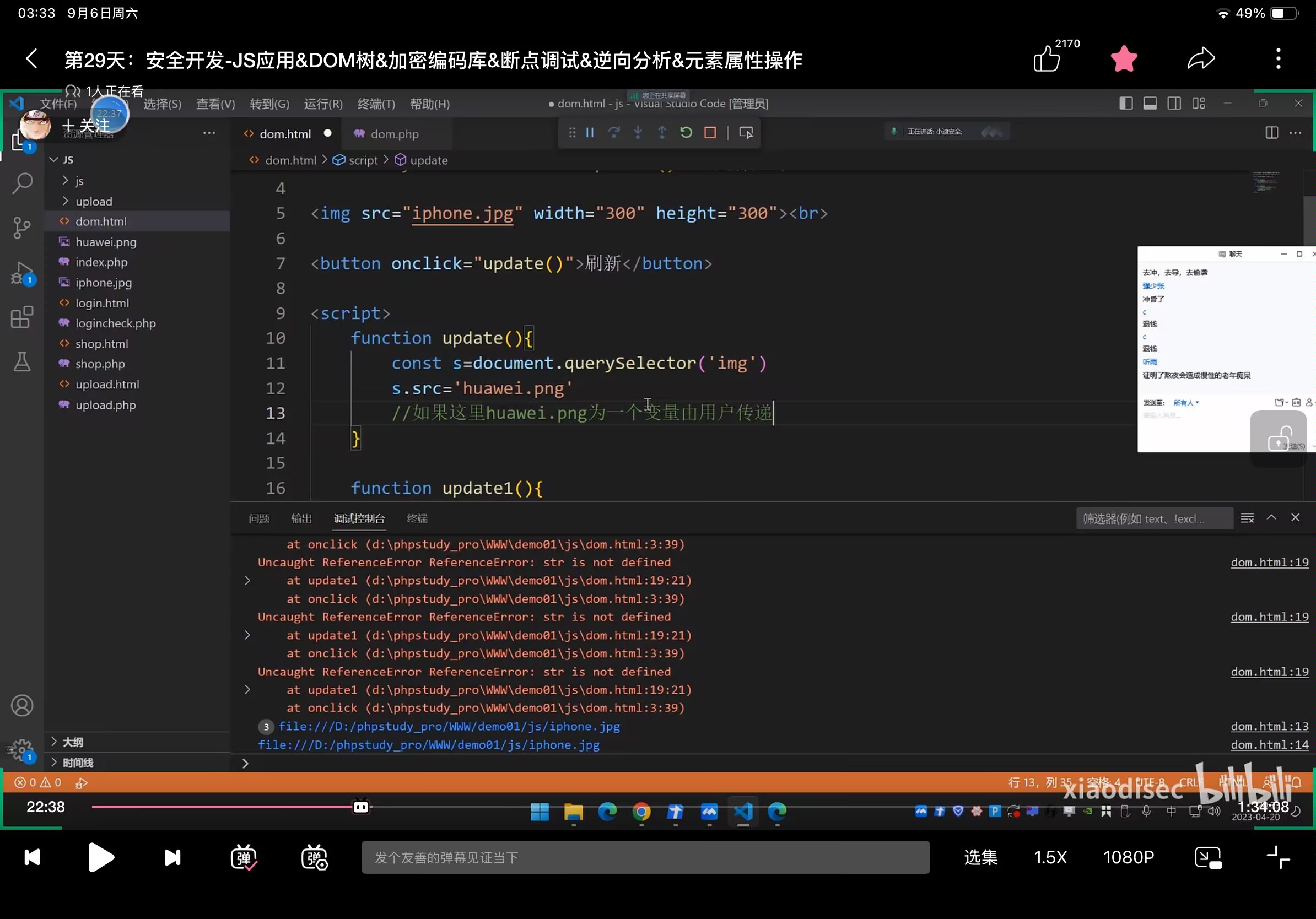

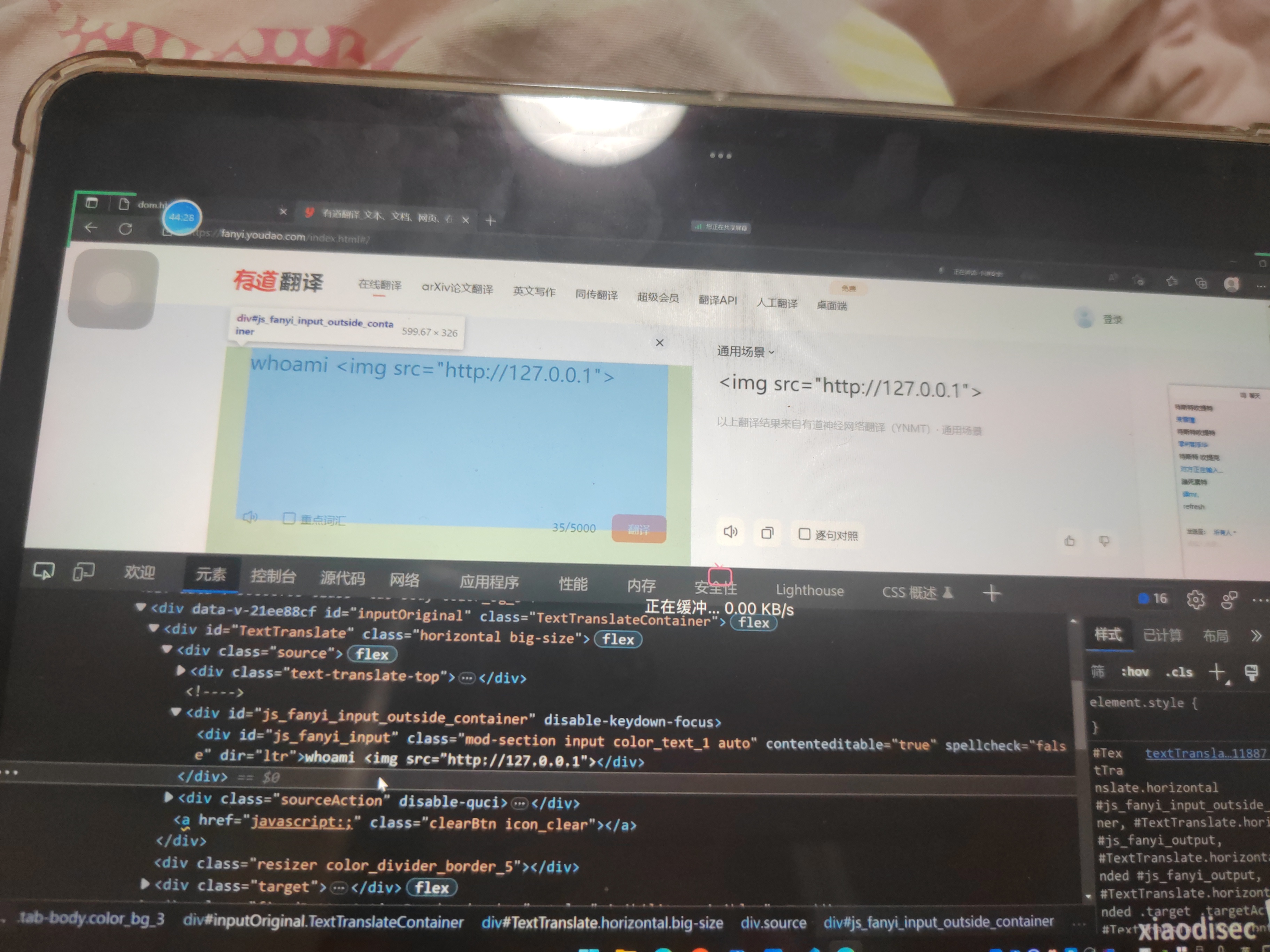

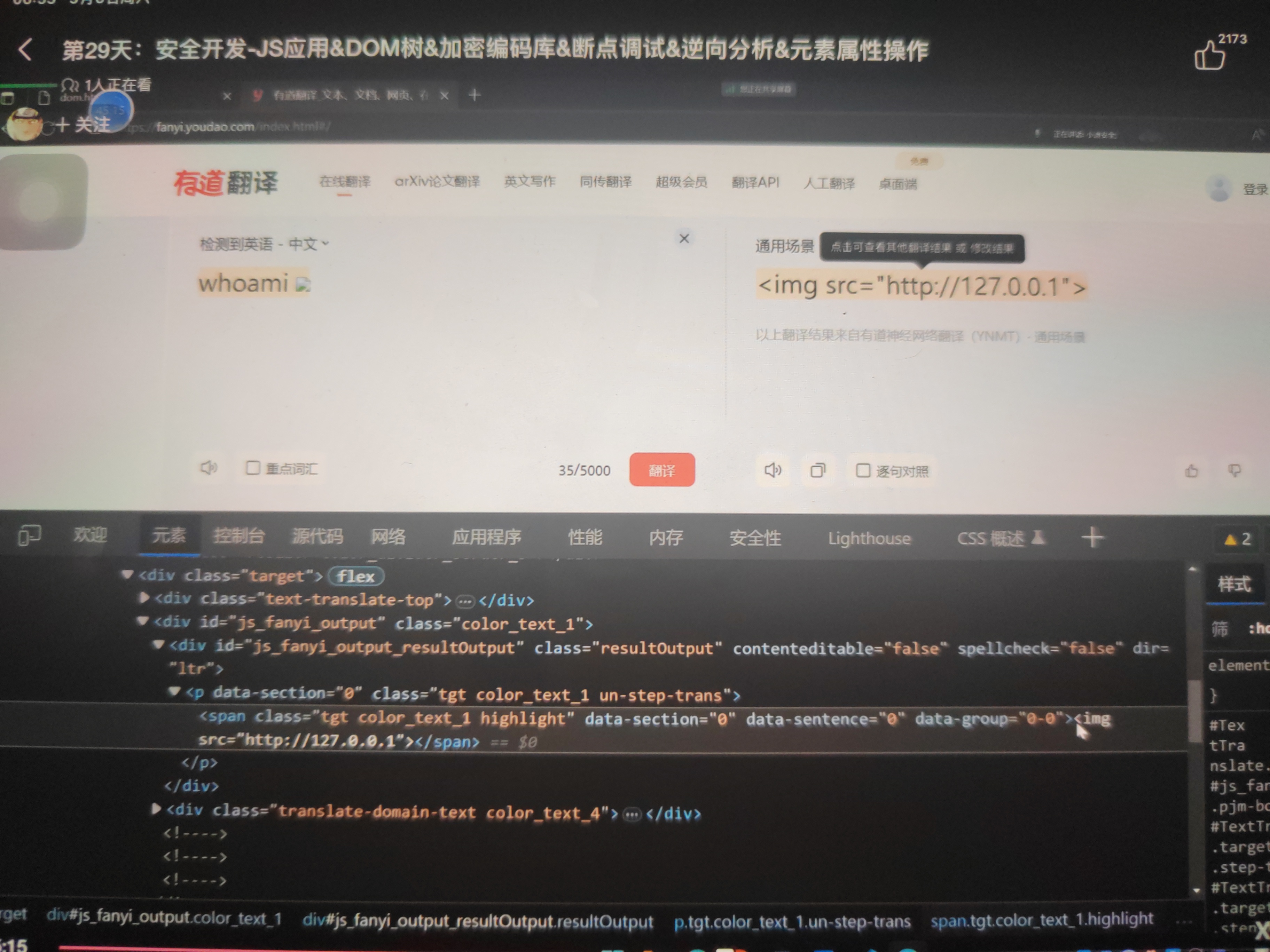

如果這個圖片是由用戶可自定義輸入的話,可xss漏洞應用。

因為這段代碼本質邏輯是點擊刷新之后。就執行update方法中的代碼,而這個方法中存儲的是。截取IMG,并且將S中的Src圖片替換成用戶輸入的東西,把原本的圖片路徑換成用戶輸入的東西。

如果下面的代碼能改,還失敗的話,那么就可能是瀏覽器的問題,那就沒啥轍了。

會在哪里產生?

?

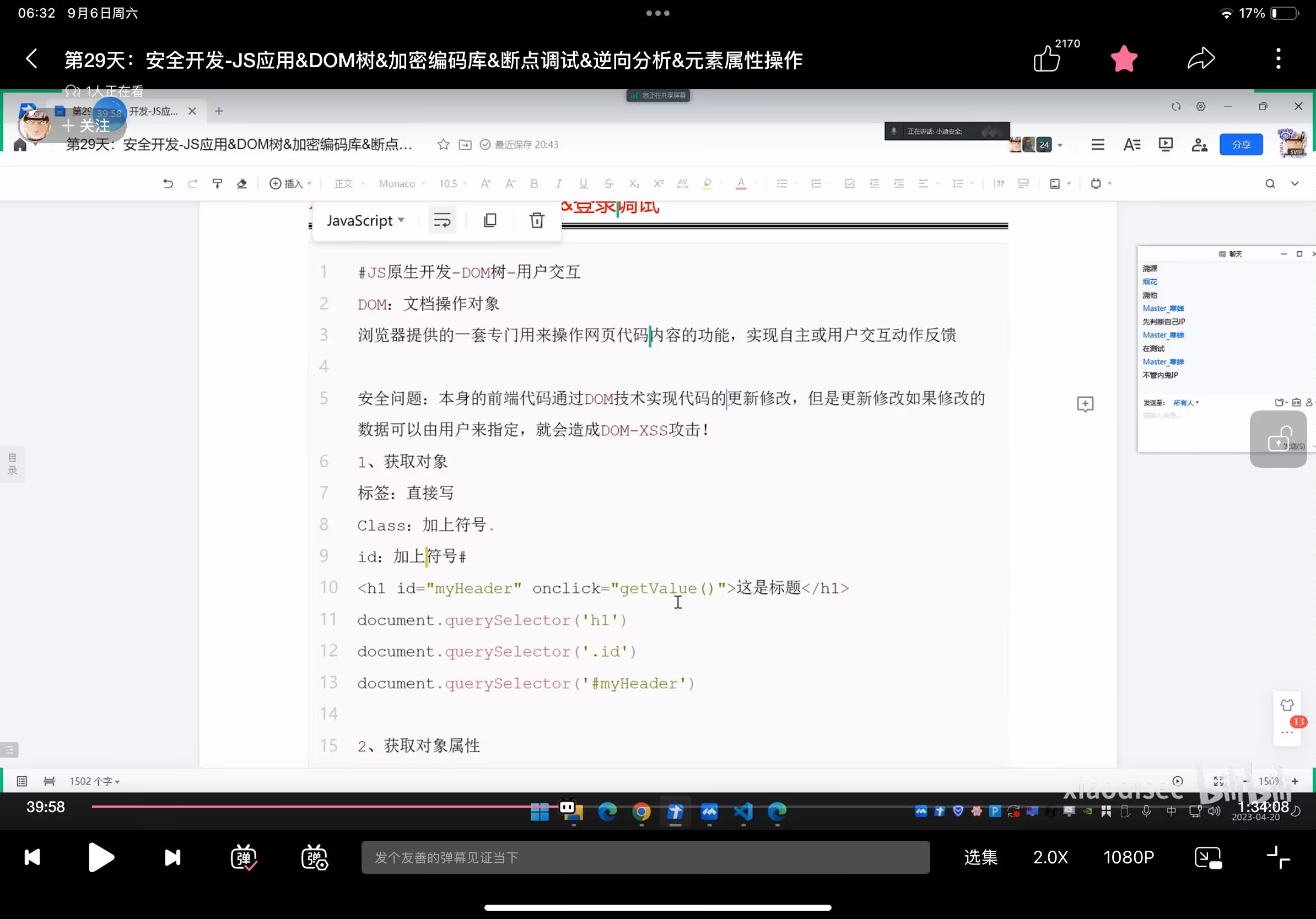

document技術點了之后會修那個值,一些事件觸發之后就會發生更改和變動。

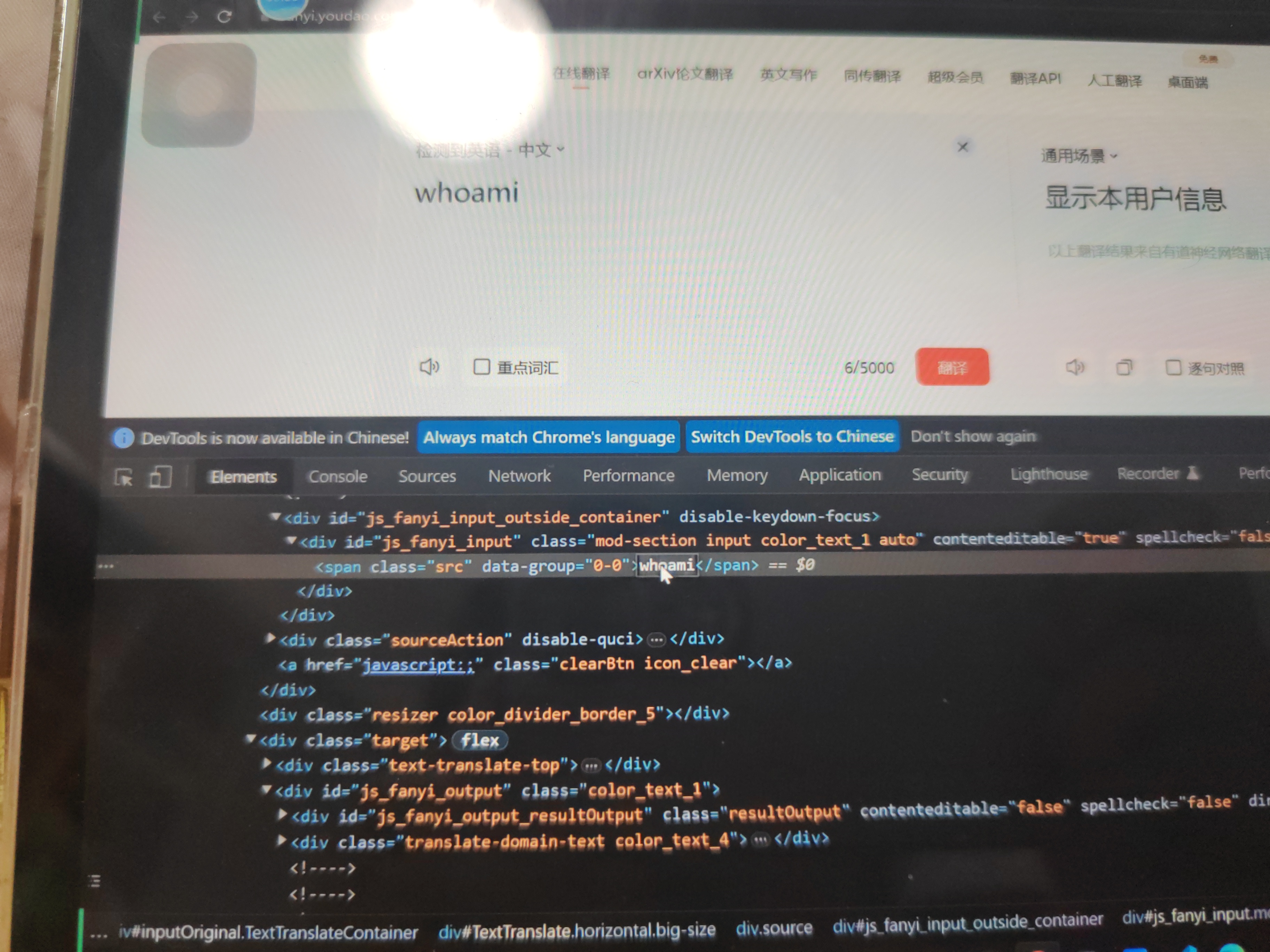

?這個是需要寫入了內容,另外一邊就會實時翻譯,這邊改了之后,另外一邊也會實時更改。

?輸入之后。

?一些事件觸發之后,另一個東西會變動,我覺得他是把另一邊的英文替換成了中文。

?

?可以找到文件上傳的功能,然后點擊去看。

?

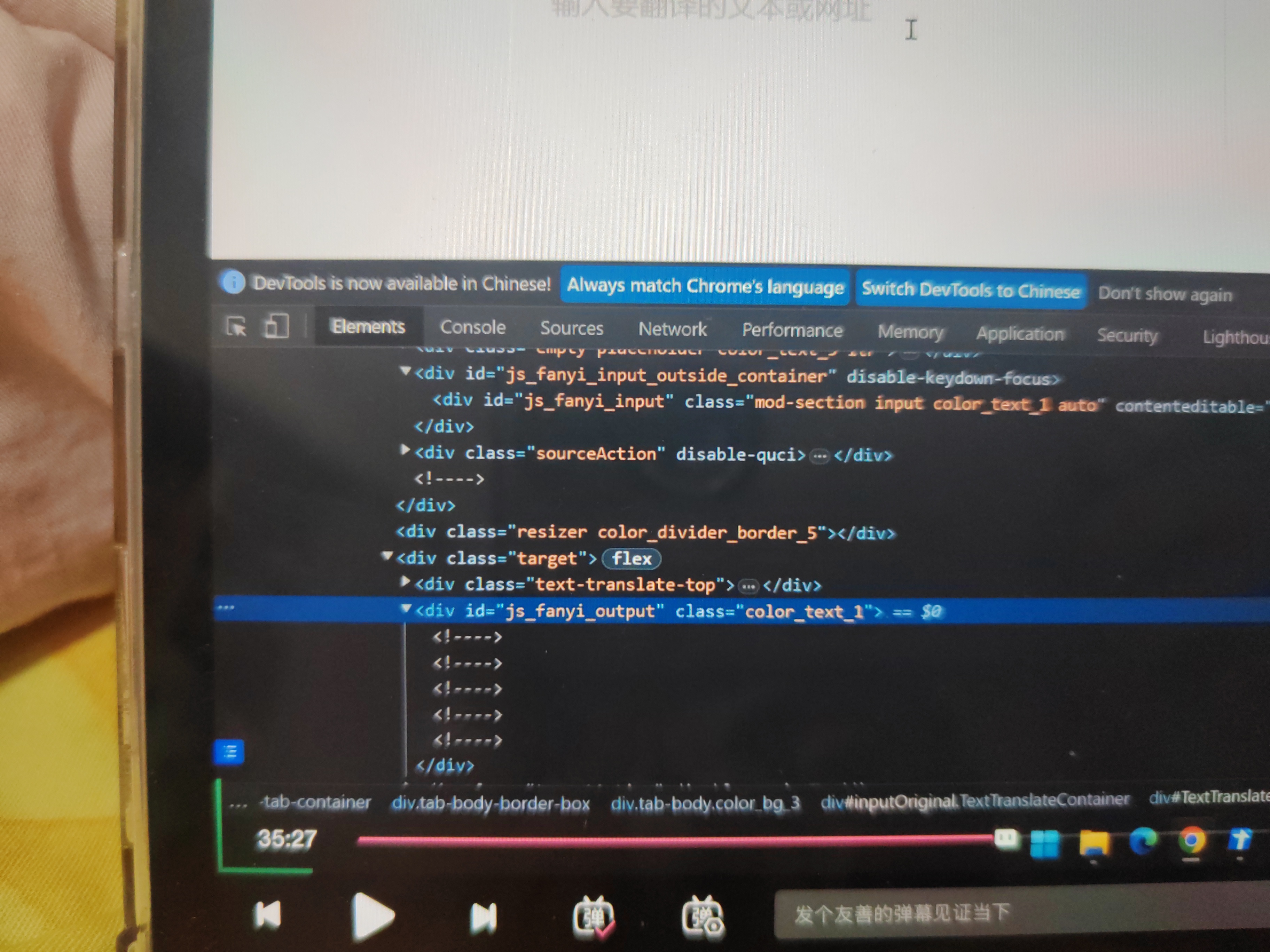

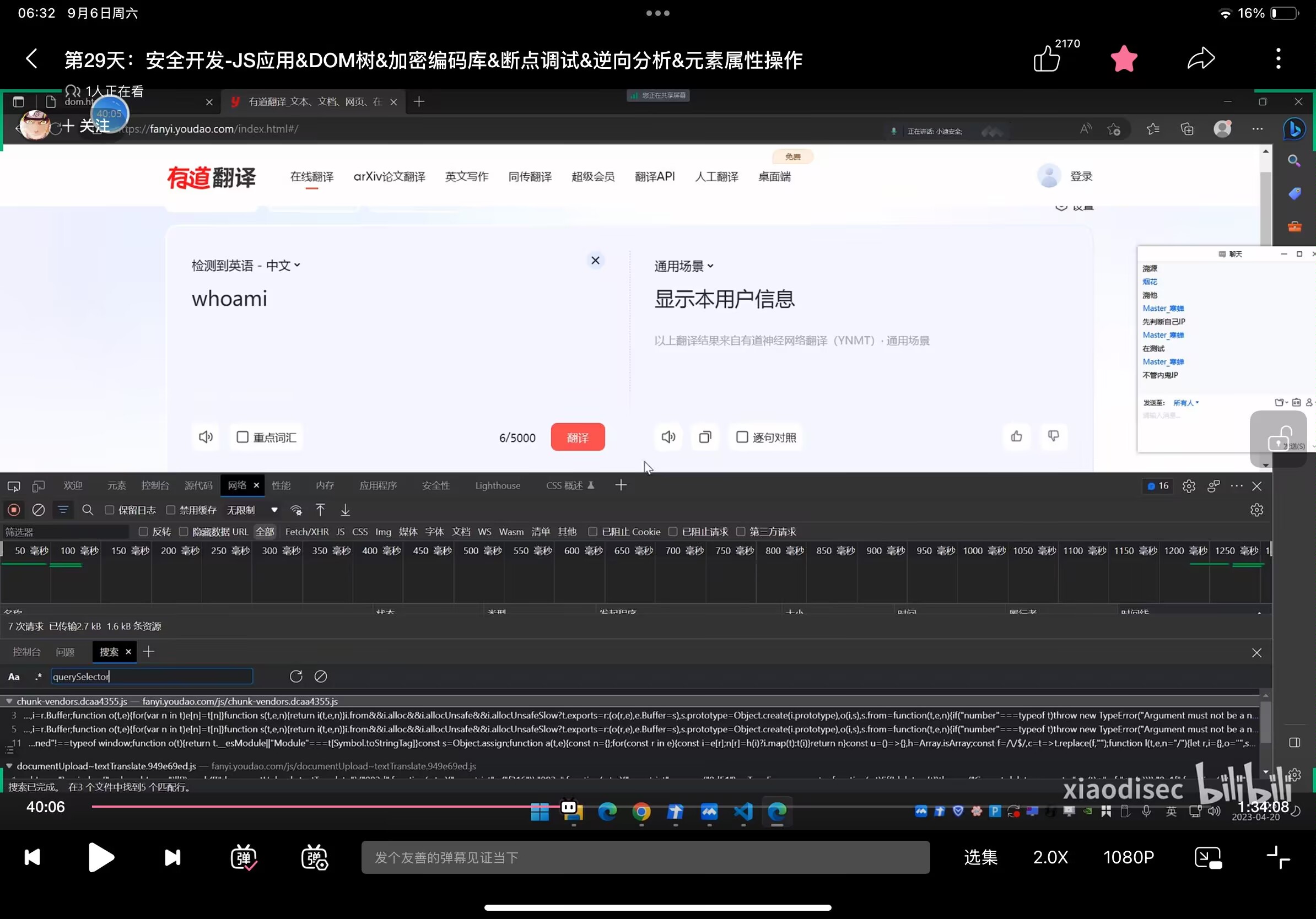

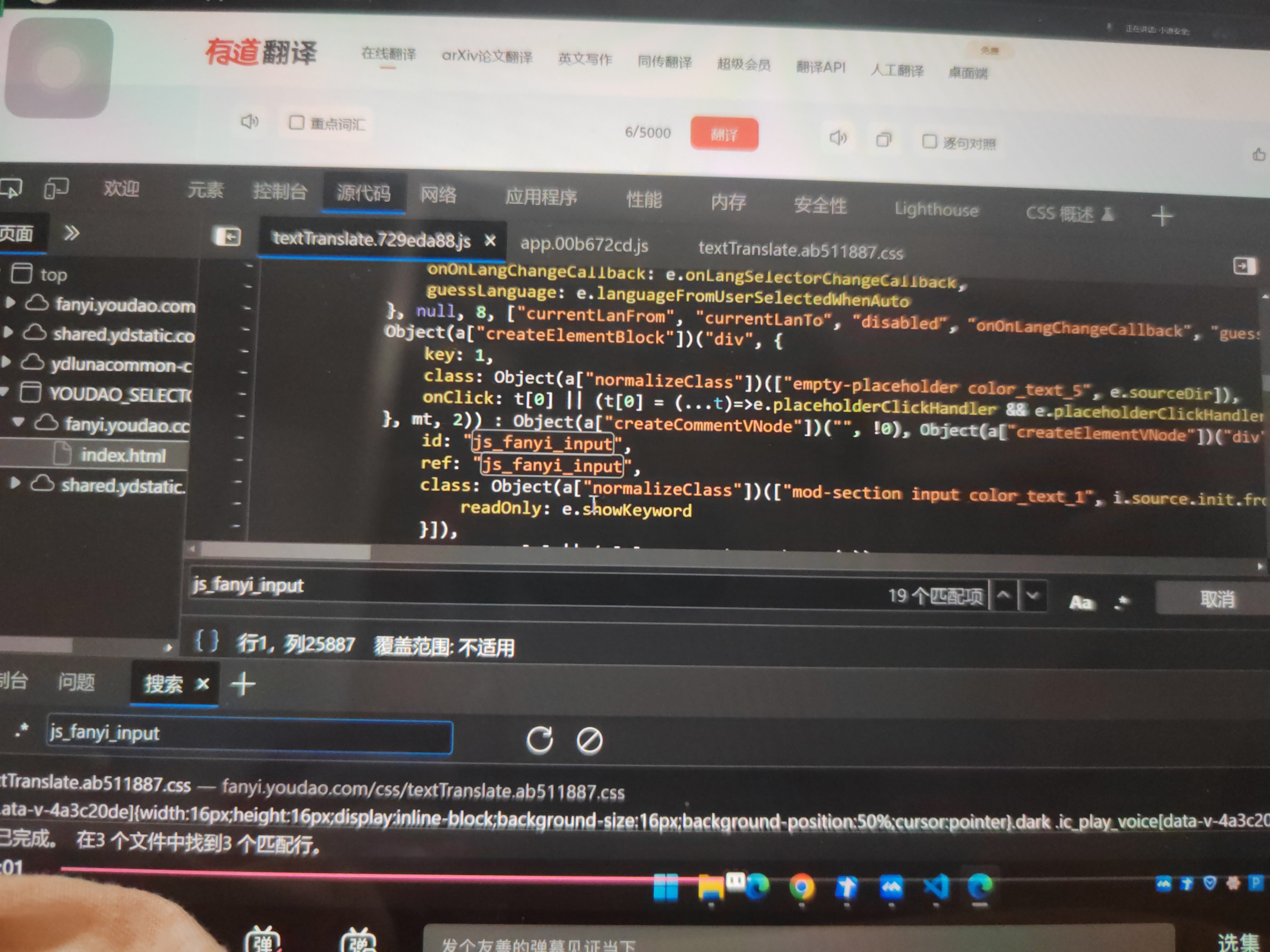

?找到(Text translate文本翻譯)接收的東西,然后可以看到一個翻譯ID,然后再用這個翻譯ID關鍵字查詢。

?那就可以各種xs s注入,比如得到域名之類的。

?但直接寫會過濾,

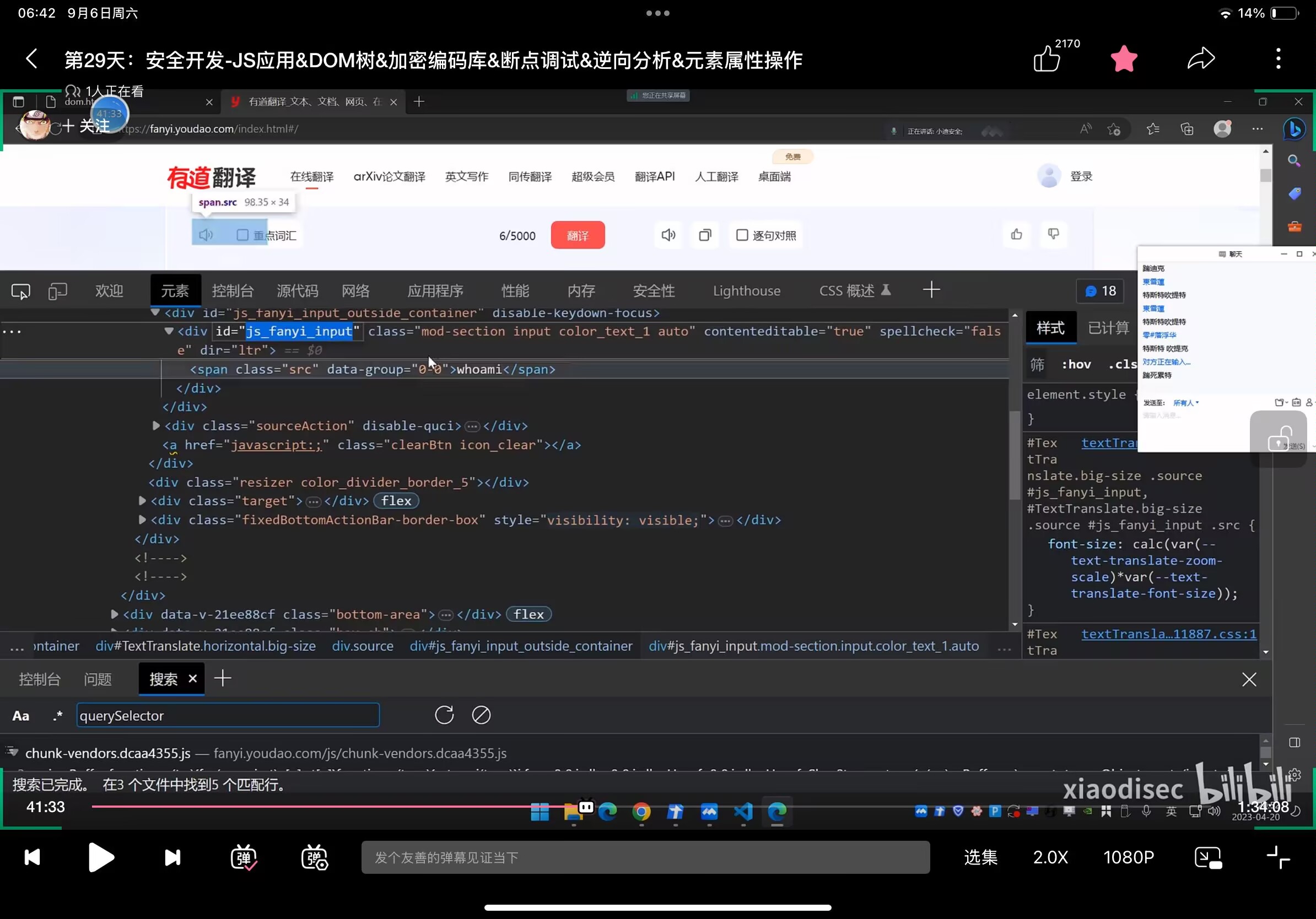

?但鼠標點擊之后就變了,因為它是一個事件,他這個是檢測鼠標焦點事件。

等你把鼠標放上去的時候,它就會嘗試著翻譯,于是就執行了。

左到右有過濾,右到左沒過濾。

漏洞的本質是交互。

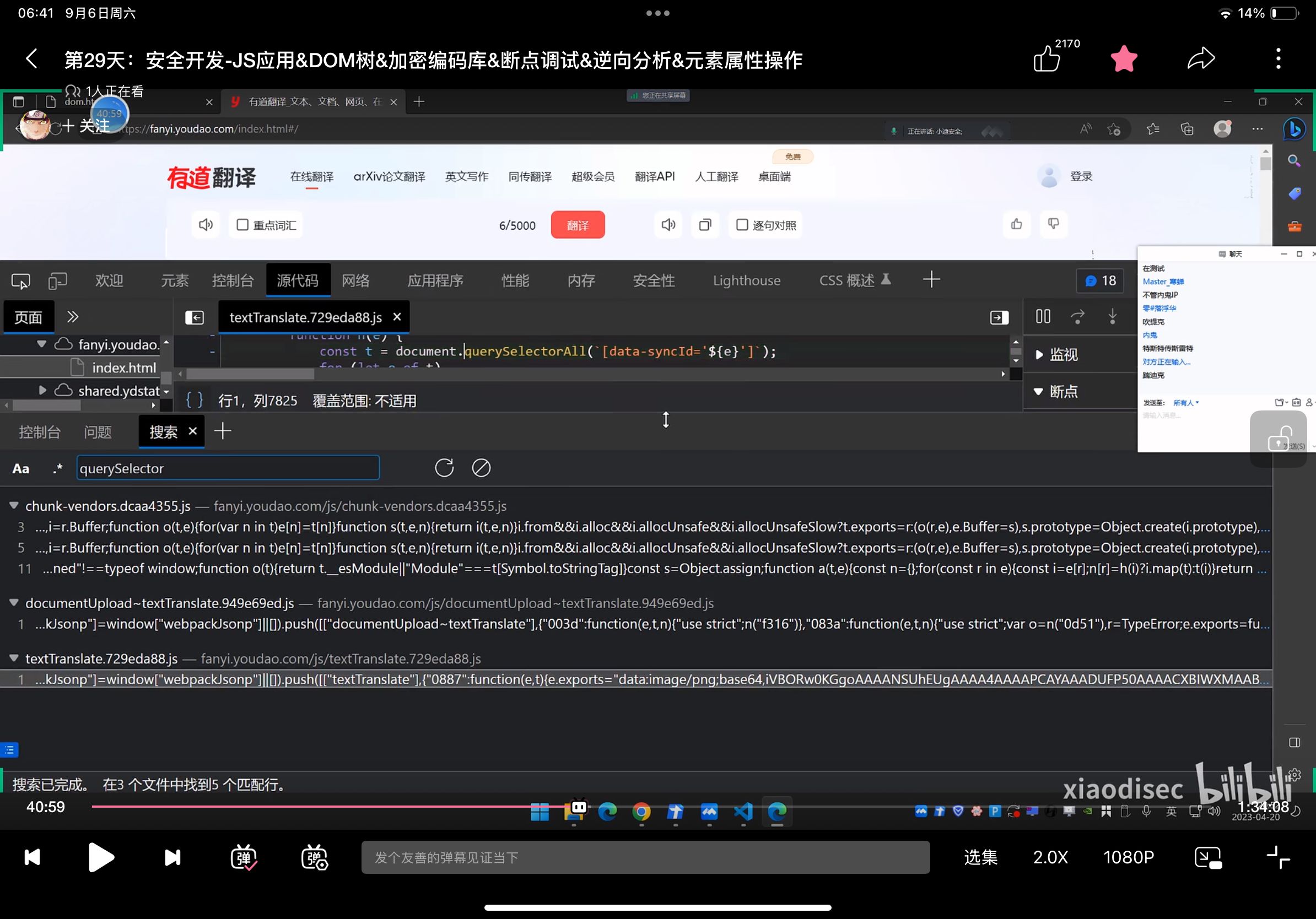

Ctrl shift+f搜索。

?

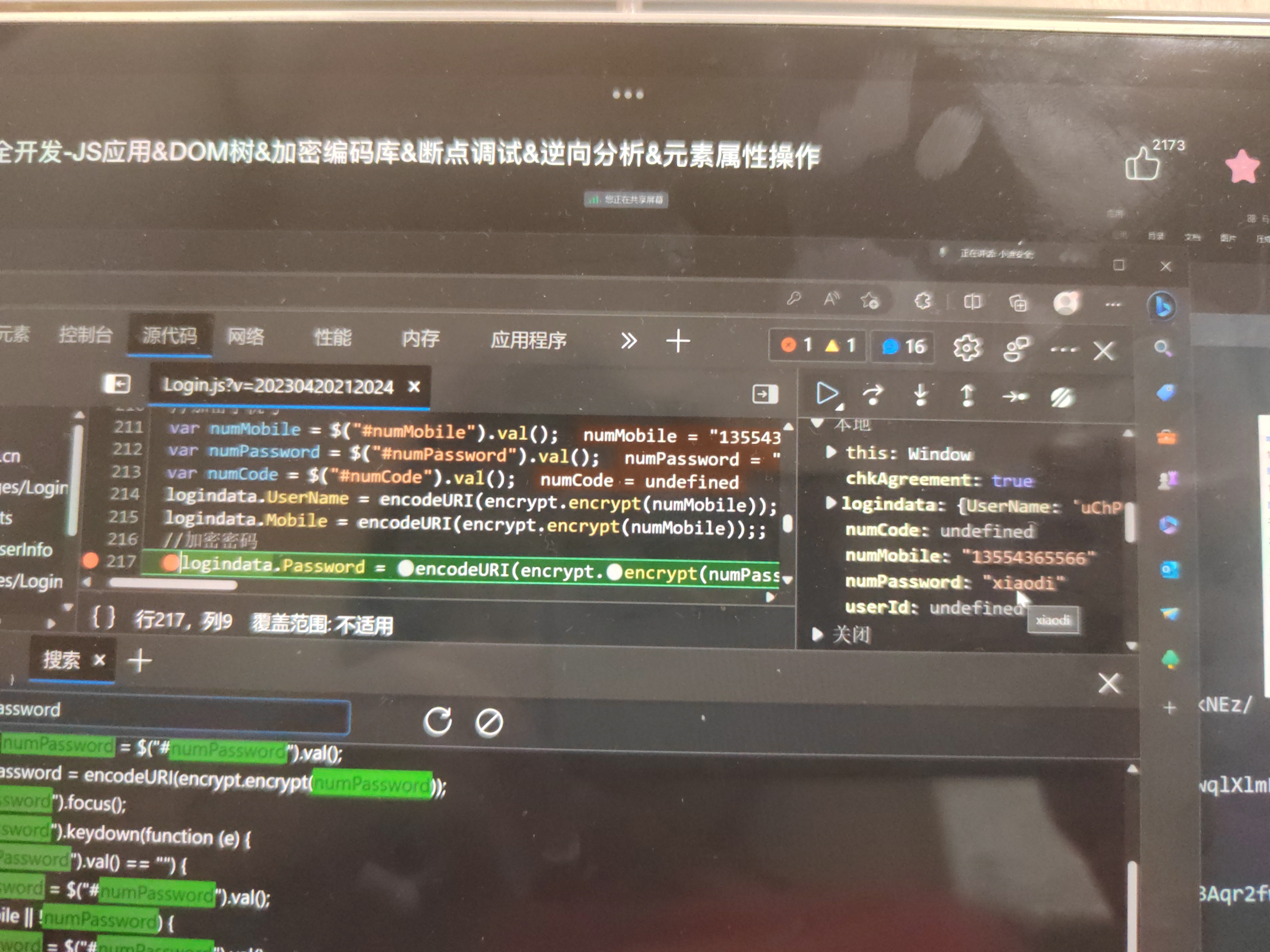

逆向

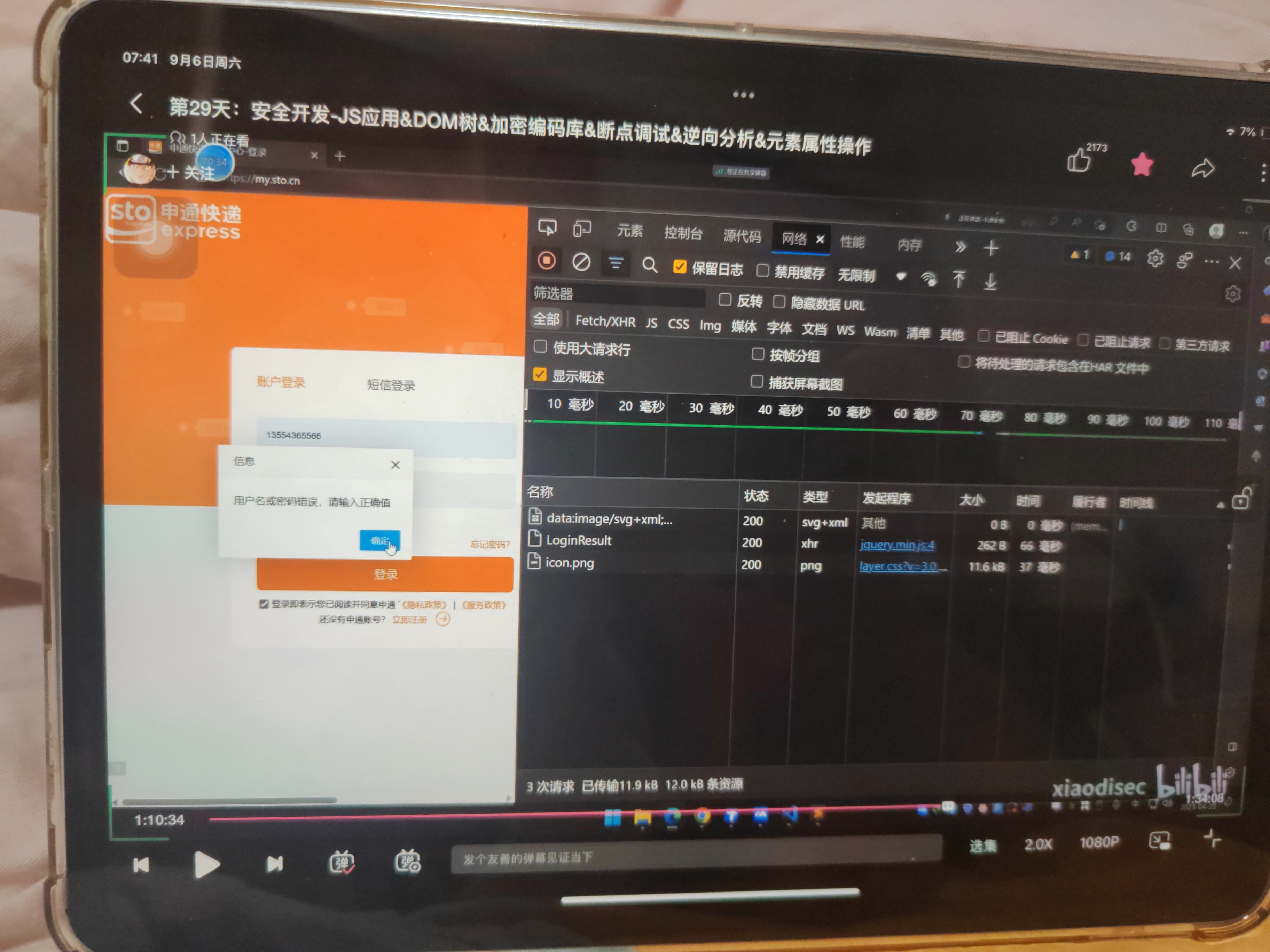

隨便登錄一下

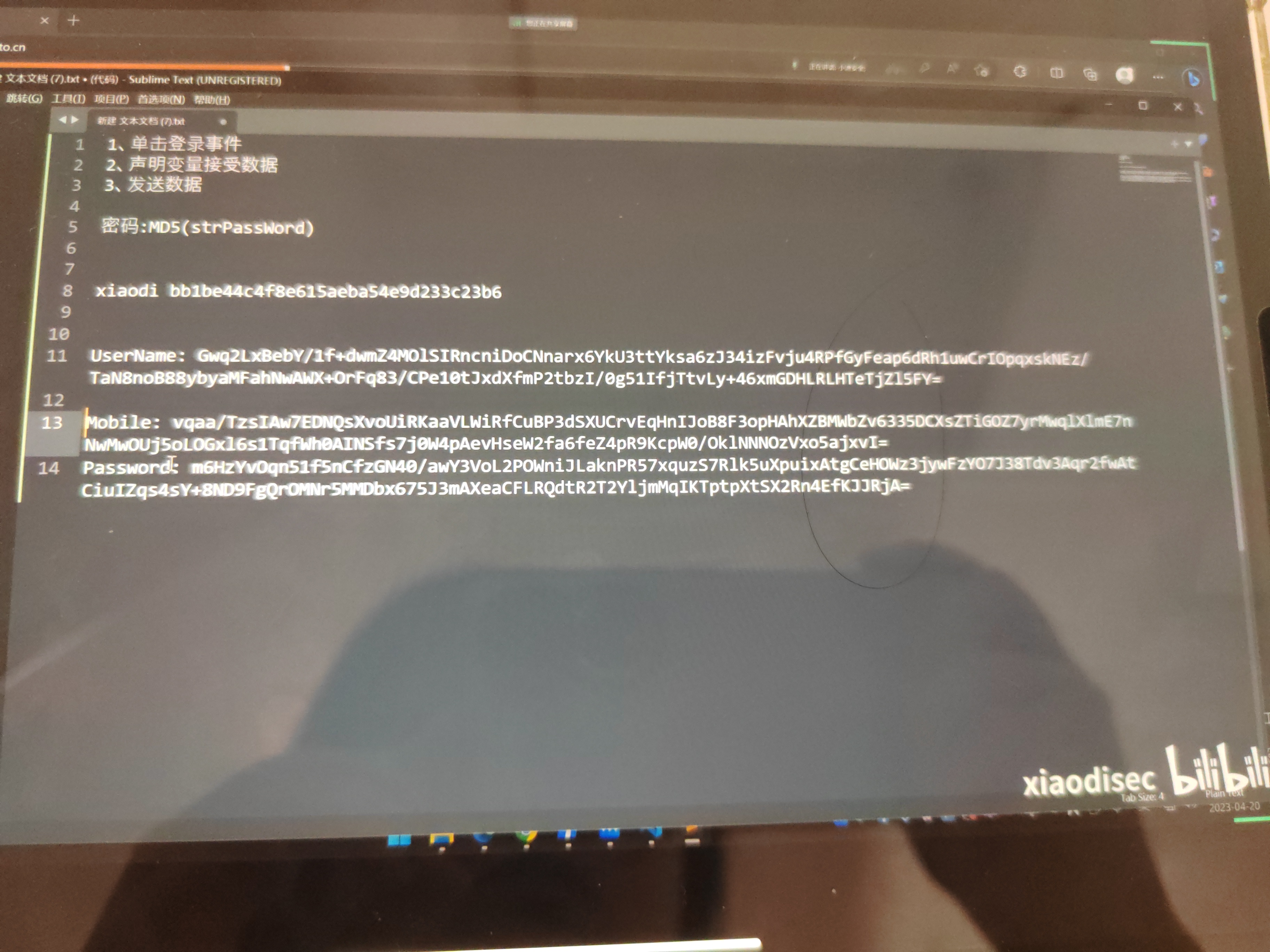

?復制下來

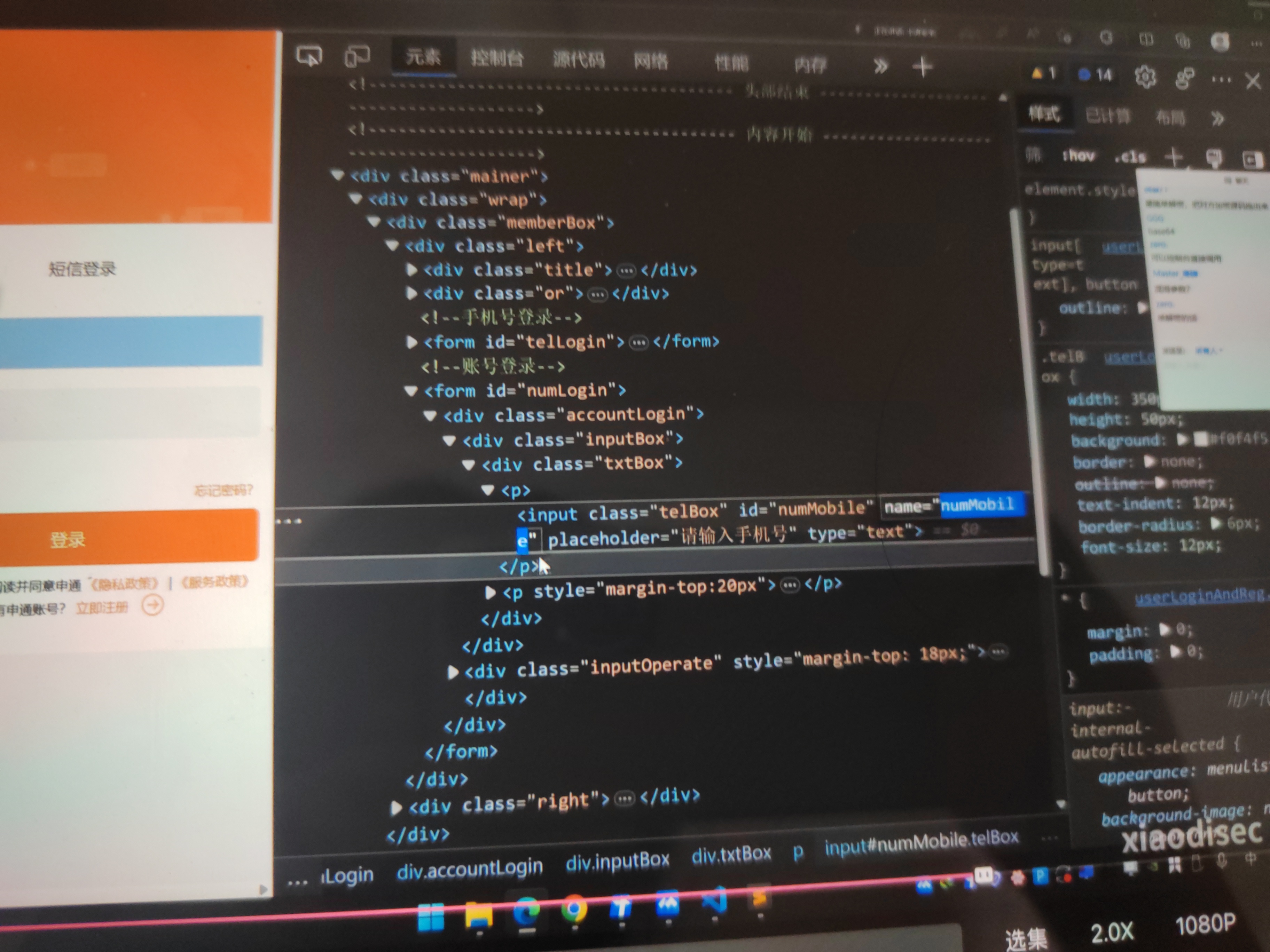

看前端代碼,它是以什么發生的?

看前端代碼,它是以什么發生的?

?

?

↑發現name=number medio,他是以這個參數名發送的。

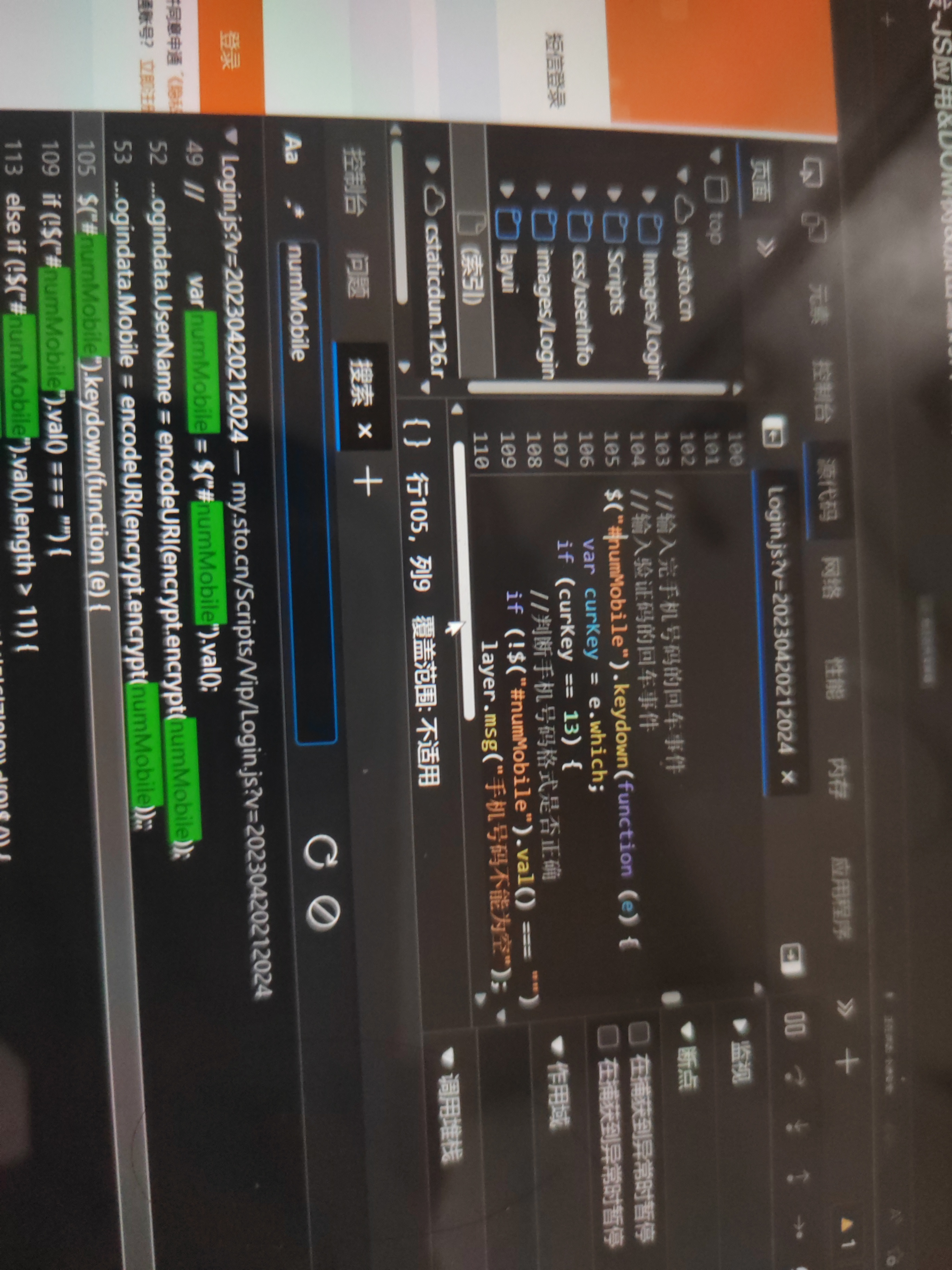

全局搜索這個參數名。代碼審計發現邏輯。

?

斷點測試

?

?

![[CISCN2019 華北賽區 Day1 Web1]Dropbox](http://pic.xiahunao.cn/[CISCN2019 華北賽區 Day1 Web1]Dropbox)

:圖像輪廓)

函數參數類型問題解決)

)

)