防御未授權訪問,為企業級應用構筑雙重身份驗證防線

本文是關于Apache配置雙向SSL認證的深度技術指南,包含全流程操作、調試技巧及企業級解決方案,適用于運維工程師和安全管理員。

1.為什么需要雙向認證 ?

核心價值

-

🔒 雙重身份保險:服務器驗證客戶端證書,阻止非法設備接入

-

🛡? 滿足合規要求:金融(PCI DSS)、醫療(HIPAA)、政府系統強制合規方案

-

? 保護敏感接口:API網關、數據庫管理、財務系統、內網應用專屬防護

-

🚫 徹底防御:杜絕中間人攻擊(MitM)和憑證竊取

2.配置前準備清單

清單詳情如下表:

| 組件 | 作用 | 獲取方式? |

|---|---|---|

| 服務器證書 | 驗證Apache服務身份 | `/etc/apache2/ssl/?domain.crt?` |

| 服務器私鑰 | 與證書配對的密鑰 | ?`/etc/apache2/ssl/?privkey.key?` |

| 根證書 | 驗證客戶端證書的信任鏈 | `/etc/apache2/ssl/?root_bundle.crt?` |

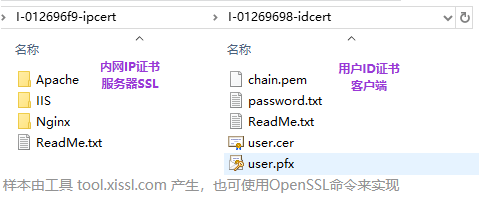

| 客戶端證書 | 用戶/設備身份憑證 | 由在線工具產生 |

3.Apache配置全流程

以Ubuntu/Apache 2.4為例

步驟1:啟用SSL模塊

sudo a2enmod ssl # 啟用SSL模塊

sudo a2ensite default-ssl # 啟用SSL站點配置步驟2:編輯SSL配置文件

配置文件 (`/etc/apache2/sites-enabled/?default-ssl.conf`)

<VirtualHost *:443>ServerName secure.yourdomain.com# 1. 基礎SSL配置SSLEngine onSSLCertificateFile /etc/apache2/ssl/domain.crtSSLCertificateKeyFile /etc/apache2/ssl/privkey.key# 2. ? 雙向認證核心配置 ?SSLVerifyClient require # 強制要求客戶端證書SSLVerifyDepth 2 # 驗證深度(根據證書鏈調整)SSLCACertificateFile /etc/apache2/ssl/chain.pem # 信任的CA證書# 3. 安全強化建議SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1 # 僅允許TLS1.2+SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384SSLHonorCipherOrder onSSLCompression off# 4. 客戶端證書驗證失敗處理(自定義錯誤頁)ErrorDocument 403 "403 Forbidden: Valid Client Certificate Required"# 5. 將證書信息傳遞給后端應用RequestHeader set X-SSL-Client-DN "%{SSL_CLIENT_S_DN}s"RequestHeader set X-SSL-Client-Verify "%{SSL_CLIENT_VERIFY}s"# 應用路由配置DocumentRoot /var/www/secure_app<Directory /var/www/secure_app>Require all granted</Directory>

</VirtualHost>步驟3:設置嚴格文件權限

sudo chmod 600 /etc/apache2/ssl/*.key # 關鍵!私鑰必須禁止讀取

sudo chown root:root /etc/apache2/ssl/步驟4:重啟Apache生效

sudo apachectl configtest # 檢查語法

sudo systemctl restart apache24.配置前準備清單

方法1:cURL命令測試

curl https://secure.yourdomain.com \--cert ./user.cer \ # 客戶端證書--key ./user.key \ # 客戶端私鑰--cacert ./chain.pem # 信任的CA證書使用如下命令從pfx中提取pem格式的私鑰user.key

openssl pkcs12 -in user.pfx -out output.pem -nodes # 將pfx轉化為PEM格式

openssl rsa -in output.pem -out user.key #從PEM格式文件中提取私鑰方法2:瀏覽器訪問(需導入客戶端證書)

-

將客戶端證書(.p12 / .pfx 格式)導入系統鑰匙串或瀏覽器中

-

訪問 `?https://secure.yourdomain.com`

-

彈出證書選擇窗口 → 選擇對應證書

5.企業級高級配置技巧

場景1:僅特定目錄啟用雙向認證

<Location "/admin">SSLVerifyClient require # 僅/admin目錄強制驗證SSLCACertificateFile /path/to/chain.pem

</Location>場景2:證書吊銷檢查(OCSP)

SSLUseStapling On

SSLStaplingCache "shmcb:logs/stapling_cache(512000)"場景3:基于證書DN的訪問控制

<RequireAll>Require ssl-verify-client# 只允許特定組織證書訪問Require expr %{SSL_CLIENT_S_DN_O} == "YourCompany Inc."

</RequireAll>6.故障排除指南

| 錯誤現象? | 解決方案? |

| 403 Forbidden | 檢查`SSLCACertificateFile`路徑是否正確 |

| 證書鏈不完整 | 用`cat server.crt intermediate.crt > chain.pem`合并證書 |

| 瀏覽器不彈出證書選擇框 | 執行 `chmod 600 privkey.key` |

| 證書DN傳遞失敗 | 檢查`RequestHeader`模塊是否加載 (`a2enmod headers`) |

7.安全加固最佳實踐

-

證書生命周期管理

-

設置證書有效期≤1年

-

建立自動續期流程

-

-

私鑰安全保護

-

使用HSM或KMS管理私鑰

-

客戶端使用硬件智能密碼鑰匙

-

禁止私鑰明文存儲

-

-

網絡層防護

# 防火墻規則示例(僅允許可信IP訪問443)

sudo ufw allow from 192.168.1.0/24 to any port 443結語

Apache雙向SSL認證是保護核心業務系統的最佳標準之一,配置簡單,經濟實惠,安全易實現: ?

?? 設備合法性驗證 ?? 數據傳輸加密 ?? 合規審計支持?

的影響可視化——看懂AI的“微言大義”!)

)

![《P4180 [BJWC2010] 嚴格次小生成樹》](http://pic.xiahunao.cn/《P4180 [BJWC2010] 嚴格次小生成樹》)