7-Zip高危漏洞CVE-2025-0411:解析與修復

免責聲明

本系列工具僅供安全專業人員進行已授權環境使用,此工具所提供的功能只為網絡安全人員對自己所負責的網站、服務器等(包括但不限于)進行檢測或維護參考,未經授權請勿利用工具中的功能對任何計算機系統進行入侵操作。利用此工具所提供的信息而造成的直接或間接后果和損失,均由使用者本人負責。工具合集:后臺回復“合集”即可獲取。

摘要

近日,7-Zip文件壓縮工具被曝存在高危漏洞CVE-2025-0411,允許攻擊者繞過Windows的“Web來源標記”(Mark of the Web,簡稱MotW)安全機制,進而在用戶計算機上執行惡意代碼。

此漏洞會影響從嵌套壓縮包中提取的文件,導致提取后的文件未附帶MotW標記,從而規避系統的安全提示。

官方已在版本24.09修復該漏洞,但由于7-Zip缺乏自動更新功能,未及時更新的用戶仍處于潛在風險之中。

漏洞詳情

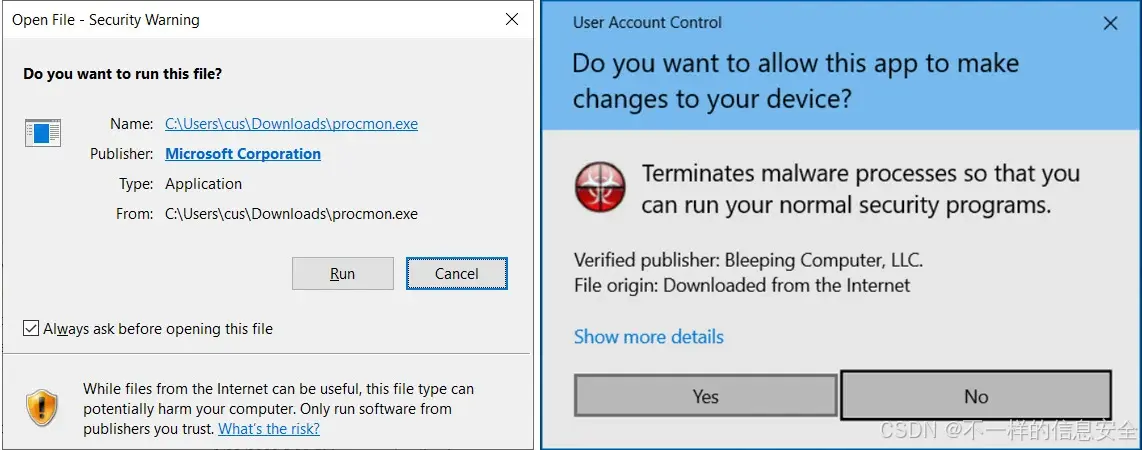

7-Zip自2022年6月支持MotW功能,通過在提取的文件中添加特殊標記(“Zone.Id”),提醒操作系統和應用程序文件可能來自不可信來源。當用戶嘗試打開帶有MotW標記的文件時,系統會彈出警告,并可能限制宏的運行或以受保護模式打開文件,從而降低惡意行為的風險。

然而,Trend Micro在最新公告中指出,7-Zip在處理嵌套壓縮包時存在漏洞,當從標記有MotW的壓縮包中提取文件時,未將該標記傳播至提取文件。攻擊者可利用此漏洞執行任意代碼,進而危及用戶設備安全。

風險影響

此漏洞的危害在于:

- 繞過系統提示:用戶在無感知的情況下運行了惡意文件;

- 代碼執行:攻擊者可通過精心構造的壓縮包實現遠程代碼執行;

- 傳播難以控制:由于7-Zip無自動更新機制,易被未更新的用戶忽視。

官方修復

7-Zip開發者Igor Pavlov已于2024年11月30日發布版本24.09,修復了該漏洞。他表示,該問題出現在嵌套壓縮包的文件提取邏輯中,更新版本已完善相關機制,確保MotW標記得以正常傳播。

漏洞利用趨勢

歷史上,MotW繞過漏洞多次被用于惡意軟件傳播,例如:

- DarkGate惡意軟件:利用CVE-2024-38213漏洞,通過偽裝為合法軟件(如iTunes、NVIDIA驅動)繞過SmartScreen保護,植入惡意代碼;

- DarkMe遠程訪問木馬:利用CVE-2024-21412漏洞,針對股票和外匯交易論壇用戶,傳播惡意程序。

安全建議

為避免此類漏洞帶來的安全隱患,建議廣大用戶立即采取以下措施:

- 更新版本:下載并安裝7-Zip最新版本(24.09或更高);

- 關注安全公告:及時跟進開源工具的安全更新;

- 謹慎操作未知文件:即使無安全警告,提取和運行文件時仍需注意文件來源。

----樹(應用篇))

)

- Frida-Native-Hook)

)

| Apache Tomcat 安全漏洞(CVE-2024-52318))

)

![[MySQL]數據庫表內容的增刪查改操作大全](http://pic.xiahunao.cn/[MySQL]數據庫表內容的增刪查改操作大全)