繼上一篇文章中成功實施了有線802.1x驗證域賬號并動態分配VLAN的策略之后,我們迎來了一個新的目標:在用戶驗證失敗時,自動分配一個Guest VLAN,以確保用戶至少能夠訪問基本的網絡服務。這一改進將顯著提升網絡的靈活性和用戶的上網體驗。

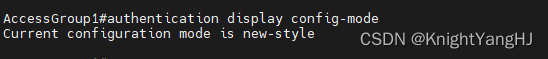

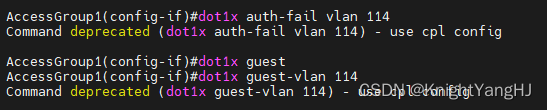

然而,實現這一目標并非易事。初步的嘗試包括在網絡策略服務器(NPS)上配置默認策略,或在交換機上設定一個逃生策略。但很快我們發現,由于交換機的配置模式是新的樣式(new-style),許多舊有的命令已經不再適用。

這一發現促使我們深入研究Cisco Common Classification Policy Language(C3PL),這是一種先進的策略配置語言,屬于Cisco Identity Services Engine(ISE)的一部分。C3PL的引入,標志著網絡策略配置的一個新紀元,它提供了一種更為靈活和動態的方式來定義和管理網絡策略。

C3PL簡介

C3PL是Cisco交換機上的一種策略配置語言,它屬于Cisco Identity Services Engine(ISE)的一部分。與傳統的端口配置方法相比,C3PL提供了一種更加靈活和動態的方式來定義和管理網絡策略。以下是C3PL的一些關鍵特性和優勢:

-

動態策略定義:C3PL允許根據網絡會話中的事件和條件來動態定義策略,這意味著策略的執行是條件驅動的。

-

優化配置:配置存儲在內存中,可以被多次調用,減少了配置的復雜性和重復性。

-

并行操作:與傳統的串行配置不同,C3PL支持并行操作,例如可以同時運行802.1x和MAC地址綁定(MAB)認證。

-

改善用戶體驗:由于支持并行認證過程,用戶無需等待一個認證過程失敗后才開始另一個,減少了等待時間。

-

靈活的訪問控制:C3PL提供了模板來控制當RADIUS服務器失敗時的訪問策略,例如使用關鍵的ACL來替代默認VLAN的簡單傾倒入。

-

簡化配置:通過C3PL,減少了交換機端口配置的復雜性,因為不再需要為每個端口單獨配置冗長的策略。

-

易于管理:策略可以在全局范圍內定義,然后應用于所有端口,簡化了管理和維護工作。

C3PL是Cisco網絡自動化和簡化配置的重要組成部分,它為網絡管理員提供了一種更加高效和靈活的方式來管理網絡策略。在接下來的內容中,我們將深入探討如何利用C3PL來實現我們的目標——在802.1x驗證失敗時,為用戶提供一個Guest VLAN以進行基本的上網功能。這不僅將提升網絡的安全性,也將優化用戶的網絡體驗。

配置

接下來使用C3PL來配置802.1x認證失敗后自動分配Guest VLAN的策略,大致分成四個小部分:

1. 服務模板配置(Service-Template)

首先,定義一個服務模板用于Guest VLAN。

service-template GUEST_VLANvlan 114

2. 類映射配置(Class-Map)

定義一個類映射來匹配802.1x認證失敗的客戶端。

class-map type control subscriber match-all DOT1X-FAILEDmatch method dot1xmatch authorization-status unauthorized

3. 策略映射配置(Policy-Map)

創建一個策略映射,用于處理認證失敗事件。

policy-map type control subscriber DOT1X-DEFAULTevent session-started match-all10 class always do-until-failure10 authenticate using dot1x priority 10event authentication-failure match-all10 class DOT1X-FAILED do-all10 authorize20 activate service-template GUEST_VLAN30 terminate dot1x

4. 接口配置(Interface)

將策略應用到接口上。

interface GigabitEthernet1/0/31description D019switchport mode accessauthentication periodicauthentication timer reauthenticate serveraccess-session port-control autodot1x pae authenticatordot1x timeout tx-period 7spanning-tree portfastservice-policy type control subscriber DOT1X-DEFAULT

這個配置流程確保了以下幾點:

- 當客戶端嘗試通過802.1x認證時,交換機將使用

DOT1X-DEFAULT策略映射。 - 如果認證失敗(即

authorization-status為unauthorized),交換機會將客戶端分配到GUEST_VLAN服務模板,該模板配置了VLAN 114。 policy-map中的event authentication-failure部分確保了在認證失敗時執行特定的動作序列,包括授權、激活服務模板,以及終止802.1x認證過程。- 接口配置確保了端口以訪問模式運行,啟用了802.1x認證,并應用了控制訂閱者類型的服務策略。

請確保在實際部署這些配置之前,根據您網絡的具體需求和環境進行適當的調整和測試。

測試

使用Cisco的命令行工具來檢查認證狀態和會話詳細信息。

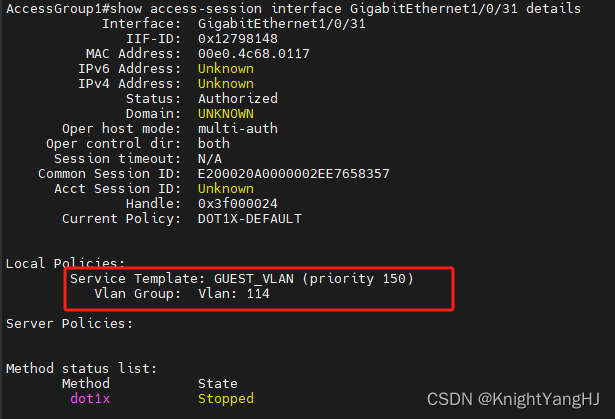

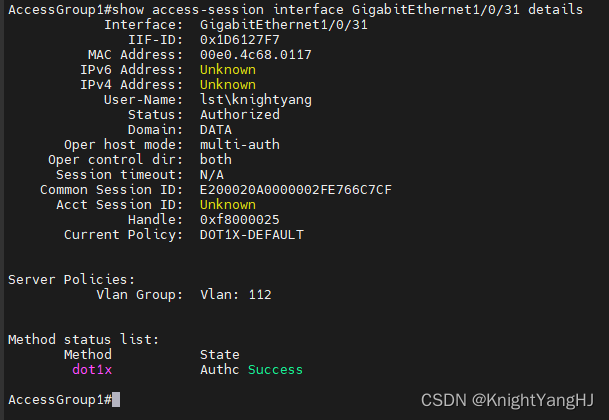

show access-session interface GigabitEthernet1/0/31 details

情況1:計算機上關閉了Wired AutoConfig,無法進行802.1x身份驗證

情況2:計算機上啟用了Wired AutoConfig,正常進行802.1x身份驗證

持續學習,不斷進步

通過這一系列的配置和測試,我們已經成功地在Cisco交換機上實施了一個動態的網絡訪問控制策略,這不僅提升了網絡的安全性,也優化了用戶的上網體驗。然而,這只是我們網絡管理之旅的一個起點。C3PL的強大功能和靈活性意味著我們還有很多可以探索和學習的地方。同時,鼓勵所有網絡管理員和IT專業人員持續學習和成長。通過分享知識、參與社區討論和實踐新的技術,共同推動網絡技術的發展,并為用戶創造更加安全、可靠和高效的網絡環境。

0607)

)