目錄

一、問題描述

二、問題分析

2.1 初步分析

2.2 查看日志

2.3 問題驗證

1、查看防火墻

2、查看安全組

3、問題原因

三、問題解決

3.1 防火墻開放相關端口

3.2 安全組增加規則

3.3 測試

1、TCP端口能夠聯通的情況

2、TCP端口不能夠聯通的情況

四、驗證

五、云服務器的安全組

1、規則定義

2、端口范圍

3、協議

4、源和目標

5、優先級

一、問題描述

????????客戶有一個海康的NVR,通過ehome協議接入AS-V1000視頻監控平臺,在平臺端和設備端,都是在線狀態;同時在平臺端和也可以看到所有的視頻通道,通道的狀態也是在線。

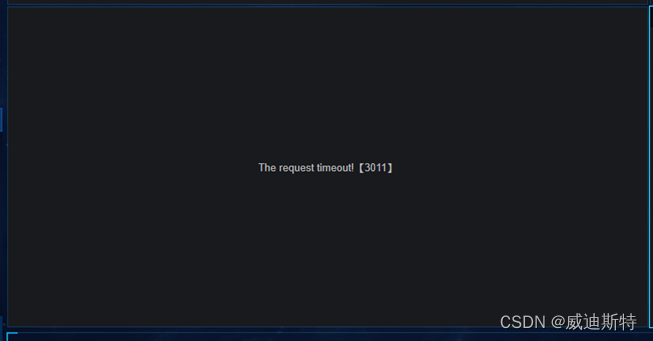

??????但是,在視頻監控平臺的web客戶端上卻無法看到視頻,提示:

????????The request timeout! 【3011】

????????如下圖所示:

二、問題分析

2.1 初步分析

????????上圖所示的The request timeout 3011錯誤的產生原因有很多,但是肯定是視頻監控平臺的ehome的服務模塊上出了問題導致的,我們需要從這個模塊的日志中查找錯誤原因。

2.2 查看日志

????????使用下面的命令

????????tail -f /log/srgw-log/all/all.log

????????查看日志,在觀察日志時候同時在客戶端打開新的訪問界面,總共有兩處錯誤引起我們的注意。

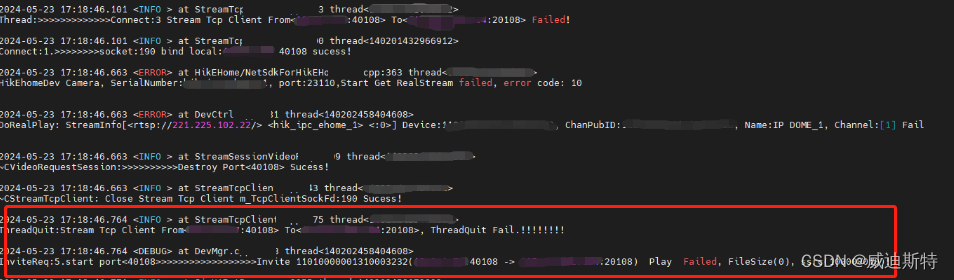

(1)端口播放失敗錯誤

????????如下圖,出現端口播放失敗錯誤:

????????標記出來的端口播放失敗。

?(2)端口連接錯誤

????????如下圖示,端口連接錯誤:

????????說明連接20116端口超時。

????????因此很有可能是ehome協議連接需要的端口組被阻攔了,導致問題的發生。

2.3 問題驗證

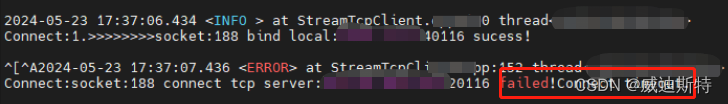

1、查看防火墻

????????為了驗證這個問題,我們使用下面的命令語法:

????????firewall-cmd --zone=public --query-port=(目標端口)/tcp

????????實際操作如下:

????????firewall-cmd --zone=public --query-port=20116/tcp

? ? ? ? 如圖所示,結果是未開放20116端口。

2、查看安全組

? ? ? ? 因為使用的是云服務器,我們也查看了服務器的安全組,發現也沒有開放相關端口。

3、問題原因

????????ehome協議接入視頻監控平臺后,相關視頻瀏覽的端口沒有完全開放,導致ehome協議接入的視頻被擋住了,因此造成了問題描述中的錯誤,也無法正常看到視頻。

三、問題解決

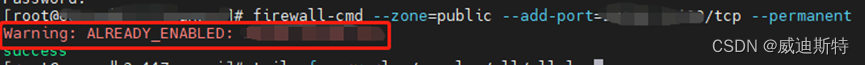

3.1 防火墻開放相關端口

????????使用下面的命令永久開放相關端口:

????????firewall-cmd --zone=public --add-port=newport /tcp –permanent

????????如果出現下圖所示的情況,證明已經添加了新規則,沒必要再輸入開放該端口的命令。

?

????????如果添加了新規則,但是不生效,可能新規則沒生效,就需要使用這個命令讓規則生效:

????????firewall-cmd --reload

????????生效后,可以使用telnet協議測試是否可以連通?連通了,則證明規則生效,防火墻端口已開放。否則,沒有生效,需要繼續查看命令的正確定。

3.2 安全組增加規則

????????如果是云服務器的話,還有安全組配置。如果防火墻開放相關端口且規則確認生效,但是還是無法連通,很大可能是安全組沒有添加相應規則引起的。

????????如果想添加,需要登錄控制中心并進入安全組設置,添加安全組并確認就行。?

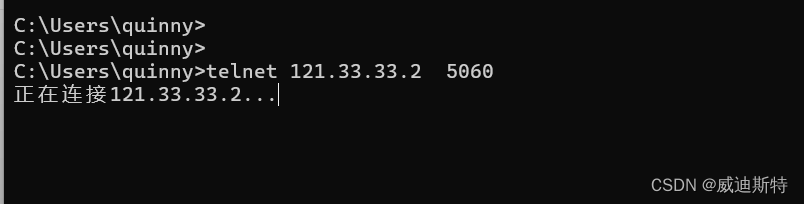

3.3 測試

????????添加開放端口和安全組規則后,在windows的cmd命令行輸入命令:

????????telnet IP 端口號?

1、TCP端口能夠聯通的情況

???????telnet測試執行命令后,若界面變成如下圖所示的窗口,說明telnet到端口是通的。

?

2、TCP端口不能夠聯通的情況

????????telnet測試命令執行后,若到對應IP的端口不通,會顯示如下圖:

四、驗證

? ? ? ? 通過web客戶端訪問客戶的設備的視頻通道,視頻能夠正常觀看,如下圖示:

????????問題得到解決。

五、云服務器的安全組

????????云服務器的安全組(Security Group)是一種在云計算環境中使用的網絡訪問控制列表(ACL),類似于傳統數據中心中的防火墻,但是更為靈活和易于管理。安全組用于控制云服務器實例的入站和出站網絡數據,它能夠允許或拒絕訪問實例的傳輸數據,基于指定的規則。

????????在云環境中,安全組是虛擬的,并且可以跨多個網絡接口和實例進行應用。這意味著,我們可以在一組規則中定義允許或拒絕的流量,然后將這套規則應用到云服務器實例上。這樣,所有連接到該實例的網絡流量都會受到這些規則的檢查和控制。

????????安全組通常包含以下幾個關鍵特性:

1、規則定義

????????可以為安全組定義規則,允許或拒絕各種類型的流量,如TCP、UDP、ICMP等。

2、端口范圍

????????可以指定特定的端口范圍,以便更精細地控制訪問。

3、協議

????????可以設置允許的協議類型,如HTTP(TCP 80)、HTTPS(TCP 443)等。

4、源和目標

????????可以指定規則適用的源地址(如另一個安全組、特定IP地址或IP地址范圍)和目標地址。

5、優先級

????????規則按照優先級排序,當流量匹配多個規則時,將按照優先級執行第一個匹配的規則。

????????使用安全組可以有效地提高云服務器的安全性,因為它可以限制哪些客戶端可以訪問服務器,以及他們可以訪問哪些服務。管理員可以根據需要調整安全組規則,以適應不斷變化的網絡和安全需求。

同時我們要注意,不同云服務提供商的安全組功能可能會有所不同,但基本原理和目的是一致的,都是為了增強云資源的網絡安全防護。

文章正下方可以看到我的聯系方式:鼠標“點擊”?下面的?“威迪斯特-就是video system?微信名片”字樣,就會出現我的二維碼,歡迎溝通探討。

【中等 雙指針 Java/Go/PHP/C++】參考lintcode 52 · 下一個排列)

)

:PostgreSQL的基礎操作)

之drm_atomic_state)

)

—— 零矢量剎車)