筆者鏈接:撲克中的黑桃A

專欄鏈接:論文精讀

本文關鍵詞:智能合約;合約安全;合約可靠性;合約質量保障;漏洞檢測;合約程序分析

引

諸位技術同仁:

本系列將系統精讀的方式,深入剖析計算機科學頂級期刊/會議論文,聚焦前沿突破的核心機理與工程實現。

通過嚴謹的學術剖析,解耦研究范式、技術方案及實證方法,揭示創新本質。我們重點關注理論-工程交匯點的技術躍遷,提煉可遷移的方法論錨點,助力諸位的技術實踐與復雜問題攻堅,共推領域持續演進。

?

每日一句

與其討好別人,不如武裝自己;

與其逃避現實,不如笑對人生;

與其聽風聽雨,不如昂首出擊。

?

?

目錄

引

每日一句

文獻來源

一.智能合約:為何漏洞檢測如此關鍵?

1.智能合約的獨特風險屬性

2.漏洞生命周期與防御窗口

二.六大漏洞檢測技術:各顯神通的 “安全衛士”

1.基于符號執行:用數學推演 “遍歷” 所有可能

代表工具與技術原理

技術優勢與局限

2.基于模糊測試:用 “隨機轟炸” 找異常

代表工具與創新點

技術進化與優化策略

3.基于污點分析:追蹤 “污染數據” 的傳播路徑

典型應用場景與工具

核心挑戰與解決方案

4.基于形式化驗證:用數學證明 “滴水不漏”

關鍵技術與工具

技術優勢與瓶頸

5.基于機器學習:讓 AI “學習” 漏洞特征

主流模型與應用場景

技術難點與改進方向

6.其他方法:傳統技術的 “跨界應用”

三.技術趨勢與國內外研究對比:差距與追趕

1.技術發展脈絡與熱點變遷

2.國內外研究差異深度剖析

技術選擇偏好差異

漏洞與平臺覆蓋差異

實驗數據與開源情況差異

四.現存挑戰:智能合約安全的 “攔路虎”

1.平臺與語言多樣化帶來的適配難題

2.各類方法的固有局限性

3.高誤報與漏報率問題

4.漏洞利用率低與復合攻擊檢測難

5.大規模合約審計效率低下

6.缺乏統一標準與評估體系

五.未來方向:構建更堅固的 “安全防線”

1.完善安全開發全流程融入

2.改進現有檢測方法效能

3.構建標準數據集與評估體系

4.跨平臺與未知漏洞檢測突破

5.自動化漏洞修復技術發展

6.輕量化與實時檢測技術落地

六.開源工具與資源:實戰必備 “武器庫”

1.符號執行工具

2.模糊測試工具

3.靜態分析工具

4.形式化驗證工具

七.總結:安全是智能合約的生命線

尾

文獻來源

董偉良,?劉哲,?劉逵,?黎立,?葛春鵬,?黃志球.?智能合約漏洞檢測技術綜述.?

軟件學報, 2024, 35(1): 38–62.

DOI:10.13328/j.cnki.jos.006810

已標明出處,如有侵權請聯系筆者。

智能合約就像區塊鏈世界的 “自動售貨機”—— 一旦部署,就能按預設規則自動執行交易,無需中介干預。但這個 “售貨機” 若存在設計缺陷,攻擊者就能輕易鉆空子。2016 年 DAO 攻擊事件中,黑客利用重入漏洞卷走 5000 萬美元以太幣;2017 年 Parity 錢包漏洞兩次導致巨額資產損失,第一次因初始化漏洞凍結 1.5 億美元,第二次因權限管理缺陷讓黑客盜走 3000 萬美元;2021 年 Poly Network 跨鏈漏洞更是被盜走 6 億美元加密貨幣,雖最終追回,但暴露了智能合約 “不可逆性” 與 “資產關聯性” 帶來的致命風險 —— 代碼一旦部署無法修改,漏洞造成的損失往往無法挽回。

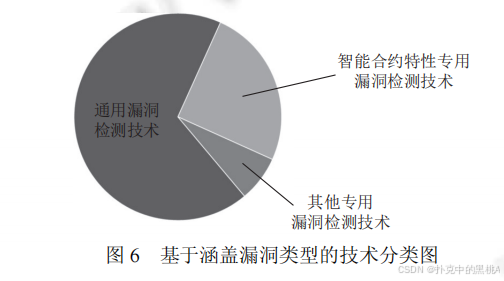

《智能合約漏洞檢測技術綜述》一文系統梳理了截至 2021 年 7 月的 84 篇相關研究,將漏洞檢測技術分為六大類,從技術原理、實驗數據到國內外研究差異進行全面分析,為我們繪制了智能合約安全防御的 “技術地圖”。無論是區塊鏈開發者、安全審計師還是技術研究者,理解這些技術都能幫助我們更好地應對智能合約的安全挑戰。

84 篇計算方法:23+3+13+1+3+41=84

軟件工程領域包含會議 ICSE?(4 篇)、FSE/ESEC?(2 篇)、ASE?(4 篇)、ISSTA?(3 篇)、PLDI?(1 篇)、ISSRE?(1 篇)、SANER?(2 篇)、EASE?(2 篇)、APSEC?(1 篇)、ATVA?(1 篇)、ICFEM (1 篇)、ICECCS?(1 篇),?期刊 TSE?(1 篇)、TSC?(1 篇)、SPE?(1 篇),?共計 23 篇會議論文,?3 篇期刊論文;

網絡信息安全領域包含會議 CCS?(4 篇)、S&P?(2 篇)、USENIX?(3 篇)、NDSS?(2 篇)、ACSAC?(2 篇),?期刊 TIFS?(1 篇),?共計13 篇會議論文,?1 篇期刊論文;?

另有 3 篇文章分別發表在人工智能領域的會議 IJCAI、數據挖掘領域的期刊 IPM 和交叉領域的會議 FCS 上.?

依據中國計算機學會 (CCF) 推薦的學術會議和期刊分類,?A 類會議 24 篇、A 類期刊 2 篇、B 類會議 7 篇、B 類期刊 3 篇、C 類會議 7 篇.?

其他未被列入 CCF 推薦期刊/會議文章 41 篇,?其中有 19 篇未經同行評審直接公布在開放電子論文庫 arXiv 上,?非 CCF 推薦期刊/會議 (即“other”分類) 文章 22 篇 (包括 Workshop 文章 4 篇).

一.智能合約:為何漏洞檢測如此關鍵?

智能合約并非真正 “智能”,它本質是一段運行在區塊鏈上的自動化代碼,用 Solidity 等語言編寫,編譯成 EVM(以太坊虛擬機)字節碼后部署到以太坊等平臺。它的特殊性讓漏洞危害被放大,具體體現在四個方面:

1.智能合約的獨特風險屬性

不可逆性

代碼部署后無法修改,漏洞只能通過新合約遷移資產補救,遷移過程中可能再次出現安全風險,且成本極高。例如 2016 年 DAO 攻擊后,以太坊通過硬分叉挽回損失,但導致社區分裂出以太坊經典(ETC)。

資產關聯

直接管理數字資產,漏洞可能導致資產被盜、凍結或憑空增發。2022 年 Axie Infinity Ronin 橋漏洞因私鑰泄露被盜 6.25 億美元,正是因為跨鏈合約權限設計缺陷。

透明性

代碼公開可查,攻擊者能像 “審計員” 一樣研究漏洞。黑客可通過 Etherscan 等平臺下載合約代碼,靜態分析尋找弱點,再針對性構造攻擊交易。

復雜性

涉及跨合約調用、代幣經濟模型、鏈下數據交互( Oracles)等復雜邏輯,傳統軟件檢測技術難以直接適用。例如 DeFi 協議的閃電貸攻擊往往結合多個合約的漏洞,形成復合攻擊鏈。

2.漏洞生命周期與防御窗口

?

?

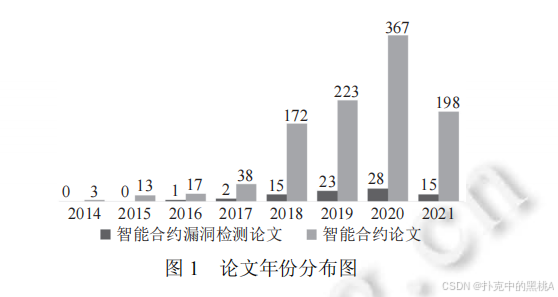

如圖 1 所示,2016 年 DAO 攻擊事件成為智能合約安全研究的轉折點,此后相關論文數量逐年攀升。在漏洞正式披露前,存在三個關鍵防御窗口:

代碼開發階段

通過靜態分析、形式化驗證等技術在部署前發現漏洞,這是成本最低的防御階段。例如開發者使用 Slither 工具在本地檢測代碼,可提前發現權限漏洞。

社區討論階段

從 GitHub Issues、開發者論壇(如 Ethereum Stack Exchange)的缺陷報告、交流中捕捉漏洞信號。例如 2021 年某個 DeFi 協議的用戶在論壇反饋 “提款異常”,安全研究員跟進后發現重入漏洞。

補丁分析階段

通過代碼變更記錄(如 GitHub Commit)反推已修復的隱秘漏洞。例如某項目提交記錄中突然添加 “重入鎖” 代碼,可能暗示此前存在重入漏洞風險。

論文首次從技術分類角度系統梳理這些防御手段,對比國內外研究差異,為后續研究指明方向。

二.六大漏洞檢測技術:各顯神通的 “安全衛士”

論文將現有技術分為基于符號執行、模糊測試、污點分析、形式化驗證、機器學習和其他方法六大類,每種技術都有其獨特的 “作戰方式” 和適用場景。

1.基于符號執行:用數學推演 “遍歷” 所有可能

符號執行就像 “數學偵探”,將程序變量替換為符號(如 x、y),通過邏輯推理追蹤所有可能的執行路徑,判斷是否存在違反安全規則的情況。它的核心思想是 “用符號代替具體值,用約束求解代替實際執行”。

代表工具與技術原理

Oyente(2016)

首個專門針對智能合約的符號執行工具,由新加坡國立大學團隊開發。它先將 EVM 字節碼轉換為控制流圖(CFG),再用 Z3 約束求解器分析每條路徑的條件約束。例如檢測重入漏洞時,Oyente 會追蹤外部調用(CALL 指令)前后的狀態變量變化,若發現 “外部調用后修改狀態” 的路徑,則標記為漏洞。就像 “迷宮探險家”,為每個岔路標記條件,最終發現通往漏洞的路徑。

Securify(2018)

由以色列理工學院開發,從字節碼中提取語義事實(如 “函數 A 可修改變量 B”),用 Datalog 語言描述安全規則(如 “重入漏洞:外部調用后修改余額”),通過模式匹配檢測合規性。它能檢測 16 類漏洞,準確率達 89%,好比 “安檢儀”,預設危險物品特征,掃描代碼是否匹配。

MAIAN(2018)

專注檢測三類惡意合約:“貪婪合約”(無限榨取資產)、“浪費合約”(資產無法取出)和 “自殺合約”(任意銷毀資產)。通過符號執行驗證路徑活性(是否存在資產取出路徑)與安全性(是否允許未授權操作),還會執行具體值消除假陽性。在測試的 1976 個合約中,發現 34 個貪婪合約和 10 個自殺合約。

技術優勢與局限

優勢:能精確覆蓋所有可行路徑,定位漏洞觸發的具體條件,適合檢測邏輯類漏洞(如權限繞過、業務邏輯錯誤);

局限:面對復雜合約會出現 “路徑爆炸” 問題(路徑數量隨條件判斷呈指數增長),求解器耗時激增。例如檢測包含 15 個條件判斷的合約,可能產生 21?=32768 條路徑,普通計算機難以處理。此外,符號執行難以處理外部合約調用和鏈下數據輸入,可能漏報跨合約漏洞。

2.基于模糊測試:用 “隨機轟炸” 找異常

模糊測試像 “亂碼輸入機”,生成大量隨機或變異的測試用例輸入合約,監控執行過程中是否出現崩潰、異常 gas 消耗、狀態異常等漏洞特征。它的核心是 “通過大量嘗試發現小概率漏洞”。

代表工具與創新點

ContractFuzzer(2018)

國內首個智能合約模糊測試工具,由清華大學團隊開發。它從 ABI(應用二進制接口)和字節碼中提取函數簽名和參數類型,生成針對性測試輸入(如整數、地址、布爾值)。例如測試轉賬函數時,會生成極端值(如 0、最大整數)和隨機地址,監控轉賬后余額是否異常。就像 “鑰匙制造機”,根據鎖孔形狀(函數參數類型)制作鑰匙嘗試開鎖。

ReGuard(2018)

專門檢測重入漏洞的工具,將 Solidity 代碼轉為 C++ 模型,用有限狀態機監控函數調用軌跡。它定義 “危險狀態” 為 “外部調用未完成時修改關鍵變量”,若測試中進入該狀態則報警。在測試的 500 個合約中,ReGuard 的檢出率達 92%,誤報率僅 8%,好比 “監控攝像頭”,重點盯著 “外部調用后未鎖定狀態” 這類危險行為。

sFuzz(2020)

結合 AFL(American Fuzzy Lop)算法和多目標優化策略,根據代碼覆蓋反饋動態調整測試種子優先級。例如某條路徑未被覆蓋,sFuzz 會優先變異能觸發該路徑的測試用例。在實驗中,sFuzz 的路徑覆蓋率比 ContractFuzzer 提升 35%,漏洞檢出數量提升 28%,就像 “自適應導彈”,根據命中情況調整軌跡,提高擊中漏洞的概率。

技術進化與優化策略

現代模糊測試已從 “盲目隨機” 升級為 “智能制導”,主要優化方向包括:

種子變異策略

基于代碼結構優先變異關鍵參數(如代幣數量、權限標識),而非隨機修改所有輸入;

覆蓋率反饋

記錄已覆蓋的基本塊,優先探索未覆蓋路徑,避免重復測試;

符號輔助

結合符號執行結果生成高風險路徑的測試用例,例如用符號執行發現某條件判斷的約束,再生成滿足約束的具體值;

平臺特性適配

針對 gas 機制設計專用策略,檢測 out-of-gas 攻擊(通過消耗完 gas 阻止關鍵操作執行)等平臺特有漏洞。

3.基于污點分析:追蹤 “污染數據” 的傳播路徑

污點分析就像 “病毒追蹤系統”,標記不可信數據(如外部輸入、跨合約調用返回值)為 “污點”,追蹤其在代碼中的傳播過程。若污點未經凈化(如范圍檢查、權限驗證)直接進入敏感操作(如轉賬、權限修改),則判定為漏洞。

典型應用場景與工具

Sereum(2018)

修改 EVM 解釋器維護 “影子內存”,實時追蹤控制流決策變量(如權限檢查的布爾值)。若外部調用(CALL 指令)嘗試修改這些變量,Sereum 會立即報警,防止攻擊者通過跨合約調用篡改權限判斷結果。好比 “金庫守衛”,禁止陌生人觸碰保險柜密碼。

Osiris(2018)

專門檢測整數漏洞(溢出、下溢)的工具,標記用戶輸入為污點,檢測其是否直接參與整數運算而未驗證范圍。例如檢測balance += amount時,若amount是外部輸入且未檢查balance + amount是否超過最大值,則標記為溢出漏洞。在測試的 1000 個合約中,Osiris 發現 237 個整數漏洞,準確率達 91%,就像 “食品安檢員”,緊盯未檢疫食材(未驗證輸入)是否直接進入生產線(運算邏輯)。

Ethainter(2020)

設計抽象輸入語言(AIL)捕獲信息流,能檢測復合漏洞(如重入 + 權限繞過)。例如攻擊者先通過跨合約調用注入惡意代碼(重入),再利用權限判斷漏洞執行敏感操作,Ethainter 能追蹤完整攻擊鏈。好比 “犯罪側寫師”,分析多個關聯線索而非單一證據。

核心挑戰與解決方案

過污染問題

正常數據被誤標為污點,導致誤報。解決方案是細化污點來源分類,僅標記不可信輸入(如msg.sender控制的數據)為污點;

欠污染問題

污點傳播未被完全追蹤,導致漏報。解決方案是采用流敏感、上下文敏感的分析策略,追蹤污點在分支、循環中的傳播;

跨合約污點傳遞

難以追蹤多個合約間的污點傳播。解決方案是構建合約調用圖,在分析時納入相關合約代碼,模擬跨合約數據流向。

4.基于形式化驗證:用數學證明 “滴水不漏”

形式化驗證像 “數學證明”,將合約邏輯和安全屬性用數學公式描述,通過邏輯推理證明合約是否永遠滿足這些屬性。它的核心是 “用公理推導結論,確保無例外情況”。

關鍵技術與工具

F * 語言形式化(2016)

微軟研究院提出的方法,將 EVM 指令集描述為 F函數,通過交互式證明器驗證安全性。開發者需手動編寫安全規范(如 “轉賬后余額非負”),再通過 F的邏輯規則證明合約代碼滿足規范。好比 “幾何證明題”,用公理推導結論是否恒成立。

Zeus(2018)

結合抽象解釋和符號模型檢驗的工具,將合約正確性規范抽象為中間表示(如 “代幣總供應量守恒”)。它通過迭代精化抽象域,逐步縮小狀態空間,最終證明規范是否成立。在測試的 100 個代幣合約中,Zeus 發現 17 個違反守恒性的漏洞,好比 “游戲規則裁判”,確保所有操作都不違反預設規則。

VeriSmart(2020)

專注算術漏洞檢測的形式化工具,通過迭代生成不變量(如 “余額≤總供應量”)驗證安全性。它無需人工編寫規范,能自動提取合約中的關鍵屬性,在整數漏洞檢測上準確率超 90%,誤報率低于 5%。好比 “定理自動證明機”,不斷尋找前提條件確保結論成立。

技術優勢與瓶頸

優勢:能從理論上證明漏洞不存在,提供最高級別的安全保證,適合關鍵金融合約(如穩定幣、交易所核心合約);

瓶頸:自動化程度低,復雜合約需人工編寫規范,學習成本高;驗證耗時隨合約規模增長急劇增加,難以處理超過 1000 行代碼的合約。

5.基于機器學習:讓 AI “學習” 漏洞特征

機器學習像 “漏洞識別專家”,通過大量標注數據訓練模型,自動識別代碼中的漏洞模式。它的核心是 “從數據中學習規律,而非手動編寫規則”。

主流模型與應用場景

LSTM 序列學習(2018)

將 EVM 操作碼序列轉換為向量,用長短期記憶網絡(LSTM)訓練分類模型,區分有漏洞與無漏洞合約。例如 “CALL 指令后緊跟 SUICIDE 指令” 可能是危險模式,模型會學習識別這類序列。在測試集上準確率達 85%,好比 “文本分類器”,從代碼 “語法” 中識別危險句式。

圖神經網絡(GNN)(2021)

將合約轉換為控制流圖(CFG)或程序依賴圖(PDG),通過消息傳播機制學習節點間關系。例如檢測重入漏洞時,GNN 能識別 “外部調用節點與狀態修改節點的順序關系”,在跨合約漏洞檢測上準確率比 LSTM 提升 12%。就像 “關系分析師”,從代碼結構關聯中發現異常。

Dynamit(2021)

需代碼即可檢測漏洞的創新方法,僅通過交易歷史數據(如 gas 使用量、余額變化、調用次數)訓練異常檢測模型。在測試的 1000 個合約中,能發現 67% 的重入攻擊交易,誤報率 11%,好比 “行為分析師”,從交易異常模式中發現攻擊痕跡。

技術難點與改進方向

數據集質量

帶標注的漏洞樣本稀缺,且存在標簽錯誤。解決方案是結合半監督學習和主動學習,利用少量標注數據和大量無標注數據訓練模型;

可解釋性差

神經網絡 “黑箱” 決策難以追溯原因,不利于漏洞修復。解決方案是引入注意力機制,讓模型輸出對漏洞判斷影響最大的代碼片段;

泛化能力弱

在新漏洞類型或平臺上表現下降。解決方案是采用領域自適應學習,遷移已有模型知識到新場景,減少對新數據的依賴。

6.其他方法:傳統技術的 “跨界應用”

這類技術將傳統軟件分析方法適配智能合約場景,包括靜態分析、代碼克隆檢測、入侵檢測等,雖不屬于主流,但在特定場景中效果顯著。

SmartCheck(2018)

基于規則的靜態分析工具,通過 XML 解析樹匹配漏洞模板。支持用戶自定義規則(如 “禁止使用 tx.origin 進行權限驗證”),在測試的 500 個合約中檢測出 213 個已知漏洞,好比 “關鍵詞過濾器”,用正則表達式匹配危險代碼模式。

Slither(2019)

由 Trail of Bits 開發的靜態分析框架,從抽象語法樹(AST)中提取繼承圖、控制流圖、變量依賴等信息,提供 API 支持自定義分析。例如開發者可通過 Slither API 編寫腳本,檢測 “未初始化的狀態變量”,好比 “代碼透視鏡”,讓開發者直觀看到變量依賴、函數權限等關鍵信息。

ContractGuard(2019)

嵌入區塊鏈節點的入侵檢測系統,將安全路徑集與實時交易軌跡對比,異常則觸發報警。例如某合約正常交易的 gas 使用量在 10000-50000 之間,若突然出現 gas=21000 的交易(簡單轉賬),可能是攻擊嘗試,ContractGuard 會攔截該交易,好比 “門禁系統”,只允許已知安全的操作序列通過。

?

?

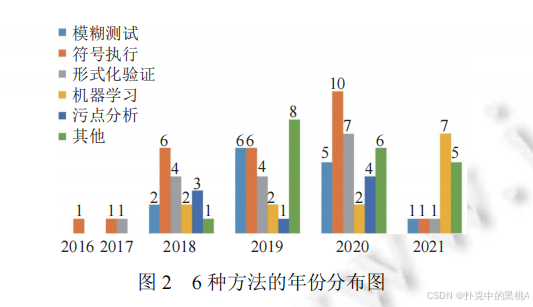

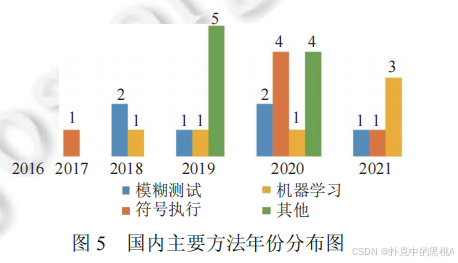

從圖 2 可見,智能合約漏洞檢測技術發展可分為三個階段:

起步期(2016-2017):以符號執行和形式化驗證為主,受 DAO 攻擊推動,研究者聚焦基礎理論,Oyente、Mythril 等工具問世;

成長期(2018-2019):模糊測試和污點分析崛起,工具注重工程實現,ContractFuzzer、Slither 等落地應用,漏洞檢測從理論走向實踐;

爆發期(2020-2021):機器學習快速滲透,結合傳統技術形成混合方法,GNN、遷移學習等模型提升檢測精度,跨平臺檢測成為新熱點。

?

?

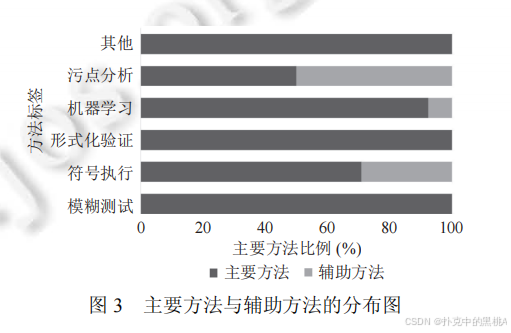

圖 3 揭示了技術融合趨勢:符號執行是 “全能選手”,既作為主力方法獨立檢測漏洞,又作為輔助方法為模糊測試生成高價值用例、為形式化驗證擴展狀態空間;污點分析則更多作為 “配角”,為其他技術提供數據流向信息,提升檢測精度。

三.技術趨勢與國內外研究對比:差距與追趕

1.技術發展脈絡與熱點變遷

智能合約漏洞檢測技術的演進呈現出 “從單一技術到混合方法、從理論到工程” 的鮮明特點。早期研究聚焦單一技術的深度優化,如符號執行的路徑剪枝、模糊測試的種子變異;近年則更注重技術融合,例如 “模糊測試 + 符號執行” 的混合框架能兼顧效率與覆蓋率,“機器學習 + 靜態分析” 能提升模型可解釋性。

2.國內外研究差異深度剖析

?

?

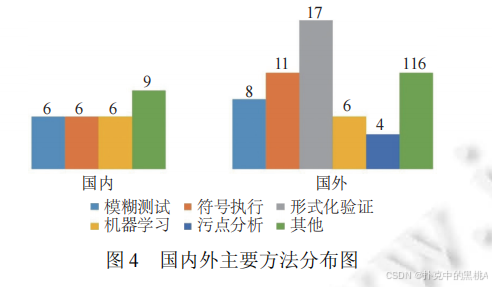

技術選擇偏好差異

國內研究特點

聚焦模糊測試(占國內論文 41%)和機器學習(22%),工具如 ContractFuzzer、EthPloit 注重工程實現和實際效果。例如清華大學團隊開發的 ContractFuzzer 針對工業界需求優化,支持批量檢測和報告生成,更易被企業采用;

國外研究特點

深耕符號執行(占國外論文 35%)和形式化驗證(10%),理論研究更深入。例如 MIT、斯坦福大學團隊發表的論文中,數學建模和算法證明占比更高,Securify、VeriSmart 的邏輯推理機制更嚴謹。

漏洞與平臺覆蓋差異

?

?

?

?

國內更關注區塊鏈特有漏洞:重入漏洞(占特性漏洞 45%)、gas 機制漏洞(23%)、權限管理漏洞(18%),這些漏洞在實際攻擊中出現頻率高,修復價值大;國外則兼顧傳統軟件漏洞(如整數溢出、緩沖區錯誤),研究范圍更全面。

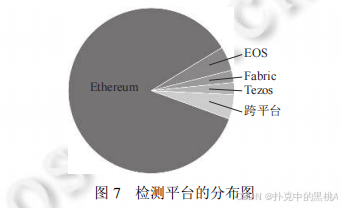

?

?

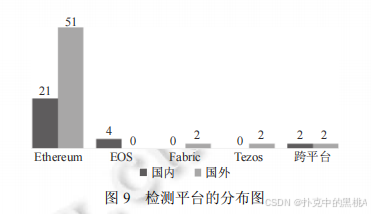

平臺覆蓋上,國內外均以以太坊為主(73%),但國內在跨平臺檢測(如 EOSIO、WASM)上布局更早。例如浙江大學團隊開發的工具支持 EOS 合約檢測,而國外工具仍以以太坊為核心,對其他平臺支持較少。

?

?

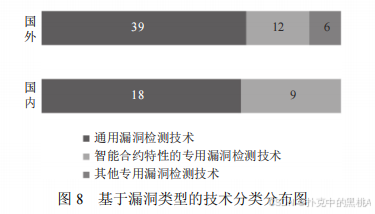

圖 8 進一步驗證了漏洞類型研究的差異:國內對區塊鏈特有漏洞的研究深度更高,而國外在傳統漏洞檢測上更全面,這種差異與國內外區塊鏈應用場景的側重有關 —— 國內 DeFi 應用更活躍,對實際攻擊中高頻出現的漏洞關注度更高。

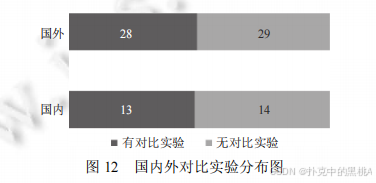

實驗數據與開源情況差異

?

?

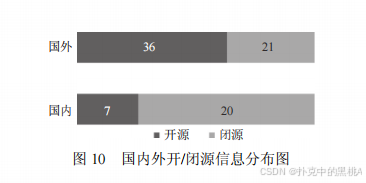

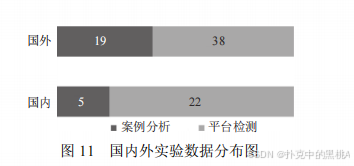

國內研究更注重實際效果驗證,偏好使用真實平臺的合約數據;國外則兼顧理論驗證,案例分析占比更高,這種差異反映了國內外研究導向的不同 —— 國內更偏向工程實踐,國外更注重理論創新。

?

?

開源生態上,國外工具的開源率顯著高于國內,這使得國外工具更易被復用和改進,形成良性循環。例如 Slither 開源后被全球數千開發者使用,衍生出多個優化版本;而國內工具多為閉源或學術原型,實際應用范圍有限。

?

?

再次強調,國內研究對真實平臺數據的依賴度高,這雖然能保證實驗的真實性,但也可能導致對特定平臺的過度適配,影響工具的泛化能力。

?

?

對比實驗方面,國內外比例相近,但國外對比的工具更多樣化,常與最新技術比較;國內則多與經典工具(如 Oyente)對比,缺乏與同類新工具的競爭分析,這與國內開源工具少、生態不完善有關。

?

?

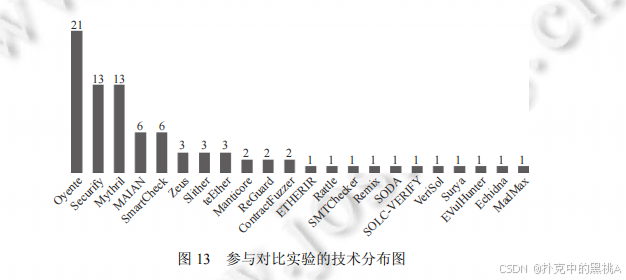

圖 13 顯示,符號執行和模糊測試是學術界的 “標桿技術”,這兩種方法的成熟度最高,檢測效果穩定,因此常被用作基準對比。而機器學習等新興技術由于穩定性不足,較少被用作對比基準,反映出新興技術仍需進一步驗證。

?

?

?

?

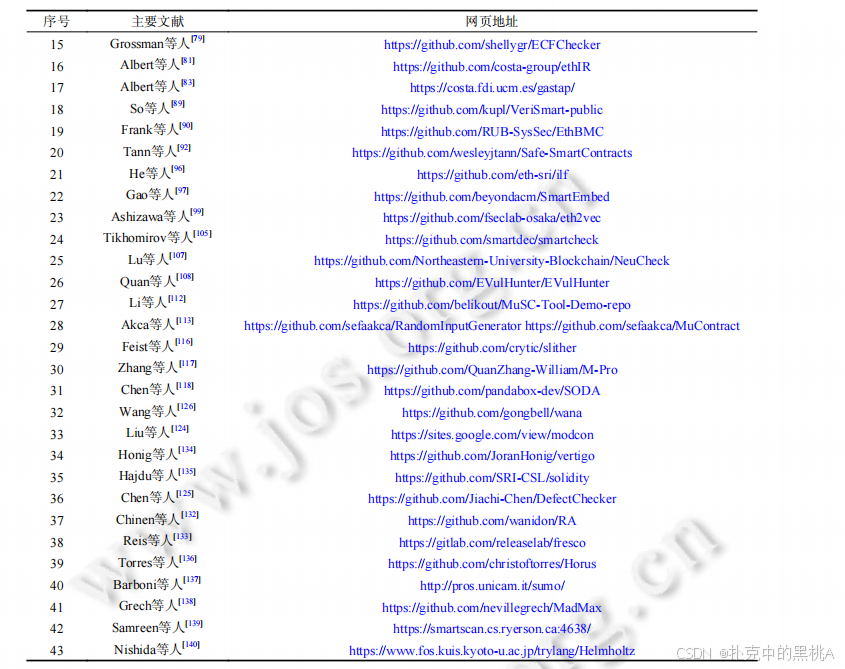

開源工具的差異直接影響技術傳播:國外 36 個開源工具形成了豐富的生態,Mythril、Slither 等被工業界廣泛采用;國內僅 7 個開源工具,且影響力有限,僅 ContractFuzzer 等少數工具被國際論文引用。

四.現存挑戰:智能合約安全的 “攔路虎”

盡管技術不斷進步,智能合約漏洞檢測仍面臨六大核心挑戰,這些挑戰也是未來研究的重要方向。

1.平臺與語言多樣化帶來的適配難題

以太坊、EOSIO、Hyperledger Fabric 等平臺的虛擬機架構差異大:EVM 基于棧式架構,EOSIO 基于 WASM,Fabric 支持多種語言。Solidity、Vyper、Michelson 等語言的語法語義不同,導致檢測工具難以跨平臺復用。例如針對 EVM 字節碼的符號執行工具無法直接分析 WASM 字節碼,需重新開發解析器和語義模型。

解決方案:設計中間表示層(IR)適配不同虛擬機,將各類字節碼轉換為統一 IR 后再檢測。例如 LLVM IR 可作為中間層,但需針對區塊鏈特性擴展,支持 gas 計算、跨合約調用等特有操作。

2.各類方法的固有局限性

模糊測試

路徑覆蓋率低(平均僅 40%-60%),對復雜邏輯漏洞(如業務邏輯錯誤)漏報率高,且依賴大量測試時間;

符號執行

面對 15 個以上條件判斷就會路徑爆炸,求解器耗時呈指數增長,實際檢測中常需人工干預剪枝;

形式化驗證

需人工編寫安全規范,自動化程度不足,普通開發者難以掌握,且驗證大型合約時內存消耗過大;

機器學習

依賴高質量標注數據集,對未知漏洞(零日漏洞)檢測能力弱,且模型決策難以解釋,不利于漏洞修復。

解決方案:

發展混合方法,結合不同技術優勢。例如 “模糊測試 + 符號執行”:用模糊測試快速覆蓋簡單路徑,符號執行深入分析高風險路徑;“機器學習 + 靜態分析”:用靜態分析提取特征增強模型輸入,提升檢測精度和可解釋性。

3.高誤報與漏報率問題

由于漏洞特征復雜(如重入漏洞需結合調用順序、狀態鎖定、權限驗證等多因素),現有工具誤報率常達 30% 以上。例如某商業工具檢測 100 個合約,30 個 “漏洞” 實為正常邏輯(如故意設計的跨合約協作);漏報率則因漏洞類型而異,整數溢出漏報率約 15%,業務邏輯漏洞漏報率高達 40%。

解決方案:

1.引入上下文感知分析,結合合約業務場景判斷漏洞真實性;

2.構建漏洞特征知識庫,通過規則庫過濾常見誤報;

3.開發交互式檢測工具,允許人工標記漏報 / 誤報,動態優化模型。

4.漏洞利用率低與復合攻擊檢測難

多數工具僅能發現漏洞存在,無法生成利用代碼或驗證漏洞可利用性。攻擊者利用漏洞往往需要多合約配合、特定交易順序、鏈下數據操縱等條件,自動化生成利用方案仍是難點。例如檢測到某合約存在重入漏洞,但無法確定是否有合適的攻擊合約配合,導致修復優先級難以判斷。

復合攻擊(如重入 + 閃電貸 + 權限繞過)結合多個漏洞,現有工具多聚焦單一漏洞檢測,難以識別攻擊鏈。2021 年多個 DeFi 攻擊事件均為復合攻擊,傳統工具未能提前預警。

解決方案:

1.開發漏洞可利用性評估模塊,自動生成簡化利用代碼;

2.構建攻擊圖模型,模擬攻擊者可能的復合攻擊路徑;

3.結合鏈上交易數據,分析歷史攻擊模式,預測新型復合攻擊。

5.大規模合約審計效率低下

面對百萬級合約規模(僅以太坊就有超 3000 萬個部署合約),現有工具檢測效率不足。單個合約平均檢測耗時超 10 分鐘,某安全公司檢測 47518 個合約耗時達數月,難以應對實時審計需求。此外,工具輸出的漏洞報告需人工確認,專業審計師缺口大,進一步降低效率。

解決方案:

1.優化算法降低時間復雜度,例如采用增量分析,僅重新檢測代碼變更部分;

2.開發分布式檢測框架,利用云計算并行處理大規模合約;

3.引入分級檢測策略,先快速篩查高危合約,再深度審計,提高資源利用率。

6.缺乏統一標準與評估體系

目前行業缺乏統一的漏洞分類標準和性能評估指標,不同工具的檢測結果難以對比。例如同樣檢測 “重入漏洞”,工具 A 定義為 “外部調用后修改狀態”,工具 B 定義為 “未使用重入鎖”,導致檢出結果差異大。評估指標也不統一,有的用準確率,有的用 F1 分數,缺乏橫向比較基礎。

解決方案:

1.制定智能合約漏洞分類標準(如擴展 CWE 標準),統一漏洞定義;

2.建立公開評測平臺和基準數據集,定期舉辦漏洞檢測競賽;

3.定義核心評估指標(檢出率、誤報率、檢測時間、可擴展性),規范實驗報告。

五.未來方向:構建更堅固的 “安全防線”

針對上述挑戰,論文提出六大改進思路,這些方向也是當前學術界和工業界的研究熱點。

1.完善安全開發全流程融入

將漏洞檢測融入開發全生命周期,而非僅作為部署前的 “一次性檢查”:

設計階段

制定 Solidity 編碼標準(如 ConsenSys 的《Smart Contract Best Practices》),禁止 “外部調用前未鎖定狀態”“使用 tx.origin 驗證權限” 等危險模式;

編碼階段

開發 IDE 插件實時檢測漏洞,如 VS Code 的 Slither 插件、Remix IDE 的靜態分析模塊,在編寫代碼時即時提示風險;

測試階段

將模糊測試、符號執行集成到 CI/CD 流程,每次代碼提交自動觸發檢測,例如通過 GitHub Actions 配置 ContractFuzzer 自動運行;

部署后

監控合約異常行為(如異常轉賬、高頻外部調用),結合鏈上數據分析發現潛在漏洞利用。

2.改進現有檢測方法效能

模糊測試優化

結合遺傳算法和強化學習優化測試用例生成,優先覆蓋高危路徑(如包含 CALL、SUICIDE 指令的路徑);引入自適應超時機制,為復雜函數分配更多測試時間;

符號執行優化

通過污點分析標記關鍵變量,剪枝無關路徑;采用增量符號執行,僅重新分析代碼變更部分;開發輕量級求解器,降低內存消耗;

形式化驗證優化

自動生成安全規范,例如從代幣合約代碼中提取 “余額守恒”“總供應量不變” 等默認規范;開發交互式驗證工具,降低人工參與門檻;

機器學習優化

融合代碼語義信息(如控制流圖、數據流圖特征),提升模型可解釋性;利用聯邦學習解決數據隱私問題,聯合多家機構訓練模型。

3.構建標準數據集與評估體系

高質量數據集

建立包含真實漏洞的標注數據集,覆蓋不同平臺(以太坊、EOS)、語言(Solidity、Vyper)和漏洞類型,標注信息包括漏洞位置、觸發條件、利用方式;

統一評估指標

定義核心指標體系:漏洞檢出率(不同類型漏洞的檢出能力)、誤報率(正常代碼被標記為漏洞的比例)、檢測時間(單個合約平均耗時)、可擴展性(處理大規模合約的能力);

公開評測平臺

搭建類似 “智能合約漏洞檢測挑戰賽” 的平臺,定期更新測試集,邀請研究者提交工具,自動生成評估報告,促進技術交流。

4.跨平臺與未知漏洞檢測突破

跨平臺檢測技術

設計中間表示層適配不同虛擬機,開發通用漏洞檢測引擎;建立平臺特性知識庫,針對 EVM、WASM 等的特有機制定制檢測規則;

未知漏洞檢測

用遷移學習解決新漏洞樣本不足問題,從已知漏洞遷移模型知識;開發異常檢測模型,識別與正常代碼模式偏離的可疑片段;結合自然語言處理,從開發者文檔、社區討論中挖掘潛在漏洞特征。

5.自動化漏洞修復技術發展

從 “檢測漏洞” 向 “修復漏洞” 延伸,開發自動補丁生成工具:

模板化修復

為重入漏洞添加重入鎖,為整數溢出添加范圍檢查,為權限漏洞完善驗證邏輯;

基于示例的修復

學習歷史補丁,生成類似修復方案。例如分析 100 個重入漏洞的修復代碼,提煉出 “添加互斥鎖”“調整狀態修改順序” 等修復模式;

形式化修復驗證

修復后自動驗證是否徹底消除漏洞,且未引入新問題,確保補丁正確性。

6.輕量化與實時檢測技術落地

輕量化檢測工具

優化算法降低資源消耗,開發可在邊緣設備、區塊鏈節點上運行的輕量級工具,支持實時檢測;

鏈上實時監控

在區塊鏈節點中嵌入檢測模塊,分析每筆交易的執行軌跡,發現異常行為即時報警;

隱私保護檢測

結合零知識證明等技術,在不泄露合約代碼的前提下完成漏洞檢測,保護商業合約隱私。

六.開源工具與資源:實戰必備 “武器庫”

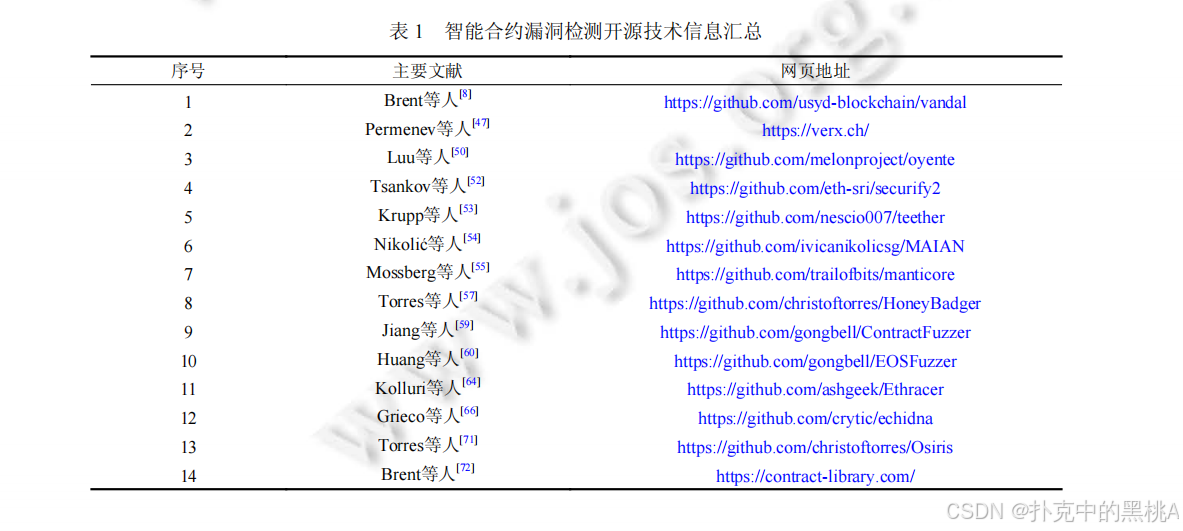

論文整理了 43 個開源工具,覆蓋各類檢測技術,以下為常用工具推薦及使用指南:

1.符號執行工具

Oyente

適合入門者使用,支持命令行檢測和漏洞報告生成。安裝命令:pip install oyente,檢測命令:oyente -s contract.sol,會輸出重入、整數溢出等漏洞位置;

Securify 2.0

準確率高,支持網頁版和本地部署。網頁版直接上傳合約代碼即可檢測,本地版需安裝 Docker,適合批量檢測。

2.模糊測試工具

ContractFuzzer

國內開發的工具,支持批量檢測以太坊合約。安裝需配置 Java 和 Solidity 環境,檢測命令:java -jar ContractFuzzer.jar -input contracts/ -output report/,生成 HTML 格式報告;

sFuzz

路徑覆蓋率高,適合復雜合約檢測。需從 GitHub 克隆源碼編譯,支持自定義測試時間和種子數量。

3.靜態分析工具

Slither

功能全面,支持 100 + 漏洞檢測規則。安裝命令:pip install slither-analyzer,檢測命令:slither contract.sol,輸出漏洞詳細信息和修復建議;

Mythril

集成符號執行和靜態分析,適合自動化流程。支持 API 調用,可嵌入 CI/CD pipeline。

4.形式化驗證工具

VeriSmart

專注算術漏洞檢測,需安裝 Z3 求解器。檢測命令:verismart contract.sol,輸出是否存在整數溢出、下溢等漏洞;

Certora Prover

商業級工具,提供免費社區版,支持復雜合約驗證,需編寫規范文件(.spec)。

這些工具可通過 GitHub 獲取,適合開發者在本地或 CI/CD 流程中集成,實現部署前自動化檢測。例如在 GitHub Actions 中配置 Slither,每次提交代碼自動檢測,確保代碼質量。

七.總結:安全是智能合約的生命線

智能合約漏洞檢測技術已從早期單一工具發展為多技術融合的體系,但面對不斷演化的攻擊手段,仍需持續創新。從國內外研究對比看,國內在工程化工具開發上優勢明顯,注重實際效果和工業界需求;國外在理論基礎研究上領先,數學建模和算法證明更深入。未來需加強理論與實踐結合,推動技術落地。

隨著區塊鏈應用從金融向供應鏈、物聯網、政務等領域擴展,智能合約安全將愈發重要。無論是開發者、審計師還是研究者,掌握漏洞檢測技術都是必備能力 —— 畢竟在代碼即法律的區塊鏈世界,安全漏洞就是 “法律漏洞”,而完善的檢測技術就是 “正義的防線”。

未來,隨著標準數據集建立、跨平臺技術成熟和 AI 模型升級,智能合約漏洞檢測將更加自動化、精準化,為區塊鏈生態保駕護航。但技術只是手段,構建 “安全開發文化”、完善責任機制(如第三方審計強制要求)、加強開發者安全培訓,才能從根本上減少漏洞風險。畢竟,最好的漏洞檢測是讓漏洞從未誕生。

通過本文對智能合約漏洞檢測技術的全面解析,希望能幫助讀者理解當前技術現狀、挑戰與趨勢,為參與智能合約安全實踐或研究提供參考。在區塊鏈技術快速發展的今天,安全始終是不可逾越的底線,讓我們共同筑牢智能合約的安全防線。

尾

本期技術解構至此。

論文揭示的方法論范式對跨領域技術實踐具有普適參考價值。下期將聚焦其他前沿成果,深入剖析其的突破路徑。敬請持續關注,共同深挖工程實現脈絡,淬煉創新底層邏輯,在學術與工程融合中洞見技術演進規律,推動領域范式持續進化。

)

)

|)

的界面和功能)

![[NCTF2019]True XML cookbook](http://pic.xiahunao.cn/[NCTF2019]True XML cookbook)