靶場使用

將壓縮包解壓到一個文件夾中,用虛擬機應用新建虛擬機,掃描虛擬機,掃描那個文件夾,就可以把虛擬機掃出來了,然后啟動虛擬機

這時候靶場啟動后,咱們現在要找到這個靶場。

靶場是網頁形式的,我們要找他,首先需要找到靶場的IP地址已經開發的端口才能訪問:

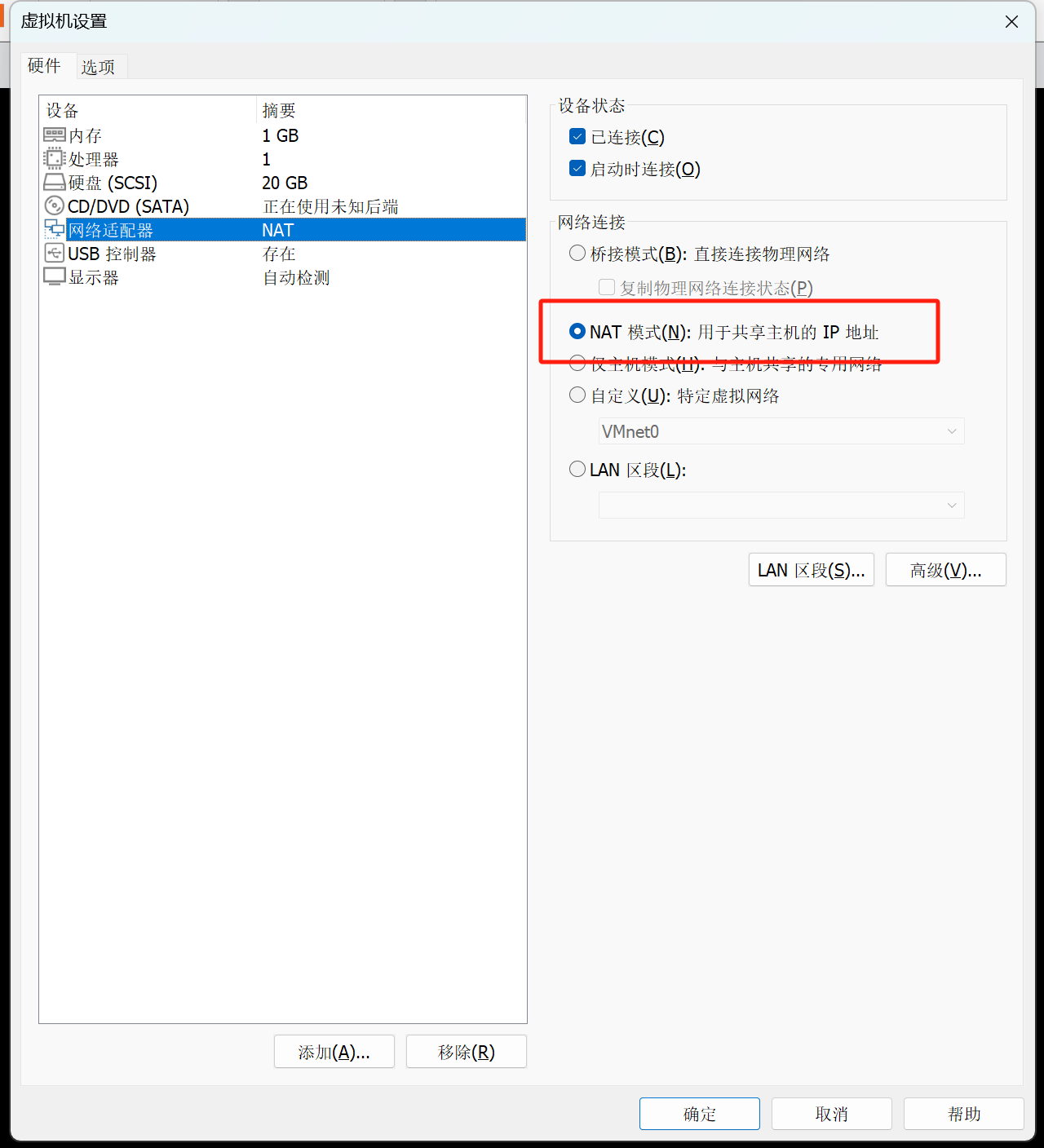

怎么找呢?我們看他的網段,查看該虛擬機的網絡連接形式,右鍵左側虛擬機名字,點設置,點網絡適配器:

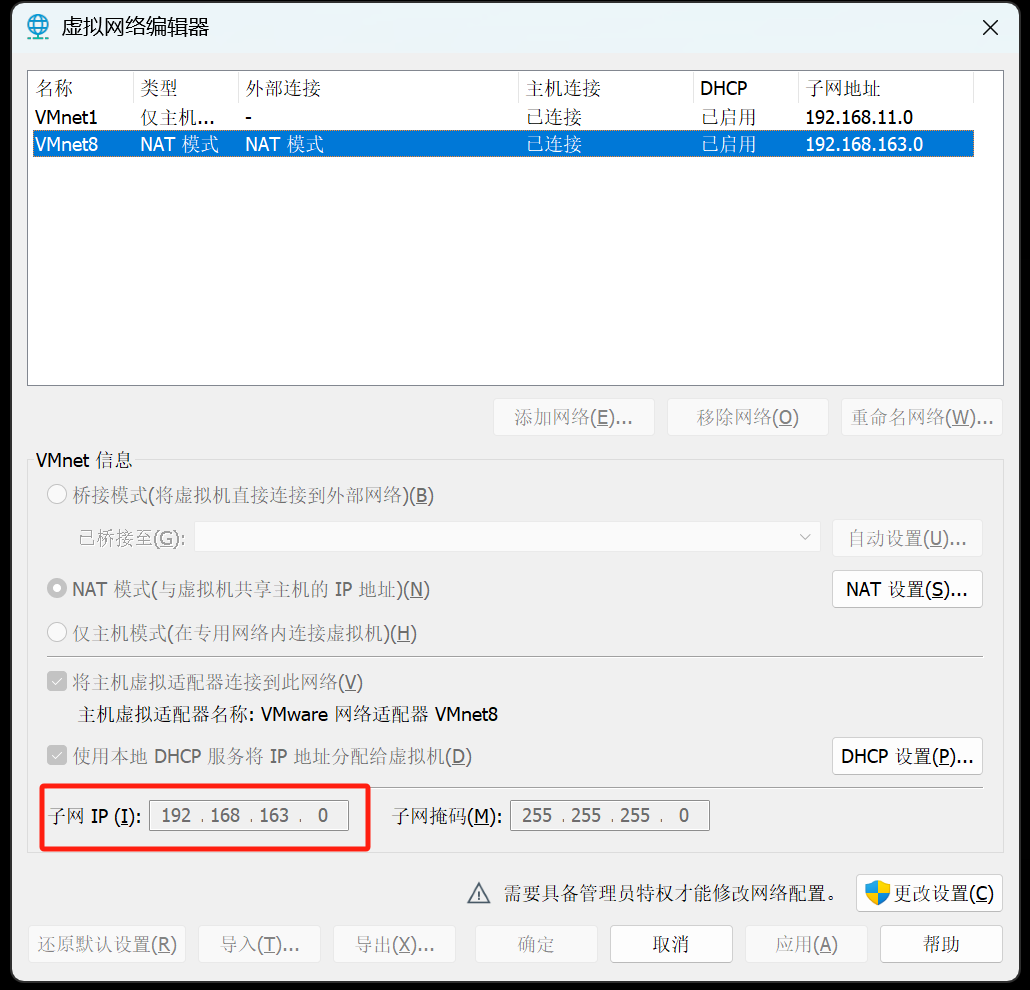

看出是nat模式。我們再點上方編輯,虛擬網絡編輯器,nat模式

看到子網為192.168.163.1-192.168.163.255

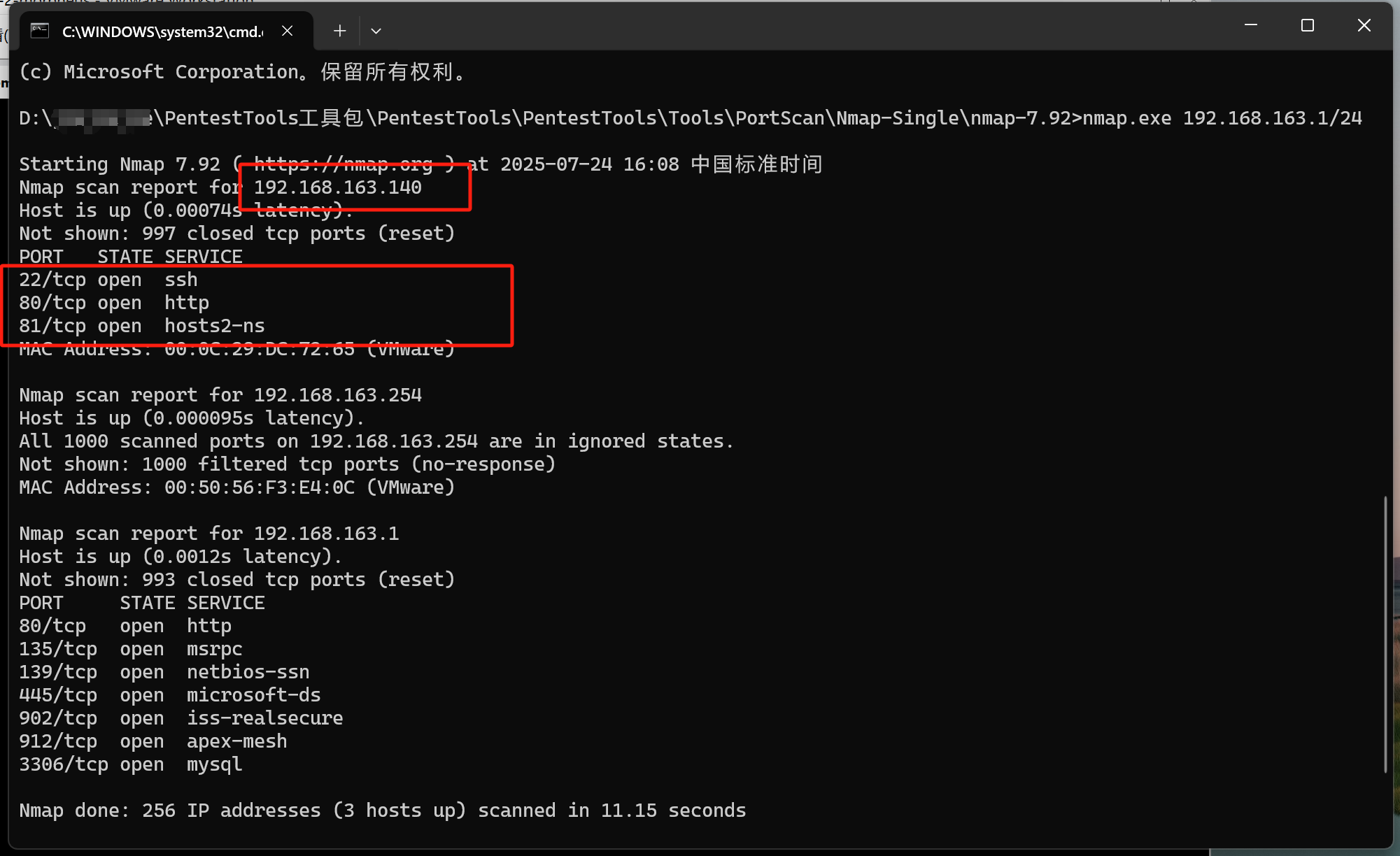

我們用Nmap工具掃描一下這個網段:命令:nmap.exe 192.168.163.1/24:

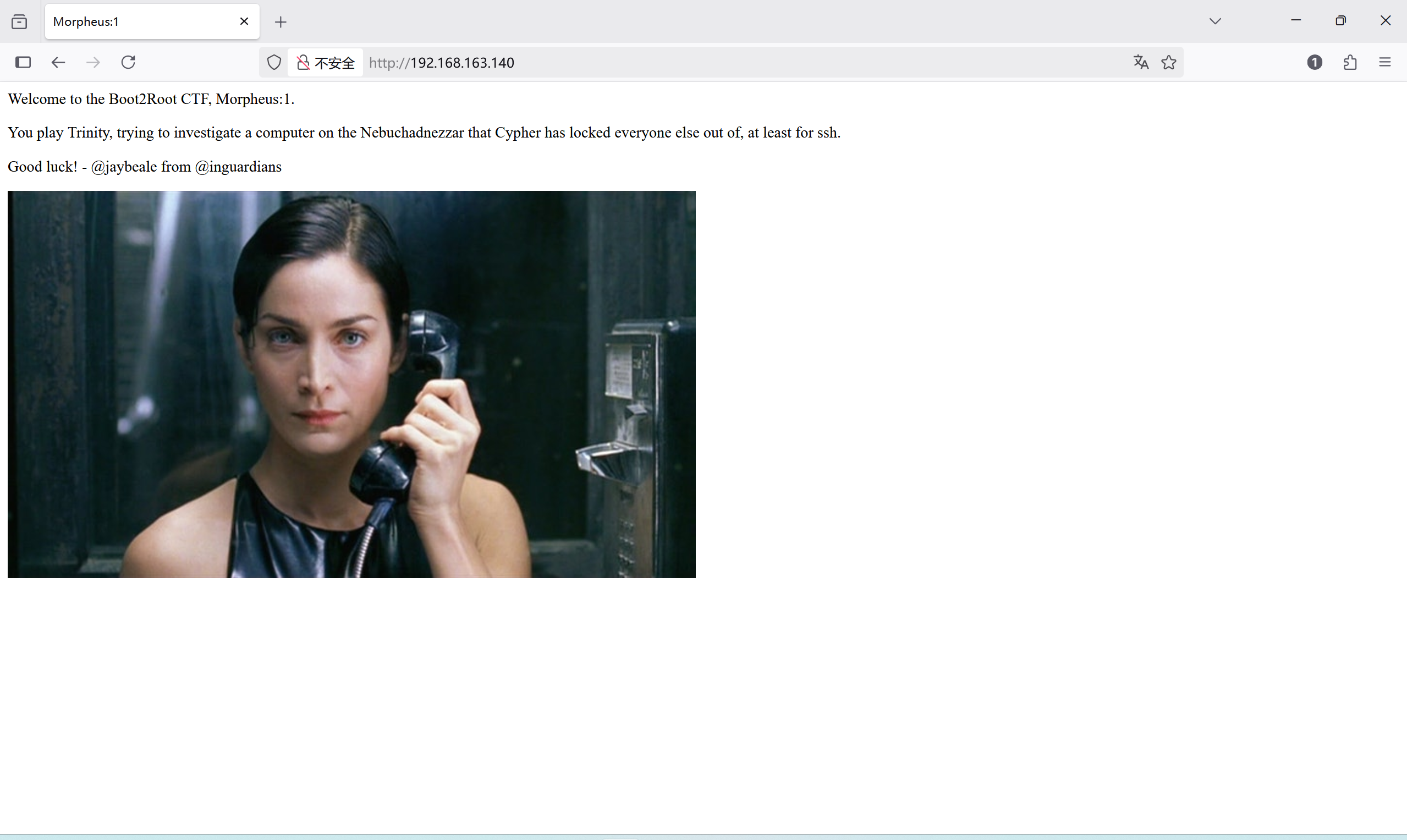

看見除了主機地址和廣播地址就是靶場地址了,咱們瀏覽器訪問一下,他的各個端口,發現就80的有用,頁面如下

靶場攻略

掃描頁面

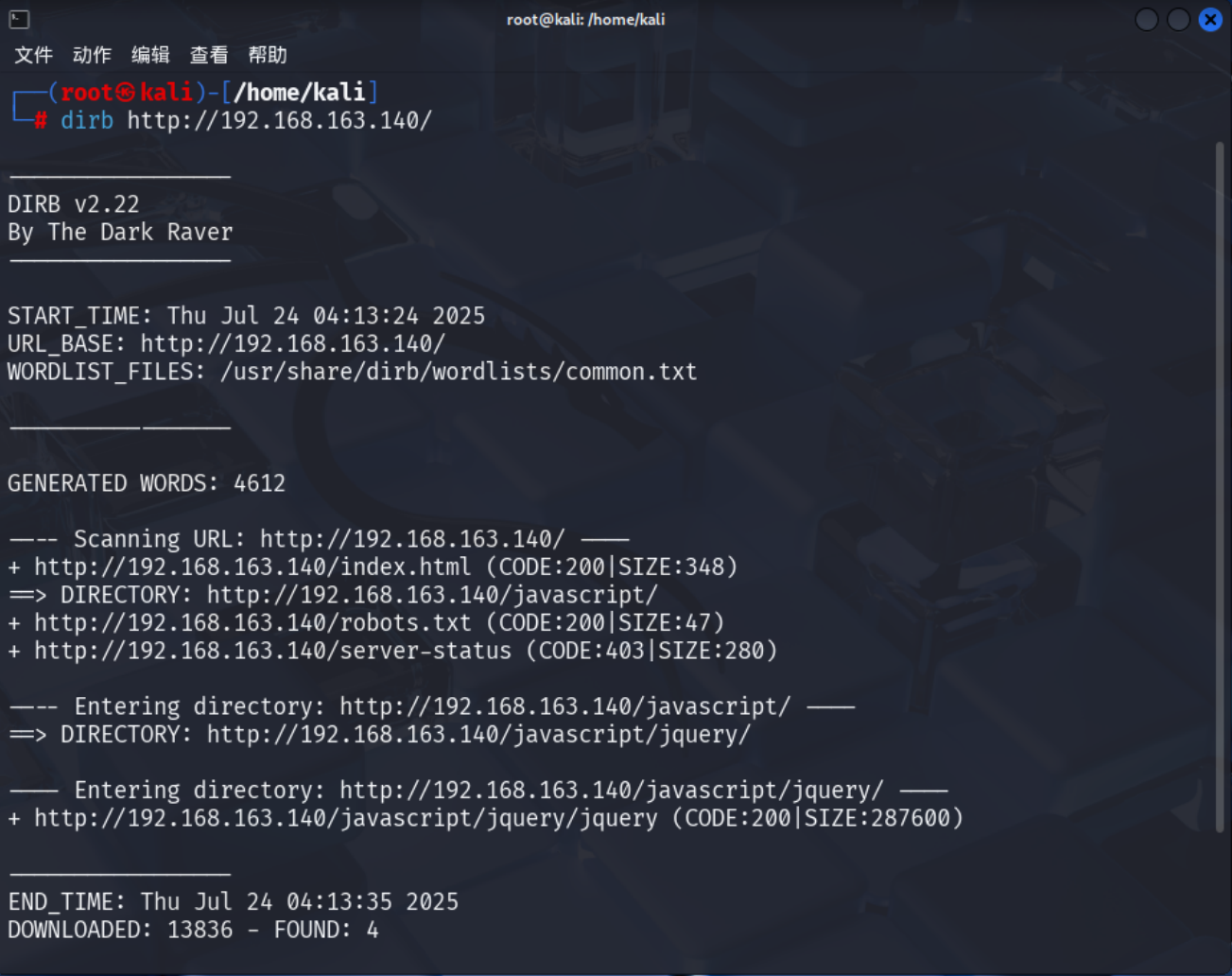

咱們用kali自帶的dirb工具掃一下他的頁面

掃出來四個,挨個訪問一下

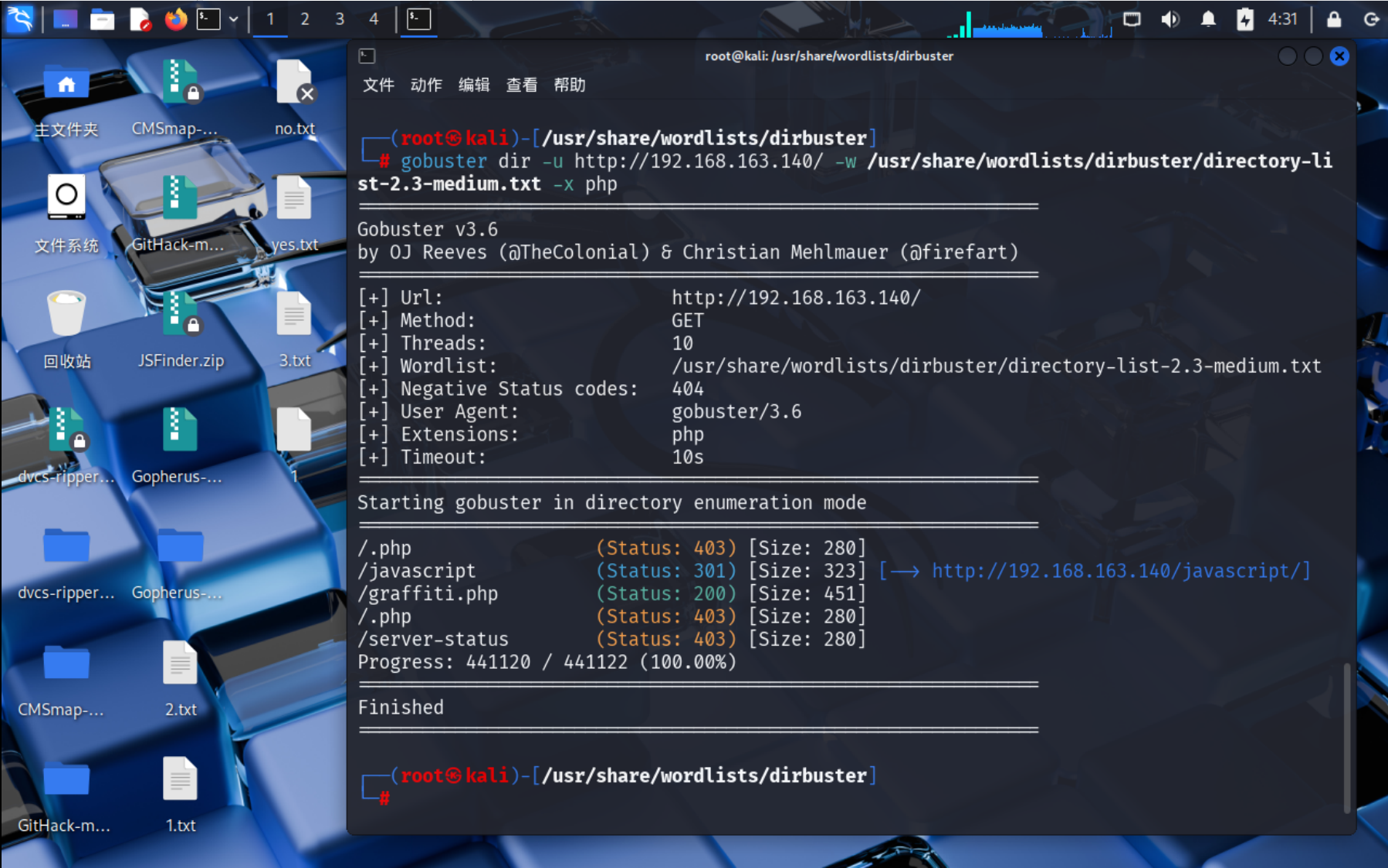

兩個出來了但是沒什么用,其他的是403,robots頁面提示我們繼續找,那可能是還有頁面沒有掃到,我們加大馬力使用gobuster 爆破工具

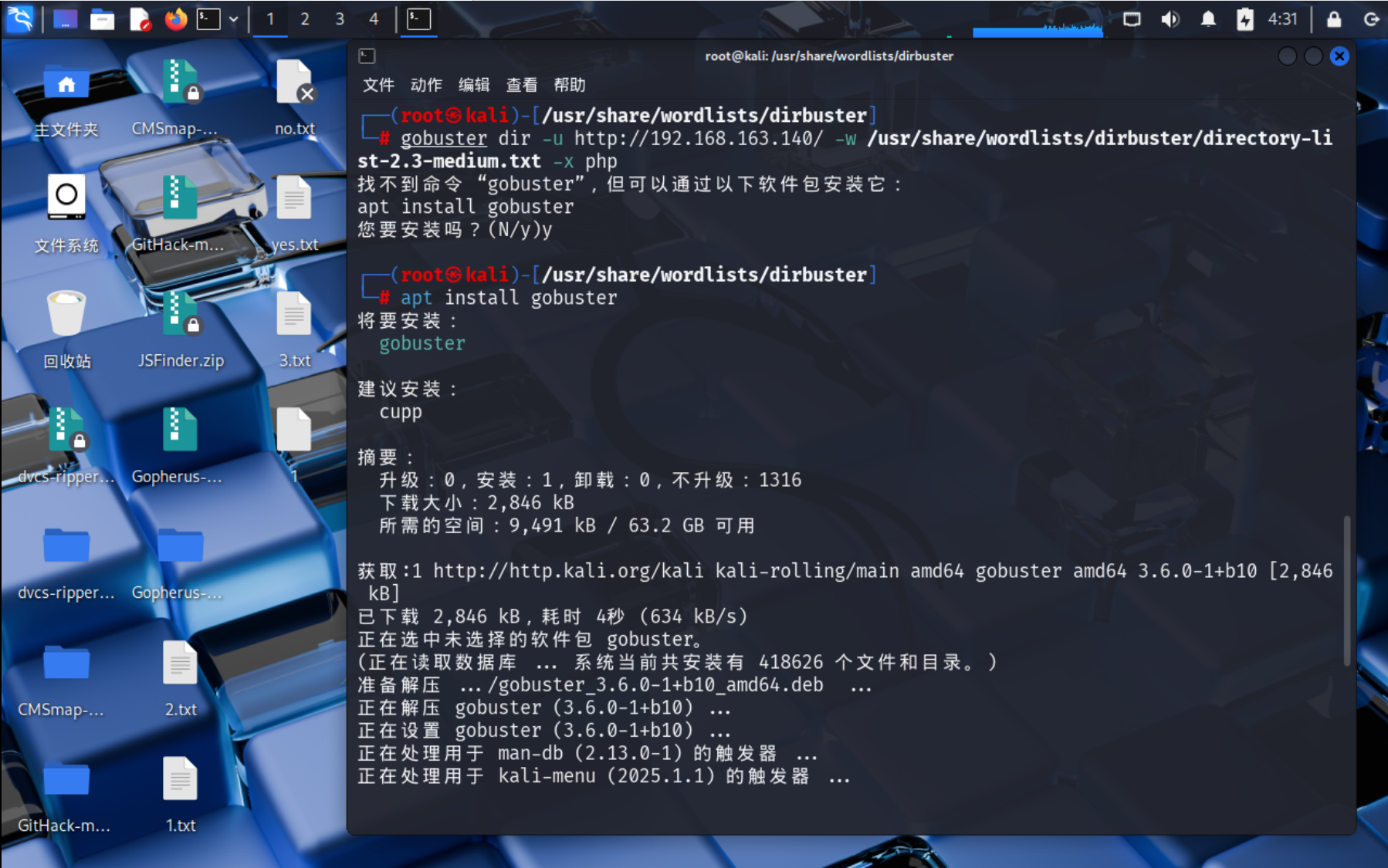

如果之前沒用過需要先下載,輸入apt install?gobuster

然后執行命令gobuster dir -u http://192.168.163.140/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

掃出來了五個頁面,挨個試一下就只有graffiti.php有用

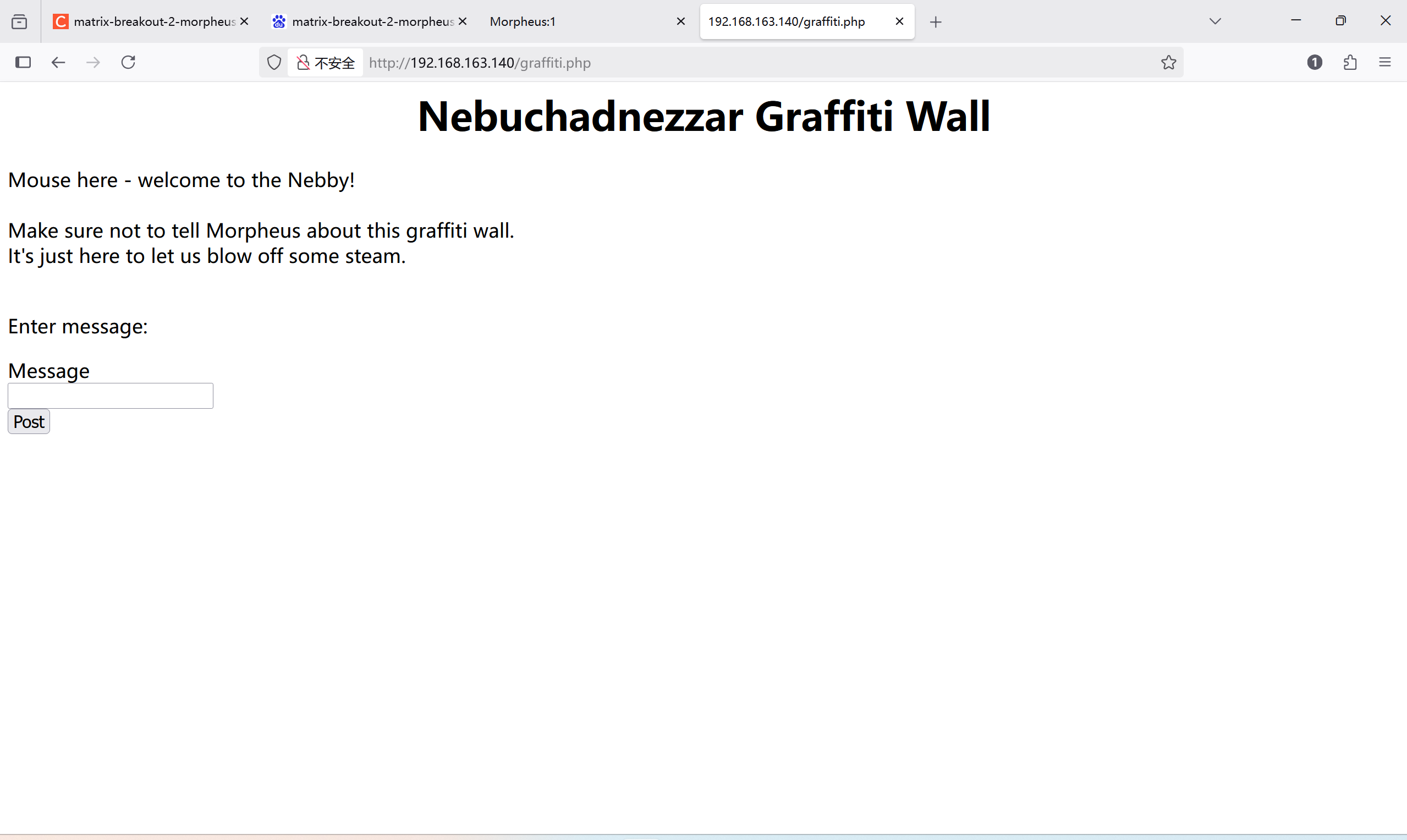

漏洞挖掘

看樣子這是一個留言板,那我們先試一下xss漏洞輸入<script>alert(1)</script>,會有彈窗。可以確定他有xss漏洞,xss漏洞可以用來竊取用戶cookie,如果你JavaScript水平足夠厲害你甚至可以控制其他用戶的瀏覽器!可惜博主JavaScript水平一般,這個靶場也只有博主一個人在用,就不演示了。

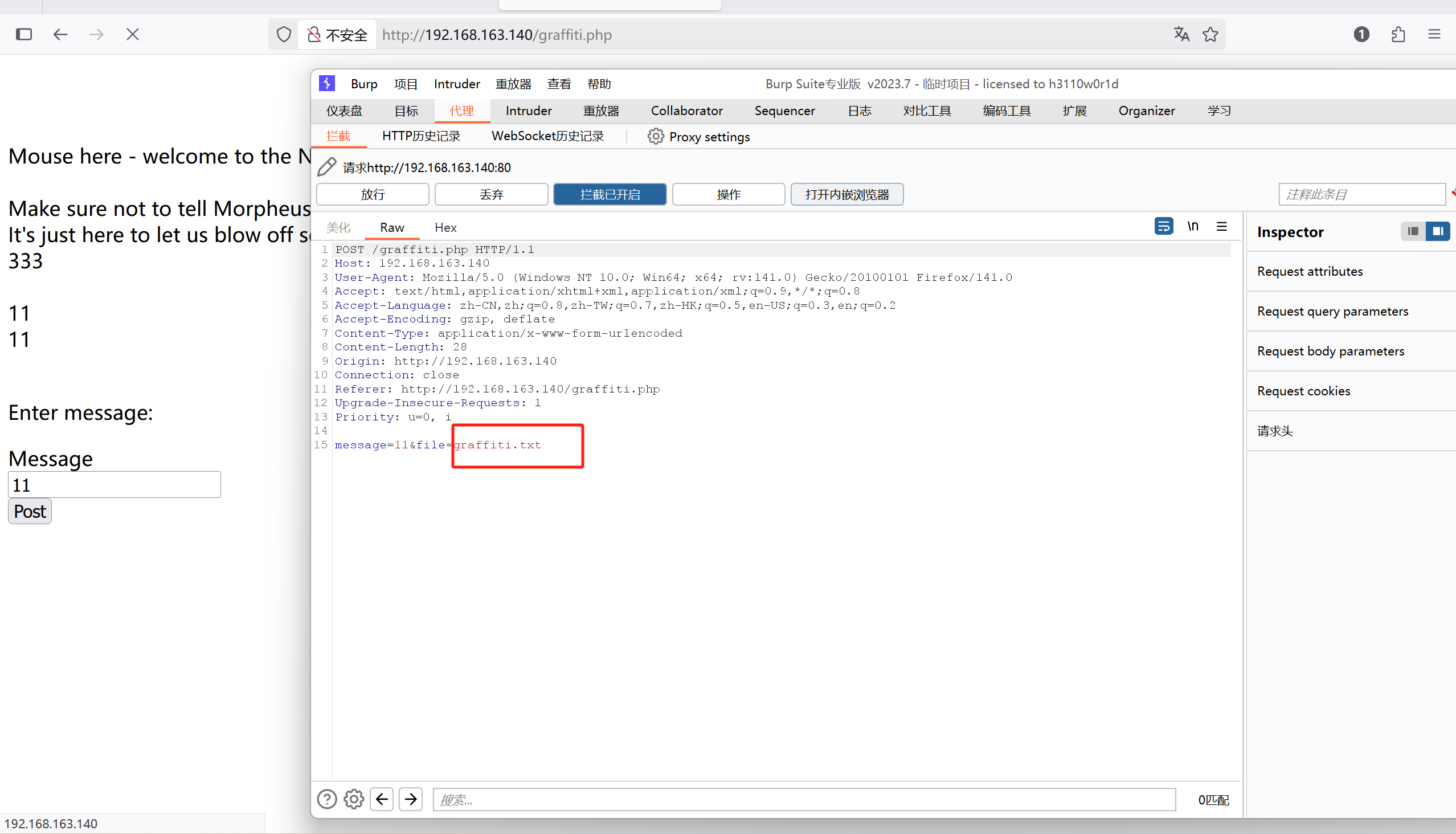

我們輸入11,抓個包看看

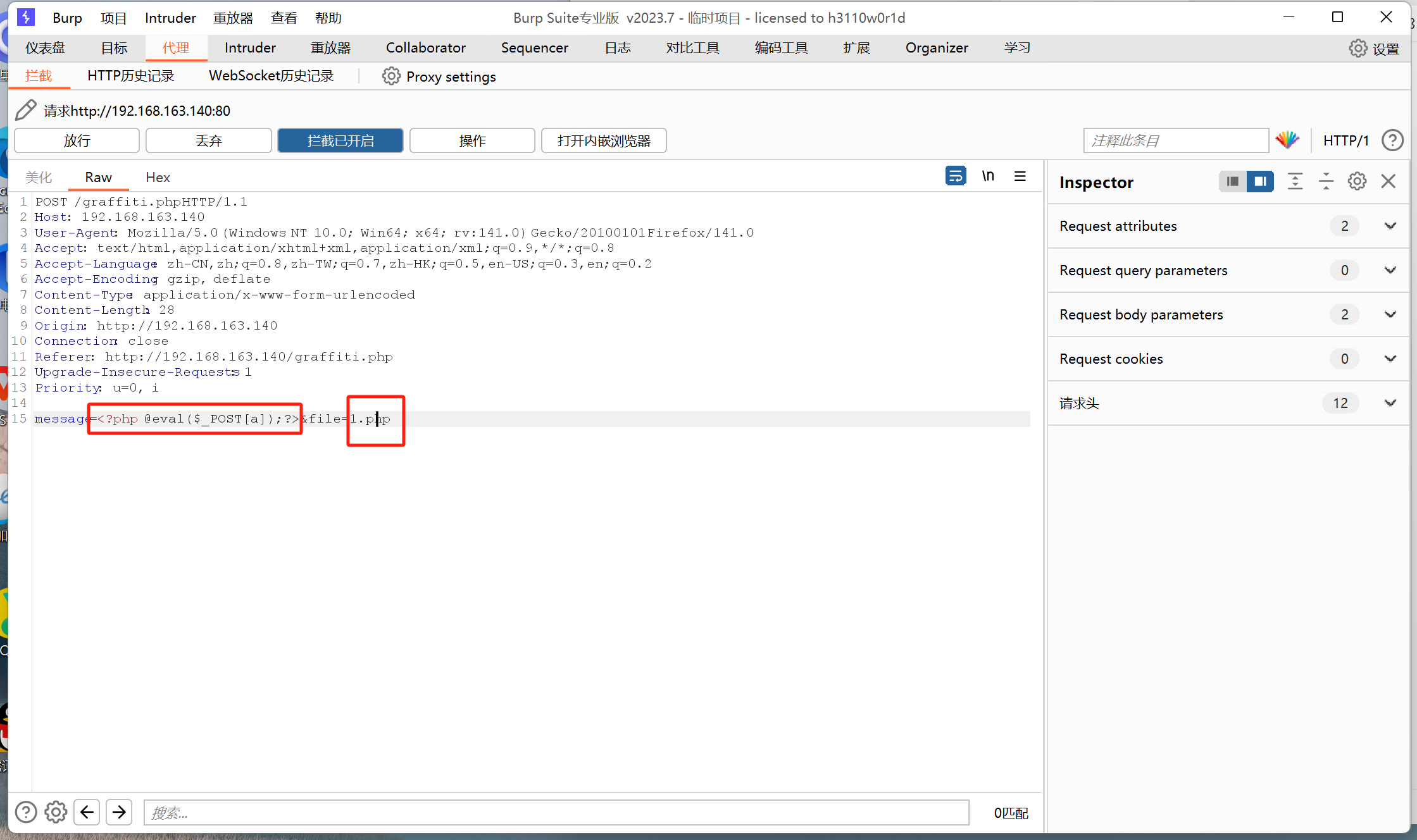

然后我們居然可以在數據包里看見輸入內容和輸入文件!我們那改一下,把輸入內容改成一句話木馬,把輸入文件改成1.php

訪問一下1.php

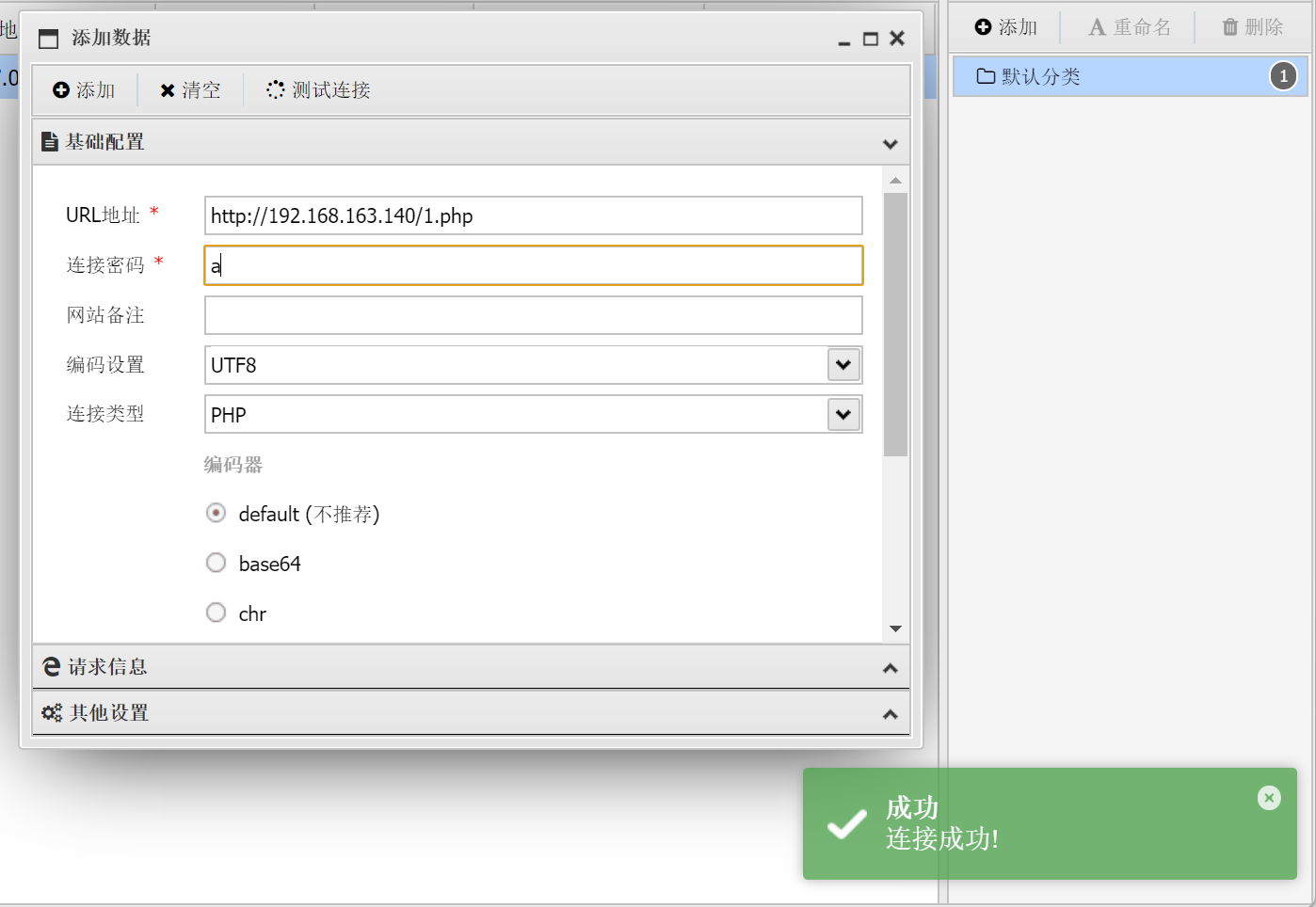

居然訪問到了,我們試著拿工具連一下

木馬連接成功。博主目前只學到了這里,后面的提權就不說了。

)

)

` 和 `destroy()` 的區別)

![[RPA] 日期時間練習案例](http://pic.xiahunao.cn/[RPA] 日期時間練習案例)

)

系統)