1.VB安裝

安裝地址:https://download.virtualbox.org/virtualbox/7.1.12/VirtualBox-7.1.12-169651-Win.exe

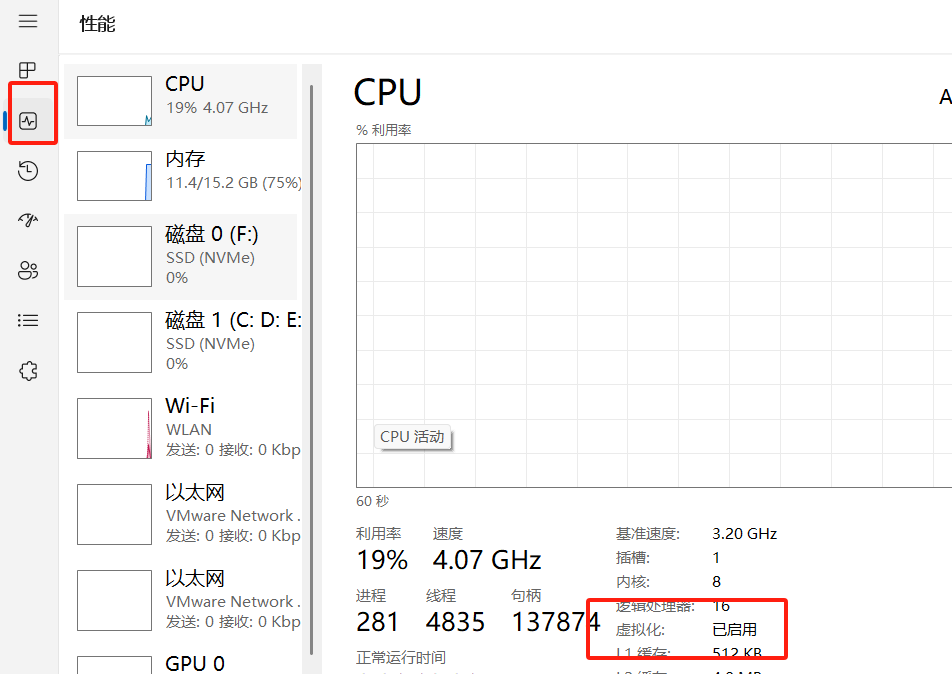

下載好后直接打開即可開始安裝。安裝前先打開任務管理器(搜索框直接搜索即可)查看性能里面的虛擬化是否打開。

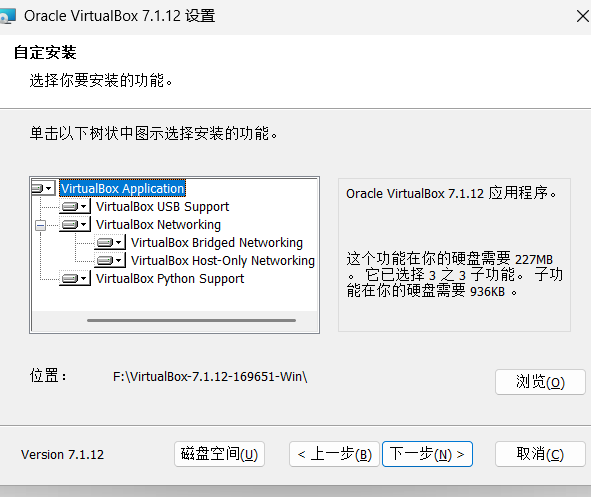

開始安裝。

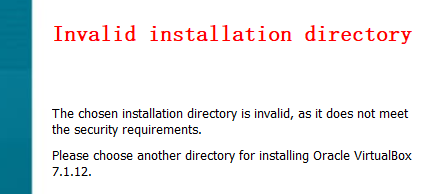

這里顯示安裝路徑有問題,VB的安裝路徑只能在系統盤中(自帶的內存,后續加的不可以),網絡斷開不需要管。

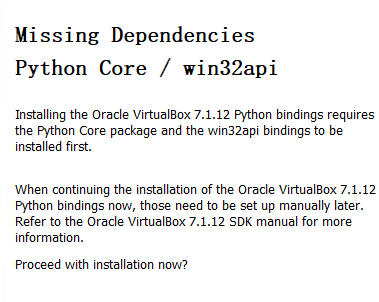

下述錯誤不用管,直接安裝后續用到在安。

安裝后就是這個頁面了。

2.下載靶機,安裝靶機

下載地址:https://download.vulnhub.com/webmachine/Web-Machine-N7.ova

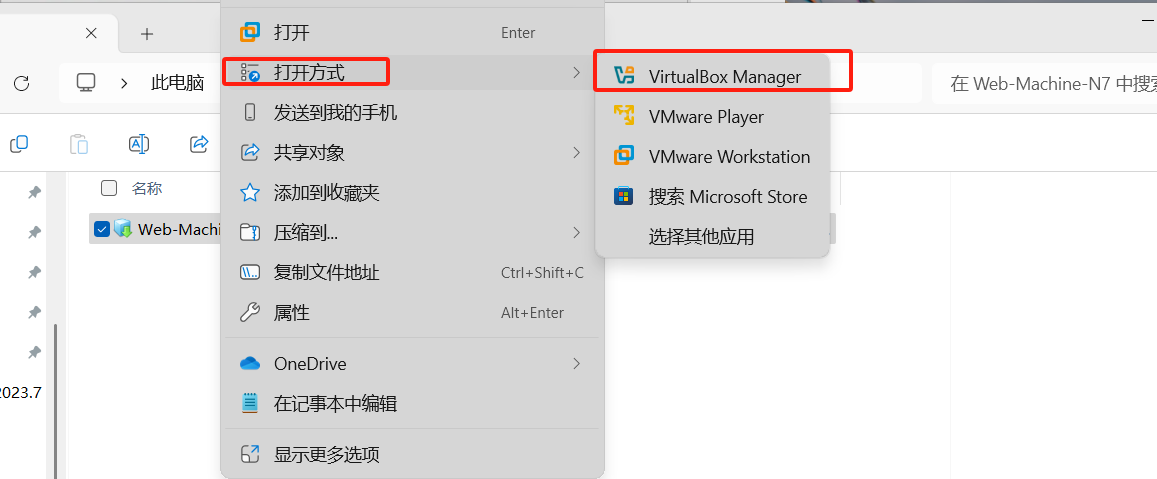

下載好后我們打開方式選擇VB因為VM打不開會報錯

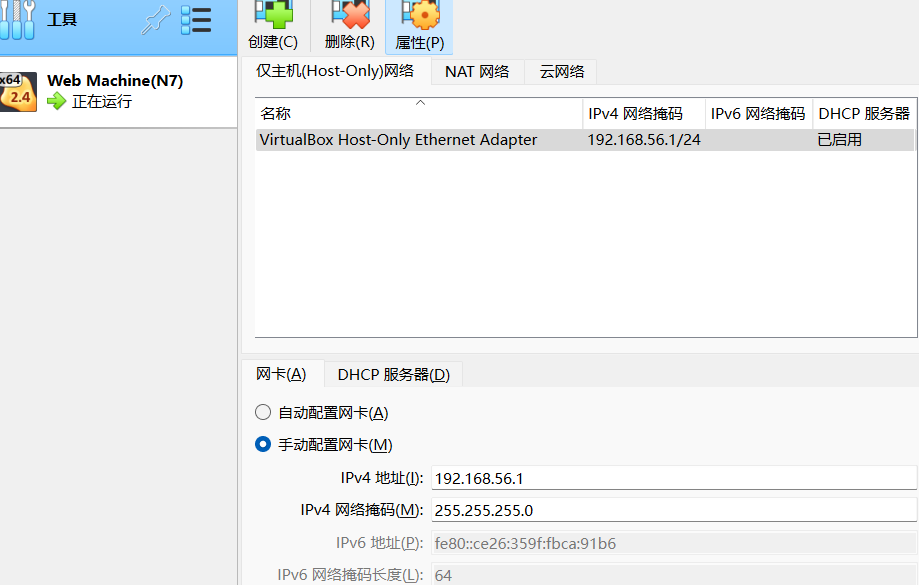

打開后配置我們的信息,選進主機連接方式,點擊工具查看僅主機網段我們一會要進行掃描。導入后我們點擊開啟將靶機啟動。

3.主機發現

我們的僅主機網段為192.168.56.0/24,使用御劍掃描。

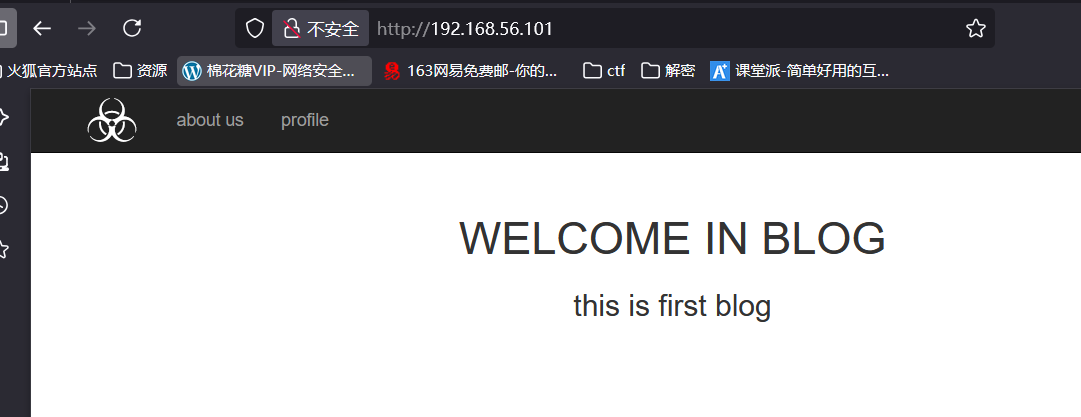

掃描出來訪問確定為我們的靶機。

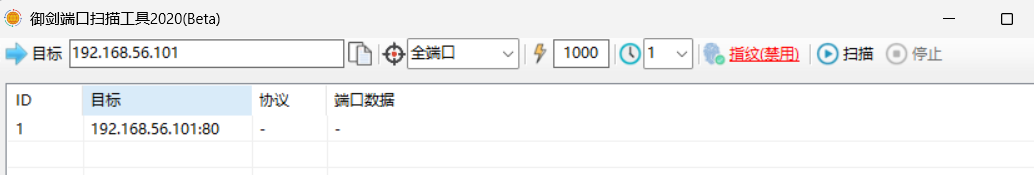

4.端口掃描

使用端口掃描工具進行掃描192.168.56.101,很稀奇的就開了一個80端口

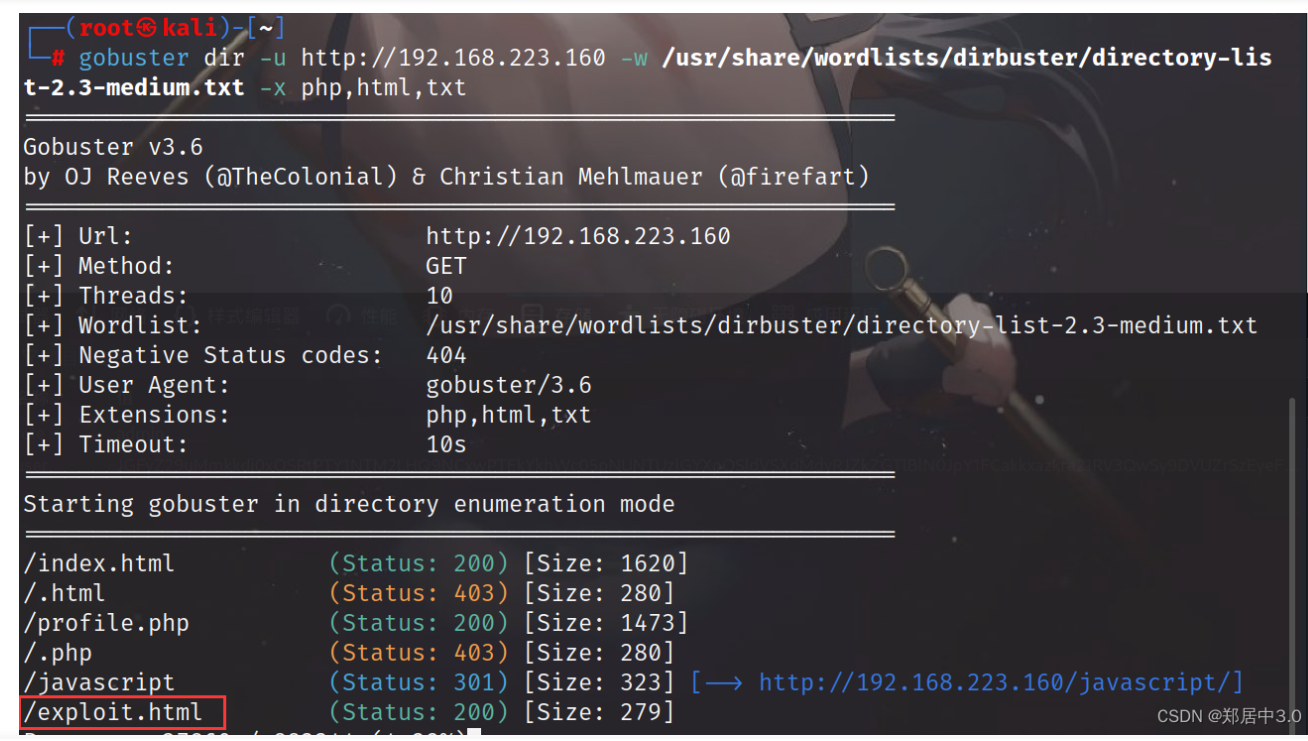

5.目錄掃描

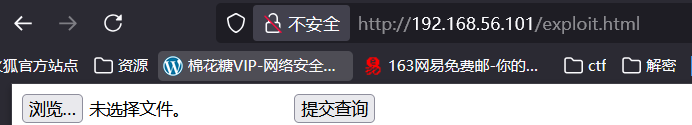

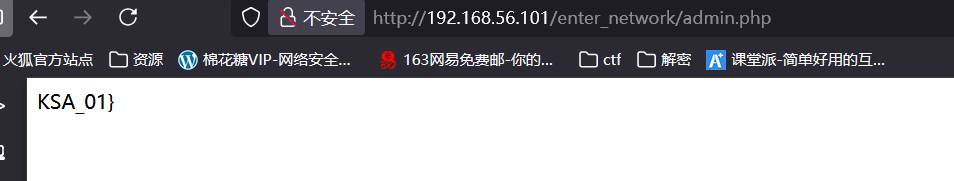

使用工具進行目錄掃描,掃描出來的目錄我們去嘗試訪問/enter_network、/enter_network/admin.php、/exploit.html、/profile.php和/javascript.js 可以發現/exploit.html是一個文件上傳的界面

6.嘗試攻擊

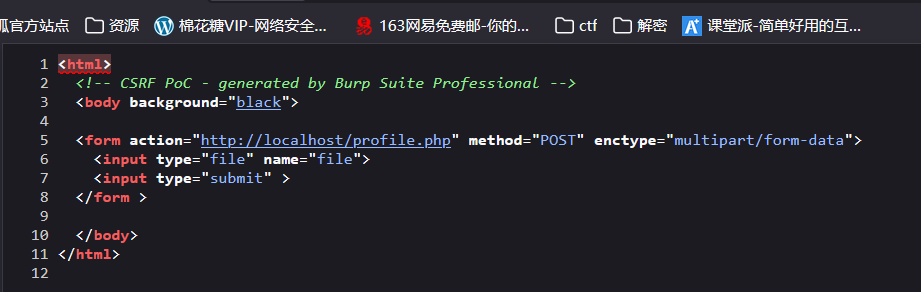

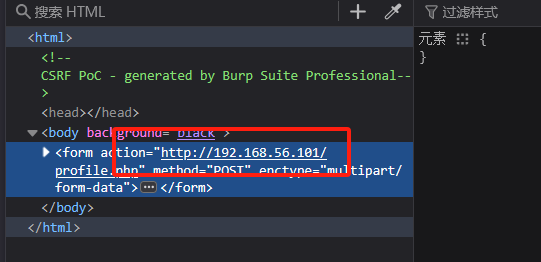

查看/exploit.html的源代碼發現CSRF漏洞

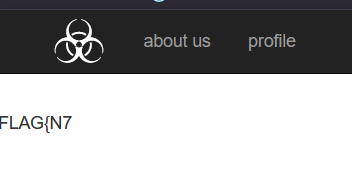

通過修改前端JS代碼找到一般的flag

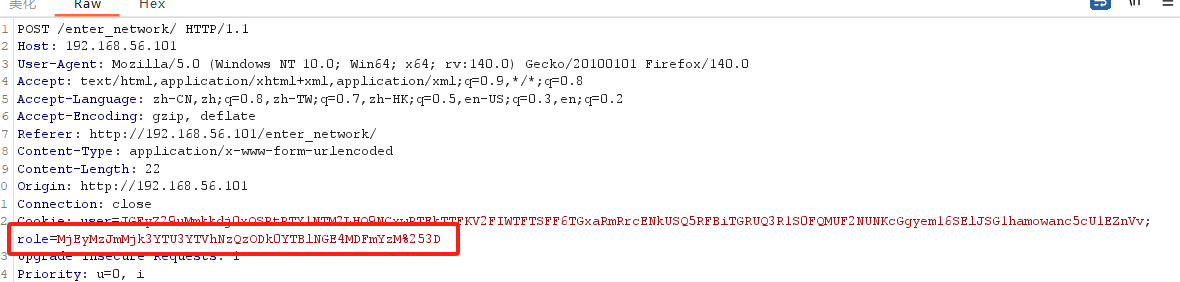

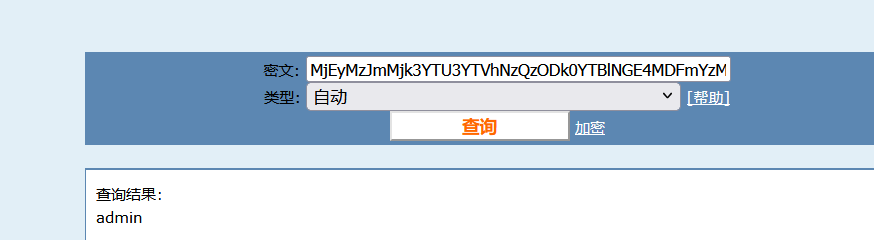

找/enter_network/這個目錄然后去訪問抓包,這里有一個role,我們去進行兩次URL解碼后MD5解出來為admin,然后我們去訪問/enter_network/admin.php抓包將Cookie里的role加上admin就可以得到另一半flag

以上就是全部過程。

:項目愿景與藍圖規劃)

)