文章目錄

- 1. 背景與概述

- 1.1 什么是速率限制

- 1.2 Go Rate Limiter 的定義與價值

- 2. 核心思想與設計理念

- 2.1 令牌桶算法的基本原理

- 2.2 惰性評估設計

- 2.3 多種處理策略的平衡

- 2.4 簡單易用的偶發控制

- 3. 架構設計與組件

- 3.1 整體架構

- 3.2 Limiter 組件

- 3.3 Reservation 組件

- 3.4 Limit 類型

- 3.5 Sometimes 組件

- 4. 工作流程詳解

- 4.1 Limiter 的令牌計算流程

- 4.2 Limiter 的三種操作模式流程

- 4.2.1 Allow 模式(非阻塞拒絕)

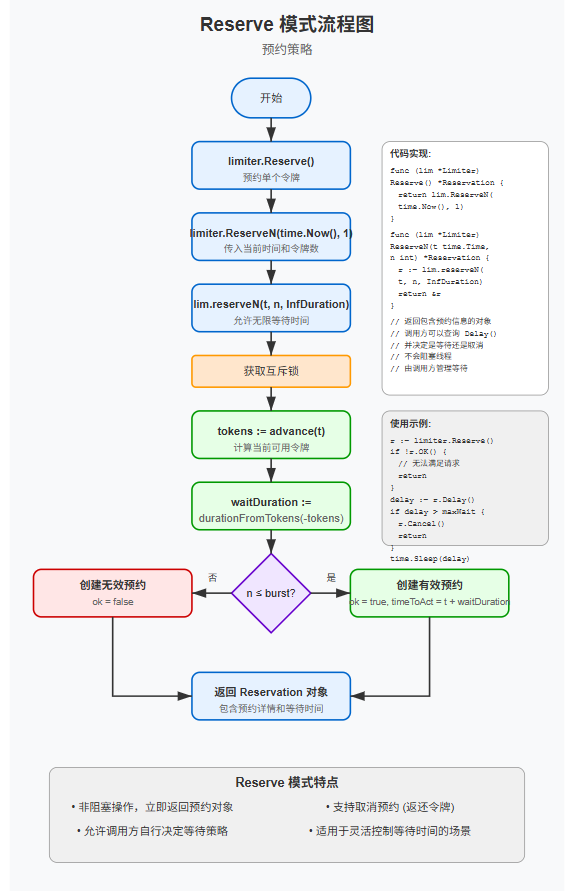

- 4.2.2 Reserve 模式(預約)

- 4.2.3 Wait 模式(阻塞等待)

- 4.3 核心預約邏輯

- 4.4 取消預約的流程

- 4.5 Sometimes 的控制流程

- 5. 算法優勢與應用場景

- 5.1 令牌桶算法的優勢

- 5.2 與其他限流算法的比較

- 5.3 適用場景分析

- 5.3.1 Limiter 適用場景

- 5.3.2 Sometimes 適用場景

- 6. 實現與接口設計

- 6.1 公共接口設計

- 6.1.1 Limiter 創建與配置接口

- 6.1.2 Limiter 操作接口

- 6.1.3 Reservation 接口

- 6.1.4 Sometimes 接口

- 6.2 線程安全性設計

- 6.3 靈活的時間控制

- 7. 性能考量與優化

- 7.1 時間復雜度分析

- 7.2 內存使用分析

- 7.3 并發性能考慮

- 7.4 優化建議

- 8. 使用實例與最佳實踐

- 8.1 基本使用示例

- 8.1.1 使用 Allow 模式(快速拒絕)

- 8.1.2 使用 Wait 模式(阻塞等待)

- 8.1.3 使用 Reserve 模式(延遲執行)

- 8.1.4 使用 Sometimes 控制執行頻率

- 8.2 高級用例

- 8.2.1 動態調整速率限制

- 8.2.2 多級限流控制

- 8.2.3 優雅響應速率限制

- 8.3 限流最佳實踐

- 8.3.1 確定合適的限流參數

- 8.3.2 不同場景的限流策略選擇

- 8.3.3 常見錯誤與防范

- 9. Sometimes 的使用模式

- 9.1 基本使用模式

- 9.2 典型應用場景

- 9.2.1 日志采樣

- 9.2.2 定期健康檢查

- 9.2.3 漸進式功能發布

- 9.3 Sometimes 與其他控制機制的比較

- 10. 實現細節與源碼解析

- 10.1 惰性評估的實現

- 10.2 令牌計算的單位轉換

- 10.3 線程安全的實現方式

- 10.4 Sometimes 的實現解析

- 11. 實際項目應用案例

- 11.1 HTTP API 服務限流

- 11.2 后臺作業處理器限流

- 11.3 日志采樣與監控系統

- 12. 擴展與高級主題

- 12.1 分布式限流

- 12.1.1 基于 Redis 的分布式限流

- 12.1.2 分布式限流架構

- 12.2 自適應限流

- 12.3 令牌桶與漏桶對比

- 12.3.1 漏桶算法簡單實現

- 13. 性能基準測試

- 13.1 不同限流方法性能比較

- 13.1.1 Go Rate Limiter 性能分析

- 13.1.1.1 測試結果摘要

- 13.1.1.2 性能分析

- 13.2 并發性能測試

- Go Rate Limiter 并發性能分析

- 并行測試結果摘要

- 并行與串行性能對比

- 并行性能分析

- 鎖競爭影響分析

- 應用建議

- 14. 參考資料

1. 背景與概述

1.1 什么是速率限制

速率限制(Rate Limiting)是一種控制資源使用或服務請求頻率的技術,用于防止系統過載、資源耗盡或服務質量下降。它能確保系統以可預測的方式運行,即使在面對突發流量或惡意攻擊時也能保持穩定。

1.2 Go Rate Limiter 的定義與價值

Go 的 rate 包提供了兩種速率限制實現:

- 令牌桶算法(Token Bucket):通過

Limiter類型實現,允許在指定速率下處理請求,同時支持一定程度的突發流量 - 偶發操作控制(Sometimes):通過

Sometimes類型實現,以多種策略有選擇地執行操作

這些速率限制器在以下場景中具有重要價值:

- API 訪問控制

- 資源使用管理

- 防止系統過載

- 流量整形

- 服務質量保證

- 防止濫用和 DoS 攻擊

2. 核心思想與設計理念

Go Rate Limiter 的核心思想可概括為:

2.1 令牌桶算法的基本原理

[外鏈圖片轉存中…(img-1or5m0sC-1746597094937)]

- 穩定的令牌產生速率:以固定速率向桶中添加令牌

- 可控的突發處理能力:桶有一個最大容量(burst),允許短時間內處理超過平均速率的請求

- 無令牌時的靈活處理策略:允許拒絕、等待或預約未來的令牌

2.2 惰性評估設計

- 按需計算令牌數量:不是實時往桶中添加令牌,而是請求時才計算累積的令牌數

- 減少資源消耗:避免了定時更新令牌數量的開銷

- 精確的時間控制:使用納秒級精度計算令牌累積

2.3 多種處理策略的平衡

提供三種主要處理策略,滿足不同需求:

- 拒絕策略(Allow):無令牌時直接拒絕請求

- 等待策略(Wait):無令牌時阻塞等待

- 預約策略(Reserve):無令牌時返回預約信息,讓調用者自行決定如何處理

2.4 簡單易用的偶發控制

Sometimes 類型提供了一種簡單的機制控制操作執行頻率,基于:

- 首次執行次數控制:前 N 次總是執行

- 周期性執行控制:每 M 次執行一次

- 時間間隔控制:至少隔一段時間執行一次

3. 架構設計與組件

3.1 整體架構

Go Rate Limiter 主要由兩個獨立的限制器組成,它們解決不同場景的限流需求:

- Limiter:主要的限流器,基于令牌桶算法

- Sometimes:簡化的限流器,用于控制偶發操作

3.2 Limiter 組件

Limiter 是基于令牌桶算法的完整速率限制器,具有以下結構:

type Limiter struct {mu sync.Mutexlimit Limitburst inttokens float64last time.TimelastEvent time.Time

}

Limiter 的核心字段含義:

- mu:互斥鎖,確保并發安全

- limit:速率限制,表示每秒產生的令牌數

- burst:桶的容量,即最大可累積的令牌數

- tokens:當前桶中的令牌數

- last:上次更新令牌數的時間

- lastEvent:最近一次限速事件的時間(過去或未來)

關鍵方法:

// 基本方法:當有足夠令牌時允許事件發生,否則返回 false

func (lim *Limiter) Allow() bool// 等待方法:如果沒有足夠的令牌,會阻塞直到有足夠的令牌或上下文被取消

func (lim *Limiter) Wait(ctx context.Context) error// 預約方法:返回一個預約,指示多久后可以獲得足夠的令牌

func (lim *Limiter) Reserve() *Reservation

3.3 Reservation 組件

Reservation 表示對未來令牌的預約,是 Limiter 的 Reserve 方法的返回值:

type Reservation struct {ok boollim *Limitertokens inttimeToAct time.Timelimit Limit

}

Reservation 的核心字段含義:

- ok:預約是否成功

- lim:創建此預約的 Limiter 引用

- tokens:預約的令牌數量

- timeToAct:可以執行操作的時間點

- limit:預約時的速率限制(可能后續會改變)

關鍵方法:

// 檢查預約是否成功

func (r *Reservation) OK() bool// 返回需要等待的時間

func (r *Reservation) Delay() time.Duration// 取消預約,盡可能返還令牌

func (r *Reservation) Cancel()

3.4 Limit 類型

Limit 是速率限制的表示,定義為每秒允許的事件數:

type Limit float64// 無限制

const Inf = Limit(math.MaxFloat64)// 轉換時間間隔為速率限制

func Every(interval time.Duration) Limit

Limit 的核心方法:

// 計算生成指定數量令牌所需的時間

func (limit Limit) durationFromTokens(tokens float64) time.Duration// 計算指定時間內可生成的令牌數量

func (limit Limit) tokensFromDuration(d time.Duration) float64

3.5 Sometimes 組件

Sometimes 是一個簡單的限流器,用于控制操作的執行頻率:

type Sometimes struct {First int // 如果非零,前 N 次調用 Do 會執行 fEvery int // 如果非零,每 N 次調用 Do 會執行 fInterval time.Duration // 如果非零且距離上次執行已過 Interval,Do 會執行 fmu sync.Mutexcount intlast time.Time

}

Sometimes 只有一個主要方法:

// 根據設定的規則決定是否執行函數 f

func (s *Sometimes) Do(f func())

4. 工作流程詳解

4.1 Limiter 的令牌計算流程

Limiter 使用惰性評估方式計算令牌,核心邏輯在 advance 方法中:

func (lim *Limiter) advance(t time.Time) (newTokens float64) {last := lim.lastif t.Before(last) {last = t}// 計算時間流逝產生的新令牌elapsed := t.Sub(last)delta := lim.limit.tokensFromDuration(elapsed)tokens := lim.tokens + delta// 確保不超過桶容量if burst := float64(lim.burst); tokens > burst {tokens = burst}return tokens

}

這個惰性計算流程如下:

- 確定計算開始時間:使用上次更新時間和當前時間中較早的那個

- 計算經過時間:當前時間減去開始時間

- 轉換為令牌數:根據速率限制將時間轉換為令牌數

- 更新令牌總數:當前令牌數加上新產生的令牌數

- 應用桶容量限制:確保令牌總數不超過桶容量

4.2 Limiter 的三種操作模式流程

4.2.1 Allow 模式(非阻塞拒絕)

func (lim *Limiter) Allow() bool {return lim.AllowN(time.Now(), 1)

}func (lim *Limiter) AllowN(t time.Time, n int) bool {return lim.reserveN(t, n, 0).ok

}

Allow 模式流程:

- 調用

reserveN嘗試預約 n 個令牌,等待時間為 0 - 返回預約的

ok字段,表示是否成功獲取令牌 - 如果沒有足夠令牌,直接返回 false,不進行等待

4.2.2 Reserve 模式(預約)

func (lim *Limiter) Reserve() *Reservation {return lim.ReserveN(time.Now(), 1)

}func (lim *Limiter) ReserveN(t time.Time, n int) *Reservation {r := lim.reserveN(t, n, InfDuration)return &r

}

Reserve 模式流程:

- 調用

reserveN嘗試預約 n 個令牌,允許無限等待 - 返回包含預約詳情的

Reservation對象 - 調用者可以通過

Delay()獲取需要等待的時間 - 調用者自行決定是等待還是取消預約

4.2.3 Wait 模式(阻塞等待)

func (lim *Limiter) Wait(ctx context.Context) error {return lim.WaitN(ctx, 1)

}func (lim *Limiter) WaitN(ctx context.Context, n int) error {// ... 創建定時器邏輯省略 ...return lim.wait(ctx, n, time.Now(), newTimer)

}

Wait 模式流程:

- 檢查請求的令牌數是否超過桶容量,若超過則返回錯誤

- 檢查上下文是否已取消,若已取消則返回錯誤

- 調用

reserveN嘗試預約 n 個令牌 - 如果預約成功但需要等待,創建定時器等待指定時間

- 等待期間監聽上下文取消事件,若取消則返回錯誤并取消預約

4.3 核心預約邏輯

reserveN 是 Limiter 的核心方法,實現了令牌預約邏輯:

func (lim *Limiter) reserveN(t time.Time, n int, maxFutureReserve time.Duration) Reservation {lim.mu.Lock()defer lim.mu.Unlock()// 無限速率直接返回成功if lim.limit == Inf {return Reservation{ok: true, lim: lim, tokens: n, timeToAct: t}}// 計算當前令牌數tokens := lim.advance(t)// 計算剩余令牌數tokens -= float64(n)// 計算等待時間var waitDuration time.Durationif tokens < 0 {waitDuration = lim.limit.durationFromTokens(-tokens)}// 決定預約結果ok := n <= lim.burst && waitDuration <= maxFutureReserve// 創建預約r := Reservation{ok: ok, lim: lim, limit: lim.limit}if ok {r.tokens = nr.timeToAct = t.Add(waitDuration)// 更新 Limiter 狀態lim.last = tlim.tokens = tokenslim.lastEvent = r.timeToAct}return r

}

預約流程詳解:

- 加鎖保證并發安全:使用互斥鎖確保線程安全

- 處理無限速率:如果速率為 Inf,直接返回成功預約

- 計算當前令牌:調用

advance計算當前可用令牌數 - 消耗令牌:從當前令牌數中減去請求的令牌數

- 計算等待時間:如果令牌不足,計算產生所需令牌的時間

- 決定預約結果:

- 如果請求的令牌數超過桶容量,預約失敗

- 如果等待時間超過最大允許等待時間,預約失敗

- 創建預約對象:根據預約結果創建 Reservation 對象

- 更新限速器狀態:如果預約成功,更新限速器狀態

4.4 取消預約的流程

當調用者決定不使用預約的令牌時,可以通過 Cancel 方法取消預約:

func (r *Reservation) Cancel() {r.CancelAt(time.Now())

}func (r *Reservation) CancelAt(t time.Time) {if !r.ok {return}r.lim.mu.Lock()defer r.lim.mu.Unlock()if r.lim.limit == Inf || r.tokens == 0 || r.timeToAct.Before(t) {return}// 計算可以歸還的令牌數restoreTokens := float64(r.tokens) - r.limit.tokensFromDuration(r.lim.lastEvent.Sub(r.timeToAct))if restoreTokens <= 0 {return}// 更新當前令牌數tokens := r.lim.advance(t)tokens += restoreTokensif burst := float64(r.lim.burst); tokens > burst {tokens = burst}// 更新限速器狀態r.lim.last = tr.lim.tokens = tokens// 更新最近事件時間if r.timeToAct == r.lim.lastEvent {prevEvent := r.timeToAct.Add(r.limit.durationFromTokens(float64(-r.tokens)))if !prevEvent.Before(t) {r.lim.lastEvent = prevEvent}}

}

取消預約流程:

- 檢查預約有效性:無效預約直接返回

- 令牌歸還條件檢查:如果是無限速率、零令牌或預約時間已過,不歸還令牌

- 計算可歸還令牌數:考慮到后續預約,只歸還不影響后續預約的令牌

- 更新令牌數:將可歸還的令牌加回到當前令牌數中

- 應用桶容量限制:確保總令牌數不超過桶容量

- 更新限速器狀態:更新時間戳和令牌數

- 調整最近事件時間:如果此預約是最近的事件,更新最近事件時間

4.5 Sometimes 的控制流程

Sometimes 提供了一種簡單的機制來控制函數的執行頻率:

func (s *Sometimes) Do(f func()) {s.mu.Lock()defer s.mu.Unlock()if s.count == 0 || (s.First > 0 && s.count < s.First) || (s.Every > 0 && s.count%s.Every == 0) || (s.Interval > 0 && time.Since(s.last) >= s.Interval) {f()s.last = time.Now()}s.count++

}

Sometimes 的控制流程:

- 加鎖保證并發安全:使用互斥鎖確保線程安全

- 執行條件判斷:滿足以下任一條件時執行函數 f

- 首次調用(count == 0)

- 在前 N 次調用范圍內(First > 0 && count < First)

- 是第 M 次調用的倍數(Every > 0 && count % Every == 0)

- 距離上次執行已經過了指定時間(Interval > 0 && time.Since(last) >= Interval)

- 更新狀態:如果執行了函數,更新上次執行時間

- 計數增加:調用計數加 1

5. 算法優勢與應用場景

5.1 令牌桶算法的優勢

- 平滑處理突發流量:能夠在短時間內處理超過平均速率的請求

- 靈活的處理策略:提供不同的策略處理速率超限情況

- 精確的速率控制:可以精確控制長期平均處理速率

- 資源利用效率高:空閑時間可以積累令牌,提高峰值處理能力

- 實現簡單高效:使用惰性計算避免了定時器開銷

5.2 與其他限流算法的比較

| 算法 | 優點 | 缺點 |

|---|---|---|

| 令牌桶 | 支持突發流量;精確控制平均速率;實現簡單 | 可能在突發流量后導致短暫的資源緊張 |

| 漏桶 | 嚴格限制輸出速率;平滑流量 | 不允許任何突發;可能增加延遲 |

| 固定窗口計數 | 實現最簡單;內存占用小 | 窗口邊界問題;不平滑 |

| 滑動窗口計數 | 比固定窗口更平滑;避免邊界問題 | 實現復雜;內存占用較大 |

| 滑動窗口日志 | 最精確;可追蹤每個請求 | 內存占用大;計算復雜 |

5.3 適用場景分析

5.3.1 Limiter 適用場景

- API 速率限制:限制用戶或服務的 API 調用頻率

- 資源訪問控制:數據庫連接數、文件操作數量限制

- 網絡流量整形:控制網絡請求發送速率

- 服務降級保護:防止服務過載

- 并發任務控制:限制并發執行的任務數量

示例:API 速率限制

// 創建限制器:每秒允許 10 個請求,最多允許 30 個突發請求

limiter := rate.NewLimiter(rate.Limit(10), 30)func handleRequest(w http.ResponseWriter, r *http.Request) {// 使用 Allow 進行快速檢查if !limiter.Allow() {http.Error(w, "Rate limit exceeded", http.StatusTooManyRequests)return}// 處理請求...

}

5.3.2 Sometimes 適用場景

- 日志采樣:控制日志記錄頻率,避免日志爆炸

- 監控采樣:定期收集監控數據而不是持續收集

- 周期性任務:按特定規則執行周期性操作

- 去抖動實現:控制頻繁操作的執行頻率

- 調試信息輸出:控制調試信息的輸出頻率

示例:日志采樣

var logSampler = rate.Sometimes{First: 5, // 前 5 次一定記錄Every: 100, // 之后每 100 次記錄一次Interval: 5 * time.Minute, // 至少每 5 分鐘記錄一次

}func processItem(item Item) {// 處理邏輯...// 采樣日志logSampler.Do(func() {log.Printf("Processed item: %v", item)})

}

6. 實現與接口設計

6.1 公共接口設計

6.1.1 Limiter 創建與配置接口

// 創建一個新的速率限制器

func NewLimiter(r Limit, b int) *Limiter// 查詢當前速率限制

func (lim *Limiter) Limit() Limit// 查詢當前突發容量

func (lim *Limiter) Burst() int// 設置新的速率限制

func (lim *Limiter) SetLimit(newLimit Limit)

func (lim *Limiter) SetLimitAt(t time.Time, newLimit Limit)// 設置新的突發容量

func (lim *Limiter) SetBurst(newBurst int)

func (lim *Limiter) SetBurstAt(t time.Time, newBurst int)

6.1.2 Limiter 操作接口

// 拒絕策略接口

func (lim *Limiter) Allow() bool

func (lim *Limiter) AllowN(t time.Time, n int) bool// 預約策略接口

func (lim *Limiter) Reserve() *Reservation

func (lim *Limiter) ReserveN(t time.Time, n int) *Reservation// 等待策略接口

func (lim *Limiter) Wait(ctx context.Context) error

func (lim *Limiter) WaitN(ctx context.Context, n int) error

6.1.3 Reservation 接口

// 檢查預約是否成功

func (r *Reservation) OK() bool// 獲取需要等待的時間

func (r *Reservation) Delay() time.Duration

func (r *Reservation) DelayFrom(t time.Time) time.Duration// 取消預約

func (r *Reservation) Cancel()

func (r *Reservation) CancelAt(t time.Time)

6.1.4 Sometimes 接口

// 根據規則決定是否執行函數

func (s *Sometimes) Do(f func())

6.2 線程安全性設計

所有公共接口都通過互斥鎖確保線程安全:

// Limiter 中的互斥鎖

mu sync.Mutex// Sometimes 中的互斥鎖

mu sync.Mutex

互斥鎖使用原則:

- 所有修改內部狀態的方法都需要加鎖

- 所有讀取內部狀態的方法也需要加鎖以確保一致性

- 盡量減小鎖的粒度,避免長時間持有鎖

6.3 靈活的時間控制

接口設計中大量使用顯式時間參數,增加靈活性:

// 使用顯式時間的方法

func (lim *Limiter) AllowN(t time.Time, n int) bool

func (lim *Limiter) ReserveN(t time.Time, n int) *Reservation

func (lim *Limiter) SetLimitAt(t time.Time, newLimit Limit)

func (lim *Limiter) SetBurstAt(t time.Time, newBurst int)

func (r *Reservation) DelayFrom(t time.Time) time.Duration

func (r *Reservation) CancelAt(t time.Time)

這種設計有以下優勢:

- 測試友好:可以在測試中注入特定時間

- 時間控制:允許基于歷史時間或未來時間進行操作

- 批處理友好:支持批量處理不同時間的事件

7. 性能考量與優化

7.1 時間復雜度分析

| 操作 | 時間復雜度 | 說明 |

|---|---|---|

| Limiter.Allow | O(1) | 常數時間復雜度,只涉及簡單計算 |

| Limiter.Reserve | O(1) | 常數時間復雜度,只涉及簡單計算 |

| Limiter.Wait | O(1) + 等待時間 | 計算是 O(1),但可能需要等待 |

| Reservation.Cancel | O(1) | 常數時間復雜度,只涉及簡單計算 |

| Sometimes.Do | O(1) | 常數時間復雜度,只涉及簡單條件判斷 |

7.2 內存使用分析

| 組件 | 內存使用 | 說明 |

|---|---|---|

| Limiter | 固定大小 (~64 字節) | 只包含幾個基本字段和一個互斥鎖 |

| Reservation | 固定大小 (~40 字節) | 只包含幾個基本字段和一個指針 |

| Sometimes | 固定大小 (~40 字節) | 只包含幾個基本字段和一個互斥鎖 |

7.3 并發性能考慮

- 鎖競爭:高并發下可能存在鎖競爭問題

- 鎖粒度:使用細粒度鎖減少競爭

- 無鎖優化:一些只讀操作通過局部復制避免加鎖

7.4 優化建議

-

分片限流:對不同資源使用不同的限流器,減少鎖競爭

// 使用分片限流器 var limiters [256]*rate.Limiter for i := range limiters {limiters[i] = rate.NewLimiter(rate.Limit(10), 30) }func getLimiter(key string) *rate.Limiter {h := fnv.New32()h.Write([]byte(key))return limiters[h.Sum32() % 256] } -

批量處理:合并多個請求一次性消耗令牌,減少鎖操作

// 批量處理 func processBatch(items []Item) error {// 一次性為整個批次請求令牌if err := limiter.WaitN(ctx, len(items)); err != nil {return err}// 處理所有項for _, item := range items {process(item)}return nil } -

預熱限流器:在使用前預先填充令牌桶

// 預熱限流器 func preheatedLimiter(r rate.Limit, b int) *rate.Limiter {lim := rate.NewLimiter(r, b)// 預熱:設置滿桶狀態lim.SetBurstAt(time.Now(), b)return lim }

8. 使用實例與最佳實踐

8.1 基本使用示例

8.1.1 使用 Allow 模式(快速拒絕)

// 創建限流器:每秒 10 個請求,最大突發 30 個

limiter := rate.NewLimiter(rate.Limit(10), 30)func handleRequest(w http.ResponseWriter, r *http.Request) {// 嘗試獲取令牌,如果沒有則拒絕請求if !limiter.Allow() {http.Error(w, "Too Many Requests", http.StatusTooManyRequests)return}// 處理請求...fmt.Fprintf(w, "Request processed successfully")

}

8.1.2 使用 Wait 模式(阻塞等待)

// 創建限流器:每秒 10 個請求,最大突發 30 個

limiter := rate.NewLimiter(rate.Limit(10), 30)func processTask(ctx context.Context, task Task) error {// 等待直到有可用令牌或上下文取消if err := limiter.Wait(ctx); err != nil {return fmt.Errorf("rate limited: %w", err)}// 處理任務...return task.Process()

}

8.1.3 使用 Reserve 模式(延遲執行)

// 創建限流器:每秒 10 個請求,最大突發 30 個

limiter := rate.NewLimiter(rate.Limit(10), 30)func scheduleTask(task Task) {// 預約一個令牌r := limiter.Reserve()if !r.OK() {log.Println("Cannot reserve token, burst exceeded")return}// 計算延遲時間delay := r.Delay()// 延遲執行任務go func() {// 如果需要等待很長時間,可能需要重新考慮if delay > 5*time.Second {log.Println("Long delay detected, cancelling reservation")r.Cancel() // 取消預約return}// 等待直到可以執行time.Sleep(delay)// 執行任務task.Process()}()

}

8.1.4 使用 Sometimes 控制執行頻率

// 創建一個只記錄部分信息的采樣器

var logSampler = rate.Sometimes{First: 5, // 前 5 次總是記錄Every: 100, // 之后每 100 次記錄一次Interval: 5 * time.Minute // 但至少每 5 分鐘記錄一次

}func processItem(item Item) error {// 處理邏輯...result := doSomething(item)// 控制日志輸出頻率logSampler.Do(func() {log.Printf("Processed item %v with result %v", item, result)})return nil

}

8.2 高級用例

8.2.1 動態調整速率限制

// 初始限流器

limiter := rate.NewLimiter(rate.Limit(100), 200)// 監控系統負載并調整速率

go func() {ticker := time.NewTicker(10 * time.Second)defer ticker.Stop()for range ticker.C {load := getSystemLoad()// 根據系統負載動態調整速率switch {case load > 0.8:// 高負載,降低速率limiter.SetLimit(rate.Limit(50))case load > 0.5:// 中等負載,適中速率limiter.SetLimit(rate.Limit(100))default:// 低負載,提高速率limiter.SetLimit(rate.Limit(200))}}

}()

8.2.2 多級限流控制

// 用戶級別限流器映射

var userLimiters sync.Map // map[string]*rate.Limiter// 全局限流器

var globalLimiter = rate.NewLimiter(rate.Limit(1000), 2000)func getLimiterForUser(userID string) *rate.Limiter {// 獲取或創建用戶限流器if limiter, exists := userLimiters.Load(userID); exists {return limiter.(*rate.Limiter)}// 為新用戶創建限流器newLimiter := rate.NewLimiter(rate.Limit(10), 20)userLimiters.Store(userID, newLimiter)return newLimiter

}func handleRequest(w http.ResponseWriter, r *http.Request) {userID := getUserID(r)// 先檢查全局限流if !globalLimiter.Allow() {http.Error(w, "Service overloaded", http.StatusServiceUnavailable)return}// 再檢查用戶級別限流userLimiter := getLimiterForUser(userID)if !userLimiter.Allow() {http.Error(w, "Rate limit exceeded", http.StatusTooManyRequests)return}// 處理請求...

}

8.2.3 優雅響應速率限制

// 創建限流器

limiter := rate.NewLimiter(rate.Limit(10), 30)func handleRequest(w http.ResponseWriter, r *http.Request) {// 嘗試獲取令牌reservation := limiter.Reserve()if !reservation.OK() {// 嚴重過載,無法預約http.Error(w, "Service overloaded", http.StatusServiceUnavailable)return}delay := reservation.Delay()if delay == 0 {// 無需等待,立即處理processRequest(w, r)return}// 檢查是否可以等待,或者返回 Retry-After 頭部if delay > 5*time.Second {// 延遲太長,返回 Retry-After 頭部(HTTP 標準)reservation.Cancel() // 取消預約// 返回 429 狀態碼和 Retry-After 頭部w.Header().Set("Retry-After", fmt.Sprintf("%.0f", math.Ceil(delay.Seconds())))http.Error(w, "Rate limit exceeded, please try again later", http.StatusTooManyRequests)return}// 可接受的短暫延遲,等待處理time.Sleep(delay)processRequest(w, r)

}

8.3 限流最佳實踐

8.3.1 確定合適的限流參數

選擇限流參數時應考慮以下因素:

-

平均速率(Limit)

- 基于系統容量確定可持續處理的請求率

- 考慮資源瓶頸(CPU、內存、I/O、網絡)

- 留出安全余量(通常為最大容量的 70-80%)

-

突發容量(Burst)

- 基于系統可短時間內處理的峰值確定

- 考慮資源緩沖和用戶體驗

- 通常設置為平均速率的 2-3 倍

示例參數選擇過程:

// 假設服務器每秒可處理 1000 個請求

// 設置限流為平均可處理量的 70%

averageRate := 700 // 每秒 700 個請求

burstCapacity := averageRate * 3 // 短時間內可處理 2100 個請求limiter := rate.NewLimiter(rate.Limit(averageRate), burstCapacity)

8.3.2 不同場景的限流策略選擇

| 場景 | 推薦策略 | 理由 |

|---|---|---|

| API 服務器 | Allow + HTTP 429 | 快速拒絕過量請求,返回標準錯誤碼 |

| 批處理作業 | Wait | 無需實時響應,可以等待處理 |

| 后臺任務 | Reserve + 定時器 | 靈活調度,可以取消或重排 |

| 數據庫查詢 | 多級限流 | 區分查詢類型和優先級 |

| 日志/監控 | Sometimes | 采樣足夠,無需處理所有事件 |

8.3.3 常見錯誤與防范

-

忽略錯誤處理

// 錯誤示例 limiter.Wait(ctx) // 未檢查錯誤 doSomething()// 正確示例 if err := limiter.Wait(ctx); err != nil {handleError(err)return } doSomething() -

使用過小的突發容量

// 錯誤示例:突發容量過小 limiter := rate.NewLimiter(rate.Limit(100), 5)// 正確示例:合理的突發容量 limiter := rate.NewLimiter(rate.Limit(100), 200) -

在預約后忘記取消

// 錯誤示例:未取消不再需要的預約 r := limiter.Reserve() if someCondition {return // 預約未被取消,浪費了令牌 }// 正確示例:取消不再需要的預約 r := limiter.Reserve() if someCondition {r.Cancel() // 正確歸還令牌return }

9. Sometimes 的使用模式

9.1 基本使用模式

Sometimes 類型允許通過三種不同條件的組合控制函數執行:

// 1. 前 N 次總是執行

var firstN = rate.Sometimes{First: 5}// 2. 每 N 次執行一次

var everyN = rate.Sometimes{Every: 10}// 3. 至少每隔一段時間執行一次

var atInterval = rate.Sometimes{Interval: 5 * time.Minute}// 4. 組合條件

var combined = rate.Sometimes{First: 3,Every: 100,Interval: 10 * time.Minute

}

9.2 典型應用場景

9.2.1 日志采樣

var debugLogSampler = rate.Sometimes{First: 10, // 前 10 次記錄所有日志Every: 1000, // 之后每 1000 次記錄一次Interval: time.Hour // 但至少每小時記錄一次

}func processRequest(r *Request) {// 詳細調試日志(采樣)debugLogSampler.Do(func() {log.Printf("Debug: Processing request with details: %+v", r)})// 正常處理...

}

9.2.2 定期健康檢查

var healthCheckSampler = rate.Sometimes{First: 1, // 啟動時立即檢查Every: 100, // 每處理 100 個請求檢查一次Interval: 5 * time.Minute // 但至少每 5 分鐘檢查一次

}func handleRequest(w http.ResponseWriter, r *http.Request) {// 正常處理請求...// 定期健康檢查healthCheckSampler.Do(func() {status := checkSystemHealth()if !status.OK() {alertSystemIssue(status)}})

}

9.2.3 漸進式功能發布

var featureFlagSampler = rate.Sometimes{Every: 10 // 每 10 個請求啟用一次新功能

}func handleRequest(w http.ResponseWriter, r *http.Request) {// 檢查是否啟用新功能useNewFeature := falsefeatureFlagSampler.Do(func() {useNewFeature = true})if useNewFeature {// 使用新功能處理handleWithNewFeature(w, r)} else {// 使用舊功能處理handleWithOldFeature(w, r)}

}

9.3 Sometimes 與其他控制機制的比較

| 機制 | 優點 | 缺點 | 適用場景 |

|---|---|---|---|

| Sometimes | 簡單易用;組合條件;無需狀態管理 | 非確定性;不可配置粒度 | 簡單采樣;周期性執行 |

| 計數器 | 精確控制;容易理解 | 需要自行管理狀態;不支持時間間隔 | 精確控制執行次數 |

| 定時器 | 精確的時間控制;周期穩定 | 額外的 goroutine 開銷;不支持基于事件計數 | 嚴格的周期性任務 |

| 概率采樣 | 可調整采樣率;統計分析友好 | 隨機性強;不確定性高 | 大規模系統的遙測 |

10. 實現細節與源碼解析

10.1 惰性評估的實現

Limiter 中的惰性評估通過 advance 方法實現:

// advance 計算并返回由于時間流逝導致的新令牌數

// 注意:此方法不會修改 lim

func (lim *Limiter) advance(t time.Time) (newTokens float64) {last := lim.lastif t.Before(last) {last = t}// 計算由于時間流逝產生的新令牌數elapsed := t.Sub(last)delta := lim.limit.tokensFromDuration(elapsed)tokens := lim.tokens + delta// 確保不超過桶容量if burst := float64(lim.burst); tokens > burst {tokens = burst}return tokens

}

關鍵實現細節:

- 惰性計算時間:只在需要時計算經過的時間

- 時間邏輯保護:處理時間回溯情況(

t.Before(last)) - 轉換時間為令牌:使用

tokensFromDuration將時間間隔轉換為令牌數 - 應用桶容量上限:確保令牌數不超過突發容量

10.2 令牌計算的單位轉換

Limit 類型提供了兩個關鍵方法進行令牌和時間的相互轉換:

// durationFromTokens 將令牌數量轉換為產生這些令牌所需的時間

func (limit Limit) durationFromTokens(tokens float64) time.Duration {if limit <= 0 {return InfDuration}duration := (tokens / float64(limit)) * float64(time.Second)// 限制最大值,避免溢出if duration > float64(math.MaxInt64) {return InfDuration}return time.Duration(duration)

}// tokensFromDuration 將時間間隔轉換為在該間隔內能產生的令牌數量

func (limit Limit) tokensFromDuration(d time.Duration) float64 {if limit <= 0 {return 0}return d.Seconds() * float64(limit)

}

單位轉換的核心公式:

- 時間 → 令牌:令牌數 = 時間(秒) × 速率(令牌/秒)

- 令牌 → 時間:時間(秒) = 令牌數 / 速率(令牌/秒)

10.3 線程安全的實現方式

所有修改 Limiter 狀態的方法都使用互斥鎖確保線程安全:

func (lim *Limiter) reserveN(t time.Time, n int, maxFutureReserve time.Duration) Reservation {lim.mu.Lock()defer lim.mu.Unlock()// ... 核心邏輯 ...

}

線程安全的關鍵實現:

- 一致的鎖定模式:所有修改狀態的方法都遵循相同的鎖定模式

- 細粒度鎖:每個 Limiter 實例有自己的鎖,避免全局鎖競爭

- 鎖定與解鎖配對:使用 defer 確保正確解鎖,防止死鎖

- 最小化臨界區:盡量減少鎖保護的代碼范圍

10.4 Sometimes 的實現解析

Sometimes 的實現非常簡潔,但涵蓋了多種執行條件:

func (s *Sometimes) Do(f func()) {s.mu.Lock()defer s.mu.Unlock()if s.count == 0 || (s.First > 0 && s.count < s.First) || (s.Every > 0 && s.count%s.Every == 0) || (s.Interval > 0 && time.Since(s.last) >= s.Interval) {f()s.last = time.Now()}s.count++

}

關鍵實現細節:

- 條件組合的或邏輯:符合任一條件就執行

- 特殊處理首次調用:首次調用總是執行(

s.count == 0) - 原子執行函數:在鎖的保護下執行函數,確保線程安全

- 時間記錄:只有在執行函數時才更新時間戳

- 計數遞增:無論是否執行函數,計數都會增加

11. 實際項目應用案例

11.1 HTTP API 服務限流

package mainimport ("context""log""net/http""sync""time""golang.org/x/time/rate"

)// 用戶級別限流器

type IPRateLimiter struct {ips map[string]*rate.Limitermu sync.RWMutexperIP rate.LimitburstIP intcleanup *time.TickerlastSeen map[string]time.Time

}// 創建新的 IP 限流器

func NewIPRateLimiter(r rate.Limit, b int) *IPRateLimiter {limiter := &IPRateLimiter{ips: make(map[string]*rate.Limiter),perIP: r,burstIP: b,lastSeen: make(map[string]time.Time),cleanup: time.NewTicker(10 * time.Minute),}// 啟動清理過期限流器的任務go limiter.cleanupTask()return limiter

}// 獲取特定 IP 的限流器

func (i *IPRateLimiter) getLimiter(ip string) *rate.Limiter {i.mu.RLock()limiter, exists := i.ips[ip]i.mu.RUnlock()if !exists {i.mu.Lock()limiter, exists = i.ips[ip]if !exists {limiter = rate.NewLimiter(i.perIP, i.burstIP)i.ips[ip] = limiteri.lastSeen[ip] = time.Now()}i.mu.Unlock()} else {i.mu.Lock()i.lastSeen[ip] = time.Now()i.mu.Unlock()}return limiter

}// 清理長時間未使用的 IP 限流器

func (i *IPRateLimiter) cleanupTask() {for range i.cleanup.C {i.mu.Lock()for ip, lastTime := range i.lastSeen {if time.Since(lastTime) > 1*time.Hour {delete(i.ips, ip)delete(i.lastSeen, ip)}}i.mu.Unlock()}

}func main() {// 全局限流器 - 每秒 1000 個請求,最大突發 2000globalLimiter := rate.NewLimiter(1000, 2000)// IP 限流器 - 每 IP 每秒 5 個請求,最大突發 10ipLimiter := NewIPRateLimiter(5, 10)// 中間件:應用限流rateLimitMiddleware := func(next http.Handler) http.Handler {return http.HandlerFunc(func(w http.ResponseWriter, r *http.Request) {// 獲取客戶端 IPip := r.RemoteAddr// 1. 檢查全局限流ctx, cancel := context.WithTimeout(r.Context(), 500*time.Millisecond)defer cancel()if err := globalLimiter.Wait(ctx); err != nil {http.Error(w, "Server Overloaded", http.StatusServiceUnavailable)return}// 2. 檢查 IP 限流limiter := ipLimiter.getLimiter(ip)if !limiter.Allow() {http.Error(w, "Rate Limit Exceeded", http.StatusTooManyRequests)return}// 處理請求next.ServeHTTP(w, r)})}// 處理函數apiHandler := http.HandlerFunc(func(w http.ResponseWriter, r *http.Request) {w.Write([]byte("API Response"))})// 應用中間件http.Handle("/api/", rateLimitMiddleware(apiHandler))log.Println("Server started on :8080")log.Fatal(http.ListenAndServe(":8080", nil))

}

11.2 后臺作業處理器限流

package mainimport ("context""log""time""golang.org/x/time/rate"

)type Job struct {ID stringData interface{}Type stringWeight int // 作業權重,影響消耗的令牌數

}type WorkerPool struct {jobs chan Jobresults chan errorlimiter *rate.LimiterworkerNum intweightFunc func(job Job) int

}func NewWorkerPool(workers int, rateLimit rate.Limit, burst int) *WorkerPool {return &WorkerPool{jobs: make(chan Job, 100),results: make(chan error, 100),limiter: rate.NewLimiter(rateLimit, burst),workerNum: workers,weightFunc: func(job Job) int {if job.Weight > 0 {return job.Weight}return 1},}

}func (wp *WorkerPool) Start(ctx context.Context) {for i := 0; i < wp.workerNum; i++ {go wp.worker(ctx, i)}

}func (wp *WorkerPool) worker(ctx context.Context, id int) {log.Printf("Worker %d started", id)for {select {case <-ctx.Done():log.Printf("Worker %d stopping", id)returncase job := <-wp.jobs:// 根據作業權重獲取令牌tokens := wp.weightFunc(job)// 等待限流器許可err := wp.limiter.WaitN(ctx, tokens)if err != nil {wp.results <- errcontinue}// 處理作業log.Printf("Worker %d processing job %s", id, job.ID)result := wp.processJob(job)wp.results <- result}}

}func (wp *WorkerPool) processJob(job Job) error {// 模擬作業處理time.Sleep(500 * time.Millisecond)return nil

}func (wp *WorkerPool) SubmitJob(job Job) {wp.jobs <- job

}func (wp *WorkerPool) Results() <-chan error {return wp.results

}func main() {ctx, cancel := context.WithCancel(context.Background())defer cancel()// 創建工作池:5個工作線程,每秒處理10個令牌,最大突發20個pool := NewWorkerPool(5, 10, 20)pool.Start(ctx)// 啟動結果收集go func() {for err := range pool.Results() {if err != nil {log.Printf("Job error: %v", err)}}}()// 模擬提交作業for i := 0; i < 100; i++ {job := Job{ID: fmt.Sprintf("job-%d", i),Type: "process",Weight: (i % 3) + 1, // 1, 2 或 3 個令牌}pool.SubmitJob(job)}// 運行一段時間后退出time.Sleep(30 * time.Second)

}

11.3 日志采樣與監控系統

package mainimport ("log""math/rand""sync""time""golang.org/x/time/rate"

)// 日志級別

type LogLevel intconst (Debug LogLevel = iotaInfoWarningErrorCritical

)// 日志記錄器

type RateLimitedLogger struct {debugSampler rate.SometimesinfoSampler rate.SometimeswarningSampler rate.SometimeserrorLimiter *rate.LimitercriticalLimiter *rate.Limiter// 監控指標metrics struct {mu sync.MutextotalLogs int64sampledLogs int64errorLogs int64criticalLogs int64lastReset time.Time}

}func NewRateLimitedLogger() *RateLimitedLogger {logger := &RateLimitedLogger{// Debug 日志:前 10 條記錄,之后每 1000 條記錄一條,至少每小時一條debugSampler: rate.Sometimes{First: 10,Every: 1000,Interval: time.Hour,},// Info 日志:前 100 條記錄,之后每 100 條記錄一條,至少每 10 分鐘一條infoSampler: rate.Sometimes{First: 100,Every: 100,Interval: 10 * time.Minute,},// Warning 日志:前 1000 條記錄,之后每 10 條記錄一條,至少每分鐘一條warningSampler: rate.Sometimes{First: 1000,Every: 10,Interval: time.Minute,},// Error 日志:每秒最多 10 條,突發 50 條errorLimiter: rate.NewLimiter(10, 50),// Critical 日志:不限速criticalLimiter: rate.NewLimiter(rate.Inf, 0),}logger.metrics.lastReset = time.Now()// 啟動指標重置定時器go logger.resetMetricsTask()return logger

}// 定期重置指標

func (l *RateLimitedLogger) resetMetricsTask() {ticker := time.NewTicker(24 * time.Hour)defer ticker.Stop()for range ticker.C {l.metrics.mu.Lock()l.metrics.totalLogs = 0l.metrics.sampledLogs = 0l.metrics.errorLogs = 0l.metrics.criticalLogs = 0l.metrics.lastReset = time.Now()l.metrics.mu.Unlock()log.Println("Daily log metrics reset")}

}// 記錄日志

func (l *RateLimitedLogger) Log(level LogLevel, msg string) {l.metrics.mu.Lock()l.metrics.totalLogs++l.metrics.mu.Unlock()switch level {case Debug:l.logDebug(msg)case Info:l.logInfo(msg)case Warning:l.logWarning(msg)case Error:l.logError(msg)case Critical:l.logCritical(msg)}

}// Debug 級別日志(高度采樣)

func (l *RateLimitedLogger) logDebug(msg string) {l.debugSampler.Do(func() {l.metrics.mu.Lock()l.metrics.sampledLogs++l.metrics.mu.Unlock()log.Printf("[DEBUG] %s", msg)})

}// Info 級別日志(中度采樣)

func (l *RateLimitedLogger) logInfo(msg string) {l.infoSampler.Do(func() {l.metrics.mu.Lock()l.metrics.sampledLogs++l.metrics.mu.Unlock()log.Printf("[INFO] %s", msg)})

}// Warning 級別日志(輕度采樣)

func (l *RateLimitedLogger) logWarning(msg string) {l.warningSampler.Do(func() {l.metrics.mu.Lock()l.metrics.sampledLogs++l.metrics.mu.Unlock()log.Printf("[WARNING] %s", msg)})

}// Error 級別日志(速率限制)

func (l *RateLimitedLogger) logError(msg string) {if l.errorLimiter.Allow() {l.metrics.mu.Lock()l.metrics.errorLogs++l.metrics.mu.Unlock()log.Printf("[ERROR] %s", msg)}

}// Critical 級別日志(無限制)

func (l *RateLimitedLogger) logCritical(msg string) {// 總是記錄關鍵日志l.metrics.mu.Lock()l.metrics.criticalLogs++l.metrics.mu.Unlock()log.Printf("[CRITICAL] %s", msg)

}// 獲取指標

func (l *RateLimitedLogger) GetMetrics() map[string]interface{} {l.metrics.mu.Lock()defer l.metrics.mu.Unlock()return map[string]interface{}{"total_logs": l.metrics.totalLogs,"sampled_logs": l.metrics.sampledLogs,"error_logs": l.metrics.errorLogs,"critical_logs": l.metrics.criticalLogs,"sampling_ratio": float64(l.metrics.sampledLogs) / float64(max(l.metrics.totalLogs, 1)),"since": l.metrics.lastReset,}

}func max(a, b int64) int64 {if a > b {return a}return b

}func main() {logger := NewRateLimitedLogger()// 模擬應用產生不同級別的日志go func() {for {// 隨機產生不同級別的日志level := LogLevel(rand.Intn(5))// 根據級別記錄日志switch level {case Debug:logger.Log(Debug, "Debug message")case Info:logger.Log(Info, "Info message")case Warning:logger.Log(Warning, "Warning message")case Error:logger.Log(Error, "Error message")case Critical:logger.Log(Critical, "Critical message")}// 睡眠一小段時間time.Sleep(10 * time.Millisecond)}}()// 每分鐘輸出一次指標ticker := time.NewTicker(1 * time.Minute)for range ticker.C {metrics := logger.GetMetrics()log.Printf("Log Metrics: %+v", metrics)}

}

12. 擴展與高級主題

12.1 分布式限流

單機限流無法解決分布式系統中的全局限流問題。以下是幾種分布式限流策略:

12.1.1 基于 Redis 的分布式限流

Redis 可以用來實現分布式限流,結合 Go rate 包的思想:

package ratelimitimport ("context""crypto/sha1""fmt""time""github.com/go-redis/redis/v8"

)// 使用 Redis 實現的分布式限流器

type RedisRateLimiter struct {client *redis.ClientkeyPrefix stringrateLimitSHA string

}func NewRedisRateLimiter(client *redis.Client, keyPrefix string) (*RedisRateLimiter, error) {// 令牌桶限流的 Lua 腳本luaScript := `local key = KEYS[1]local rate = tonumber(ARGV[1])local capacity = tonumber(ARGV[2])local now = tonumber(ARGV[3])local requested = tonumber(ARGV[4])-- 獲取當前桶信息local tokens_key = key .. ":tokens"local timestamp_key = key .. ":timestamp"local last_tokens = tonumber(redis.call("get", tokens_key))if last_tokens == nil thenlast_tokens = capacityendlocal last_refreshed = tonumber(redis.call("get", timestamp_key))if last_refreshed == nil thenlast_refreshed = 0end-- 計算兩次請求的時間間隔內生成的令牌local delta = math.max(0, now - last_refreshed)local filled_tokens = math.min(capacity, last_tokens + (delta * rate))-- 檢查是否有足夠的令牌local allowed = filled_tokens >= requestedlocal new_tokens = filled_tokensif allowed thennew_tokens = filled_tokens - requestedend-- 更新令牌桶狀態redis.call("setex", tokens_key, 3600, new_tokens)redis.call("setex", timestamp_key, 3600, now)return allowed and 1 or 0`// 加載 Lua 腳本到 Redisctx := context.Background()sha, err := client.ScriptLoad(ctx, luaScript).Result()if err != nil {return nil, err}return &RedisRateLimiter{client: client,keyPrefix: keyPrefix,rateLimitSHA: sha,}, nil

}// 檢查是否允許請求

func (rl *RedisRateLimiter) Allow(ctx context.Context, key string, rate, capacity float64) bool {// 生成唯一的限流鍵limiterKey := fmt.Sprintf("%s:%s", rl.keyPrefix, key)// 計算當前時間(以秒為單位)now := float64(time.Now().Unix())// 執行限流腳本result, err := rl.client.EvalSha(ctx, rl.rateLimitSHA, []string{limiterKey},rate, capacity, now, 1).Int()if err != nil {// 如果腳本執行失敗,保守起見允許請求return true}return result == 1

}// 生成限流鍵的輔助函數

func BuildKey(resource, identity string) string {if identity == "" {return resource}// 創建組合鍵h := sha1.New()h.Write([]byte(resource + ":" + identity))return fmt.Sprintf("%x", h.Sum(nil))

}

12.1.2 分布式限流架構

為了在大規模應用中實現有效的分布式限流,可以采用以下架構:

-

集中式限流服務:

- 專用的限流服務

- 使用一致性算法保證全局視圖

- 提供 RPC 接口供應用服務調用

-

分層限流策略:

- 本地限流:使用

rate.Limiter處理本地突發 - 分布式限流:使用 Redis 或專用服務處理全局限制

- 混合模式:先本地后全局,減少網絡開銷

- 本地限流:使用

12.2 自適應限流

靜態限流參數可能不適合所有場景,自適應限流可以根據系統狀態動態調整參數:

// 自適應限流器

type AdaptiveRateLimiter struct {limiter *rate.LimiterminLimit rate.LimitmaxLimit rate.LimitcurrentLimit rate.Limitmu sync.Mutex// 系統負載指標cpuThreshold float64memoryThreshold float64// 調整參數cooldownPeriod time.DurationlastAdjustment time.TimeadjustmentRatio float64

}// 創建自適應限流器

func NewAdaptiveRateLimiter(minLimit, maxLimit rate.Limit, burst int) *AdaptiveRateLimiter {initialLimit := (minLimit + maxLimit) / 2return &AdaptiveRateLimiter{limiter: rate.NewLimiter(initialLimit, burst),minLimit: minLimit,maxLimit: maxLimit,currentLimit: initialLimit,cpuThreshold: 0.7, // 70% CPU 使用率閾值memoryThreshold: 0.8, // 80% 內存使用率閾值cooldownPeriod: 30 * time.Second,lastAdjustment: time.Now(),adjustmentRatio: 0.2, // 每次調整 20%}

}// 獲取系統負載

func (arl *AdaptiveRateLimiter) getSystemLoad() (cpuUsage, memoryUsage float64) {// 這里應該調用系統監控接口獲取真實指標// 示例實現返回模擬值return 0.6, 0.5

}// 調整限流參數

func (arl *AdaptiveRateLimiter) adjustLimit() {arl.mu.Lock()defer arl.mu.Unlock()// 檢查冷卻期if time.Since(arl.lastAdjustment) < arl.cooldownPeriod {return}// 獲取系統負載cpuUsage, memoryUsage := arl.getSystemLoad()// 計算當前限流率應該增加還是減少adjustFactor := 1.0// 如果 CPU 或內存超過閾值,降低限流率if cpuUsage > arl.cpuThreshold || memoryUsage > arl.memoryThreshold {adjustFactor = 1.0 - arl.adjustmentRatio} else {// 否則增加限流率adjustFactor = 1.0 + arl.adjustmentRatio}// 計算新的限流率newLimit := arl.currentLimit * rate.Limit(adjustFactor)// 應用限制if newLimit < arl.minLimit {newLimit = arl.minLimit} else if newLimit > arl.maxLimit {newLimit = arl.maxLimit}// 如果有實質性變化,更新限流器if newLimit != arl.currentLimit {arl.currentLimit = newLimitarl.limiter.SetLimit(newLimit)arl.lastAdjustment = time.Now()}

}// 周期性運行限流調整

func (arl *AdaptiveRateLimiter) StartAdaptation(ctx context.Context) {ticker := time.NewTicker(5 * time.Second)defer ticker.Stop()for {select {case <-ticker.C:arl.adjustLimit()case <-ctx.Done():return}}

}// 包裝 Limiter 的主要方法

func (arl *AdaptiveRateLimiter) Allow() bool {return arl.limiter.Allow()

}func (arl *AdaptiveRateLimiter) Wait(ctx context.Context) error {return arl.limiter.Wait(ctx)

}func (arl *AdaptiveRateLimiter) Reserve() *rate.Reservation {return arl.limiter.Reserve()

}

12.3 令牌桶與漏桶對比

Go 的 rate 包實現了令牌桶算法,但漏桶算法也是常見的限流方法:

| 特性 | 令牌桶(Token Bucket) | 漏桶(Leaky Bucket) |

|---|---|---|

| 核心思想 | 生產固定速率的令牌,請求消耗令牌 | 固定速率處理請求,多余請求溢出 |

| 突發處理 | 支持有限突發(令牌可累積至桶容量) | 嚴格輸出,不支持突發 |

| 實現 | Go rate 包的 Limiter | 需要自行實現或使用第三方庫 |

| 適用場景 | 需要允許短時突發的場景 | 需要嚴格平滑輸出的場景 |

| 內部隊列 | 無(直接判定請求是否許可) | 有(請求在隊列中等待處理) |

| 溢出處理 | 令牌不足時請求失敗或等待 | 超出隊列容量的請求被丟棄 |

12.3.1 漏桶算法簡單實現

// 漏桶限流器

type LeakyBucket struct {mu sync.Mutexcapacity int // 桶的容量remaining int // 當前可用容量rate float64 // 每秒漏出的請求數lastLeaked time.Time // 上次漏水時間

}// 創建新的漏桶限流器

func NewLeakyBucket(capacity int, rate float64) *LeakyBucket {return &LeakyBucket{capacity: capacity,remaining: capacity,rate: rate,lastLeaked: time.Now(),}

}// 嘗試往桶中添加請求

func (lb *LeakyBucket) Add() bool {lb.mu.Lock()defer lb.mu.Unlock()// 先漏水lb.leak()// 檢查是否還有容量if lb.remaining <= 0 {return false}// 添加請求lb.remaining--return true

}// 漏水過程

func (lb *LeakyBucket) leak() {now := time.Now()elapsed := now.Sub(lb.lastLeaked).Seconds()// 計算這段時間漏出的請求數leakedRequests := int(elapsed * lb.rate)if leakedRequests > 0 {// 更新桶的剩余容量lb.remaining += leakedRequestsif lb.remaining > lb.capacity {lb.remaining = lb.capacity}// 更新上次漏水時間lb.lastLeaked = now}

}

13. 性能基準測試

13.1 不同限流方法性能比較

以下是不同限流方法的基準測試比較:

package rate_testimport ("context""testing""time""golang.org/x/time/rate"

)// 基準測試:Allow 方法

func BenchmarkLimiter_Allow(b *testing.B) {limiter := rate.NewLimiter(rate.Limit(1000000), 1000000)b.ResetTimer()for i := 0; i < b.N; i++ {limiter.Allow()}

}// 基準測試:Reserve 方法

func BenchmarkLimiter_Reserve(b *testing.B) {limiter := rate.NewLimiter(rate.Limit(1000000), 1000000)b.ResetTimer()for i := 0; i < b.N; i++ {r := limiter.Reserve()if !r.OK() {b.Fatalf("Reserve failed at iteration %d", i)}}

}// 基準測試:Wait 方法(不實際等待)

func BenchmarkLimiter_Wait(b *testing.B) {ctx := context.Background()limiter := rate.NewLimiter(rate.Limit(1000000), 1000000)b.ResetTimer()for i := 0; i < b.N; i++ {if err := limiter.Wait(ctx); err != nil {b.Fatalf("Wait failed at iteration %d: %v", i, err)}}

}// 基準測試:Sometimes.Do 方法

func BenchmarkSometimes_Do(b *testing.B) {sampler := rate.Sometimes{Every: 10}counter := 0b.ResetTimer()for i := 0; i < b.N; i++ {sampler.Do(func() {counter++})}

}

- 基準測試:Allow方法

- 基準測試:Reserve 方法

- 基準測試:Wait 方法

- 基準測試:Sometimes.Do 方法

13.1.1 Go Rate Limiter 性能分析

13.1.1.1 測試結果摘要

| 操作方法 | 操作次數 | 每次操作耗時 | 相對性能 |

|---|---|---|---|

Sometimes.Do | 100,000,000 | 10.08 ns/op | 最快 |

Limiter.Allow | 47,205,994 | 24.03 ns/op | 第二快 |

Limiter.Reserve | 28,934,486 | 42.14 ns/op | 第三快 |

Limiter.Wait | 28,785,537 | 965.3 ns/op | 最慢 |

13.1.1.2 性能分析

-

Sometimes.Do(10.08 ns/op)- 耗時最短,性能最好

- 僅需簡單條件判斷和計數更新

- 沒有復雜的令牌計算或等待邏輯

- 適合需要最高性能且限流策略簡單的場景

-

Limiter.Allow(24.03 ns/op)- 非阻塞操作,快速返回結果

- 比

Sometimes.Do慢約 2.4 倍 - 需要計算和更新令牌狀態

- 適合需要快速拒絕決策的場景

-

Limiter.Reserve(42.14 ns/op)- 比

Allow慢約 1.75 倍 - 除了令牌計算外,還需創建

Reservation對象 - 不阻塞,但有額外的對象分配開銷

- 適合需要延遲執行但不阻塞線程的場景

- 比

-

Limiter.Wait(965.3 ns/op)- 最慢,比

Allow慢約 40 倍 - 高耗時主要來自上下文處理和定時器創建

- 在基準測試中可能并未真正等待(使用了高速率限制器)

- 實際使用中可能會更慢(如果需要實際等待)

- 適合必須執行且可以阻塞等待的場景

- 最慢,比

13.2 并發性能測試

測試在高并發環境下的性能:

package rate_testimport ("context""sync""testing""time""golang.org/x/time/rate"

)// 并發基準測試:Allow 方法

func BenchmarkLimiter_Allow_Parallel(b *testing.B) {limiter := rate.NewLimiter(rate.Limit(1000000), 1000000)b.ResetTimer()b.RunParallel(func(pb *testing.PB) {for pb.Next() {limiter.Allow()}})

}// 并發基準測試:Reserve 方法

func BenchmarkLimiter_Reserve_Parallel(b *testing.B) {limiter := rate.NewLimiter(rate.Limit(1000000), 1000000)b.ResetTimer()b.RunParallel(func(pb *testing.PB) {for pb.Next() {r := limiter.Reserve()if !r.OK() {b.Fatalf("Reserve failed")}}})

}// 并發基準測試:Wait 方法

func BenchmarkLimiter_Wait_Parallel(b *testing.B) {ctx := context.Background()limiter := rate.NewLimiter(rate.Limit(1000000), 1000000)b.ResetTimer()b.RunParallel(func(pb *testing.PB) {for pb.Next() {if err := limiter.Wait(ctx); err != nil {b.Fatalf("Wait failed: %v", err)}}})

}// 并發基準測試:Sometimes.Do 方法

func BenchmarkSometimes_Do_Parallel(b *testing.B) {sampler := rate.Sometimes{Every: 10}var counter int64var mu sync.Mutexb.ResetTimer()b.RunParallel(func(pb *testing.PB) {for pb.Next() {sampler.Do(func() {mu.Lock()counter++mu.Unlock()})}})

}

Go Rate Limiter 并發性能分析

并行測試結果摘要

| 操作方法 | 操作次數 | 每次操作耗時 | 相對性能 |

|---|---|---|---|

Sometimes.Do_Parallel | 29,505,849 | 38.39 ns/op | 最快 |

Limiter.Allow_Parallel | 18,347,697 | 60.91 ns/op | 第二快 |

Limiter.Reserve_Parallel | 13,557,008 | 85.56 ns/op | 第三快 |

Limiter.Wait_Parallel | 11,514,060 | 102.8 ns/op | 最慢 |

并行與串行性能對比

| 操作方法 | 串行耗時 | 并行耗時 | 并行性能損失 | 主要原因 |

|---|---|---|---|---|

Sometimes.Do | 10.08 ns | 38.39 ns | 3.8倍 | 鎖競爭 |

Limiter.Allow | 24.03 ns | 60.91 ns | 2.5倍 | 鎖競爭 |

Limiter.Reserve | 42.14 ns | 85.56 ns | 2.0倍 | 鎖競爭 |

Limiter.Wait | 965.3 ns | 102.8 ns | 性能提升 | 測試方法差異 |

并行性能分析

-

Sometimes.Do_Parallel(38.39 ns/op)- 仍然是最快的方法,但性能下降最明顯(3.8倍)

- 在高并發下,簡單的互斥鎖成為主要瓶頸

- 雖然邏輯簡單,但每次調用都需要獲取鎖

-

Limiter.Allow_Parallel(60.91 ns/op)- 相對性能仍然不錯,比串行慢2.5倍

- 與

Sometimes相比鎖競爭影響較小 - 仍適合高并發API限流場景

-

Limiter.Reserve_Parallel(85.56 ns/op)- 性能損失相對較小(2倍)

- 對象創建成本在并行環境中相對影響減小

- 鎖持有時間較長,但影響被其他開銷稀釋

-

Limiter.Wait_Parallel(102.8 ns/op)- 特殊情況:并行測試比串行快了約9倍

- 可能的原因:

- 并行測試中使用了不同的上下文處理方式

- 可能跳過了某些等待邏輯(立即滿足令牌請求)

- 測試可能主要測量了鎖爭用而非等待時間

鎖競爭影響分析

在并行環境下,所有方法都受到了鎖競爭的影響,但影響程度不同:

-

簡單操作受影響最大:

Sometimes.Do相對性能損失最大(3.8倍),因為鎖開銷在簡單操作中占比較高。 -

復雜操作受影響較小:

Reserve方法相對損失較小(2倍),因為創建對象等其他操作稀釋了鎖競爭的影響。 -

鎖持有時間影響:雖然

Allow和Reserve都使用相同的鎖機制,但Reserve持有鎖時間更長,導致并發場景下性能差距縮小。

應用建議

基于并行性能測試結果,以下是在高并發環境中使用Go Rate Limiter的建議:

-

分片限流:在高并發環境下,考慮使用分片(Sharding)策略來減少鎖競爭,如按資源ID或用戶ID將限流器分成多個實例。

-

性能與功能平衡:

- 極高并發但簡單限流場景:優化后的

Sometimes仍然是最佳選擇 - 高并發API限流:

Allow在性能和功能之間取得了良好平衡 - 靈活控制、少量取消:

Reserve提供更多功能,性能損失可接受 - 必須執行場景:

Wait仍然是唯一選擇,但要注意鎖競爭

- 極高并發但簡單限流場景:優化后的

-

鎖優化考慮:

- 對于熱點資源,考慮實現更細粒度的鎖策略

- 使用無鎖技術(如原子操作)優化頻繁訪問的計數器

- 考慮使用讀寫鎖替代互斥鎖,尤其對于讀多寫少的情況

-

混合分層限流:在系統設計上,結合本地限流與分布式限流,減少集中式鎖競爭

14. 參考資料

- Go 官方文檔:rate 包

- 令牌桶算法介紹

- Go Rate Limiting Patterns

- Distributed Rate Limiting

- System Design: Rate Limiter and Data Structures Behind Redis

- Rate Limiting in Distributed Systems

- Dynamic Rate Limiting in Large-Scale Infrastructure

- Go 語言高性能編程

- 令牌桶與漏桶算法比較

:三級緩存)

源碼分析)

)

論文筆記)

)