防火墻的狀態檢測和會話技術

一、防火墻的檢測機制

早期包過濾防火墻

- 采用逐包檢測機制,對每個報文獨立檢測其源地址、目的地址、端口等信息,根據預設規則決定轉發或丟棄。

- 安全隱患:僅基于單包信息判斷,無法識別連接狀態。例如,若規則允許 PC(1.1.1.1)訪問 Web 服務器(2.2.2.2:80),則可能存在偽造回復報文的風險。

狀態檢測機制

- 以流量為單位檢測:對一條流量的第一個報文(首包)執行包過濾規則檢測,記錄判斷結果作為 “狀態”;后續報文直接沿用該 “狀態” 轉發或丟棄,無需重復檢測內容。

- 優勢:減少重復檢測,提升轉發效率,同時通過記錄連接狀態增強安全性。

二、會話與會話表

會話的定義

- 會話是通信雙方在防火墻上的連接狀態體現,一條會話代表一個連接,多個會話的集合稱為會話表。

- 核心作用:通過記錄連接狀態,確保后續報文快速匹配轉發。

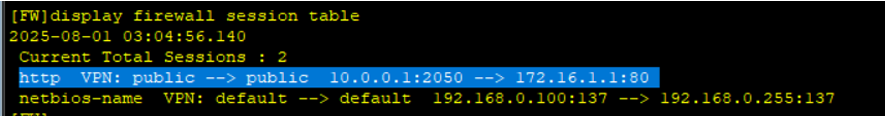

會話表的查看命令

- 查看所有會話表:

[FW]display firewall session table

- 查看會話詳情(含五元組等):

[FW]display firewall session table verbose

- 查看所有會話表:

五元組

- 用于唯一標識一條會話,包括:源 IP 地址、目的 IP 地址、源端口、目的端口、協議類型。

會話的 TTL(生存時間)

- 會話并非永久存在,會隨時間老化,不同協議的 TTL 不同:

- ICMP:20 秒

- DNS:30 秒

- HTTP:10 秒

- 長連接:匹配 ACL 規則的報文可延長老化時間。

- 會話并非永久存在,會隨時間老化,不同協議的 TTL 不同:

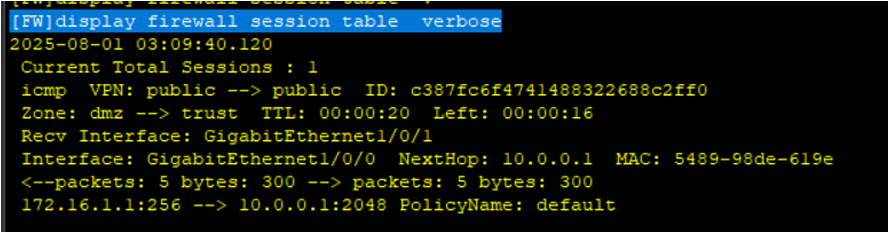

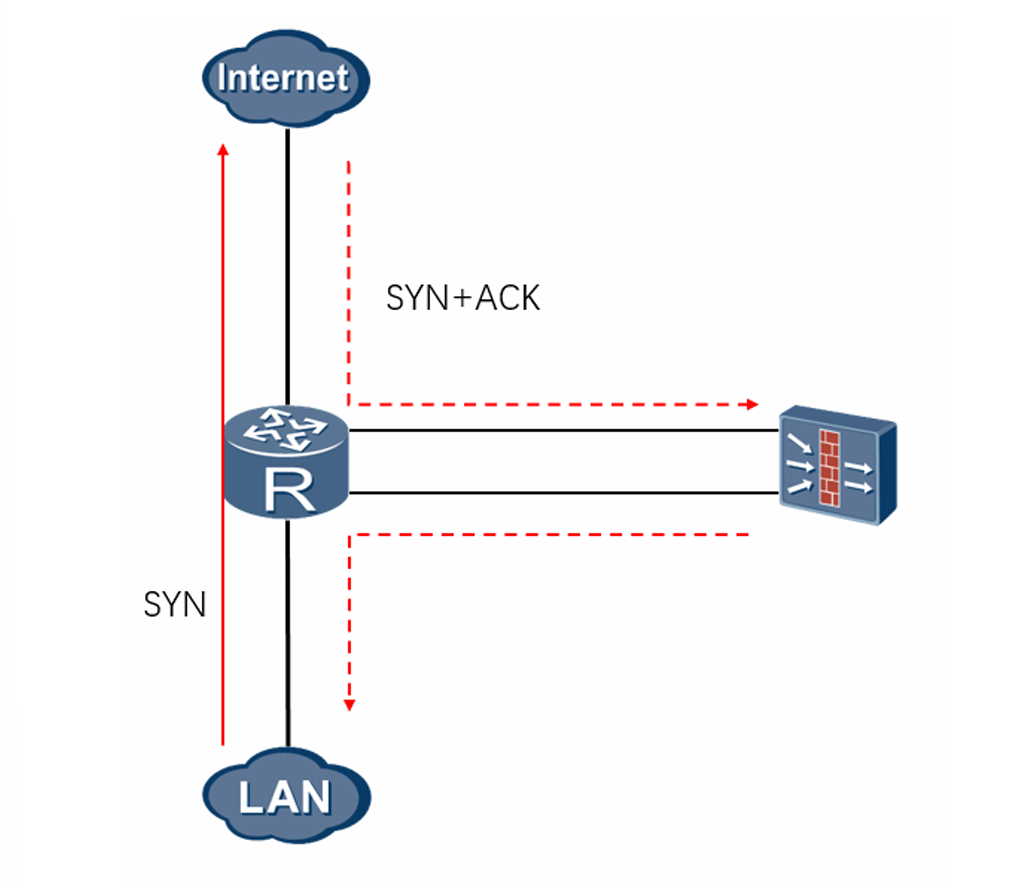

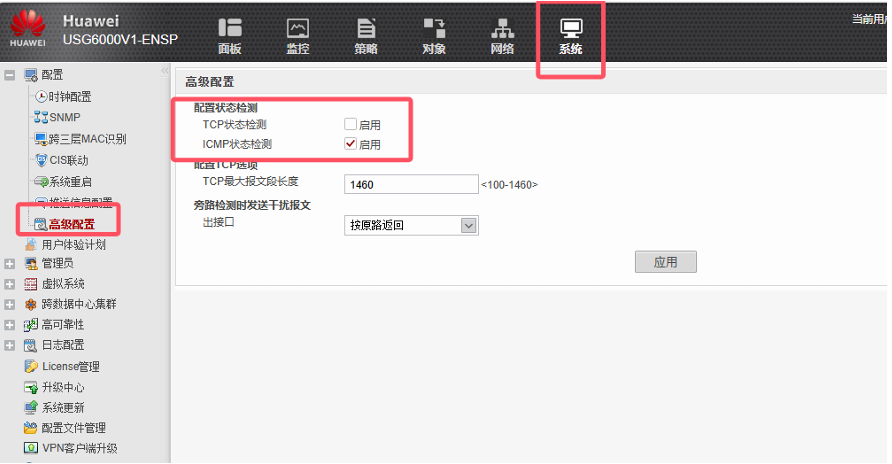

三、TCP 狀態檢測特殊邏輯

- 會話創建條件:僅當防火墻收到 TCP 的SYN 報文,且安全策略允許時,才會創建會話;后續的 SYN+ACK、ACK 報文直接匹配會話轉發。

- 異常處理:若未收到 SYN 報文,僅收到 SYN+ACK 或后續報文,防火墻會丟棄該報文(因無法創建會話)。

- 報文路徑不一致問題:若首包未經過防火墻,后續報文因無會話信息會被丟棄,解決方式為關閉狀態檢測(退回包過濾機制)。

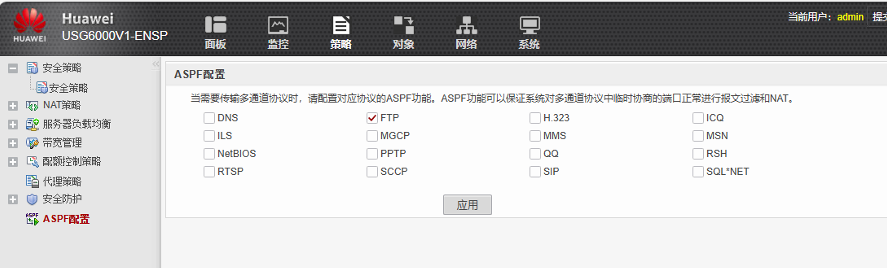

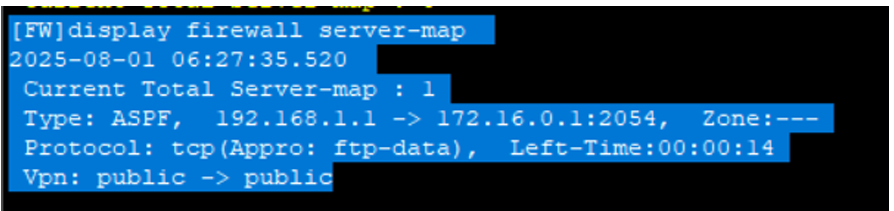

四、ASPF 機制(應用層狀態檢測)

- 原理:針對應用層協議(如 FTP),檢測報文的應用層信息,記錄關鍵數據到Server-map 表,使未在安全策略中明確定義的報文(如 FTP 數據連接)可正常轉發。

- Server-map 表與會話表的區別:

- 會話表:記錄當前連接的狀態,基于首包生成。

- Server-map 表:記錄 “預測信息”(如 FTP 數據連接的端口),用于放行后續動態協商的報文。

- 默認開啟場景:FTP 協議的 ASPF 機制默認開啟,以支持其控制連接與數據連接的動態協商。

傳輸模式

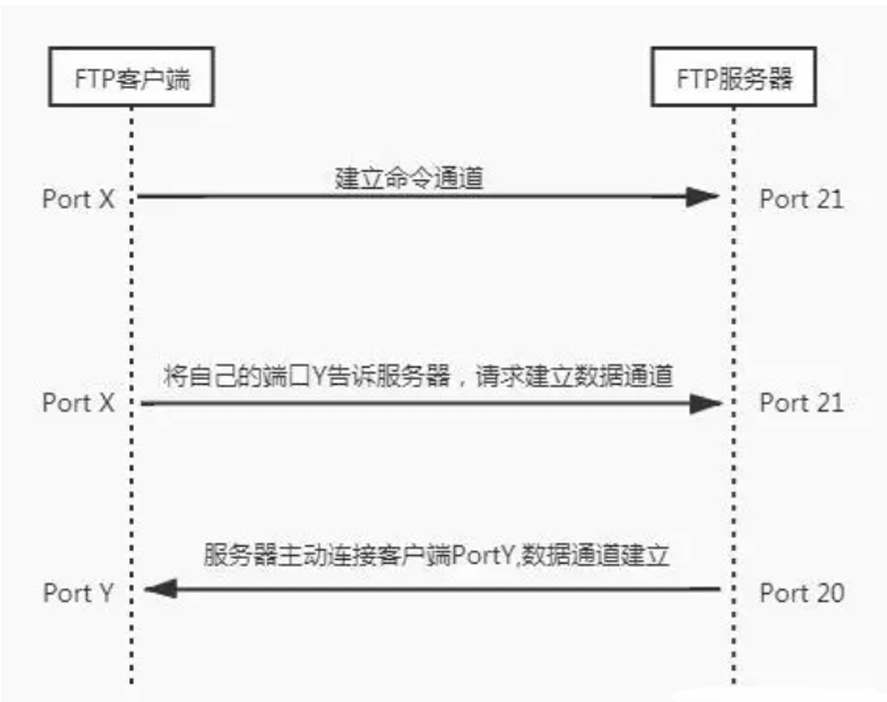

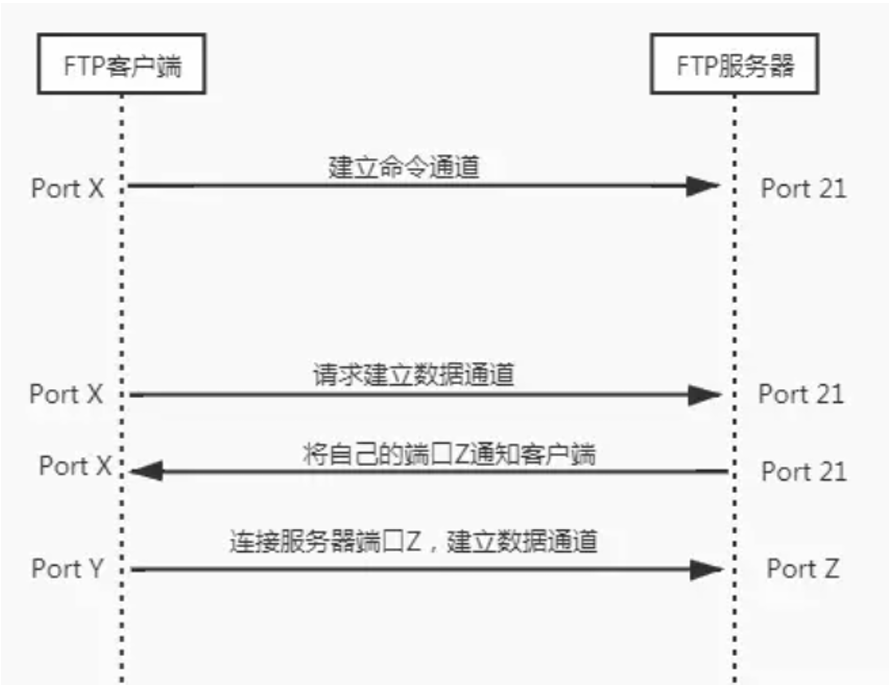

主動模式

?被動模式PASV

防火墻的用戶認證

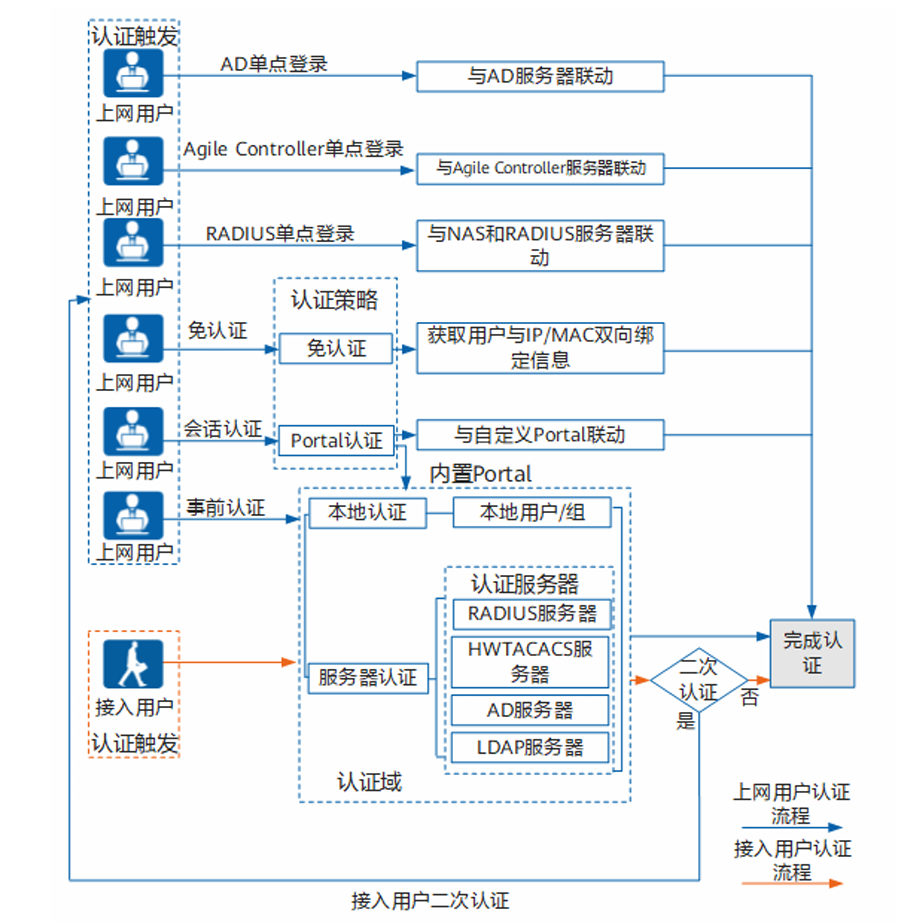

一、用戶分類

- 上網用戶:內部網絡用戶,可直接通過防火墻訪問網絡資源。

- 接入用戶:外部網絡用戶,需先通過 VPN 接入企業網絡,再訪問內部資源。

二、認證方式

| 認證方式 | 說明 |

|---|---|

| 本地認證 | 在防火墻本地完成認證,使用 Portal 頁面交互 |

| 服務器認證 | 賬號密碼存儲在外部服務器(如 RADIUS、HWTACACS、AD、LDAP 服務器) |

| 單點登錄 | 由外部服務器(如 AD、Agile Controller)完成認證,防火墻僅記錄身份信息 |

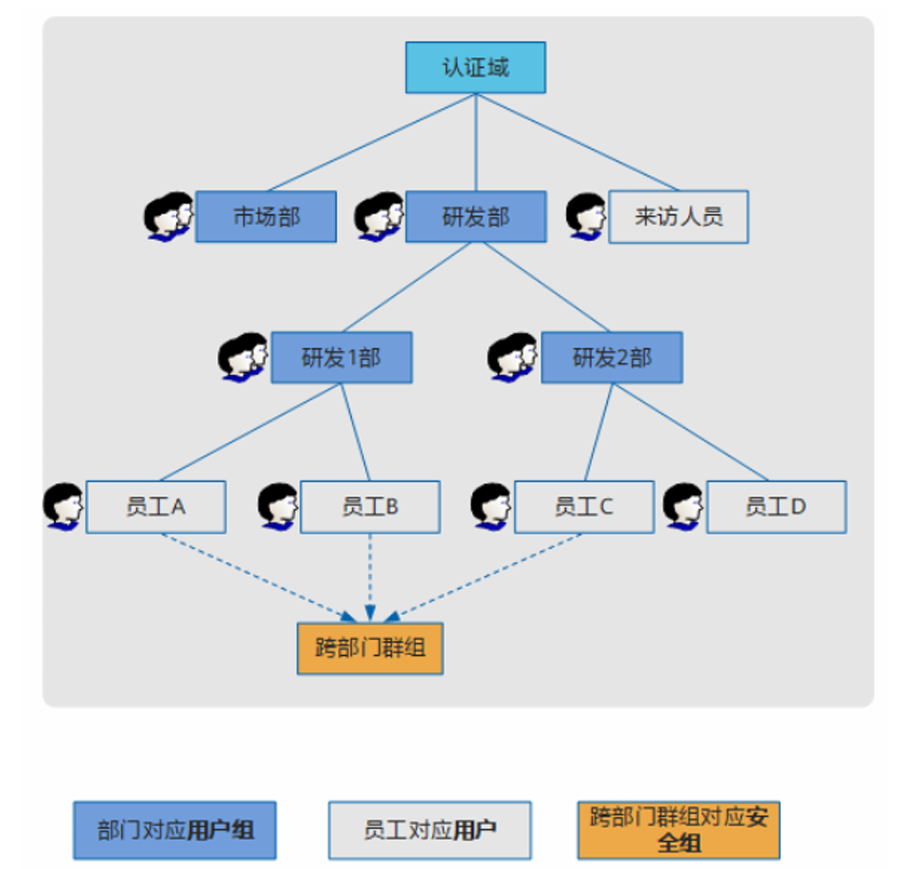

三、用戶架構

- 認證域:用于區分用戶所屬范圍,默認存在

default認證域;新建認證域的用戶登錄時需攜帶完整用戶名(如user002@aaa,其中aaa為認證域)。 - 層級關系:認證域包含用戶組(如部門),用戶組包含用戶;支持跨部門群組(對應安全組)。

四、認證策略與動作

- 認證策略:定義需要認證的流量,匹配策略的流量必須通過身份認證才能放行(默認不對任何流量認證)。

- 認證動作:

- 會話認證:針對 HTTP 業務,防火墻主動推送認證界面。

- 事前認證:針對非 HTTP 業務,用戶需主動訪問認證頁面。

- 免認證:無需輸入賬號密碼,但防火墻會記錄用戶的 IP/MAC 綁定信息。

認證流程

第八章 NAT(網絡地址轉換)與智能選路

一、NAT 基本概念

- 作用:解決私網地址無法直接訪問公網的問題,通過替換 IP 地址(或端口)實現私網與公網的通信。

- 核心邏輯:將私網地址 + 端口轉換為(公網地址 + 端口),或反之。

二、NAT 分類及特點

1. 源 NAT(內部用戶訪問外部)

| 類型 | 私網與公網 IP 對應關系 | 是否轉換端口 | 適用場景 |

|---|---|---|---|

| NAT No-PAT | 一對一 | 否 | 少量私網用戶需固定公網 IP 訪問外部 |

| NAPT | 多對一 / 多對多 | 是 | 大量私網用戶共享公網 IP |

| 出接口地址(Easy-IP) | 多對一(借用出接口公網 IP) | 是 | 公網 IP 動態獲取的場景(如家庭寬帶) |

| Smart NAT(高端設備) | 優先一對一,預留 IP 做 NAPT | 部分轉換 | 防止用戶數量激增導致公網 IP 不足 |

| 三元組 NAT(高端設備) | 多對一 / 多對多 | 是 | P2P 應用,需保持端口一致性及支持外網主動訪問 |

2. 服務器映射(外部用戶訪問內部服務器)

- 靜態映射:公網地址與私網服務器地址一對一綁定,實現外部用戶訪問。

三、NAT 配置關鍵邏輯

- 地址池:存放用于轉換的公網 IP,配置命令示例(以 NAT No-PAT 為例):

[FW]nat address-group nat_address_1 # 創建地址池 [FW-address-group-nat_address_1]mode no-pat global # 設定模式 [FW-address-group-nat_address_1]section 202.10.1.10 # 添加公網IP - NAT 策略:由條件(源 / 目的區域、地址等)和動作(如

source-nat address-group nat_address_1)組成,需與安全策略配合(安全策略檢測先于 NAT 轉換)。

四、Server-map 表在 NAT 中的作用

- NAT No-PAT 和三元組 NAT 會生成正反兩條 Server-map 表項,用于快速匹配轉換規則,避免重復執行 NAT 策略檢測。

- 示例(NAT No-PAT 的 Server-map 表):

Type:No-Pat,192.168.1.1[202.10.1.10]->ANY # 私網到公網方向 Type:No-Pat Reverse,ANY->202.10.1.10[192.168.1.1] # 公網到私網反向

五、特殊說明

- NAPT 不生成 Server-map 表項,依賴會話表轉發。

- 三元組 NAT 通過

full-cone模式實現端口一致性,支持外網主動訪問,可通過firewall endpoint-independent filter enable關閉安全策略控制。

)