導讀:

本文對Web應用程序開發中的Session欺騙攻擊進行了闡述,詳細講解了防范Session欺騙攻擊的三種傳統方法,并給出了防范代碼,分析了三種傳統防范方法的不足,新設計了一種通過Referer信息驗證來加強對Session欺騙的防范,并給出了詳細的實現代碼和調用方法,最后提出了綜合防護策略,將四種防范方法集成到一個模塊中,通過調用該模塊,方便實現了Session欺騙攻擊的防范,增加了Web應用程序的安全性。

作者信息:

劉 柳,?溫且兵:江西工業工程職業技術學院信息工程學院,江西 萍鄉

關注漢斯出版社,了解更多計算機領域最新研究成果!

正文

本文將深入探討PHP應用程序開發中Session欺騙攻擊的原理與防范。通過與傳統的Session欺騙攻擊防范方法對比,分析其局限性,重點闡述增加Referer驗證實現Session欺騙防范。

一、Session欺騙的實現

PHP是一種被廣泛使用的開源服務器端腳本語言和運行在Web服務器端的HTML內嵌式腳本語言,提供了簡單、實用的動態主頁解決方案,能夠實現邊開發邊應用及跨平臺運行,語法設計簡單。同時,作為開源軟件,PHP的源代碼完全公開,用戶可免費獲取安裝包,在Windows或UNIX/Linux平臺上快速搭建運行環境,具有良好的跨平臺性和廣泛的應用基礎。但是PHP語言的脆弱性,使有效發現Web漏洞成為網站安全的重中之重。

當啟動Session時,服務器會生成一個唯一的Session_id,并通過Cookie方式發送到客戶端瀏覽器。用戶再次訪問時,瀏覽器會將Session_id返回,服務器由此識別并調用對應的會話數據,實現用戶狀態的持續追蹤。

通常情況下,在網站上的一個PHP頁面中的變量是不能在另一個PHP頁面中共享數據的。然而,有了Session后,Session中注冊的變量可以作為用戶的個人全局變量使用,使得用戶存儲在Session中的變量可以在其他PHP頁面中被存取和修改。利用這一特性,Session被廣泛應用于用戶身份認證、程序狀態記錄、PHP頁面之間參數傳遞。

Session機制極大地提高了Web應用程序的交互性和用戶體驗,但其安全性也一直是Web開發中需要重點關注的問題。

如果黑客通過某種手段(例如XSS跨站腳本攻擊、網絡監聽、中間人攻擊等)成功獲取了存儲在用戶瀏覽器端Cookie中的Session_id值,他們就可以利用這個Session_id來冒充正常用戶。

Session欺騙攻擊對Web應用程序來說是一個致命的安全隱患。它不僅會導致用戶數據泄露、系統完整性被破壞,還可能對整個服務器的基礎設施造成嚴重威脅,因此,針對Session欺騙的防范措施顯得尤為重要。

二、防范措施

Session欺騙的防范措施中,傳統的防范方法主要有三種:

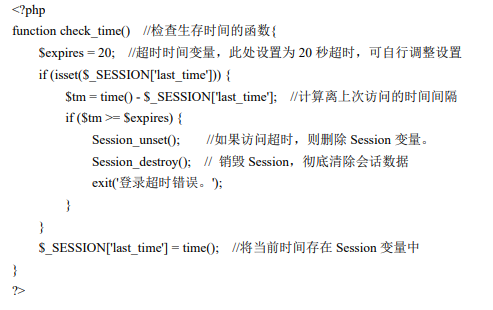

1.給Session設置生存時間防范

在PHP中,Session的默認有效生存時間通常是1440秒(即24分鐘)。通過設置Session的準確生存時間,可以有效防止Session_id被竊取后被長期非法使用。當Session_id的生存時間到期后,即使黑客獲取了該ID,也無法再繼續使用它進行欺騙。

需要注意的是,直接修改php.ini文件會影響到服務器上所有的Web應用。如果不想影響其他Web應用,可以通過程序控制的方法,僅對當前應用進行限定。以下是相應的程序代碼實現:

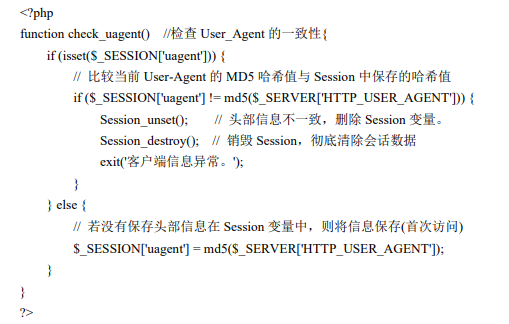

2.檢測User-Agent一致性防范

User-Agent是HTTP請求頭中的一個字段,它包含了發起請求的客戶端(通常是瀏覽器)的類型、版本、操作系統等信息。不同用戶瀏覽器的請求頭部信息數據通常是不同的,因此,在防范Session欺騙中,可以通過判斷用戶的User-Agent頭部信息是否一致來增強防護。

以下是相應的程序代碼實現:

3.重置Session_id值防范

重置Session_id (Session Regeneration)是一種旨在降低Session_id被盜用后欺騙成功概率的防范措施。

在PHP中,重置Session_id的語句非常簡單:

Session_regenerate_id(true);

這種防范措施并不完全可靠,只要用戶沒有刷新Session_id,黑客就可以通過獲得Cookie中保存的重置Session_id進行偽造,實現欺騙攻擊,但是加上重置語句可以增加Session欺騙攻擊的難度。

從理論上來講,這些防范方法只是增加了黑客攻擊的難度,并不能完全防范Session欺騙攻擊。

三、改進方案

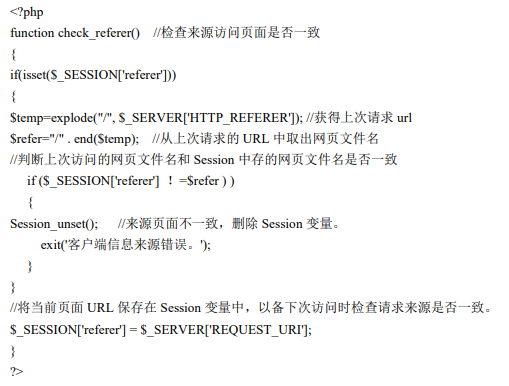

1.增加Referer驗證?

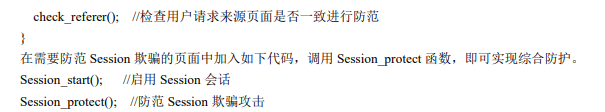

防范代碼如下:

上面的代碼,通過判斷用戶上次訪問頁面是否一致,來確定用戶的操作是否為正常操作,黑客不知道用戶最后訪問的PHP頁面,無法偽造相關信息,提高攻擊難度。

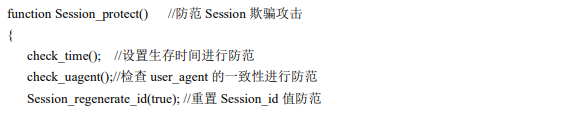

2.綜合防護策略

然而Referer驗證仍存在局限,如字段缺失(如書簽訪問、HTTPS跳轉、瀏覽器設置等)或被篡改(如攻擊者偽造、代理修改等),仍可能被繞過。因此,應綜合Session有效期控制、User-Agent校驗、CSRF Token等多重防范措施,并合理設置Referer策略,對敏感頁面嚴格驗證,對公共頁面適當放寬。同時,記錄異常日志,提升整體安全性。為增強Web應用安全性,用戶可根據需要將防范方法集成到一個函數中,在需要防范的頁面中調用該函數即可。整合后的代碼如下:?

開發者在實際部署時應根據應用程序的特點、安全需求和用戶體驗進行靈活配置和調整。

為了驗證Referer驗證在防護Session欺騙中的效果,我們設計了基于Apache和PHP的實驗環境,搭建了一個包含登錄與后臺管理頁面的Web系統,并引入Burp Suite、Postman和自定義腳本進行攻擊模擬。

實驗包括四種防護策略:

1) 無防護:不部署任何防護作為對照組;

2) 傳統組合:包括Session有效期限制、User-Agent檢測、Session_id重置;

3) 僅Referer信息驗證;

4) 綜合防護:結合上述所有措施。

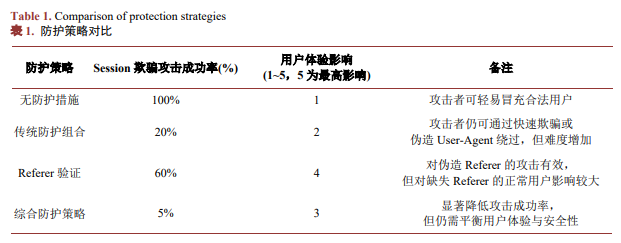

攻擊方式包括Session_id竊取、偽造、User-Agent與Referer欺騙,以及模擬合法用戶行為,并記錄攻擊成功率及用戶體驗影響,見表1。

?四、結論

實驗結果表明,在無任何防護措施的情況下,Session欺騙攻擊的成功率高達100%;采用傳統防護(如Session有效期限制、User-Agent檢測和Session_id重置)可將成功率降至20%,但由于User-Agent易被偽造,仍存在風險;單獨使用Referer驗證時,攻擊成功率為60%,雖能防御部分偽造攻擊,但對正常用戶的訪問造成較大影響;綜合多種防護措施后,攻擊成功率降至5%,安全性顯著提升,雖然對用戶體驗有一定影響。可見,Referer驗證具備一定效果,但必須與其他手段配合使用,構建多層次的防護體系,才能在保障Web應用安全的同時,兼顧用戶體驗。

基金項目:

2024年度江西省教育廳科學技術研究項目“基于多源數據的網絡安全可視化系統的研究與應用”(項目編號:GJJ2406808);

2022年度江西省教育廳科學技術研究項目“對地方高校網絡應用的完善與開發”(項目編號:GJJ2202113)。

獲取原文請私信小編或點擊原文鏈接進行下載:https://doi.org/10.12677/csa.2025.157179

)

)