目錄

Web服務器&應用服務器差異性

WAF防火墻&安全防護&識別技術

蜜罐平臺&安全防護&識別技術

思維導圖

章節知識點

Web:語言/CMS/中間件/數據庫/系統/WAF等

系統:操作系統/端口服務/網絡環境/防火墻等

應用:APP對象/API接口/微信小程序/PC應用等

架構:CDN/前后端/云應用/站庫分離/OSS資源等

技術:JS爬蟲/敏感掃描/端口掃描/源碼獲取/接口泄漏等

技術:指紋識別/Github監控/CDN繞過/WAF識別/蜜罐識別等

Web服務器&應用服務器差異性

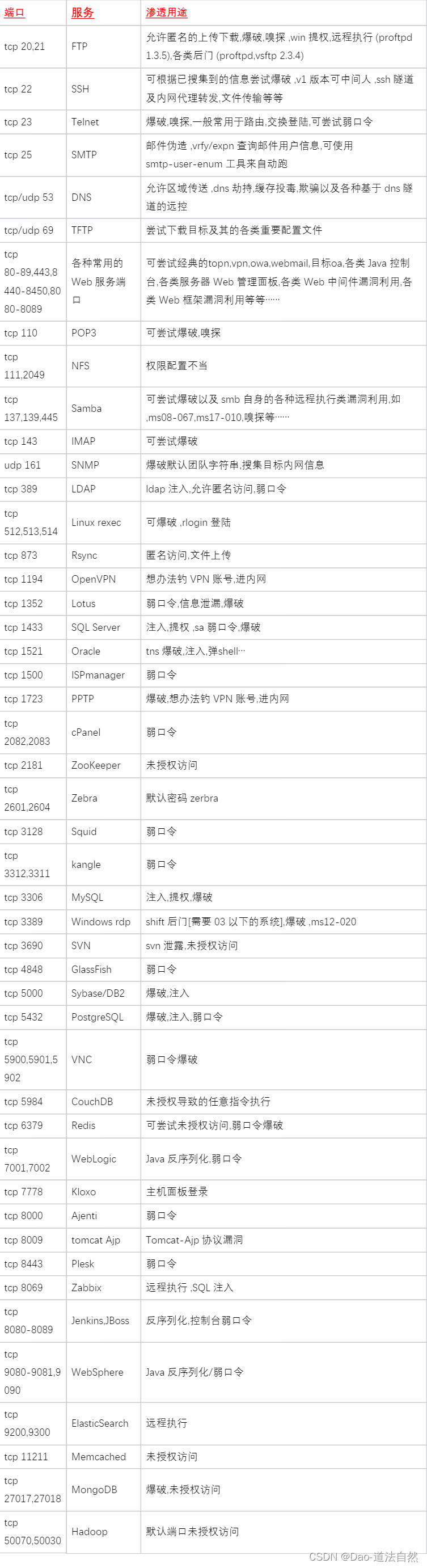

常見的端口對應的服務以及安全問題

通過對端口掃描可以判斷出對方服務器的服務類型

中間件分為兩類:Web服務器,應用服務器(比前者多開放一個端口,比如Tomacat:8009等)

端口掃描:Nmap、Masscan、網絡空間

開放狀態:Close Open Filtered

https://nmap.org/download.html

https://github.com/robertdavidgraham/masscan

使用參考:

https://blog.csdn.net/qq_53079406/article/details/125266331

https://blog.csdn.net/qq_53079406/article/details/125263917

編譯masscan:https://www.cnblogs.com/lzy575566/p/15513726.html

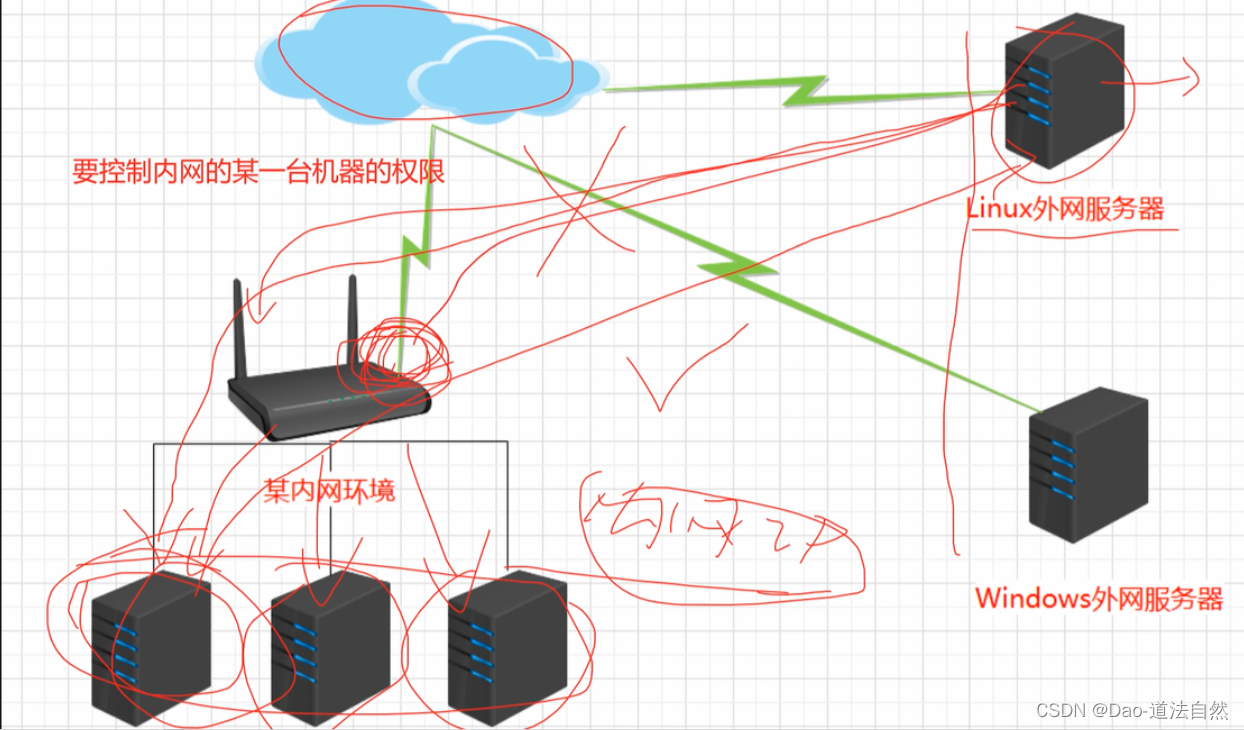

考慮:1、防火墻 2、內網環境

內網環境可能出現情況:明明數據庫端口開的,網站也能正常打開,但是你對目標進行端口掃描,發現數據庫端口沒有開放(排除防火墻問題)因為掃描的是對方Web服務在內網中,與外界通訊通過網絡出口,網絡出口服務器沒有開放相關端口,導致端口掃描與情況不符

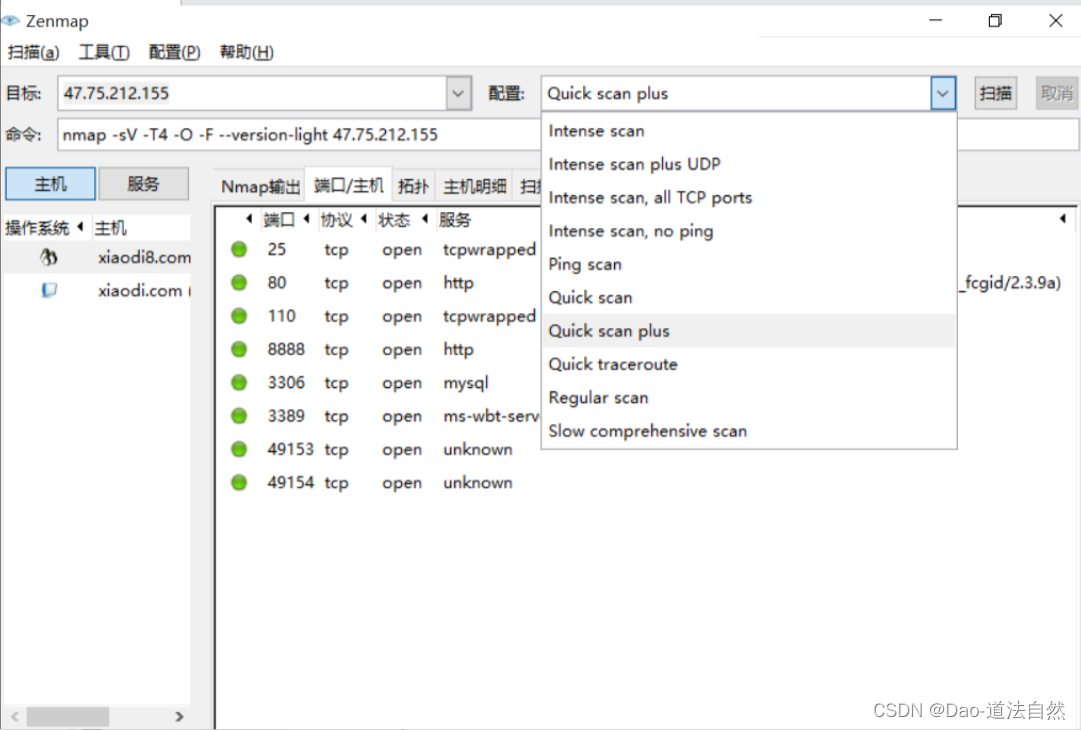

Nmap掃描

配置中:Quick scan plus是快速掃描,intense scan all TCP ports 是全部端口掃描

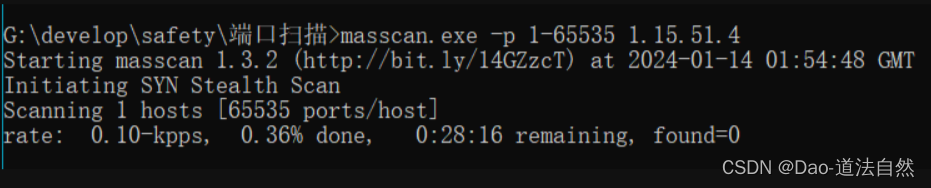

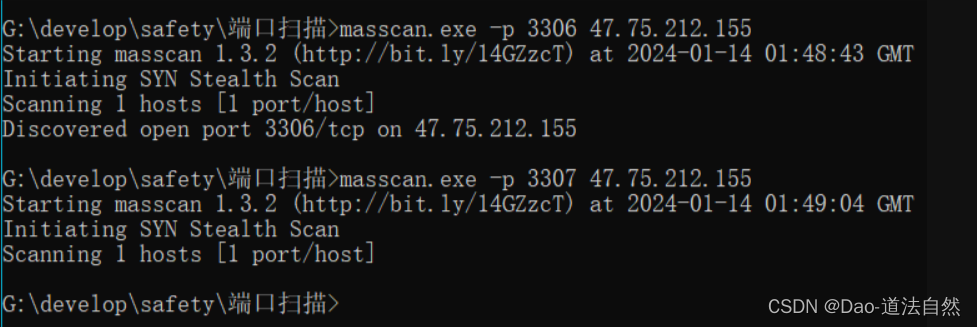

Masscan掃描

在目錄下直接輸入cmd,進行調用語法:

測試一個至多個端口是否開通:masscan.exe -p 3307 47.75.212.155

測試多個端口:masscan.exe -p 1-65535 1.15.51.4

網絡空間:直接查詢即可

WAF防火墻&安全防護&識別技術

WAF解釋:

????????Web應用防護系統(也稱為:網站應用級入侵防御系統。英文:Web Application Firewall,簡稱:WAF)。利用國際上公認的一種說法:Web應用防火墻是通過執行一系列針對HTTP/HTTPS的安全策略來專門為Web應用提供保護的一款產品。WAF分類:

- 云WAF:百度安全寶、阿里云盾、長亭雷池,華為云,亞馬遜云等

- 硬件WAF:綠盟、安恒、深信服、知道創宇等公司商業產品

- 軟件WAF:寶塔,安全狗、D盾等

- 代碼級WAF:自己寫的waf規則,防止出現注入等,一般是在代碼里面寫死的

識別看圖:

????????攔截頁面,identywaf項目內置識別項目:

wafw00f:https://github.com/EnableSecurity/wafw00fidentywaf:https://github.com/stamparm/identYwaf

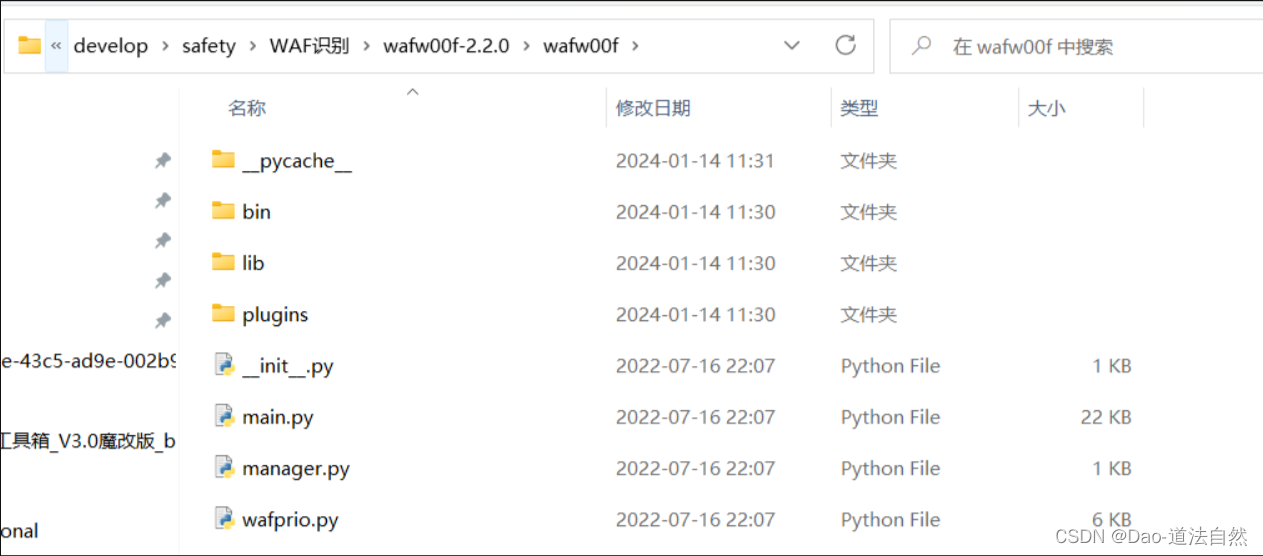

wafw00f:https://github.com/EnableSecurity/wafw00f

- 安裝:目錄下打開cmd輸入:python setup.py install

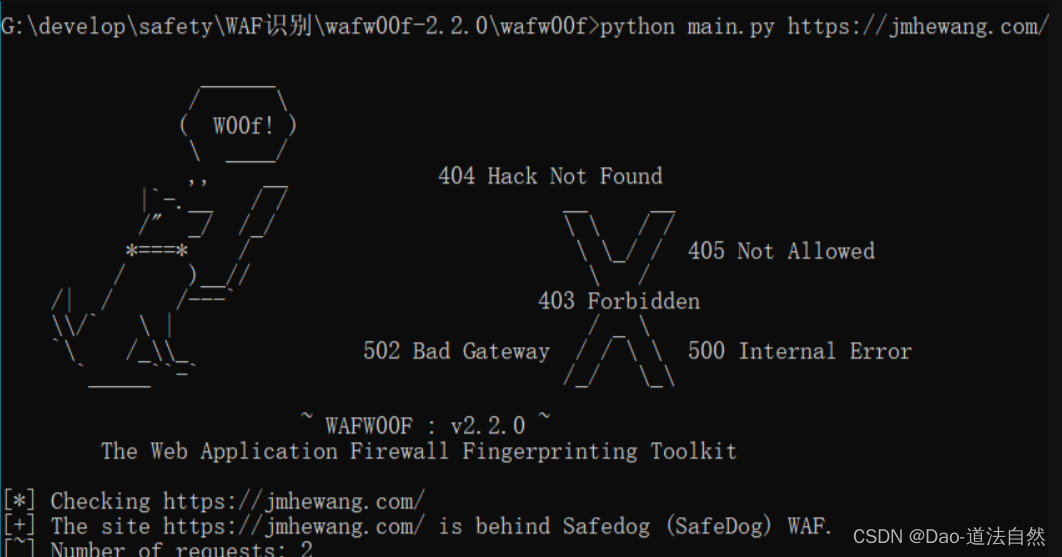

- 使用:安裝后打開wafwoof目錄下cmd輸入:python main.py https://jmhewang.com/

- 注意:查詢時候關閉代理,不然無法連接

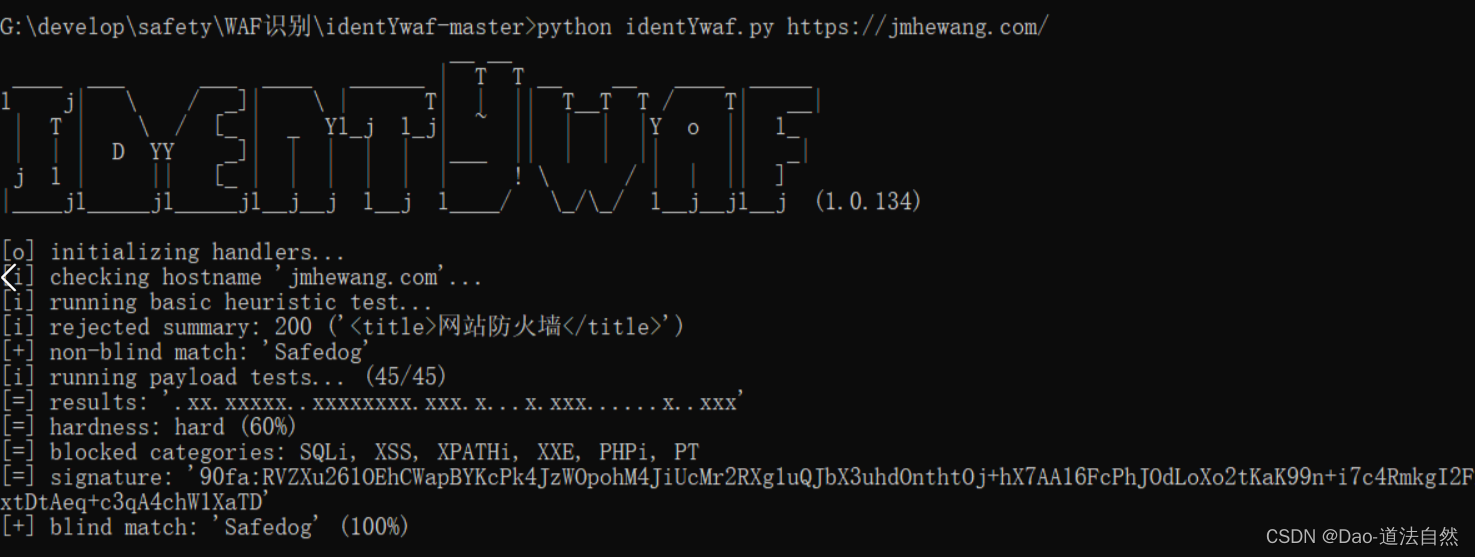

identywaf:https://github.com/stamparm/identYwaf

- 使用語法:python identYwaf.py https://jmhewang.com/

蜜罐平臺&安全防護&識別技術

蜜罐解釋:

????????蜜罐是一種安全威脅的檢測技術,其本質在于引誘和欺騙攻擊者,并且通過記錄攻擊者的攻擊日志來產生價值。安全研究人員可以通過分析蜜罐的被攻擊記錄推測攻擊者的意圖和手段等信息。攻擊方可以通過蜜罐識別技術來發現和規避蜜罐。因此,我們有必要站在紅隊攻擊者的角度鉆研蜜罐識別的方式方法。蜜罐分類:

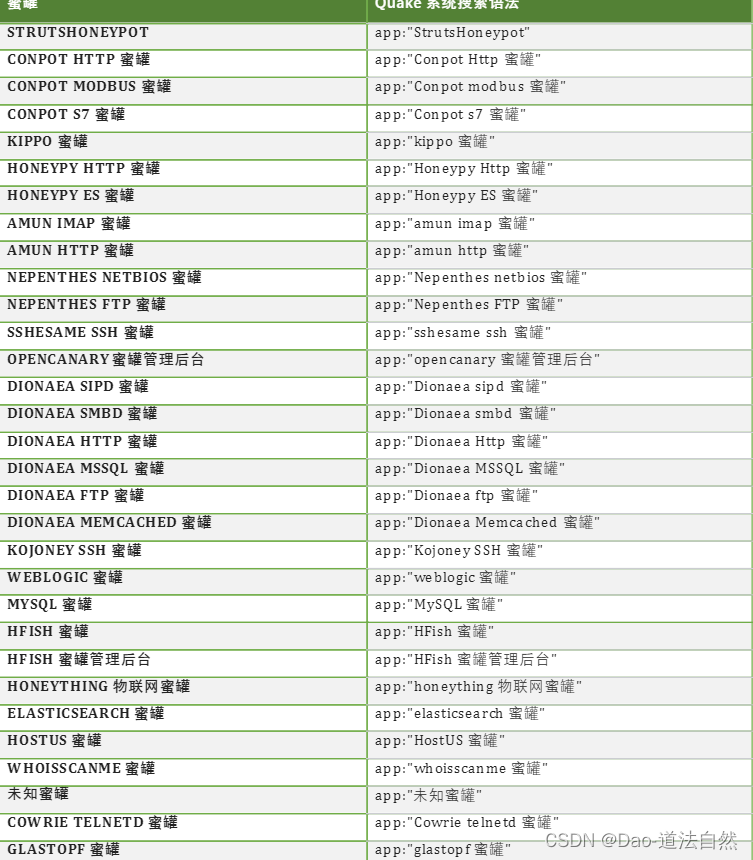

????????根據蜜罐與攻擊者之間進行的交互的程度可以將蜜罐分為三類:低交互蜜罐、中交互蜜罐、高交互蜜罐。當然還可以根據蜜罐模擬的目標進行分類,比如:數據庫蜜罐、工控蜜罐、物聯網蜜罐、Web蜜罐等等。蜜罐產品:見下圖

識別原理:https://mp.weixin.qq.com/s/jPz9hBmUypFyQlU27vglUg

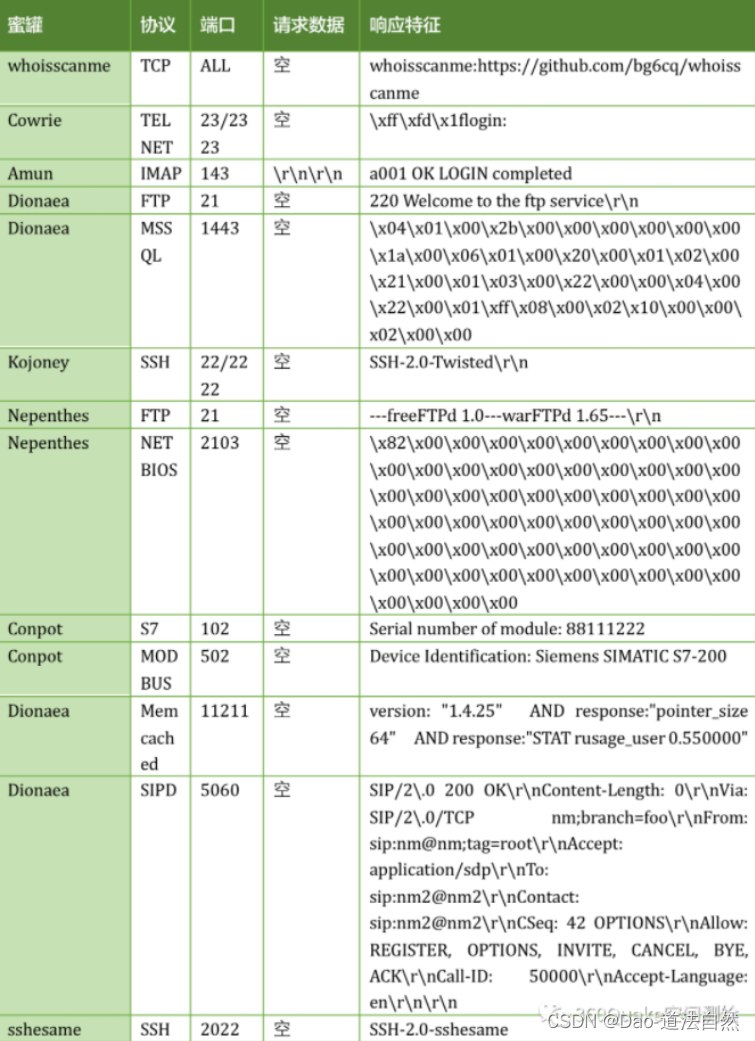

常見的蜜罐

蜜罐數據特征

識別技術:

0、測試

大概了解組成功能等

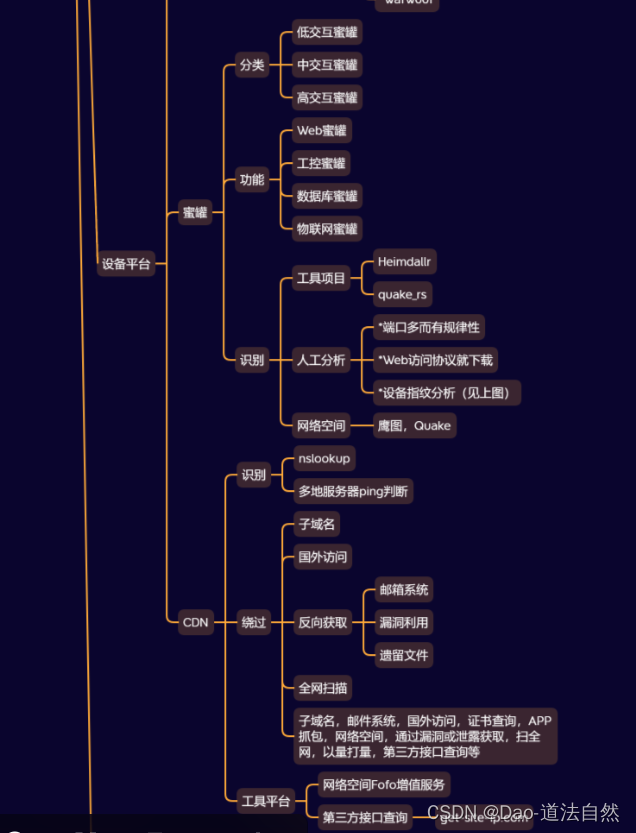

https://hfish.net/#/1、項目

項目識別

https://github.com/graynjo/Heimdallr

https://github.com/360quake/quake_rs

quake.exe init apikey值

quake.exe honeypot 目標2、人工

*端口多而有規律性

*Web訪問協議就下載

*設備指紋分析(見上圖)3、網絡空間

鷹圖,Quake

蜜罐(Honeypot)是一種安全機制,其原理和特點為:

- 引誘攻擊: 蜜罐的主要原理是通過模擬目標系統的弱點或敏感區域,吸引和引誘攻擊者。蜜罐可以模擬各種服務和應用,如Web服務器、數據庫、郵件服務器等,使其看起來像是真實系統。

- 數據捕獲: 一旦攻擊者對蜜罐進行攻擊,蜜罐會記錄和捕獲攻擊行為的詳細信息,包括攻擊者的IP地址、攻擊手段、使用的工具等。這些信息對于分析攻擊者的行為和提高網絡防御水平非常有價值。

- 學習和改進: 蜜罐可以用于學習攻擊者的新技術和手段。通過分析蜜罐收集到的數據,安全團隊可以了解到新型威脅的特點,并相應地改進網絡防御策略。

- 欺騙和誤導: 蜜罐可以欺騙攻擊者,使其浪費時間和資源在虛假系統上。這有助于減緩攻擊速度、提高檢測準確性,并增加攻擊者被發現的可能性。

- 實時監控: 蜜罐可以用于實時監控網絡上的攻擊活動。通過在網絡中分布蜜罐,可以提前探測到潛在的威脅,從而更及時地采取防御措施。

- 早期警告: 蜜罐可以在攻擊者尚未對真實系統造成實質性危害之前提供早期警告。這有助于組織及時采取行動,防止潛在的風險。

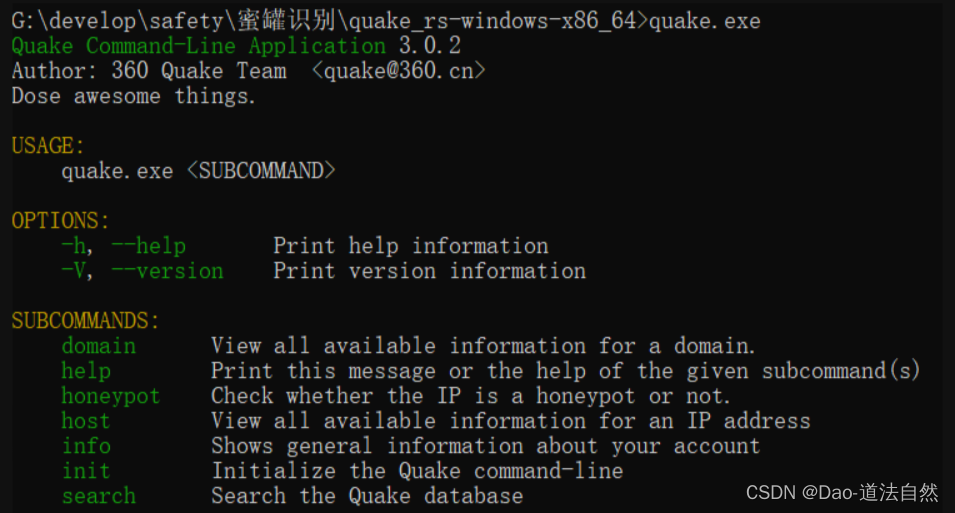

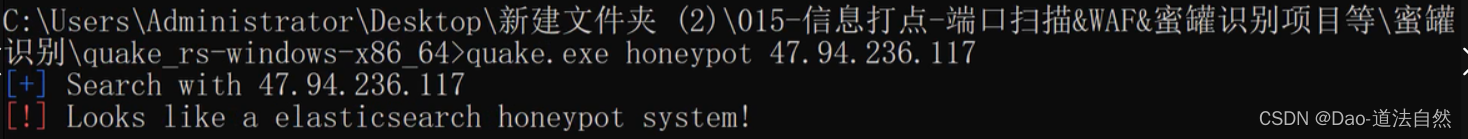

360夸克項目識別蜜罐:

- 安裝:解壓后在目錄下cmd啟用quake.exe

- quake.exe init apikey值(api值需要注冊360網絡空間獲取360網絡空間測繪 — 因為看見,所以安全

- 使用語法:quake.exe honeypot 目標

思維導圖

)

)