文章目錄

- Pre

- 概述

- 使用keytool生成證書

- 使用Openssl生成證書 (推薦)

- 證書的吊銷

- 小結

Pre

PKI - 借助Nginx 實現Https 服務端單向認證、服務端客戶端雙向認證

PKI - 04 證書授權頒發機構(CA) & 數字證書

PKI - 數字簽名與數字證書

概述

數字證書是一種重要的安全標準,它集成了多種密碼學算法,以確保數據的安全性、完整性和可信度。在數字化信息傳輸中,

- 摘要算法用于驗證數據的完整性

- 非對稱加密算法用于加密和解密數據

- 簽名算法則用于驗證數據的來源和確保抗否認性

將這些算法集合到一起,并依據一套完善的標準來管理,形成了數字證書的體系。

通過數字證書,用戶可以實現數據加解密、身份認證和簽名等多種功能。其中,最重要的作用之一是防止中間人攻擊。這是通過采用鏈式簽名認證來實現的。具體而言,數字證書的簽發是通過根證書(Root CA)對下一級證書進行簽名,依此類推,直到最終用戶證書。由于根證書被內置于操作系統中,因此任何經過CA認證的數字證書都可以對其本身進行校驗,從而確保證書的真實性和可信度,防止了偽造和篡改的可能性。

總的來說,數字證書不僅集成了多種密碼學算法,實現了數據的安全傳輸和存儲,還通過簽名認證機制,確保了數字身份的真實性和完整性,有效地防范了網絡攻擊和信息泄露的風險。

使用keytool生成證書

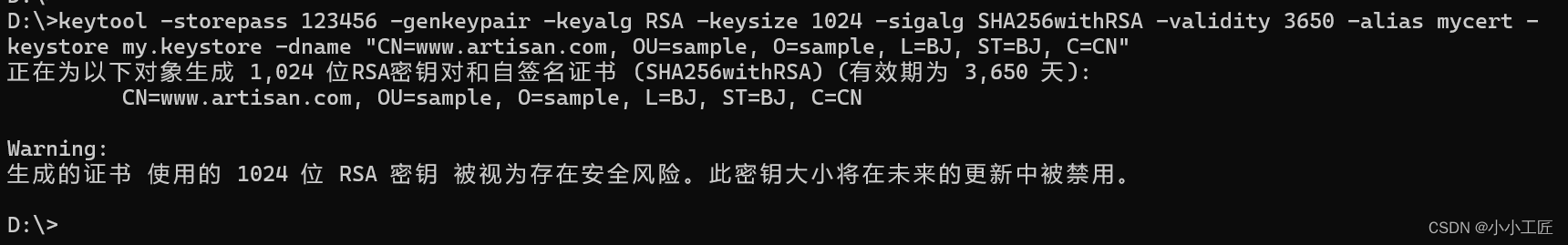

keytool -storepass 123456 -genkeypair -keyalg RSA -keysize 1024 -sigalg SHA256withRSA -validity 3650 -alias mycert -keystore my.keystore -dname "CN=www.artisan.com, OU=sample, O=sample, L=BJ, ST=BJ, C=CN"

-storepass 123456: 指定密鑰庫的密碼。密碼為123456。-genkeypair: 生成密鑰對,包括一個公鑰和一個私鑰。-keyalg RSA: 指定生成密鑰對時要使用的算法。使用RSA算法。-keysize 1024: 指定生成的密鑰的大小(以位為單位)。密鑰的大小為1024位。-sigalg SHA256withRSA: 指定用于簽名密鑰的算法和哈希算法。使用SHA256withRSA作為簽名算法。-validity 3650: 指定生成的證書的有效期限。證書有效期為3650天(大約10年)。-alias mycert: 指定生成的密鑰對的別名。別名為mycert。-keystore my.keystore: 指定生成的密鑰對和證書存儲在的密鑰庫文件的路徑。密鑰庫文件為my.keystore。-dname "CN=www.artisan.com, OU=sample, O=sample, L=BJ, ST=BJ, C=CN": 指定用于生成證書的主題信息,包括通用名稱(CN)、組織單位(OU)、組織(O)、城市(L)、省/州(ST)和國家(C)。主題信息為CN=www.sample.com, OU=sample, O=sample, L=BJ, ST=BJ, C=CN,表示通用名稱為www.sample.com,組織單位為sample,組織為sample,城市為北京,省/州為北京,國家為中國。

執行上述命令,JDK會在當前目錄創建一個my.keystore文件,并存儲創建成功的一個私鑰和一個證書,它的別名是mycert。

密鑰庫(key store)存儲的數字證書可以用于加密、解密和簽名等操作。

-

加密與解密:數字證書通常用于公鑰加密和解密。發送方可以使用接收方的公鑰加密數據,而接收方使用其相應的私鑰來解密數據。這種方式確保了數據在傳輸過程中的安全性。

-

簽名:數字證書也常用于數字簽名。發送方使用自己的私鑰對消息進行簽名,接收方使用發送方的公鑰驗證簽名。這種方式可以確保消息的完整性和真實性,同時也可以驗證消息的發送者身份。

-

身份驗證:數字證書還可用于身份驗證。例如,在SSL/TLS握手過程中,服務器會將其數字證書發送給客戶端,客戶端可以驗證服務器的身份,并使用服務器的公鑰加密通信數據,以確保通信的安全性。

通過以上方法,數字證書在加密通信、數據完整性驗證和身份認證等方面都發揮著重要作用,是安全通信的基礎之一。

使用Openssl生成證書 (推薦)

請參考我的另外一篇博文: PKI - 數字簽名與數字證書

證書的吊銷

證書的吊銷是指證書頒發機構(CA)在證書的有效期內,因某種原因取消了對該證書的信任。吊銷證書是確保網絡安全的重要步驟,因為它可以阻止使用已被證明不再可信的證書進行通信。以下是有關證書吊銷的介紹:

-

原因:

- 私鑰丟失或泄露:如果證書的私鑰丟失或泄露,攻擊者可能會使用它進行惡意行為,因此需要吊銷證書。

- 證書信息錯誤:如果證書中的信息(如主題名稱、組織信息等)不正確,可能會導致信任問題,需要吊銷證書。

- 證書持有者不再信任:如果證書持有者不再被信任,可能會因其不當行為或其他原因而需要吊銷證書。

- 證書過期或無效:如果證書的有效期已過或由于其他原因導致證書無效,可能需要吊銷證書。

-

吊銷方法:

- 證書吊銷列表 (CRL):CA 可以維護一個 CRL,列出所有已被吊銷的證書。客戶端可以定期檢查此列表以確認證書的狀態。

- 在線證書狀態協議 (OCSP):OCSP 允許客戶端向 CA 查詢證書的狀態,以確定證書是否已被吊銷。

- CA 簽發的 OCSP 響應:CA 可以提供簽名的 OCSP 響應,證明特定證書的狀態,而無需訪問 CRL。

-

影響:

- 安全性提升:吊銷證書可以防止使用失效或不可信的證書進行惡意活動,提升網絡通信的安全性。

- 信任維護:保持證書的有效性和可信任性有助于維護網絡通信的信任關系。

- 合規性要求:某些行業標準和法規要求及時吊銷不再有效的證書,以符合合規性要求。

證書吊銷是保障網絡安全的重要機制之一,CA 和網絡管理員應定期檢查和管理吊銷證書,以確保網絡通信的安全性和可信任性。

小結

數字證書是一種用于在互聯網上驗證身份和加密通信的安全工具。以下是數字證書的總結:

-

定義:

- 數字證書是一種由權威機構頒發的電子文檔,用于證明某個實體的身份信息,例如網站、個人或組織。

-

組成:

- 公鑰:用于加密通信的密鑰,可由任何人訪問。

- 私鑰:用于解密通信的密鑰,僅由證書持有者擁有。

- 證書持有者信息:通常包括姓名、電子郵件地址等個人或組織信息。

- 數字簽名:由證書頒發者用其私鑰加密的信息,用于驗證證書的真實性和完整性。

-

作用:

- 身份驗證:通過驗證證書中的信息,可以確認通信方的身份。

- 加密通信:使用證書中的公鑰進行加密,確保通信的機密性。

- 完整性保護:使用數字簽名驗證證書的完整性,防止篡改或偽造。

-

頒發機構:

- 數字證書由權威的證書頒發機構(CA)簽發,例如VeriSign、DigiCert等。

-

類型:

- SSL/TLS 證書:用于網站加密通信,確保數據傳輸的安全性。

- 代碼簽名證書:用于數字簽名軟件或應用程序,確保其來源可信。

- 電子郵件證書:用于加密和簽名電子郵件,保護郵件的安全性和隱私。

-

過期與更新:

- 數字證書有一定的有效期限,通常為數年。

- 過期的證書需要更新,以確保持續的安全性和有效性。

數字證書在互聯網通信中扮演著至關重要的角色,為用戶提供了安全可靠的通信保障。

(黑馬 ))

等級考試試卷(一級) 測試卷2021年12月)

)