近日,在2023數字身份安全技術大會上,持安科技聯合創始人孫維伯應主辦方的特別邀請,發表了主題為“零信任在攻防演練下的最佳實踐”的演講。

孫維伯在2023數字身份安全技術大會上發表演講

以下為本次演講實錄:

我是持安科技的聯合創始人孫維伯,本次為大家帶來的是零信任在攻防演練下的最佳實踐,本次分享將圍繞這三個方面:

1. 安全需求轉變

2. 戰技分析和防守挑戰

3. 零信任防護場景和價值

安全需求的轉變

近年來,網絡安全需求已經發生本質行的改變。

從前企業安全建設主要以合規為主,但是近些年,安全法律法規在完善,大型攻防演練在普及,企業數據泄露、勒索事件發生也在逐年增加。

如今企業的安全建設不僅需要滿足安全合規需求,還要保障企業的網絡安全建設禁得住實戰的考驗。

那么,目前的網絡安全態勢下,哪些是傳統的安全手段無法解決的問題?

· 隔離失效:在面臨釣魚攻擊、近源攻擊時,邊界隔離手段容易被攻擊者突破。

· 特征未包含:未知的0day漏洞層出不窮,傳統的黑名單防護模式無法基于特征做有效防護。

· 漏洞修復難:修復周期長,需要一定時間,期間企業時刻有被攻擊的風險。

· IP不可追溯:傳統安全手段IP無法定位到具體的人員身份,不可有效溯源。

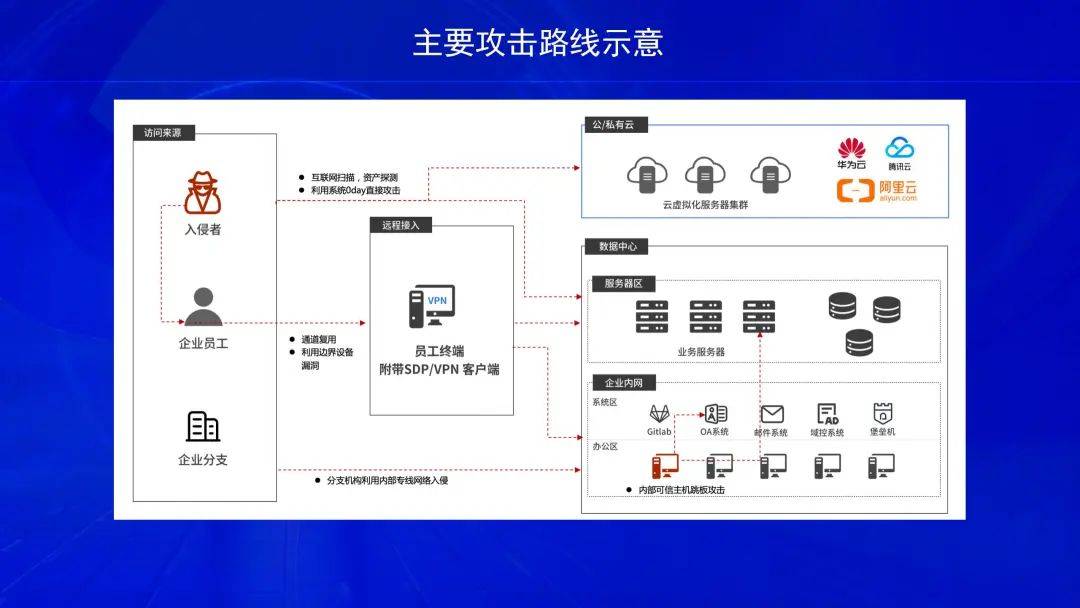

圖中展示了在大型攻防演練中,容易導致出局的攻擊路徑,例如邊界漏洞被打穿、釣魚攻擊等。下面我們對一些常見的突破場景做分析。

戰技分析和防守挑戰

根據近幾年的攻防演練分析,主要存在以下三大主要的攻擊場景:

1)外網應用漏洞突破

大型攻防演練期間,防火墻、VPN設備、掃描器等邊網絡聯通性的設施成了攻擊者主要攻擊入侵的對象。這些設備中如果存在漏洞,被攻擊者利用后可以在防守方毫無知覺的情況下,直接進入企業內網。

另外,近兩年來,移動辦公設備也成為了漏洞突破的重災區,比如企業為了工作方便,將企業工作臺和企業微信、飛書等打通,手機可一鍵審批。但是此時,OA、CRM等系統中一旦存在漏洞非常容易被黑客利用。

這類安全問題往往會導致業務停滯,會給安全部門和業務部門的溝通帶來很大的問題。

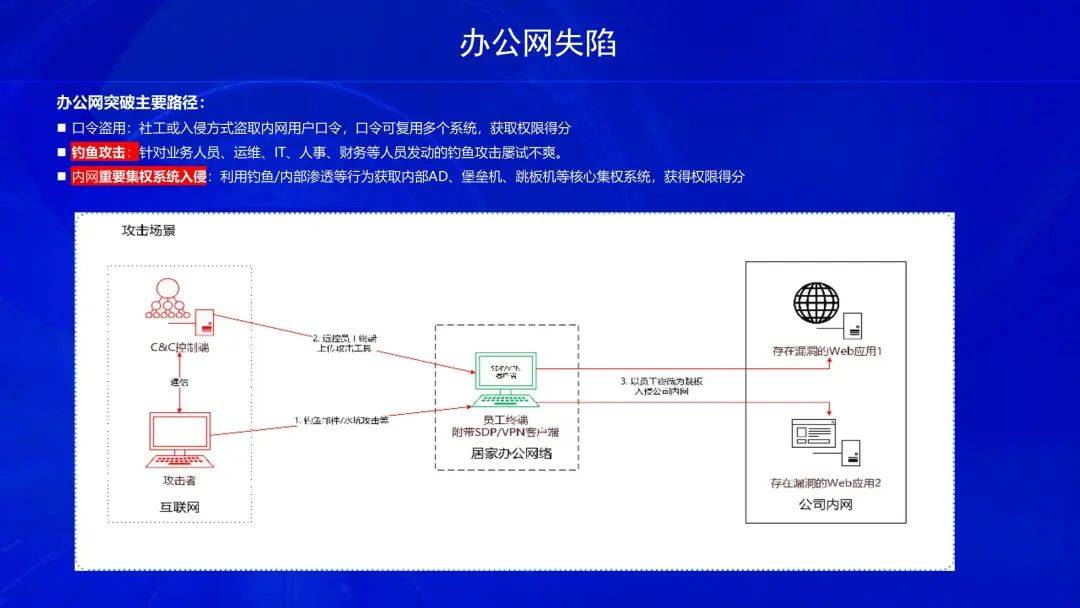

2)辦公內網失陷

辦公網失陷的兩個大家比較熟知的重要路徑是口令失陷和釣魚攻擊,但是今天我主要想提一下SDP場景下攻擊路徑。

SDP是零信任理念的一個落地場景,起到的是四層網絡接入和連接的作用。而在攻擊者發起攻擊時,假如受攻擊用戶的客戶端,已經通過SDP或VPN連接到辦公內網,客戶端被釣魚之后,會直接構建一個網絡隧道打到內網,此時SDP無法感知與攔截。甚至使用SDP后,會使攻擊者以更隱蔽、更快地速度在內網橫向移動。

3)弱口令攻擊

弱口令這么多年來一直是困擾防守方的難題之一,其中一個原因是老舊系統無法與IAM或IDAAS系統對接;另一個原因是,企業認為的已經設置的強口令,其實在暗網已經被泄露了。

尤其是公司里面管理層,容易成為攻擊者抓取數據的主要目標,很難有效防護。

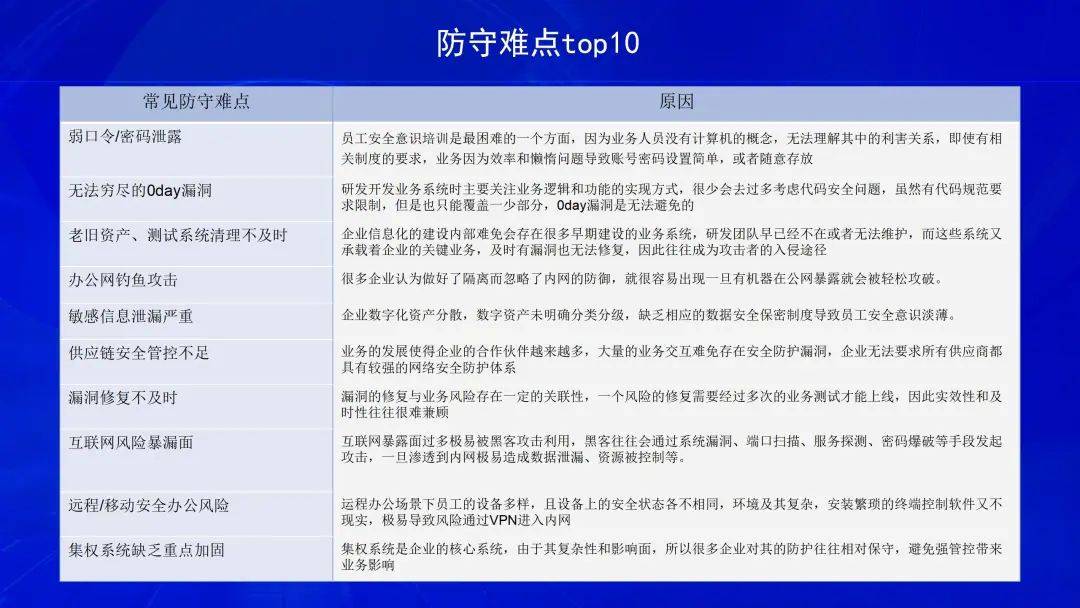

防守痛點top10

近年來,長居每年防守難點弱口令、0day或1day、釣魚攻擊等等。

我們知道安全往往無法做到100%防護,那么我們在進行安全的防護工作時,就要考慮一個問題:

如果攻擊者已經進入了企業內網,員工的終端已經被攻擊者控制了,企業安全部門該怎么辦?

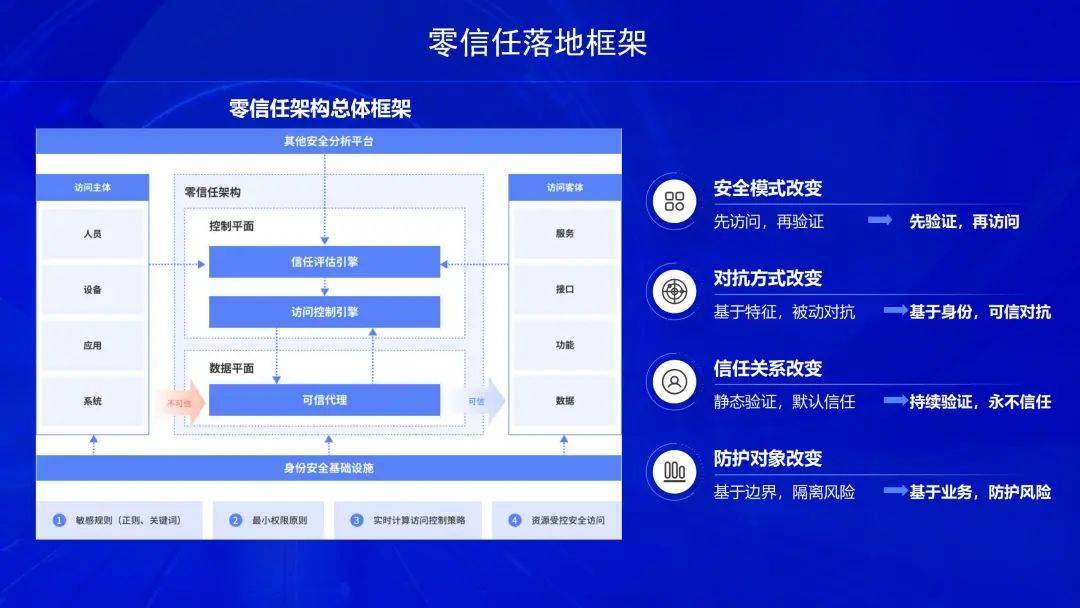

零信任防護場景和價值

零信任是一種理念,我們基于這個理念建立起一個一體化的辦公安全平臺,可有效抵御未知人員發起的攻擊,保障企業大型攻防演練期間不丟分。

暴露面收斂-零信任應用網關

應用網關部署在企業的應用系統之前,無論是在內部還是外部,員工在訪問業務系統之前都必須通過零信任的認證。

零信任認證將根據訪問者的業務身份、訪問系統是否在權限范圍內以及是否存在危險行為等因素,對其訪問行為進行實時驗證和授權。即使攻擊者偽裝成可信人員,并通過了身份認證,如果他試圖進行不合規的惡意行為,零信任機制也能夠動態地檢測并阻止他。

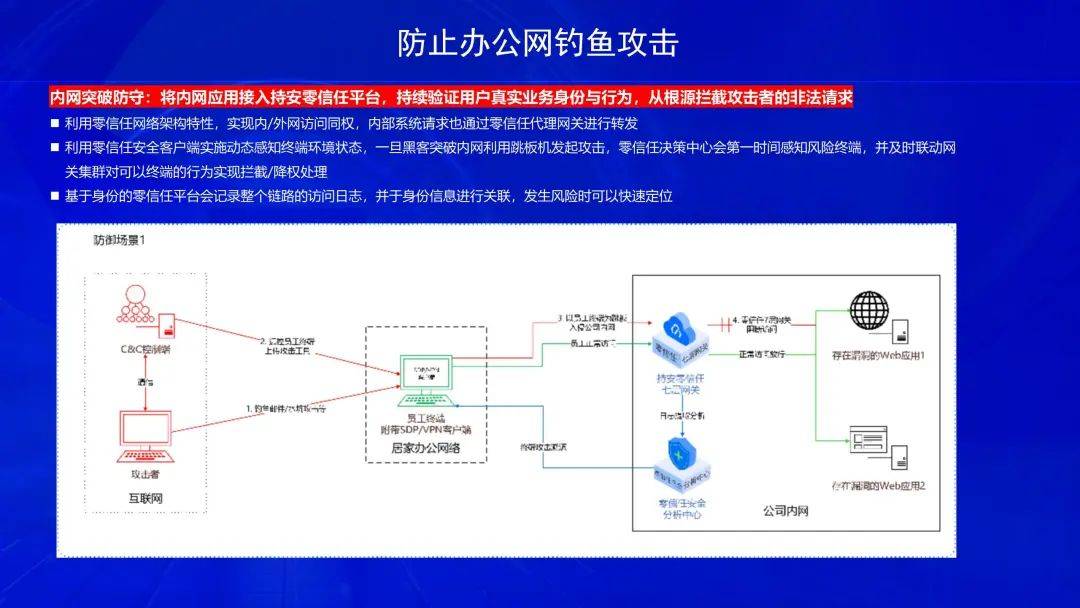

防止辦公網釣魚攻擊

釣魚攻擊的一個比較常見的控制思路是,攻擊者先控制一臺終端,然后基于終端建立一個隧道,通過云上的控制機來控制終端,再繼續鏈接內網。

持安科技以最佳實踐方式落地的零信任,將身份認證和網絡訪問實時動態驗證過程深入應用層,零信任網關會判斷訪問者的身份是否有關鍵設備證書,并驗證證書是否與當前設備匹配,而非僅僅通過設備進行代理網絡授權接入。

在這種情況下,攻擊者只能獲取到辦公網一臺設備終端的網絡接入權限,而無法獲得該設備的業務身份權限。即使攻擊者使用該設備發起代理網絡隧道連接,也無法發起對業務系統的訪問請求和攻擊。這是我們零信任最佳實踐與普通的SDP、VPN替代解決方案之間本質區別。

弱口令攻擊防護

在弱口令防護時,持安科技自建了身份源,此外持安也和身份安全公司合作打通,第三方身份安全公司可做初次認證,持安負責挑戰認證。例如訪問者需要訪問高敏數據時,持安會對其身份、行為、設備、上下文數據等做綜合認證,只有經驗證可信后,訪問才可連接。

老舊系統防護

對于某些老舊系統而言,它們無法與內部身份中心進行連接,并且企業也缺乏關于使用這些老舊業務系統的用戶的清晰認知。

在接入零信任平臺后,當用戶訪問老舊業務系統時,必須先通過零信任認證,才能夠獲得訪問權限,利用零信任分析平臺,將員工的身份與老舊系統用戶的真實身份進行關聯和分析,建立完整的身份識別通道。在不對老舊系統業務進行改造的情況下,加強口令的安全性和防護能力。此外,安全人員也能夠通過零信任平臺的接入,加強對老舊系統使用情況的了解。

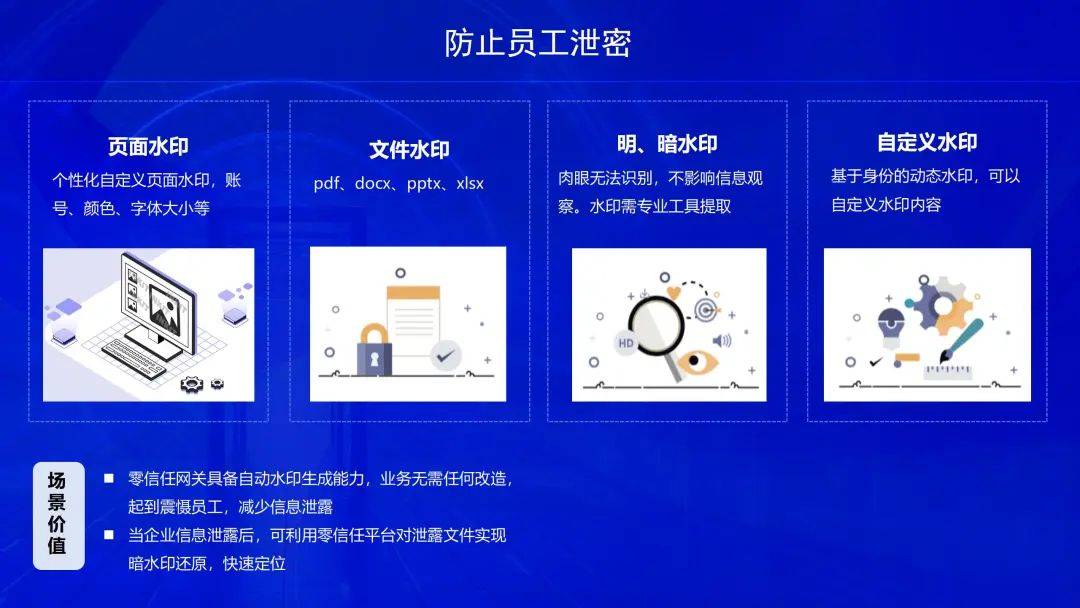

防止員工泄密

很多企業需要準確地分析和識別員工的行為。過去企業常常從終端角度入手,但是員工會抵觸,覆蓋范圍有限。

持安實現了無端水印和無端的文件追蹤技術,并且對文件內容進行追蹤,以及文件特定特征的追蹤技術,一旦企業發生文件數據泄露事件,結合持安科技終端的能力,站在上帝視角審視數據的分布、使用、流轉情況,

零信任解決方案將用戶的真實身份與其訪問的應用數據和文件進行關聯,會為用戶訪問的頁面、轉發或下載的文件內容添加水印,并設置敏感文件的身份標簽進行跟蹤。一旦發現用戶通過網關訪問的文件泄露,我們只需在網關上查詢相關泄露文件,便可查清是哪些用戶在什么時間訪問了哪個文件。

此外,零信任解決方案還可以記錄和學習員工的日常訪問行為,并將其與文件訪問頻率和數據相關聯。一旦發現有用戶的行為與平時差別巨大,例如突然集中大量下載文件,我們將加強認證或阻斷該次訪問。

測評體驗)

的意義)