Linux系統加固:限制用戶對資源的使用&禁止IP源路由&更改主機解析地址的順序&設置umask值

- 1.1 限制用戶對資源的使用

- 1.2 禁止IP源路由

- 1.3 更改主機解析地址的順序

- 1.4 禁止ip路由轉發

- 1.5 設置umask值

| 💖The Begin💖點點關注,收藏不迷路💖 |

1.1 限制用戶對資源的使用

/etc/security/limits.conf是Linux系統中用來配置用戶資源限制的文件。通過編輯這個文件,您可以為特定用戶或用戶組設置各種資源限制,如最大打開文件數、最大CPU時間、最大內存限制等。

在/etc/security/limits.conf文件中,每行包含以下字段:

domain:指定要應用限制的用戶或用戶組名。設置需要被限制的用戶名,組名前面加@和用戶名區別。也可以用通配符*來做所有用戶的限制。取值可以是:

1、用戶名

2、組名(組名前面加’@'以區別用戶名)

3、*(表示所有用戶)

type:指定要限制的資源類型,如soft(軟限制)和hard(硬限制)。

1、soft 表示警告的設定,可以超過這個設定值,但是超過會有警告信息

2、hard 表示嚴格的設定,必定不能超過這個設定的值

item:指定要限制的資源類型,如:

core:限制內核文件的大小

data:最大數據大小

fsize:最大文件大小

memlock:最大鎖定內存地址空間

nofile:打開文件的最大數目

rss:最大持久設置大小

stack:最大棧大小

cpu:以分鐘為單位的最多CPU時間

nproc:進程的最大數目

as:地址空間限制

value:指定資源的具體限制值。

語法:<domain> <type> <item> <value>

加固方案:

1、編輯/etc/security/limits.conf文件

vi /etc/security/limits.conf

2、添加如下類似配置,參數根據你實際需求自己設置:

# 示例配置# 設置用戶`mfs`的最大打開文件數為10000

mfs soft nofile 10000

mfs hard nofile 10000# 設置用戶組`@group01`的最大CPU時間為1小時

@group01 soft cpu 60

@group01 hard cpu 60# 設置所有用戶的最大棧大小為8MB,進程的最大持久設置大小2M

* soft stack 8192

* hard stack 8192* soft rss 2048

* hard rss 2048# 設置用戶`zyl`的最大鎖定內存地址空間為256MB

zyl soft memlock 262144

zyl hard memlock 262144# 設置所有用戶的nproc(進程數)的軟限制為4096,硬限制為8192。

* soft nproc 4096

* hard nproc 8192這個示例展示了如何在/etc/security/limits.conf文件中配置不同用戶和用戶組的資源限制。你可以根據需要添加或修改其他限制項和數值。

在修改完/etc/security/limits.conf文件后,需要重新登錄用戶或重啟系統才能使更改生效。

1.2 禁止IP源路由

禁止IP源路由是一種網絡安全措施,旨在防止特定類型的網絡攻擊,主要包括源路由攻擊。以下是禁止IP源路由的原因:

1、源路由攻擊防范: 源路由攻擊是一種網絡攻擊手法,攻擊者可以通過在IP數據包的選項字段中設置源路由信息,強制數據包按照指定的路徑傳輸,繞過網絡中的安全控制點。禁止IP源路由可以有效防止這種攻擊。

2、防止IP地址欺騙: 通過源路由,攻擊者可以偽造源IP地址,使得數據包似乎來自于一個信任的主機或網絡。禁止IP源路由可以減少IP地址欺騙的可能性,提高網絡的安全性。

3、減少網絡風險: 啟用IP源路由可能會增加網絡的復雜性和風險,因為數據包可以繞過正常的路由路徑,導致網絡不穩定或容易受到攻擊。禁止IP源路由可以降低這種風險。

加固步驟:

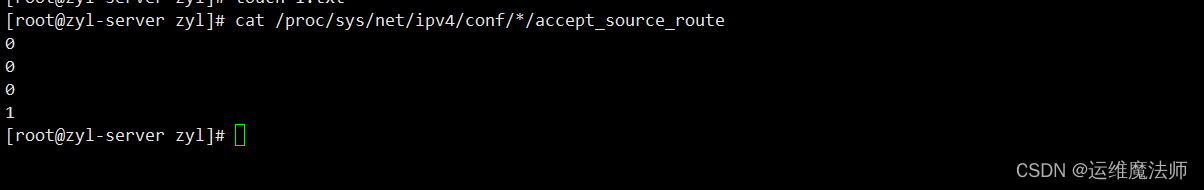

1、執行以下命令查看參數accept_source_route的值。

cat /proc/sys/net/ipv4/conf/*/accept_source_route

判定依據:accept_source_route的值為0則合規,否則為不合規。

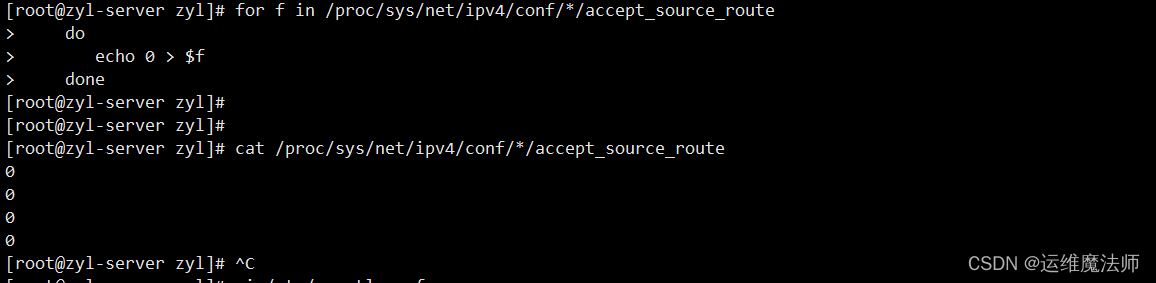

2、如果此項檢查失敗,請執行以下命令進行修復:

for f in /proc/sys/net/ipv4/conf/*/accept_source_route

doecho 0 > $f

done

3、驗證結果:

cat /proc/sys/net/ipv4/conf/*/accept_source_route

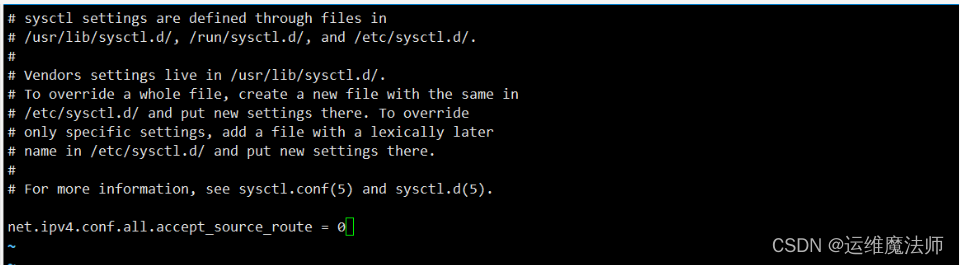

請注意,這個設置在系統重啟后會失效。如果想要永久禁止IP源路由,可以編輯/etc/sysctl.conf文件并添加以下行:

net.ipv4.conf.all.accept_source_route = 0

保存文件后,使更改生效。

sysctl -p

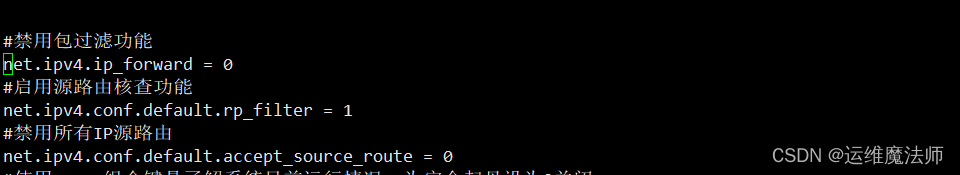

補充:/etc/sysctl.conf文件參數解釋:

#禁用包過濾功能

net.ipv4.ip_forward = 0

#啟用源路由核查功能

net.ipv4.conf.default.rp_filter = 1

#禁用所有IP源路由

net.ipv4.conf.default.accept_source_route = 0

#使用sysrq組合鍵是了解系統目前運行情況,為安全起見設為0關閉

kernel.sysrq = 0

#控制core文件的文件名是否添加pid作為擴展

kernel.core_uses_pid = 1

#開啟SYN Cookies,當出現SYN等待隊列溢出時,啟用cookies來處理

net.ipv4.tcp_syncookies = 1

#每個消息隊列的大小(單位:字節)限制

kernel.msgmnb = 65536

#整個系統最大消息隊列數量限制

kernel.msgmax = 65536

#單個共享內存段的大小(單位:字節)限制,計算公式64G*1024*1024*1024(字節)

kernel.shmmax = 68719476736

#所有內存大小(單位:頁,1頁 = 4Kb),計算公式16G*1024*1024*1024/4KB(頁)

kernel.shmall = 4294967296

#timewait的數量,默認是180000

net.ipv4.tcp_max_tw_buckets = 6000

#開啟有選擇的應答

net.ipv4.tcp_sack = 1

#支持更大的TCP窗口. 如果TCP窗口最大超過65535(64K), 必須設置該數值為1

net.ipv4.tcp_window_scaling = 1

#TCP讀buffer

net.ipv4.tcp_rmem = 4096 131072 1048576

#TCP寫buffer

net.ipv4.tcp_wmem = 4096 131072 1048576

#為TCP socket預留用于發送緩沖的內存默認值(單位:字節)

net.core.wmem_default = 8388608

#為TCP socket預留用于發送緩沖的內存最大值(單位:字節)

net.core.wmem_max = 16777216

#為TCP socket預留用于接收緩沖的內存默認值(單位:字節)

net.core.rmem_default = 8388608

#為TCP socket預留用于接收緩沖的內存最大值(單位:字節)

net.core.rmem_max = 16777216

#每個網絡接口接收數據包的速率比內核處理這些包的速率快時,允許送到隊列的數據包的最大數目

net.core.netdev_max_backlog = 262144

#web應用中listen函數的backlog默認會給我們內核參數的net.core.somaxconn限制到128,而nginx定義的NGX_LISTEN_BACKLOG默認為511,所以有必要調整這個值

net.core.somaxconn = 262144

#系統中最多有多少個TCP套接字不被關聯到任何一個用戶文件句柄上。這個限制僅僅是為了防止簡單的DoS攻擊,不能過分依靠它或者人為地減小這個值,更應該增加這個值(如果增加了內存之后)

net.ipv4.tcp_max_orphans = 3276800

#記錄的那些尚未收到客戶端確認信息的連接請求的最大值。對于有128M內存的系統而言,缺省值是1024,小內存的系統則是128

net.ipv4.tcp_max_syn_backlog = 262144

#時間戳可以避免序列號的卷繞。一個1Gbps的鏈路肯定會遇到以前用過的序列號。時間戳能夠讓內核接受這種“異常”的數據包。這里需要將其關掉

net.ipv4.tcp_timestamps = 0

#為了打開對端的連接,內核需要發送一個SYN并附帶一個回應前面一個SYN的ACK。也就是所謂三次握手中的第二次握手。這個設置決定了內核放棄連接之前發送SYN+ACK包的數量

net.ipv4.tcp_synack_retries = 1

#在內核放棄建立連接之前發送SYN包的數量

net.ipv4.tcp_syn_retries = 1

#開啟TCP連接中time_wait sockets的快速回收

net.ipv4.tcp_tw_recycle = 1

#開啟TCP連接復用功能,允許將time_wait sockets重新用于新的TCP連接(主要針對time_wait連接)

net.ipv4.tcp_tw_reuse = 1

#1st低于此值,TCP沒有內存壓力,2nd進入內存壓力階段,3rdTCP拒絕分配socket(單位:內存頁)

net.ipv4.tcp_mem = 94500000 915000000 927000000

#如果套接字由本端要求關閉,這個參數決定了它保持在FIN-WAIT-2狀態的時間。對端可以出錯并永遠不關閉連接,甚至意外當機。缺省值是60 秒。2.2 內核的通常值是180秒,你可以按這個設置,但要記住的是,即使你的機器是一個輕載的WEB服務器,也有因為大量的死套接字而內存溢出的風險,FIN- WAIT-2的危險性比FIN-WAIT-1要小,因為它最多只能吃掉1.5K內存,但是它們的生存期長些。

net.ipv4.tcp_fin_timeout = 15

#表示當keepalive起用的時候,TCP發送keepalive消息的頻度(單位:秒)

net.ipv4.tcp_keepalive_time = 30

#對外連接端口范圍

net.ipv4.ip_local_port_range = 2048 65000

#表示文件句柄的最大數量

fs.file-max = 102400# 避免放大攻擊

net.ipv4.icmp_echo_ignore_broadcasts = 1# 開啟惡意icmp錯誤消息保護

net.ipv4.icmp_ignore_bogus_error_responses = 1# 開啟SYN洪水攻擊保護

net.ipv4.tcp_syncookies = 1# 開啟并記錄欺騙,源路由和重定向包

net.ipv4.conf.all.log_martians = 1

net.ipv4.conf.default.log_martians = 1# 處理無源路由的包

net.ipv4.conf.all.accept_source_route = 0

net.ipv4.conf.default.accept_source_route = 0# 開啟反向路徑過濾

net.ipv4.conf.all.rp_filter = 1

net.ipv4.conf.default.rp_filter = 1# 確保無人能修改路由表

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.all.secure_redirects = 0

net.ipv4.conf.default.secure_redirects = 0# 不充當路由器

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0# 開啟execshild

kernel.exec-shield = 1

kernel.randomize_va_space = 1# IPv6設置

net.ipv6.conf.default.router_solicitations = 0

net.ipv6.conf.default.accept_ra_rtr_pref = 0

net.ipv6.conf.default.accept_ra_pinfo = 0

net.ipv6.conf.default.accept_ra_defrtr = 0

net.ipv6.conf.default.autoconf = 0

net.ipv6.conf.default.dad_transmits = 0

net.ipv6.conf.default.max_addresses = 1# 優化LB使用的端口# 增加系統文件描述符限制

fs.file-max = 65535# 允許更多的PIDs (減少滾動翻轉問題); may break some programs 32768

kernel.pid_max = 65536# 增加系統IP端口限制

net.ipv4.ip_local_port_range = 2000 65000# 增加TCP最大緩沖區大小

net.ipv4.tcp_rmem = 4096 87380 8388608

net.ipv4.tcp_wmem = 4096 87380 8388608# 增加Linux自動調整TCP緩沖區限制

# 最小,默認和最大可使用的字節數

# 最大值不低于4MB,如果你使用非常高的BDP路徑可以設置得更高# Tcp窗口等

net.core.rmem_max = 8388608

net.core.wmem_max = 8388608

net.core.netdev_max_backlog = 5000

net.ipv4.tcp_window_scaling = 1

1.3 更改主機解析地址的順序

編輯文件/etc/host.conf,看是否存在如下內容:如果沒有,在空白處加入下面三行:

order hosts,bind

multi on

nospoof on

參數含義:

1、order hosts,bind : 設置首先通過DNS解析IP地址,然后通過hosts文件解析。

2、multi on: 設置主機可以擁有多個IP地址(比如有多個以太口網卡)。

3、nospoof on :設置啟用對本機未經許可的IP欺騙保護。

這個配置指定了主機解析的順序為首先查找/etc/hosts文件,然后再向DNS服務器查詢。multi on表示允許主機名對應多個IP地址,nospoof on表示啟用地址欺騙保護。

判定依據:文件/etc/host.conf存在如上配置則合規,否則不合規。

1.4 禁止ip路由轉發

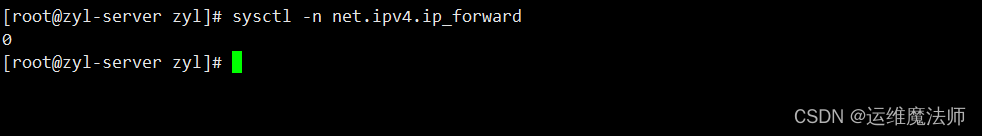

使用如下命令查看net.ipv4.ip_forward的值:

sysctl -n net.ipv4.ip_forward

判定依據:net.ipv4.ip_forward的值為0表示合規,否則不合規。

加固步驟:

1、備份文件:

cp -p /etc/sysctl.conf /etc/sysctl.conf_bak

2、vi /etc/sysctl.conf文件加上

net.ipv4.ip_forward=0

3、使配置文件生效

sysctl -p

1.5 設置umask值

設置umask值是為了控制新創建文件和目錄的默認權限。umask值是一個八進制數,用來屏蔽掉文件和目錄的權限位。具體來說,umask值中的每一位代表了對應權限位是否被屏蔽掉。

umask值的作用是確保新創建的文件和目錄不會擁有過于寬松的權限,從而提高系統的安全性。

默認情況下,umask值通常設置為022,即屏蔽掉其他用戶的寫權限,保留所有者和所屬組的讀、寫、執行權限。

檢測方法

查看/etc/profile文件,檢查umask值

cat /etc/profile|egrep -v "^#|\""|grep "umask"|tail -1

判定依據: uamsk值為022則合規;否則不合規。

加固步驟

1、執行備份

cp /etc/profile /etc/profile.bak

2、編輯/etc/profile文件

vi /etc/profile,添加內容(存在則修改):

umask 022

保存退出。

3、立即生效

source /etc/profile

| 💖The End💖點點關注,收藏不迷路💖 |

)

算法技術總結-實戰篇)

面試題)

)