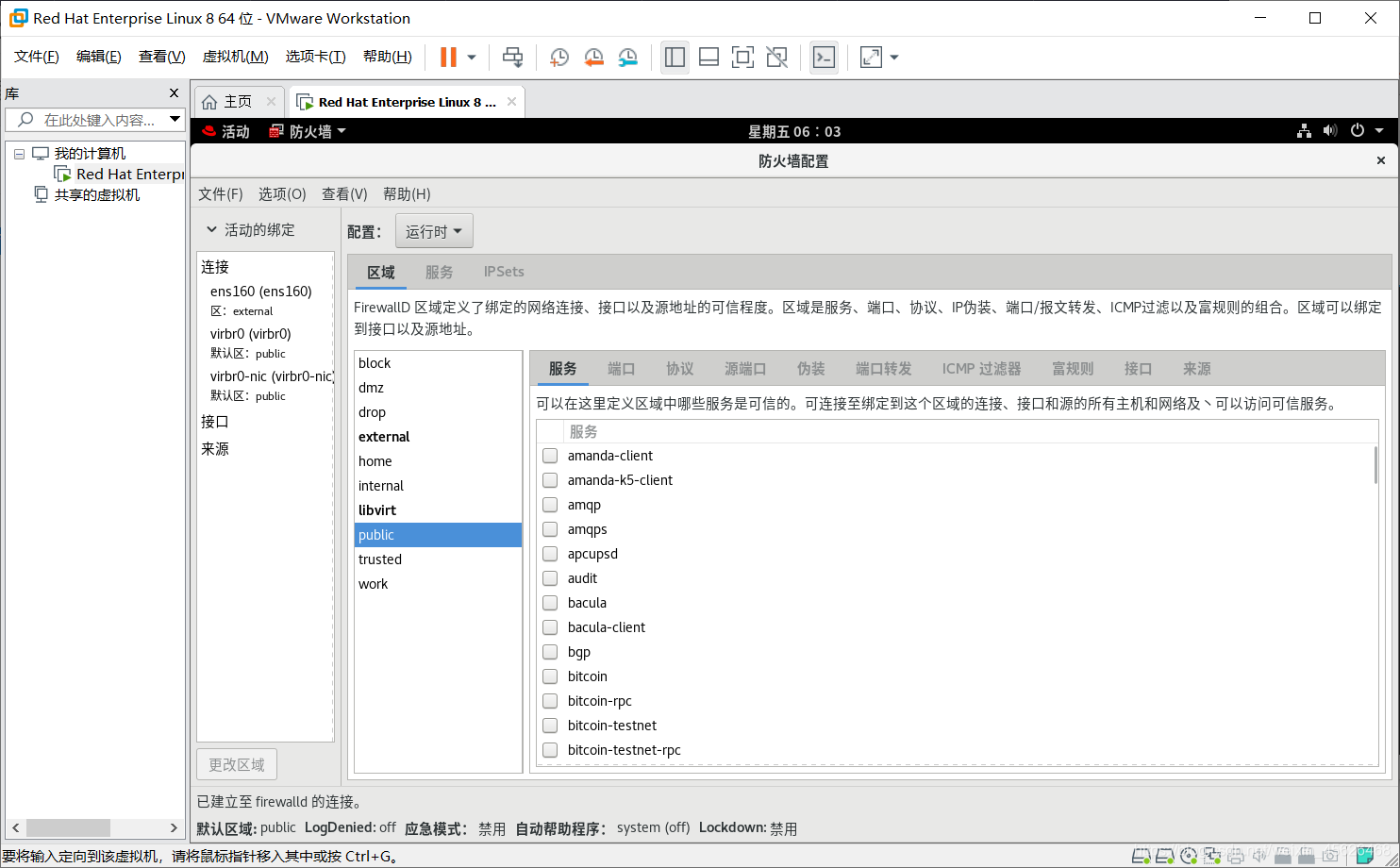

firewall-config的界面如圖所示

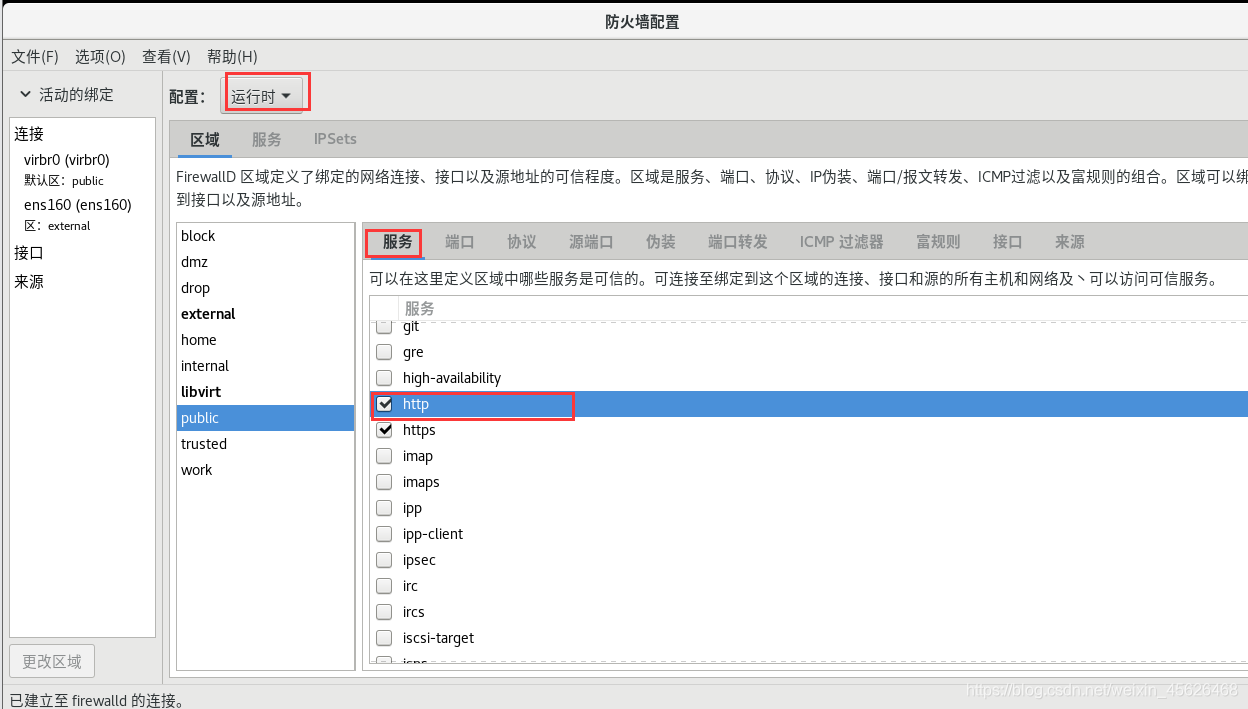

我們先將當前區域中請求http服務的流量設置為允許,但僅限當前生效。具體配置如圖

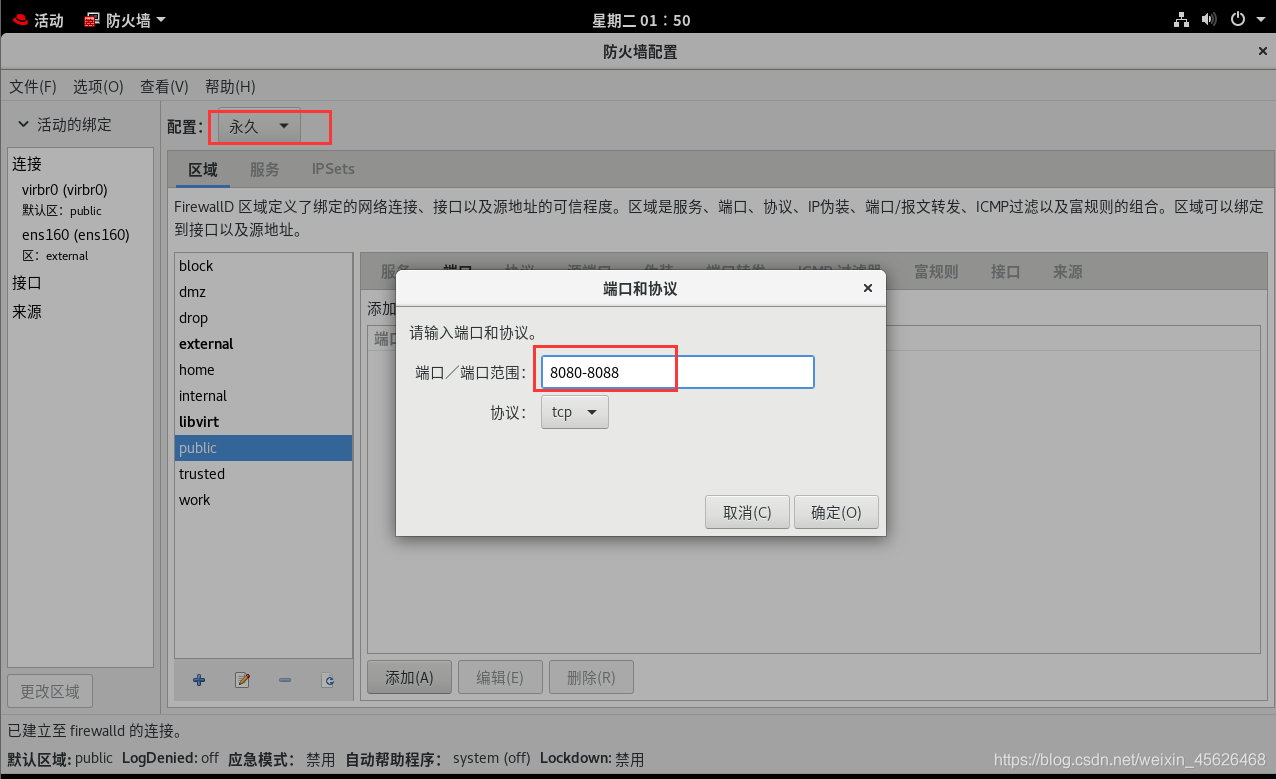

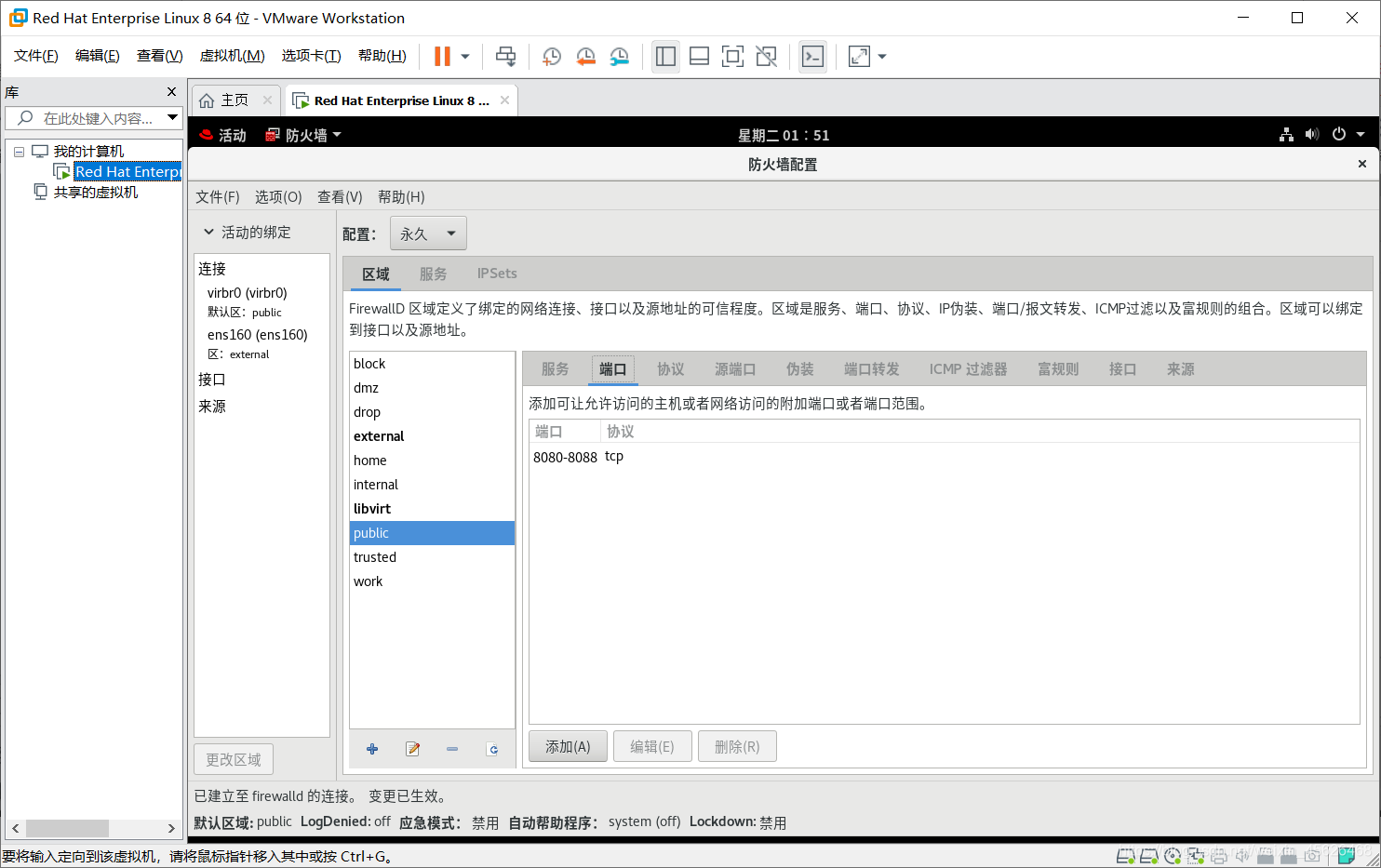

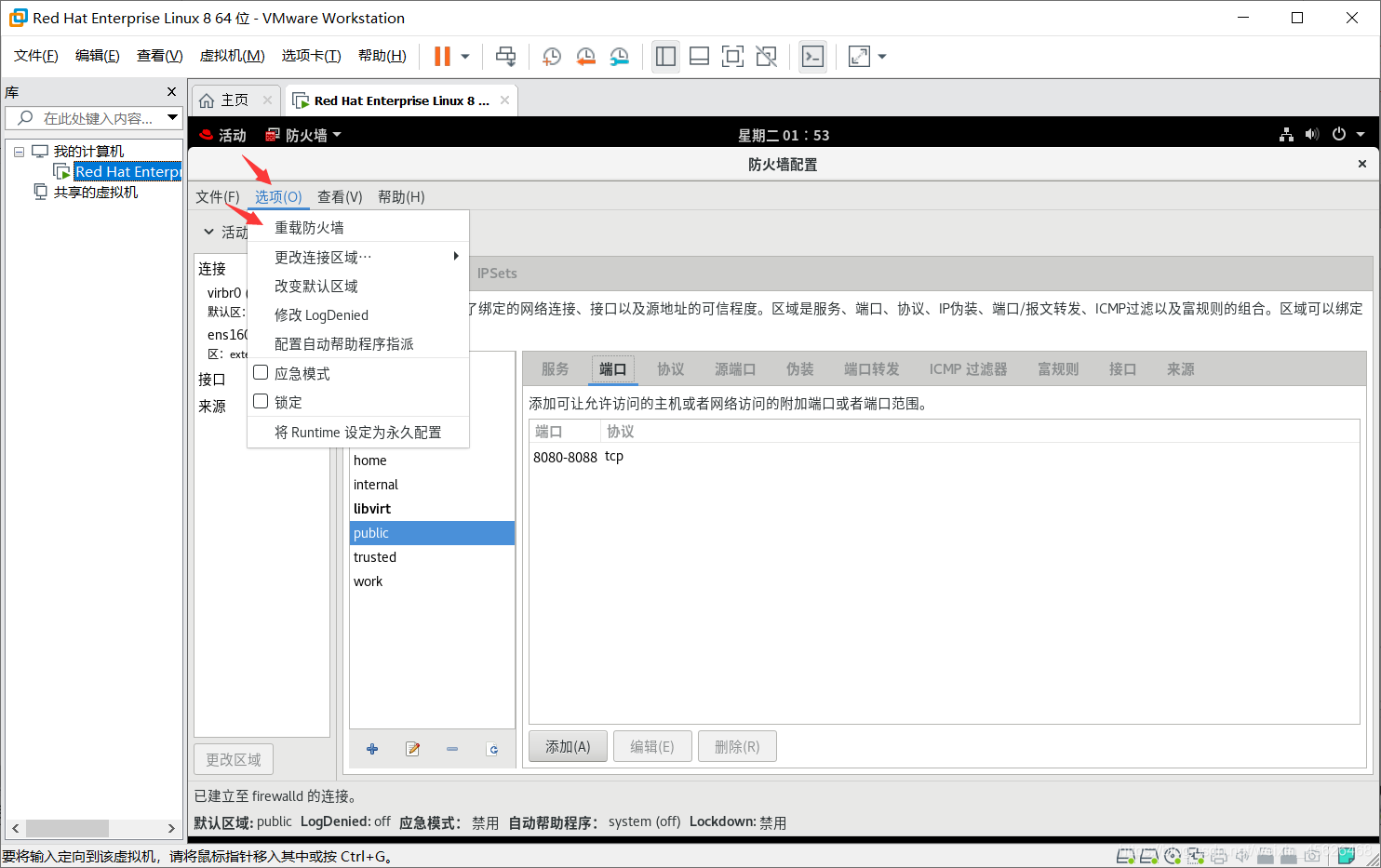

嘗試添加一條防火墻策略規則,使其放行訪問8080-8088端口(TCP協議)的流量,并將其設置為永久生效,以達到系統重啟后防火墻策略依然生效的目的。配置完畢后還需要重載防火墻,這與在命令行中執行--reload參數的效果一樣

首先選中永久,然后點擊端口,添加端口,輸入端口號范圍

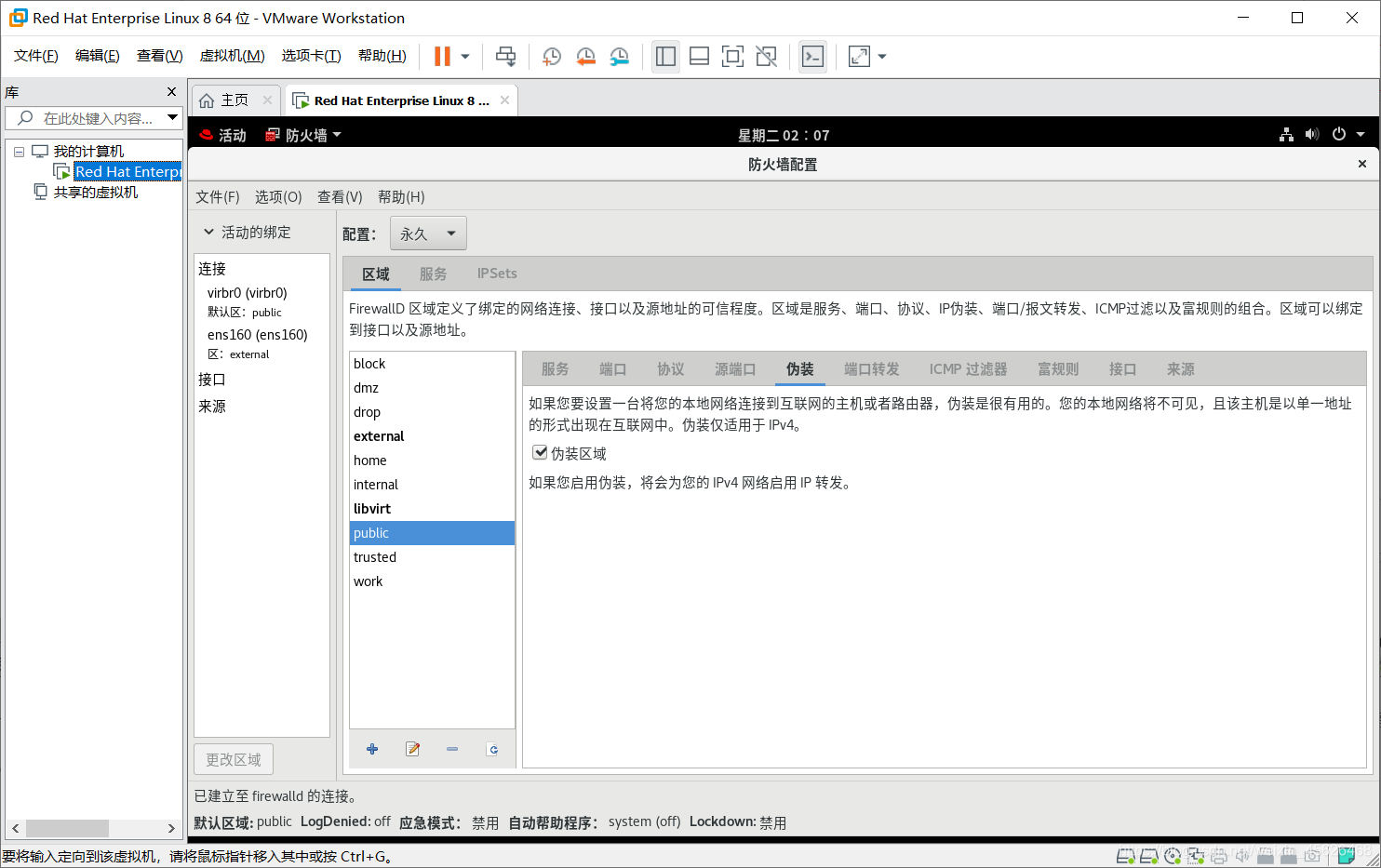

?SNAT是一種為了解決IP地址匱乏而設計的技術,它可以使得多個內網中的用戶通過一個外網IP接入Internet。該技術的應用非常廣泛,甚至可以說我們每天都在使用,只不過沒有察覺罷了。

使用iptables命令實現SNAT技術是一件麻煩的事情,但是firewall-config中卻是小菜一碟了,用戶只需勾選Masquerade zone(偽裝區)復選框,就自動開啟了SNAT技術

開啟防火墻的SNAT技術

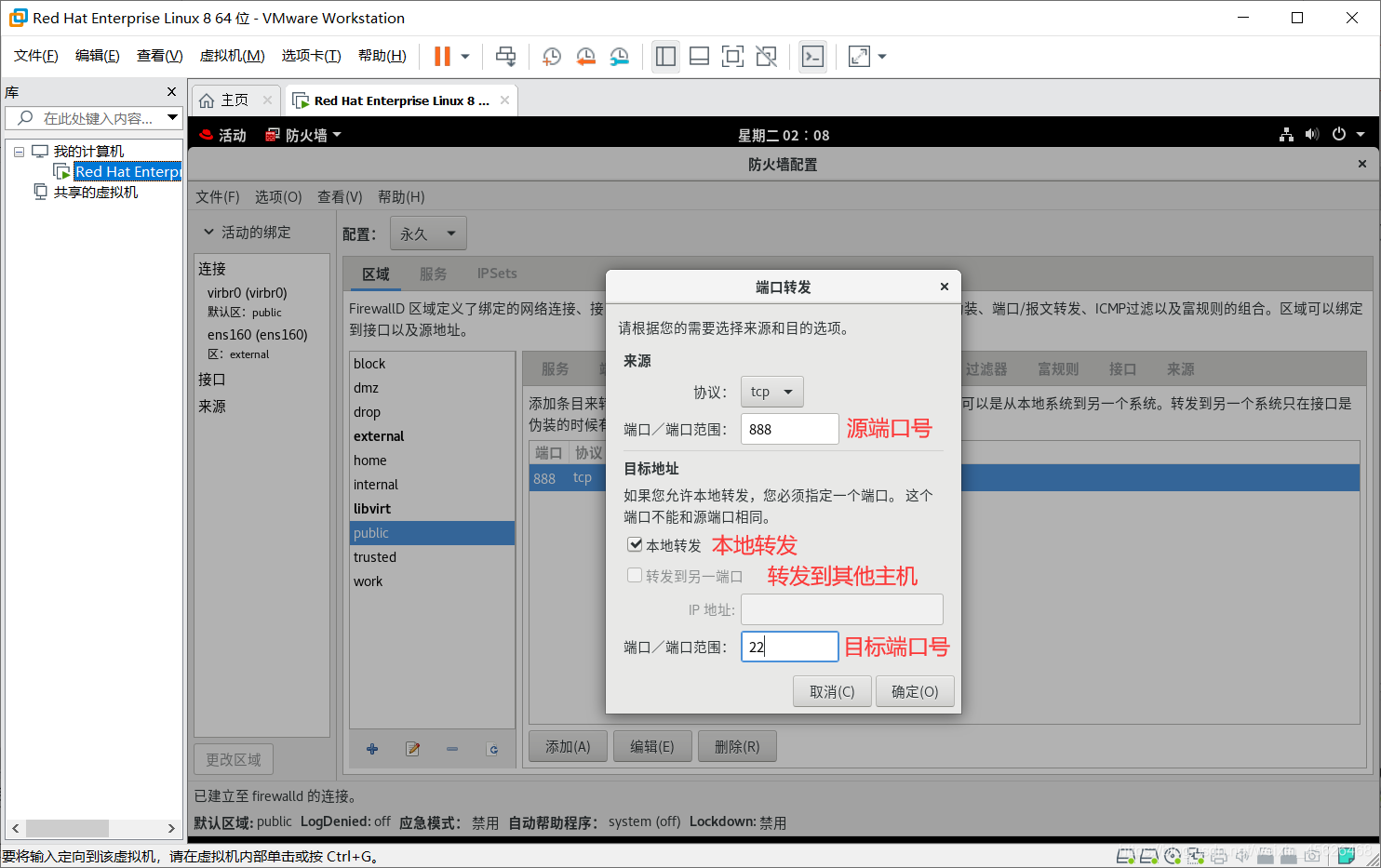

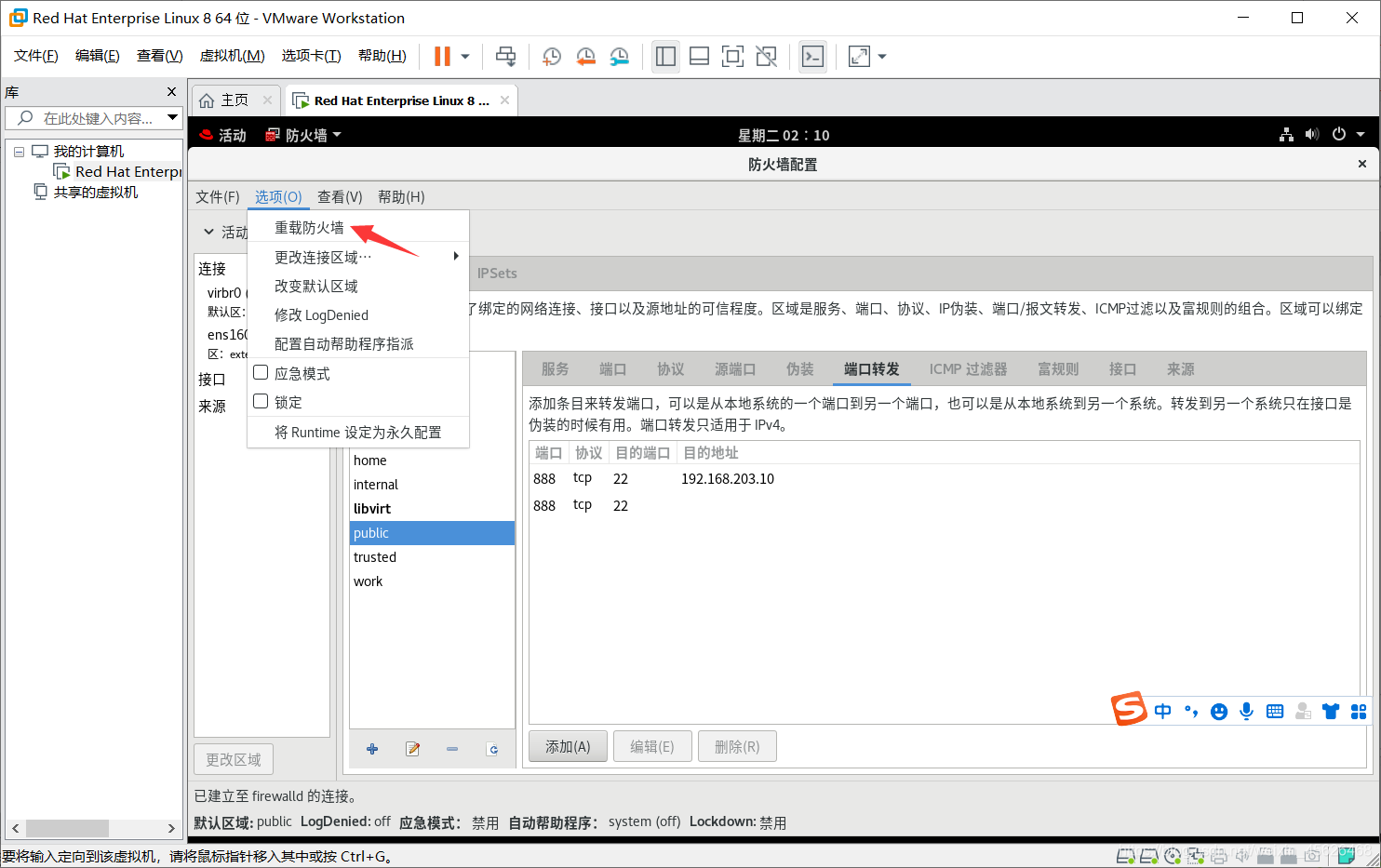

?配置本地的端口轉發

讓防火墻策略規則立即生效

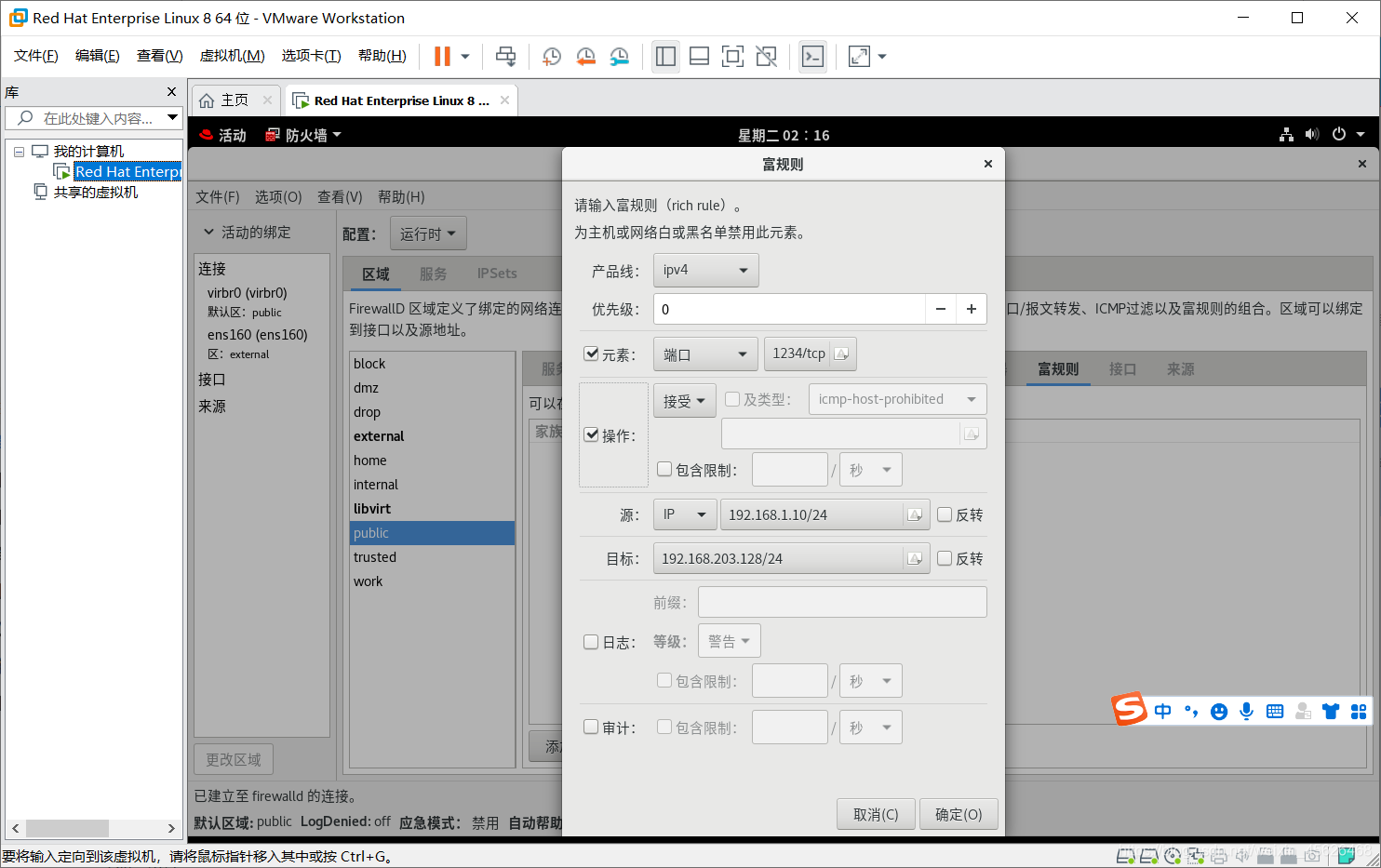

配置富規則,讓192.168.1.10主機訪問到本機的1234端口號

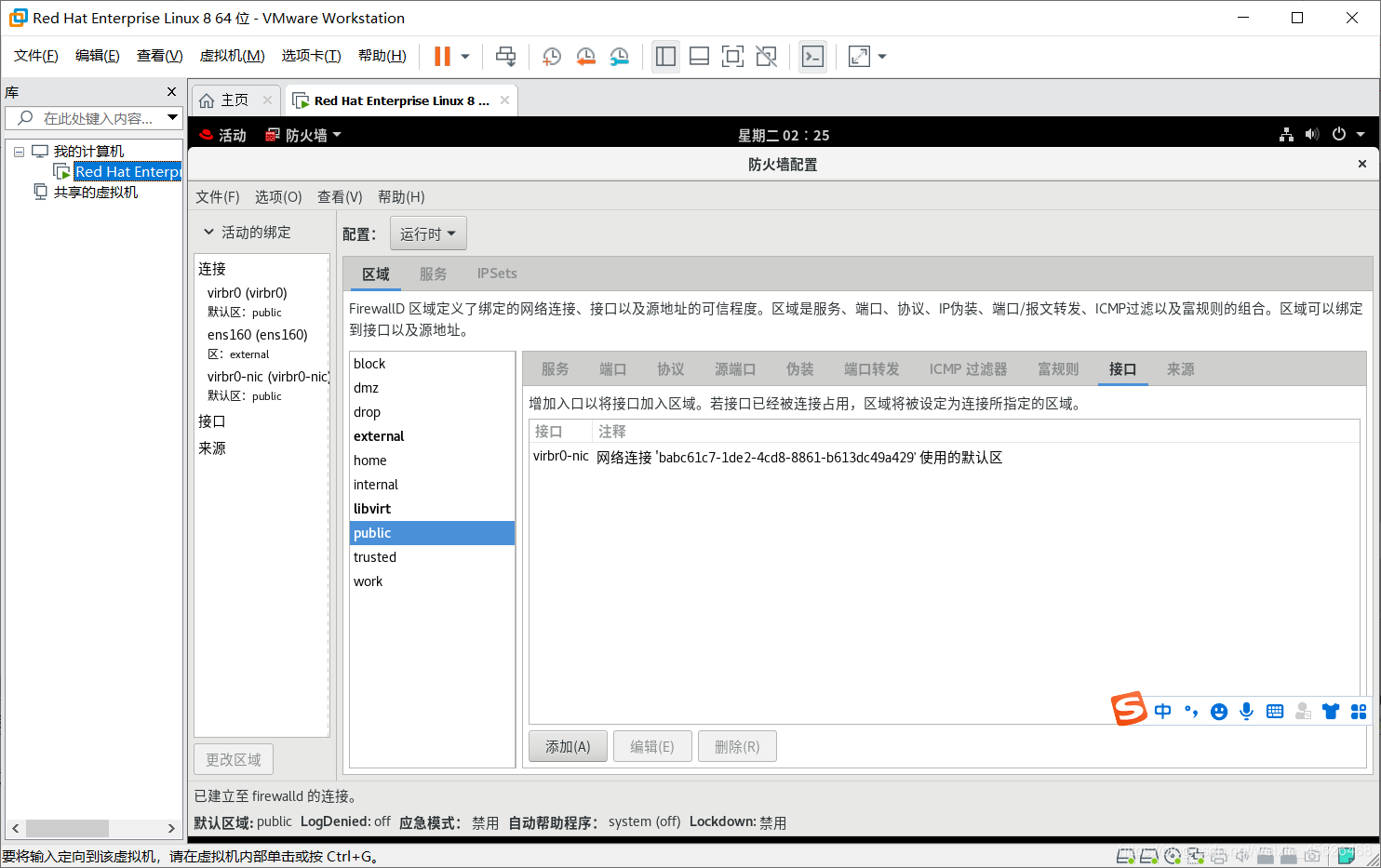

把網卡與防火墻策略區域進行綁定

?服務的訪問控制列表

TCP Wrappers是一款流量監控程序,它能夠根據來訪主機的地址與本機的目標服務程序作出允許或拒絕的操作。

換句話說,Linux系統中其中有兩個層面的防火墻,第一種是前面講到的基于TCP/IP協議的流量過濾工具,而TCP Wrappers服務則是能允許或禁止Linux系統提供服務的防火墻,從而在更高層面保護了Linux系統的安全運行。

TCP Wrappers服務的防火墻策略由兩個控制列表文件所控制,用戶可以編輯允許控制列表文件來放行對服務的請求流量。也可以編輯拒絕控制列表文件來阻止對服務的請求流量。控制列表文件修改后立即生效,系統將會先檢查允許控制列表文件,如果匹配到相應的允許策略則放行流量;如果沒有匹配,則去進一步匹配拒絕控制列表文件,若找到匹配項則拒絕該流量,如果兩個文件全都沒匹配到,則默認放行流量。

TCP Wrappers服務的控制列表文件配置起來并不復雜,常用的參數如表:

| 客戶端類型 | 示例 | 滿足示例的客戶端列表 |

| 單一主機 | 192.168.1.10 | IP地址為192.168.1.10/24的主機 |

| 指定網段 | 192.168.1. | IP段為192.168.1.0/24的主機 |

| 指定網段 | 192.168.1.0/255.255.255.0 | IP段為192.168.1.0/24的主機 |

| 指定DNS后綴 | .linux.com | 所有DNS后綴為.linux.com |

| 指定主機名稱 | www.beijing.com | 主機名稱為www.beijing.com |

| 指定所有客戶端 | ALL | 所有主機全部包括在內 |

在配置TCP Wrappers服務時需要遵循兩個原則:

編寫拒絕策略規則時,填寫的是服務名稱,而非協議名稱

建議先編寫拒絕策略規則,在編寫允許策略規則,以便直觀看到相應的效果

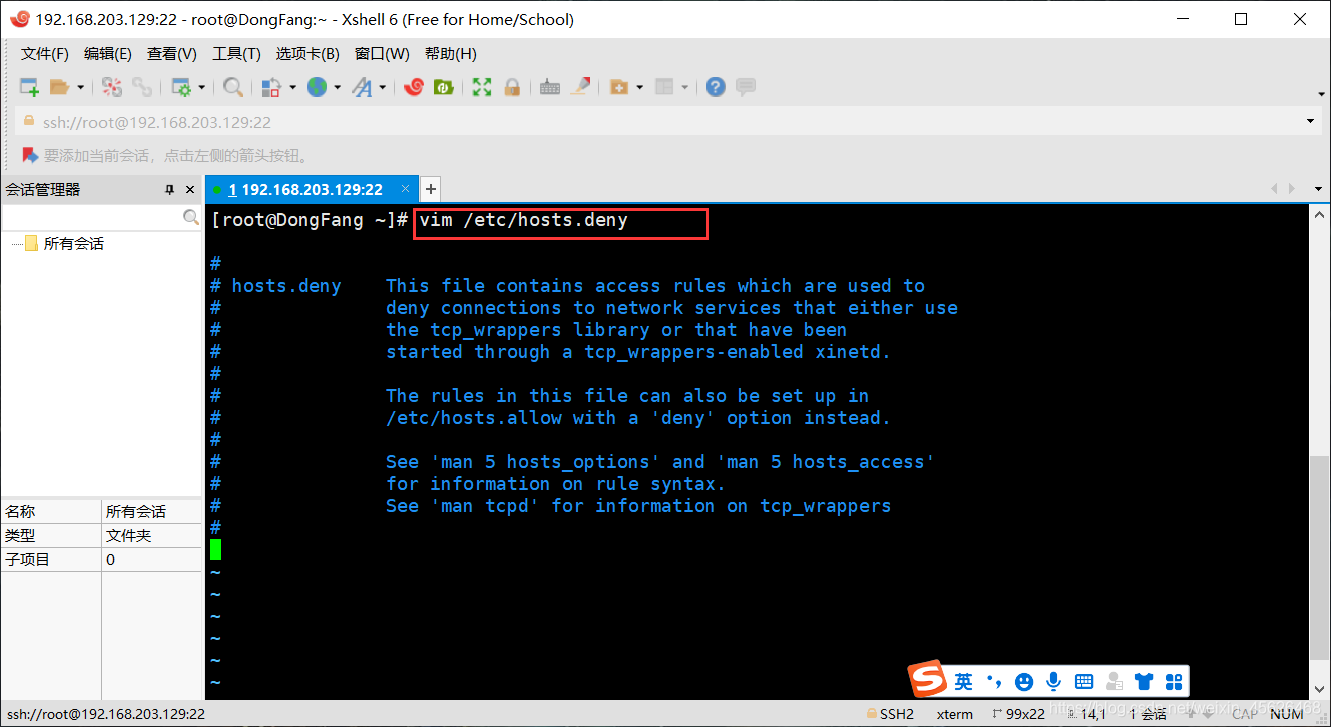

我們使用Vi/Vim編輯/etc/hosts.deny文件即可配置

)

)

)

)

)

)

)

)

)

)