nginx禁用3DES和DES弱加密算法

項目背景

最近護網行動,收到漏洞報告,如下:

| 漏洞名稱 | SSL/TLS協議信息泄露漏洞(CVE-2016-2183)【原理掃描】 |

|---|---|

| 詳細描述 | TLS是安全傳輸層協議,用于在兩個通信應用程序之間提供保密性和數據完整性。 TLS, SSH, IPSec協商及其他產品中使用的IDEA、DES及Triple DES密碼或者3DES及Triple 3DES存在大約四十億塊的生日界,這可使遠程攻擊者通過Sweet32攻擊,獲取純文本數據。 <*來源:Karthik Bhargavan Gaetan Leurent 鏈接:https://www.openssl.org/news/secadv/20160922.txt *> |

| 解決辦法 | 建議:避免使用IDEA、DES和3DES算法 1、OpenSSL Security Advisory [22 Sep 2016] 鏈接:https://www.openssl.org/news/secadv/20160922.txt 請在下列網頁下載最新版本: https://www.openssl.org/source/ 2、對于nginx、apache、lighttpd等服務器禁止使用DES加密算法 主要是修改conf文件 3、Windows系統可以參考如下鏈接: https://social.technet.microsoft.com/Forums/en-US/31b3ba6f-d0e6-417a-b6f1-d0103f054f8d/ssl-medium-strength-cipher-suites-supported-sweet32cve20162183?forum=ws2016 https://docs.microsoft.com/zh-cn/troubleshoot/windows-server/windows-security/restrict-cryptographic-algorithms-protocols-schannel |

| 威脅分值 | 7.5 |

| 危險插件 | 否 |

| 發現日期 | 2016-08-31 |

| CVE編號 | CVE-2016-2183 |

| BUGTRAQ | 92630 |

| NSFOCUS | 34880 |

| CNNVD編號 | CNNVD-201608-448 |

| CNCVE編號 | CNCVE-20162183 |

| CVSS評分 | 5.0 |

| CNVD編號 | CNVD-2016-06765 |

解決方案

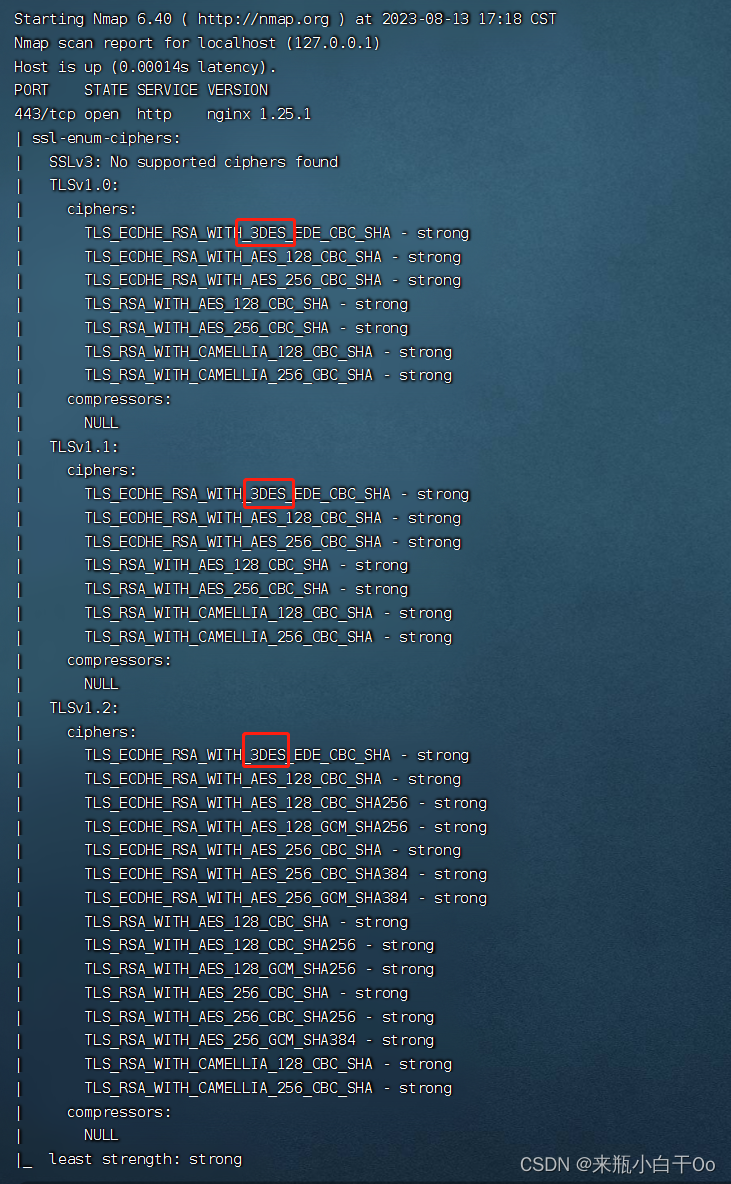

- 掃描本機,查看使用算法

yum install -y nmap

nmap -sV -p 443 --script ssl-enum-ciphers 127.0.0.1

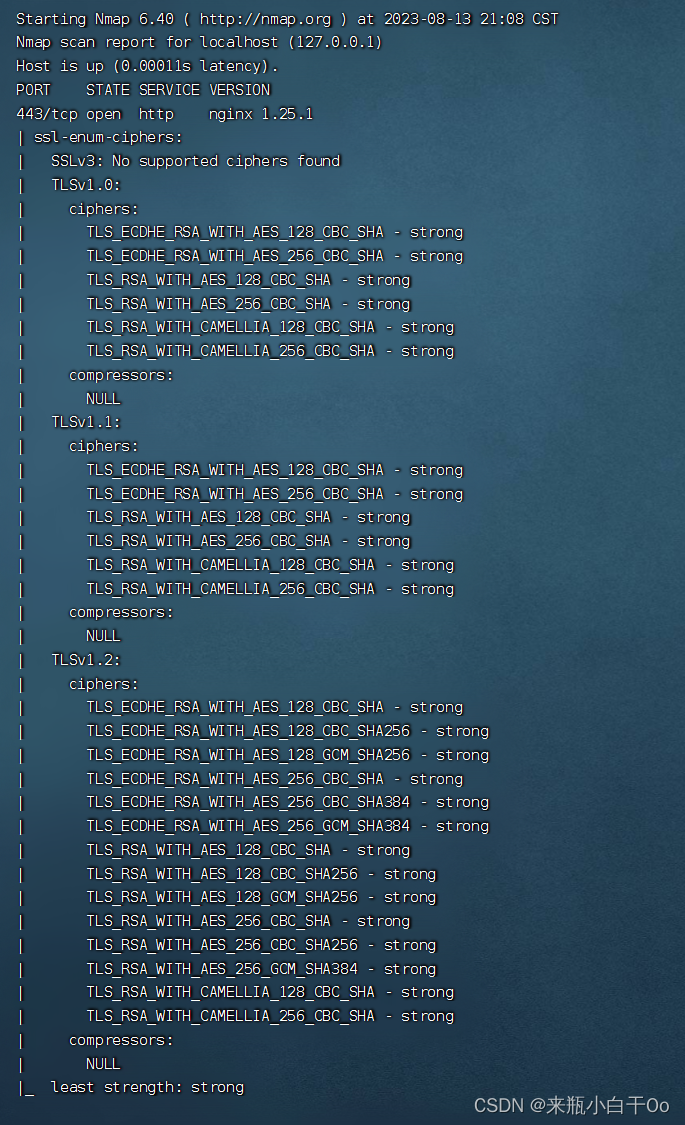

- 編輯配置文件,修改ssl_ciphers后面的參數

server {listen 443 ssl;server_name www.cookie.com;ssl_certificate cert/2022_www.cookie.com.pem;ssl_certificate_key cert/2022_www.cookie.com.key;ssl_session_timeout 5m;ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4:!3DES;ssl_protocols TLSv1 TLSv1.1 TLSv1.2;ssl_prefer_server_ciphers on;

- 保存退出,重新加載nginx服務

/usr/local/nginx/sbin/nginx -s reload

- 重新掃描,可以發現3DES算法 已經關閉

)

)

(C語言))

)