20145217《網絡對抗》 免殺原理與實踐

知識點學習總結

進行惡意代碼分析之前必須具備以下知識:編程、匯編/反匯編、網絡基本知識、PE文件結構以及一些常用行為分析軟件。

一、在一個已經感染了惡意代碼的機器上如何找到病毒文件?

找到惡意代碼才能對其分析,找到惡意代碼文件就是就是分析的第一步,一般來講,惡意代碼運行必然會創建一個進程,而這個進程就是我們找到他的突破口,一個打開的進程,可以通過任務管理器、Process Explorer等來找到其映像文件的地址,這樣就能找到惡意代碼文件了

但是,現在的惡意代碼可能其自身的進程隱藏,一般來講,隱藏進程的方式就是“脫鏈”,在PEB中有三條鏈表,其中一條鏈表的指向進程,該鏈表的每一個元素代表著每一個進程,如果想對某進程隱藏,那么進行“脫鏈”即可。

二、如何通過靜態基礎分析獲取一些相關信息?

首先,我們用PEID查看一些基本信息,用PE explorer等軟件查看導入表,一個程序想對你的電腦進行某些操作,那么它必然會調用系統API,而導入表可以告訴我們這個程序調用了哪些API,我們憑借這些導入函數,可以大致猜測一下這個程序作了什么。

可以對我們提供有效信息的不是只有導入表,查看字符串也經常會有一些意外收獲,這個時候我們可以使用微軟提供的控制臺工具Strings查看程序的字符串信息,通過查看字符串,可以獲取很多提示。

三、如何確定惡意代碼究竟干了些什么?

這個時候那就需要用到動態基礎分析了,別猶豫,上虛擬機,跑起來看看吧,跑之前我們先要打開一些行為監控軟件,常用的是微軟提供的Process Monitor、Process Explorer等這些軟件可以監控到注冊表、文件、進程、模塊、網絡、用戶等等等等信息。還可以使用systracer拍攝快照并對比。

很多后門和木馬程序還會采用反彈式連接的方式鏈接到別的主機,這是可以采用nestat、wireshark等抓包工具進行抓包,確定其網絡行為,發現攻擊的主機,后期殺毒再做針對處理。

實驗過程概述

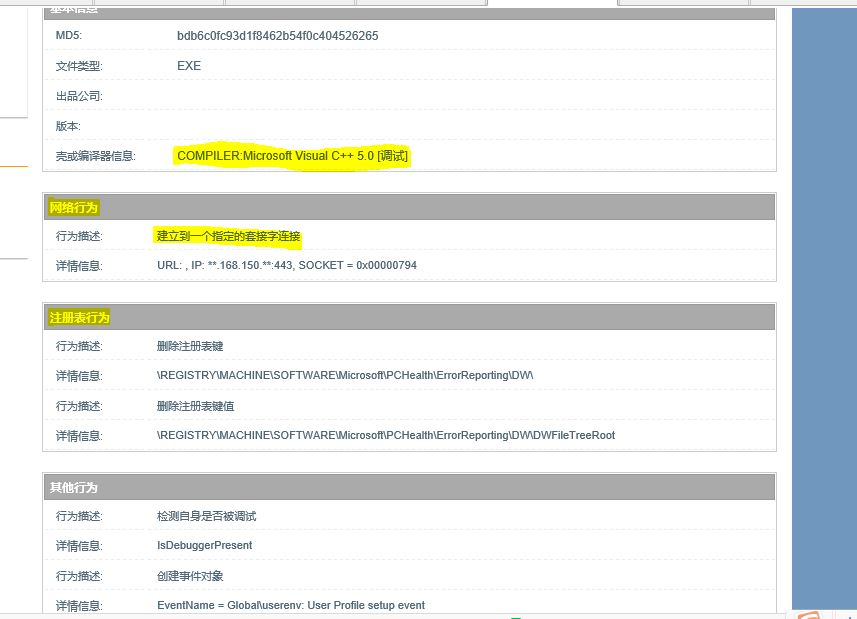

一、virscan掃描結果分析

編譯器:visual C++5.0

兩大主要行為:網絡行為和注冊表行為,反彈連接一個IP并修改注冊列表。

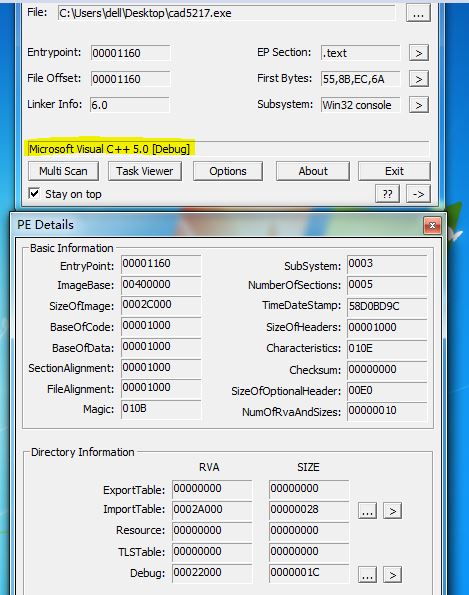

二、peid掃描結果分析

- 結果顯然是沒有加殼。在這里我們又見到了編譯器信息。pied能夠顯示反匯編代碼以及一些地址信息,不過最重要的作用還是查殼脫殼,對文件信息的分析不如接下來的兩款PE軟件好用。

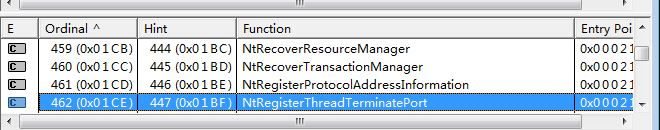

三、Dependency Walker掃描結果分析

- 這個軟件把程序的dll層級調用列出來了,他調用了什么dll,那些dll又調用了哪些文件。

- 通過分析可以得到該程序對注冊列表有改動的動作。

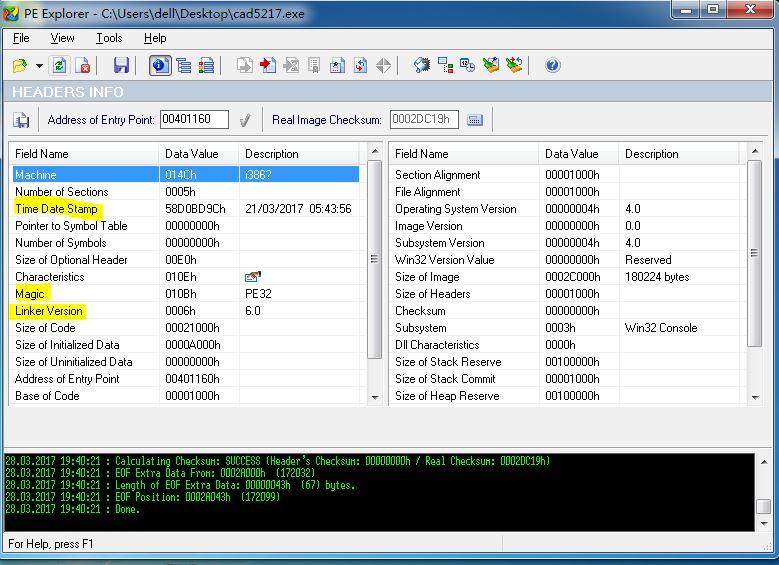

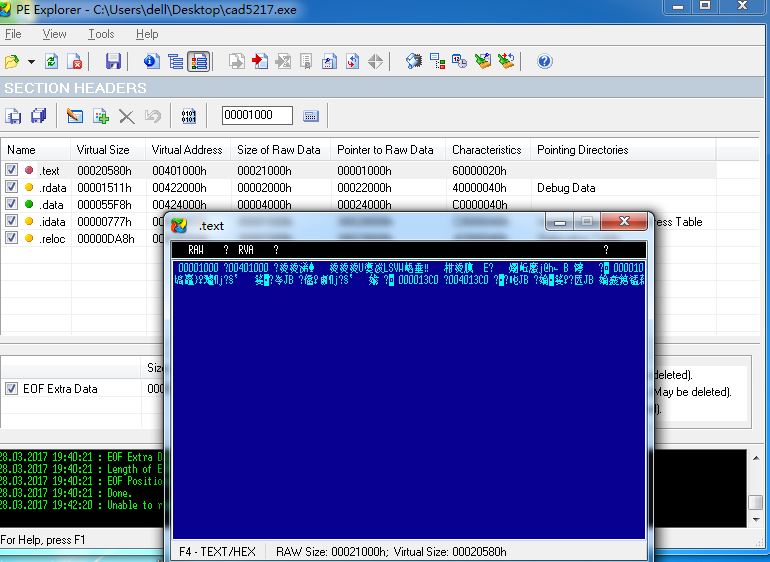

四、PE explorer掃描結果分析

- 文件頭信息:可以看到文件編譯時間,連接器等信息。

- 表信息:這里主要查看第二個導入表,即調用了什么dll。

- 分節信息:缺點是顯示以ascll碼表示,看不出所以然來。

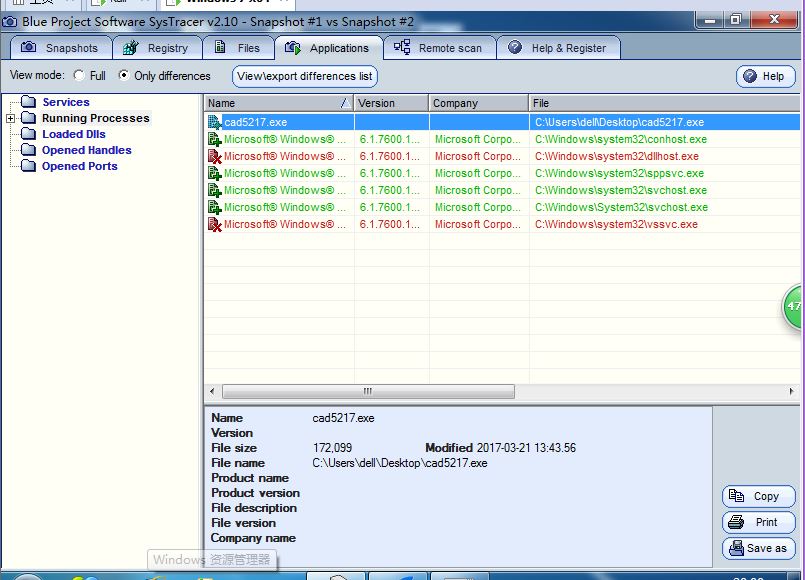

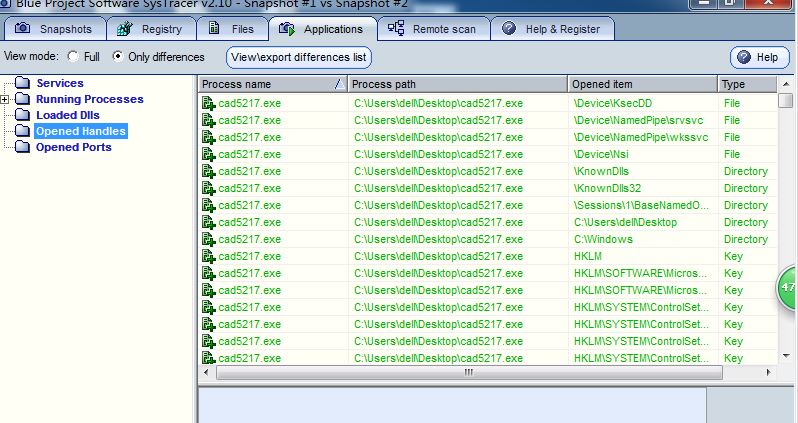

五、systracer分析惡意代碼回連前后情況

- 運行程序:多了cad5217.exe這樣一個進程。

- 載入的dll文件:cad5217調用了大量dll文件,很多在之前的引入表中也能看到。

- 開放端口:可以看到cad5217程序通過tcp連接一個192.168.150.132的443端口。

六、wireshark分析惡意代碼回連前后情況

- 我們知道443端口是https服務端口,通常采用ssl/tls安全通信協議。這里的大量ssl包和tcp包數據部分都是亂碼,是經過加密處理的。

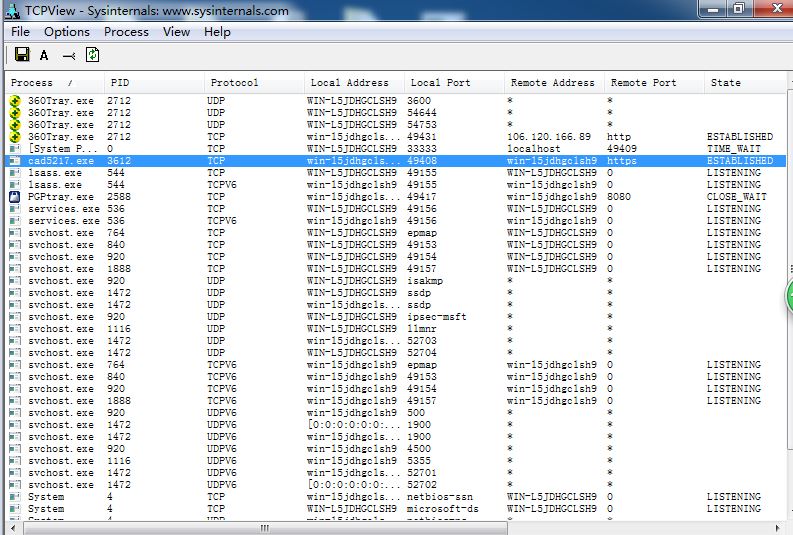

七、TCPview分析惡意代碼回連前后情況

- 易看出在回連后出現cad5217這個進程,PID為3617,并且具有網絡行為是連接另一臺主機的https端口。

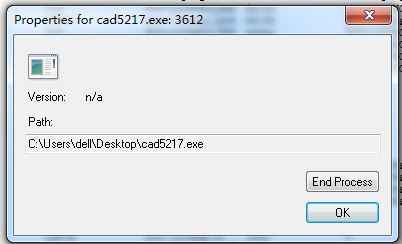

- TCPview不僅可以查看還可以結束這個進程,還可以告訴你這個程序在你的機器上那個位置,為清除提供方便。

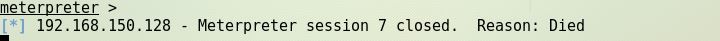

- 結束進程后,linux這邊顯示程序die了。

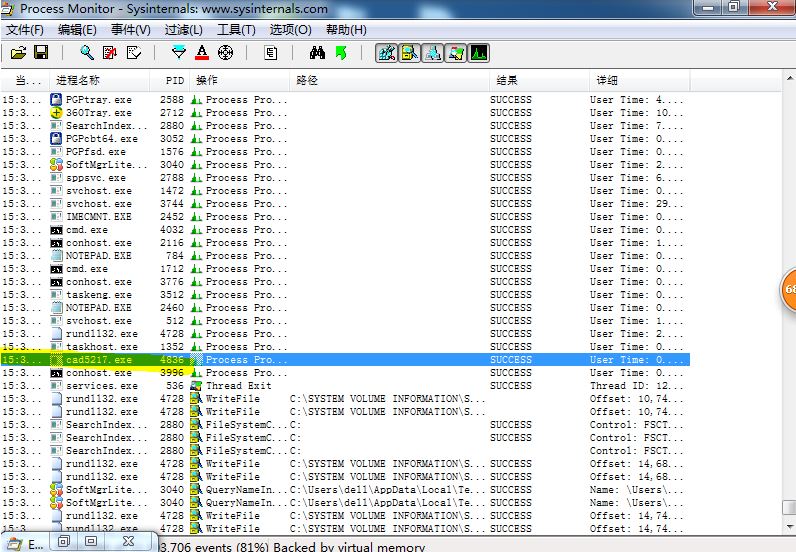

八、Process monitor查看惡意代碼回連前后情況

- 可以看到回連后程序信息,成功運行、日期時間

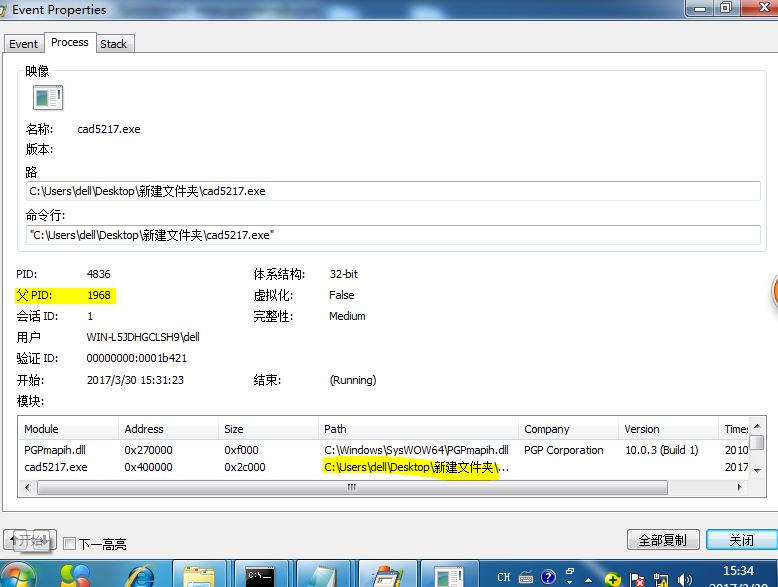

- 可以看到父進程PID,查了一下是windows資源管理器

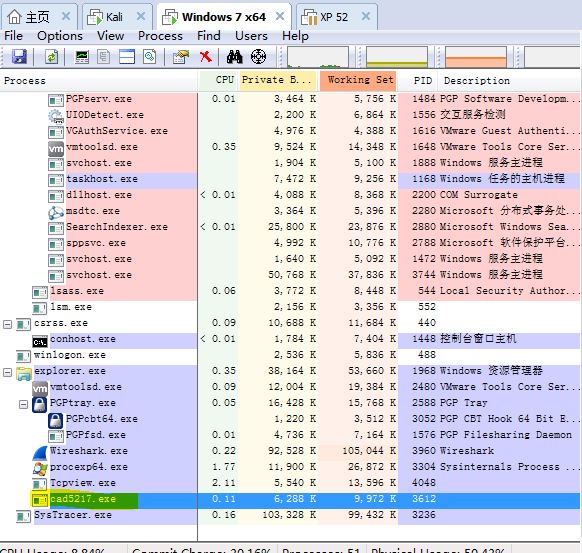

九、Process Explorer查看惡意代碼回連前后情況

- 可以看到回連后程序信息

- Process Explorer更像一個詳細版的任務管理器,把進程的各種信息都直觀地展示出來。雙擊后可以查看各種屬性。

- 具有網絡連接行為:

- 改程序跟ntdll.dll直接相關。ntdll.dll描述了windows本地NTAPI的接口。是重要的Windows NT內核級文件。

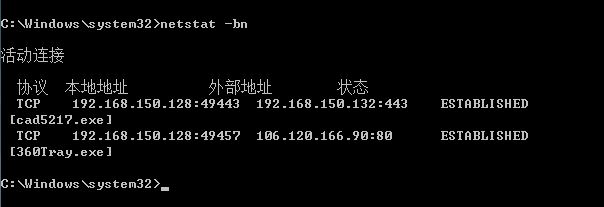

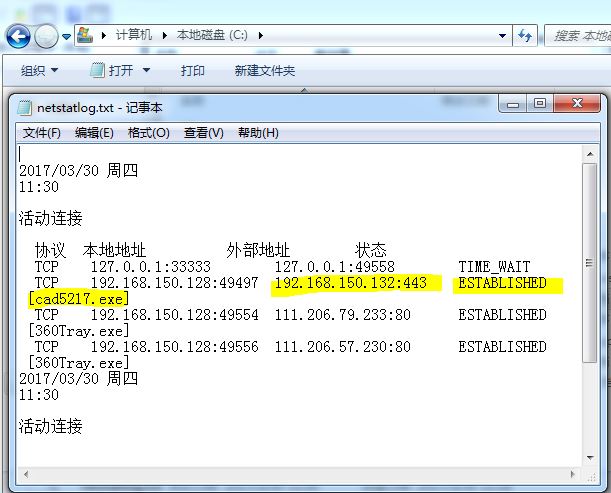

十、netstat查看惡意代碼回連前后情況

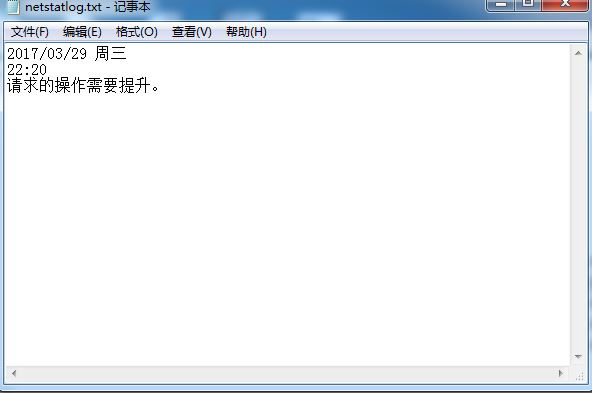

- 可以看到正在聯網到192.168.150.132:443,連接時建立的。這個小程序并不是太好用,雖然可以通過建立新任務的方式讓它在后臺不停地進行記錄,但并不詳細,當有其他程序時顯然用其他程序更好。

- 還遇到權限不夠的問題

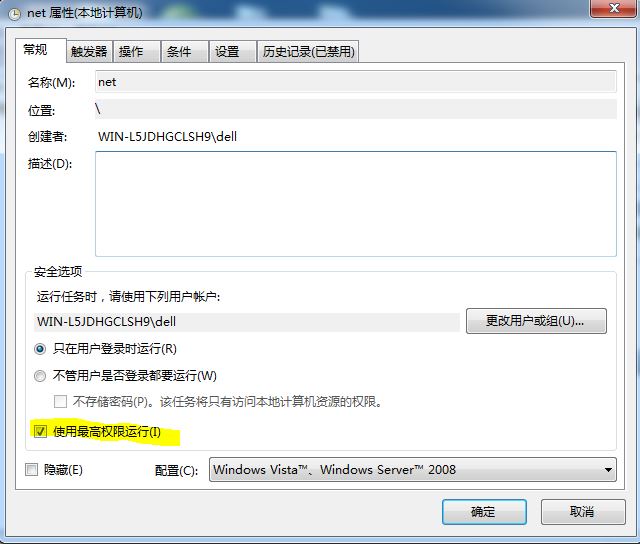

- 權限解決:勾選以最高權限運行。

- 效果圖

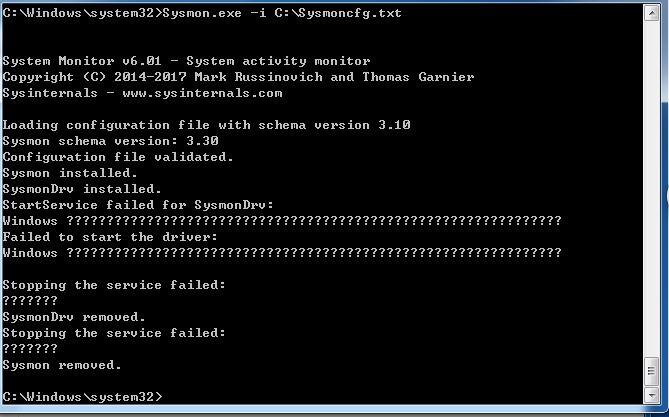

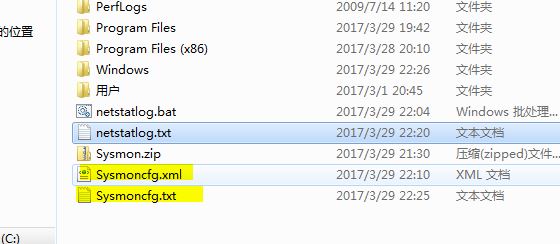

十一、sysmon查看惡意代碼回連前后情況

- 安裝失敗了

:服務端使用總結)

)

...)

~~~~)

)

/~~)

)