2024年甘肅省職業院校技能大賽高職學生組電子與信息大類信息安全管理與評估賽項樣題一

競賽需要完成三個階段的任務,分別完成三個模塊,總分共計 1000分。三個模塊內容和分值分別是:

1.第一階段:模塊一 網絡平臺搭建與設備安全防護(180 分鐘,300 分)。

2.第二階段:模塊二 網絡安全事件響應、數字取證調查、應用程序安全(180 分鐘,300 分)。

3.第三階段:模塊三 網絡安全滲透、理論技能與職業素養(180分鐘,400 分)。

【注意事項】

極安云科專注技能競賽,包含網絡建設與運維和信息安全管理與評估兩大賽項,及各大CTF,基于兩大賽項提供全面的系統性培訓,擁有完整的培訓體系。團隊擁有國賽選手、大廠在職專家等專業人才擔任講師,培訓效果顯著,通過培訓幫助各大院校備賽學生取得各省 國家級獎項,獲各大院校一致好評。

1.第一個階段需要按裁判組專門提供的U 盤中的“XXX-答題模板”提交答案。

第二階段請根據現場具體題目要求操作。

第三階段網絡安全滲透部分請根據現場具體題目要求操作,

理論測試部分根據測試系統說明進行登錄測試。

2.所有競賽任務都可以由參賽選手根據基礎設施列表中指定的設備和軟件完成。

第一階段

模塊一 網絡平臺搭建與設備安全防護

一、競賽內容

第一階段競賽內容包括:網絡平臺搭建、網絡安全設備配置與防護,共 2 個子任務。

| 競賽階段 | 任務階段 | 競賽任務 | 競賽時間 | 分值 |

|---|---|---|---|---|

| 第一階段網絡平臺搭建與設備安全防護 | 任務 1 | 網絡平臺搭建 | XX:XX- | 50 |

| 任務 2 | 網絡安全設備配置與防護 | XX:XX | 250 | |

| 總分 | 300 |

二、競賽時長

本階段競賽時長為 180 分鐘,共 300 分。

三、注意事項

第一階段請按裁判組專門提供的 U 盤中的“XXX-答題模板”中的要求提交答案。選手需要在 U 盤的根目錄下建立一個名為“GWxx”的文件夾(xx用具體的工位號替代),所完成的“XXX-答題模板”放置在文件夾中作為競賽結果提交。

例如:08 工位,則需要在 U 盤根目錄下建立“GW08”文件夾,并在“GW08”文件夾下直接放置第一個階段的所有“XXX-答題模板”文件。

【特別提醒】

只允許在根目錄下的“GWxx”文件夾中體現一次工位信息,不允許在其它文件夾名稱或文件名稱中再次體現工位信息,否則按作弊處理。

四**、賽項環境設置**

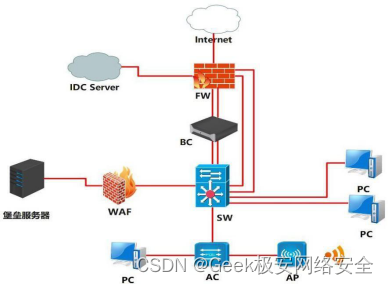

**1.**網絡拓撲圖

**2.**IP 地址規劃表

| 設備名稱 | 接口 | IP 地址 | 對端設備 | |

|---|---|---|---|---|

| 防火墻 | ETH0/1-2(AG1) | AG1.11310.1.0.254/30(Trust 安全域) | SW ETH1/0/1 SW ETH1/0/2 | |

| FW | AG1.11410.2.0.254/30(Trust 安全域) | |||

| ETH0/3 | 10.3.0.254/30(Trust 安全域) | BC ETH3 | ||

| ETH0/4 | 10.4.0.254/30 (Trust 安全域) | BC ETH4 | ||

| ETH0/5 | 10.100.18.1/27 | IDC SERVER |

| 設備名稱 | 接口 | IP 地址 | 對端設備 |

|---|---|---|---|

| (untrust 安全域) | 10.100.18.2 | ||

| ETH0/6 | 200.1.1.1/28(untrust 安全域) | INTERNET | |

| Loopback1 | 10.11.0.1/24(Trust 安全域) | ||

| Loopback2 | 10.12.0.1/24(Trust 安全域) | ||

| Loopback3 | 10.13.0.1/24(Trust 安全域) | ||

| Loopback4 | 10.14.0.1/24(Trust 安全域) | ||

| 路由交換機 | VLAN 40 ETH1/0/4-8 | 172.16.40.62/26 | PC2 |

| SW | VLAN 50 ETH1/0/3 | 172.16.50.62/26 | PC3 |

| VLAN 51 ETH1/0/23 | 10.51.0.254/30 | BC ETH5 | |

| VLAN 52 ETH1/0/24 | 10.52.0.254/24 | WAF ETH3 | |

| VLAN 113 ETH1/0/1 | VLAN113 OSPF10.1.0.253/30 | FW ETH0/1 | |

| VLAN 114 ETH1/0/2 | VLAN114 OSPF10.2.0.253/30 | FW ETH0/2 | |

| VLAN 117 ETH E1/0/17 | 10.3.0.253/30 | BC ETH1 | |

| VLAN 118SW ETH E1/0/18 | 10.4.0.253/30 | BC ETH2 | |

| 無線控制器 | ETH1/0/20 | VLAN 100192.168.100.1/302001::192:168💯1/112VLAN115 OSPF10.5.0.254/30VLAN116 OSPF10.6.0.254/30 | AC ETH1/0/20 |

| AC | ETH1/0/20 | VLAN 100192.168.100.2/302001::192:168💯2/112VLAN 115 10.5.0.253/30VLAN 116 10.6.0.253/30 | SW ETH1/0/20 |

| VLAN 30 ETH1/0/3 | 172.16.30.62/26 | PC1 | |

| 無線管理 VLANVLAN 101 | 需配置 | AP |

| 設備名稱 | 接口 | IP 地址 | 對端設備 |

|---|---|---|---|

| ETH1/0/21 | |||

| VLAN 10 | 需配置 | 無線 1 | |

| VLAN 20 | 需配置 | 無線 2 | |

| 網絡日志系統BC | ETH1 | 網橋 | FW |

| ETH3 | SW ETH E1/0/17 | ||

| ETH2 | 網橋 | FW | |

| ETH4 | SW ETH E1/0/18 | ||

| ETH5 | 10.51.0.253/30 | SW ETH E1/0/23 | |

| Web 應用防火墻WAF | ETH3 | 10.52.0.253/30 | SW ETH E1/0/24 |

| ETH4 | 堡壘服務器 |

第一階段 任務書

任務 1 網絡平臺搭建(50 分)

| 題號 | 網絡需求 |

|---|---|

| 1 | 按照 IP 地址規劃表,對防火墻的名稱、各接口 IP 地址進行配置 |

| 2 | 按照 IP 地址規劃表,對三層交換機的名稱進行配置,創建 VLAN 并將相應接口劃入 VLAN, 對各接口 IP 地址進行配置 |

| 3 | 按照 IP 地址規劃表,對無線交換機的名稱進行配置,創建 VLAN 并將相應接口劃入 VLAN,對接口 IP 地址進行配置 |

| 4 | 按照 IP 地址規劃表,對網絡日志系統的名稱、各接口 IP 地址進行配置 |

| 5 | 按照 IP 地址規劃表,對 Web 應用防火墻的名稱、各接口 IP 地址進行配置 |

任務 2 網絡安全設備配置與防護(250 分)

1.總部交換機SW 配置簡單網絡管理協議,計劃啟用V3 版本,

V3 版本在安全性方面做了極大的擴充。配置引擎號分別為 62001;創建認證用戶為skills01,采用 3des 算法進行加密,密鑰為:skills01,哈希算法為SHA,密鑰為:skills01;加入組ABC,采用最高安全級別;配置組的讀、寫視圖分別為:2023_R、2023_W;當設備有異常時,需要使用本地的VLAN100 地址發送Trap 消息至網管服務器10.51.0.203,采用最高安全級別。

2.接入SW Eth4,僅允許IP 地址 172.16.40.62-80 為源的數據包為合法包,以其它IP 地址為源地址,交換機直接丟棄。

3.勒索蠕蟲病毒席卷全球,爆發了堪稱史上最大規模的網絡攻擊,通過對總部核心交換機SW 所有業務VLAN 下配置訪問控制策略實現雙向安全防護。

4.SW 配置IPv6 地址,使用相關特性實現VLAN50 的 IPv6 終端可自動從網關處獲得IPv6 有狀態地址。

5.AC 配置IPv6 地址,開啟路由公告功能,路由器公告的生存期為 2 小時,確保VLAN30 的 IPv6 終端可以獲得IPv6 無狀態地址。

6.AC 與SW 之間配置RIPng,使PC1 與PC3 可以通過IPv6 通信。

7.IPv6 業務地址規劃如下,其它IPv6 地址自行規劃:

| 業務 | IPV6 地址 |

|---|---|

| VLAN30 | 2001:30::254/64 |

| VLAN50 | 2001:50::254/64 |

\8. FW、SW、AC 之間配置OSPF area 0 開啟基于鏈路的MD5認證,密鑰自定義,傳播訪問INTERNET 默認路由。

\9. FW 與 SW 建立兩對IBGP 鄰居關系,使用AS 65500,FW 上loopback1-4 為模擬AS 65500 中網絡,為保證數據通信的可靠性和負載,完成以下配置,要求如下:

l SW 通過BGP 到達loopback1,2 網路下一跳為 10.3.0.254;

l SW 通過BGP 到達loopback3,4 網絡下一跳為 10.4.0.254。

10.FW 與 SW 建立兩對IBGP 鄰居關系,使用AS 65500,FW 上loopback1-4 為模擬AS 65500 中網絡,為保證數據通信的可靠性和負載,通過BGP 實現到達loopback1,2,3,4 的網絡冗余,請完成配置。

11.FW 與 SW 建立兩對IBGP 鄰居關系,使用AS 65500,FW 上loopback1-4 為模擬AS 65500 中網絡,為保證數據通信的可靠性和負載,使用IP 前綴列表匹配上述業務數據流,請完成配置。

12.FW 與 SW 建立兩對IBGP 鄰居關系,使用AS 65500,FW 上loopback1-4 為模擬AS 65500 中網絡,為保證數據通信的可靠性和負載,完成以下配置,使用 LP 屬性進行業務選路,只允許使用 route-map 來改變LP 屬性、實現路由控制,LP 屬性可配置的參數數值為:200。

13.配置使總部VLAN50 業務的用戶訪問IDC SERVER 的數據流經過FW 10.1.0.254, IDC SERVER 返回數據流經過FW 10.2.0.254,且對雙向數據流開啟所有安全防護,參數和行為為默認。

14.在端口ethernet1/0/7 上,將屬于網段 172.16.40.62/26 內的報文帶寬限制為 10M 比特/秒,突發 4M 字節,超過帶寬的該網段內的報文一律丟棄。

15.總部VLAN 業務用戶通過防火墻訪問Internet 時,復用公網IP:200.1.1.28/28,保證每一個源IP 產生的所有會話將被映射到同一個固定的IP 地址,當有流量匹配本地址轉換規則時產生日志信息, 將匹配的日志發送至 10.51.0.253 的 UDP 2000 端口。

16.為了合理利用網絡出口帶寬,需要對內網用戶訪問 Internet 進行流量控制,園區總出口帶寬為 200M,對除無線用戶以外的用戶限制帶寬,每天上午 9:00 到下午 6:00 每個IP 最大下載速率為 2Mbps,上傳速率為 1Mbps。

17.配置L2TP VPN,名稱為VPN,滿足遠程辦公用戶通過撥號登陸訪問內網,創建隧道接口為tunnel 1、并加入untrust 安全域,地址池名稱為AddressPool,LNS 地址池為10.100.253.1/24-10.100.253.100/24,網關為最大可用地址,認證賬號skills01,密碼skills01。

18.Internet 端有一分支結構路由器,需要在總部防火墻FW 上完成以下預配,保證總部與分支機構的安全連接:防火墻 FW 與 Internet端路由器 202.5.17.2 建立GRE 隧道,并使用IPSec 保護GRE 隧道,保證分支結構中 2.2.2.2 與總部VLAN40 安全通信。

19.Vlan30 內的工作人員涉及到商業機密,因此在FW 上配置不允許vlan30 內所有用戶訪問外網。

20.配置出于安全考慮,無線用戶訪問因特網需要采用認證,在防火墻上配置 Web 認證,采用本地認證,用戶名為 test,test1,test2,密碼為 123456。

21.已知原AP 管理地址為 10.81.0.0/15,為了避免地址浪費請重新規劃和配置IP 地址段,現無線用戶 VLAN 10 中需要 127 個終端,無線用戶VLAN 20 需要 50 個終端,請完成配置。

22.已知原AP 管理地址為 10.81.0.0/15,為了避免地址浪費請重新規劃和配置IP 地址段,要求完成在 AC 上配置DHCP,管理 VLAN為 VLAN101,為 AP 下發管理地址,網段中第一個可用地址為AP 管理地址,最后一個可用地址為 AC 管理地址,保證完成 AP 二層注冊;為無線用戶VLAN10,20 下發IP 地址,最后一個可用地址為網關。

23.在 NETWORK 下配置SSID,需求如下:l NETWORK 1 下設置SSID 2023skills-2.4G,VLAN10,加密模式為wpa-personal,其口令為skills01;l NETWORK 20 下設置SSID 2023skills-5G,VLAN20 不進行認證加密,做相應配置隱藏該SSID。

24.配置一個SSID 2023skills_IPv6,屬于VLAN21 用于IPv6 無線測試,用戶接入無線網絡時需要采用基于WPA-personal 加密方式,其口令為“skills01”,該網絡中的用戶從AC DHCP 獲取IPv6 地址,地址范圍為:2001:10:81::/112。

25.NETWORK 1 開啟內置portal+本地認證的認證方式,賬號為GUEST 密碼為 123456,保障無線信息的覆蓋性,無線AP 的發射功率設置為 90%。禁止MAC 地址為 80-45-DD-77-CC-48 的無線終端連接。

\26. 在 AC 上配置使radio 1 的射頻類型為IEEE 802.11b/g,并且設置 RTS 的門限值為 256 字節,當MPDU 的長度超過該值時,802.11 MAC 啟動RTS/CTS 交互機制。

27.在 AC 上配置一條基于SSID 時間點時周一 0 點到 6 點的禁止用戶接入的策略(限時策略)。

28.通過配置防止多AP 和 AC 相連時過多的安全認證連接而消耗CPU 資源,檢測到AP 與AC 在 10 分鐘內建立連接 5 次就不再允許繼續連接,兩小時后恢復正常。

29.配置所有無線接入用戶相互隔離,Network 模式下限制每天 0點到 6 點禁止終端接入,開啟ARP 抑制功能。

30.在公司總部的BC 上配置,設備部署方式為透明模式。增加非admin 賬戶skills01,密碼skills01,該賬戶僅用于用戶查詢設備的日志信息和統計信息;要求對內網訪問 Internet 全部應用進行日志記錄。

31.在公司總部的BC 上配置,在工作日(每周一到周五上班)期間針對所有無線網段訪問互聯網進行審計,如果發現訪問互聯網的無線用戶就斷網,不限制其他用戶在工作日(每周一到周五上班)期間訪問互聯網。

32.使用BC 對內網所有上網用戶進行上網本地認證,要求認證后得用戶 3 小時候重新認證,并且對HTTP 服務器 172.16.10.45 的80 端口進行免認證。

33.BC 配置應用“即時聊天”,在周一至周五 9:00-21:00 監控內網中所有用戶的微信賬號使用記錄,并記錄數據。

34.在BC 上配置激活NTP,本地時區+8:00,并添加 NTP 服務器名稱清華大學,域名為s1b.time.edu.cn。

35.BC 配置內容管理,對郵件內容包含“比賽答案”字樣的郵件,記錄且郵件報警。

36.在公司總部的 WAF 上配置,設備部署方式為透明模式。要求對內網HTTP 服務器 172.16.10.45/32 進行安全防護。

37.方便日志的保存和查看,需要在把 WAF 上攻擊日志、訪問日志、DDoS 日志以JSON 格式發給IP 地址為 172.16.10.200 的日志服務器上。

38.在公司總部的 WAF 上配置,編輯防護策略,定義 HTTP 請求體的最大長度為 256,防止緩沖區溢出攻擊。

39.對公司內網用戶訪問外網進行網頁關鍵字過濾,網頁內容包含“暴力”“賭博”的禁止訪問。

40.為了安全考慮,無線用戶移動性較強,訪問因特網時需要實名認證,在 BC 上開啟web 認證使用http 方式,采用本地認證,密碼賬號都為web2023。

——概念,技術,背景,優缺點,實踐例子)