說明

有幾個常用的Java源碼掃描工具可以幫助您進行源代碼分析和檢查。以下是其中一些工具:

- FindBugs:FindBugs是一個靜態分析工具,用于查找Java代碼中的潛在缺陷和錯誤。它可以檢測出空指針引用、資源未關閉、不良的代碼實踐等問題。FindBugs已經停止維護,但仍然是一個常用的工具。

- PMD:PMD是另一個流行的靜態代碼分析工具,用于檢測Java代碼中的潛在問題和不良實踐。它可以檢查代碼中的重復代碼、未使用的變量、低效的代碼等。

- Checkstyle:Checkstyle是一個用于強制執行編碼規范的工具,它可以確保代碼符合一致的樣式和規范。它可以檢查代碼縮進、命名約定、注釋規范等。

- SonarQube:SonarQube是一個功能強大的代碼質量管理平臺,可以對Java代碼進行靜態分析,并提供詳細的代碼質量指標和報告。它整合了多個靜態分析工具,包括FindBugs、PMD和Checkstyle等。

這些工具可以作為獨立的命令行工具使用,也可以與集成開發環境(IDE)或持續集成(CI)工具集成,以便在開發過程中自動執行代碼掃描和檢查。

請注意,這些工具都有自己的配置和規則集,您可以根據項目的需求進行自定義配置。此外,這些工具只能檢測到一部分潛在問題,仍然需要開發人員進行代碼審查和測試來確保代碼質量。

建議您根據項目的具體需求選擇適合的工具,并根據項目的要求進行配置和使用。

FindBugs

命令行使用

安裝和使用FindBugs,您可以按照以下步驟進行操作:

-

下載FindBugs:您可以從FindBugs的官方網站(https://findbugs.sourceforge.io/downloads.html)下載最新版本的FindBugs。

-

解壓縮下載的文件:將下載的文件解壓縮到您選擇的目錄中。

-

設置FindBugs的環境變量(可選):將FindBugs的安裝目錄添加到系統的PATH環境變量中,以便您可以從任何位置運行FindBugs命令。

-

運行FindBugs:使用以下命令運行FindBugs:

findbugs -textui <your_java_file.class>請將

<your_java_file.class>替換為您要分析的Java類文件的路徑。如果您沒有將FindBugs的安裝目錄添加到系統的PATH環境變量中,您可以使用完整的FindBugs路徑來運行命令,例如:

/path/to/findbugs/bin/findbugs -textui <your_java_file.class>這將以文本界面的形式顯示FindBugs的分析結果。

-

查看FindBugs報告:FindBugs將分析您的Java類文件并生成一個報告,其中包含潛在的缺陷和錯誤。您可以在命令行界面中查看報告,也可以將報告保存到文件中以供后續分析。

如果您希望將報告保存到文件中,可以使用以下命令:

findbugs -textui -output <output_file.xml> <your_java_file.class>將

<output_file.xml>替換為您希望保存報告的文件路徑和名稱。

此外,您還可以使用FindBugs的圖形用戶界面(GUI)工具來更方便地運行和查看FindBugs的結果。FindBugs GUI提供了更直觀的界面,可以幫助您分析和解釋FindBugs的報告。

希望這些步驟可以幫助您安裝和使用FindBugs進行Java源代碼的靜態分析。

提示:FindBugs已經停止維護,因此可能存在一些限制和局限性。如果您需要更先進的靜態代碼分析工具,可以考慮使用SonarQube等其他替代方案。

圖形用戶界面

FindBugs提供了一個圖形用戶界面(GUI)工具,可以更方便地運行和查看FindBugs的結果。以下是使用FindBugs GUI的簡要步驟:

-

下載FindBugs:您可以從FindBugs的官方網站(https://findbugs.sourceforge.io/downloads.html)下載最新版本的FindBugs。

-

解壓縮下載的文件:將下載的文件解壓縮到您選擇的目錄中。

-

運行FindBugs GUI:進入FindBugs的安裝目錄,并找到

findbugs-gui.jar文件。然后,使用以下命令運行FindBugs GUI:java -jar findbugs-gui.jar如果您沒有將Java的可執行文件路徑添加到系統的PATH環境變量中,您可能需要使用完整的Java可執行文件路徑來運行命令。

-

導入Java項目:在FindBugs GUI中,使用菜單欄的"File"選項,選擇"Open Project"或"Open File"來導入您的Java項目或單個Java文件。

-

運行FindBugs分析:在FindBugs GUI中,使用菜單欄的"Analysis"選項,選擇"Start Analysis"或類似的選項來運行FindBugs的分析。FindBugs將會對您的代碼進行靜態分析,并生成相應的報告。

-

查看FindBugs報告:在FindBugs GUI中,您可以查看生成的FindBugs報告。報告將顯示潛在的缺陷和錯誤,以及建議的修復措施。您可以通過報告中的各種過濾和排序選項來瀏覽和篩選報告內容。

另外,您還可以導出報告為HTML、XML等格式,以便與團隊成員共享或進行進一步的分析。

PMD安裝和使用

簡介

PMD(Programming Mistake Detector)是一個用于檢測編程錯誤的工具。它可以掃描您的代碼并檢測出潛在的問題和錯誤。您可以通過訪問PMD的官方網站(https://pmd.github.io/)來了解更多關于PMD的信息。

基本使用步驟

1、訪問PMD的官方網站(https://pmd.github.io/)。

2、在網站上找到適合您編程語言的PMD版本,并下載安裝包。

3、安裝PMD到您的開發環境中。

4、配置PMD,以便它可以檢查您的代碼。您可以參考PMD官方文檔或相關教程來了解如何配置。

5、運行PMD,它將掃描您的代碼并檢測出潛在的編程錯誤。

6、根據PMD的檢測結果,修復代碼中的錯誤和問題。

命令行

要安裝和使用PMD(Programming Mistake Detector),您可以按照以下步驟進行操作:

-

下載PMD:您可以從PMD的官方網站(https://pmd.github.io/)下載最新版本的PMD。

-

解壓縮下載的文件:將下載的文件解壓縮到您選擇的目錄中。

-

運行PMD:使用以下命令運行PMD:

pmd.bat -d <your_source_directory> -R <ruleset_file> -f text將

<your_source_directory>替換為您要分析的源代碼文件所在的目錄。將<ruleset_file>替換為您選擇的規則集文件。-f text參數指定以文本格式輸出分析結果。如果您使用的是類Unix系統(如Linux或Mac),請使用

pmd.sh腳本而不是pmd.bat。 -

查看PMD報告:PMD將分析您的源代碼,并生成一個報告,其中包含潛在的代碼問題和建議的修復措施。您可以在命令行界面中查看報告。

如果您希望將報告保存到文件中,可以使用重定向操作符將輸出寫入文件,例如:

pmd.bat -d <your_source_directory> -R <ruleset_file> -f text > report.txt這將將報告保存到名為

report.txt的文件中。

除了命令行界面,PMD還提供了其他輸出格式和圖形用戶界面(GUI)工具,以便更方便地查看和分析PMD的結果。您可以在PMD的官方網站上找到有關這些選項的更多信息。

希望這些步驟可以幫助您安裝和使用PMD進行靜態代碼分析。PMD是一個功能強大的工具,可以幫助您發現和糾正潛在的編程錯誤和不良實踐。

圖形界面

PMD提供了一個名為"PMD Designer"的圖形用戶界面(GUI)工具,它可以更方便地運行和查看PMD的結果。以下是使用PMD Designer的簡要步驟:

-

下載PMD:您可以從PMD的官方網站(https://pmd.github.io/)下載最新版本的PMD。

-

解壓縮下載的文件:將下載的文件解壓縮到您選擇的目錄中。

-

運行PMD Designer:進入PMD的安裝目錄,并找到

pmd-designer.jar文件。然后,使用以下命令運行PMD Designer:java -jar pmd-designer.jar如果您沒有將Java的可執行文件路徑添加到系統的PATH環境變量中,您可能需要使用完整的Java可執行文件路徑來運行命令。

-

導入Java項目:在PMD Designer中,使用菜單欄的"File"選項,選擇"Open Project"或"Open File"來導入您的Java項目或單個Java文件。

-

運行PMD分析:在PMD Designer中,您可以選擇要運行的PMD規則集和分析選項。然后,點擊工具欄上的"Run"按鈕來運行PMD的分析。PMD Designer將會對您的代碼進行靜態分析,并生成相應的報告。

-

查看PMD報告:在PMD Designer中,您可以查看生成的PMD報告。報告將顯示潛在的缺陷和錯誤,以及建議的修復措施。您可以通過報告中的各種過濾和排序選項來瀏覽和篩選報告內容。

另外,PMD Designer還提供了代碼視圖和問題視圖,使您可以更方便地查看和分析代碼中的問題。

請注意,PMD Designer是一個相對較新的工具,提供了更直觀和交互性的界面,方便您查看和分析PMD的結果。然而,PMD Designer可能仍處于開發中,可能存在一些限制和局限性。如果您需要更先進的靜態代碼分析工具,可以考慮使用SonarQube等其他替代方案。

Checkstyle

Checkstyle是一個用于靜態代碼分析和代碼風格檢查的工具,它可以幫助開發人員遵循一致的編碼規范和最佳實踐。以下是使用Checkstyle的基本步驟:

-

下載Checkstyle:您可以從Checkstyle的官方網站(https://checkstyle.sourceforge.io/)下載最新版本的Checkstyle。

-

配置Checkstyle:Checkstyle使用XML格式的配置文件來定義代碼規范和檢查規則。您可以根據自己的需求創建一個配置文件,或者使用現有的配置文件。Checkstyle提供了一些常見的配置文件,如Google Java Style、Sun Checks等。

-

運行Checkstyle:使用以下命令運行Checkstyle:

java -jar checkstyle-<version>.jar -c <config_file.xml> <source_file(s)>將

<version>替換為您下載的Checkstyle的版本號。將<config_file.xml>替換為您選擇的配置文件。<source_file(s)>是您要檢查的源代碼文件或目錄。例如,如果您要檢查名為

MyClass.java的Java源代碼文件,可以運行以下命令:java -jar checkstyle-<version>.jar -c <config_file.xml> MyClass.java -

查看Checkstyle報告:Checkstyle將對您的代碼進行分析,并生成一個報告,其中包含不符合規范的代碼和建議的修復措施。報告通常以HTML或XML格式生成。您可以在瀏覽器中打開HTML報告,或使用文本編輯器查看XML報告。

有時,您可以將Checkstyle與集成開發環境(IDE)或構建工具(如Maven、Gradle)集成,以便在開發過程中自動運行Checkstyle并顯示問題。

Checkstyle提供了豐富的配置選項,您可以根據自己的需求定義自定義規則和檢查。您可以在Checkstyle的官方網站上找到更詳細的文檔和示例配置文件,以幫助您開始使用Checkstyle進行代碼風格檢查和靜態代碼分析。

Fortify

-

Fortify SCA簡介:

-

Fortify SCA 是一個靜態的、白盒的軟件源代碼安全測試工具。它通過內置的五大主要分析引擎:數據流、語義、結構、控制流、配置流等對應用軟件的源代碼進行靜態的分析,分析的過程中與它特有的軟件安全漏洞規則集進行全面地匹配、查找,從而將源代碼中存在的安全漏洞掃描出來,并給予整理報告。掃描的結果中不但包括詳細的安全漏洞的信息,還會有相關的安全知識的說明,以及修復意見的提供。

-

Fortify SCA 產品組件介紹

-

Fortify SCA是一個產品的套件,它是由內置的分析引擎、安全編碼規則包、審查工作臺、規則自定義編輯器和向導、IDE 插件五部分組件,五個組件配合工作完成對源代碼安全漏洞的掃描,分析,查看,審計等工作。簡單介紹這五個部分如下:

-

分析引擎:內置五大分析引擎與規則包配合工作,從五個側面全面地分析程序源代碼中的安全漏洞。

-

安全編碼規則包:由多位頂級的軟件安全專家,多年研究出來的數十萬條軟件安全漏洞特征的集合。目前能查找出來約350多種安全漏洞,內置在SCA中與分析引擎配合工作。

-

審計工作臺:一個用來查看,審計SCA分析出來的漏洞結果的綜合平臺,它包含大量豐富的軟件漏洞信息,如下圖2 所示,它包括了漏洞的分級,漏洞產生的全過程,漏洞所在的源代碼行數定位,以及漏洞的解釋說明和推薦的修復建議等內容,大大提高了用戶對SCA的查看,審計等工作的便攜性,從而提高工作效率。

-

規則自定義向導/編輯器:Fortify SCA的規則支持自定義功能,方便用戶來擴展SCA對漏洞的分析能力,所以SCA提供了一個用戶自定義的向導和編輯器。

-

IDE插件:為了方便用戶使用SCA對程序源代碼進行安全掃描,它提供了多種IDE工具的插件,如Eclipse, Visual Studio,RAD, WSAD等。

Fortify SCA 掃描引擎介紹

- Foritfy SCA主要包含的五大分析引擎:

- 數據流引擎:跟蹤、記錄并分析程序中的數據傳遞過程所產生的安全問題。

- 語義引擎:分析程序中不安全的函數,方法的使用的安全問題。

- 結構引擎:分析程序上下文環境,結構中的安全問題。

- 控制流引擎:分析程序特定時間,狀態下執行操作指令的安全問題。

- 配置引擎:分析項目配置文件中的敏感信息和配置缺失的安全問題。

- 特有的X-Tier?跟蹤器:跨躍項目的上下層次,貫穿程序來綜合分析問題

Fortify SCA 的工作原理

-

Foritfy SCA 首先通過調用語言的編譯器或者解釋器把前端的語言代碼(如JAVA,C/C++源代碼)轉換成一種中間媒體文件NST(Normal Syntax Tree)將其源代碼之間的調用關系,執行環境,上下文等分析清楚。然后再通過上述的五大分析引擎從五個切面來分析這個NST,匹配所有規則庫中的漏洞特征,一旦發現漏洞就抓取出來。形成包含詳細漏洞信息的FPR結果文件,用AWB打開查看。

-

Fortify SCA 的結果文件為.FPR文件,包括詳細的漏洞信息:漏洞分類,漏洞產生的全路徑,漏洞所在的源代碼行,漏洞的詳細說明及修復建議等。

-

目前Fortify SCA可以掃描出約350種漏洞,Fortify將所有安全漏洞整理分類,根據開發語言分項目,再細分為8個大類,約350個子類。

SonarQube

SonarQube是一個開源平臺,用于管理Java源代碼的質量。它通過插件機制集成不同的測試工具、代碼分析工具和持續集成工具,例如PMD-CPD、CheckStyle、FindBugs和Jenkins。SonarQube可以對不同規模和種類的工程進行代碼質量管理,同時對持續集成工具提供接口支持,并可以方便地在持續集成中使用SonarQube。此外,SonarQube的插件還可以對Java以外的其他編程語言提供支持,并對國際化和報告文檔化也有良好的支持。

SonarQube還可以提供以下功能:

- 代碼質量檢測:SonarQube可以對代碼進行靜態分析,檢測代碼中的漏洞、代碼冗余、代碼復雜度、重復代碼等問題,并給出相應的建議和修復方案。

- 代碼規范檢測:SonarQube可以集成CheckStyle等工具,對Java代碼進行規范性檢測,例如類設計、方法設計、命名規范等,幫助開發者遵守代碼規范。

- 測試覆蓋率分析:SonarQube可以集成JaCoCo等工具,對Java代碼的測試覆蓋率進行分析,幫助開發者了解測試用例的覆蓋情況,提高測試的質量。

- 集成持續集成:SonarQube可以與Jenkins等持續集成工具集成,將代碼質量檢測和測試覆蓋率分析等任務集成到持續集成流程中,方便開發者進行自動化構建和測試。

- 報告文檔化:SonarQube可以將檢測結果和數據分析結果生成報告,方便開發者和管理者了解代碼質量和測試情況,為項目管理和決策提供數據支持。

總之,SonarQube是一個功能強大的代碼質量管理平臺,可以幫助團隊提高代碼質量和可維護性,提高開發效率和產品質量。

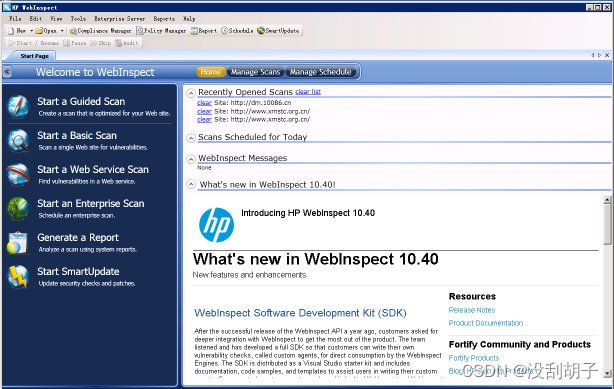

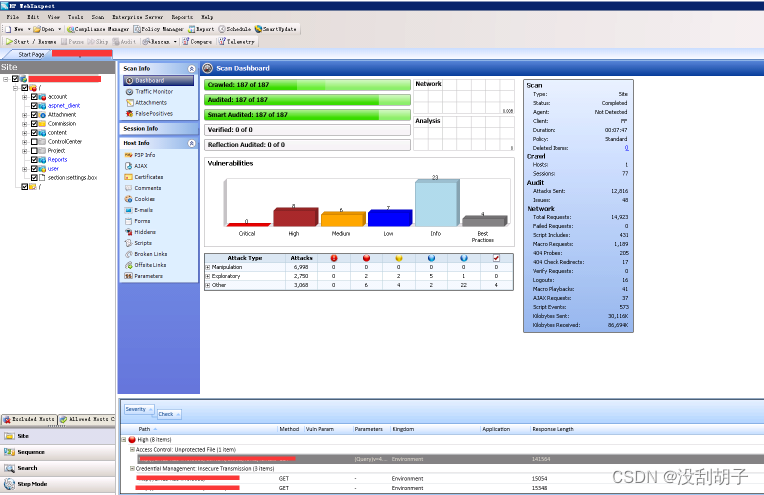

WebInspect

- WebInspect是一種自動化動態應用安全測試(DAST)工具,可模擬真實的黑客技術和攻擊,支持全面動態地分析錯綜復雜的Web應用和服務。WebInspect提供了Web應用程序和Web服務漏洞評估解決方案,使安全專業人員和規范審計人員可以在自己的環境中快速而輕松地分析眾多的Web應用和Web服務。

功能特點

- 動態和運行時分析:測試運行網絡應用和服務的動態行為,識別和優先處理安全漏洞。超越黑盒測試:集成了動態和運行時分析,可更加快速地找到并修復更多漏洞。

- 簡化了技術:優化測試資源。同步爬網等先進技術支持初級安全測試員執行專業級測試。

- 合規性管理:管理部門可輕松了解有關漏洞、趨勢、合規性管理和投資回報的信息。可清楚地向開發部門傳達每個漏洞的詳細信息及優先順序。

一些題3)

)

)

)

![[ChatGPT]ChatGPT免費,不用翻墻!?——你需要的裝備](http://pic.xiahunao.cn/[ChatGPT]ChatGPT免費,不用翻墻!?——你需要的裝備)

筆記(一)基礎概念)