Nginx SSL/TLS 配置指南:從入門到安全強化

- 前言

- 一、環境準備:Nginx安裝配置

- 1.1. **EPEL倉庫配置**:

- 1.2. **Nginx安裝**:

- 1.3. **服務啟停管理**:

- 1.4. **服務狀態驗證**:

- 二、SSL/TLS證書獲取方案

- 方案A:Let's Encrypt免費證書(生產環境推薦)

- 方案B:自簽名證書(測試環境專用)

- 2.1. **創建證書目錄結構**:

- 2.2. **生成RSA私鑰**(2048位強度):

- 2.3. **創建證書簽名請求(CSR)**:

- 2.4. **生成自簽名證書**(有效期365天):

- 三、Nginx SSL/TLS核心配置

- 3.1. 基礎HTTPS服務器配置

- 3.2. HTTP強制跳轉HTTPS

- 3.3.可選增強功能

- 3.3.1. **HTTP/2協議支持**:

- 3.3.2. **現代加密配置擴展**:

- 四、安全強化最佳實踐

- 4.1. 協議與算法優化

- 4.2. HSTS安全頭配置

- 4.3. Diffie-Hellman參數強化

- 五、配置驗證與生效

- 5.1. 配置語法檢查

- 5.2. 服務重載

- 5.3. 效果驗證

- 結語

前言

??在當今數字化時代,網絡安全已成為網站運營不可忽視的核心議題。隨著網絡攻擊手段的日益復雜化,保護用戶數據安全和隱私已成為網站管理員的首要任務。HTTPS協議作為保障網絡通信安全的基礎技術,通過SSL/TLS加密層為數據傳輸構建了堅實的保護屏障。本文將系統性地指導您如何在Nginx服務器上配置SSL/TLS,從基礎環境搭建到高級安全強化,幫助您為網站建立專業級的安全防護體系。

??無論您是初涉Web服務器管理的新手,還是希望提升現有網站安全性的開發者,本指南都將提供清晰的操作路徑和最佳實踐建議。我們將從Nginx的安裝配置開始,逐步深入到SSL證書的獲取與部署,最終實現包含HTTP/2支持、HSTS強化等高級特性的完整安全配置方案。

一、環境準備:Nginx安裝配置

??在開始SSL/TLS配置之前,首先需要確保您的服務器環境已正確搭建Nginx Web服務器。以下是針對基于RPM包管理系統的Linux發行版(如CentOS、RHEL等)的標準安裝流程:

1.1. EPEL倉庫配置:

??首先安裝EPEL(Extra Packages for Enterprise Linux)倉庫,該倉庫提供了大量額外的軟件包資源:

sudo yum install epel-release -y

1.2. Nginx安裝:

通過yum包管理器安裝Nginx:

sudo yum install nginx -y

1.3. 服務啟停管理:

啟動Nginx服務并設置為開機自啟動:

sudo systemctl start nginx

sudo systemctl enable nginx

1.4. 服務狀態驗證:

檢查Nginx運行狀態,確保服務正常啟動:

sudo systemctl status nginx

或通過瀏覽器訪問服務器IP地址,確認能看到Nginx默認歡迎頁面。

重要提示:若您使用的是其他Linux發行版(如Ubuntu/Debian),請相應調整包管理命令(如使用apt-get替代yum)。

二、SSL/TLS證書獲取方案

??SSL/TLS證書是實現HTTPS加密通信的基礎。根據使用場景不同,我們提供兩種主流的證書獲取方案:

方案A:Let’s Encrypt免費證書(生產環境推薦)

雖然本指南重點介紹自簽名證書配置,但在實際生產環境中,我們強烈推薦使用Let’s Encrypt提供的免費可信證書。該方案具有以下優勢:

- 完全免費且自動化

- 被所有主流瀏覽器信任

- 支持自動續期機制

- 提供ACME協議工具(如Certbot)簡化流程

(注:完整Let’s Encrypt配置流程可參考相關官方文檔)

方案B:自簽名證書(測試環境專用)

對于開發測試環境,您可以快速生成自簽名證書用于驗證配置流程:

2.1. 創建證書目錄結構:

sudo mkdir -p /usr/local/nginx/ssl/{private,certs}

2.2. 生成RSA私鑰(2048位強度):

openssl genpkey -algorithm RSA -out /usr/local/nginx/ssl/private/nginx-selfsigned.key -pkeyopt rsa_keygen_bits:2048

2.3. 創建證書簽名請求(CSR):

執行以下命令后,按提示輸入證書信息(特別注意Common Name應填寫您的域名):

openssl req -new -key /usr/local/nginx/ssl/private/nginx-selfsigned.key -out /usr/local/nginx/ssl/certs/nginx-selfsigned.csr

參數說明:

- Country Name:國家代碼(如CN)

- State/Province:省/州全稱

- Locality:城市名稱

- Organization:企業/組織名稱

- Common Name:服務器域名(關鍵字段!)

- Email:管理員郵箱

2.4. 生成自簽名證書(有效期365天):

openssl x509 -req -days 365 -in /usr/local/nginx/ssl/certs/nginx-selfsigned.csr \

-signkey /usr/local/nginx/ssl/private/nginx-selfsigned.key \

-out /usr/local/nginx/ssl/certs/nginx-selfsigned.crt

重要提醒:自簽名證書會在瀏覽器顯示安全警告,僅限測試用途。生產環境務必使用受信任CA簽發的證書!

三、Nginx SSL/TLS核心配置

3.1. 基礎HTTPS服務器配置

編輯Nginx主配置文件(通常位于/usr/local/nginx/conf/nginx.conf或/etc/nginx/nginx.conf),添加以下虛擬主機配置:

server {listen 443 ssl;server_name jh.com www.jh.com; # 替換為您的實際域名# 證書路徑配置ssl_certificate /usr/local/nginx/ssl/certs/nginx-selfsigned.crt;ssl_certificate_key /usr/local/nginx/ssl/private/nginx-selfsigned.key;# 協議與加密套件優化ssl_protocols TLSv1.2 TLSv1.3; # 禁用不安全的舊協議ssl_ciphers 'TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256';ssl_prefer_server_ciphers on;# 網站根目錄設置location / {root /usr/share/nginx/html;index index.html;}

}

3.2. HTTP強制跳轉HTTPS

為確保所有流量均通過加密通道傳輸,添加80端口的重定向配置:

server {listen 80;server_name benet.com www.benet.com;return 301 https://$host$request_uri; # 永久重定向到HTTPS

}

3.3.可選增強功能

3.3.1. HTTP/2協議支持:

在HTTPS監聽指令中添加http2參數:

listen 443 ssl http2;

3.3.2. 現代加密配置擴展:

# 禁用不安全的SSL壓縮ssl_compression off;# 優化會話緩存ssl_session_cache shared:SSL:10m;ssl_session_timeout 10m;

四、安全強化最佳實踐

4.1. 協議與算法優化

# 嚴格限制協議版本

ssl_protocols TLSv1.2 TLSv1.3;

# 推薦加密套件配置(兼容性與安全性平衡)

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384';

4.2. HSTS安全頭配置

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

作用說明:強制瀏覽器在一年內僅通過HTTPS訪問網站,并包含所有子域名。

4.3. Diffie-Hellman參數強化

生成2048位DH參數文件:

sudo openssl dhparam -out /usr/local/nginx/ssl/certs/dhparam.pem 2048

配置引用:

ssl_dhparam /usr/local/nginx/ssl/certs/dhparam.pem;

五、配置驗證與生效

5.1. 配置語法檢查

sudo nginx -t

成功輸出示例:

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok

nginx: configuration file /etc/nginx/nginx.conf test is successful

5.2. 服務重載

sudo systemctl restart nginx

5.3. 效果驗證

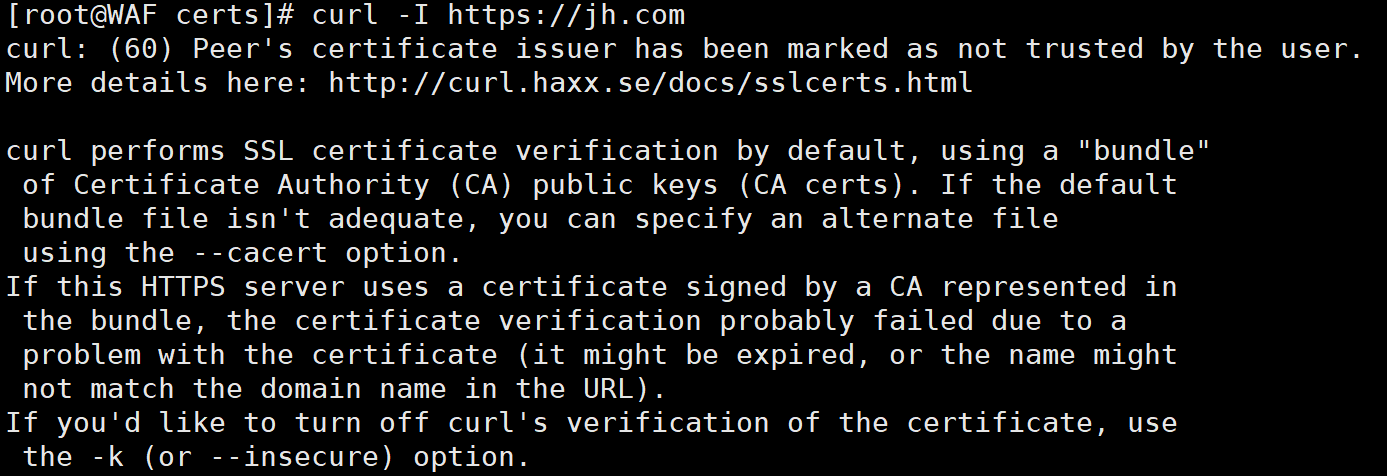

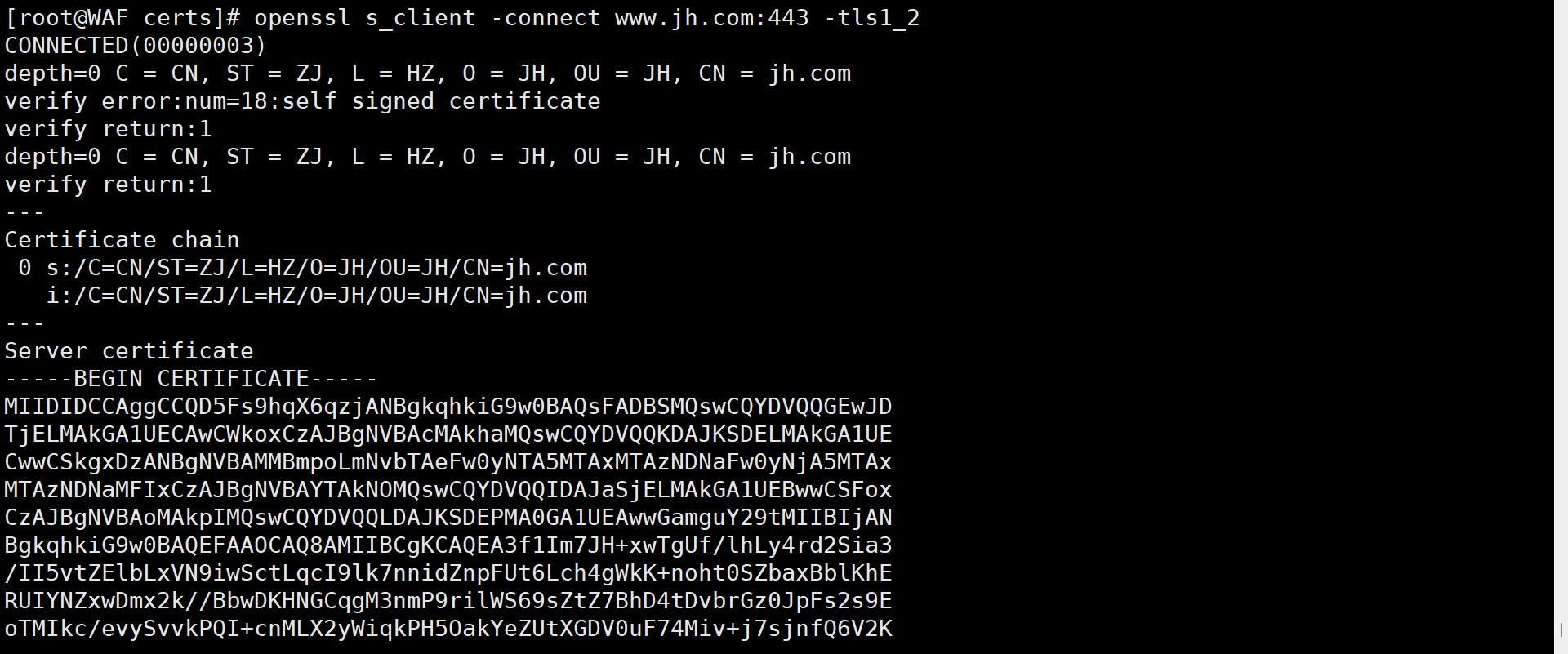

- 瀏覽器驗證:訪問

https://yourdomain.com,確認地址欄顯示安全鎖標志 - 命令行測試:

curl -I https://yourdomain.comopenssl s_client -connect yourdomain.com:443 -tls1_2 # 測試特定協議版本

結語

??通過本指南的逐步配置,您已成功為Nginx服務器建立了專業的SSL/TLS加密通道。從基礎的自簽名證書部署到高級安全強化措施,這些配置將顯著提升網站的數據傳輸安全性,保護用戶隱私免受中間人攻擊等網絡威脅。

需要特別強調的是:

- 生產環境請務必使用Let’s Encrypt等權威CA簽發的證書

- 定期更新SSL證書(可通過cron設置自動續期)

- 持續關注CVE安全公告,及時調整加密策略

- 建議結合WAF防火墻等其他安全措施構建多層防護

??網絡安全是一場持續進行的"軍備競賽",保持配置的時效性和前瞻性至關重要。希望本指南能為您的Web服務安全建設提供堅實基礎,如需了解更多高級主題(如OCSP Stapling、證書透明度等),建議參考Nginx官方文檔及行業最佳實踐指南。

)

Context)

)

的補充)

)