防火墻

一 防火墻概述

防火墻概述

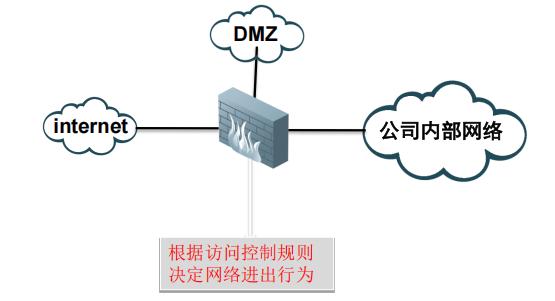

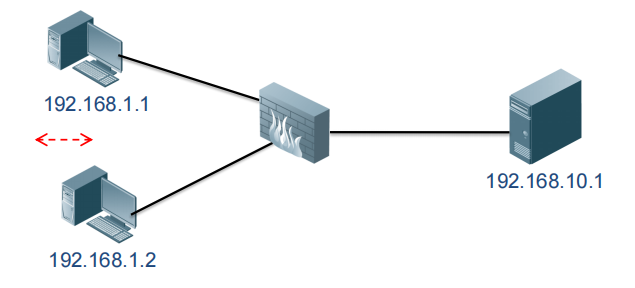

防火墻是一個位于內部網絡與外部網絡之間的安全系統(網絡中不同區域之間),是按照一定的安全策略建立起來的硬件或軟件系統,用于流量控制的系統(隔離),保護內部網絡資源免受威脅(保護)。

防火墻主要用于防止黑客對安全區域網絡的攻擊,保護內部網絡的安全運行。

二 防火墻基本術語

安全區域和接口

一臺防火墻具有多個接口,每個接口屬于一個安全區域,每個區域具有唯一的名稱,所以防火墻至少具有兩個接口。

一個接口一個區域,一個區域可以有多個接口。

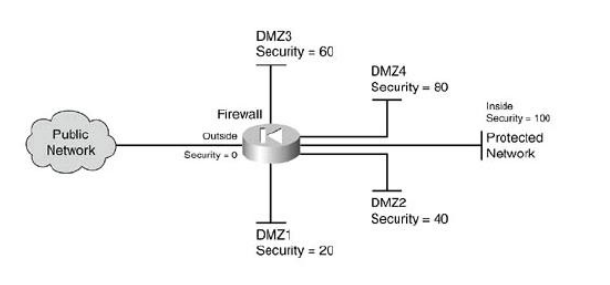

多安全區域

多接口防火墻的每個接口指定不同的安全區域

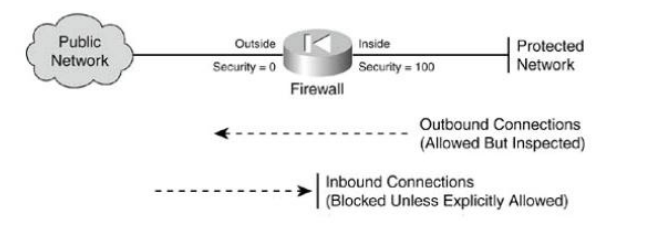

默認安全規則(ACL與安全級別)

根據訪問控制規則決定網絡進出行為

訪問控制規劃存在的形式:訪問控制列表ACL和安全級別(0-100)

三 防火墻工作層次

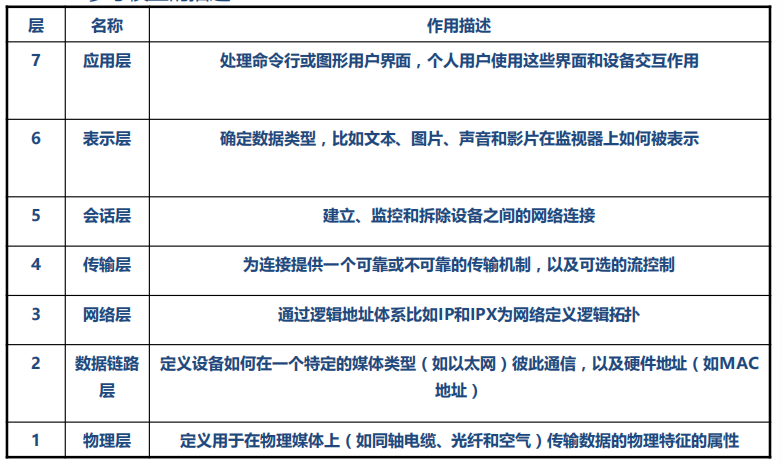

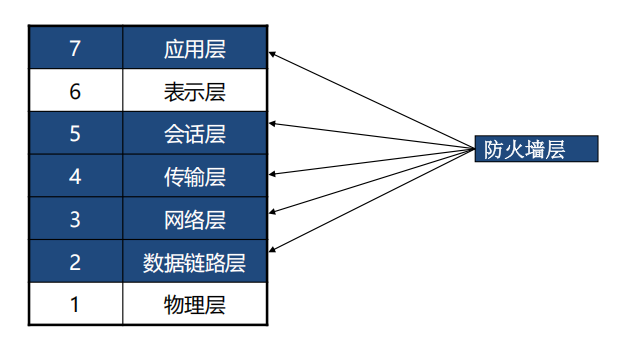

OSI參考模型與防火墻

防火墻的服務層面

防火墻系統能工作在OSI 7層模型的5個層次上,能從越多的層處理信息,它在過濾處理的粒度就更細。

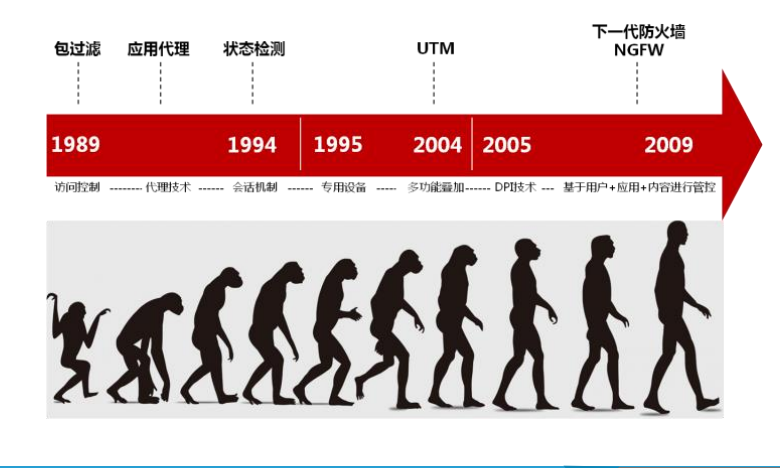

四 防火墻發展歷程

防護墻發展(下一代防火墻)

ASIC專用集成電路(貴)

五 防護墻分類

- 根據防火墻的服務層不同分類(防火墻:集線器+交換機+路由器的結合體)

- 包過濾防火墻:3、4層

- 狀態防火墻:3、4、5層

- NAT防火墻:3、4層

- 應用網關防火墻:3、4、5、7層

- 基于主機(服務器和個人)的防火墻:3、4、7層

- 混合/硬件專用平臺防火墻:2、3、4、5、7層 如:PIX、ASA等

六 防火墻發展歷程詳細

1. 簡單包過濾防火墻技術

概述

- 類似交換機、路由器的ACL

- 工作層面:3、4層

實現原理

檢查IP、TCP、UDP信息

優點

- 速度快、性能高,可以用硬件實現實現原理

- 檢查IP、TCP、UDP信息

缺點

- 不能根據狀態信息進行控制

- 前后報文無關

- 不能處理傳輸層以上的信息

- ACL過多配置復雜,不能處理應用層的攻擊,不支持連接認證,只對某些類型的攻擊比較敏感。(比如:ICMP重定向攻擊)

2. 狀態檢測防火墻

流與會話

流,是一個單方向的概念,根據報文所攜帶的三元組或者五元組唯一標識。根據IP層協議的不同,流分為四大類

- TCP流:通過五元組唯一標識

- UDP流:通過五元組唯一標識

- ICMP流:通過三元組(源IP地址、目的IP地址、協議號)+ ICMP type + ICMP code唯一標識

- RAW IP流:不屬于上述協議的,通過三元組標識

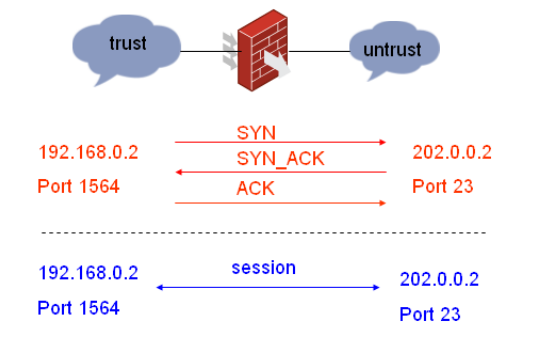

會話,以一個雙向的概念,一個會話通常關聯兩個方向的流,一個為會話發起方,另一個為會話響應方。通過會話所屬的任一方向的流特征都可以唯一確定該會話,以及方向。

概述

- 根據通信和應用程序狀態確定是否允許包的通行

- 用于識別或者控制數據流是返回的數據流還是首發的數據流

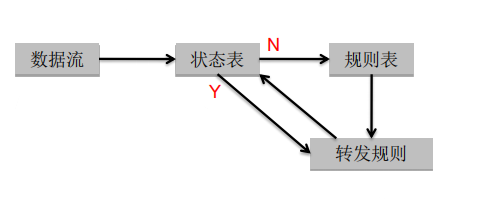

- 在數據包進入防火墻時就根據狀態表進行識別和判斷,無需重復查找規則

- 與過濾防火墻不同,狀態防火墻保持連接狀態的跟蹤;連接是否處于初始化、數據傳輸、終止狀態;它們通過查看TCP頭中的SYN、RST、ACK、FIN和其他控制代碼來確定連接的狀態;維持一張連接狀態表;數據通過時查找這張表。

- 工作層面:3、4、5層。

會話的創建

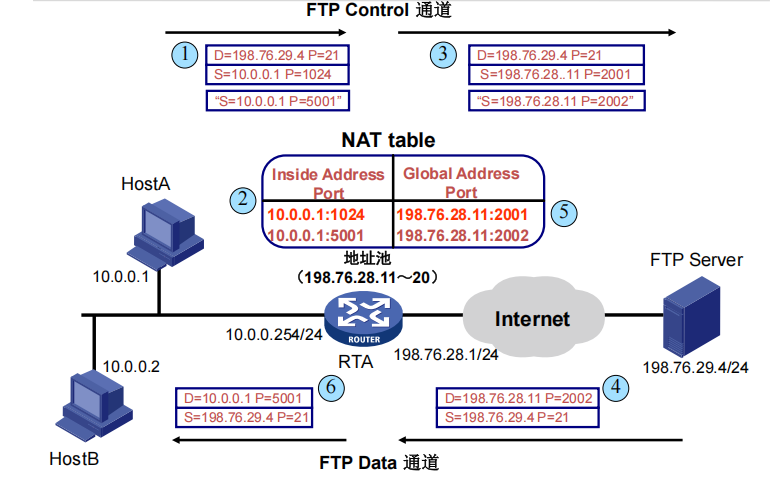

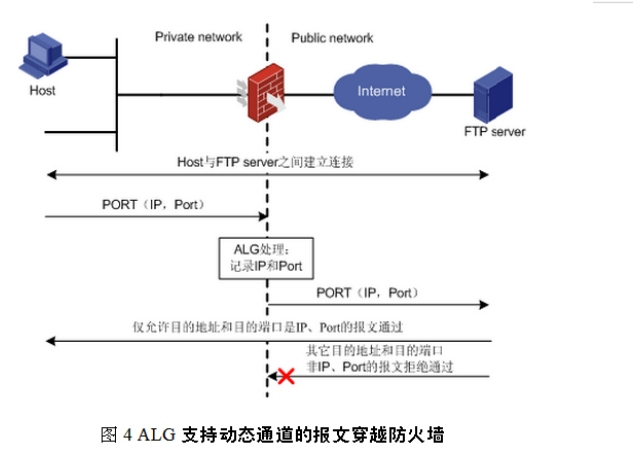

對于TCP報文,三次握手 + ALG后創建會話(NAT ALG:為了多TCP,多通道應用層協議正常進行NAT轉換)

對于UDP/ICMP/Raw IP報文,首包創建會話

會話

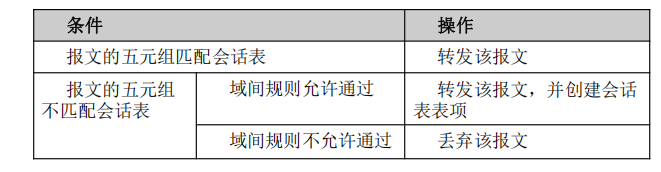

是狀態防火墻,采用會話表維持通信狀態。會話表包括五個元素:源IP地址、源端口、目的IP地址、目的端口和協議號(如果支持虛擬防火墻的話還有一個VPN-ID)。當防火墻收到報文后,根據上述五個元素查詢會話表,并根據具體情況進行如下操作:

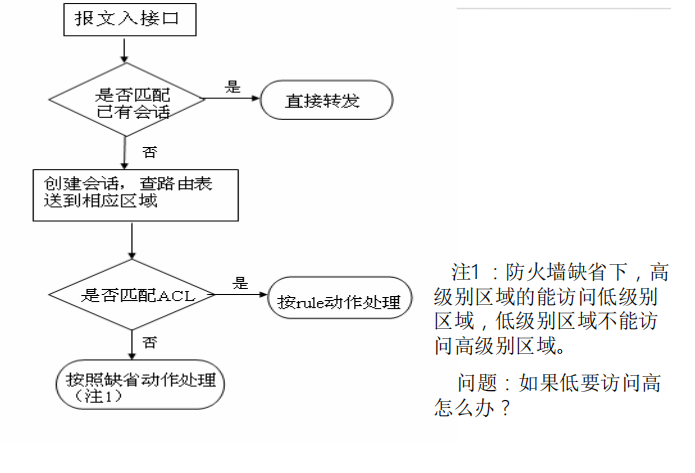

原理流程圖

優點

- 知曉連接狀態,更加安全

缺點

- 不能檢測應用層協議內容,如URL過濾

- 不能阻止應用層攻擊,不能連接認證

- 不是所有的協議都有狀態:UDP ICMP

- 不能支持多連接或多通道連接如FTP 等

基本轉發流程

3. 應用層網關防火墻技術

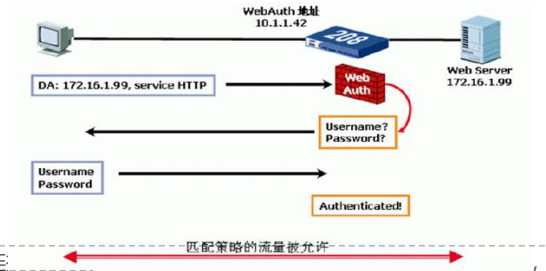

概述

- 通常稱為代理防火墻,一般使用軟件來完成;首先截取用戶初始化連接請求并發送給用戶一個認證信息的請求;認證通過后允許流量通過;存儲合法用戶信息xauth表;可以對應用協議以及數據進行分析檢測。

- 工作層面:3、4、5、7層

原理流程圖

優點

- 可以支持連接身份認證,能檢測應用層數據;如,上網認證,URL過濾,關鍵字等行為管理(認證是上網安全的基礎)

缺點

- 用軟件來處理,消耗系統資源;僅支持TCP應用(如http、telnet、https、ftp);可能需要額外的客戶端軟件

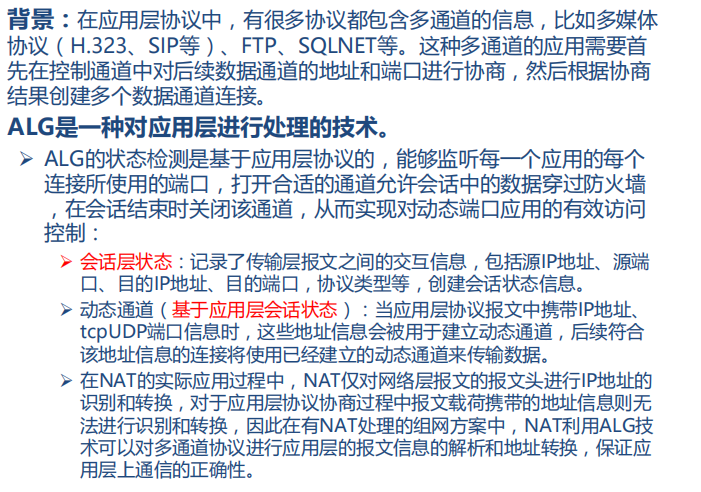

ALG的作用

七 下一代防火墻

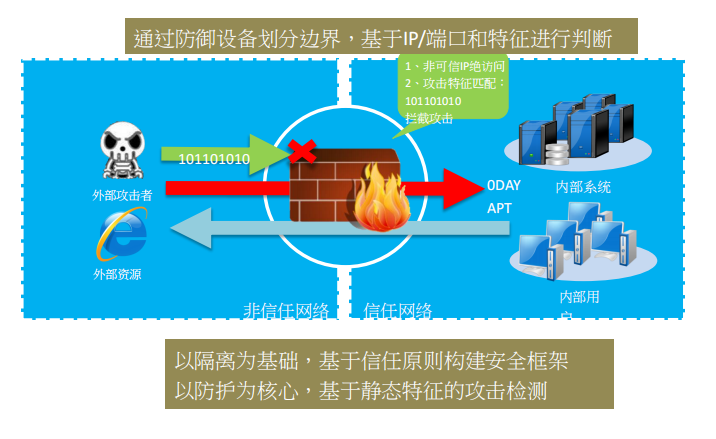

1. 傳統防火墻防御模式

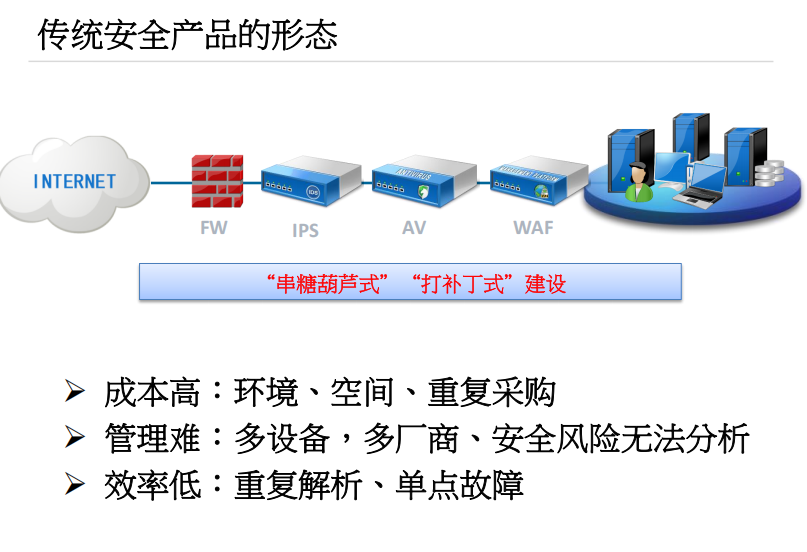

傳統安全產品的形態

FW(防火墻)

IPS(Intrusion Prevention System,入侵防御系統)

- 功能原理:是一種主動的、積極的入侵防范阻止系統。它工作在網絡層或應用層,通過深入分析網絡流量,實時監測和分析網絡中傳輸的數據,依據預設的規則,對可能存在的入侵行為(如端口掃描、惡意軟件傳播、SQL 注入等)進行檢測,并在發現攻擊時及時采取措施,如丟棄惡意數據包、阻斷連接等,以防止攻擊行為對網絡或系統造成損害。

- 應用場景:常用于企業網絡、數據中心等對網絡安全要求較高的環境,保護內部網絡免受外部攻擊和內部非法訪問。

AV(Antivirus,防病毒軟件)

- 功能原理:主要用于檢測、預防和清除計算機系統中的病毒、蠕蟲、木馬、惡意軟件等威脅。它通過病毒特征庫比對、行為監測等技術手段,掃描計算機中的文件、內存、網絡流量等,發現病毒或惡意軟件后進行清除或隔離,保障計算機系統的正常運行和數據安全。

- 應用場景:廣泛應用于個人計算機、服務器等設備,保護設備中的數據不被病毒破壞,防止病毒在網絡中傳播擴散。

WAF(Web Application Firewall,Web 應用防火墻)

- 功能原理:專門針對 Web 應用進行安全防護。它位于 Web 服務器和外部網絡之間,通過對 HTTP/HTTPS 流量進行分析,檢測并阻止針對 Web 應用的各種攻擊,如 SQL 注入攻擊、跨站腳本攻擊(XSS)、命令注入攻擊、惡意掃描等。WAF 可以根據預設的安全策略,對請求和響應進行過濾、阻斷、修改等操作,保護 Web 應用免受惡意攻擊,確保 Web 服務的可用性、完整性和機密性。

- 應用場景:適用于各類 Web 應用系統,如企業官網、電子商務網站、在線支付平臺、社交網絡平臺等,保障 Web 應用的安全運行。

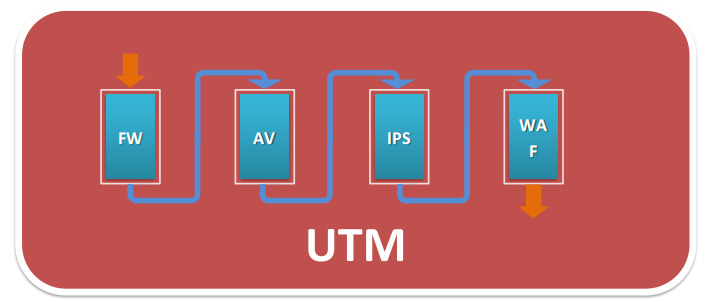

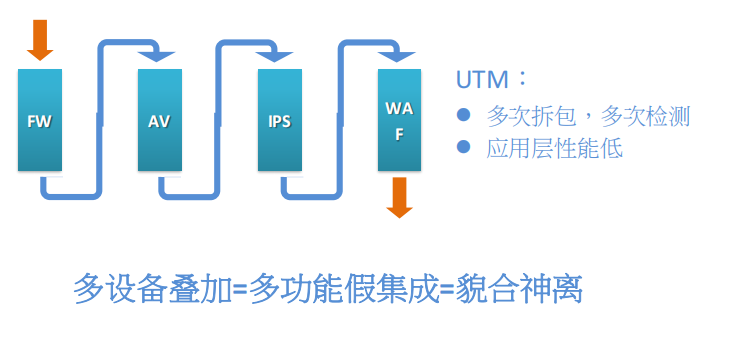

傳統的安全防護UTM

UTM存在的問題

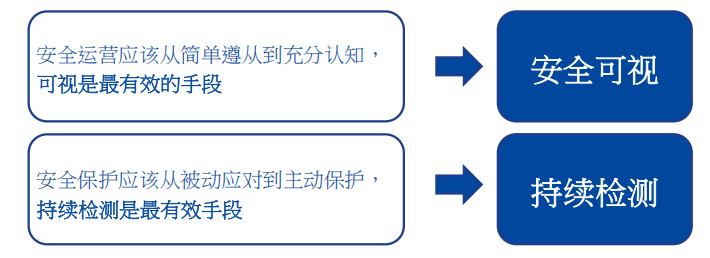

2. 下一代防火墻應對之法

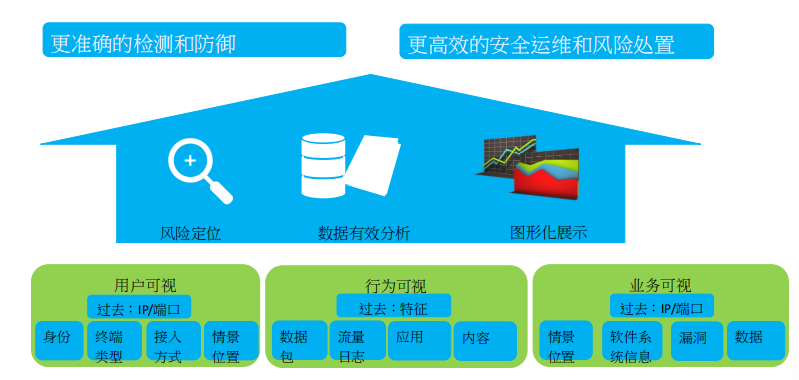

安全可視

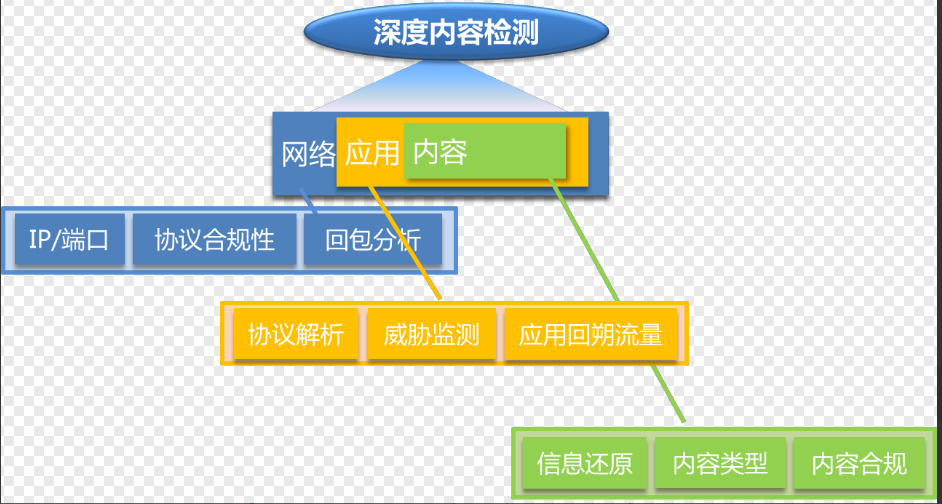

深度內容檢測DPI

3. 下一代防火墻

- 下一代防火墻(FW)功能

- 傳統防火墻

- 包過濾、狀態檢測防火墻、ALG

- 增強的應用控制(DPI)

- 入侵防護(IPS)

- 惡意代碼防護

- Web防護(WAF)

- 信息泄露防護

下一代防火墻應用場景

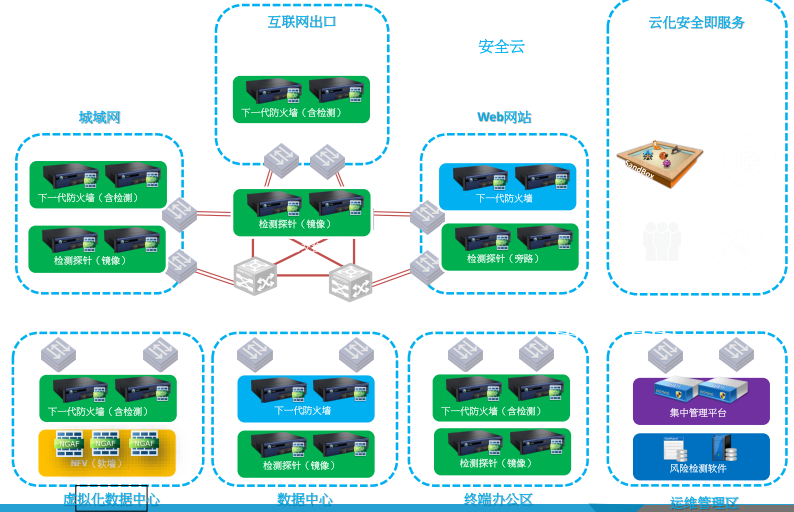

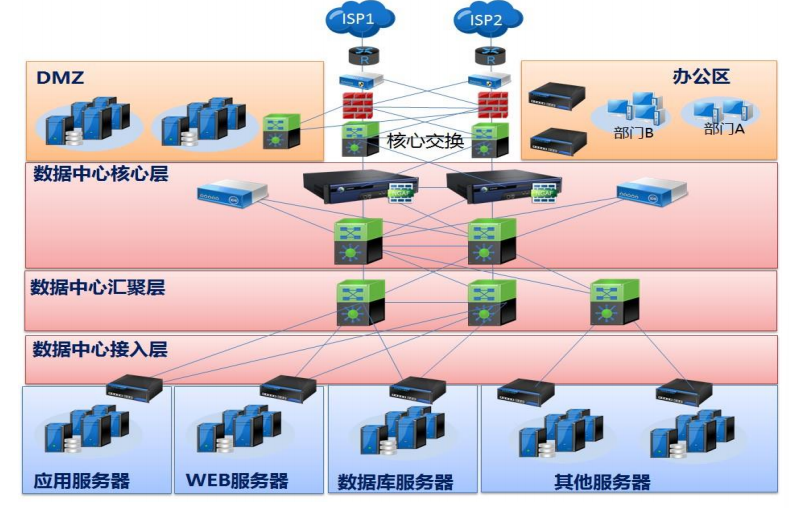

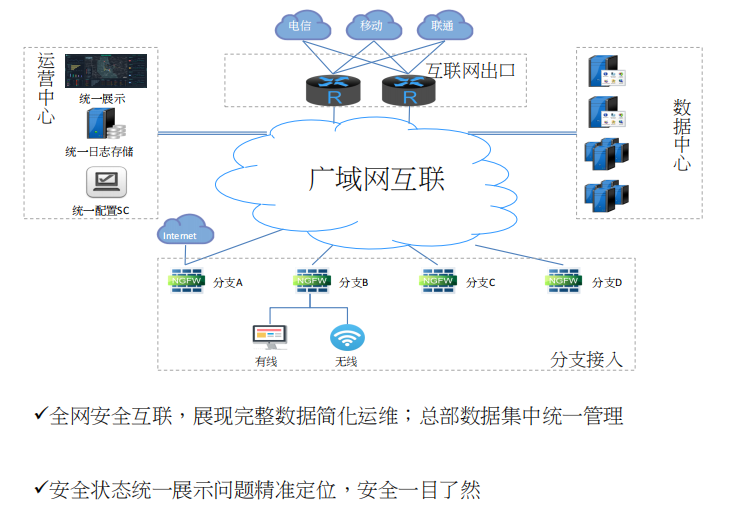

下一代防火墻應用場景全景架構圖

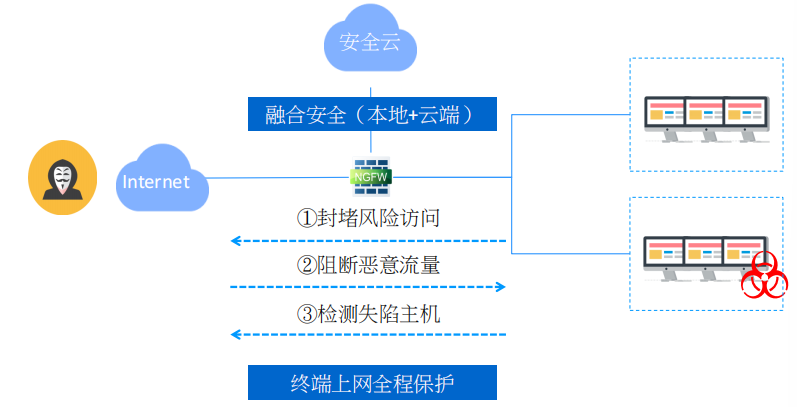

互聯網出口終端安全場景

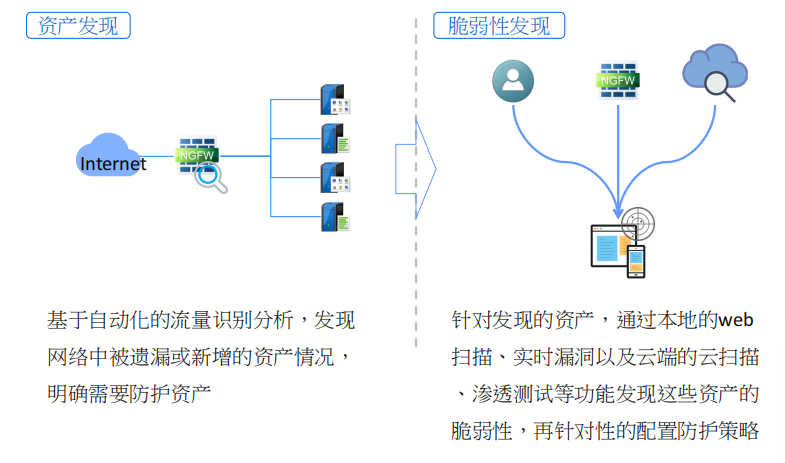

Web安全場景

數據中心安全場景

廣域網接入安全場景

)

Python爬蟲入門教程:從零開始學習網頁抓取(爬蟲教學)(Python教學))

到大語言模型落地手記(RAG/Agent/MCP),一場耗時5+3年的技術沉淀—“代碼可跑,經驗可抄”—【一個處女座的程序猿】攜兩本AI)

--使用CUB庫實現基本功能)

)