一、權限的本質:Linux安全的核心邏輯

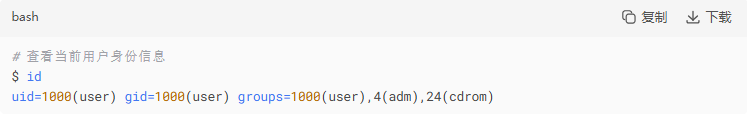

在Linux的多用戶環境中,權限系統通過三個關鍵維度實現資源隔離:

用戶標識 (UID):系統通過數字ID識別用戶,root用戶的UID固定為0

組標識 (GID):用戶組機制實現批量權限管理

權限位 (Permission Bits):控制不同用戶對資源的訪問級別

這種設計實現了最小權限原則——每個進程/用戶僅擁有完成任務所需的最低權限,這是防范越權攻擊的關鍵機制。

二、深入解讀權限屬性:超越rwx

2.1 基礎權限位解析

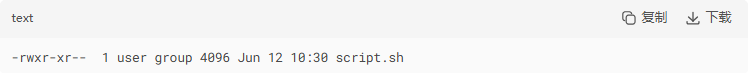

在ls -l的輸出中,權限字段包含10個字符:

第1位:文件類型(-普通文件,d目錄,l符號鏈接等)

2-4位:所有者權限(user)

5-7位:所屬組權限(group)

8-10位:其他用戶權限(others)

權限類型:

r?(read):文件可讀 / 目錄可列出內容w?(write):文件可修改 / 目錄可創建/刪除文件x?(execute):文件可執行 / 目錄可進入(cd)

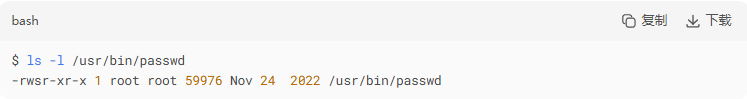

2.2 特殊權限位:權限系統的“超級能力”

| 權限 | 符號 | 數字 | 作用 | 安全風險 |

|---|---|---|---|---|

| SUID | s | 4000 | 執行時繼承所有者權限 | 高危:可能提權 |

| SGID | s | 2000 | 目錄內新建文件繼承組權限 | 中危:權限泄露 |

| Sticky | t | 1000 | 僅文件所有者可刪除(/tmp典型) | 低危 |

SUID典型場景:/usr/bin/passwd命令需要修改/etc/shadow(root權限)

三、權限管理核心命令詳解

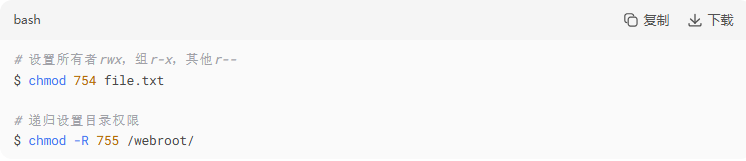

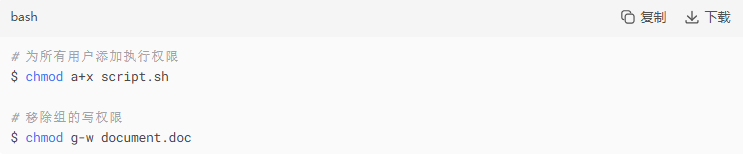

3.1 chmod:權限修改實戰

數字模式(推薦腳本中使用):

符號模式(交互式操作直觀):

3.2 chown & chgrp:所有權管理

安全提示:避免過度使用

chmod 777!這相當于關閉所有安全檢查。應先分析實際需求,按需授權。

四、提權機制:su與sudo安全之道

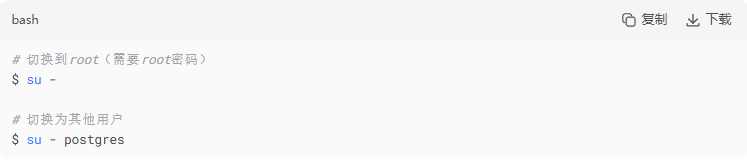

4.1 su:身份切換

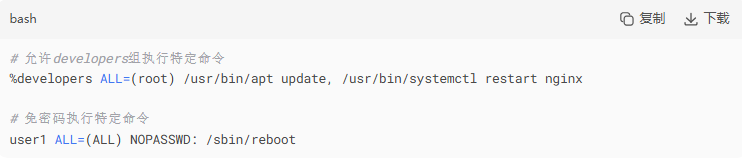

4.2 sudo:精細化權限委派

sudo工作流程:

檢查

/etc/sudoers配置驗證當前用戶密碼

執行授權命令

配置示例(visudo編輯):

關鍵安全實踐:

使用

visudo編輯配置(防止語法錯誤導致鎖死)遵循最小授權原則

定期審計

sudo -l查看用戶權限

五、文件類型與權限的關聯

| 文件類型 | 標識符 | 權限影響 | 典型場景 |

|---|---|---|---|

| 普通文件 | - | rwx決定訪問 | 文本、二進制 |

| 目錄 | d | x權限控制進入 | 文件夾 |

| 符號鏈接 | l | 繼承目標文件權限 | 快捷方式 |

| 套接字 | s | 控制通信權限 | /run/systemd |

| 塊設備 | b | 控制原始設備訪問 | /dev/sda |

| 字符設備 | c | 流設備訪問控制 | /dev/tty |

六、高級權限管理技巧

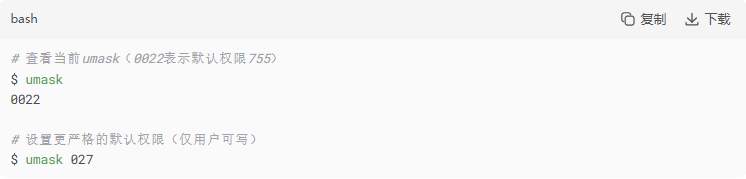

6.1 umask:默認權限控制

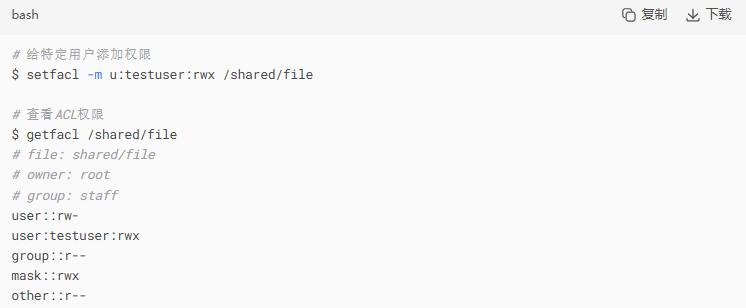

6.2 ACL:精細權限擴展

七、安全加固最佳實踐

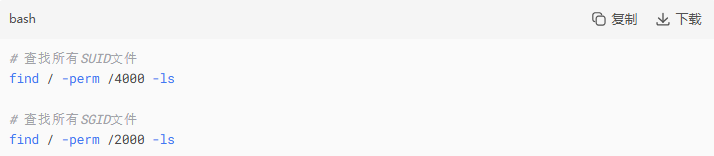

SUID/SGID審計與清理

定期審查結果,移除非必要的特殊權限

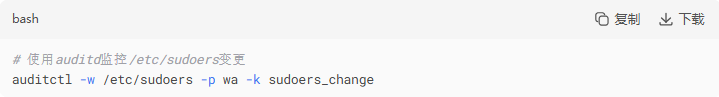

sudoers安全配置

避免使用

ALL=(ALL) ALL寬泛授權為高危命令(如

rm、chmod)設置別名限制

權限變更監控

遵循最小權限原則

Web文件:所有者root,組www-data,權限750/640

數據庫文件:所有者數據庫用戶,權限700

結語:權限管理即安全管理

Linux權限系統是一個精密的訪問控制模型。理解其內在邏輯比記憶命令更重要。作為安全從業者,我們應:

始終遵循最小權限原則

定期審計系統權限配置

謹慎使用特權操作

善用監控工具追蹤權限變更

統計顯示:超過60%的Linux系統入侵源于權限配置不當。一次

chmod -R 777 /可能讓所有安全措施瞬間失效。

記住:在權限的世界里,克制即是力量。

| ChatGPT DeepResearch 深度研究功能全面技術分析報告)

網絡原理 TCP/IP 協議)

)

)

視頻教程 - 微博內容IP地圖可視化分析實現)