1 密碼學

1.1 問題1?對稱加密(密鑰加密)

1.1.1 問題

????????對稱密鑰la cryptographie symétrique和公開密鑰有哪些優缺點?

1.1.1.1 對稱加密(密鑰加密)的優缺點

1.1.1.1.1 優點

????????加解密速度快encrypt and decrypt:對稱加密算法通常基于簡單的操作,如置換、替代、XOR運算和位移,使得它們在軟件和硬件上都能高效執行,適合大量數據的加密。

????????可實現安全性極高:一次性密碼本(Vernam Cipher)在理論上提供了無條件安全性,只要密鑰隨機、足夠長且只使用一次,就無法被破解。

1.1.1.1.2 缺點

????????密鑰管理挑戰:需要安全地分發和管理密鑰,因為加密和解密使用同一個密鑰。在多用戶環境中,每對用戶都需要一個唯一的密鑰,隨著用戶數量增加,密鑰管理變得復雜。

????????缺乏內建身份驗證和不可否認性:對稱加密本身不提供消息發送者的驗證或不可否認性,需要額外的機制來實現。

1.1.1.2 非對稱加密(公鑰加密)的優缺點

1.1.1.2.1 優點

????????解決了密鑰分發問題:非對稱加密使用一對密鑰(公鑰和私鑰),其中公鑰可以公開,私鑰保密。這消除了密鑰分發的難題,使得任何人都可以用公鑰加密消息,但只有持有對應私鑰的接收者能解密。

????????提供身份驗證和數字簽名:非對稱加密可以用于數字簽名,提供消息來源的身份驗證和不可否認性。

1.1.1.2.2 缺點

????????速度慢:由于依賴于復雜的數學運算(如大數乘法、模冪運算),非對稱加密通常比對稱加密慢得多,不適合直接加密大量數據。

????????僅提供計算安全性:雖然當前認為是安全的,但安全性基于計算難題(如大數分解、離散對數問題),理論上可能被未來的算法或量子計算破解。

????????要公鑰基礎設施(PKI):為了防止中間人攻擊,需要驗證公鑰的真實性,通常通過公鑰基礎設施(PKI)和數字證書來實現。

????????總之,對稱加密和非對稱加密各有優劣,它們常常被結合使用以發揮各自的優點。例如,在安全通信協議如SSL/TLS中,非對稱加密用于密鑰交換,而對稱加密則用于實際的消息加密,這樣既保證了密鑰分發的安全性,又能高效地加密數據。

1.2 問題2?零知識協議

1.2.1 問題

????????零知識協議的目的是什么?有哪些不同階段?列舉一個或多個。歐盟的零知識協議。

????????零知識協議的目的是允許一方(證明者)向另一方(驗證者)證明某個陳述是正確的,而無需透露除該陳述正確性之外的任何其他信息。簡而言之,它允許證明者證明自己擁有某個信息或滿足某個條件,而無需揭示該信息本身。零知識協議的關鍵在于保護隱私,同時仍能進行有效的驗證。

1.2.2?零知識協議的幾個階段

????????零知識協議通常包括以下幾個階段:

????????1. 提交階段(Commitment):證明者生成一個或多個提交,表明他們將如何證明自己的聲明,但這些提交不會揭露任何實際證明的細節。

????????2. 挑戰階段(Challenge):驗證者根據證明者的提交提出一個或多個問題或挑戰,要求證明者以特定的方式回應。

????????3. 響應階段(Response):證明者根據驗證者的挑戰提供回應,但這些回應被設計為不會泄露任何敏感信息。

????????4. 驗證階段(Verification):驗證者根據證明者的響應來驗證聲明的正確性,而無需了解背后的具體信息。

????????一個經典的零知識協議示例是**顏色盲困境**,證明者需要證明他們知道兩個球的顏色是否相同而不透露每個球的具體顏色。證明者和驗證者可以重復交換球,通過驗證者的觀察來確定證明者是否真的知道顏色是否相同,而不知道具體是什么顏色。

????????零知識協議是一種廣泛用于多種場合的加密技術,并不特指歐盟特有的協議。然而,歐盟在隱私保護和數據安全方面有嚴格的規定,如GDPR(一般數據保護條例),在這些框架下,零知識協議可以被用作保護個人隱私的工具之一,因為它們允許信息的驗證而無需泄露。

1.3?問題3?迪菲-赫爾曼協議

1.3.1 問題

????????迪菲-赫爾曼協議有什么用途?快速描述一下這個協議。這個協議的安全性依賴于什么?

1.3.2?問題解答

????????迪菲-赫爾曼(Diffie-Hellman)協議主要用于安全地在線上生成共享密鑰,這個共享密鑰隨后可以用作加密通信中的對稱密鑰。這使得兩個或多個通信方能夠在不安全的通道上協商出一個只有他們知道的密鑰,即使中間人可以攔截他們的通信也無法知道這個密鑰。

1.3.3 協議的基本步驟如下

????????1. 通信雙方同意使用一個公共的底數(g)和一個公共的質數模(p)。

????????2. 每一方選擇一個私有的密鑰(a和b),這個密鑰不會被共享。

????????3. 每一方計算公共值:A = g^a mod p 和 B = g^b mod p,然后交換這些公共值。

????????4. 每一方使用對方的公共值和自己的私有密鑰計算共享密鑰:s = B^a mod p = A^b mod p。

1.3.4 這個協議的安全性主要依賴于

????????離散對數難題:在給定底數g和模p的情況下,對于A = g^a mod p,很難從A中計算出私有密鑰a。即使攻擊者知道公共底數g、公共質數p以及公共值A和B,他們也無法輕易計算出共享密鑰s,因為這需要解決離散對數問題。

????????盡管迪菲-赫爾曼協議本身不直接用于加密或解密信息,但它提供了一種安全生成共享密鑰的方法,這個共享密鑰可以用于隨后的加密通信,如使用對稱加密算法。然而,它自身并不提供身份驗證,因此可能受到“中間人攻擊”的威脅,通常需要與其他協議結合使用,以確保通信的安全性。

1.4?問題4?完美安全性

1.4.1 問題

????????在密碼學中,什么叫做完美安全性?你知道有哪些加密方案具有這種屬性嗎?

1.4.2?問題解答

????????在密碼學中,完美安全性(Perfect Secrecy)是指一個加密系統的安全性完全不依賴于計算能力的限制,即使擁有無限的計算資源,攻擊者也無法從密文中獲得任何有關明文的信息。換句話說,即使攻擊者知道密文,他們也無法確定原始明文是什么,因為所有可能的明文在統計上都是等可能的。

1.4.3?一次性密碼本

????????具有完美安全性屬性的一個著名加密方案是 一次性密碼本(One-Time Pad,OTP)。一次性密碼本的工作原理如下:

????????1. 使用與明文長度相同的隨機密鑰(密鑰只能使用一次)。

????????2. 將明文與密鑰進行某種操作(通常是位運算,如異或XOR)來生成密文。

????????3. 解密時,再次將密文與相同的密鑰進行相同的操作,恢復出明文。

1.4.4?一次性密碼本的完美安全性

????????一次性密碼本的完美安全性基于兩個關鍵條件:

????????密鑰必須完全隨機。

????????密鑰長度至少與明文一樣長,并且密鑰僅能使用一次,之后必須丟棄。

????????由于這些嚴格的條件,一次性密碼本在實踐中很難應用,特別是在需要大量數據傳輸的場景中。但從理論上講,只要遵守上述條件,一次性密碼本可以提供無條件的安全性,不受任何計算能力的限制。

????????盡管一次性密碼本在實際應用中受限,但它在某些高安全級別的通信中仍然被使用,如軍事和外交通信。此外,一次性密碼本的完美安全性也為密碼學研究提供了一個重要的理論基礎。

1.5?問題5?單向函數

1.5.1 問題

????????什么是單向函數?單向函數在密碼學中有什么用途?給出一些單向函數的例子。

1.5.2?問題解答

????????單向函數是一種特殊類型的函數,它們在計算上易于執行,但很難逆向執行。換句話說,給定一個輸入計算輸出是容易的,但根據輸出找回原始輸入則是計算上不可行的。

1.5.3?單向函數的用途

????????在密碼學中,單向函數的用途包括:

????????散列(哈希)hachage (informatique):單向散列函數用于創建數據的數字指紋,常用于確保數據的完整性,密碼存儲,和創建數字簽名signature numérique等場景。

????????密碼認證:通過對密碼進行散列處理后存儲,即使數據庫被泄露,攻擊者也很難從散列值推導出原始密碼。

????????數字簽名signature numérique:單向函數結合非對稱加密,可以用來驗證消息的完整性和來源,確保消息未被篡改且來自聲稱的發送者。

????????密鑰生成和交換:某些基于單向函數的密碼協議可以安全地生成和交換密鑰,而不暴露私鑰信息。

1.5.4?單向函數例子

????????一些著名的單向函數例子包括:

????????MD5:雖然因為安全漏洞而不再推薦使用,但MD5是一個廣為人知的散列函數。

????????SHA系列(如SHA-1、SHA-256、SHA-512):安全哈希算法(SHA)系列提供了更強的散列功能,廣泛用于安全應用和協議中。

????????RIPEMD:另一種散列函數,有多種版本,如RIPEMD-160。

????????Scrypt, Argon:這些是專門為密碼存儲設計的散列函數,包括了額外的特性來抵抗暴力破解攻擊。

????????盡管單向函數在理論上應該是不可逆的,但在實踐中,研究人員和攻擊者不斷尋找特定函數的弱點,因此選擇一個經過充分研究和測試的函數對于保證密碼學應用的安全性至關重要。

2. 密碼學練習

2.1 問題1:精心選擇的密文攻擊

????????伊芙(Eve)截獲intercepte 了鮑勃(Bob)發送給愛麗絲(Alice)的加密消息 c:c = m^eA mod [nA]。為了解密 c,伊芙采取如下步驟:

????????伊芙隨機選擇一個整數 0 < r < nA 并計算 x = r^eA mod [nA]

????????伊芙計算 y = x * c mod [nA]

????????伊芙請求愛麗絲用她的私鑰簽名 y:愛麗絲返回給伊芙 u = y^dA mod [nA]

????????展示伊芙如何輕松發現鮑勃發出的消息 m。

2.2?選擇密文攻擊

????????在這種被稱為選擇密文攻擊的場景中,Eve 通過選擇一個整數r 并利用公鑰加密系統的數學性質來解密 Bob 發送給 Alice 的加密消息c。具體步驟如下:

????????1. Eve 攔截加密消息,其中

和

是 Alice 的公鑰。

????????2. Eve 選擇一個隨機整數并計算

。

????????3. Eve 計算。

????????4. Eve 要求 Alice 用她的私鑰簽名y,Alice 返回,其中

是 Alice 的私鑰。

????????現在,Eve 如何使用u來發現消息m呢?

????????由于,我們可以將u的計算展開為:

????????根據 RSA 的性質,我們知道(其中

是歐拉函數),因此我們可以進一步化簡u:

????????要得到原始消息m,Eve 只需計算。由于 Eve 知道r的值并且可以計算

(

的模逆元),因此 Eve 可以輕松地解出原始消息m:

????????這個方法的關鍵在于,Eve 通過插入一個她控制的值r并讓 Alice 對修改后的消息y進行“簽名”,實際上利用了 Alice 的私鑰來對r和m的乘積進行解密。由于 Eve 知道r和,她可以從u中恢復出m,從而破解了消息。這展示了在沒有正確的防護措施下,公鑰加密系統可能會受到選擇密文攻擊的威脅。

3 JAVA 安全

3.1 問題1? Java 執行模型

3.1.1 問題

????????用 2 或 3 句話解釋 Java 執行模型(Java 虛擬機machine virtuelle Java))中引入introduit沙箱bac à sable機制?mécanisme d’exécution par isolation的目的。

3.1.2?問題解釋

????????在 Java 執行模型(Java 虛擬機)中引入的隔離執行機制(沙盒)的目的是提供一個安全?security的執行環境environnement,在這個環境中,代碼在受限制的條件下運行,以此來防止未授權authorise的訪問和對系統資源的潛在損害。這樣做能確保運行的代碼無法影響到系統的其他部分或訪問敏感數據,從而保護用戶的數據安全和系統的完整性。

3.2?問題2?Java虛擬機的沙箱

3.2.1 問題

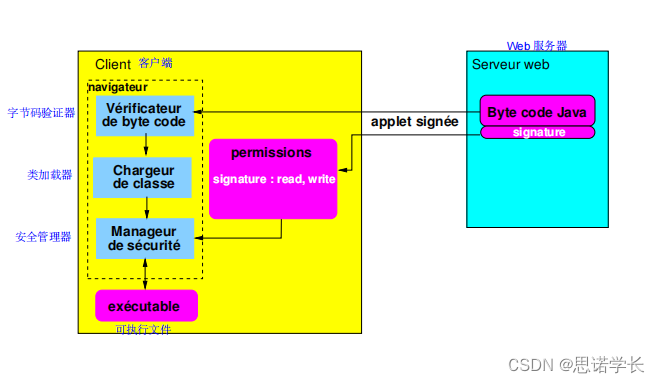

????????通過一個圖表及其相關說明來描述在Java虛擬機的沙箱中執行一個Java應用程序的解決方案la solution,特別是當應用程序需要從遠程distant服務器上獲取數據的情況。

3.2.2?問題解釋

????????在 Java 虛擬機(JVM)的沙箱環境中執行一個需要從遠程服務器獲取數據的 Java 應用程序主要涉及以下步驟和組件:

????????Java 應用程序:這是運行在 JVM 上的代碼,它需要訪問遠程服務器以獲取數據。

????????Java 虛擬機(JVM):JVM 提供了一個隔離的執行環境,稱為沙箱,其中 Java 應用程序運行。這個沙箱限制了應用程序可以執行的操作,特別是對系統資源的訪問。

????????安全管理器(Security Manager):JVM 使用安全管理器來控制應用程序對敏感操作的訪問權限。當應用程序嘗試執行諸如網絡訪問等受限操作時,安全管理器會根據預定義的安全策略來允許或拒絕這些操作。

????????安全策略(Security Policy):這是一組規則,定義了應用程序可以執行哪些操作,例如它可以與哪些遠程服務器通信、可以訪問哪些系統資源等。安全策略通過安全管理器強制執行。

????????網絡訪問:為了從遠程服務器獲取數據,Java 應用程序使用標準的網絡API(例如 `java.net.URL` 或 `java.net.HttpURLConnection`)發起網絡請求。這些請求必須符合安全策略中定義的規則。

3.2.3?執行流程

????????應用程序啟動時,JVM 初始化并加載安全管理器和安全策略。

????????當應用程序嘗試連接到遠程服務器時,它通過 JVM 的網絡API發起請求。

????????安全管理器檢查請求,確定是否根據安全策略允許此操作。

????????如果允許,請求被發送到遠程服務器,服務器響應被返回給應用程序。

????????如果不允許,操作將被拒絕,可能會拋出一個安全異常。

????????這個過程確保了即使應用程序運行在沙箱環境中,也能安全地從遠程服務器獲取數據,同時保護系統免受未經授權的訪問和潛在的惡意操作的影響。

4 Unix安全性

4.1?問題1?網絡防火墻

4.1.1 問題

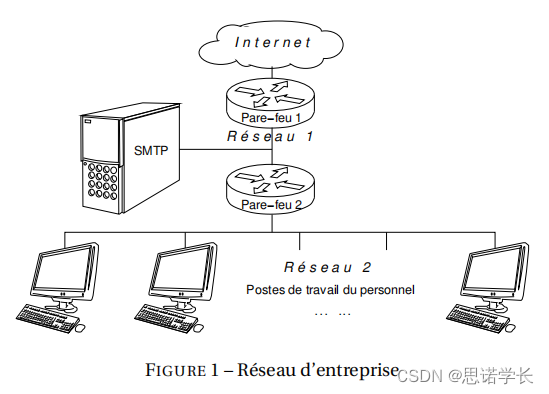

????????下圖展示了一個公司內部網絡的架構。網絡防火墻Les pare-feu réseau的配置configurés使得員工可以訪問互聯網上的網站,并通過SMTP服務器發送和接收電子郵件。所有其他類型的訪問都被阻止。公司現在想要建立doter一個可以從外部訪問l’extérieur.的Web服務器(HTTP)。??????

4.1.2?問題解答

????????它應該放在哪里?

????????需要修改哪些過濾規則,以及在哪個防火墻上?

根據提供的網絡架構,如果企業想要建立一個可以從外部訪問的Web服務器(HTTP):

????????企業應該將Web服務器放置在一個被稱為"隔離區"(或DMZ - 去軍事化區)的網絡區域中。隔離區是一種物理或邏輯子網,它為外部網絡服務(如Web服務器、郵件服務器等)提供了一個單獨的安全層,這個區域對內部網絡是隔離的。通常,DMZ位于兩個防火墻之間:一個面向公共互聯網,另一個面向私有內部網絡。

????????需要修改哪些過濾規則,以及在哪個防火墻上?

????????企業需要修改面向互聯網的第一個防火墻(Pare-feu 1)的規則,以允許來自互聯網的HTTP和HTTPS請求到達Web服務器。這可能包括以下規則更改:

????????允許從互聯網到DMZ區域Web服務器的端口80(HTTP)和443(HTTPS)的入站流量。

????????確保所有從Web服務器發往內部網絡的未經請求的入站連接都被阻止,以保護內部網絡的安全。

????????同時,還需要確保第二個防火墻(Pare-feu 2)繼續阻止除已允許之外的所有入站連接,保護內部工作站不受未授權訪問的影響。如果Web服務器需要與內部網絡通信(比如數據庫服務器),還需要為這些特定通信配置必要的規則。

4.2?問題2?防止兩個用戶選擇相同的密碼

4.2.1 問題

????????如果您需要建立一個用戶數據庫,您當然會注意不要明文存儲密碼,而是選擇加密的方式存儲。假設您選擇了基于哈希函數的技術,如MD5、SHA-512、Blowfish等。

????????怎樣才能避免éviter 兩個選擇相同密碼的人最終他們的加密密碼以相同的方式被存儲呢?????????????????

4.2.2?問題解答

????????為了防止兩個用戶選擇相同的密碼時產生相同的哈希值,可以使用稱為“鹽”(salt)的技術。鹽是一個隨機值,對每個用戶都是唯一的,并且在密碼哈希過程中與密碼結合使用。這樣即使兩個用戶選擇了相同的密碼,由于鹽的值不同,經過哈希函數處理后得到的哈希值也會不同。

????????這個過程通常如下:

????????當用戶創建賬戶并設置密碼時,系統會生成一個隨機的鹽值。

????????系統將這個鹽值與用戶的密碼組合在一起,形成一個新的字符串。

????????系統對這個字符串使用哈希函數(如MD5、SHA-512、Blowfish等)進行處理,生成哈希值。

????????系統將生成的哈希值和鹽值一起存儲在用戶數據庫中。鹽值通常是以明文存儲,但它只有結合了對應的密碼才能產生正確的哈希值。

????????使用鹽值的另一個好處是增加了哈希值的復雜性,這使得對密碼進行暴力破解或使用彩虹表的攻擊更加困難。此外,建議使用足夠長度和復雜的鹽值,并且選擇安全性較高的哈希函數,因為像MD5這樣的舊哈希函數已經被認為是不安全的。

4.3?問題3? PGP 簽名的文件

4.3.1 問題

????????您收到了一個用 PGP 簽名的文件。這到底是什么?您會怎么做?這能帶來哪些保證?

????????您收到的用PGP(Pretty Good Privacy)簽名的文件是一種利用加密技術確保信息安全傳輸的文件。PGP簽名是數字簽名的一種形式,用于驗證文件的完整性和確保文件來源的可靠性。

當您收到一個用PGP簽名的文件時,您可以做以下幾步:

????????驗證簽名:使用PGP軟件(或其他兼容的軟件)來驗證簽名。這需要您有發送方的公鑰,該公鑰用于解密簽名并驗證文件是由擁有對應私鑰的發送方創建的。

????????檢查信任:確保您信任提供公鑰的來源,這可能通過信任網絡或通過直接從發送方獲取。

????????核實文件完整性:簽名還包含文件的哈希值,驗證過程將對文件重新計算哈希值并與簽名中的哈希值進行比對,以確保文件自簽名后未被更改。

????????PGP簽名帶來的保證包括:

????????認證:您可以確信文件確實來自宣稱的發送方。

????????完整性:您可以確定文件自簽名后未被篡改。

????????不可否認性:發送方不能否認他們已經簽署并發送了該文件,因為他們使用了他們的私鑰進行簽名。

????????總的來說,PGP簽名提供了一個安全層,保護了文件的安全性和真實性,并幫助接收方驗證文件的真實來源。

4.4?問題4?nmap 工具

4.4.1 問題

????????為了確定哪些 TCP(傳輸控制協議)端口在服務器上是開放的并接受連接,nmap 工具在實驗中發送了哪種類型的 TCP 數據包:

????????PSH(Push)

????????SYN(Synchronize)

????????Connect

????????Fin

????????Null

????????然后指出服務器在接收到此類數據包時可能會有哪些反應。

4.4.2?問題解答

????????在使用 nmap 進行網絡掃描以確定開放的 TCP 端口時,通常使用的是 SYN(Synchronize)數據包。這是一種稱為“半開放掃描”或“SYN掃描”的技術。

????????當 nmap 向服務器的特定端口發送一個 SYN 數據包時,服務器可能會有以下幾種反應:

????????如果端口是開放的,服務器會回應一個 SYN-ACK(Synchronize-Acknowledge)數據包,表示它準備好進行連接。

????????如果端口是關閉的,服務器會發送一個 RST(Reset)數據包,表示連接不可建立。

????????如果沒有收到響應,可能表明該端口被防火墻過濾了。

????????其他類型的 TCP 數據包,如 PSH、FIN 或 NULL,可以用于不同類型的端口掃描,例如,FIN掃描用來檢測那些不響應 FIN 數據包的開放端口,因為按照 TCP 協議,端口在收到 FIN 數據包時應該響應一個 RST,除非該端口是開放的。NULL掃描(不設置任何標志位的TCP數據包)和 Xmas 掃描(設置了多個標志位的數據包,如 PSH、URG 和 FIN)可用來檢測對這些異常數據包無響應的開放端口,這是因為有些系統只對正常的 SYN 數據包進行響應。Connect掃描則是使用標準的 TCP 三次握手完全建立連接的方法。

4.5?問題5?SSH 協議

4.5.1 問題

????????TOFU(首次使用信任,Trust On First Use)指的是一種網絡安全模型,其中客戶端可以驗證它所連接的服務器是否與第一次連接的服務器相同,即使在第一次連接時沒有進行嚴格的驗證。

????????SSH 協議提供的是哪種機制?

4.5.2?問題解答

????????SSH 協議實現了 TOFU(首次使用信任)模型的機制主要是通過 主機密鑰的驗證Host Key Authentication。在第一次連接到 SSH 服務器時,客戶端會接收到服務器的公鑰(也稱為主機密鑰),然后客戶端會提示用戶是否信任這個密鑰。如果用戶接受,這個公鑰會被存儲在客戶端的一個名為 `known_hosts` 的文件中。在之后的連接嘗試中,客戶端會檢查這個服務器的公鑰是否與 `known_hosts` 文件中存儲的公鑰相匹配。如果匹配,連接將繼續進行,因為客戶端“認為”它正在連接到同一個服務器;如果不匹配,客戶端會警告用戶可能存在中間人攻擊的風險。

????????通過這種方式,SSH 協議允許客戶端在首次連接時建立對服務器的信任,并在之后的連接中驗證這一信任。這種機制使得即使在缺乏正式第三方認證的情況下,用戶也可以通過手動驗證來保護自己免受中間人攻擊的威脅。這依賴于用戶在第一次連接時正確驗證服務器公鑰的假設。

4.6 問題

4.6.1 問題

????????一個朋友建議我在我的智能手機上安裝 AdAway 應用程序。我讀了它的描述:

????????AdAway:一個適用于 Android 的開源廣告攔截器。該應用適用于已獲得 root 權限的設備和未獲得 root 權限的設備。

????????在已獲得 root 權限的設備上,應用會更新您的系統 hosts 文件,該文件包含主機名和 IP 地址之間的對應列表。

????????在未獲得 root 權限的設備上,應用使用 VPN 功能來阻止對廣告和跟蹤器的出站連接。

????????因此,當一個應用請求廣告或跟蹤器到位于該文件中的主機時,這個請求被重定向到本地 IP 地址 127.0.0.1,這不會返回任何內容。有選項允許運行一個本地 web 服務器來響應被阻止的主機名,或將請求重定向到您選擇的 IP 地址。

????????該軟件的某些功能(可能不是全部)似乎像是一種中間人攻擊。你怎么看?

4.6.2?問題解答

????????AdAway 應用通過修改系統的 hosts 文件或使用 VPN 功能攔截對廣告和跟蹤器的請求,其目的是為了提高用戶體驗和隱私保護,而非惡意活動。這些方法雖然技術上與中間人攻擊(MITM)有相似之處,但使用目的和上下文完全不同。

????????1. 修改 hosts 文件:在已獲得 root 權限的設備上,AdAway 通過將廣告域名重定向到 127.0.0.1(即本機地址),實現了對廣告的攔截。這種方法有效地阻止了廣告內容的加載,因為所有對這些特定域名的請求都會被解析到一個無效的地址上,從而無法加載廣告。

????????2. 使用 VPN 功能:在未獲得 root 權限的設備上,AdAway 利用 VPN 功能創建一個本地 VPN,通過這個 VPN 過濾出站連接,阻止對廣告和跟蹤器域名的訪問。這并不涉及傳統意義上的 VPN 連接到遠程服務器,而是在設備本地創建一個虛擬網絡接口,用于監控和過濾流量。

????????這些方法的共同點在于,它們都在本地操作,不涉及第三方介入用戶和請求目標之間的通信。因此,盡管從技術角度看,它們通過攔截和重定向請求來“介入”通信,但其目的是保護用戶免受不受歡迎的廣告和在線跟蹤的侵擾,而不是截獲或篡改數據。

4.6.3?總結

????????AdAway 的運作方式雖然在技術層面上與中間人攻擊相似,但它是在用戶的許可下,以保護隱私和改善用戶體驗為目的進行的。因此,將其歸類為中間人攻擊并不準確,它更應被視為一種隱私保護工具。

5 安全概覽

5.1 練習 1

????????一個用戶收到一封包含惡意內容的郵件。這封郵件包含一個URL地址,將用戶重定向到一個假冒為他銀行的惡意網站。

5.1.1 問題

????????1. 用戶正在遭受什么類型的攻擊?

????????2. 如果用戶在沒有意識到這是惡意鏈接的情況下點擊了鏈接,攻擊者能做什么?

????????3. 他可以使用哪些安全措施來限制與這種類型的攻擊相關的風險?

????????4. 通過這個鏈接,用戶下載了一個被篡改的程序。如果他安裝了這樣的程序,會有什么風險?他可以使用哪些安全最佳實踐來預防這類風險?

5.1.2 問題解答

????????1. 用戶正在遭受的攻擊類型是 網絡釣魚攻擊(Phishing)。這種攻擊通過偽裝成可信實體(如銀行)來誘騙用戶提供敏感信息,如登錄憑證、個人信息或財務信息。

????????2. 如果用戶點擊了惡意鏈接,攻擊者可以:

????????竊取用戶的個人和財務信息:通過偽裝的登錄頁面收集用戶輸入的用戶名和密碼。

????????安裝惡意軟件:誘使用戶下載并安裝包含惡意軟件的程序,該軟件可以用來進一步控制用戶的設備或竊取信息。

????????劫持會話:如果用戶已登錄到他們的真實銀行賬戶,惡意網站可能試圖劫持用戶的會話來執行未經授權的交易。

????????3. 用戶可以采取以下安全措施來限制這類攻擊的風險:

????????謹慎對待郵件鏈接:不要點擊未經驗證的郵件中的鏈接。直接通過瀏覽器訪問已知的、可信的網站,而不是通過郵件中的鏈接。

????????使用雙因素認證:即使攻擊者獲得了您的登錄憑證,雙因素認證也可以提供額外的安全層。

????????安裝安全軟件Installation of security software:使用反病毒軟件和防火墻,并保持它們的更新,以幫助檢測和阻止惡意活動。

????????教育和意識提升:了解網絡釣魚和其他網絡安全威脅,提高對可疑郵件和鏈接的警覺性。

????????4. 如果用戶下載并安裝了被篡改的程序,可能面臨的風險包括:????????

????????惡意軟件感染:如病毒virus、木馬或勒索軟件,可能損害系統、竊取敏感數據或鎖定文件以索取贖金。

????????系統漏洞:惡意程序可能會利用系統中的安全漏洞,以獲得更高級別的訪問權限或執行未經授權的操作。

????????隱私泄露:個人和財務信息可能被竊取并用于欺詐或身份盜用。

????????為了預防這類風險,用戶可以采取以下安全最佳實踐:

????????只從可信來源下載軟件:避免從未經驗證的網站下載軟件,盡量使用官方網站或可信的應用商店。

????????定期更新系統和軟件:保持操作系統、瀏覽器和所有應用程序的最新狀態,以修補已知的安全漏洞。

????????使用反病毒軟件:并定期掃描系統,以識別和清除惡意軟件。

????????限制程序權限:盡量不要以管理員權限運行未知的軟件或應用程序。

5.2 練習 2

5.2.1 網站連接與PKI架構的安全性分析

????????一個用戶在網站 www.mon-site-web.fr 上有一個賬戶,并通過輸入地址:http://www.mon-site-web.fr 來連接到該網站。在這樣的網站上,要求他進行認證,然后下載一個可執行程序。

????????1. 連接到這樣的網站真的安全嗎?如果不安全,為什么?

????????連接到使用 HTTP 協議的網站并不真正安全,因為 HTTP 不是加密的傳輸協議。這意味著在用戶和網站服務器之間傳輸的所有數據(包括用戶名和密碼等敏感信息)都是以明文形式傳輸的,易于被中間人攻擊者截取和查看。

????????2. 可能有哪些網絡安全風險?

????????中間人攻擊(MITM):攻擊者可以攔截用戶和網站之間的通信,竊取或篡改傳輸的數據。

????????數據泄露:由于數據未加密,個人信息、登錄憑據和其他敏感數據可能被泄露。

????????身份盜竊:攻擊者可以使用截獲的憑據進行身份盜竊,從而進一步進行欺詐或非法訪問用戶的其他賬戶。

????????惡意軟件分發:如果網站被攻擊者篡改,可能會向用戶分發惡意軟件,危及用戶設備的安全。

????????3. 我們希望使用基于信任第三方的 PKI 架構。

????????(a) 回顧 PKI 架構的工作原理。

????????公鑰基礎設施(PKI)是一種安全架構,旨在通過使用證書頒發機構(CA)和數字證書來提供安全的電子交易。PKI 使用一對公鑰和私鑰來實現數據的加密和數字簽名。公鑰是公開可用的,而私鑰是保密的。當一個實體(如個人或組織)請求一個數字證書時,CA 會驗證該實體的身份,并頒發一個包含該實體公鑰的證書。這個證書可以用來驗證持有者的身份,并確保交換的信息加密和完整。

????????(b) 這樣的架構能保證哪些網絡安全屬性?

????????機密性:使用公鑰加密數據,確保只有持有相應私鑰的實體才能解密,保護數據不被未授權訪問。

????????完整性:通過數字簽名確保數據在傳輸過程中未被篡改。

????????認證:數字證書幫助確認一個實體的身份,確保通信雙方是他們聲稱的那些人。

????????不可否認性(或稱為不可抵賴性):數字簽名還提供了不可否認性,即數據的發送者不能否認他們發送的數據。

????????采用基于 HTTPS(加上 SSL/TLS)的通信,可以利用 PKI 提供的這些安全屬性,從而確保網站與用戶之間的交易既安全又可靠。

6 網絡安全

6.1 問題1

6.1.1 問題

????????一個重要的互聯網參與者想要通過一個 RFC(請求評論)改變 X.509 證書中 RSA 密鑰通常使用的加密指數。代替 65537(該提議者認為這已經過時了),它將使用更大的隨機質數,這些質數至少需要在 32 位上進行編碼。這樣的改變會有什么優點和缺點?

6.1.2?問題解答

????????更改 RSA 密鑰中使用的加密指數,從 65537 (即 \(2^{16}+1\))改為更大的隨機質數(至少需要在 32 位上進行編碼)可能會帶來以下優點和缺點:

6.1.2.1 優點

????????增強安全性:更大的隨機質數可能增加破解密鑰的難度,從而提高加密算法的安全性。

????????防止特定攻擊:使用固定的加密指數(如 65537)可能讓系統對特定的數學攻擊更為敏感。使用隨機的質數作為指數可能降低這種風險。

????????定制化安全性:對于需要額外安全性的應用,提供了定制化選擇,允許根據特定的安全需求調整加密強度。

6.1.2.2 缺點

????????1. 性能影響:使用更大的加密指數可能會增加計算成本,從而降低加密和解密的性能。這在處理大量數據或在計算能力有限的設備上尤其明顯。

????????2. 兼容性問題:更改加密指數可能會導致與現有系統和標準的兼容性問題,特別是如果這些系統預期使用特定的指數時。

????????3. 管理復雜性:使用隨機質數作為指數增加了密鑰管理的復雜性,需要確保這些質數的生成、存儲和分發安全且高效。

????????4. 安全性不確定性:雖然理論上更大的隨機質數可能提供更高的安全性,但在實踐中這種方法的安全性可能難以量化,特別是如果選用的質數不夠隨機或存在其他數學上的弱點。

????????總體來說,這樣的改變可能會為 RSA 加密提供更高的理論安全性,但同時也帶來了性能、兼容性和管理上的挑戰。在考慮這種更改之前,需要仔細權衡這些優缺點,并通過廣泛的測試和分析來評估其在實際應用中的影響。

6.2?問題2

6.2.1 問題

????????在第二臺個人電腦上,我只有我的公鑰證書和CA(證書頒發機構)的證書。我還能給我的同事發送加密郵件嗎?請解釋答案。在同一臺電腦上,我能驗證我的同事簽名的郵件嗎?

6.2.2?問題

????????在第二臺個人電腦上,如果您只有您的公鑰證書和CA(證書頒發機構)的證書,那么:

????????發送加密郵件給同事:您 不能 發送加密郵件。發送加密郵件通常需要使用收件人的公鑰來加密郵件,確保只有收件人能夠使用對應的私鑰解密并閱讀。由于您只有自己的公鑰和CA的證書,而沒有您同事的公鑰證書,您無法使用他們的公鑰對郵件進行加密。

????????驗證同事簽名的郵件:您 可以驗證。驗證一個簽名的郵件不需要您的私鑰,而是需要發送者的公鑰證書。當您的同事發送給您一個簽名的郵件時,他們會使用自己的私鑰對郵件進行簽名。要驗證這個簽名,您需要使用發送者的公鑰(通常包含在郵件中或可通過其他方式獲得)。既然您有CA的證書,您可以利用它來驗證同事的公鑰證書的真實性和有效性,然后用該公鑰證書來驗證郵件簽名的真實性。因此,即使您沒有私鑰,也可以驗證由同事簽名的郵件。

????????簡而言之,在第二臺電腦上,沒有私鑰和同事的公鑰證書,您不能發送加密郵件給同事,但可以驗證他們簽名的郵件。

6.3 問題3

6.3.1 問題

????????從以下列表中選擇兩個正確的答案,這些答案涉及到如在 TLS 教程的第二個筆記本中所見的建立 TLS 會話的步驟:

# 讓我們驗證 ServerKeyExchange 中的簽名

# 首先,我們需要組裝被簽名的完整數據

# 注意:來自 RFC 3447 (PKCS #1: RSA Cryptography Specifications)

# I2OSP = 將一個非負整數轉換為指定長度的八位字節串。

cli_random = pkcs_i2osp(record1.msg[0].gmt_unix_time, 4) + record1.msg[0].random_bytes

srv_random = pkcs_i2osp(record2.msg[0].gmt_unix_time, 4) + record2.msg[0].random_bytes

ecdh_params = str(record4[TLSServerKeyExchange].params)

# 然后我們檢索服務器的證書并驗證簽名

cert_srv = record3.msg[0].certs[0][1]

cert_srv.verify(cli_random + srv_random + ecdh_params, \\

record4[TLSServerKeyExchange].sig.sig_val, h=’sha512’)????????請選擇至少一個答案:

????????a. 簽名允許客戶端驗證它是否與正確的服務器共享了協商加密套件所需的數據

????????b. 客戶端使用服務器的公鑰對自己的隨機數、服務器的隨機數和 Diffie-Hellman 參數進行簽名

????????c. 服務器使用其私鑰對客戶端的隨機數、自己的隨機數和 Diffie-Hellman 參數進行簽名

????????d. 簽名允許客戶端驗證它是否與正確的服務器共享了產生共享秘密所需的數據

6.3.2 TLS

????????TLS(傳輸層安全協議,Transport Layer Security)是一種加密協議,旨在為網絡通信提供安全和數據完整性保護。TLS是SSL(安全套接層,Secure Sockets Layer)協議的后續版本,經過改進和標準化。它廣泛應用于互聯網上,特別是在Web瀏覽器和服務器之間的通信中,確保數據在傳輸過程中免受竊聽、篡改和偽造。

????????TLS 通過以下機制保障通信的安全性:

????????1. 加密:使用對稱加密算法加密數據傳輸,確保傳輸過程中數據的機密性。

????????2. 身份驗證:通過數字證書和公鑰基礎設施(PKI)驗證通信雙方的身份,防止中間人攻擊。

????????3. 完整性檢查:使用消息摘要算法(如SHA-256)確保數據在傳輸過程中未被篡改。

????????TLS 協議涵蓋兩個主要階段:握手階段(handshake phase)和數據傳輸階段。在握手階段,客戶端和服務器之間協商加密算法、驗證彼此的身份、生成會話密鑰等;在數據傳輸階段,使用在握手階段協商的密鑰和算法對數據進行加密和解密。

????????TLS 協議支持多種加密算法和密鑰交換方法,使其能夠提供靈活而強大的安全解決方案,適應不同的安全需求和網絡環境。

????????TLS(傳輸層安全協議)是為網絡通信提供保密性和數據完整性的標準協議。它通過加密互聯網上的數據傳輸,保護數據免受第三方的竊聽和篡改。TLS 是 SSL(安全套接層)的繼任者,已成為保護網絡通信安全的主要技術標準。

6.3.2.1 TLS 工作原理

????????TLS 協議的工作過程可以分為兩個主要階段:握手階段和數據傳輸階段。

6.3.2.1.1 握手階段

????????1. 客戶端和服務器交換“Hello”消息:開始通信時,雙方交換版本信息、可用的加密算法、壓縮方法等。?

????????2. 服務器身份驗證:服務器發送其數字證書給客戶端。客戶端使用證書頒發機構(CA)的公鑰驗證服務器證書的有效性。

????????3. 密鑰交換:客戶端和服務器協商生成會話密鑰。密鑰交換可以通過多種方式進行,例如RSA、迪菲-赫爾曼密鑰交換或橢圓曲線迪菲-赫爾曼(ECDHE)。

????????4. 握手結束:一旦會話密鑰生成,雙方確認握手過程結束,之后的通信將使用會話密鑰進行加密。

6.3.2.1.2 數據傳輸階段

????????在握手階段成功建立密鑰后,客戶端和服務器之間的數據傳輸將被加密。這確保了數據傳輸的機密性和完整性。

6.3.2.2 TLS 的安全特性

????????加密:TLS 通過對稱加密算法(如AES)加密數據,保證數據在傳輸過程中的機密性。

????????身份驗證:通過數字證書和公鑰加密算法,TLS 支持雙向身份驗證,確保通信雙方的身份。

????????消息完整性:TLS 使用消息認證碼(MAC)或哈希函數(如SHA-256)來保證數據的完整性,確保數據在傳輸過程中未被篡改。

????????前向保密:通過在每次會話中生成新的會話密鑰,TLS 確保即使長期密鑰被泄露,也不會影響之前的會話安全。

6.3.2.3?TLS 的應用

????????TLS 被廣泛應用于各種場景,包括但不限于:

????????Web 瀏覽器和服務器之間的安全通信(HTTPS)

????????電子郵件傳輸加密(SMTPS/POP3S/IMAPS)

????????文件傳輸(FTPS)

????????VPN(虛擬私人網絡)

????????通過不斷更新和改進加密算法及協議細節,TLS 繼續在網絡安全領域發揮著重要作用,為用戶提供安全可靠的數據傳輸環境。

6.3.3 問題解答

????????在 TLS 會話建立階段中,以下是兩個正確的選項:

????????a. 簽名允許客戶端驗證它與正確的服務器共享了達成加密套件協議所需的數據。

????????c. 服務器使用其私鑰對客戶端的隨機數、自己的隨機數和 Diffie-Hellman 參數進行簽名。

6.3.4 解釋

????????選項a和d:在TLS握手過程中,服務器的簽名確實讓客戶端能夠驗證它正在與預期的服務器通信,并確認雙方共享了建立安全通信所需的數據(如隨機數和Diffie-Hellman參數)。這確保了會話的完整性和安全性。選項a和d在本質上是表達了相同的概念,即通過驗證簽名來確認共享的數據,為生成共享的會話密鑰做準備。

????????選項b:描述不正確,因為在TLS握手中,客戶端不會用服務器的公鑰來簽名任何數據。相反,服務器用自己的私鑰對數據進行簽名,客戶端隨后使用服務器的公鑰來驗證這個簽名。

????????選項c:正確描述了TLS握手過程中的一個關鍵步驟,即服務器用其私鑰對包括客戶端隨機數、服務器隨機數以及Diffie-Hellman參數在內的數據進行簽名。這個簽名隨后被客戶端用來驗證服務器的身份以及握手消息的完整性,確保會話的安全性。

????????因此,正確的答案是選項a和c。

)

)

)

)

:MP中內置的插件)