前言

在滲透測試時,除了常規的Web滲透,小程序也是我們需要重點關注的地方,微信小程序反編譯后,可以借助微信小程序開發者工具進行調試,搜索敏感關鍵字,或許能夠發現泄露的AccessKey等敏感信息及數據

工具安裝

小程序解密:

https://github.com/Angels-Ray/UnpackMiniApp

小程序反編譯:

https://github.com/Angels-Ray/wxappUnpacker

微信小程序開發者工具

https://sw.pcmgr.qq.com/655664d78a9d34bcf316f6a5a76b97b0/667bc1ac/spcmgr/download/wechat_devtools_1.06.2303220_ia32.exe

查找本地小程序文件

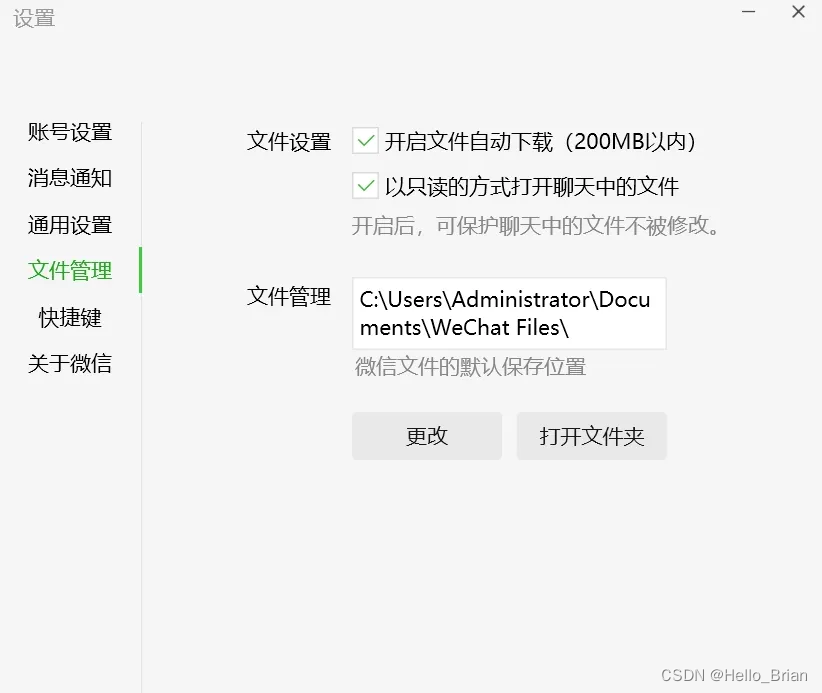

在微信設置-文件管理中查看小程序的默認存儲位置,一般在默認文件夾下的\Applet里

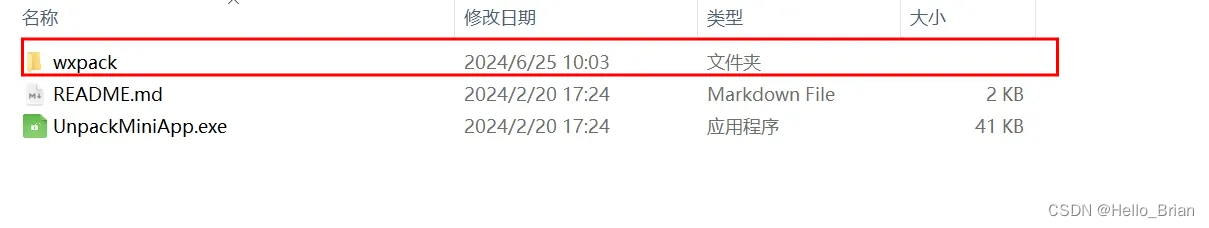

創建wxpack文件夾,默認小程序解密后的文件會存放到這里

創建wxpack文件夾,默認小程序解密后的文件會存放到這里

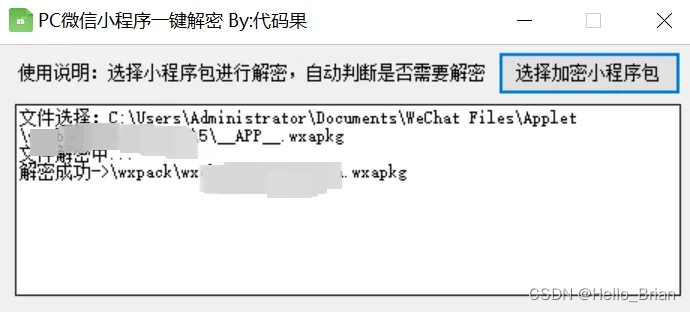

UnpackMiniApp小程序解密

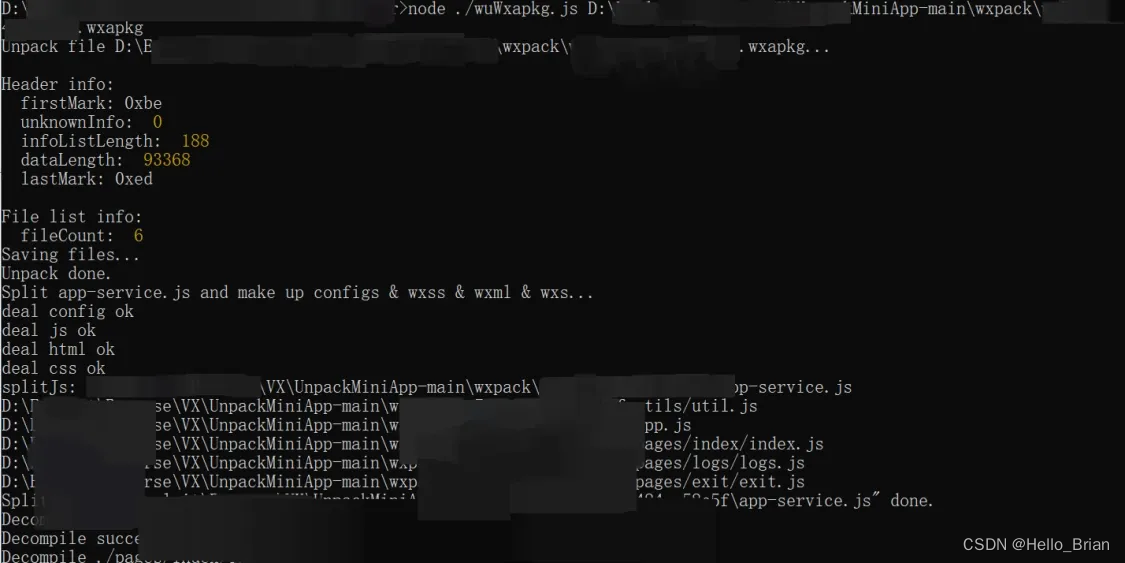

wxappUnpacker反編譯

- 在wxappUnpacker文件夾下開啟CMD

- npm install 安裝所需模塊

只有一個包時:

node ./wuWxapkg.js 剛才解密的包的路徑

存在多個包時:

node ./wuWxapkg.js 分包 -s=主包

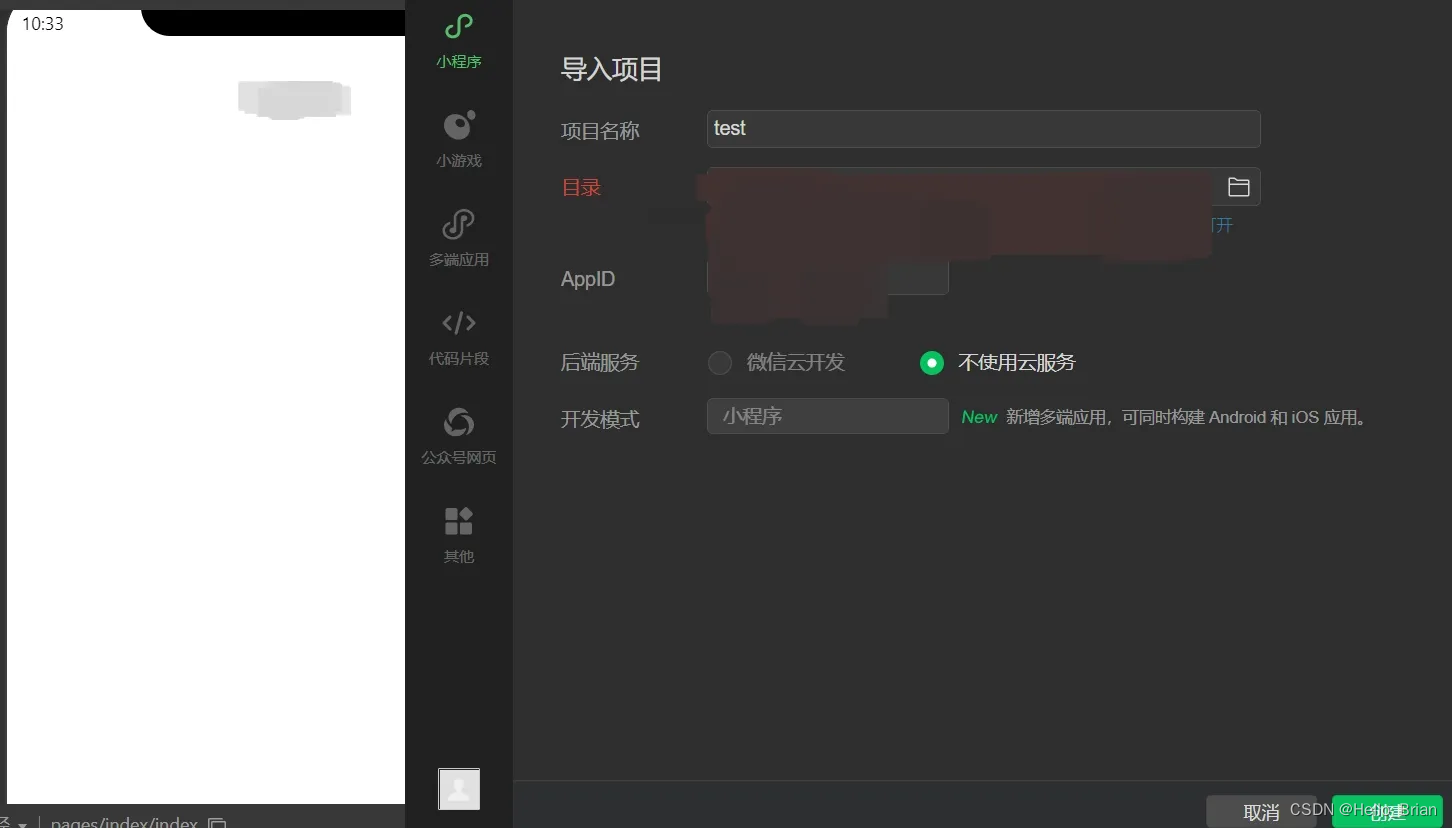

微信開發工具調試運行

查找關鍵字

key,user,pass,name,http,url

)